漏洞扫描之Nessus

预备知识

漏洞扫描是指基于漏洞数据库,通过扫描等手段对指定的远程或者本地计算机系统的安全脆弱性进行检测,发现可利用的漏洞的一种安全检测(渗透攻击)行为。

从防御的角度上考虑,漏洞扫描技术是一类重要的网络安全技术。它和防火墙、入侵检测系统互相配合,能够有效提高网络的安全性。通过对网络的扫描,网络管理员能了解网络的安全设置和运行的应用服务,及时发现安全漏洞,客观评估网络风险等级。网络管理员能根据扫描的结果更正网络安全漏洞和系统中的错误设置,在黑客攻击前进行防范。如果说防火墙和网络监视系统是被动的防御手段,那么安全扫描就是一种主动的防范措施,能有效避免黑客攻击行为,做到防患于未然。

从网络攻击者的角度上考虑,漏洞扫描是在信息收集后针对目标进行漏洞挖掘的一个重要的环节。攻击者能否挖掘到漏洞,除了信息搜集很重要之外,漏洞扫描也是很重要的一个环境。漏洞扫描工具有很多,各有所长,针对不同的目标,攻击者往往会去使用不同的漏洞扫描工具。在如下实验中,给大家介绍的是nessus漏洞扫描器。nessus较为强大的,在扫端口和系统服务方面的漏洞效果明显。

实验目的

掌握漏洞扫描器Nessus的安装及使用

对扫到的漏洞进行了解或者进一步的利用拿到权限

实验环境

拓扑如下图所示:

实验步骤一

注意:

考虑到获取注册码需要FQ,所以在虚拟机里面已经给安装好。(已装好,用户名:root,密码:toor)请大家在自己的机器(虚拟机)上面完成。

在虚拟机里只能扫描127.0.0.1,要针对外网请用自己的机器。

针对nessus的特殊性,请大家注意nessus的动静很大,可能会影响到网络的稳定性。

Nessus的安装

下载地址:http://www.tenable.com/products/nessus/nessus-download-agreement

可以根据你的系统选择下载的文件

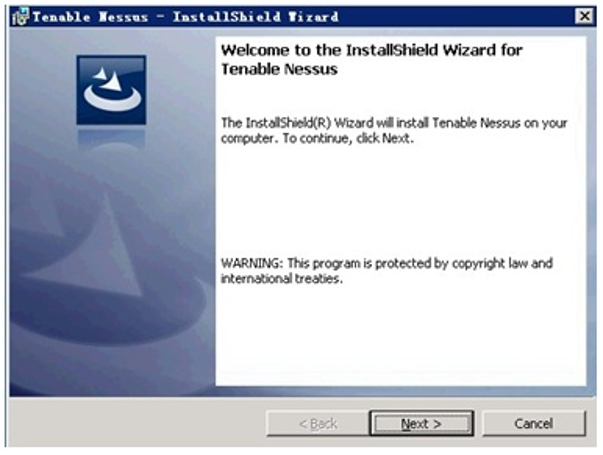

这里已经下载好,双击直接安装

一直next

到这里就安装完成了

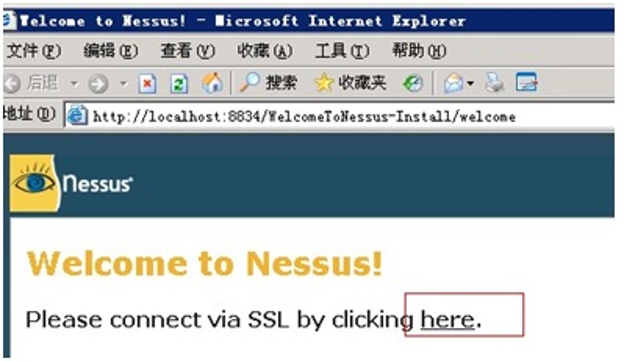

点击Finish就会弹出如下窗口

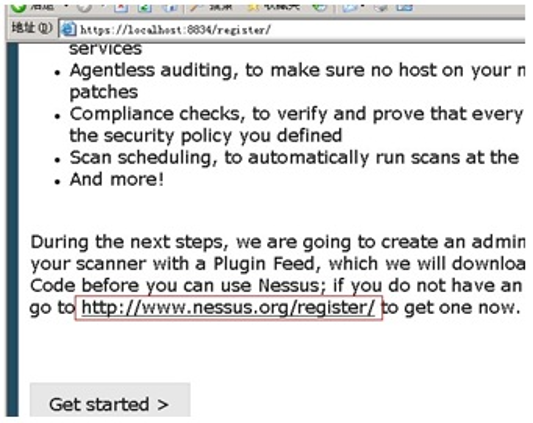

点击上图的here来到这里

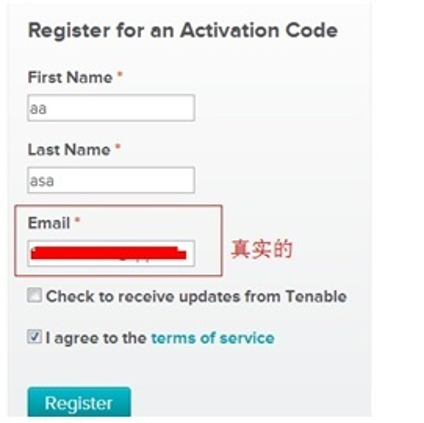

在点击上面的链接,去注册。

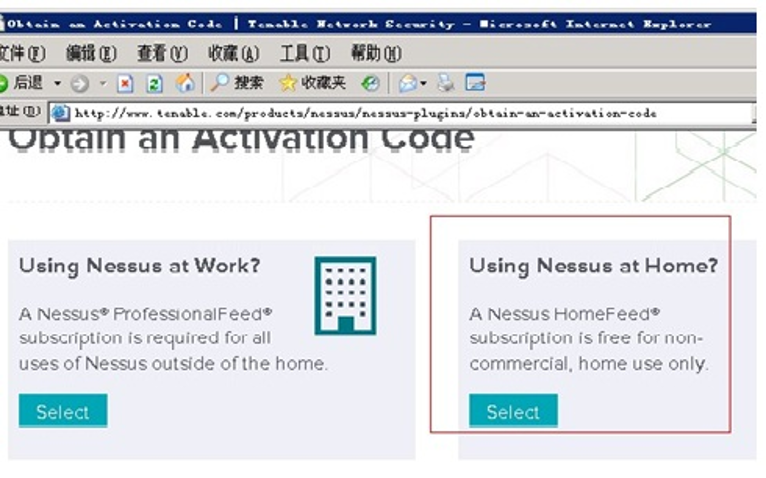

选择免费的家庭版(旁边的是收费的专业版)。

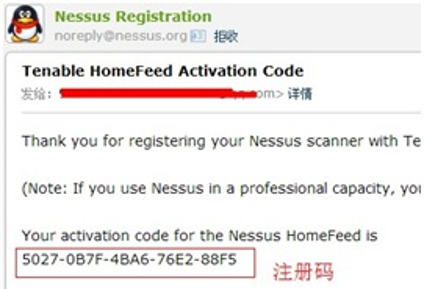

等几分钟,就会收到注册码信息

点击

来到

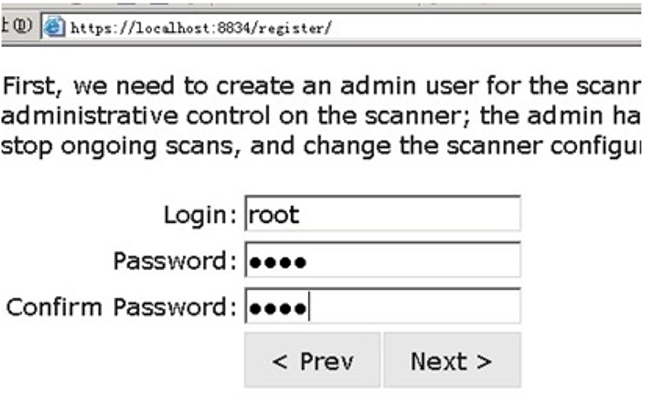

设置用户名和密码,然后点击Next

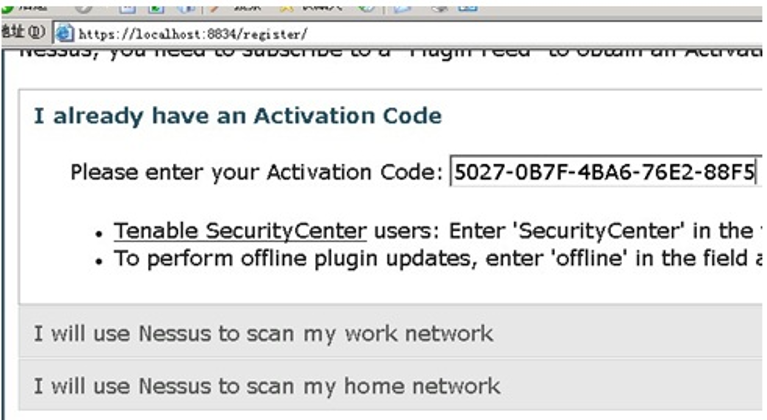

输入获得的注册码,再点击next

点击“Next:Download plugins红色框”,下载插件

接下来请耐心等待。

实验步骤二

Nessus的使用

Nessus是世界上最流行的漏洞扫描器之一。它由一个执行任务的服务端,跟一个分配任务的客户端组成。

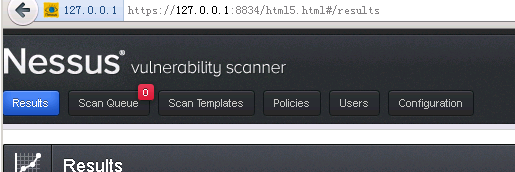

在IE浏览器里面打开 https://127.0.0.1:8834/html5.html#/(这里我们也可以用ip)就可以进入客户端,去发送任务。

输入我们安装时配置的用户名和密码

点击Log In,进入主界面。

界面说明如下:

1、"Configuration"用于进行网络代理等设置。

2、"Users"用于对用户进行添加和删除等操作。

3、"Policies"用来对扫描策略进行设置。

4、"Scan Templates"用来添加扫描对象。点击new scan来添加扫描。

5、"Scan Queue"是扫描队列,用来查看正在扫描的对象的。

6、"Resuits"用于查看、上传扫描报告。

实验步骤三

Policies

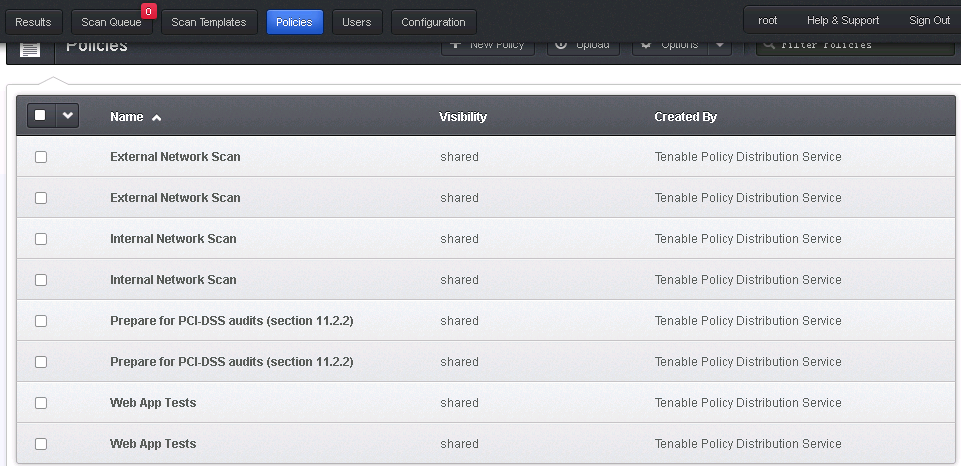

点击Policies选项

Policies有四种默认的策略:

Web App Tests策略主要是针对web漏洞。

Prepare for PCI DSS audit 采用内置的数据安全标准将结果与PCI标准比较。

Internal Network Scan 扫描包含大量的主机,服务的网络设备和类似打印机的嵌入式系统 CGI Abuse插件是不可用的,标准的扫描端口不是65535个。

External Network Scan- 扫描包含少量服务的外部主机插件包含已知的web漏洞(CGI Abuses& CGI Abuse) 扫描所有65535个端口。

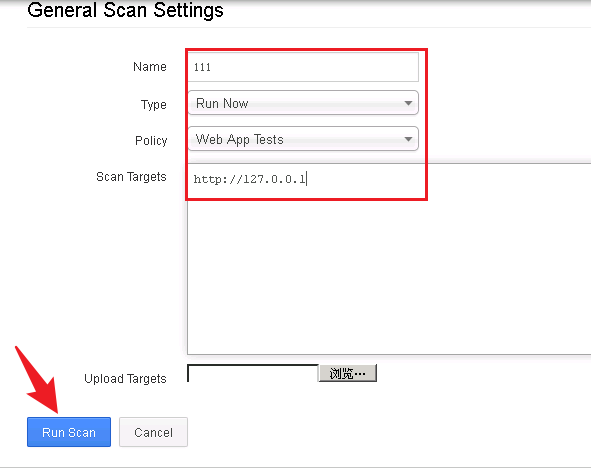

点击Scan Templates下的New Scan,如下图,

这里可以编辑扫描对象的名字,扫描类型(Template 模板; Run Now 立即执行扫描)及扫描政策,然后写上扫描目标(可以填写域名或者IP地址),最后点击Run Scan即可。 这个过程一般需要较长的时间,具体由目标大小而定。

点击Scan Queue可以查看到我们扫描对象的进度,如下图

实验报告要求

对实验结果进行分析,完成思考题目,总结实验的心得体会,并提出实验的改进意见。

分析与思考

1)对漏洞扫描结果进行分析,尝试找到漏洞的利用方式;

2)漏洞扫描结果分为哪些类?它们之间有哪些区别?

3)使用平台虚拟机里面自带的nessus,对127.0.0.1进行扫描,发现了那些安全风险?并给出利用或者加固方案。

一、实验目的

- 掌握漏洞扫描器原理:理解主动式漏洞检测在网络安全攻防中的作用机制。

- 熟练安装配置Nessus:完成家庭版注册、插件下载及基础策略设置。

- 实践漏洞扫描流程:使用Nessus对目标系统(本地/外网)执行扫描并分析结果。

- 深化漏洞认知:对扫描发现的漏洞分类评估,提出利用或加固方案。

二、实验环境

- 硬件:

- 主机:x64架构PC

- 网络:可访问互联网的环境

- 软件:

- 操作系统:Windows/Linux(实验中虚拟机已预装)

- 漏洞扫描工具:Nessus家庭版 (版本未注明,官网最新版)

- 访问方式:浏览器(支持HTTPS)

- 特殊配置:

- 虚拟机预装Nessus(用户:

root,密码:toor) - 扫描目标:本地主机(

127.0.0.1)或授权外部IP

- 虚拟机预装Nessus(用户:

三、实验内容与要求

1. 实验内容

| 阶段 | 操作要点 |

|---|---|

| Nessus安装注册 | 下载安装包→获取激活码→设置管理员凭据→下载插件库(约数十分钟等待) |

| 扫描策略配置 | 使用预置策略(如Internal Network Scan)或自定义策略 |

| 漏洞扫描执行 | 添加扫描目标(IP/域名)→启动扫描→监控队列进度→查看结果报告 |

| 漏洞分析处理 | 按风险等级分类漏洞→研究利用方式→提出加固方案 |

2. 实验要求

- 完成本地主机(127..0.0.1)漏洞扫描

- 记录关键操作界面截图

- 识别至少1个高风险漏洞并分析

- 回答思考题,总结实验心得

四、实验过程与分析

1. 关键步骤与结果

-

Nessus安装注册

- 访问官网下载安装包 → 默认设置安装 → 初始化时注册家庭版获取激活码(需邮箱)

- 问题:插件下载耗时过长(国内网络延迟)

解决:使用预装虚拟机跳过下载,或配置网络加速器

-

漏洞扫描执行

-

创建扫描任务:

plaintext

复制

1. 访问 https://127.0.0.1:8834 2. 登录(预置账号 root/toor) 3. New Scan → 选"Internal Network Scan"策略 4. 目标输入 127.0.0.1 → Run Scan -

扫描结果示例(本地主机典型漏洞):

漏洞风险等级 漏洞类型 端口/服务 High SSH弱口令风险 22/TCP Medium TLSv1.0/1.1支持(降级攻击) 443/TCP Low HTTP服务器版本信息泄露 80/TCP

-

-

漏洞验证(可选)

-

对SSH弱口令漏洞尝试爆破(工具:Hydra)

bash

复制

hydra -l root -P wordlist.txt ssh://127.0.0.1 -

成功连接后记录截图证明漏洞存在

-

2. 故障排除案例

-

问题1:扫描无结果或超时

原因:本地防火墙拦截扫描流量

解决:临时关闭防火墙(systemctl stop firewalld)或添加规则允许127.0.0.1通信 -

问题2:无法加载HTTPS界面

原因:浏览器阻止自签名证书

解决:地址栏手动信任证书(Chrome输入"thisisunsafe"绕过)

五、实验结果总结

1. 思考题解答

Q1:尝试找到漏洞的利用方式(以SSH弱口令为例)

- 利用步骤:

- 通过Nessus确认目标22端口开放SSH服务

- 使用字典爆破获取有效账号密码(如root/admin)

- 登录后执行命令上传后门程序

- 防御方案:

- 禁用密码登录,改用密钥认证

- 配置Fail2ban阻止爆破尝试

Q2:漏洞扫描结果分类及区别

| 等级 | 定义 | 响应要求 |

|---|---|---|

| Critical | 直接远程代码执行/提权(如永恒之蓝) | 立即修复(<24小时) |

| High | 可能导致系统沦陷(如弱口令、未授权访问) | 紧急修复(<72小时) |

| Medium | 信息泄露或需交互的漏洞(如XSS) | 计划修复(<2周) |

| Low | 低风险问题(如Banner信息暴露) | 评估后选择性修复 |

Q3:本地扫描发现的风险及方案(实例)

-

风险:TLSv1.0支持(CVE-2016-2183)

- 利用:攻击者发起降级攻击破解加密流量

- 加固:服务器禁用TLSv1.0/1.1,强制使用TLSv1.2+

-

风险:MySQL空口令(若存在)

- 利用:直接登录数据库执行任意SQL命令

- 加固:设置强密码 + 限制访问IP

2. 实验心得

- 工具价值:Nessus的高效资产发现和漏洞关联分析能力远超手工检测

- 攻防启示:

- 攻击视角:漏洞扫描是渗透测试的"地图导航"

- 防御视角:定期扫描是安全运维的"健康体检"

- 局限认知:误报率存在(如版本识别错误),需人工验证关键漏洞

3. 改进建议

- 扩展实践:

- 对比Nessus与OpenVAS扫描结果差异

- 结合Metasploit验证高危漏洞的可利用性

- 流程优化:

- 增加扫描策略自定义实验(如敏感端口深度检测)

- 引入漏洞修复验证环节(扫描→修复→复扫)

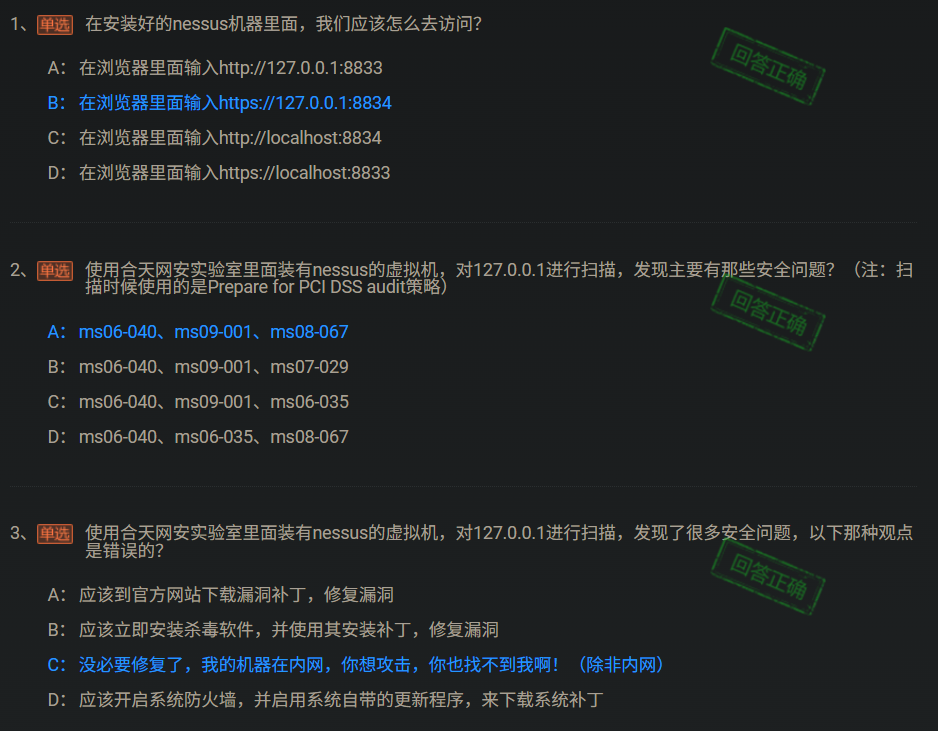

题目

浙公网安备 33010602011771号

浙公网安备 33010602011771号