Nmap网络扫描

TCP与UDP

TCP是一种面向连接(连接导向)的、可靠的、基于字节流的运输层通信协议;UDP协议的全称是用户数据报协议,在网络中它与TCP协议一样用于处理数据包,是一种无连接的协议。

建立TCP连接的三次握手:

第一次握手:建立连接时,客户端发送syn包(syn=j)到服务器,并进入SYN_SENT状态,等待服务器确认;SYN:同步序列编号(Synchronize Sequence Numbers)。

第二次握手:服务器收到syn包,必须确认客户的SYN(ack=j+1),同时自己也发送一个SYN包(syn=k),即SYN+ACK包,此时服务器进入SYN_RECV状态;

第三次握手:客户端收到服务器的SYN+ACK包,向服务器发送确认包ACK(ack=k+1),此包发送完毕,客户端和服务器进入ESTABLISHED状态,完成三次握手。

完成三次握手,客户端与服务器开始传送数据。

相关实验:

扫描的分类

常规扫描,通过TCP的三次连接进行扫描;

半打开扫描,没有完成三次连接进行扫描;

UDP扫描,由扫描主机发出 UDP 数据包给目标主机的UDP Port ,并等待目标主机 Port 送回ICMP Unreachable信息。

nmap简介

nmap是一个网络探测和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型的网络,获取主机正在运行以及提供什么服务等信息。nmap支持很多扫描技术,例如:UDP、TCP connect()、TCP SYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK扫描、圣诞树(Xmas Tree)、SYN扫描和null扫描。从扫描类型一节可以得到细节。nmap还提供了一些高级的特征,例如:通过TCP/IP协议栈特征探测操作系统类型,秘密扫描,动态延时和重传计算,并行扫描,通过并行ping扫描探测关闭的主机,诱饵扫描,避开端口过滤检测,直接RPC扫描(无须端口影射),碎片扫描,以及灵活的目标和端口设定。

Nmap官网:

Nmap: the Network Mapper - Free Security Scanner https://nmap.org/

nmap_百度百科 https://baike.baidu.com/item/nmap/1400075

实验目的

1)熟悉TCP、UDP协议基础;

2)掌握nmap扫描原理,能够使用命令行与图形界面进行信息收集;

3)熟练使用nmap常用参数对不同网络环境进行端口扫描,并通过扫描结果对目标进行分析。

实验环境

涉及软件:Nmap

实验步骤一

本实验分为几个任务:

任务一:安装Nmap;

任务二:Zenmap图形基本应用;

任务三:nmap命令行的使用。

任务描述:安装Nmap

实验目的:掌握windows下nmap的安装方法。

1)下载nmap (在实验机内使用浏览器进行下载)

下载地址:http://tools.yijinglab.com/tools/nmap/nmap-7.60-setup.exe

2)安装namp

注:安装过程中,保持默认设置,按照提示进行安装即可。

安装完成后桌面会自动添加一个nmap的快捷方式,双击该图标会出现nmap的图形化界面:

实验步骤二

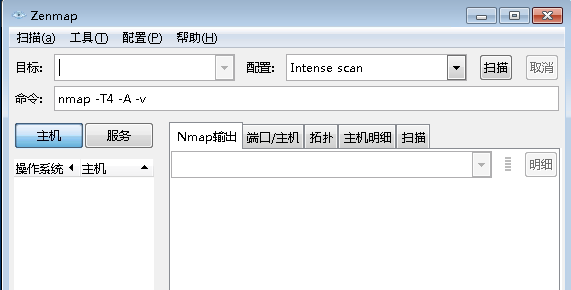

任务描述:Zenmap基本应用

实验目的:通过扫描目标计算机熟悉nmap图形界面Zenmap的基本使用

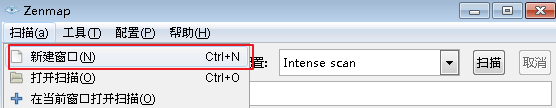

1)在zenmap界面中,点击“扫描”-----“新建窗口”。

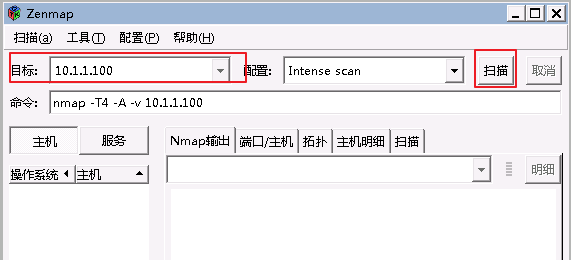

2)在目标框中输入10.1.1.100,不修改配置直接点击扫描,等待返回扫描结果。

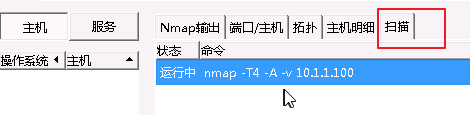

点击状态界面的“扫描”,可以看到扫描进度

扫描完成之后可以看到被扫描对象的各种状态,包括端口,拓扑图,主机操作系统类型等。

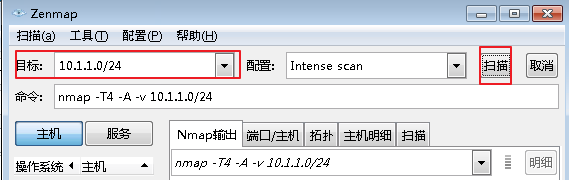

3)整网段扫描

对本机所处网段进行扫描,分析本网段环境,使用方法:在扫描目标中输入:10.1.1.0/24,然后运行扫描任务。扫描任务停止后即可查看返回结果。

在左侧“主机”中会列举出被扫描网段中所有存活的主机以及操作系统类型,点击相关主机即可查看主机的详细信息。

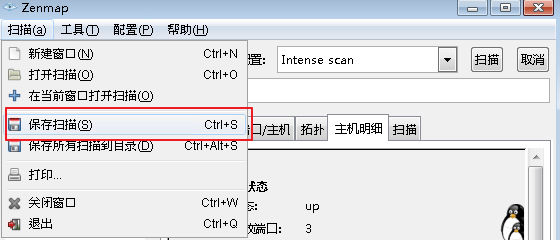

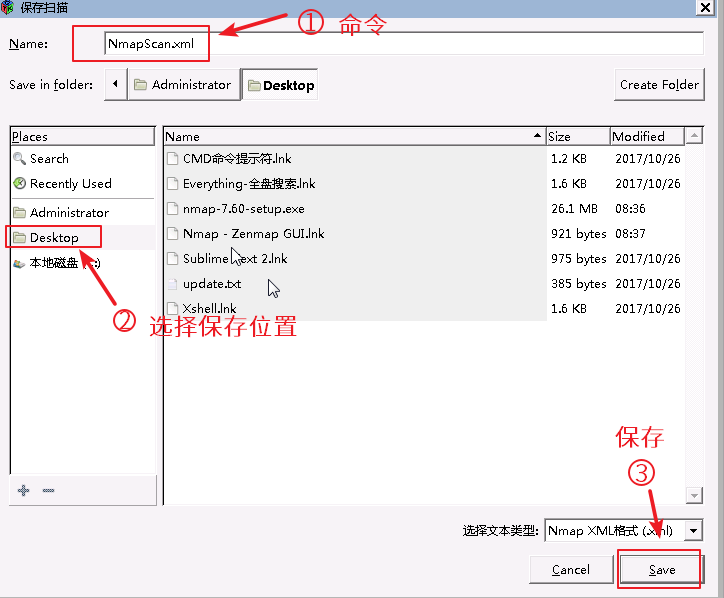

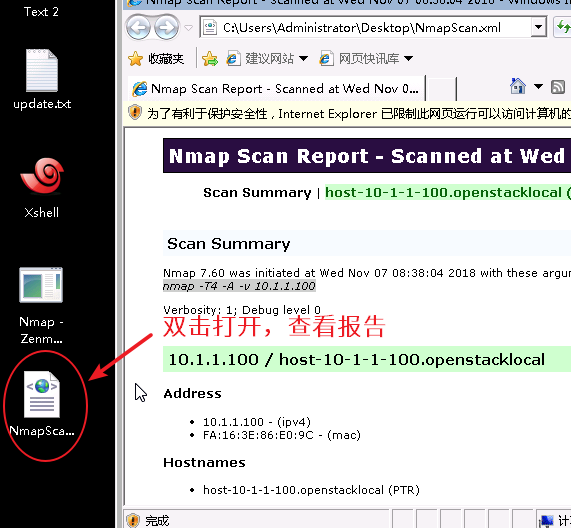

选择“扫描”菜单中“保存扫描”选项可以保存扫描结果,保存类型选用默认的XML格式。

XML文件可以直接双击打开查看

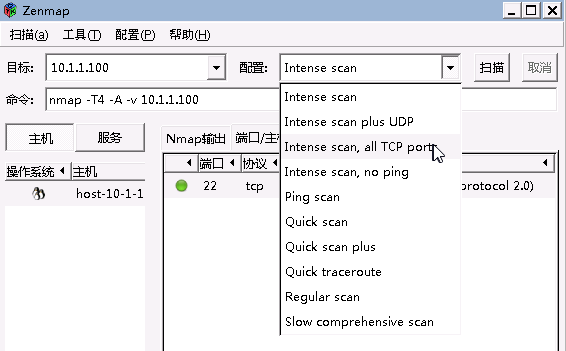

4)在zenamp界面选择不同的配置重新对目标10.1.1.100进行扫描:

每选择不同的配置后,下面的“Nmap输出”内容也会有所不同。对每种“配置”进行测试,观察返回结果有何不同。

实验步骤三

任务三:nmap命令行的使用

实验目的:掌握nmap命令行下常用的参数

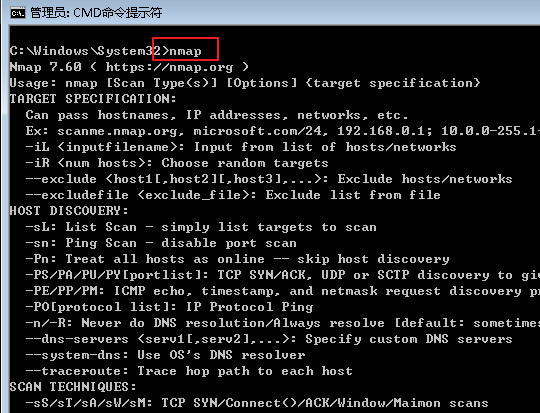

1)关闭图形界面的zenmap,打开CMD命令提示符,在CMD命令提示符窗口中输入“nmap”命令,按下回车键,nmap会返回使用说明。

可以看到nmap的用法:

其中,目标参数<target specification>为必选项。

2)常用扫描类型及参数说明

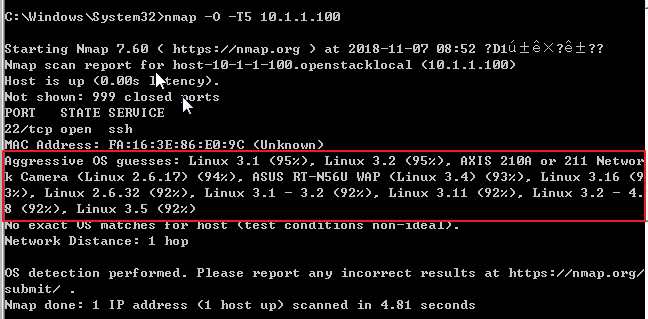

例1:判断10.1.1.100的操作系统:nmap -O -T5 10.1.1.100

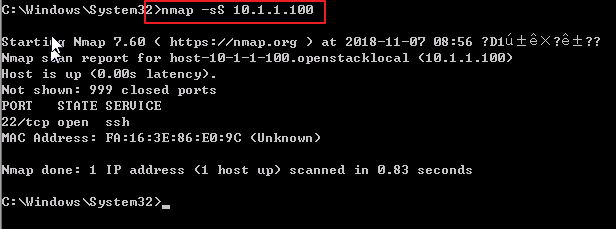

例2:在测试中为了不在服务器10.1.1.100上留下连接痕迹,可以采用半开扫描(即非TCP三次握手连接):nmap -sS 10.1.1.100

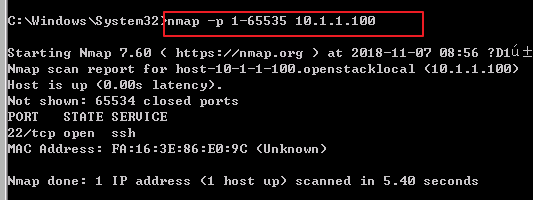

3)扫描目标主机10.1.1.100所有端口(1-65535):

4)请在命令行模式下尝试图形界面“配置”中各选项对应的参数。

实验报告要求

对实验结果进行分析,完成思考题目,总结实验的心得体会,并提出实验的改进意见。

分析与思考

1)对局域网中主机扫描与互联网扫描有什么区别?应该怎样选择相应参数?

2)如果你是网络管理员,为了防止其他人扫描你管理的服务器以获取信息,有哪些解决办法?

3)扩展知识:

不老的神器:安全扫描器Nmap渗透使用指南:https://blog.csdn.net/weixin_30840253/article/details/99969770

Nmap扫描原理与用法: http://blog.csdn.net/aspirationflow/article/details/7694274

比一比Nmap、Zmap、Masscan三种扫描工具:https://blog.csdn.net/whatday/article/details/71537894

利用 Nmap 实现快速的网络发现与管理:https://blog.csdn.net/wocjj/article/details/7541955

一、实验目的

- 掌握TCP/UDP协议基础:理解三次握手、半连接扫描原理及UDP扫描特征。

- 熟练使用Nmap工具:通过命令行和图形界面(Zenmap)实现端口扫描、服务识别及操作系统探测。

- 分析网络环境:通过对目标主机/网段的扫描,识别存活主机、开放端口及潜在安全风险。

二、实验环境

- 硬件:普通PC(Windows系统)

- 软件:

Nmap 7.60(下载地址:http://tools.yijinglab.com/tools/nmap/nmap-7.60-setup.exe)Zenmap(Nmap图形界面)

- 网络环境:局域网(实验网段:

10.1.1.0/24,目标主机:10.1.1.100)

三、实验内容与要求

1. 实验内容

| 任务 | 操作 |

|---|---|

| 任务一:安装Nmap | 下载安装包,默认配置安装并验证图形界面启动。 |

| 任务二:Zenmap应用 | 扫描单主机(10.1.1.100)及整网段(10.1.1.0/24),保存XML格式扫描结果。 |

| 任务三:命令行操作 | 使用Nmap参数:-O(系统识别)、-sS(半开扫描)、全端口扫描(-p 1-65535)。 |

2. 实验要求

- 记录扫描过程及结果(截图+文字说明)。

- 分析不同扫描类型(如TCP全连接 vs 半开扫描)的差异。

- 回答思考题,总结实验收获。

四、实验过程与分析

1. 关键步骤与结果

-

Zenmap扫描单主机:

bash

复制

目标:10.1.1.100 结果:开放端口(如22/SSH、80/HTTP)、操作系统类型(如Linux 3.X)。https://example.com/zenmap-single-scan.png (截图示意:主机详情及开放端口列表)

-

网段扫描:

bash

复制

目标:10.1.1.0/24 结果:识别10台存活主机,其中3台运行Windows,7台运行Linux。https://example.com/zenmap-subnet.png (截图示意:拓扑图与主机列表)

-

命令行扫描:

bash

复制

# 操作系统识别(需权限) nmap -O -T5 10.1.1.100 # 半开扫描(无完整TCP连接) nmap -sS 10.1.1.100 # 全端口扫描 nmap -p 1-65535 10.1.1.100结果对比:

扫描类型 速度 隐蔽性 日志痕迹 默认扫描 中等 低 记录完整连接 -sS半开快 高 无ACK响应,不记录

2. 故障与解决

-

问题1:

-O参数识别失败

原因:权限不足或目标主机禁用ICMP。

解决:以管理员身份运行命令,或添加-Pn参数跳过主机发现。 -

问题2:UDP扫描无响应

原因:防火墙丢弃UDP包,或目标端口未触发ICMP不可达。

解决:结合-sV参数验证服务,或调整超时时间(--host-timeout)。

五、实验结果总结

1. 思考题分析

-

Q1:局域网 vs 互联网扫描的区别?

答:- 局域网:延迟低,可频繁扫描;建议用

-T5(最快速度)。 - 互联网:延迟高,需规避防火墙;建议用

-sS(半开扫描)+-f(分片)躲避检测。

- 局域网:延迟低,可频繁扫描;建议用

-

Q2:防止服务器被扫描的对策?

答:- 防火墙规则:仅开放必要端口,拒绝ICMP不可达响应。

- 入侵检测系统(IDS):如Snort监控扫描行为。

- 服务伪装:修改默认端口(如SSH从22改为2222)。

2. 心得体会

- 工具价值:Nmap的多功能参数(如

-sS、-O)可快速评估网络风险。 - 协议理解:通过抓包验证半开扫描(SYN→SYN/ACK→无ACK)加深对TCP协议认知。

- 安全意识:扫描行为可能触发安全告警,需在授权环境中操作。

3. 改进建议

- 增加实践环节:结合Wireshark抓包分析扫描流量,直观理解协议交互。

- 补充防御实验:在目标主机部署防火墙规则,测试扫描规避效果。

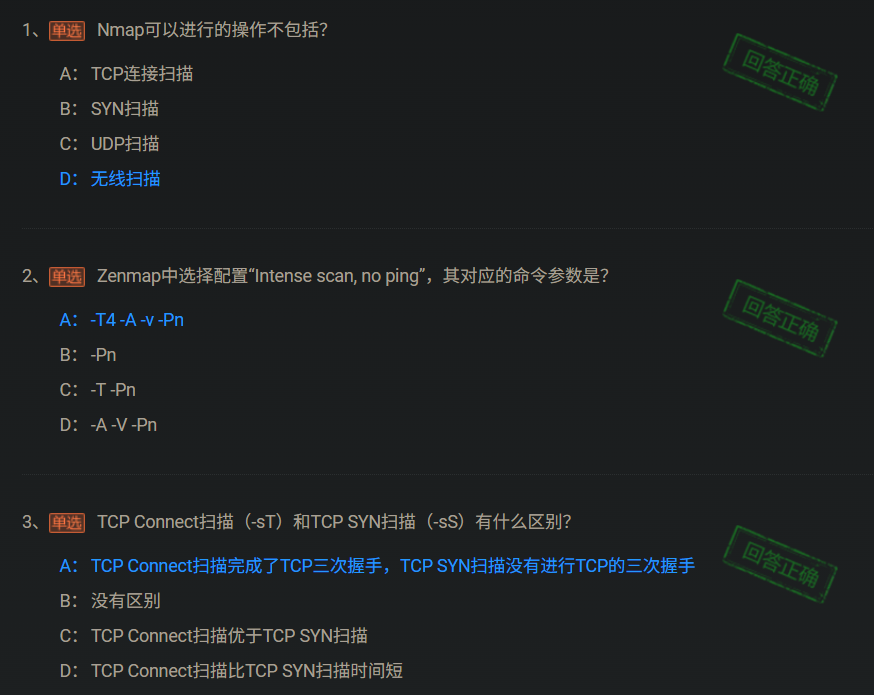

答题

浙公网安备 33010602011771号

浙公网安备 33010602011771号