Filter防火墙

实验简介

实验所属系列:防火墙技术

实验对象: 本科/专科信息安全专业

相关课程及专业:信息安全基础、计算机网络

实验时数(学分):4学时

实验类别:实践实验类

实验目的

1、了解个人防火墙的基本工作原理;

2、掌握Filter防火墙的配置。

预备知识

防火墙

防火墙(Firewall)是一项协助确保信息安全的设备,会依照特定的规则,允许或是限制传输的数据通过。防火墙可以是一台专属的硬件也可以是架设在一般硬件上的一套软件。

防火墙是用来阻挡外部不安全因素影响的内部网络屏障,其目的就是防止外部网络用户未经授权的访问。它是一种计算机硬件和软件的结合,使Internet与Intranet之间建立起一个安全网关(Security Gateway),从而保护内部网免受非法用户的侵入。

防火墙类型,包括:

1)个人防火墙,针对普通用户,通常是在一部电脑上具有数据包过滤功能的软件,如Windows XP SP2后自带的防火墙程序。

2)专业防火墙,通常为网络设备,或是拥有2个以上网络接口的电脑。以作用的TCP/IP堆栈区分,主要分为网络层防火墙和应用层防火墙两种。

防火墙对于每一个电脑用户的重要性不言而喻,尤其是在当前网络威胁泛滥的环境下,通过专业可靠的工具来帮助自己保护电脑信息安全十分重要。

Windows 7操作系统自带的防火墙与WindowsXP系统的防火墙功能相比功能更实用,且操作更简单。

实验环境

一台安装了win7操作系统的主机。

实验步骤一

任务描述:通过对Windows防火墙进行配置,实现本机不能访问所有网站

1、未设置防火墙时,测试本机可访问网站。

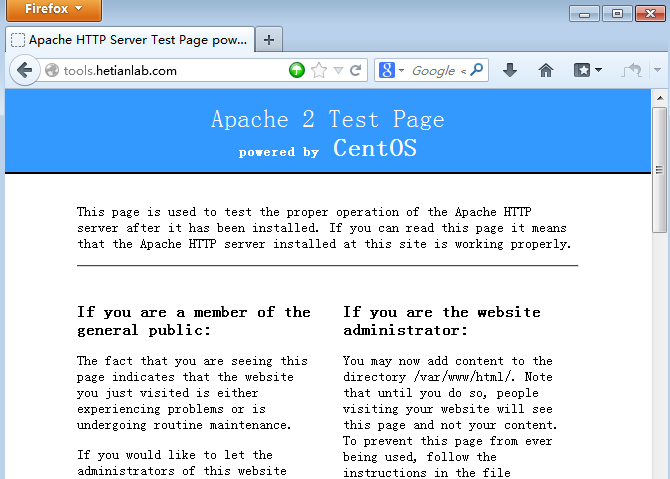

登录到实验机后,打开浏览器,在浏览器里面输入某个网站地址。本例以http://tools.yijinglab.com为例,如图示:

2、进入windows防火墙的高级设置页面。

通过点击:开始–>控制面板–>系统和安全–>Windows 防火墙,出现“Windows防火墙”页面:

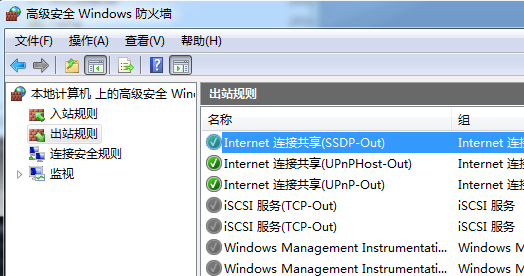

点击“高级设置”,出现“高级安全Windows防火墙”设置页面:

说明:

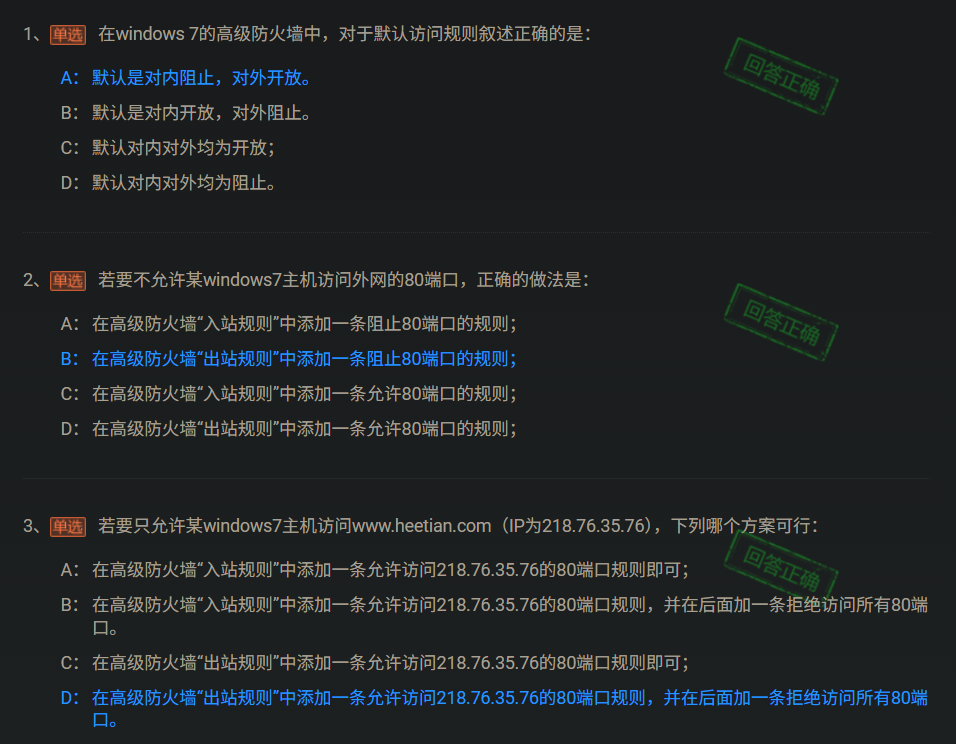

1)在高级安全Windows防火墙中,是支持双向保护的,也就是说它将防火墙的规则分为两个部分,分别是入站规则和出站规则。入站就是外网访问本机,出站就是本机访问外网。高级安全Windows防火墙默认是对内阻止,对外开放。

2)用户可以创建入站和出站规则,从而阻挡或者允许特定程序或者端口进行连接;可以使用预先设置的规则,也可以创建自定义规则。“新建规则向导”则可以帮用户逐步完成创建规则的步骤。

3)用户可以将规则应用于一组程序、端口或者服务,也可以将规则应用于所有程序或者某个特定程序;可以阻挡某个软件进行所有连接,或者允许所有连接,或者只允许安全连接,并要求使用加密来保护通过该连接发送的数据的安全性;可以为入站和出站流量配置源IP地址及目的地IP地址,同样还可以为源TCP和UDP端口及目的地TCP和UPD端口配置规则。

4)Web服务器的缺省端口是80。

实验步骤二

任务描述:设置出口规则为“阻止对80端口的TCP连接”(即禁止访问Web服务器)

1、右键出站规则-->新建规则,如下图:

将出现设置向导

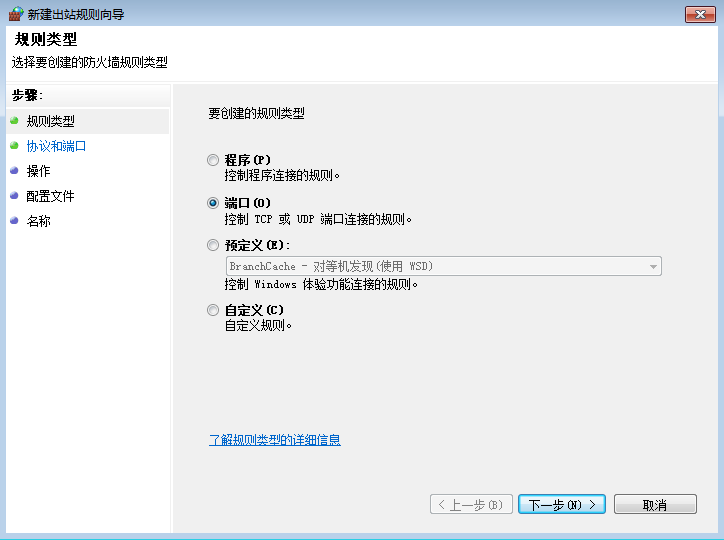

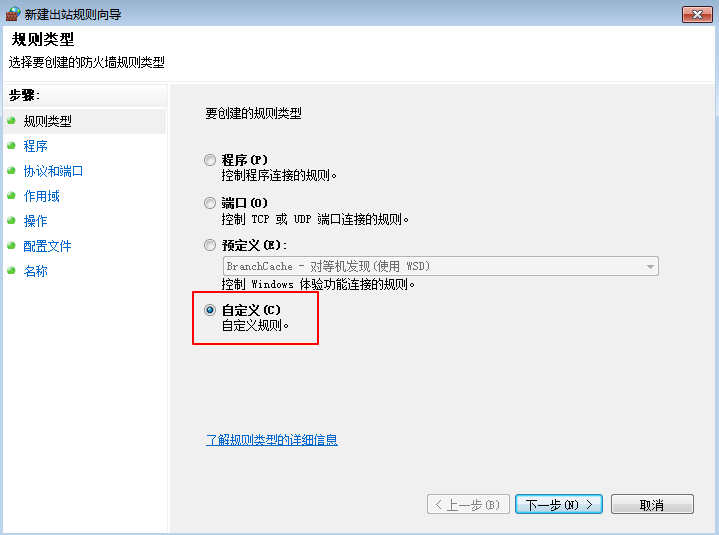

2、首先是“规则类型”配置,选择“端口”,并点击“下一步”。如下图:

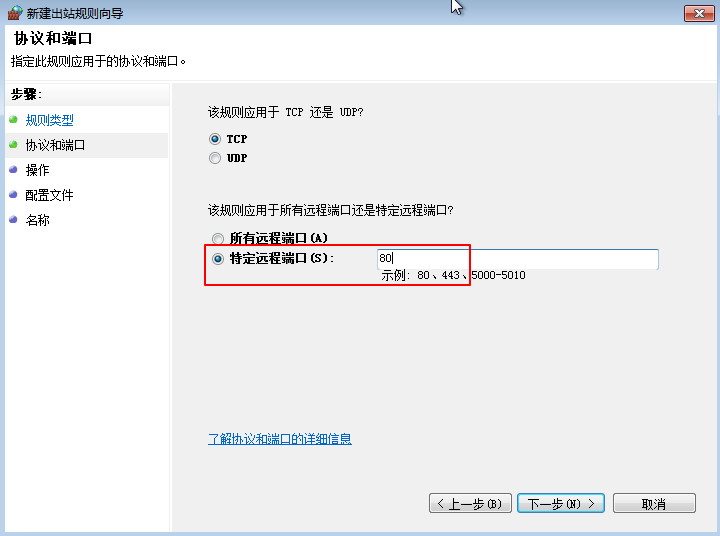

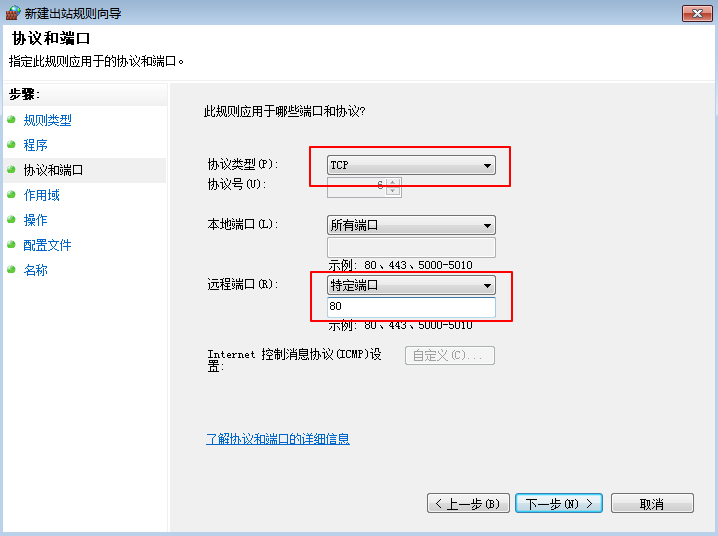

3、在“协议和端口”配置界面,选择“TCP”,选择“特定远程端口”,输入“80”,点“下一步”。见下图:

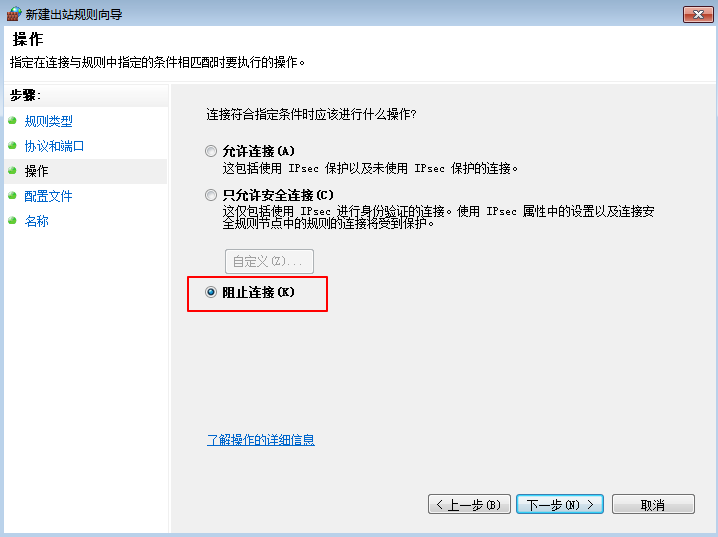

4、在“操作”界面,选择“阻止连接”,点“下一步”。

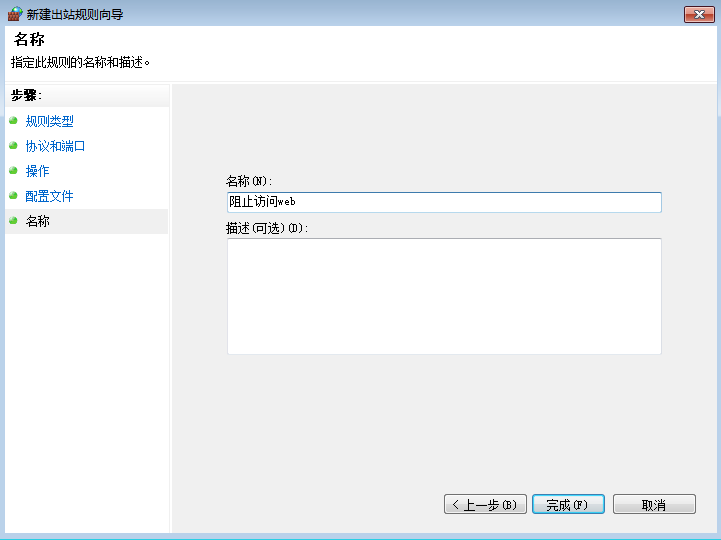

5、在“名称”界面,为该规则指定一个名称和描述。

6、点击“完成”后,规则创建完毕。

测试

打开浏览器,输入刚才测试的网站,已无法访问。

实验步骤三

任务描述:使本机不能访问指定网站

本任务将通过对windows防火墙进行规则设置,使本机不能访问指定网站,我们以http://tools.yijinglab.com为例。

在实验之前,把任务一所新建的出口规则删除,此时在浏览器下可以访问http://tools.yijinglab.com。

1、设置出口规则为“阻止对http://tools.yijinglab.com的80端口的TCP连接”(即禁止访问http://tools.yijinglab.com网站)。分为如下若干小步骤:

1)新建规则(出站规则),规则类型选“自定义”,点“下一步”。

2)在“程序”配置界面,选“所有程序”,点“下一步”。

3)在“协议和端口”界面,选“TCP”,选择“特定远程端口”,输入“80”,点“下一步”。

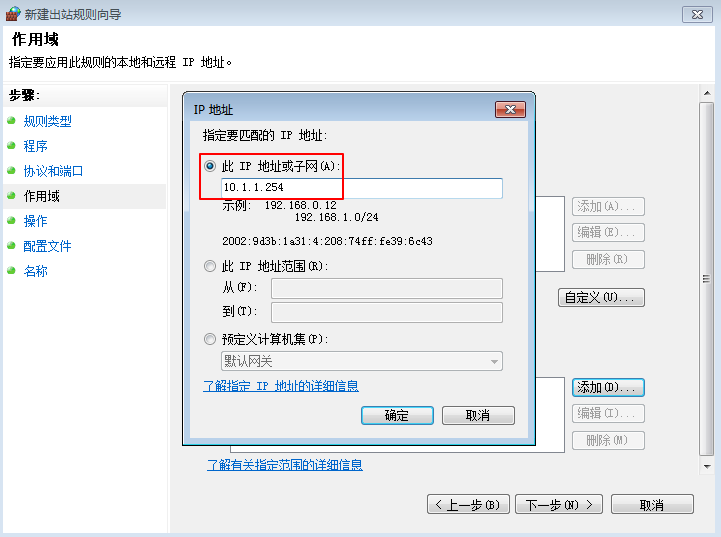

4)在“作用域”界面,点击“添加”,将弹出“IP地址”对话框,输入网址的IP地址,获取IP的方法为CMD 里ping tools.yijinglab.com,点击“确定”,回到“作用域”后,点击“下一步”。见下图:

5)在“操作”界面,选择“阻止连接”,点“下一步”。

6)在“名称”界面,为本次规则取个名字。

点击“完成”后,规则创建完毕。

2、测试

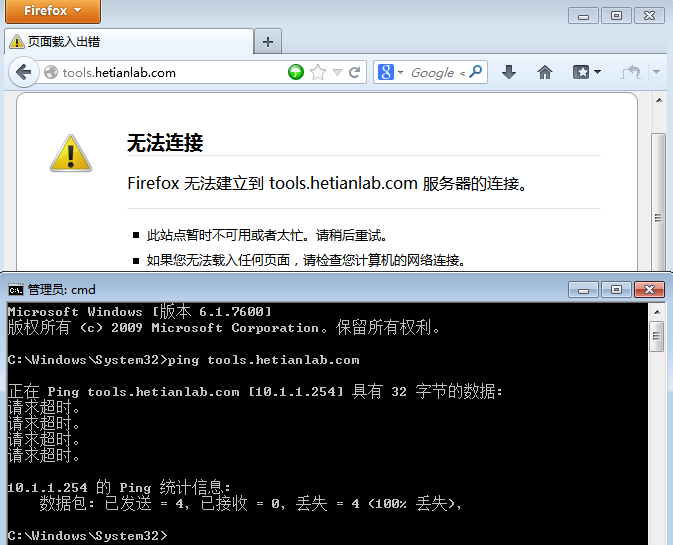

打开浏览器,此时已经无法访问http://tools.yijinglab.com。但可ping通。截图中返回了IP地址说明是通的,请求超时只是网站为了安全而设置的禁ping策略。

实验报告要求

对实验结果进行分析,完成思考题目,总结实验的心得体会,并提出实验的改进意见。

分析与思考

1)分析白名单策略与黑名单,哪个策略更严谨?

2)在某一公共场合,只想让用户访问WEB,除此外如QQ、迅雷之类的都不能用,防火墙应该如何设置?

3)尝试win7防火墙中其他功能。

一、实验目的

- 掌握个人防火墙基本原理:理解数据包过滤机制、规则匹配逻辑及安全策略的实现方式。

- 熟练配置Filter型防火墙:通过Windows防火墙实践端口级和应用级访问控制。

- 培养故障排查能力:分析规则配置问题(如端口冲突、协议选择错误)并提出解决方案。

二、实验环境

| 项目 | 配置说明 |

|---|---|

| 操作系统 | Windows 7 Professional (Service Pack 1) |

| 硬件平台 | Intel Core i5 / 4GB RAM / 100GB HDD |

| 网络工具 | ping、nslookup、Windows自带浏览器 |

| 防火墙组件 | 高级安全Windows防火墙(版本:6.1.7601) |

三、实验内容与要求

实验原理

- 防火墙分类:

- 网络层防火墙:基于IP/TCP/UDP包头信息(源/目标IP、端口号)过滤流量。

- 应用层防火墙:深度检测应用协议内容(如HTTP头部)。

- 出站规则:控制本机主动发起的连接,通过阻断特定端口或IP实现访问限制。

实验要求

- 任务一:全局禁止HTTP访问(封禁TCP 80端口)。

- 任务二:精准封禁指定网站(tools.yijinglab.com)。

- 故障处理:记录配置错误导致的访问异常并分析原因。

四、实验过程与分析

任务一:禁止所有网站访问

步骤与结果:

- 初始测试:访问

http://tools.yijinglab.com成功(图1)。

assets/ff8d9ac859d0bb15ba3405ef4501a862_MD5.png - 创建规则:

- 规则类型 → 端口 → TCP协议 → 远程端口80 → 阻止连接(图2)。

assets/f356d2388c6d0835df31c5b09335b773_MD5.png

- 规则类型 → 端口 → TCP协议 → 远程端口80 → 阻止连接(图2)。

- 效果验证:浏览器访问失败(图3)。

assets/b12ac3bf95194f11b7dd553ca9787493_MD5.png

任务二:禁止指定网站访问

步骤与结果:

-

删除任务一规则,恢复网站访问能力。

-

获取目标IP:

bash

复制

C:\> ping tools.yijinglab.com PING yijinglab.com [120.240.95.68] ... # 示例IP -

创建规则:

- 规则类型 → 自定义 → 所有程序 → TCP/80 → 作用域添加目标IP 120.240.95.68(图4)。

assets/ea04c924d488caf5edb37b99546fe5ee_MD5.png

- 规则类型 → 自定义 → 所有程序 → TCP/80 → 作用域添加目标IP 120.240.95.68(图4)。

-

效果验证:

- HTTP访问失败,但

ping仍通(图5),证明IP层未被阻断。

assets/e71e43cd9094a6bf9e6d038578e3f486_MD5.png

- HTTP访问失败,但

故障与排除

| 故障现象 | 原因分析 | 解决方案 |

|---|---|---|

| 规则生效后仍可访问部分网站 | 目标网站使用HTTPS(端口443) | 追加封禁TCP 443端口规则 |

| Ping通但HTTP访问失败 | ICMP协议未被规则拦截 | 验证防火墙正常工作 |

| 规则冲突导致阻断失效 | 优先级更高的放行规则存在 | 调整规则优先级或删除冲突规则 |

五、实验结果总结

思考题解答

-

白名单 vs 黑名单严谨性

- 白名单策略(默认拒绝+例外放行)更严谨,遵循最小权限原则,安全性更高。

- 黑名单策略(默认允许+例外拒绝)存在未知威胁漏洞,适合低安全需求场景。

-

公共场合仅开放WEB访问方案

markdown

复制

1. 入站规则:仅放行 TCP 80(HTTP)/443(HTTPS) 2. 出站规则:默认阻止 → 放行 TCP 80/443 + DNS(UDP 53) 3. 禁用应用层协议:通过应用限制规则阻止QQ/迅雷进程联网 -

Win7防火墙扩展功能测试

- 日志功能:记录被拦截的连接,分析攻击来源。

- IPSec集成:加密特定端口的通信(如远程管理端口3389)。

- 配置文件分离:为不同网络环境(域/公用/专用)设置独立规则。

实验改进建议

- 增加协议分析环节:用Wireshark验证规则生效时的TCP握手失败(RST包)。

- 引入多规则冲突实验:模拟企业级场景中的规则优先级问题。

- 扩展应用层过滤:对比专业防火墙(如iptables)与应用层过滤工具(如Fiddler)。

心得体会

通过本次实验深刻认识到:

- 精准控制需多维度配合:仅封端口无法完全限制应用(如HTTPS),需结合IP、协议和进程规则。

- “允许即漏洞”原则的重要性:生产环境中应优先采用白名单策略降低风险。

- 网络分层模型的实际应用:防火墙规则需兼顾网络层(IP)、传输层(TCP/UDP)与应用层的协同防御。

题目答案

浙公网安备 33010602011771号

浙公网安备 33010602011771号