ctfshow Web入门1-20 信息搜集

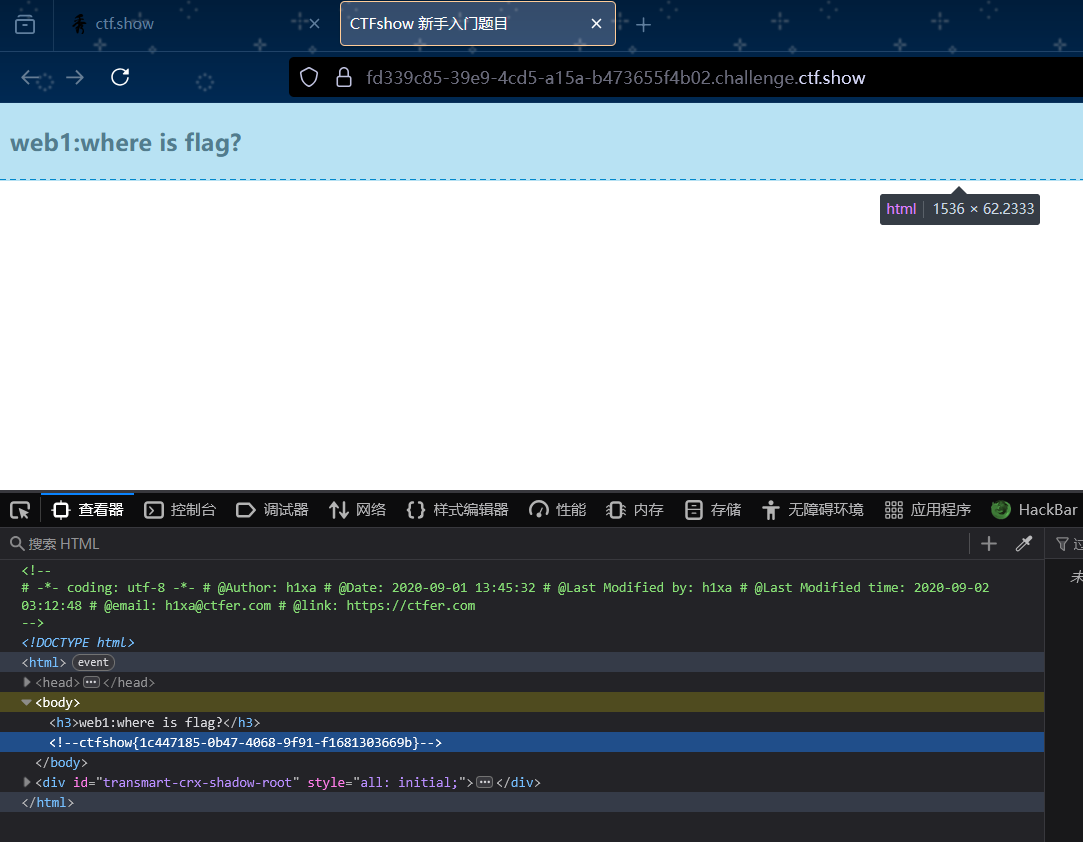

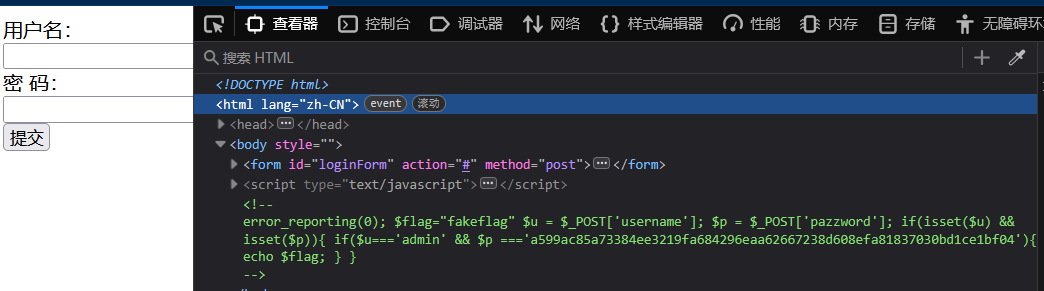

web1

F12

web2

按f12打不开,但是可以用菜单启动

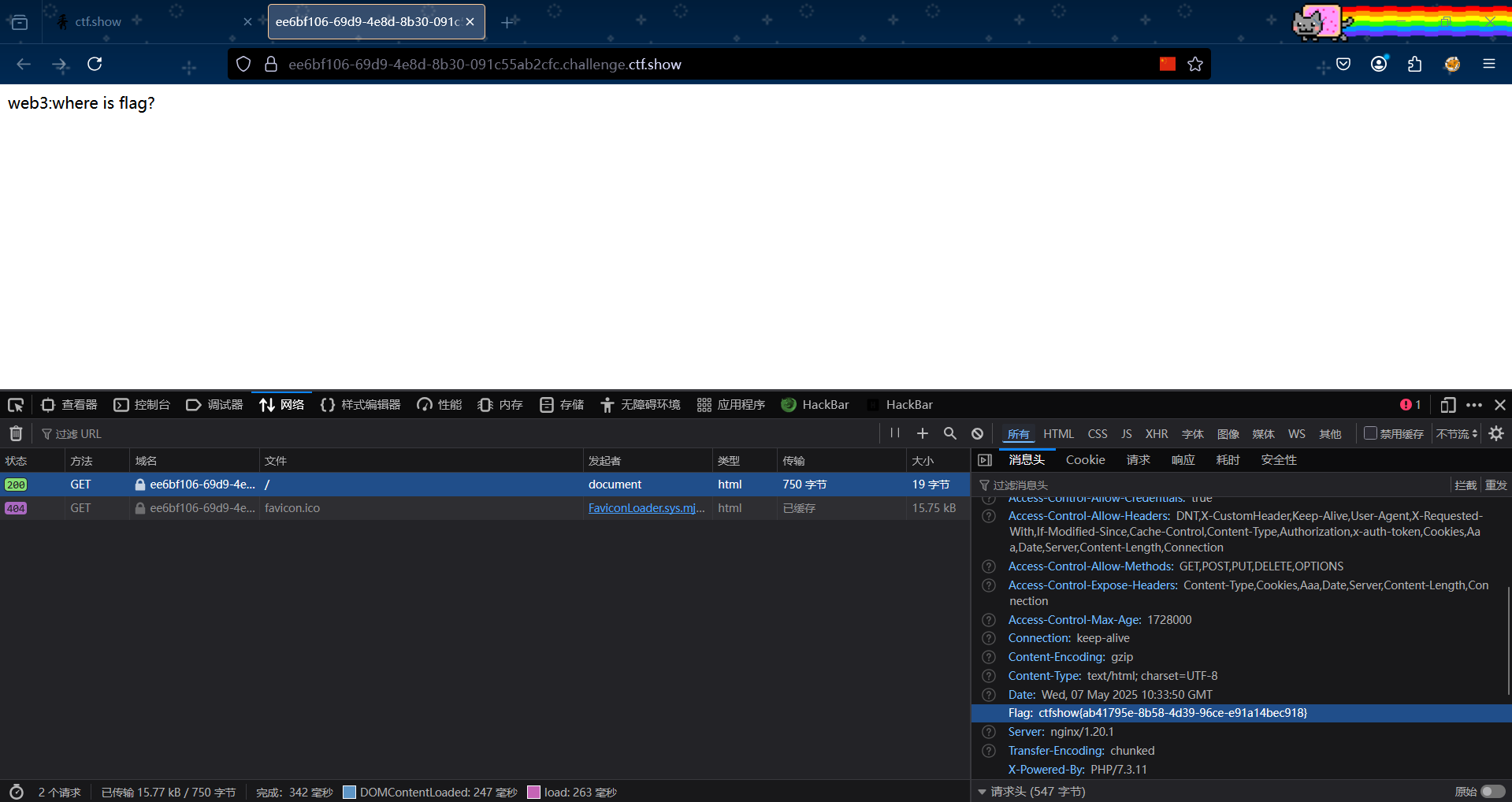

web3

藏在响应包里(看网络看得到)

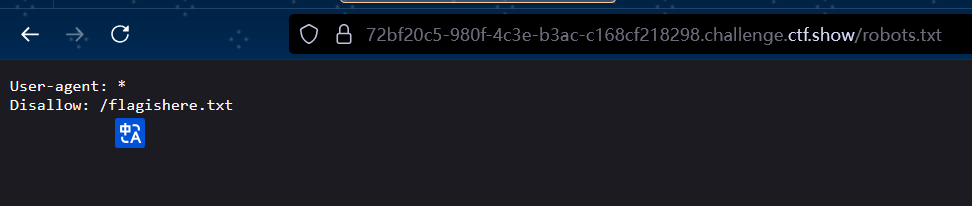

web4

提示:

总有人把后台地址写入robots,帮黑阔大佬们引路。

打开robots.txt

访问这个得到flag

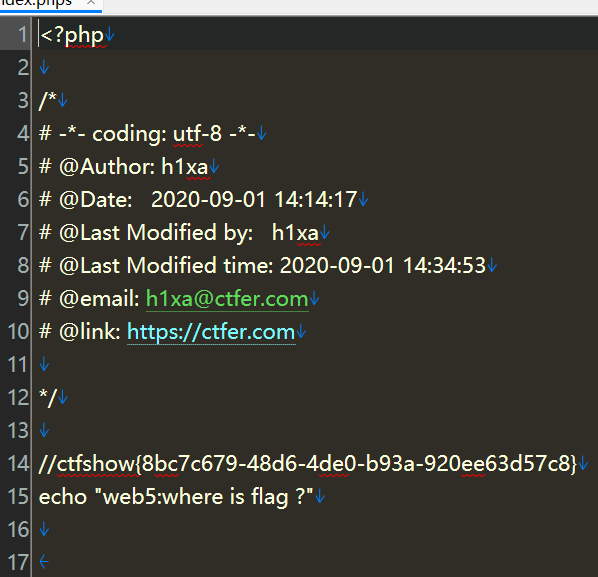

web5

提示是phps源码泄露

所以尝试index.phps

下载之后成功找到flag

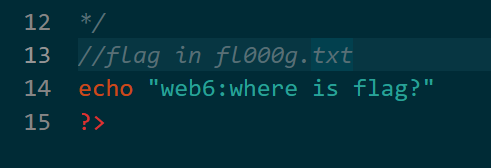

web6

提示:解压源码到当前目录,测试正常,收工

所以应该有网站压缩包

网站主页源码文件名称为 www.zip

所以输入这个后下载到源代码,打开发现提示

打开后发现flag

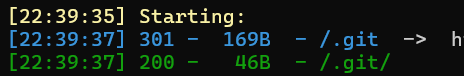

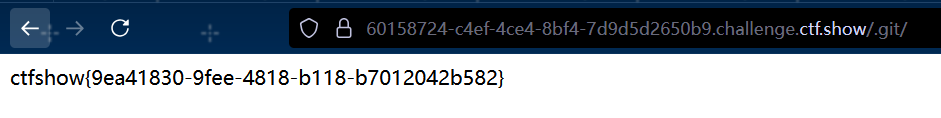

web7

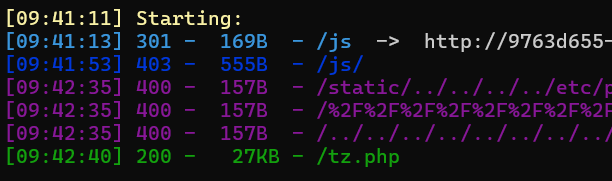

看提示应该是git泄漏

用dirsearch扫果然扫到了

访问获得flag

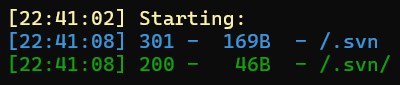

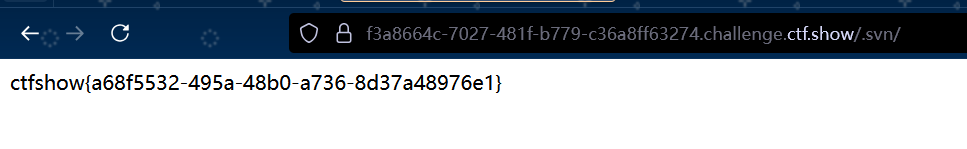

web8

svn泄漏

同样扫

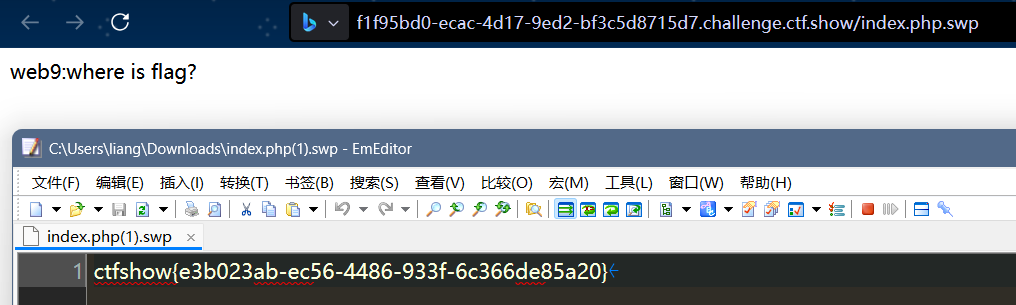

web9

题目提示应该是vim备份文件

以index.php来说,第一次退出后,缓存文件名为 .index.php.swp,第二次退出后,缓存文件名为.index.php.swo,第三次退出后文件名为.index.php.swn

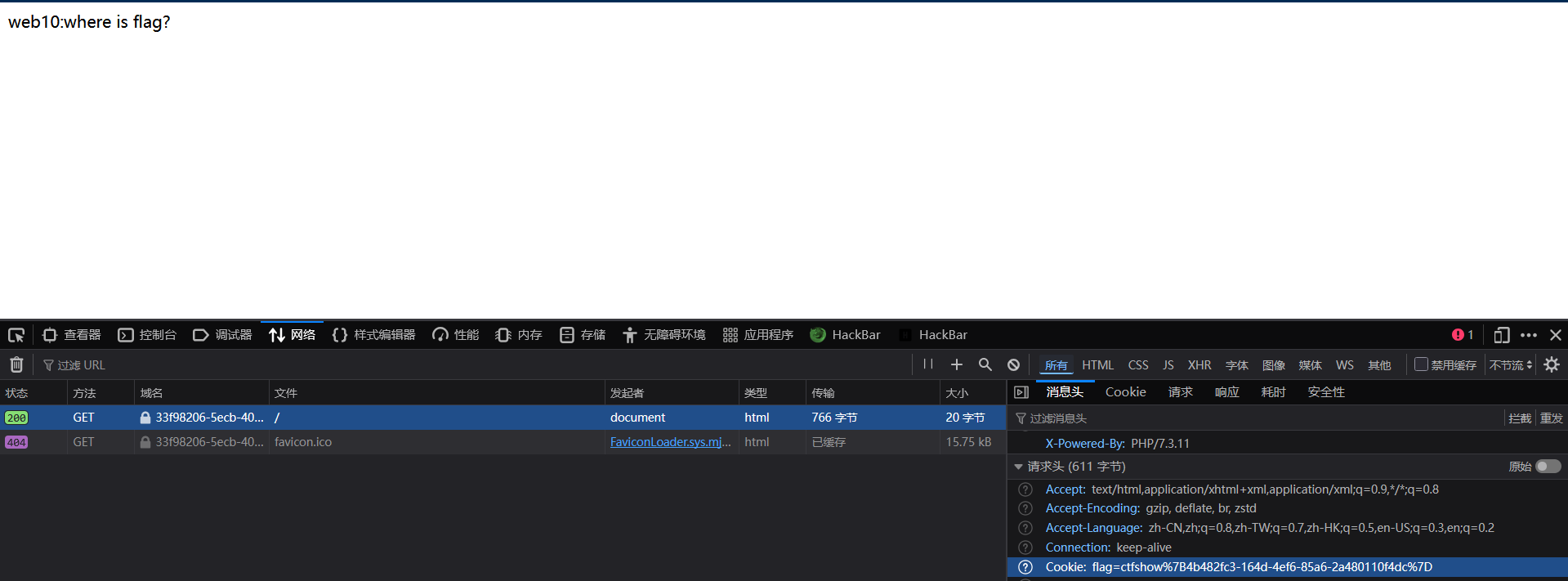

web10

cookies

web11

nslookup -qt=txt flag.ctfshow.com

但是现在好像进不去了

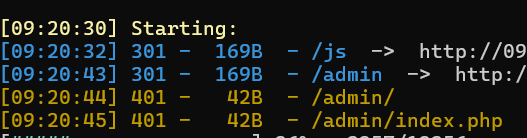

web12

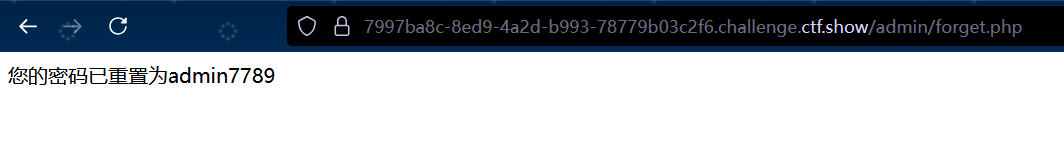

扫到admin

下面有helpline

猜测是密码,访问admin,账号admin密码372619038,进入后成功获得flag

web13

发现document能点

点一下进去,发现登陆位置

登录后获得flag

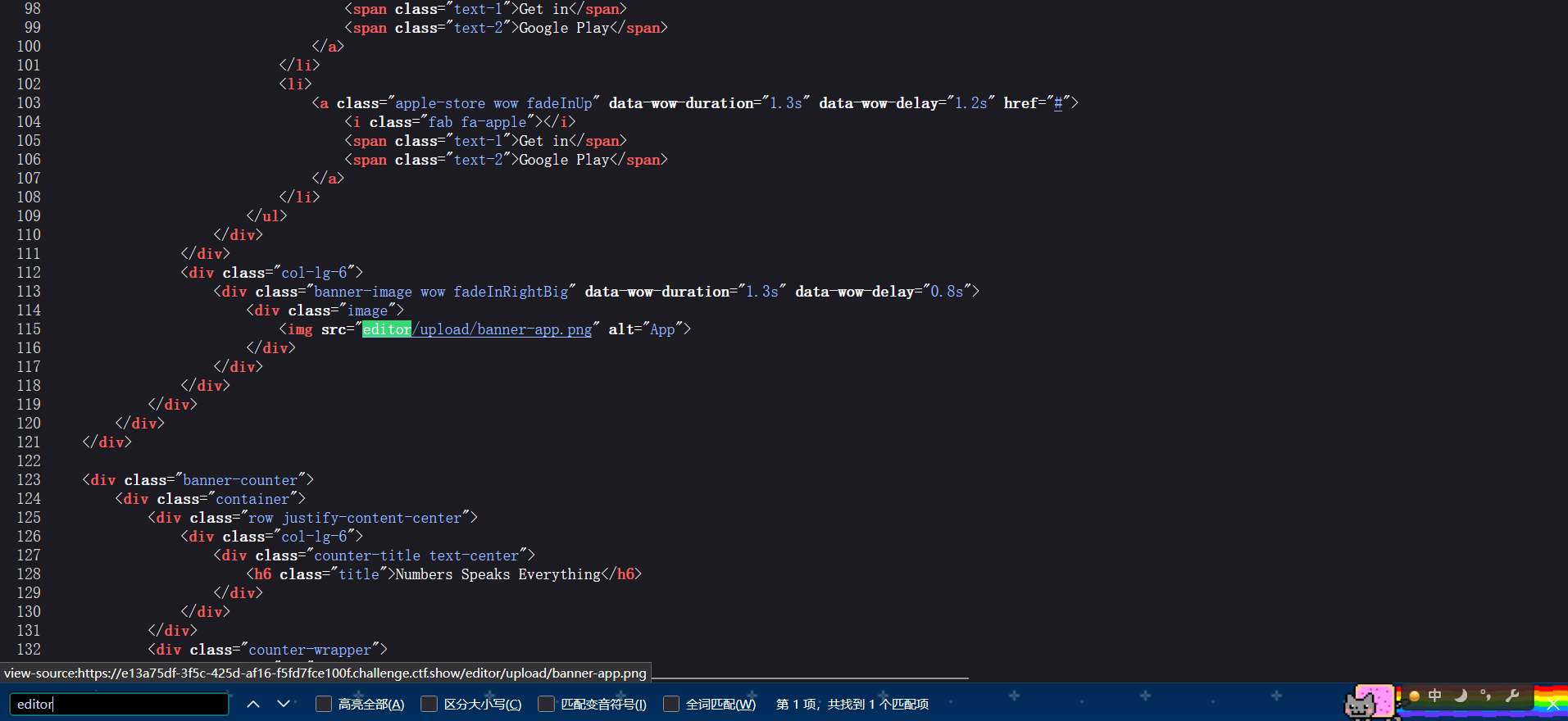

web14

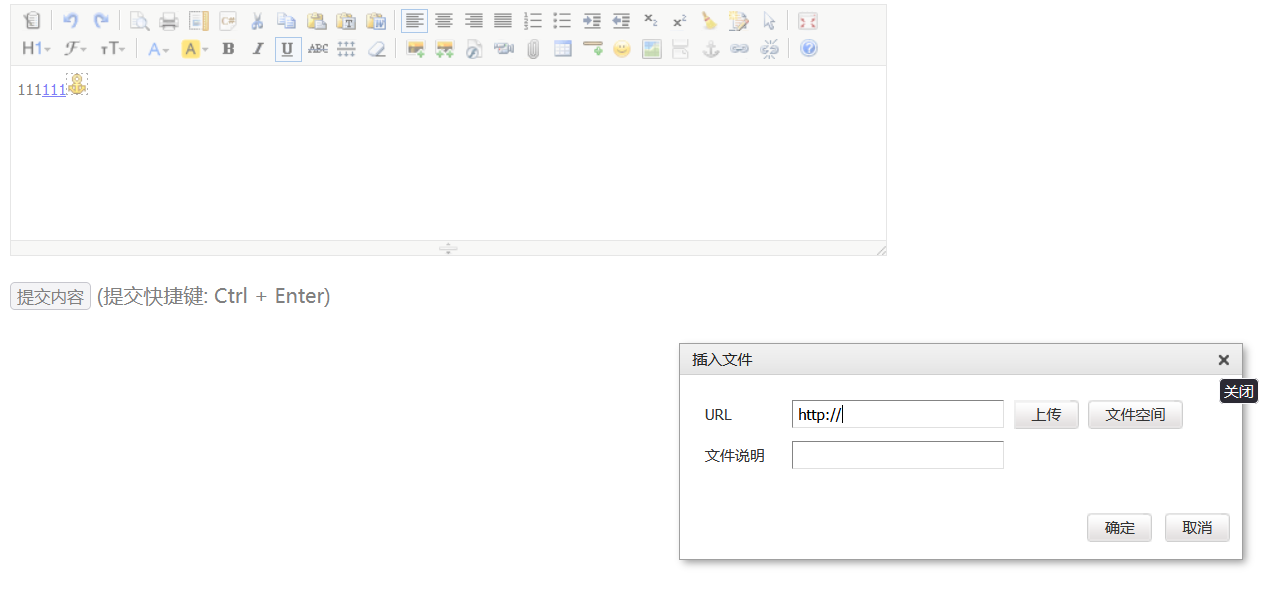

提示是editor,那就搜editor

进入后删除upload后面部分进入编辑器

发现插入附件里有个文件空间,点进去

发现可以看服务器里有哪些文件

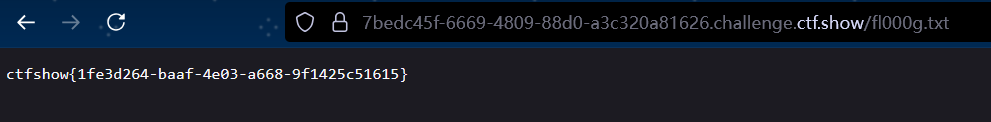

翻到/editor/attached/file/var/www/html/nothinghere/fl000g.txt,所以直接访问试试

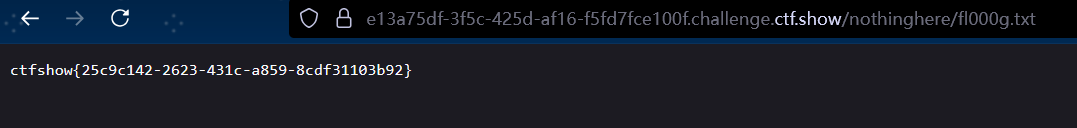

web15

扫到admin

进去,没有密码,点忘记密码看看

所以去找,发现留的是qq邮箱,所以搜QQ,搜出来是西安

得到flag

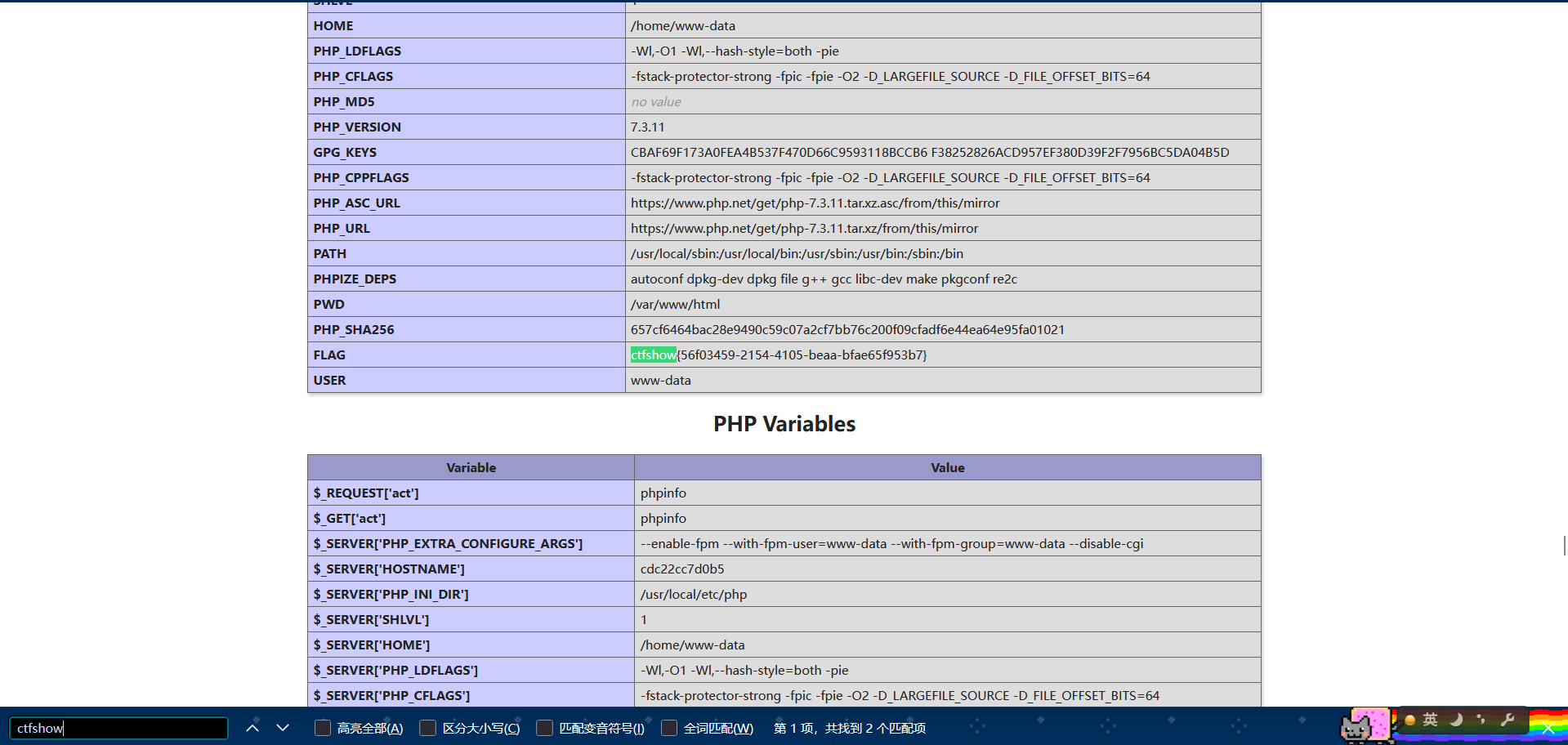

web16

扫到探针(我自己之前在字典里加的常见探针)

进去之后点phpinfo

找到flag

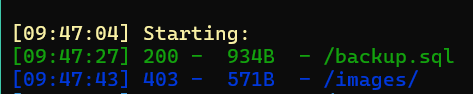

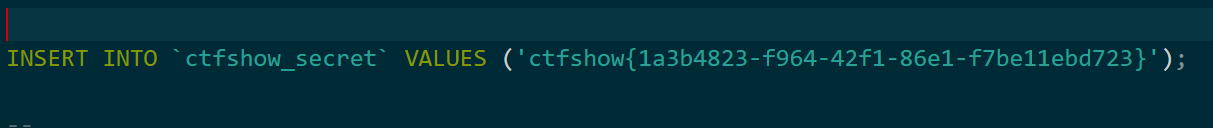

web17

扫到备份sql文件

打开之后找到flag

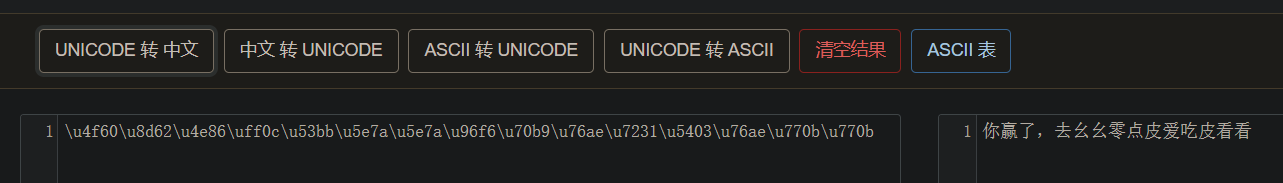

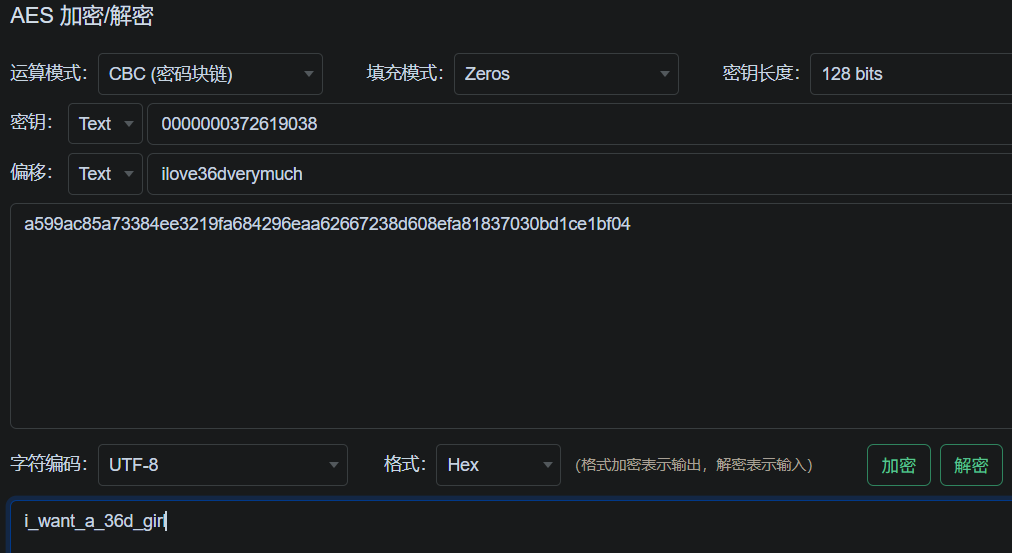

web18

看分数大于100时执行的指令

转换

web19

注释藏着

加密代码

function checkForm(){

var key = "0000000372619038";

var iv = "ilove36dverymuch";

var pazzword = $("#pazzword").val();

pazzword = encrypt(pazzword,key,iv);

$("#pazzword").val(pazzword);

$("#loginForm").submit();

}

function encrypt(data,key,iv) { //key,iv:16位的字符串

var key1 = CryptoJS.enc.Latin1.parse(key);

var iv1 = CryptoJS.enc.Latin1.parse(iv);

return CryptoJS.AES.encrypt(data, key1,{

iv : iv1,

mode : CryptoJS.mode.CBC,

padding : CryptoJS.pad.ZeroPadding

}).toString();

}

结合这两个解密

得到flag

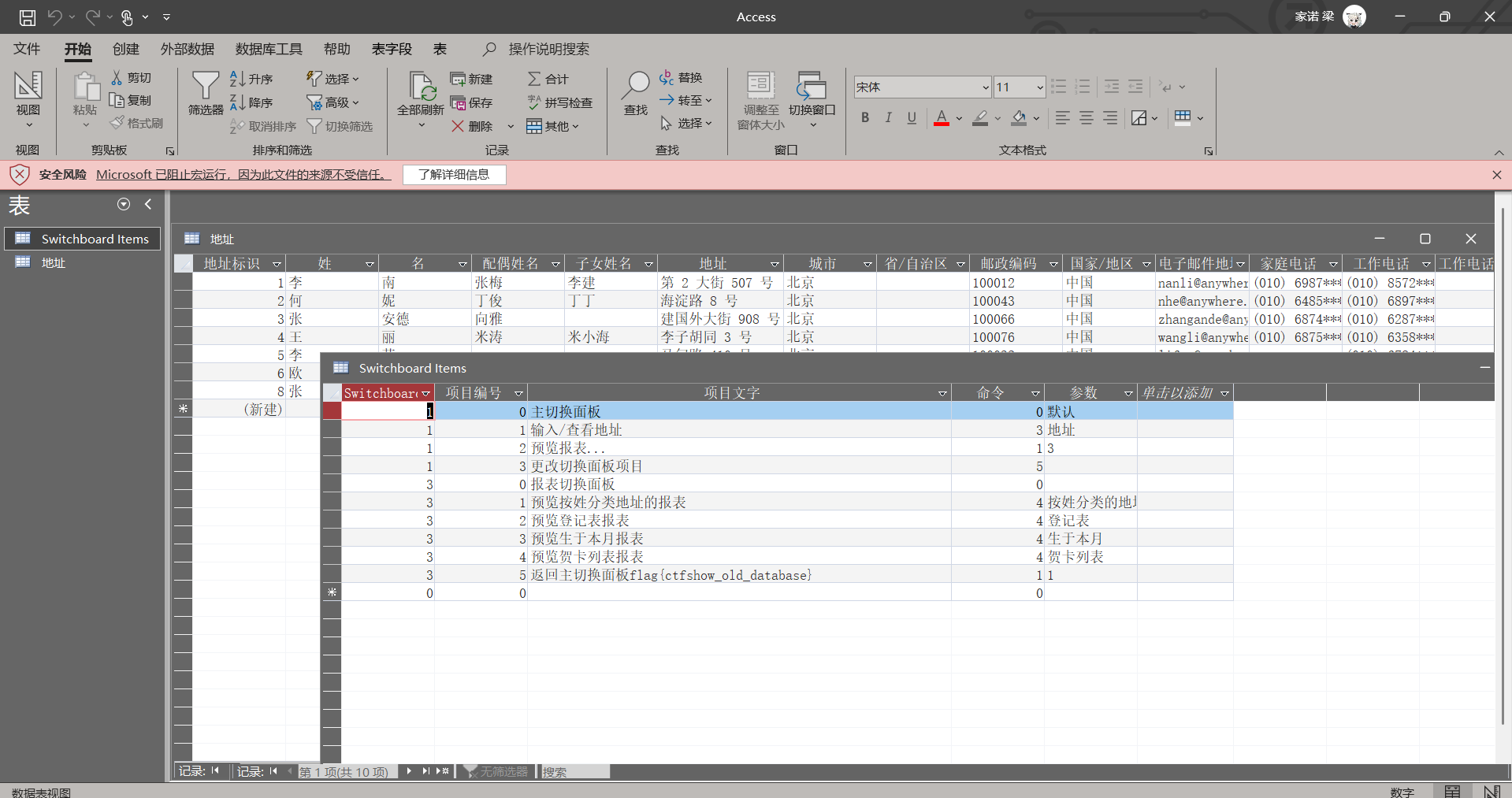

web20

先扫db再扫mdb

访问之后下载数据库

找到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号