完整教程:dvwa3——CSRF

LOW:

先尝试change一组密码:123456

![]()

修改成功,我们观察上面的url代码

http://localhost/DVWA/vulnerabilities/csrf/?password_new=123456&password_conf=123456&Change=Change#将password_new部分与password_conf部分改成我们想要的密码:4321

http://localhost/DVWA/vulnerabilities/csrf/?password_new=4321&password_conf=4321&Change=Change#新建一个页面打开,发现密码修改成功

![]()

MEDIUM:

尝试同样的方法发现请求失败

![]()

并且上方跳出来这个 ,第一行说请求头缺失,请求头记录着

查看这一关的源码并与low的做对比 ,多出来的这个if判断条件应该是判断当前的访问请求是否更换页面了,如果不是,就不执行请求

用bp抓包原来的请求,可以注意到这里有一个referer

***Referer***:

是http请求头中的一个字段,作用是指示当前请求的网页的来源,也就是说, referer后面的内容会告诉服务器该请求来自于哪个页面或者url

在url里面像low一样修改成我们想要的密码,新起一个页面,bp抓包,抓到这些

send to repeater,添加如下代码

Referer:localhost

render!修改成功!!!

HIGH:

我们刚才改的密码是1111,这一级我们要把它改成0000

先提交一个新密码hhhh,并且bp抓包,抓到这些,发现这一关有了token验证

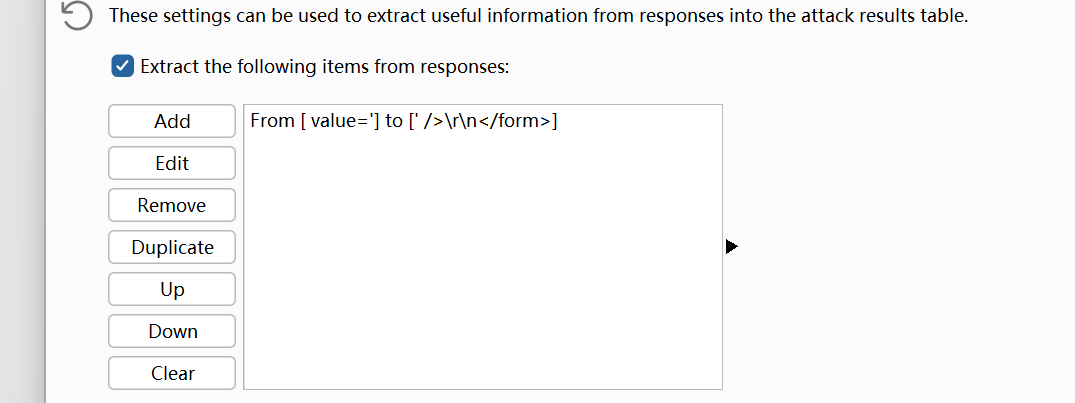

send to intreuder,和第一关一样,先clear,再把三个参数add进去,攻击方式选择Pithchfork

然后去Payloads,在payloas setting里add进我们要修改的密码,防止token失效,我们多加几组

然后和第一关一样,递归找token,先在资源池resoource pool里设置单线程

settings里(有的版本的dp是options)

回payloads,加上

Start attack!!!!!!!!!!

关闭bp,去第一关,输入用户名和密码

登陆成功!!!!!!!!!

IMPOSSIBLE:

我们观察一下源码

-

- CSRF Source

- vulnerabilities/csrf/source/impossible.php

-

- <?php

-

- if( isset( $_GET[ 'Change'] ) ) {

- //Check Anti-CSRF token

- checkToken( $_REQUEST['user_token'], $_SESSION['session_token' ], 'index.php' );

-

- // Get input

- $pass_curr= $_GET[ 'password_current' ];

- $pass_new= $_GET[ 'password_new' ];

- $pass_conf= $_GET[ 'password_conf' ];

-

- //Sanitise current passwordinput

- $pass_curr=stripslashes( $pass_curr );

- $pass_curr=((isset($GLOBALS["___mysqli_ston"]) & & is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_curr ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

- $pass_curr= md5( $pass_curr );

-

- //Check that the current passwordiscorrect

- $data = $db->prepare('SELECT password FROM users WHERE user = (:user) AND password = (:password) LIMIT 1;' );

- $data->bindParam(':user', dvwaCurrentUser(), PDO::PARAM_STR );

- $data->bindParam(':password', $pass_curr, PDO::PARAM_STR );

- $data->execute();

-

- //Do both new passwords matchanddoes the current password match the user?

- if( ( $pass_new==$pass_conf )& & ( $data->rowCount()== 1 ) ) {

- //It does!

- $pass_new=stripslashes( $pass_new );

- $pass_new=((isset($GLOBALS["___mysqli_ston"]) & & is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

- $pass_new= md5( $pass_new );

-

- //Update databasewithnew password

- $data = $db->prepare('UPDATE users SET password = (:password) WHERE user = (:user);' );

- $data->bindParam(':password', $pass_new, PDO::PARAM_STR );

- $data->bindParam(':user', dvwaCurrentUser(), PDO::PARAM_STR );

- $data->execute();

-

- //Feedbackforthe user

- echo "<pre>Password Changed.</pre>";

- }

- else {

- // Issue withpasswords matching

- echo "<pre>Passwords did not match or current password incorrect.</pre>";

- }

- }

-

- // GenerateAnti-CSRF token

- generateSessionToken();

-

- ?>

优化地方:

- 使用了pdo预处理:我的理解是提前规划好了传递数据的模板,只从用户的输入中提取数据,而其输入不能当成代码处理,比如 'or '1'=1,只能被当初密码

- checktoken

- mysqli_real_escape_string 转义

- 原密码验证,攻击者很难知道

- MD5加密,好像需要彩虹表解密,还不了解

综上,无法突破

浙公网安备 33010602011771号

浙公网安备 33010602011771号