攻击树测试 题目8寻找最近三个月内公布或发布的新产品或系统, 选择一个你了解的资产并为如何损坏那个资产创建攻击树

攻击树测试

题目要求

用(你的学号%10)+1 确定序号,完成下面的内容:

1 给如何偷汽车创建攻击树。在这道题以及其他攻击树的练习题中,可以通过图来描述攻击树,也可以使用一个编号的列表来描述攻击树(比如,1,1.1,1.2,1.2.1,1.2.2,1.3,…)。

2 给如何不付费进入体育馆创建攻击树。

3 给如何不付费就从餐馆获得食物创建攻击树。

4 给如何获得某人网上银行账户名和口令创建攻击树。

5 给如何阅读某人的电子邮件创建攻击树。

6 给如何阻止某人阅读他的电子邮件创建攻击树。

7 给如何伪装成某人发送电子邮件创建攻击树。这里攻击者的目标是让电子邮件的收件人相信她收 到的一封邮件是发自某人的(例如 Bob),而 Bob 实际上并没有发送过这封邮件。

8 寻找最近三个月内公布或发布的新产品或系统, 选择一个你了解的资产并为如何损坏那个资产创建攻击树。

9 从媒体报道或者个人经历中选择一个实际的案例,在案例中攻击者没有利用最脆弱环节就成功地 攻击系统。描述一下整个系统,并解释你所认为系统中最脆弱的环节及原因,接着描述一下系统是如何被攻破的。

10 描述一个实际的案例说明“针对一种类型的攻击来提高系统的安全 性会增加其他攻击成功的可能性”。

题目分析

-

查找最近三个月内发布的新产品或系统:浏览技术新闻网站、行业杂志、公司官方发布的新闻等渠道,以查找最近发布的产品或系统。这可能涉及各种领域,如软件、硬件、物联网设备等。

-

选择一个我了解的资产:在找到新产品或系统后,我会选择我了解的其中一个,这样我就可以更好地理解其工作原理、安全特性和潜在漏洞。

-

为选定的资产创建攻击树:一旦选择了资产,我将创建一个攻击树,展示可能的攻击途径和风险。攻击树将包括物理入侵、远程入侵、恶意软件攻击、社交工程、内部威胁等方面的可能性。

-

描述攻击树中的各个分支:对于攻击树中的每个分支,我将提供详细描述,包括潜在的攻击者、攻击方法、攻击目的以及可能的防御措施。

产品介绍

- Hightopo(图扑软件)的HT for Web 产品:2024年3月份通过数字空间对服务器物理空间启用的安全防御技术进行可视化表达,实现全过程呈现、全周期可溯,包括 APT 攻击防御、木马后门防御、病毒攻击防御、僵尸蠕虫防御等,并精准到具体设备,为定期对网络服务器运行状态修检提供基础。

- 图扑软件利用自主研发的 HT for Web 产品,打造的服务器信息安全演示系统,实现了服务器数字化智能化的监测场景。通过监测预警、检测评估等手段,确保服务器健康有序运行。

- HT 同时实时监测高危 APT 攻击事件,支持管理者及时查看并做出相应处理

- Hightopo 通过数字空间对服务器物理空间启用的安全防御技术进行可视化表达,实现全过程呈现、全周期可溯,包括 APT 攻击防御、木马后门防御、病毒攻击防御、僵尸蠕虫防御等,并精准到具体设备,为定期对网络服务器运行状态修检提供基础。

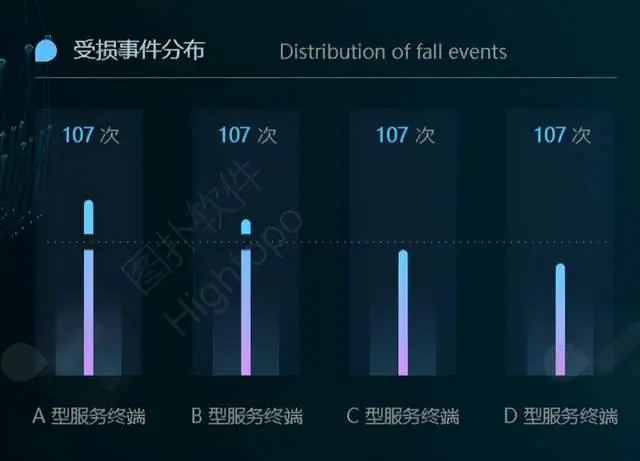

- HT 通过对接网页后门程序专杀工具扫描,核查终端是否存在病毒源感染导致黑客利用控制并针对服务器发起网络攻击。演示系统中预设了 A、B、C、D 四种服务终端收集服务监测结果,并以柱状图显示事件数量与次数,方便业务人员查看重点受损终端,掌握危害规律。通过对发起攻击终端风险漏洞及病毒扫描行为统计分析,为后续事件初步判断提供佐证材料。

- Hightopo 提出的服务器可视化监管系统,使其能在提高自身服务能力的情况下,预防各类安全隐患的出现,为更好地为网络服务器的安全运行创造条件。旨在构筑企业的安全环境,对企业中重要的计算机资源以及数据端口提供有效的监护保护,为当前严峻的信息安全形势提供了一个有效的解决方案,为建设信息化社会提供了一个安全保障。

创建攻击树

攻击树名称:HT fo rWeb安全监控系统

主要资产:SecureGuard 2000安全监控系统

-

物理入侵:

- 直接入侵:

- 被未经授权的人员访问。

- 破坏设备硬件或网络连接。

- 间接入侵:

- 获取管理员或员工的凭证并利用它们进入系统。

- 直接入侵:

-

远程入侵:

- 网络漏洞利用:

- 通过已知的漏洞或未修复的漏洞进行攻击。

- 密码破解:

- 使用暴力破解或钓鱼攻击来获取管理员凭证。

- 拒绝服务攻击:

- 发送大量恶意请求以耗尽系统资源,使系统无法正常工作。

- 网络漏洞利用:

-

恶意软件攻击:

- 恶意软件注入:

- 通过恶意链接、电子邮件附件或USB设备传播恶意软件。

- 后门安装:

- 将后门程序安装到系统中,以便未经授权的访问。

- 恶意软件注入:

-

社交工程:

- 钓鱼攻击:

- 发送伪装成合法来源的电子邮件或消息,以欺骗用户提供凭证或敏感信息。

- 钓鱼攻击:

-

内部威胁:

- 雇员滥用权限:

- 内部员工滥用其权限,获取对系统的未经授权的访问。

- 雇员滥用权限:

-

未知漏洞:

- 零日漏洞:

- 未被公开的漏洞可能被黑客利用,而无需供应商发布补丁。

- 零日漏洞:

浙公网安备 33010602011771号

浙公网安备 33010602011771号