摘要:

包含内容: 1.传统的shellcode loader 2.Python中的加密loader 3.Python相对于shelcode load 的优势 4.cython帮助我们将.py转.c 5.Python中源码混淆工具分享 1 . shellcode loader 这是一个源码: import 阅读全文

posted @ 2022-06-11 13:08

liusuxy

阅读(307)

评论(0)

推荐(0)

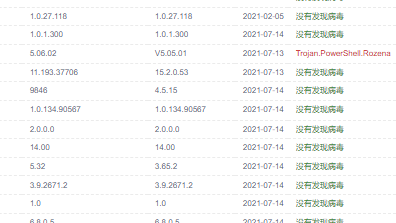

C++,Python联动Powershell基本免杀 作者:liusuxy 难易程度: 一颗星 注意:由于方法简单,可能有人做过 效果如下: _![](https://img2022.cnblogs.com/blog/2729138/202201/2729138-20220118234019785- 阅读全文

C++,Python联动Powershell基本免杀 作者:liusuxy 难易程度: 一颗星 注意:由于方法简单,可能有人做过 效果如下: _![](https://img2022.cnblogs.com/blog/2729138/202201/2729138-20220118234019785- 阅读全文