earthworm

环境

攻击者(vps)kali:192.168.0.129

主机win11:192.168.43.228

操作

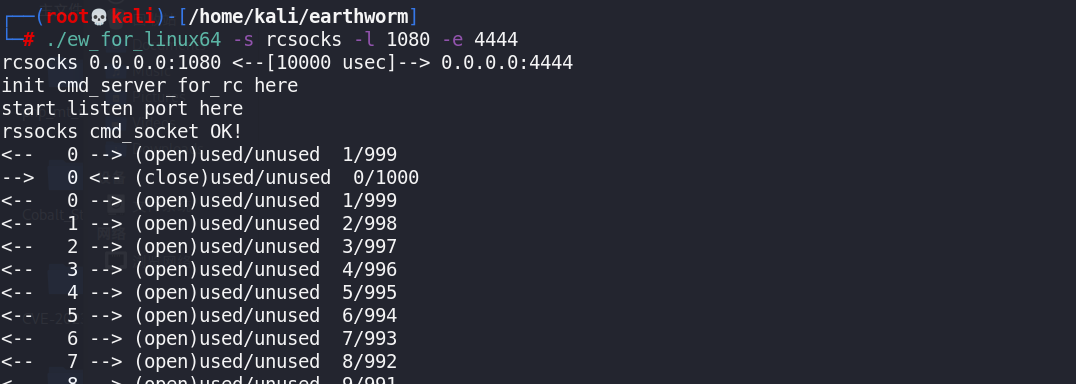

a) 先在一台具有公网 ip 的主机A上运行以下命令:

./ew_for_linux64 -s rcsocks -l 1080 -e 4444

b) 在目标主机B上启动 SOCKS v5 服务 并反弹到公网主机的 8888端口

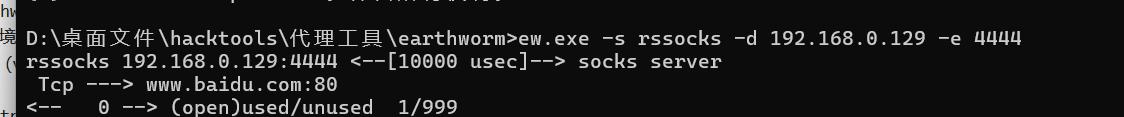

ew.exe -s rssocks -d 192.168.0.129 -e 4444

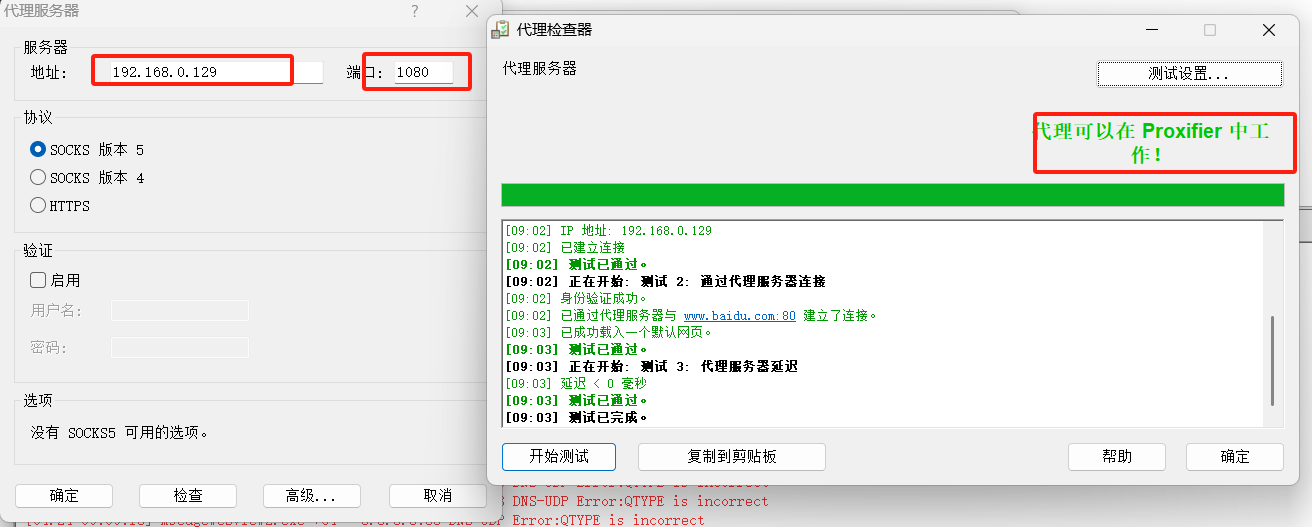

配置代理

流量走向:浏览器访问----->kali(1080端口)---->kali(8888)---->win11主机

内网穿透和nps使用

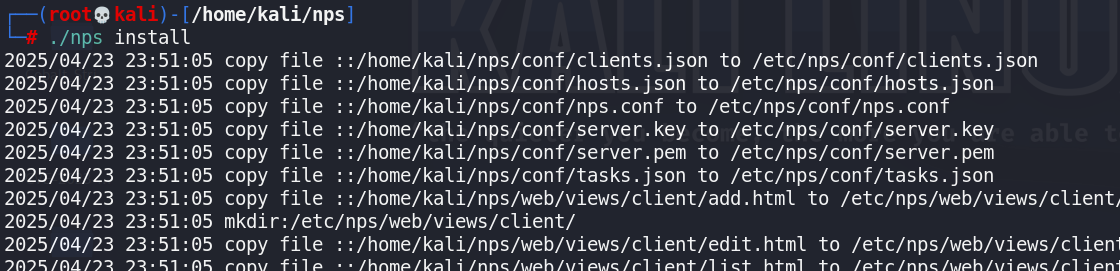

开启nps服务

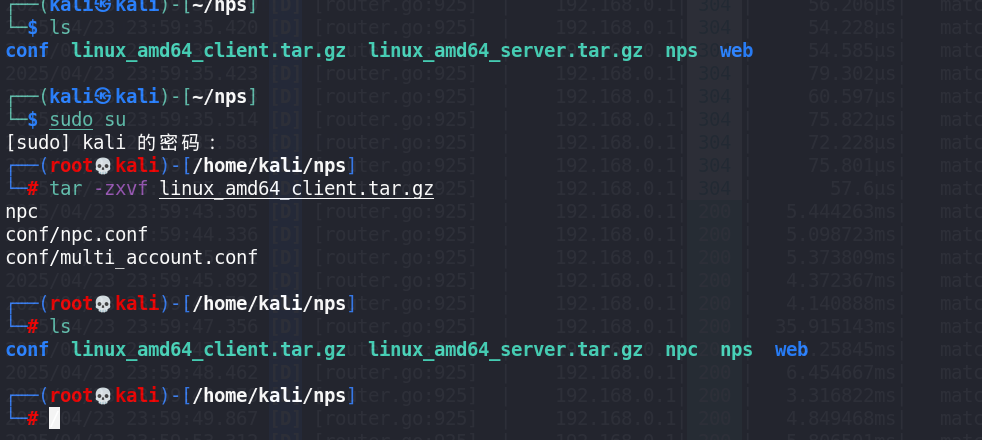

下载解压https://github.com/ehang-io/nps/releases

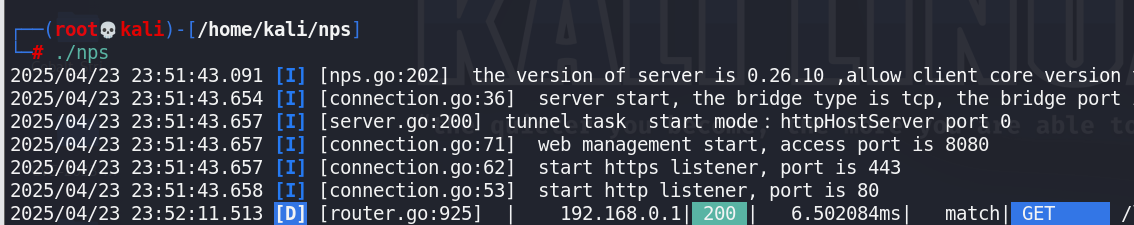

启动nps服务

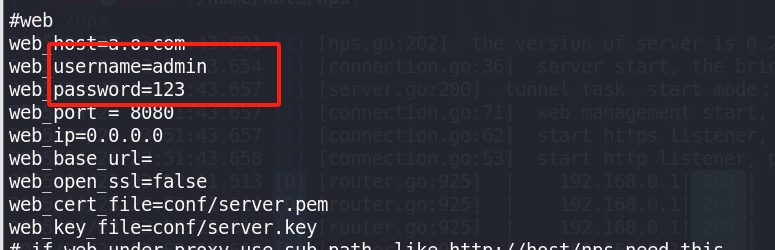

登录:账号密码在/etc/nps/conf/nps.conf中

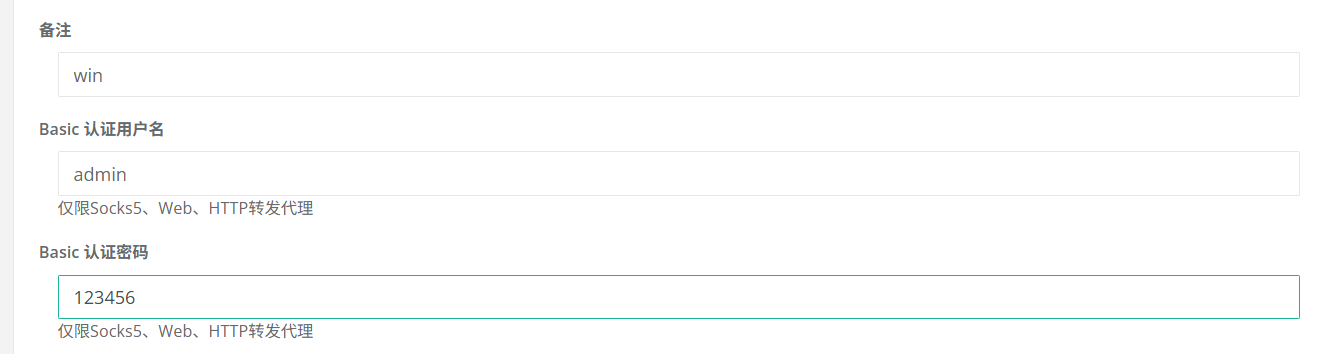

进来之后,在客户端新增,设置认证账号和密码

点击加号,在kali中运行客户端命令(还要下载客户端的一样的下载地址)

npc运行

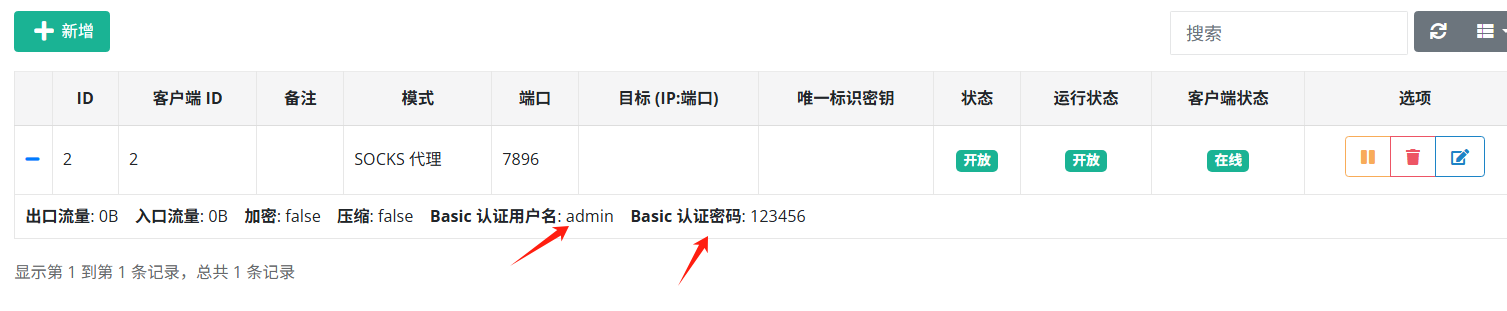

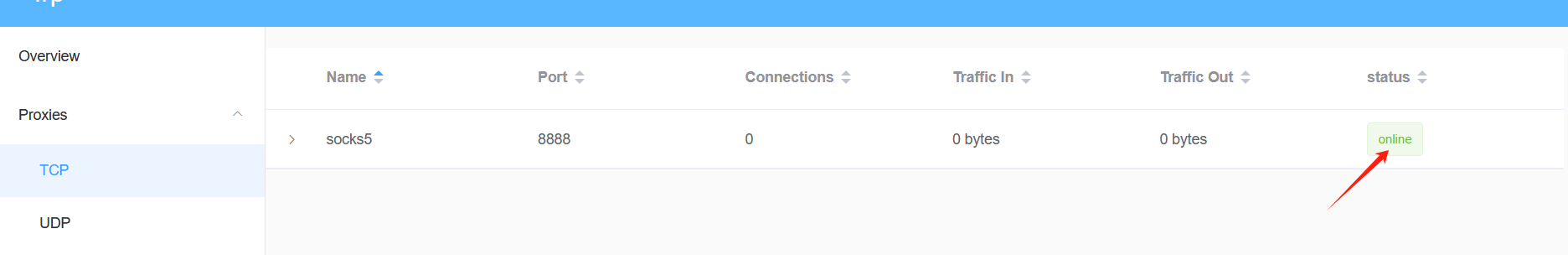

socks代理

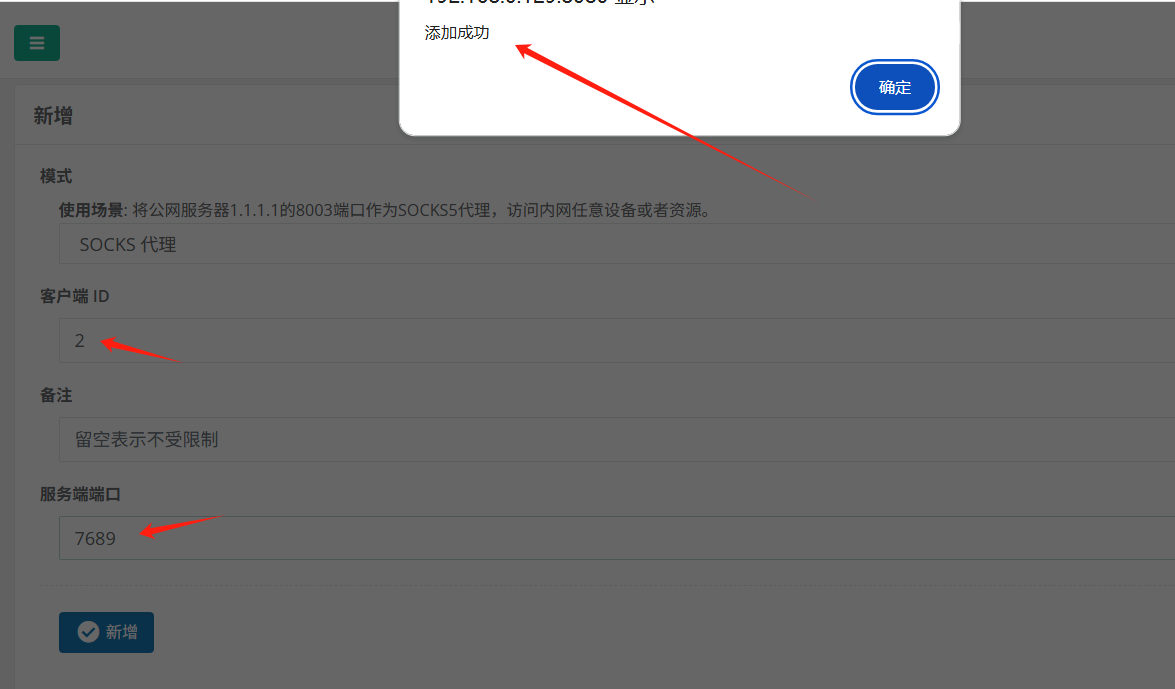

新增隧道和代理

测试

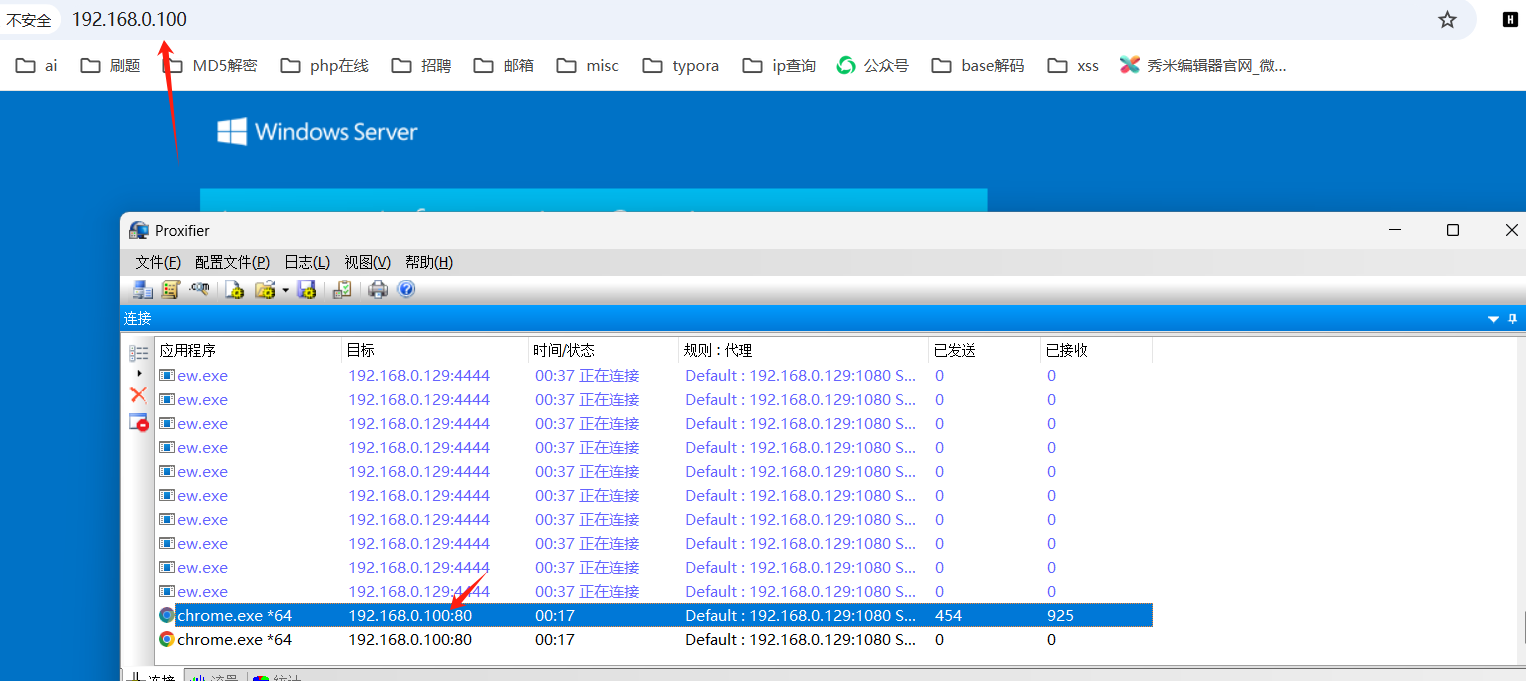

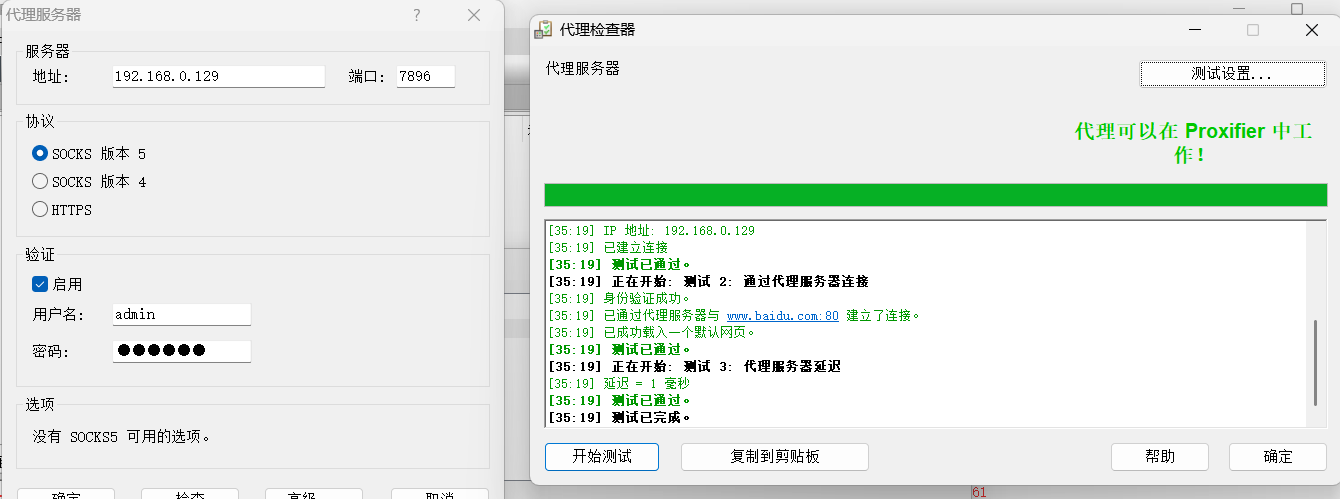

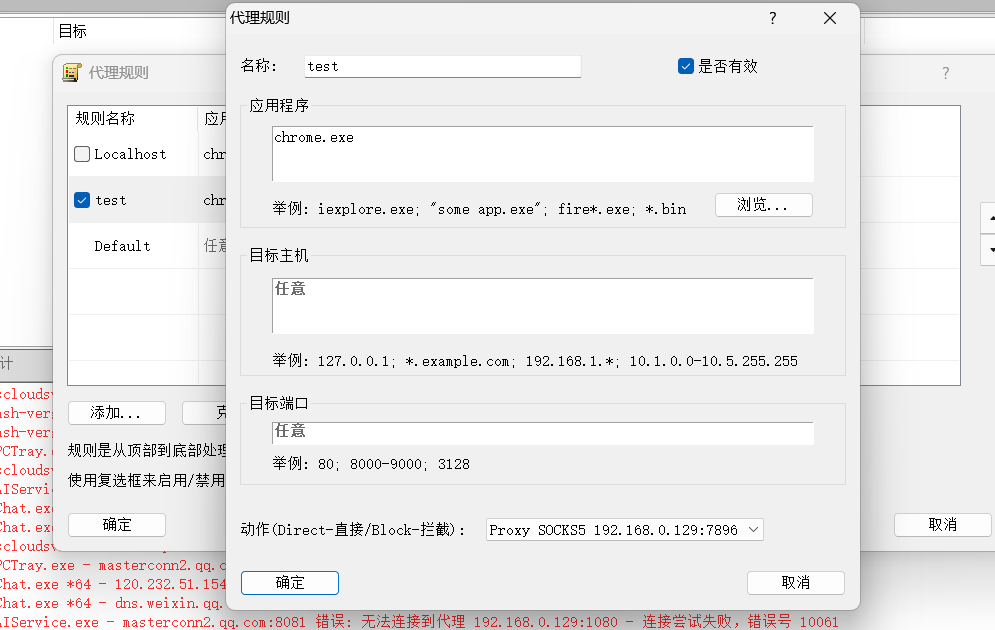

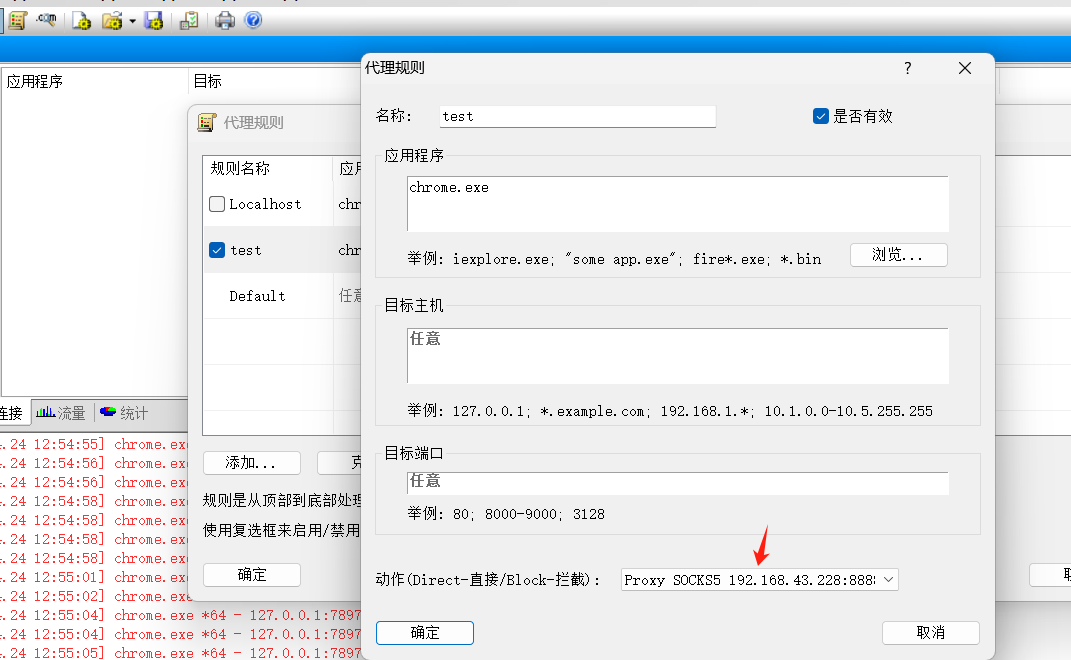

proxifier进行测试

配置代码

配置规则

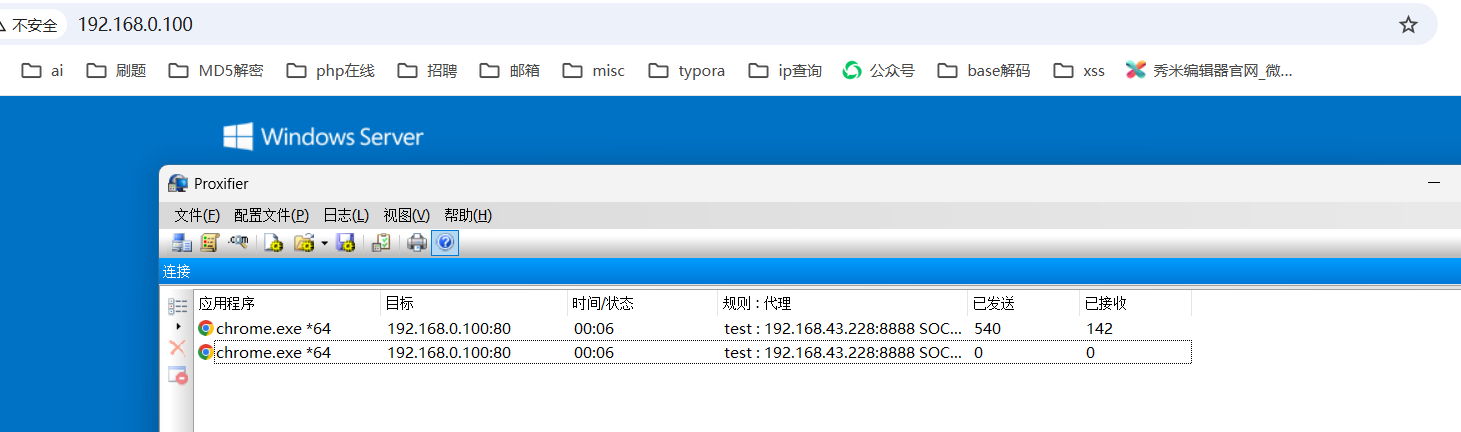

访问192.168.0.100,测试成功

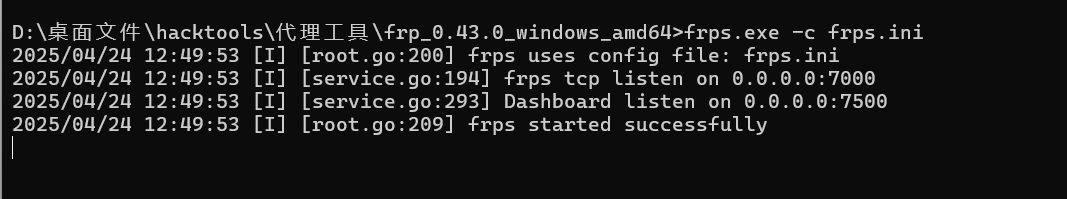

FRP

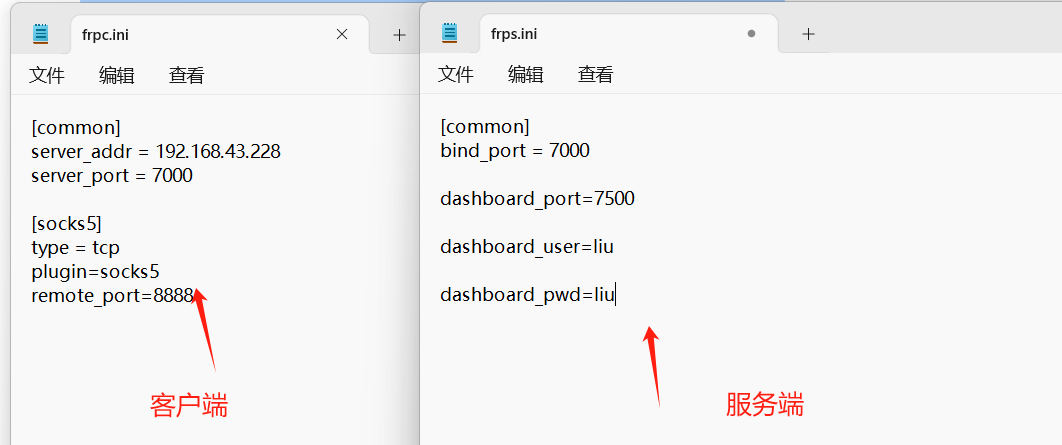

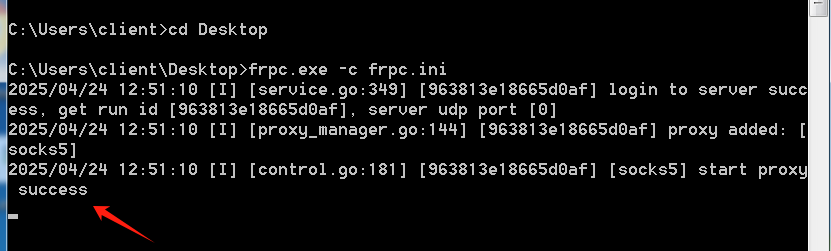

修改frp服务端与客户端配置文件信息,保证隧道搭建成功

账号密码是liu/liu

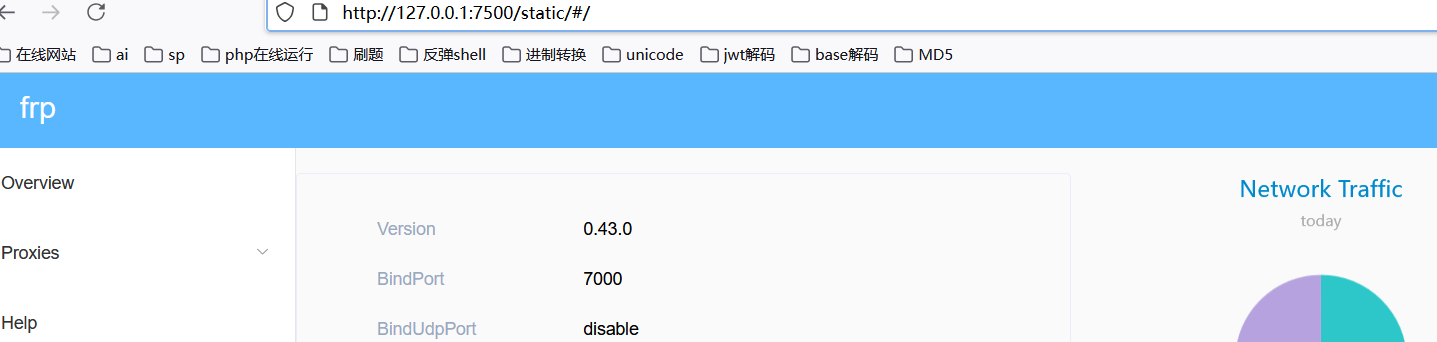

上线

启动服务端

启动跳板机上的客户端

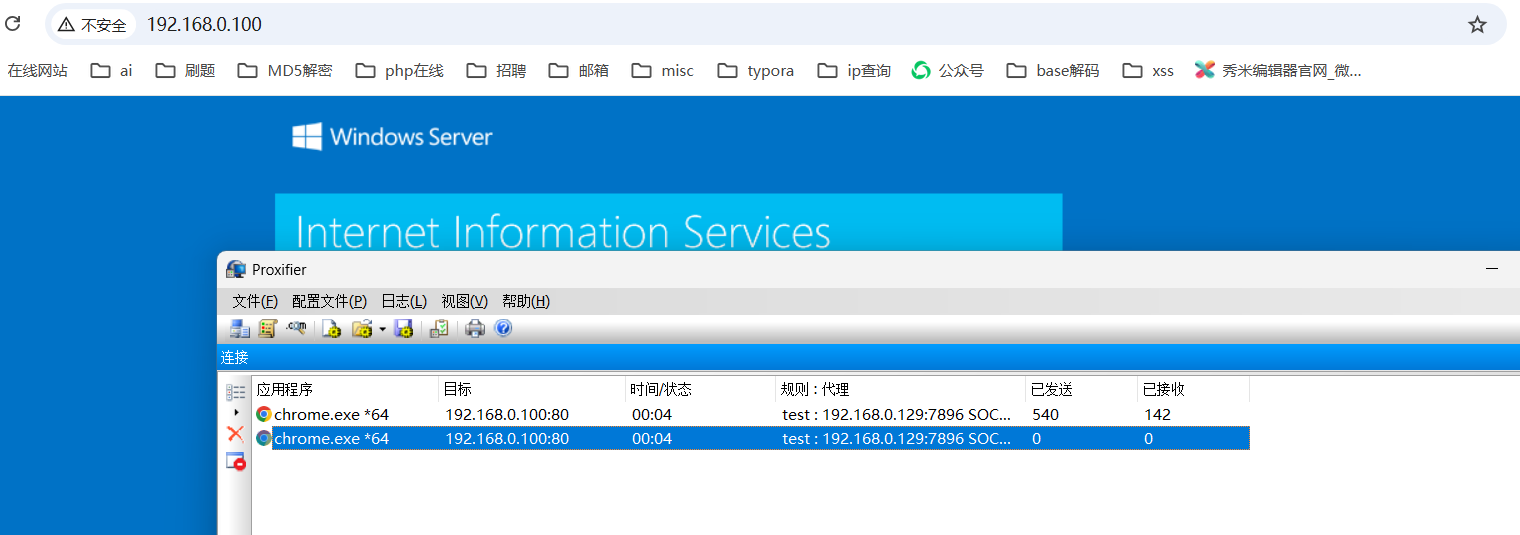

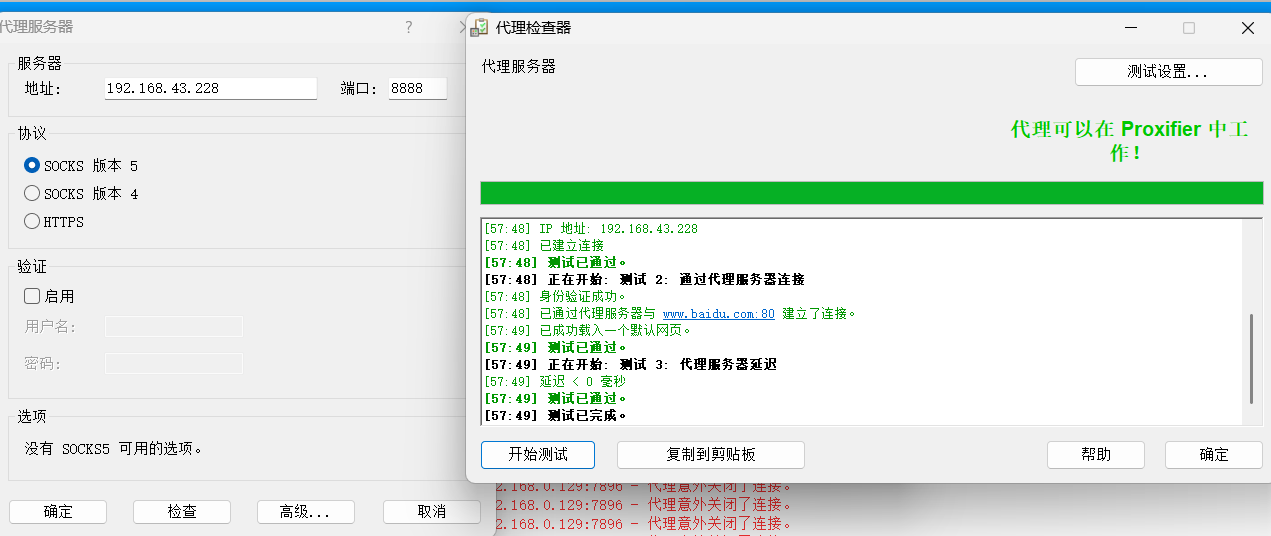

proxifier测试

配置代理

配置规则

成功

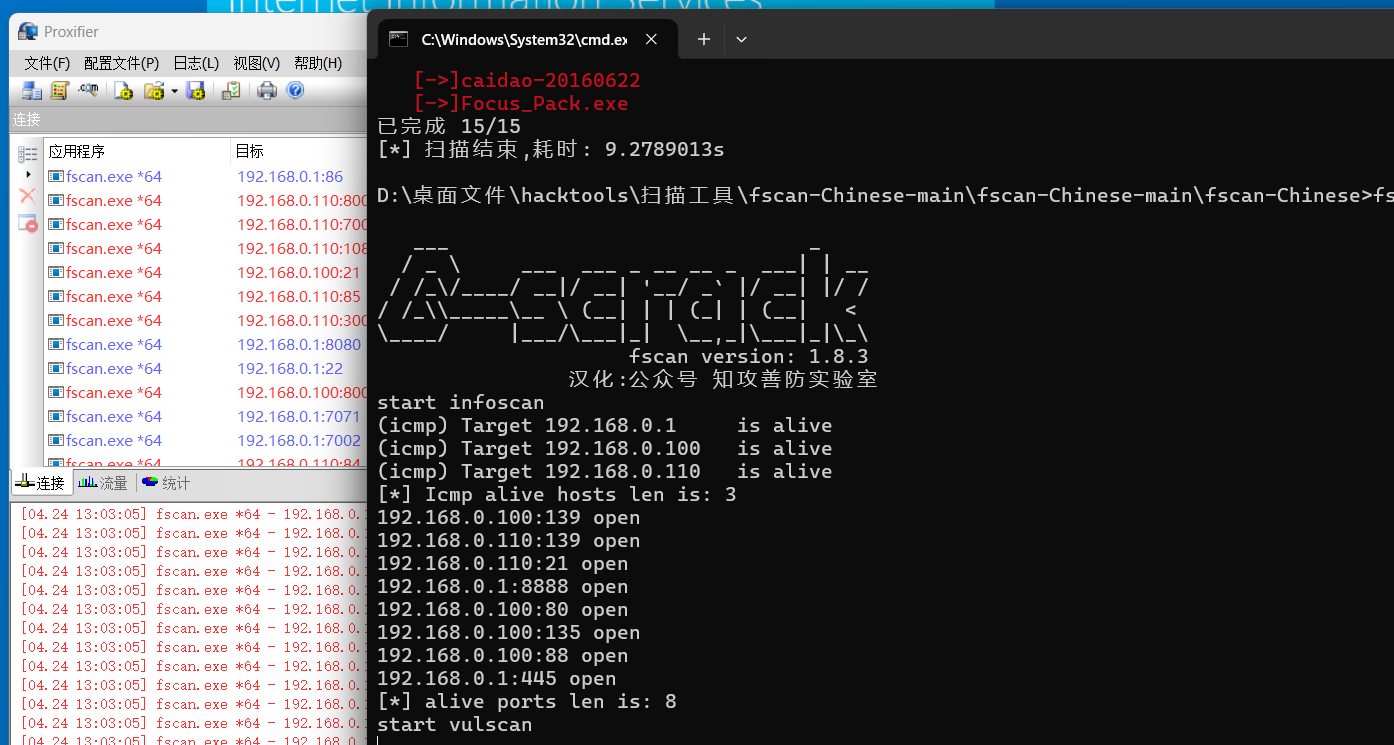

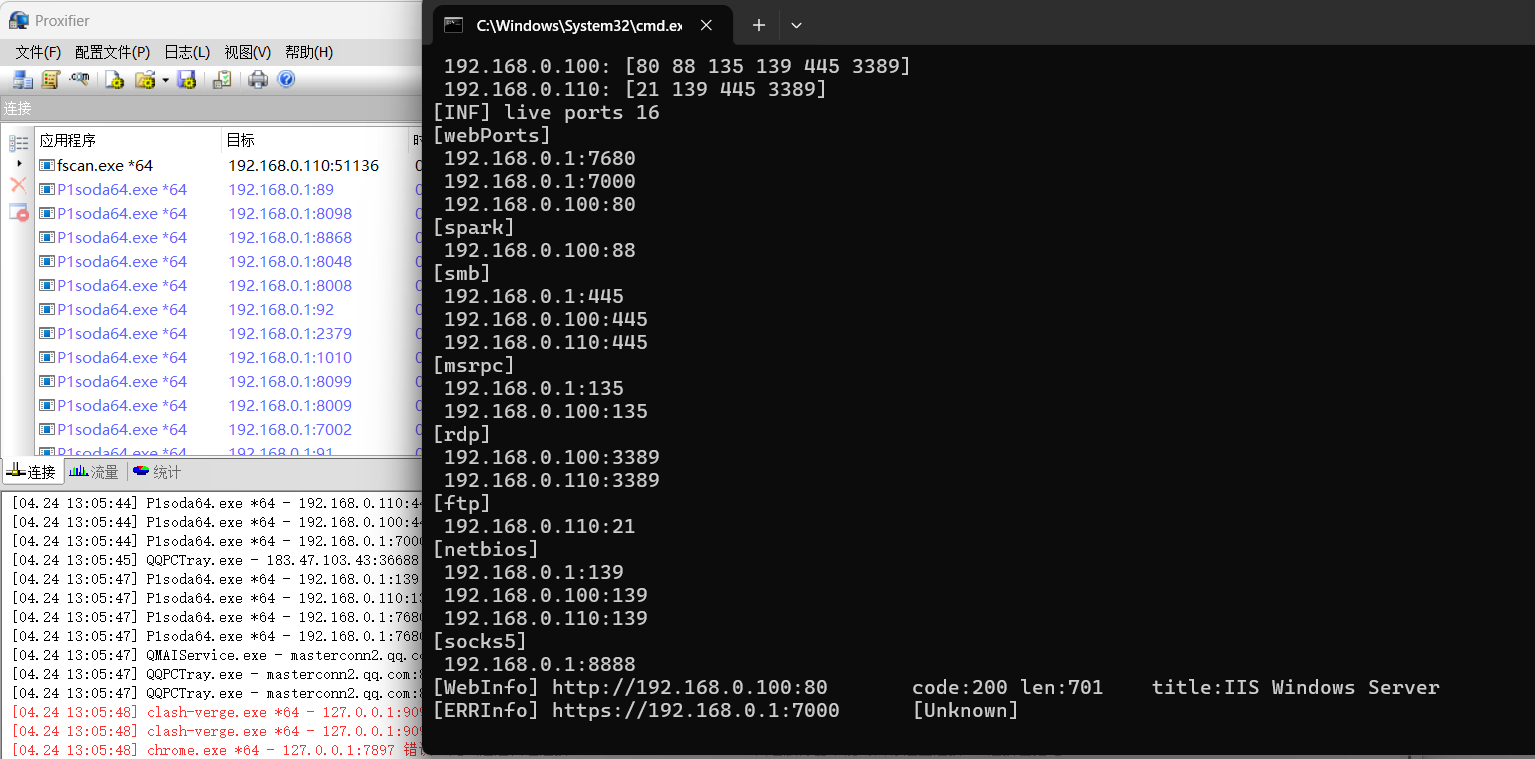

结合fscan扫描192.168.0.网段

P1soda

浙公网安备 33010602011771号

浙公网安备 33010602011771号