攻防演练

攻防演练

原创2023-01-30 05:29·麻辣小杨排

攻防演练也称为护网行为,是针对全国范围的真实网络目标为对象的实战攻防活动,旨在发现、暴露和解决安全问题,更是检验我国各大企事业单位、部属机关的网络安全防护水平和应急处置能力。下列是我司在近几次的攻防演练的总结分享。

一、演练前准备

1、Linux

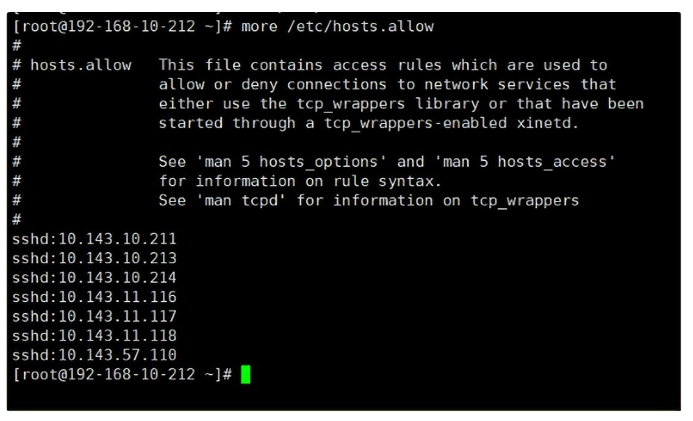

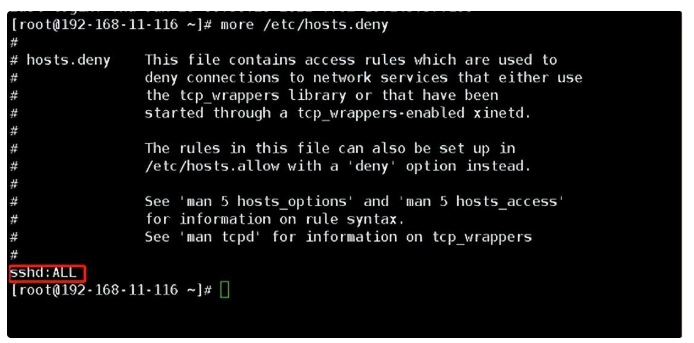

1)、限制IP ssh远程登录

2)、安装杀毒软件

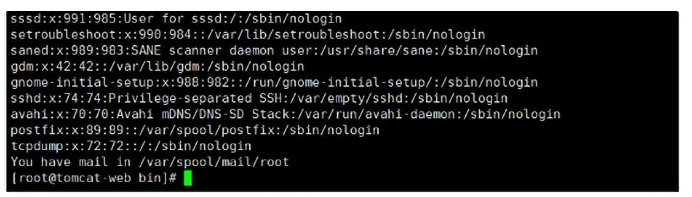

3)、删除多余用户

4)、修改服务器弱密码

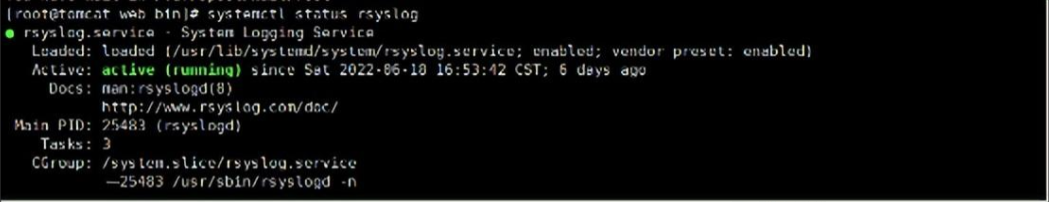

5)、查看审计日志服务是否开启

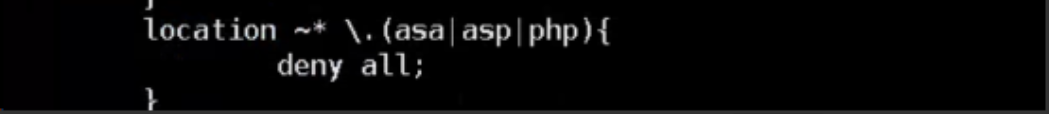

6)、Nginx配置拦截访问

2、Windows

1)、关闭高危端口

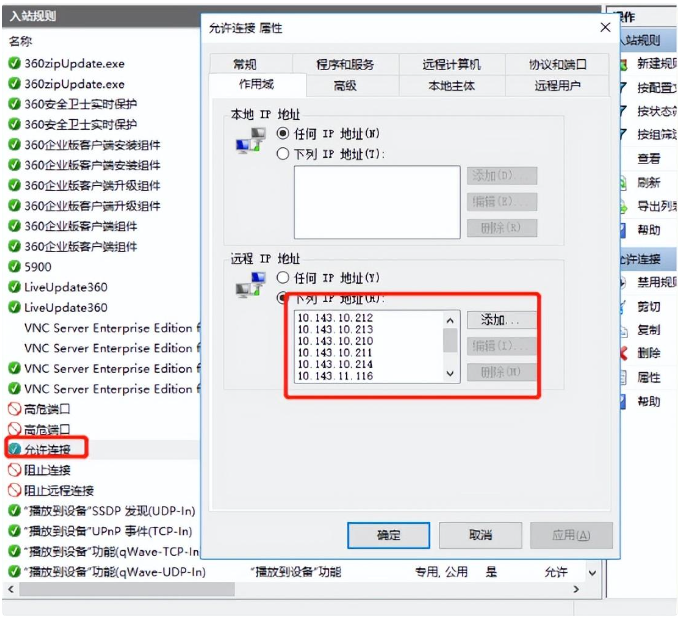

2)、限制IP访问

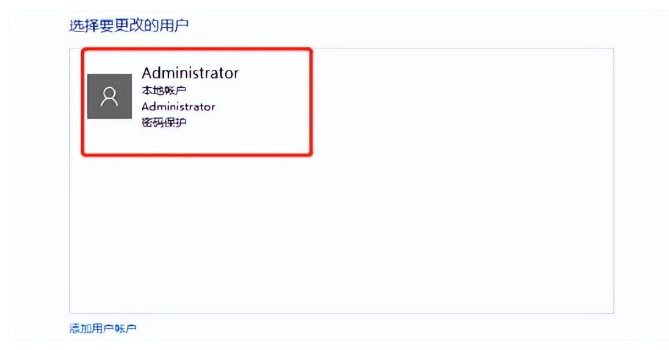

3)、删除多余用户

二、演练中巡检

1、Linux

- 账号安全

1)、查看是否存在新增用户

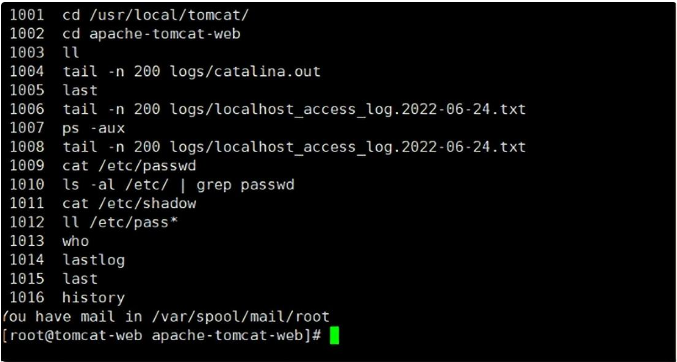

cat /etc/passwd

2)、查看用户文件最近修改时间

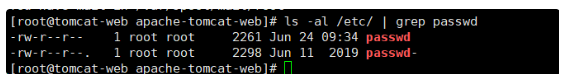

ls -al /etc/ | grep passwd

3)、查看密码文件是否被篡改

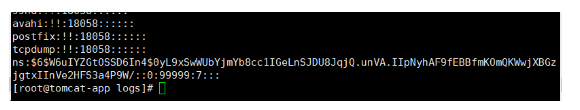

cat /etc/shadow

4)、查看是否存在新的shadow文件

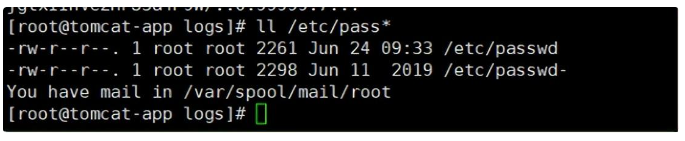

ll /etc/pass*

5)、查看当前登录用户

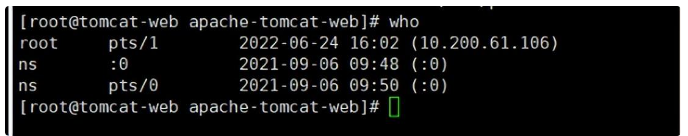

who

6)、查看系统中所有用户最后一次登录时间

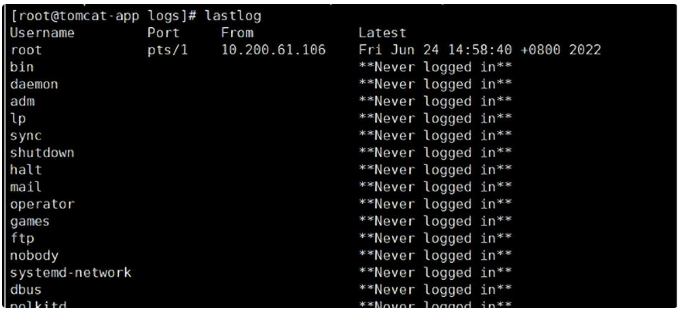

lastlog

7)、查看所有用户的登录、注销信息

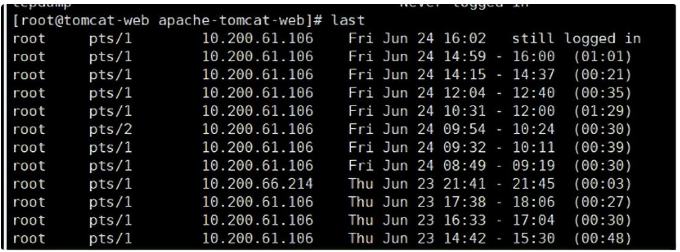

last

8)、查看历史命令

history

- 入侵排查

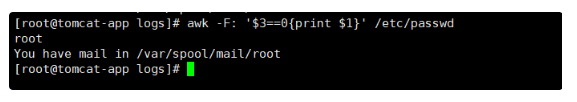

1)、查看特权用户

awk -F: '$3==0{print $1}' /etc/passwd

2)、查看可以远程登录的账号信息

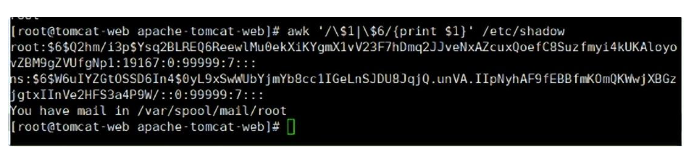

awk '/$1|$6/{print $1}' /etc/shadow

3)、查看是否存在除root外的特权用户

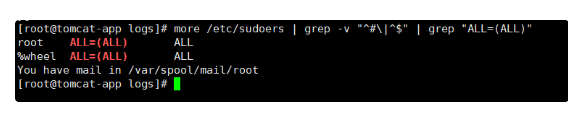

more /etc/sudoers | grep -v "#|$" | grep "ALL=(ALL)"

4)、检查异常端口

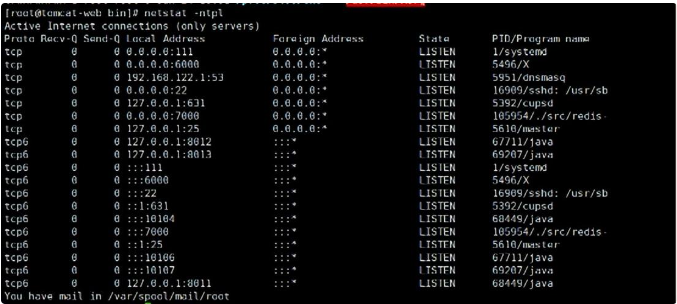

netstat -antlp

5)、查看异常进程

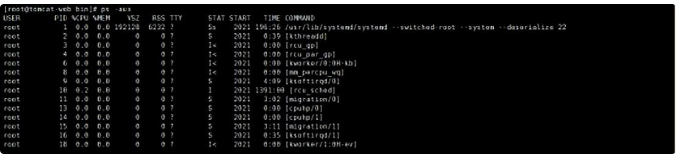

ps -aux | grep $pid

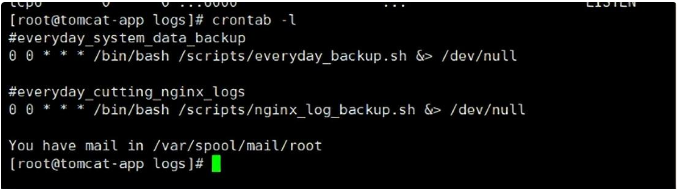

6)、查看定时任务

crontab -l

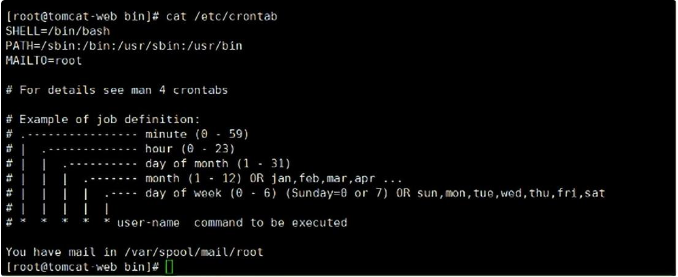

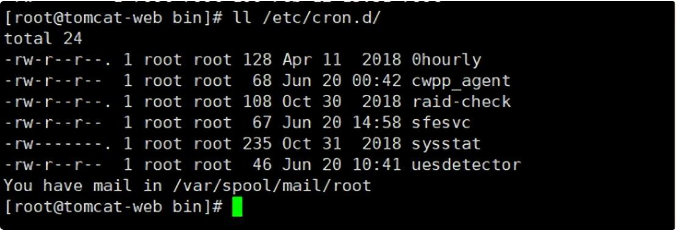

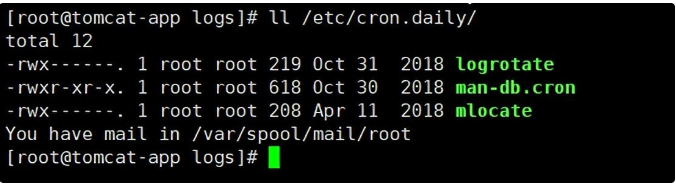

7)、查看是否存在恶意脚本

cat /etc/crontab

ll /var/spool/cron/

ll /etc/cron.d/

ll /etc/cron.daily/

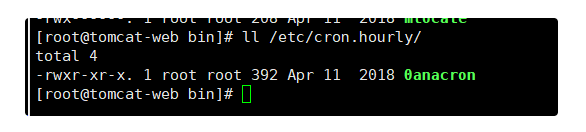

ll /etc/cron.hourly/

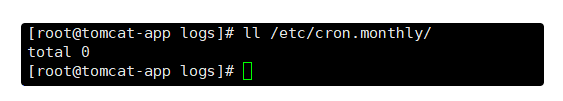

ll /etc/cron.monthly/

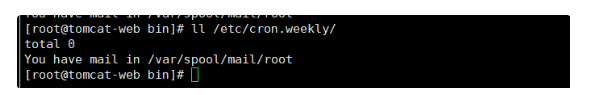

ll /etc/cron.weekly/

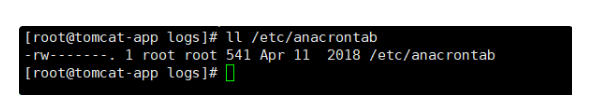

ll /etc/anacrontab

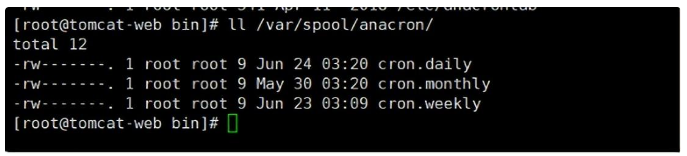

ll /var/spool/anacron/

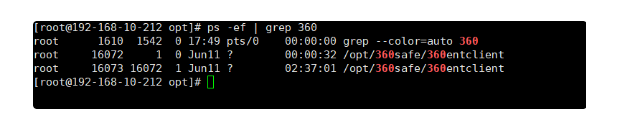

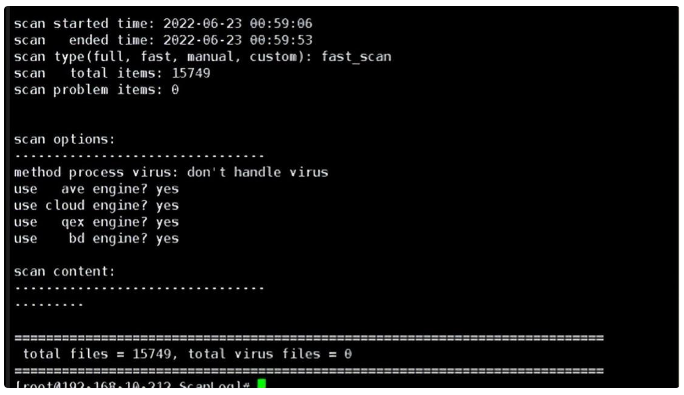

8)、查看360杀毒记录

2、Windows

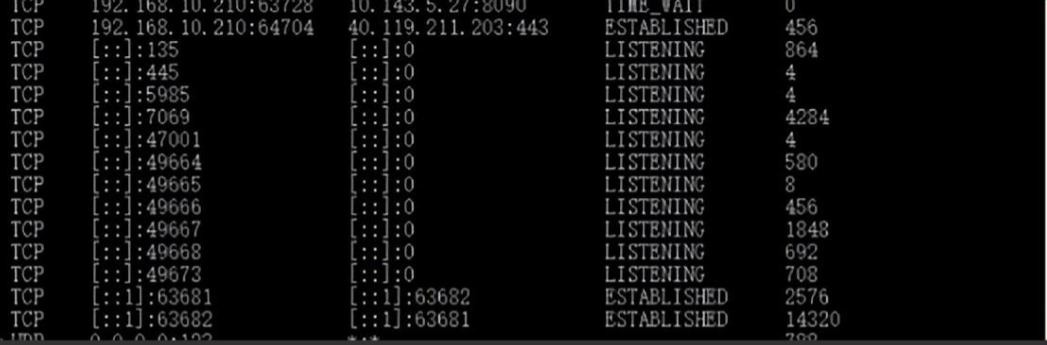

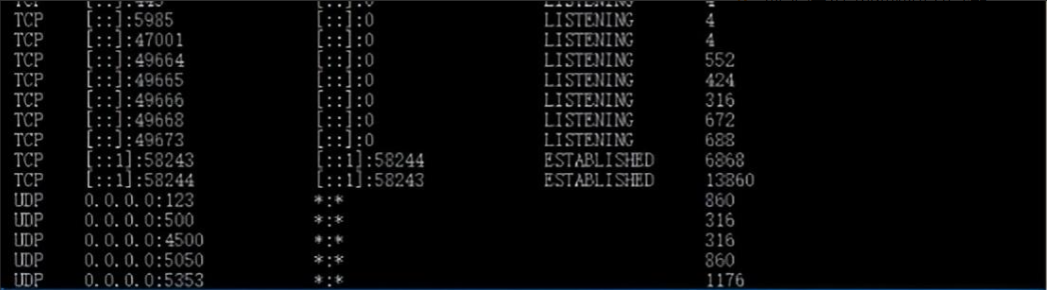

1、检查端口连接情况,是否有远程连接、可疑连接。

netstat -ano 查看目前的网络连接,定位可疑的ESTABLISHED,并无异常情况。

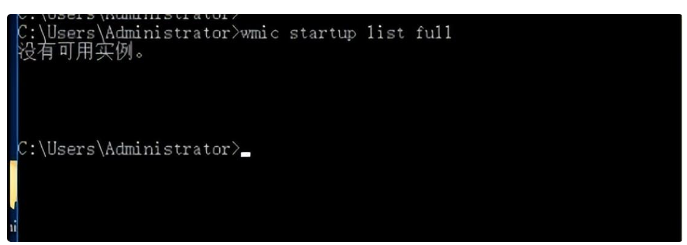

2.查看自启动程序,并无异常

wmic startup list full

3.异常网络流量

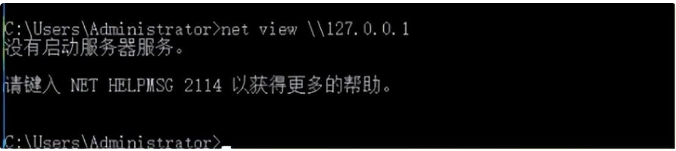

1)查看共享文件, 检查是否是主动分享的:

net view \127.0.0.1

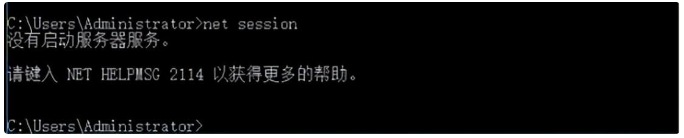

2)查看本机活跃的会话:

net session

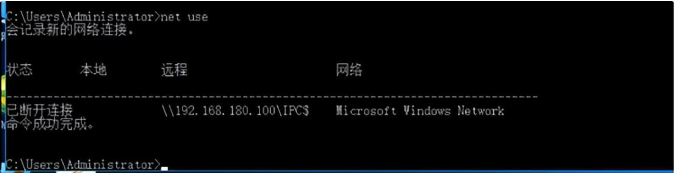

3)查看本机对其他系统打开的会话:

net use

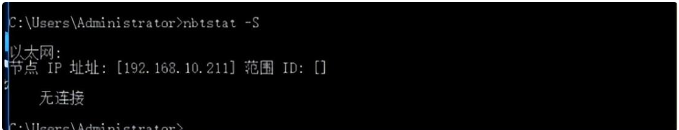

4)查看NetBIOS over TCP/IP 的激活状态:

nbtstat -S

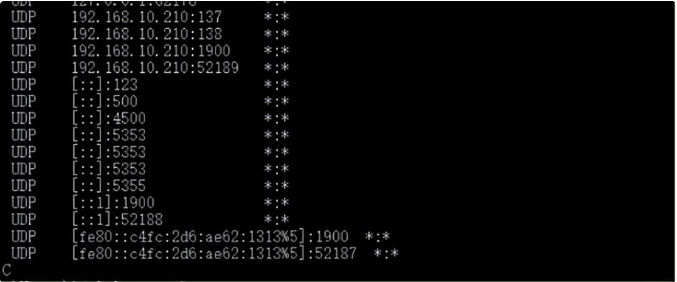

5)查看当前网络连接和监听情况:

netstat -na 3

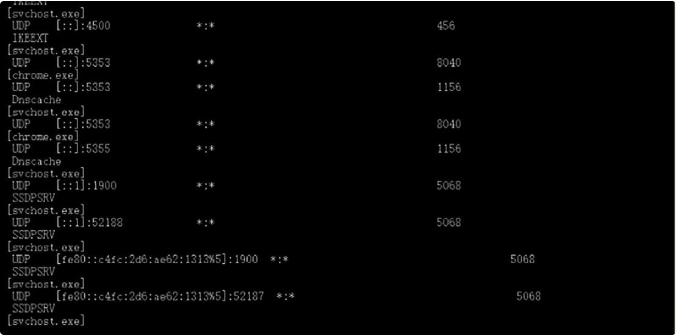

6)查看网络连接对应的进程id(-o)和进程名字(-b)

netstat –naob

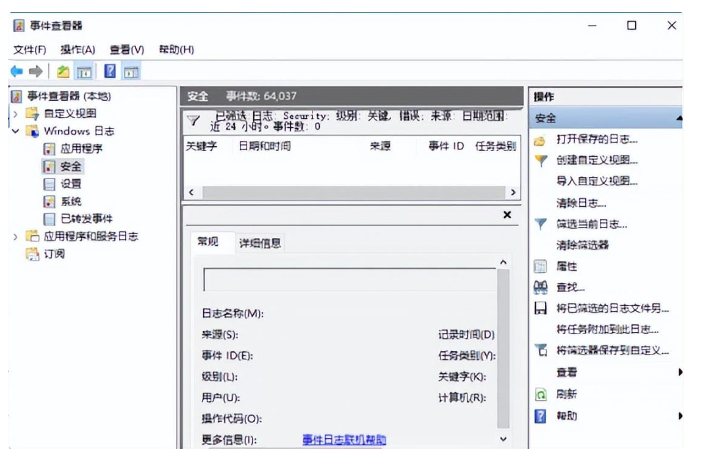

7).安全日志

运行:eventvwr.msc

过滤近24小时,审计失败,登录失败的日志,并未发现异常。

浙公网安备 33010602011771号

浙公网安备 33010602011771号