Exp6 信息搜集与漏洞扫描

一、实践目标与内容

- 掌握信息搜集的最基础技能与常用工具的使用方法。

- 各种搜索技巧的应用

- DNS IP注册信息的查询

- 基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

- 漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

二、实践过程与步骤

1.信息的收集

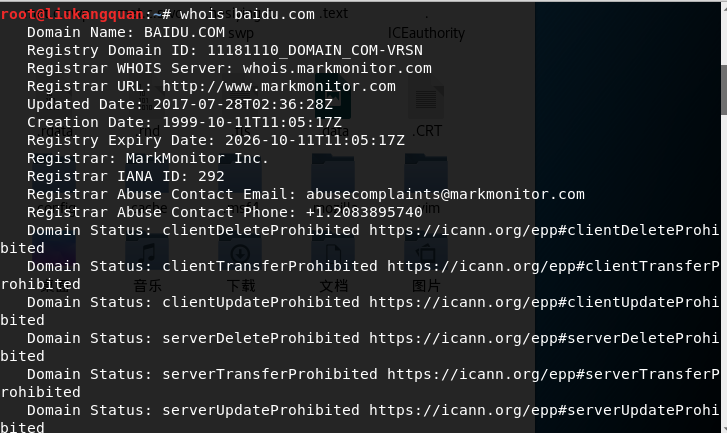

1.1运用whois Address查询目标网址信息,这里查询了度娘,可以看到百度的许多相关信息,有注册信息、管理员信息等等

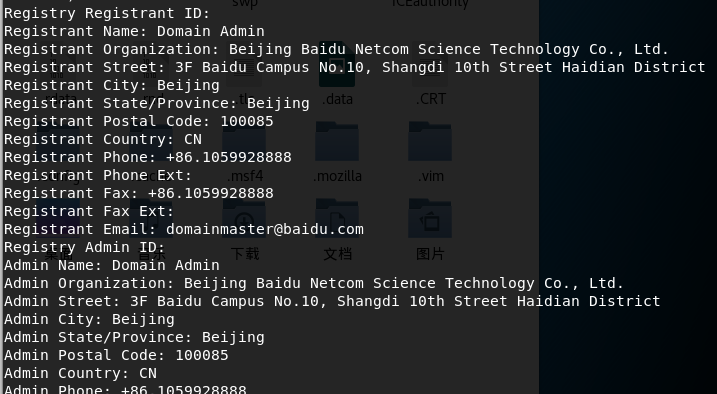

1.2运用nslookup Address查询查询域名与地址的对应,这里还是查的度娘

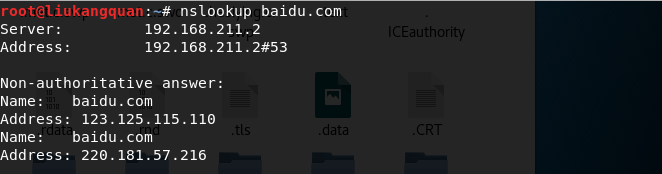

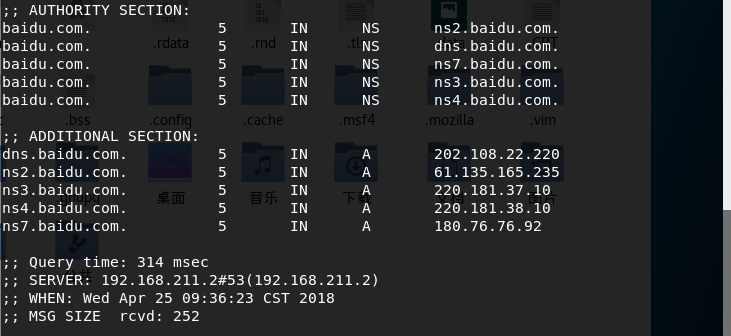

1.3运用dig命令查询并显示域名的高级数据

1.3.1运用dig Address查询度娘的相关信息

-

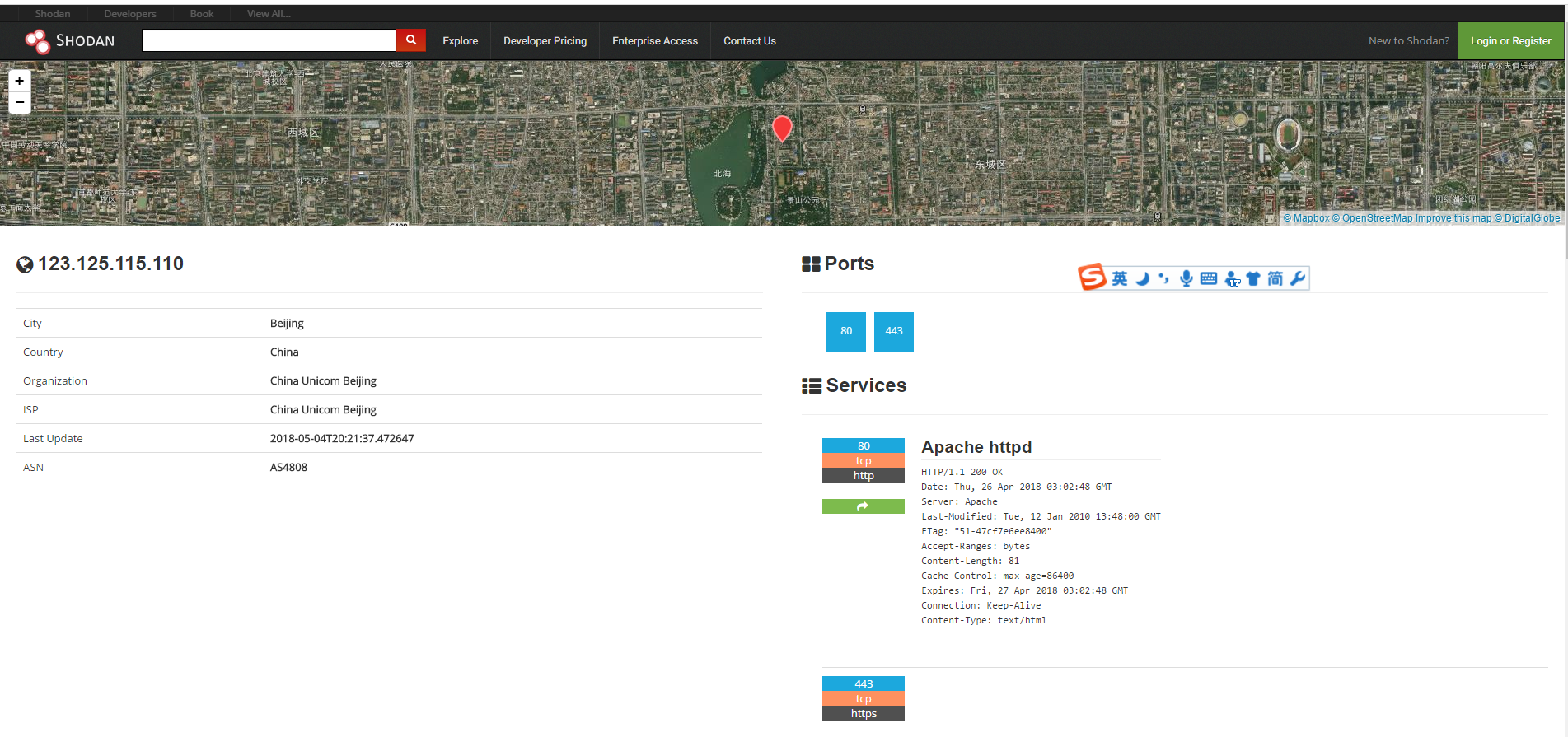

先是站长之家查询了ip地址,可以看到在北京

![]()

-

然后在sodan网站查询了相关信息

![]()

-

最后在IP-ADDRESS网站查询了相关信息

![]()

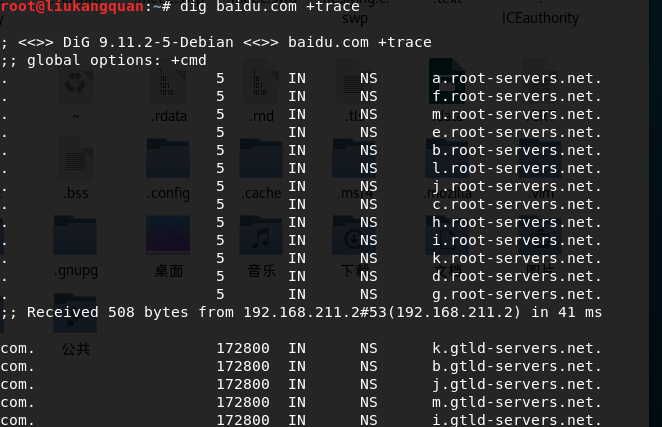

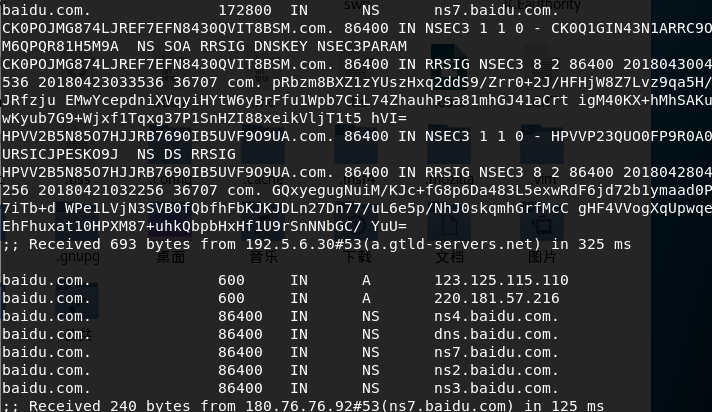

1.3.2运用dig Address +trace追踪解析过程

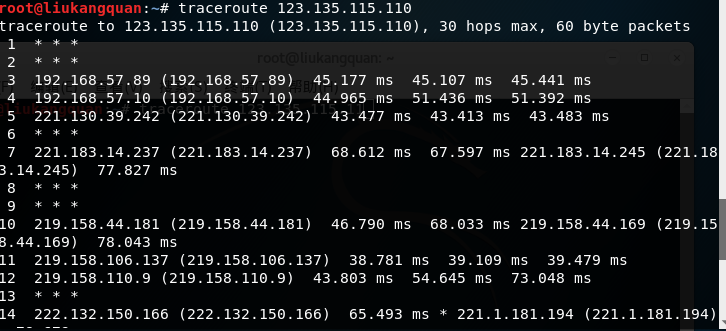

1.4运用traceroute ip命令定位我的计算机和目标计算机之间的所有路由器

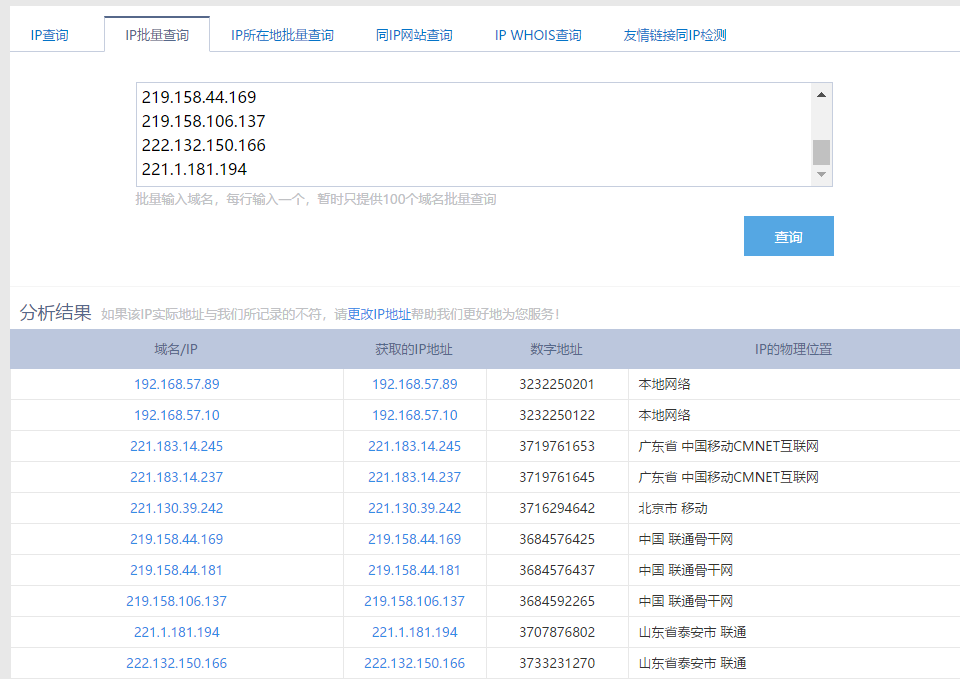

- 通过站长之家,批量解析之间的路由器

![]()

1.5在百度里通过filetype:XXX 关键字 site:edu.cn搜索包括关键字的网址

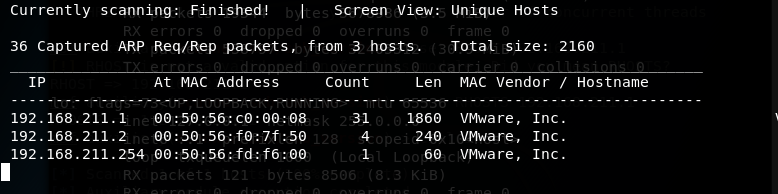

1.6运用netdiscover -r 192.168.211.139/24扫描本地网络主机

- netdiscover还有很多强大的功能,能找到目标网段的活跃主机

![]()

1.7运用nmap命令进行扫描

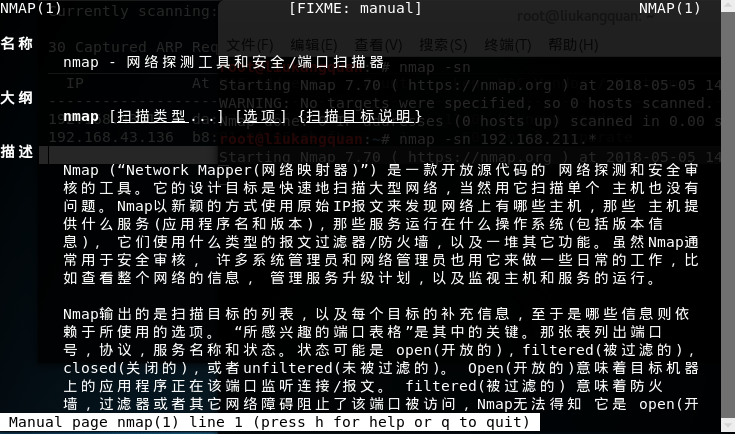

1.7.1首先运用man nmap命令查询帮助,查看不同参数的用法

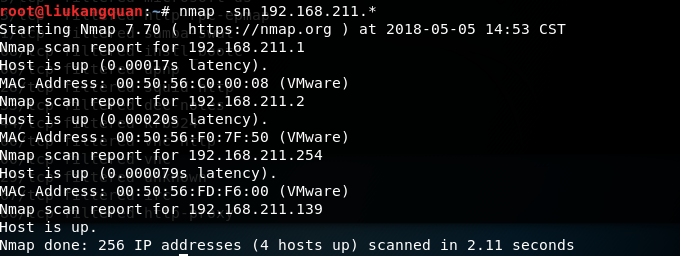

1.7.2运用nmap -sn ip寻找目标ip中的活跃主机

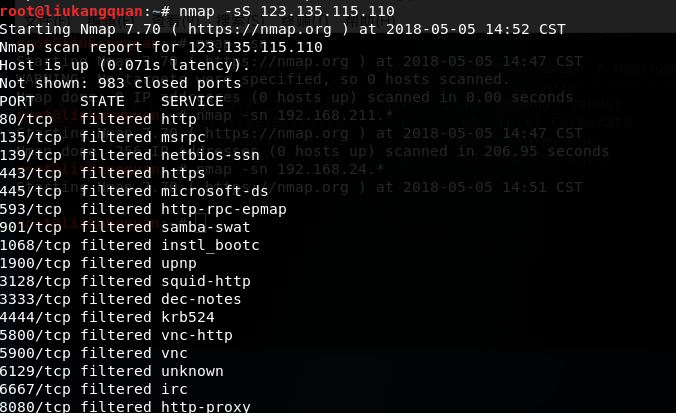

1.7.3运用nmap -sS ip对目标ip进行TCP端口扫描

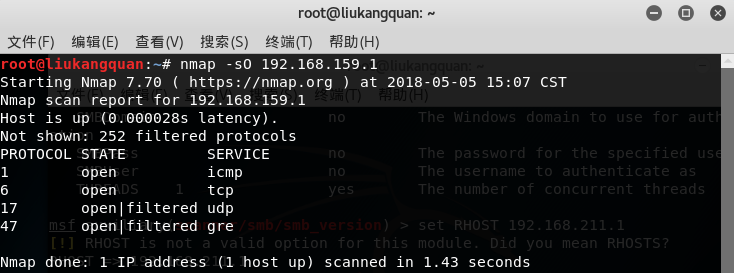

1.7.4运用nmap -sO ip探测目标ip,TCP/IP协议簇中有哪些协议以及类型号

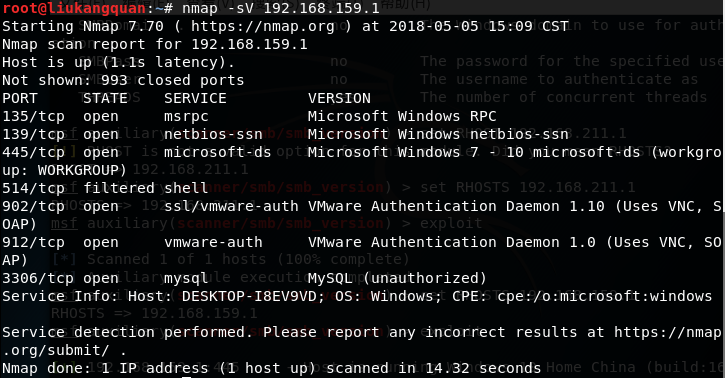

1.7.5运用nmap -sV ip对目标ip进行版本检测

1.7.6运用nmap -O ip对目标ip进行操作系统扫描

1.8smb服务的查点

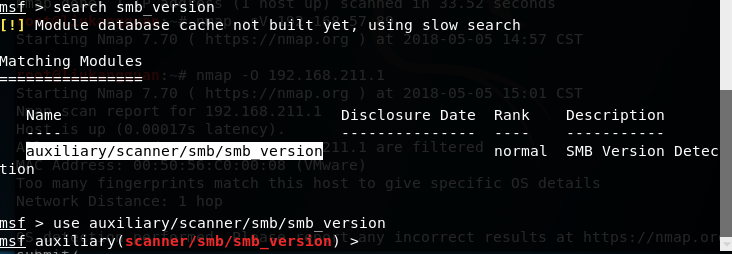

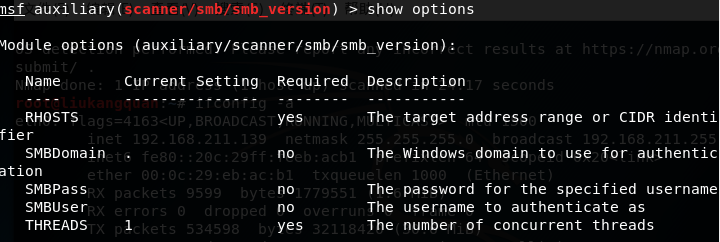

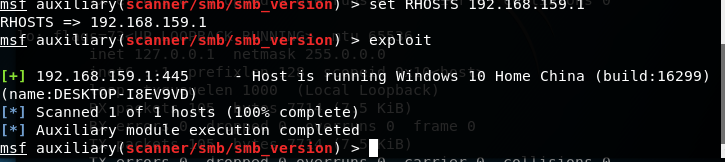

1.8.1进入msfconle平台,通过search smb_version查找到smb_version的辅助模块

1.8.2查看需要设置的参数并设置后,进行扫描

2.漏洞的扫描

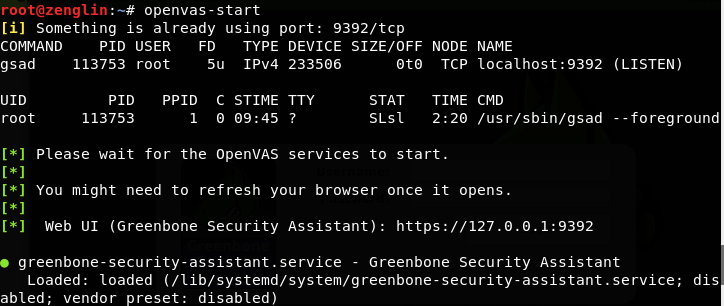

2.1通过apt-get install openvas安装OpenVAS,再通过openvas-setup进行配置,在解决很多困难后还是无法安装成功后,我选择了拷贝(滑稽)

2.2 配置OpenVAS的用户名及密码

openvasmd --user admin --new-password 20154324

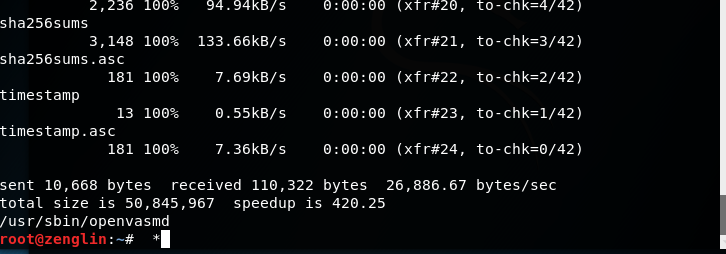

2.3运行升级

openvas-feed-update

2.4运行OpenVAS

openvas-start

- 过一会,他会自动打开并访问

![]()

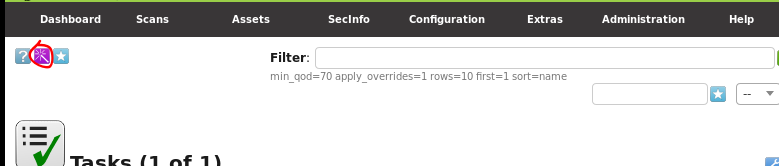

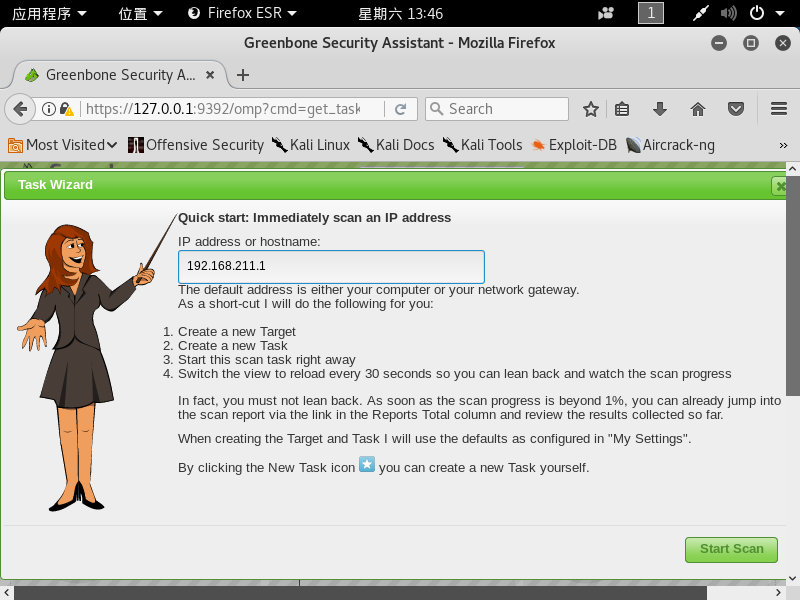

2.5输入用户名和密码后,进入scan->tasks,然后点击那个像魔法棒一样的东西,选择Task Wizard就可以创建新任务了

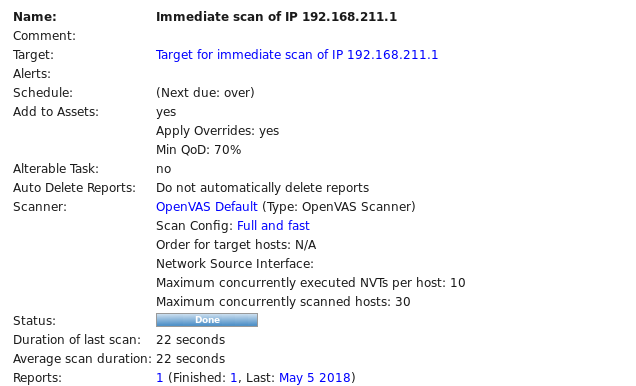

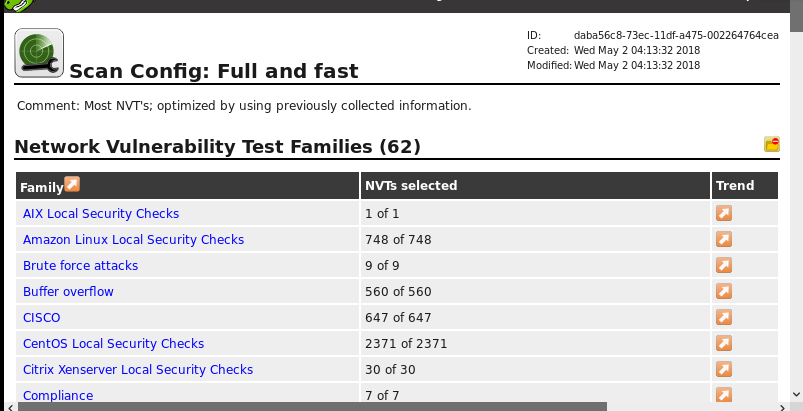

2.6过几秒就会扫描完了,点击Full and fast可以查看详细信息

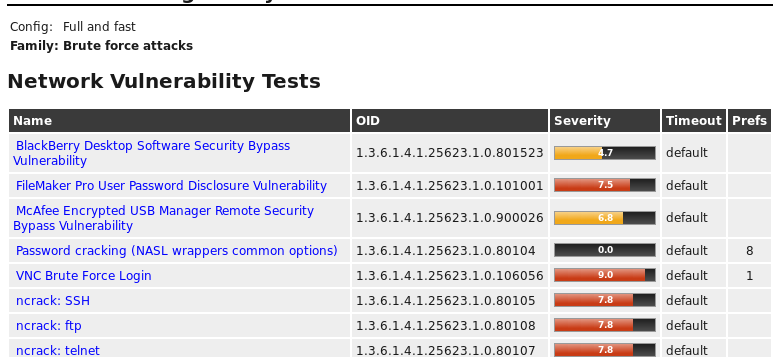

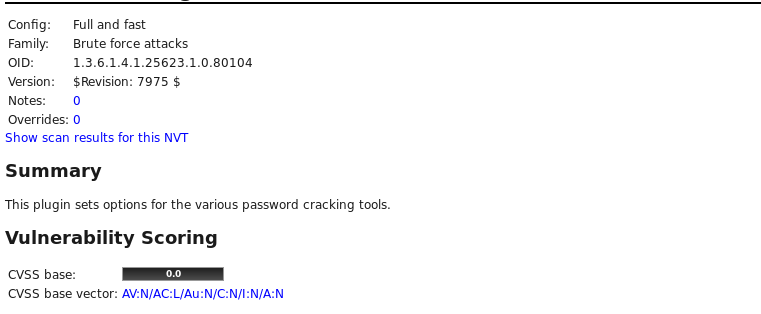

2.7满篇查找了一下attack只找到了Brute force attacks,于是点击进去后,可以看到有九个漏洞,我随便点了一个进去,就可以看到详细信息了

三、基础问题回答

(1)哪些组织负责DNS,IP的管理?

IP地址统一由一个叫“ICANN”(Internet Corporation for Assigned Names and Numbers,互联网赋名和编号公司)的组织来管理

目前全球有5个地区性注册机构:

- ARIN主要负责北美地区业务

- RIPE主要负责欧洲地区业务

- APNIC主要负责亚太地区业务

- LACNIC主要负责拉丁美洲美洲业务

- AfriNIC主要负责非洲地区业务

通常 Internet 主机域名的一般结构为:主机名.三级域名.二级域名.顶级域名。 Internet 的顶级域名由 Internet网络协会域名注册查询负责网络地址分配的委员会进行登记和管理,它还为 Internet的每一台主机分配唯一的 IP 地址。全世界现有三个大的网络信息中心: 位于美国的 Inter-NIC,负责美国及其他地区; 位于荷兰的RIPE-NIC,负责欧洲地区;位于日本的APNIC ,负责亚太地区

(2)什么是3R信息?

- 注册人(Registrant)

- 注册商(Registrar)

- 官方注册局(Registry)

(3)评价下扫描结果的准确性

- 我认为还是挺准确的,我觉得dig和nslookup都很强大,查到的具体信息,通过不同网站进行查找后,进行验证都是正确的

四、存在的问题

无法运行traceroute命令,跳到第一步即虚拟机网关,后面的都没有了

- 解决方案:我原先设置的虚拟机的网络连接方式是NAT模式,后来换成了桥接模式就可以了

五、心得体会

- 通过这次实验,我们通过不同的命令、模块、网站及工具实现了对目标主机信息的收集以及漏洞的扫描,并能找到目标网段中的活跃主机以及他们存在的漏洞,觉得只有黑客才能做到的事我们好像也能做到一部分了

浙公网安备 33010602011771号

浙公网安备 33010602011771号