应急-勒索勒索软件

形成原因

勒索软件通过RDP进入内网进行投放

处置

勒索信息确认

通过勒索页面信息(留下的邮箱或关键字)等信息通过互联网搜索可定位到勒索家族。如被加密后缀为devos,eking,dewar,ban,adage等都是phobos家族

可以重点排查端口映射情况和代理工具搭建情况,如果中勒索的机器有将3389端口映射出网或者使用FRP、NPS等工具将3389端口代理出网的情况那么大概率可确定该机器为勒索攻击者的入口点。

确认勒索进程

确认病毒进程是否还存在,一般勒索程序将中毒机器上的文件加密完成后会自删除。但是部分勒索程序在加密完成后不仅不会自删除,还会将自身拷贝到开机自启路径或者注册到注册表开机启动目录上,实现每次开机都会确认一遍机器是否还有可加密的文件,如果在应急处理时不将勒索进程结束掉,会将拷贝到该机器上的文件(如排查工具、文档等等)进行加密。

开机启动目录快捷键

shell:startup --C:\Users\User\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

开机启动注册表:

1.HKLM\software\microsoft\windows\currentVersion\run

2.hkcu\souftware\micrsoft\windows\currentversion\run

Ø HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

Ø HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

根据开机目录中的文件名称可在任务管理器中找到相应的进程并将其结束掉,这样就可以安全的进行下一步排查溯源了。

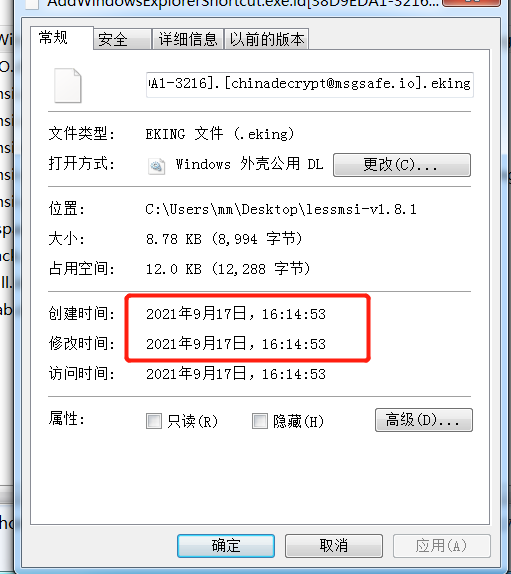

确认文件加密时间

确认文件被勒索程序加密的时间可大致判断攻击者在何时点击运行了勒索程序,通过该时间可进一步缩小对日志排查的筛选,能更快排查出上一级攻击者的跳板地址。

可以通过查看中毒机器上文件修改的时间、勒索信息文件创建的时间等可大致判断被加密的时间点。如下例中查看文件修改的时间可判断该机器被加密的时间为9月17号下午16点14分左右

攻击行为特征确认

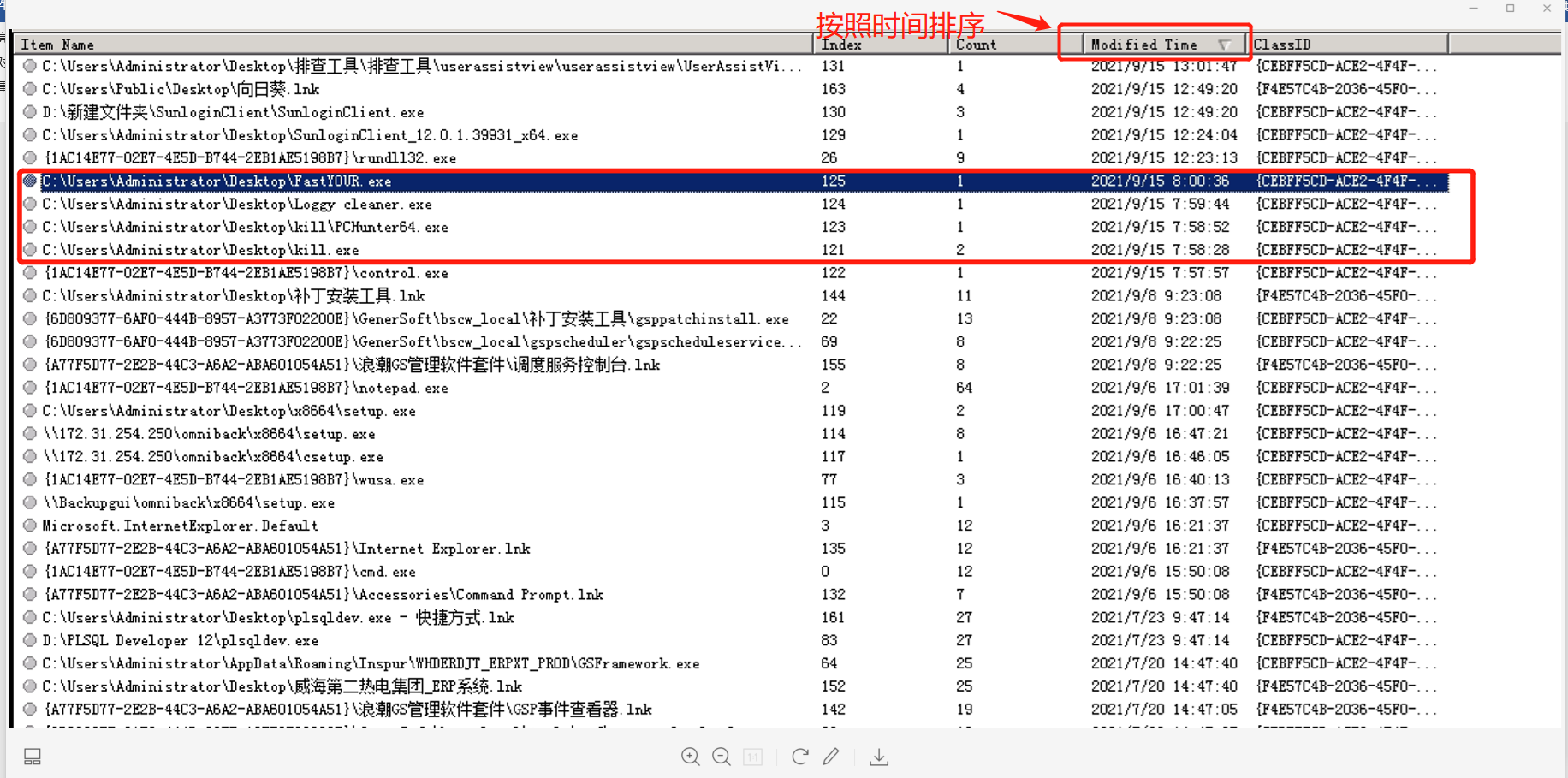

通过以上信息确认可得出勒索病毒的家族、勒索程序名称、文件被加密的大致时间等。其中,文件被加密时间的确认只是判断了大概运行勒索程序的时间,可以确定的是攻击者登录该机器的时间比运行勒索程序的时间要早,所以需要进一步确认攻击者登录中毒机器的时间以便在日志中能精确的筛选出攻击者登录的源地址。可以查看攻击者登录后运行的软件时间来确定。

工具 userassistview lastactivityview

把Userassistview、LastActivityView工具拷贝到中毒机器内,以管理员身份运行Userassistview工具(该工具可查看软件运行记录),并按时间先后顺序进行排列,在文件被加密的前20分钟左右(时间节点具体情况具体分析)发现运行了了FastYOUR.exe、Loggy cleaner.exe、PChunter64.exe、kill.exe等。

PChunter用来结束杀毒软件 kill 也可以理解为结束杀软的程序

可以看到软件运行记录记录的时间为9月15号早上7点58分左右,这样比上面使用的方式得到的被入侵事件要早,就可以进一步缩小日志排查的范围。

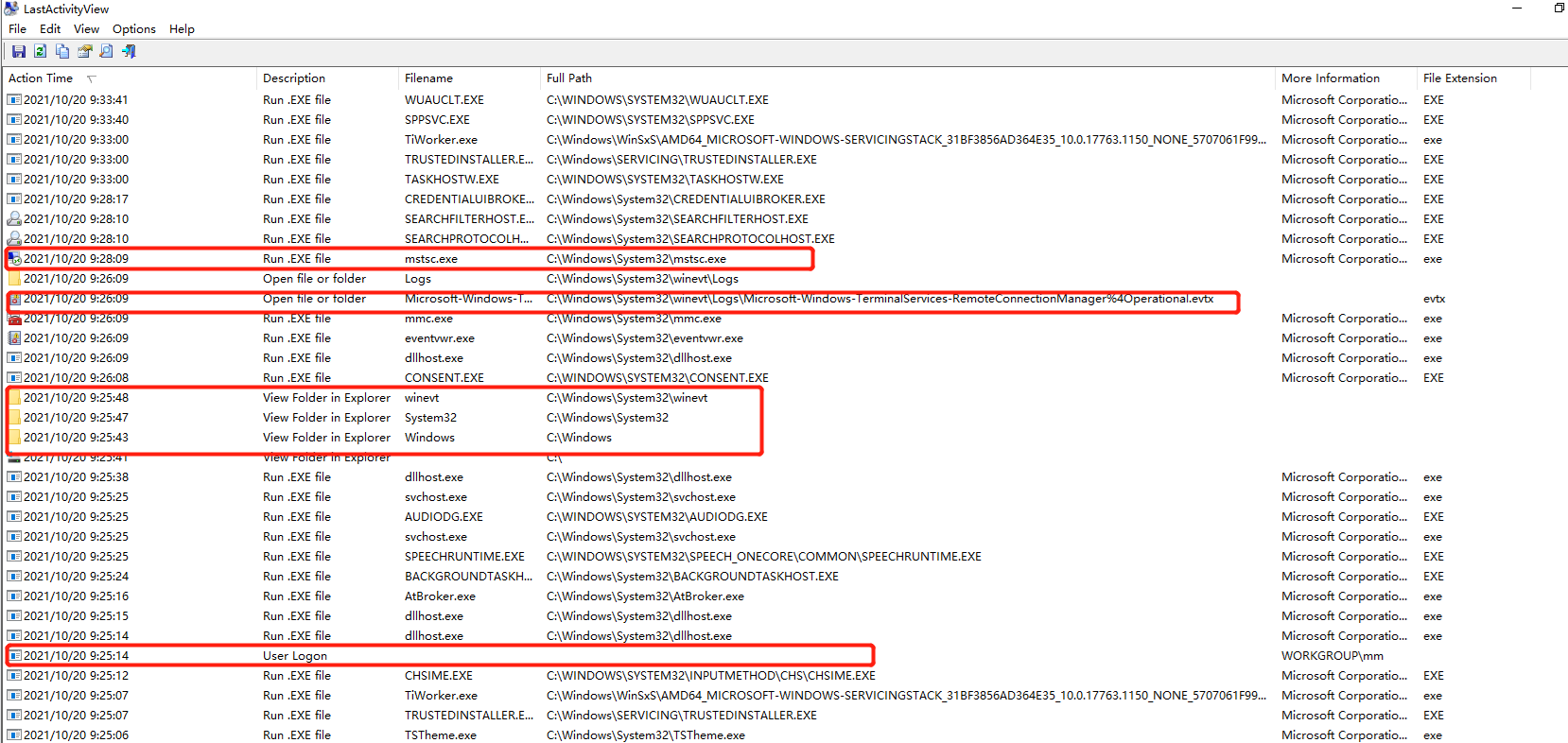

LastActivityView工具和Userassistview工具差不多,但是会比Userassistview工具记录的日志较多一些,如下图中记录了运行了mstsc.exe程序、访问了C:\Windows\System32\winevt\Logs、查看C:\Windows\System32\winevt\Logs\Microsoft-Windows-TerminalServices-RemoteConnectionManager%4Operational.evtx文件、以及在9点25被远程登录。一般在应急中LastActivityView工具和Userassistview工具互补可配合使用取证。

朔源分析

安全日志保留

日志保留情况下比较好操作,在日志路径下找到Security.etvx(Windows2000/Server2003/WindowsXP的安全日志名称为SecEvent.Evt且不能使用工具进行查看)将日志拷贝到桌面或本地使用工具:evtxLogparse工具对其进行筛选,将RDP登陆成功(事件id一般为4624、4648)日志找出,并且定位到在攻击时间之前的登陆时间即为攻击者跳板机ip。id=4628 尝试使用显式凭据登录

安全日志未保留

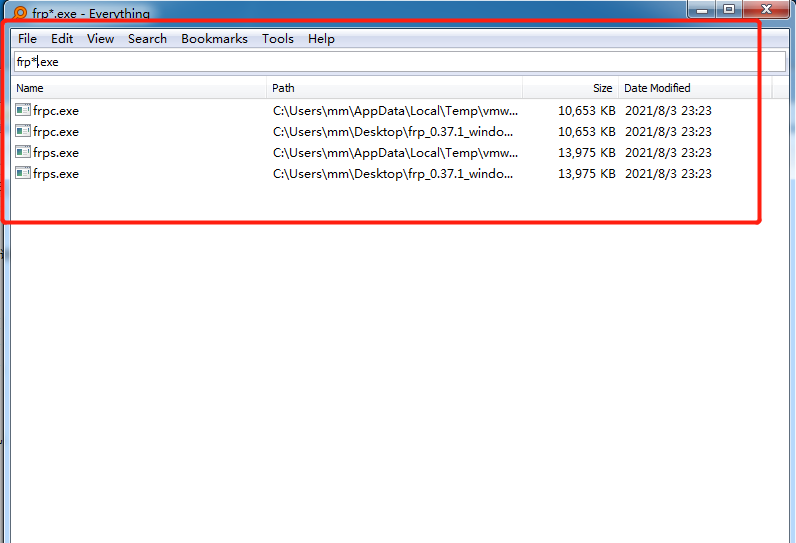

通常中勒索病毒终端、服务器并不止一台,所以对全部日志均未保留服务器的溯源仅能够找到攻击行为无法找到攻击ip,对于这类情况可以暂时放弃该服务器溯源,从其他服务器入手,如多台服务器溯源结果指向日志未保留的服务器,那么很有可能该服务器为入口点,可以和客户进行确认该服务器是否对外开放某些高危端口(通常为3389),如未开放,则在服务器中寻找可能存在的代理工具(例如frp、nps、nginx等),查找文件可使用Everything工具(以管理员运行)进行查找

tips:如果使用代理的再事件显示的时候为登录网络源为127.0.0.1、localhost等都可以考虑是否搭建了frp,nps和nginx等代理工具将3389代理出网

当安全日志被删除时,可以再备份的一个日志路径查看本机登录事件

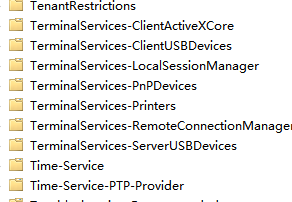

eventvwr -> 应用程序和服务日志 ->windows->TerminalServices-*

terminalservice-remoteconnectionmanager->option 日志

这里放着一些有关协议的日志,关于rdp的就在remotconnectionmanager里面可以查看

rdp连接后产生的事件id有1155,1136,258,261,1149,要是rdp网络连接失败则会产生大量261的事件,

主要查看1149事件表示rdp网络连接成功记录了登录的用户名和源地址

terminalservice-localsessionmanager

文件记录了本机登录的事件(包括rdp远程登录、本地开机登录),该文件产生的事件id有21、22、23、24、25。事件id含义如下

21 --会话登录成功

22-收到shell启动通知

23-会话注销成功

24-会话断开连接

25-会话重新连接成功事件

如果21事件网络源为本地紧接着22事件网络源也为本地的、25事件网络源为本地的,那么可以询问是否为客户本地登录行为,一般出现这种情况皆可理解为本地登录

terminalservice-RDPclient

该文件记录了本机连接对端的rdp日志(即rdp发起的连接源是本机),需要关注的事件id有1102、1024、1025。事件id含义如下:

1024 - rdpclientactiveX 正在尝试连接服务器

1025 - rdpclientactiveX 已连接到服务器

1102 - 一旦本机启动了与目标的连接,将会记录提供远程机器的 IP 地址

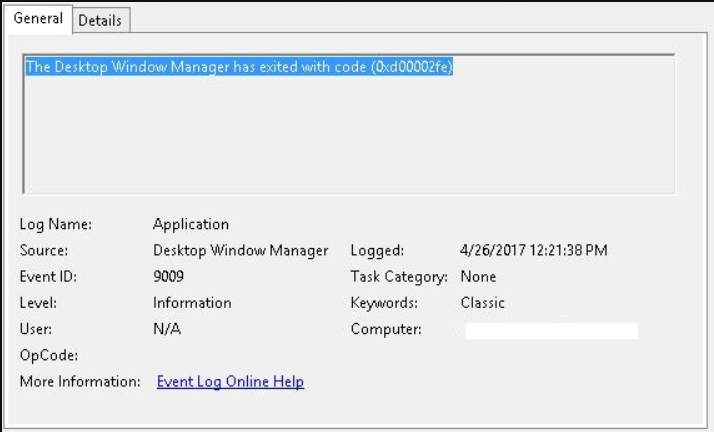

tips:如果以上文件没有日志保留,那么可以在系统日志目录找到system.evtx日志文件筛选9009的事件(存在的话),对本机的rdp远程登录进行作证

注意:此9009事件id不会记录远程登录的源地址和用户只作作证

smb日志

应急排查SMB日志

Ø 主机上只有共享文件夹被加密,需要排查加密的源主机IP

Ø 应急现场内网被黑客使用IPC$横向(一般使用工具PsExec.exe,且能在被横向的主机上找到)

主机只有共享文件被加密

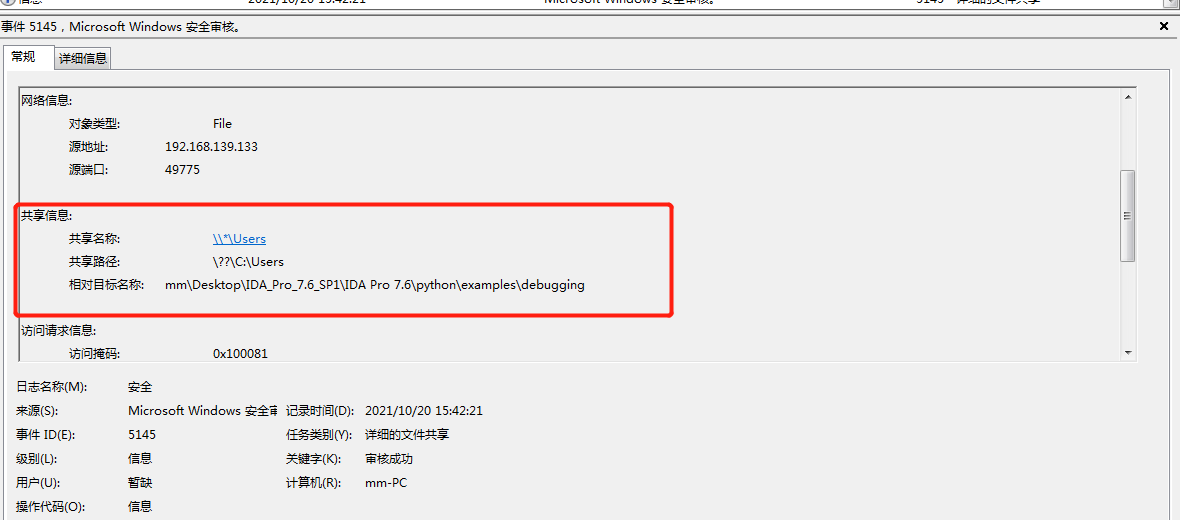

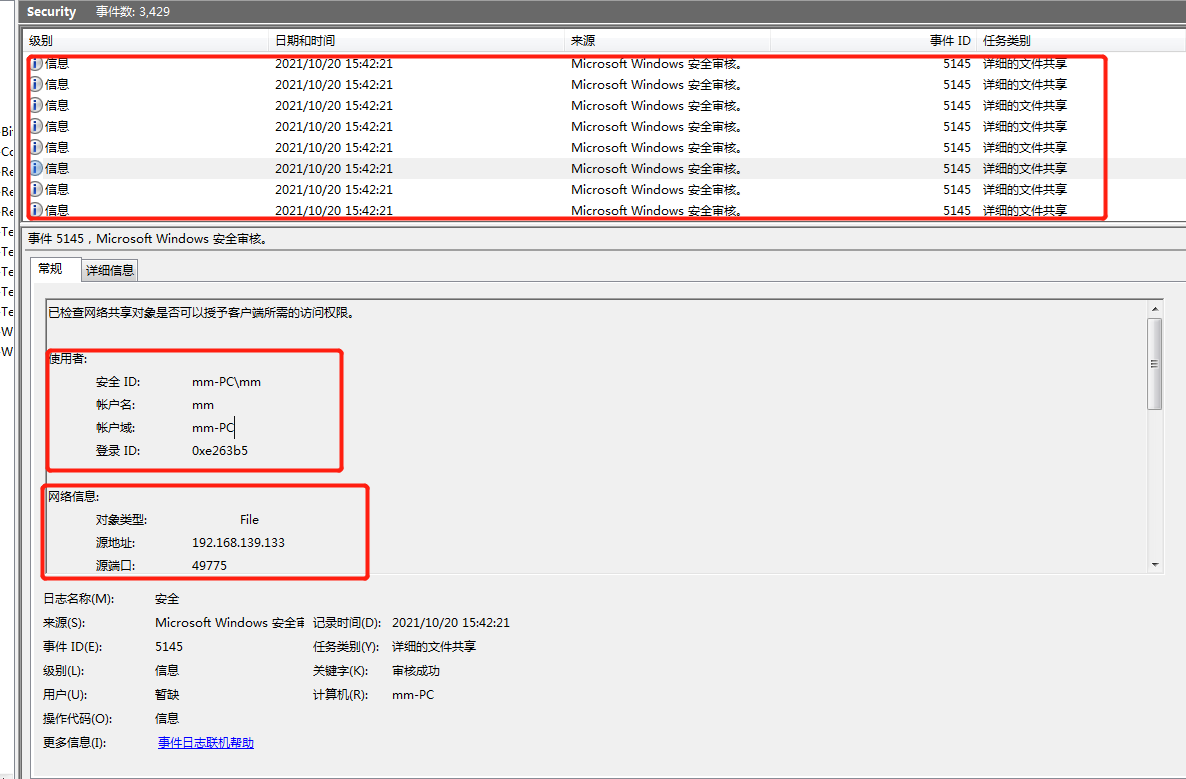

如一台完全被感染勒索病毒的主机可访问他主机的共享文件夹,那么该共享文件夹可能就会被该被感染的主机所加密。这时要查找加密的源主机可在安全日志中按照被加密时间来对应查找id为5140或者5145事件即可查看访问的源,可重点查看5145事件

关于5145id有两种事件的情况

如果是win10开放的smb共享目录,id可能是4624不一定产生5140,5145

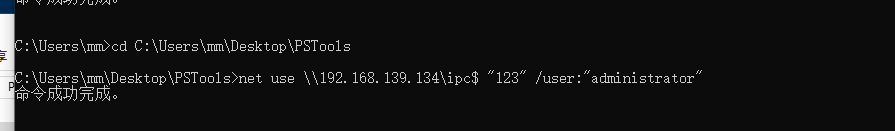

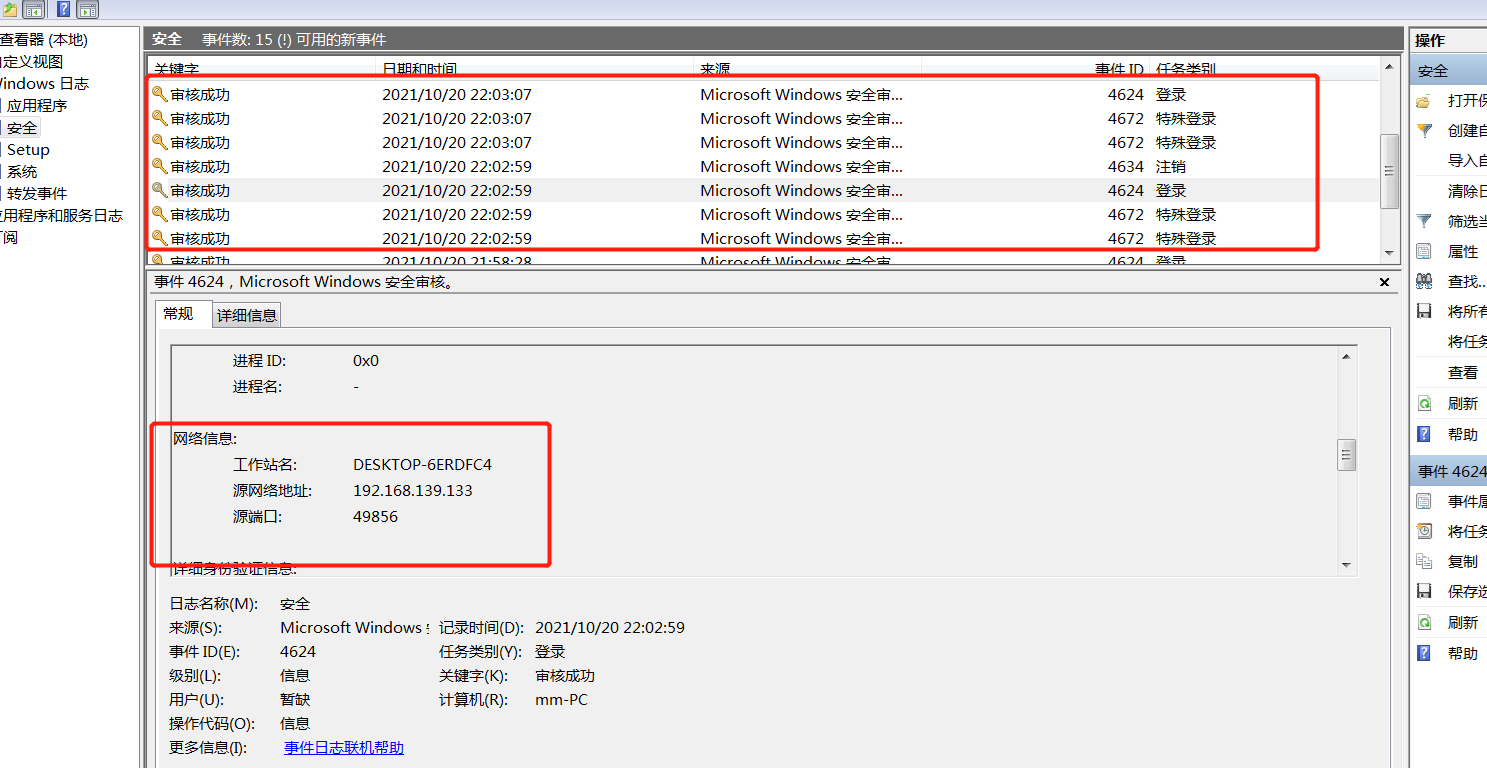

内网ipc$横向

IPC$(Internet Process Connection)是共享"命名管道"的资源,它是为了让进程间通信而开放的命名管道,可以通过验证用户名和密码获得相应的权限,在远程管理计算机和查看计算机的共享资源时使用。建立Ipc$连接时被连接的主机的安全日志会记录,会产生4672、4624、4634等事件,可以看到产生的日志和rdp远程登录的事件类似,这里可以直接关注4624事件即可查到ipc$连接的源头。以下为在源IP为192.168.139.133使用ipc$连接到192.168.139.134的测试,在192.138.139.134上的安全日志可以看到4624的事件,也可以看到源IP。(应急的时候可以根据确定文件加密的时间来筛选)

浙公网安备 33010602011771号

浙公网安备 33010602011771号