20199122 2019-2020-2 《网络攻防实践》第三周作业

20199122 2019-2020-2 《网络攻防实践》第三周作业

1.实践内容

1.1总述

网络信息收集是指通过各种方式获取所需要的信息,便于攻击者进行攻击。

网络信息收集的方法如下:

- 网络踩点

- Web搜索与挖掘

- DNS与IP查询

- 网络拓扑侦察

- 网络扫描

- 主机扫描

- 端口扫描

- 系统类型探查

- 漏洞扫面

- 网络查点

- 旗标抓取

- 网络服务查点

1.2网络踩点

网络踩点是指攻击者通过目标组织或个人进行有计划、有步骤的信息收集,从而了解攻击者目标的网络环境和信息安全状况,得到攻击目标完整剖析图的技术过程,通俗点说,就是实施盗窃前侦察外围环境以确定目标大楼。

-

web信息搜索与挖掘

Web是目前互联网最为流行的信息分布和服务提供方式,因而在万维网上搜索信息是极其重要的。其中有相关的搜索技巧,以Google为例。

- 基本搜索时要保持简单,描述独特

- 利用Google首页的高级搜索功能

- 编程实现Google搜索

- 元搜索引擎,即集成多个搜索引擎结果

防止黑客对组织或个人的恶意搜索,应注意组织安全敏感信息及个人隐私信息不要再网上随意发布。

-

DNS与IP查询

域名系统(服务)协议(DNS)是一种分布式网络目录服务,主要用于域名与 IP 地址的相互转换。DNS和IP是互联网赖以运转的两套基础设施,如同通信地址和电话号码在真实世界中的作用。

- 用WHOIS可查询DNS注册信息

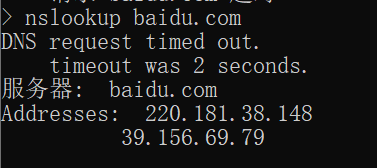

- 使用nslookup或dig客户端程序可向DNS查询特定的域名映射IP地址

-

网络拓扑侦察

是为了尽可能地掌握目标网络地拓扑结构,攻击者对网络拓扑结构侦察的主要技术手段是路由跟踪。执行路由跟踪的工具是在类UNIX操作系统平台上的traceroute和Windows平台上的tracert客户端程序。

1.3 网络扫描

网络扫描就是盗窃时从中寻找有人居住的房间,并找出所有可供潜入的门窗。网络扫描的基本目的是探测目标网络,找出尽可能多的连接目标,然后进一步选择适当目标和通道提供支持。

| 网络扫描技术类型 | 网络扫描目的 |

|---|---|

| 主机扫描 | 找出网段内活跃主机 |

| 端口扫描 | 找出主机上所开放的网络服务 |

| 系统类型探查 | 识别主机安装系统类型与开放网络服务类型 |

| 漏洞扫描 | 找出主机上/网络服务上所存在的安全漏洞 |

-

主机扫描

也称Ping扫描,通过对目标网络IP地址范围进行自动化的扫描,确定网络中都存在哪些活跃的设备与系统。

-

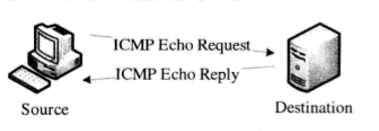

使用ICMP协议的Ping扫描,判断IP地址是否活跃且能够与本机相连,利用ICMP Echo Request数据包进行存活性与连通性探测。

-

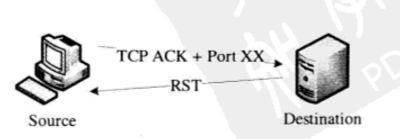

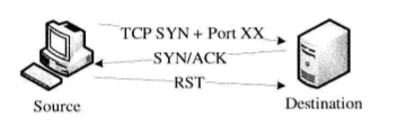

使用TCP协议的主机扫描,有TCP ACK Ping和SYN Ping,原理分别如下图

-

使用UDP协议的主机扫描,需要选择一个关闭的目标端口,才能完成活跃性探测

主机扫描工具nmap.

namp -sP: 集合了ICMP/SYN/ACK/UDP ping功能 nmap -PE: ICMP Echo 主机扫描 nmap -PS: TCP SYN 主机扫描 nmap -PA: TCP ACK 主机扫描 nmap -PU: UDP 主机扫描防范措施: 利用Snort之类的网络入侵检测系统监测主机扫描,在网关等位置对网络中的主机扫描活动进行探测.

-

-

端口扫描

用于探查活跃主机上开放了哪些TCP/UDP端口的技术方法.

- TCP Connect扫描,扫描主机通过调用connect()与目标主机的每个端口尝试TCP三次握手以建立连接. Connect扫描通过扫描目标端口反馈报文的差异来判定目标端口是否开放.

- TCP SYN扫描, 基于connect扫描的一种改进,省略了三次握手的第三步.

- UDP端口扫描, 向目标端口发送特殊定制的UDP数据报文,如果扫描端口关闭,将反馈一个不可达报文;如果开放.将响应一些特殊定制的UDP数据.

高级端口扫描技术

- FIN扫描

- ACK扫描

- Xman扫描

端口扫描工具nmap,它的功能真的很强大啊.

nmap -sT: TCP Connect扫描 nmap -sS: TCP SYN扫描 nmap -sF: FIN端口扫描 nmap -sA: ACK端口扫描 nmap -sU: UDP端口扫描防范措施:自己先进行端口扫描,禁用不必要的网络服务减少网络的攻击暴露面.

-

系统类型探查

技术类型 技术目标与特性 经典工具 操作系统主动探测技术 主动和目标系统通信探测目标操作系统 nmap -O 操作系统被动辨识技术 被动监测网络通信以识别目标操作系统 P0f 网络服务主动探测技术 主动与目标系统通信探测目标网络中开放端口上绑定的网络应用服务类型和版本 nmap -sV 网络服务被动辨识技术 被动监测网络通信以识别目标网络中开放端口上绑定的网络应用服务类型和版本 PADS -

漏洞扫描

探测发现目标网络中特定操作系统\网络服务与应用程序中存在得安全漏洞. 常用的Nessus漏洞扫描

1.4 网络查点

针对已知的弱点,对识别出来的服务进行更加充分更具针对性的探查,来寻找真正可以攻击的入口,以及攻击过程中可能需要的关键数据.

-

网络服务旗标抓取

利用客户端工具连接至远程网络服务并观察输出以收集关键信息的技术手段.- telnet程序

- netcat查点

-

通用网络服务查点

FTP文件传输服务,POP3和SMTP电子邮件收发服务

强大的nmap -sR 可以实现RPC查点功能.

2.实践过程

2.1 网络踩点任务

任务一 DNS与IP查询

-

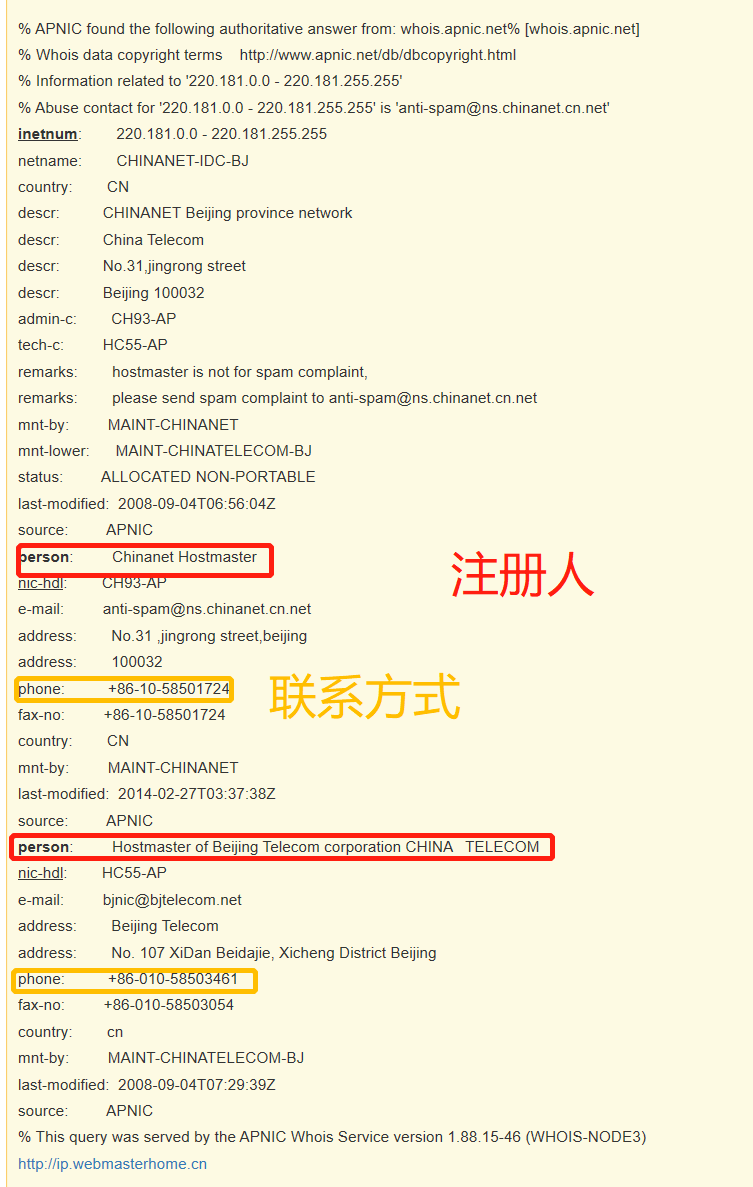

DNS注册人及联系方式, 利用ICANN查询

-

百度对应的ip地址

-

IP地址注册人及联系方式, 本来打算用whois来查看联系方式的, 结果并不如意, 然后就找到了这个IP查询地址注册信息 .

-

IP地址所在国家城市和具体位置

由上面提供的地址也可以清晰看出中国北京,还出现了具体的街道.

任务二 :尝试获取微信QQ中某一好友的IP地址, 并查询到该好友的具体位置

用微信视频时建立连接, 用netsat查询

2.2 端口扫描任务

- 任务一: 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

(1)靶机IP地址是否活跃

用"nmap -sP "ping了linux靶机的地址192.168.200.125

当蜜网网关没开时,显示"Host seems down"; 蜜网网关开了后,显示"Host is up",靶机IP地址活跃.

(2)靶机开放了哪些TCP和UDP端口

在这里遇到了一个小麻烦,我的Linux靶机地址是192.168.200.125,明明在上一问中ping得通,没毛病,但我用TCP SYN端口扫描时怎么都ping不通, 然后我发现linux靶机都ip地址变成了192.168.200.5,我不知道为啥会突然就变了.其TCP端口如下:

用nmap -sU查看UDP端口非常慢,我一度以为卡住了. 其UDP端口如下

(3)靶机安装了什么操作系统?版本是什么?

(4)靶机上安装了哪些网络服务

-

任务二:使用Nessus对靶机环境进行扫描

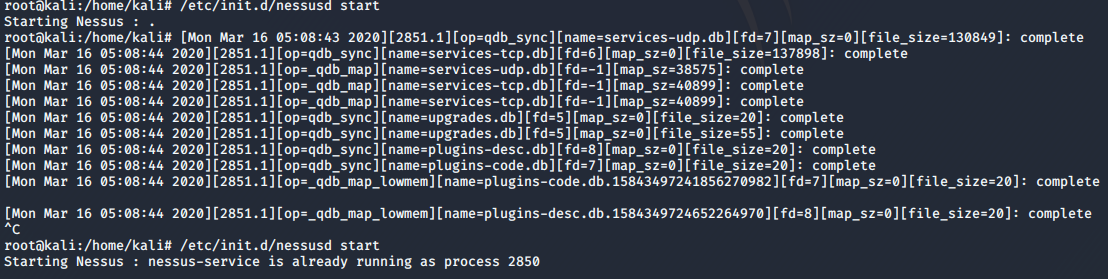

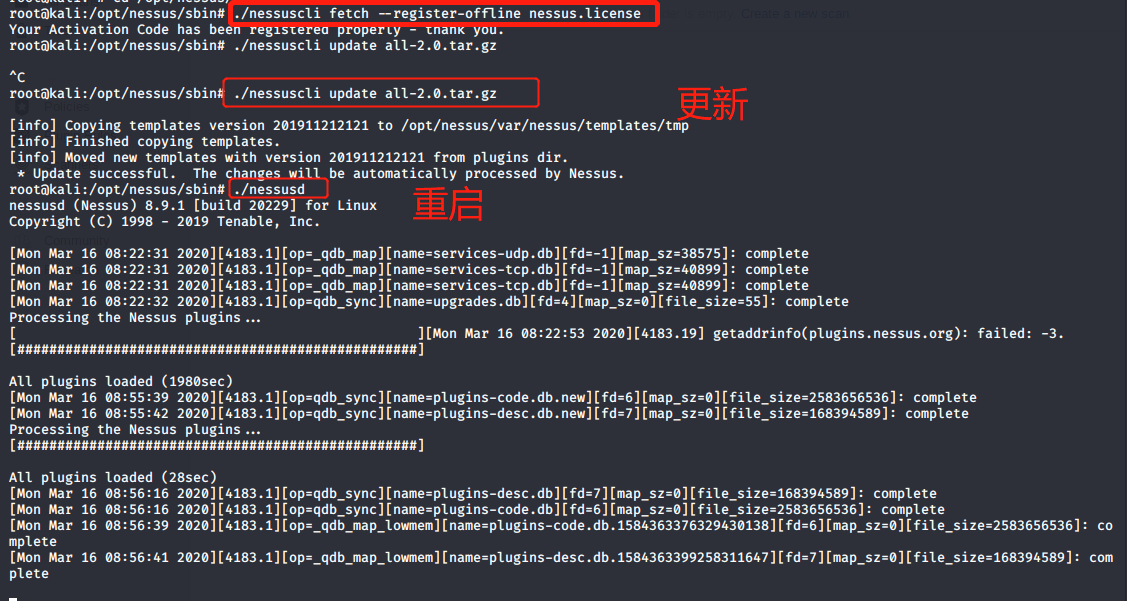

1.Nessus在官网下载,用

dpkg -i Nessus-8.9.1-debian6_amd64.deb安装 2.启动Nessus,上图有提示信息

/etc/init.d/nessusd start, 我不小心停止了,由重新启动, 发现已经启动了 3.使用

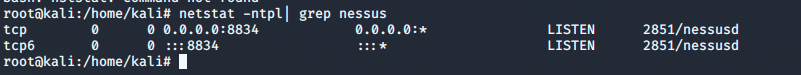

netstat -ntpl | grep nessus查看nessus 启动状态,如下图 4.获取激活码, 1111-52AA-44C6-E7AB-AD02, 唯一的

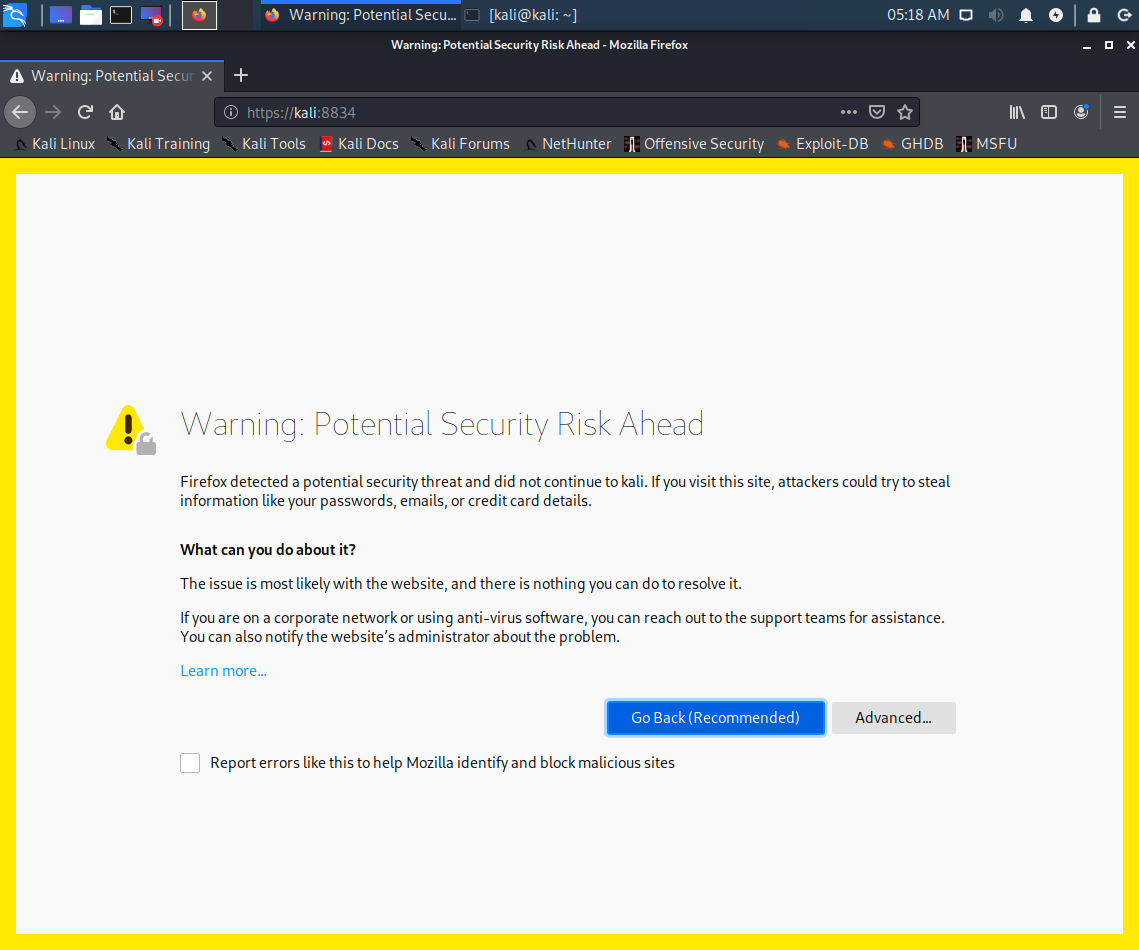

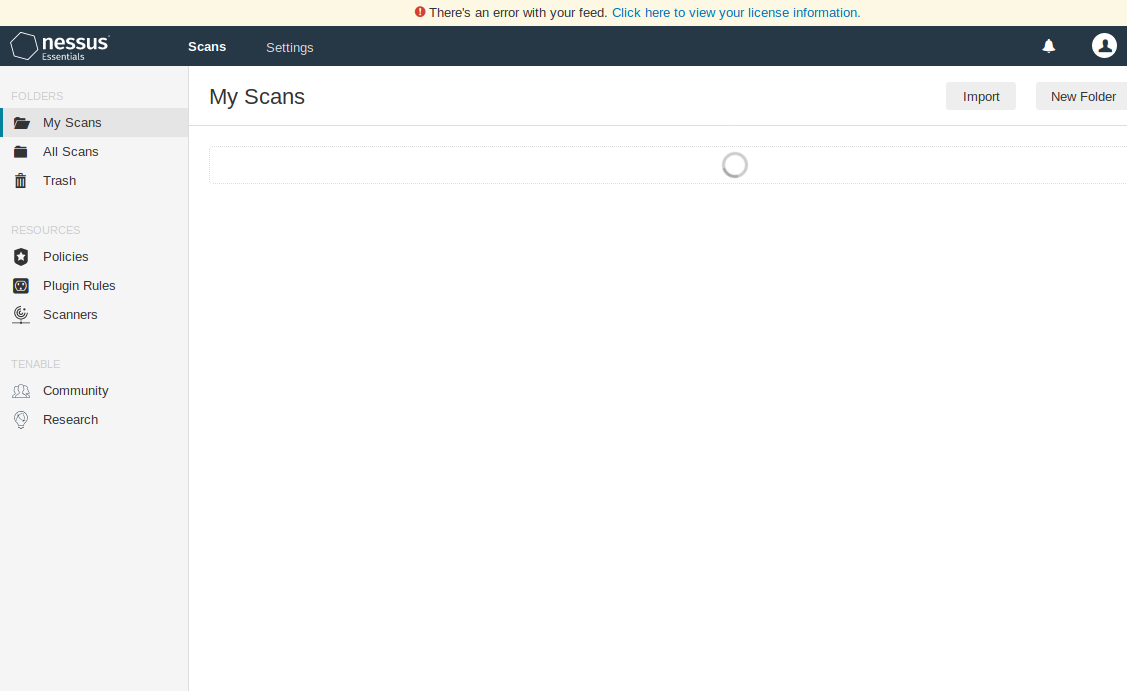

5.登录上方提示的网址https://kali:8834

- 注册,填激活码,下载插件

-

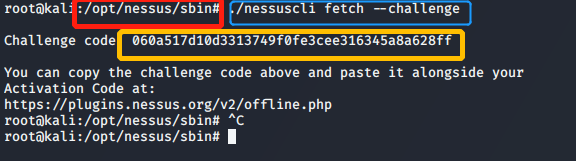

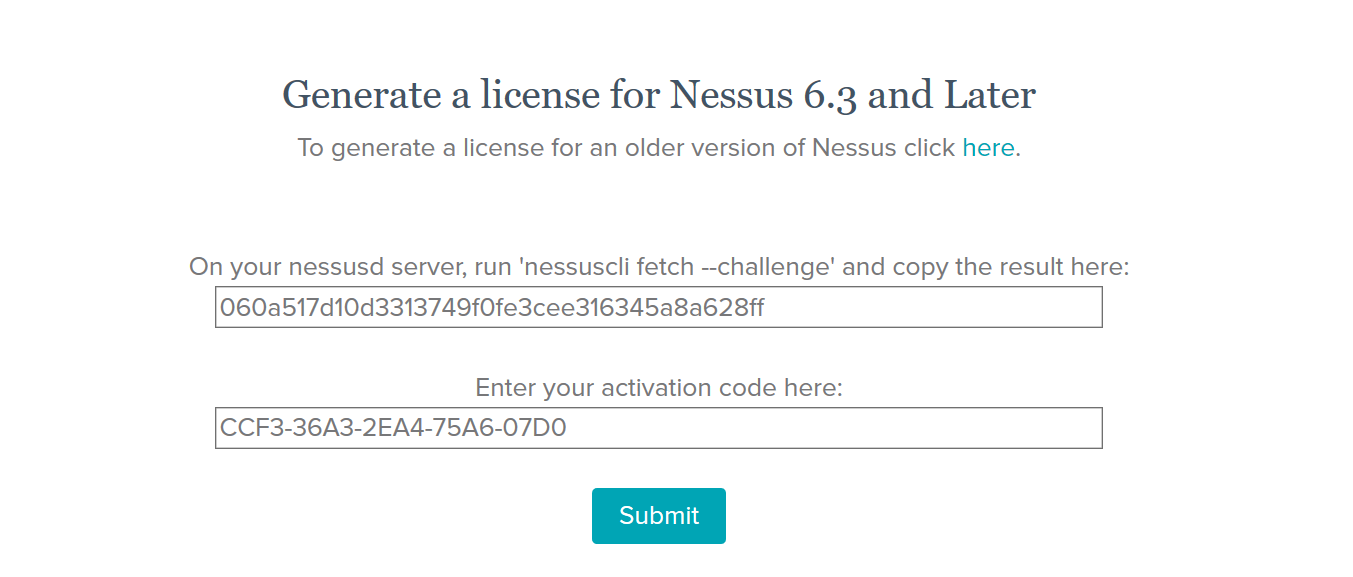

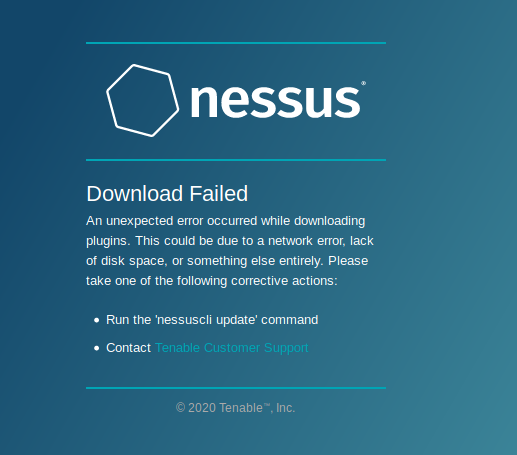

这里直接下载失败了,我是采取离线下载, 再放进kali中,在目录 /opt/nessus/sbin下获取挑战码

-

在该网页输入挑战码和激活码,激活码需重新申请

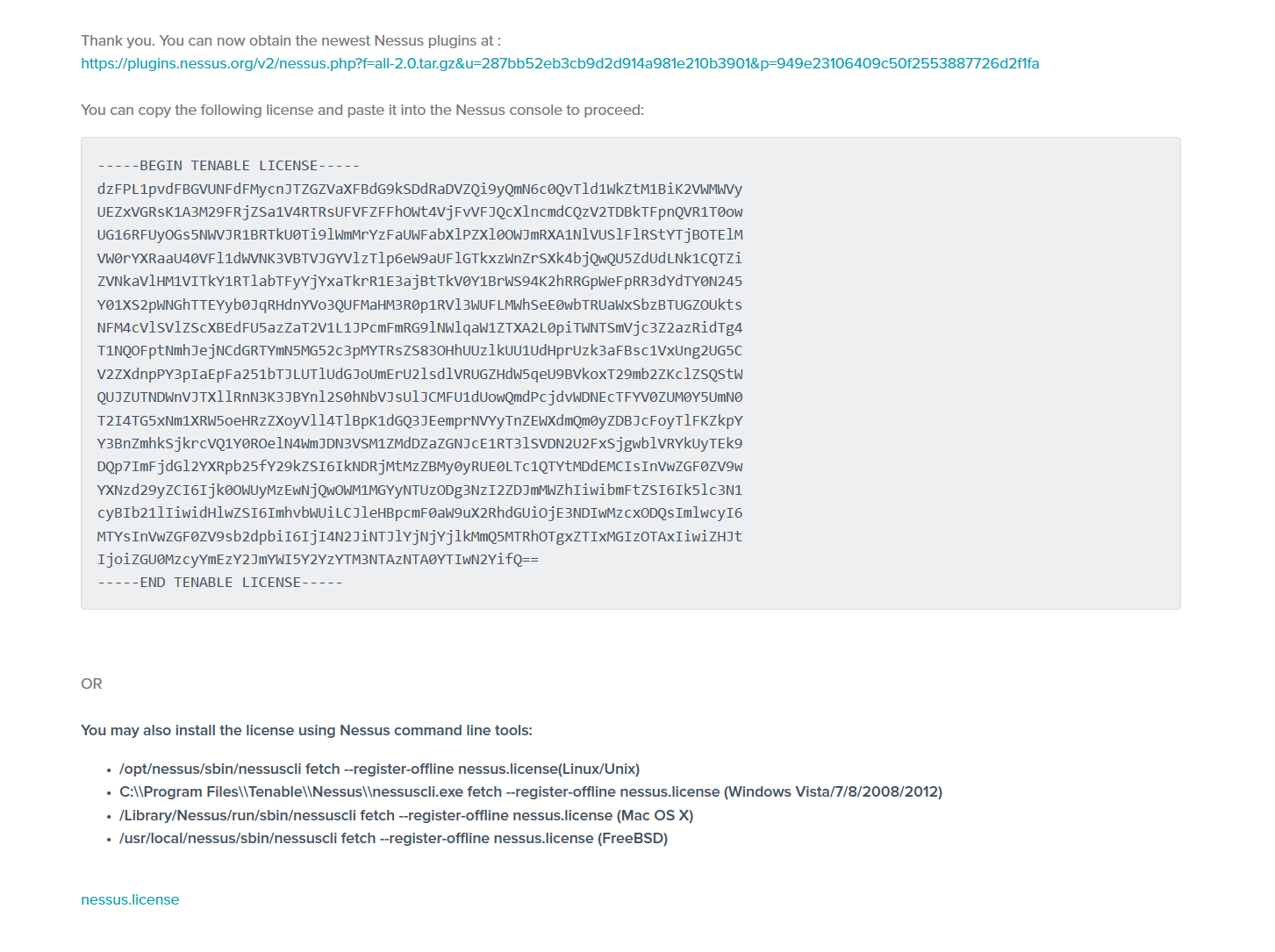

-

得到如下图的下载插件和注册码界面

- 安装插件,重新启动,比较慢

-

刷新之前的网页页面,用之前注册的用户名XL和密码123456登录

-

-

问题

在Nessus上创建一个新的scan, 保存后运行它,出现扫描报告如下图

-

(1)靶机上开放了哪些端口?

查看Nessus SYN scanner,可得开放了21,23,25,53,80,111,139,445,512,513,514,1099,1524,2049,2121,3306,3632等等端口。

(2)靶机各个端口上网络服务存在何种安全漏洞?

可以直接查看漏洞等级,报告中详细描述了该安全漏洞以及其解决方法,

比如说“Bind Shell Backdoor Detection”,shell在远程端监听,攻击者可以利用它

(3)你认为该如何攻陷靶机环境,以获得系统访问权.

我觉得可以利用靶机存在的高危漏洞,针对性地采取攻陷方法,比如存在后门,攻击者通过连接到远程端口并直接发送命令来使用它,不需要任何身份验证。

2.3 实践作业

-

通过搜素引擎搜索自己在互联网上的足迹

可能自己的名字实在是太普遍了,直接搜索自己的名字出现了很多杰出的人,都和自己无关. 搜自己的名字和以前的学校,也没有出现和自己相关的. 然后搜索我的博客名即名字+学号,就出现下图全是我的作业.

网络上的信息一定要匿名处理,不要透露自己的相关信息,哪怕你觉得是微不足道的,或许对别人来说这就是攻陷你电脑的重要信息.

-

使用nmap扫描待定靶机,并给出靶机环境的配置情况

上面已进行该操作.

-

使用Nessus扫描待定靶机,并给出靶机环境上的网络服务及安全漏洞情况

上面已进行该操作

3.学习中遇到的问题及解决

-

问题1:在用"dpkg" 安装Nessus时,没有找到安装包

问题1解决方案:我在主机上下载安装包,复制到了kali的桌面,没有放在home里,程序运行没有找到,把安装包移到home里即可安装

-

问题2:下载Nessus插件失败

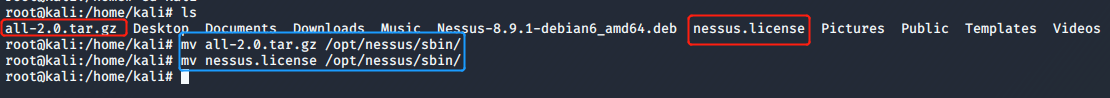

问题2解决方案:离线下载,下载好后将两个文件都复制到目录

/opt/nessus/sbin/下 -

问题3: 下载的nessus插件,无法直接复制到指定目录

问题3解决方案:使用命令行mv移动

-

问题4:我用nessue扫描linux靶机,没有出现漏洞,扫描windoows系统的靶机,也没有扫描出啥漏洞

问题4解决方案:改天再试,就好了,我也不晓得为啥

4.实践总结

- 有很多基本概念,字面上相差不大,要记劳基础知识

- nmap是一个强大的工具,对其功能要会用

- 对linux命令要多用

- 遇到问题要与同学多讨论

浙公网安备 33010602011771号

浙公网安备 33010602011771号