20209102 2019-2020-2 《网络攻防实践》第一周作业

实践一 网络攻防环境的搭建

1.知识点梳理与总结

本次实验的目的是搭建网络攻防环境。

1.1网络攻防环境介绍

一个基础的网络攻防实验环境由靶机、攻击机、攻击检测、分析与防御平台和网络连接四部分组成,至少需要3~4台计算机和至少两个网段将其连接。

- 靶机:内置系统和应用程序安全漏洞,并作为目标的主机。本实验包括Windows2000和Linux操作系统主机。

- 攻击机:安装了专用的攻击软件,用于发起网络攻击的主机。本实验包括Windows2000和Linux操作系统主机。

- 攻击检测、分析与防御平台:最佳位置是靶机的网关,可以基于Linux操

作系统构建网关主机,并通过集成各种软件使其具备网络攻击检测、分析与防御

的功能;此外靶机上也通过自带或附加的工具进行系统安全日志分析。 - 网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进

行连接。

我们在虚拟化工作平台VMware Workstation 中添加两块虚拟网卡,利用提供的虚拟机镜像,在自己的笔记本电脑或PC上部署一套个人网络攻防实验环境,包括Kali(Ubuntu Linux攻击机)、Winattack(WinXP Windows攻击机)、Metasploit2(Ubuntu Linux靶机)、Win2kserver(Win2000 Windows靶机)、SeedUbuntu(Ubuntu Linux攻击机/靶机)、HoneyWall(ROO蜜网网关)并进行安装和网络连通性测试,确保各个虚拟机能够正常联通 。

1.2实验原理介绍

1.VMware上操作系统的网络连接方式

- 桥接方式(Bridge):将主机网卡与虚拟机虚拟的网卡利用虚拟网桥进行通信。在桥接的作用下,类似于把物理主机虚拟为一个交换机,所有桥接设置的虚拟机连接到这个交换机的一个接口上,物理主机也同样插在这个交换机当中,所以所有桥接下的网卡与网卡都是交换模式的,相互可以访问而不干扰。

- 网络地址转换方式(NAT):在NAT模式中,主机网卡直接与虚拟NAT设备相连,然后虚拟NAT设备与虚拟DHCP服务器一起连接在虚拟交换机VMnet8上,这样就实现了虚拟机联网。

- 主机方式(Host-Only):Host-Only模式将虚拟机与外网隔开,使得虚拟机成为一个独立的系统,只与主机相互通讯。要使得虚拟机能联网,可以将主机网卡共享给VMware Network Adapter VMnet1网卡,从而达到虚拟机联网的目的。

2.蜜网(Honeynet)是在蜜罐技术上逐步发展起来的,又可称为诱捕网络。蜜网技术实质上还是一种高交互型、研究型的用来获取广泛的安全威胁信息的蜜罐技术,其主要目的是收集黑客的攻击信息。在蜜网中充当网关的设备称为蜜墙(Honeywall),是出入蜜网的所有数据的必经关卡。在蜜网内部,可以放置任何类型的系统来充当蜜罐(例如不同类型操作系统的服务器、客户机或网络设备)和应用程序供黑客探测和攻击。

3.将host-only模式的VMnet1作为靶机网段,靶机Metasploit2和Win2kserver连入该网段内;将NAT模式的VMnet8作为攻击机网段,攻击机kali和WindowsXP以及SEED虚拟机连入该网段;而HoneyWall蜜网网关的eth0链接攻击机网段,eth1连接靶机网段,通过桥接方式连接这两个网段,并作为攻击机网段到靶机网段唯一的网链路通道,蜜网网关的eth2接口也连接入VMnet网段,由宿主通过VMnet8虚拟网卡访问蜜网网关,进行数据分析和蜜网网关管理。

4.网络攻防环境拓扑结构图

2.攻防环境搭建详细过程

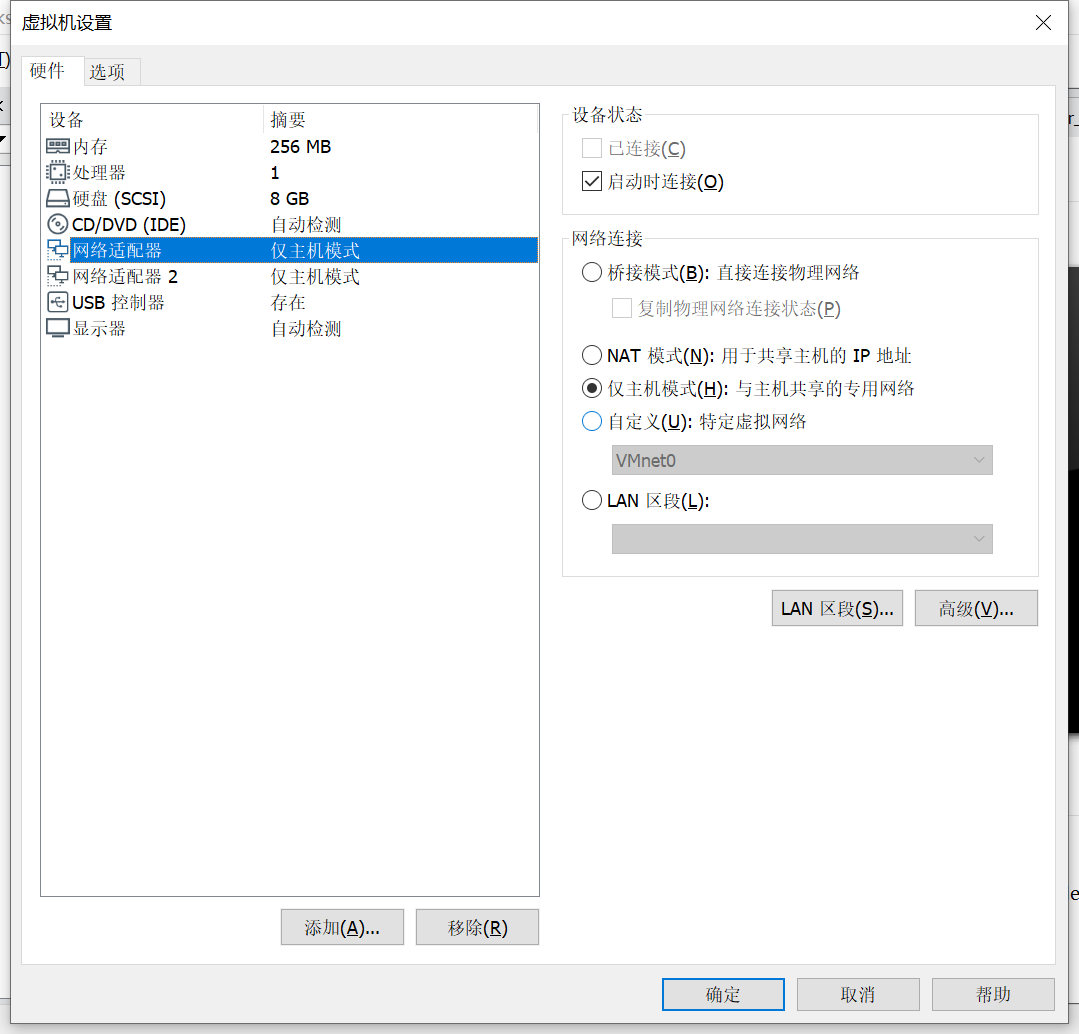

2.1VM网络设置

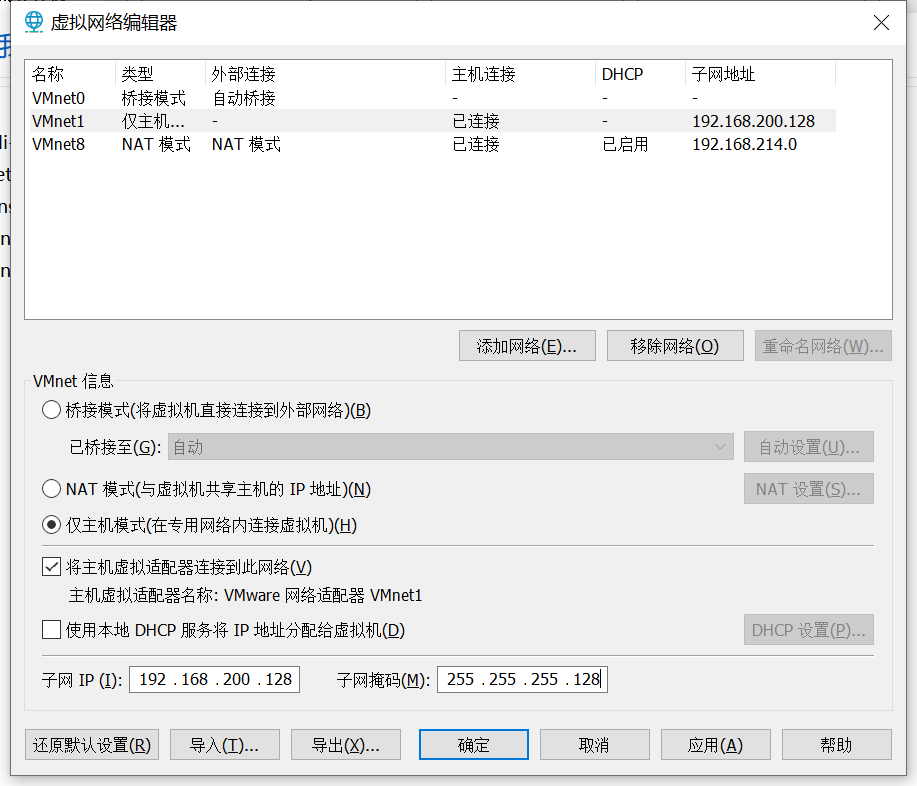

在VMware Workstation主页的编辑中打开虚拟网络编辑器,更改设置,VMnet0默认设置无需更改;

添加网络,VMnet1设置成仅主机模式,关闭DHCP服务,配置子网IP:192.168.200.128,子网掩码:255.255.255.128;

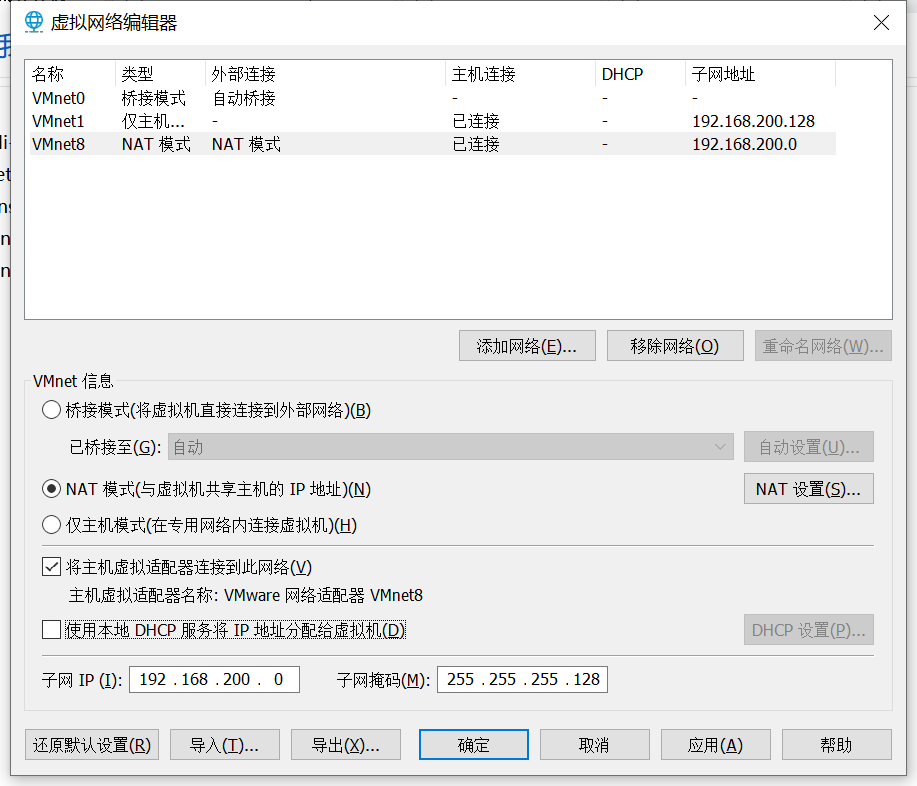

添加网络,VMnet8配置成192.168.200.0/25网段,开启DHCP服务,开启NAT;

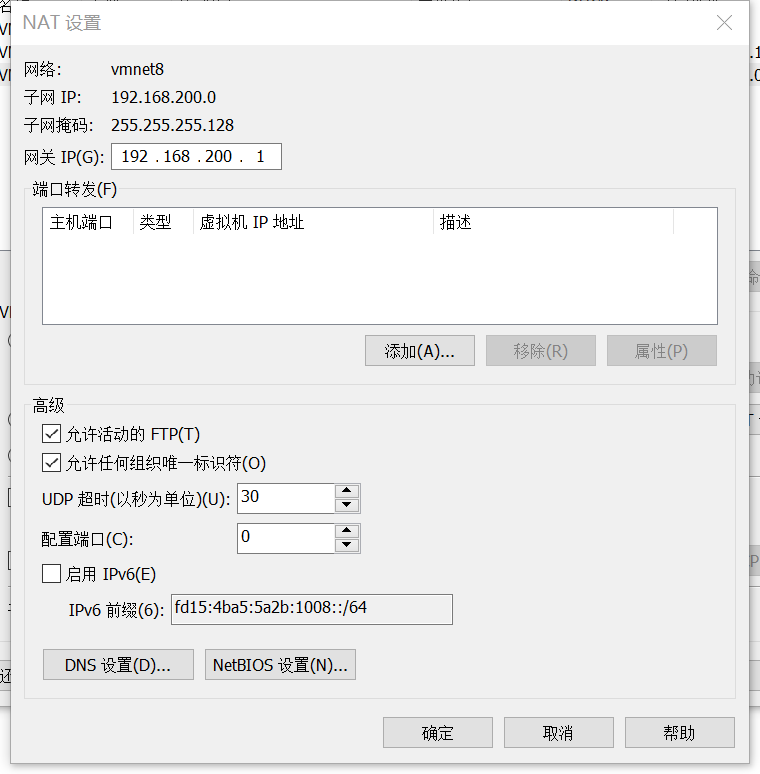

打开NAT设置,网关IP设置为192.168.200.1

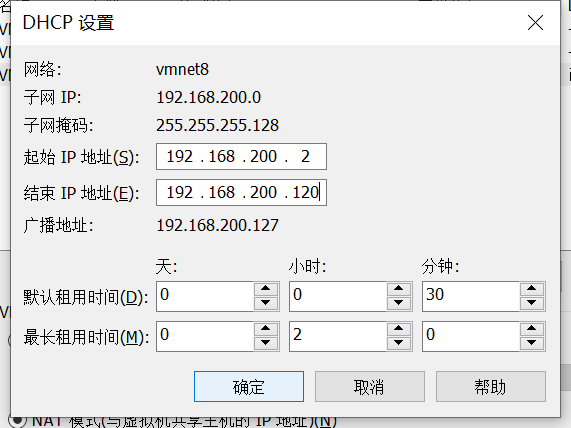

打开DHCP设置,

起始IP地址:192.168.200.2;

结束IP地址:192.168.200.120;

2.2 Linux攻击机kali的安装

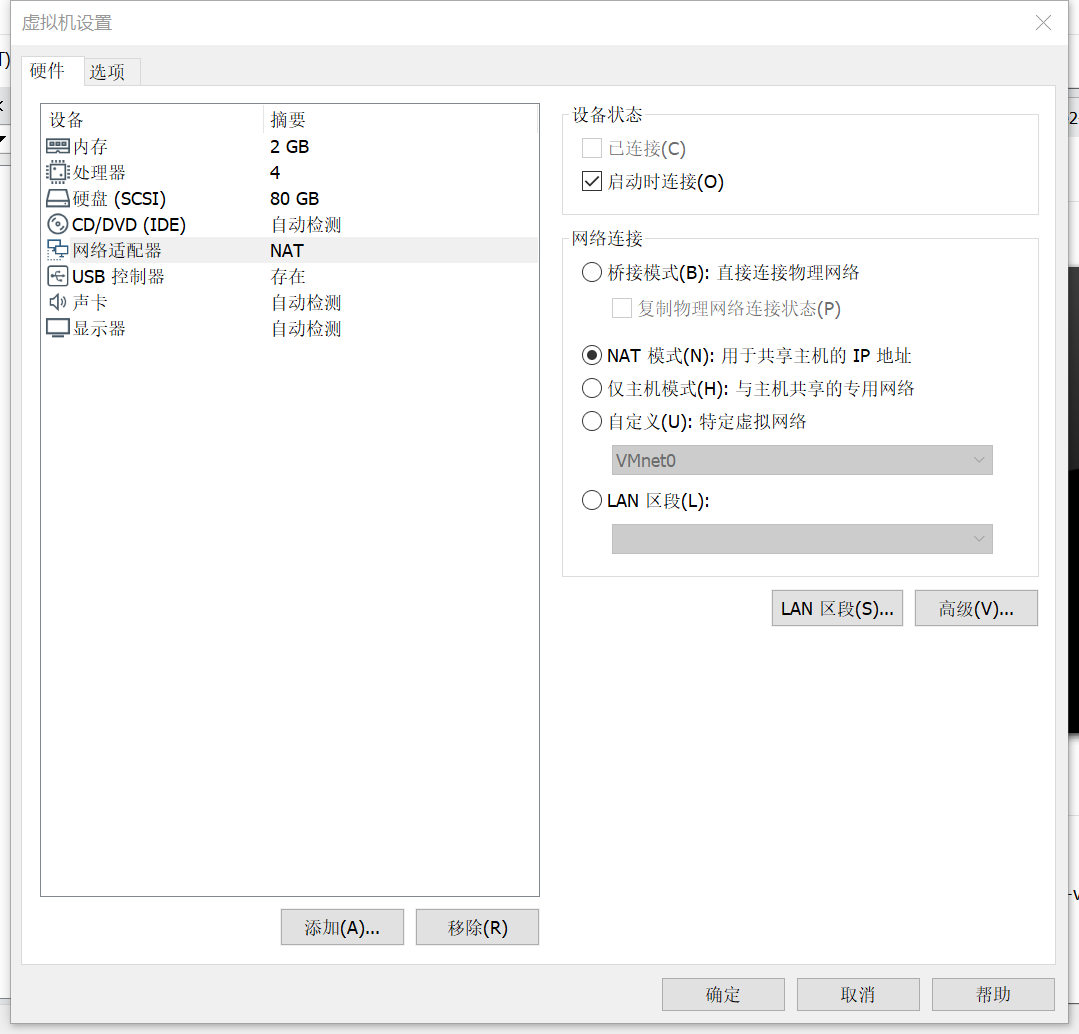

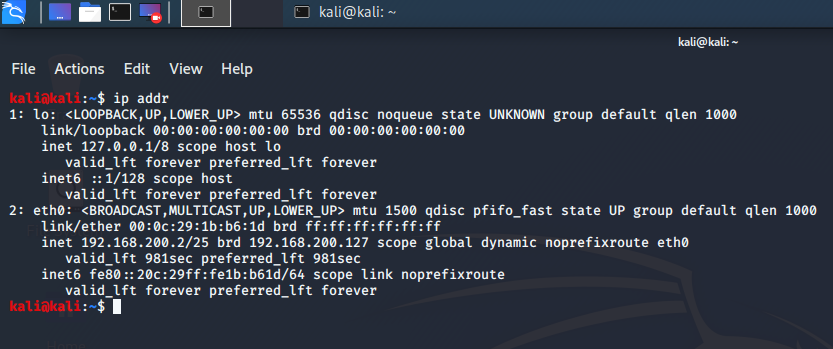

打开虚拟机设置,点击网络适配器,kali网络适配器默认为NAT模式,无需变动。

开机进入系统,系统默认用户名和密码均为kali;再通过sudo提升root权限,root密码为kali;进入系统后,打开Terminal,就可以输入命令了。使用ipaddr即可查看ip地址等消息

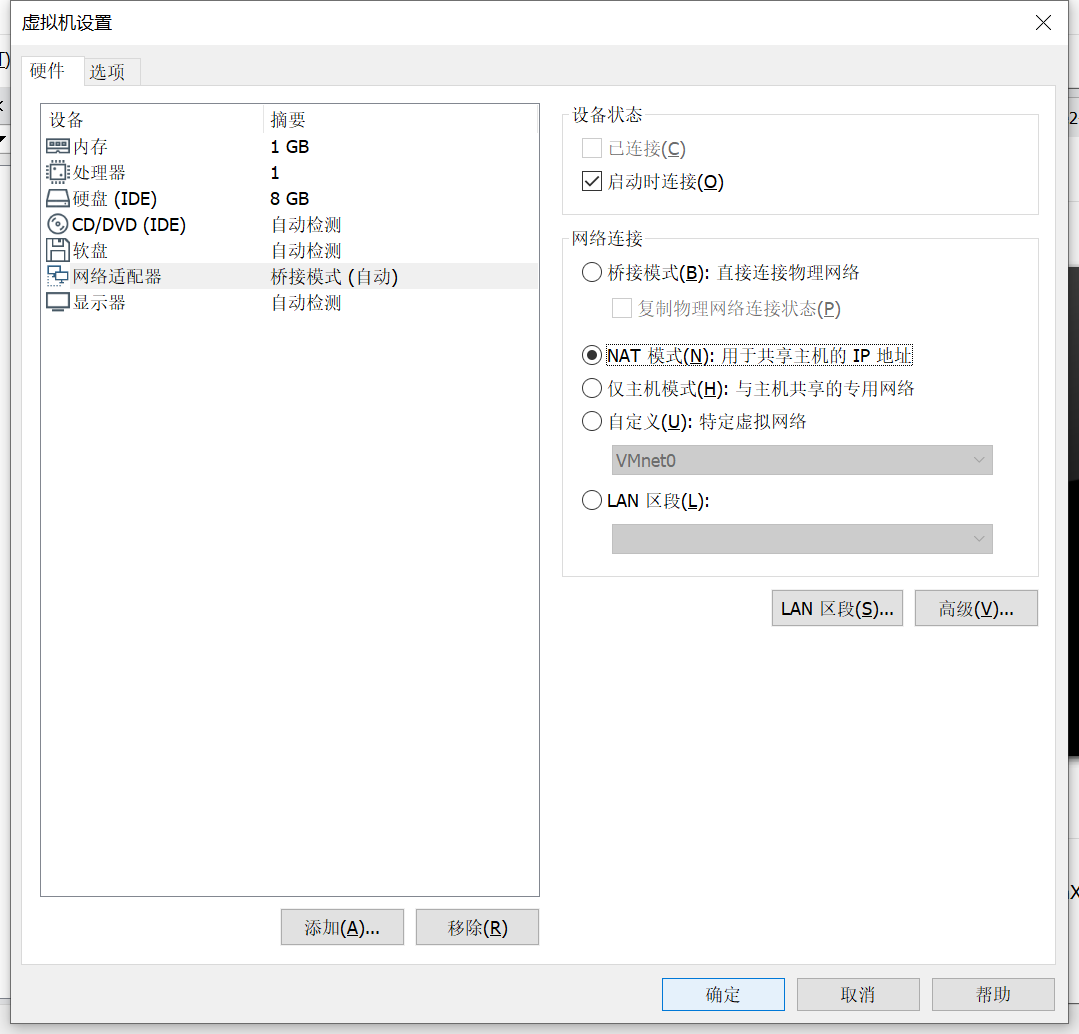

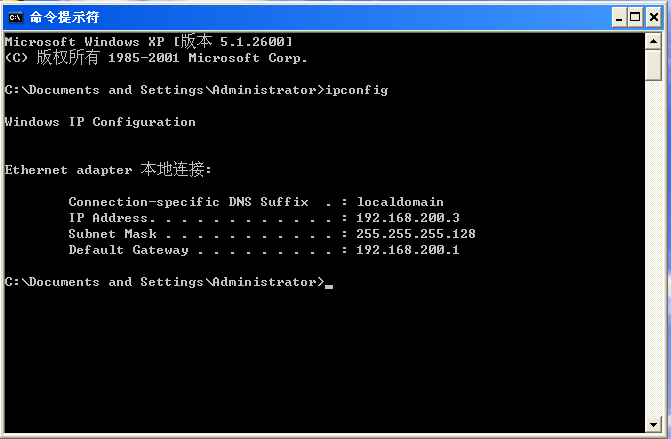

2.3 windows攻击机-winXPattacker的安装

导入完成后设置网卡,选择NAT模式,确定;

进入系统后,用ipconfig可以查看本机IP;我们可以看到如图的界面。

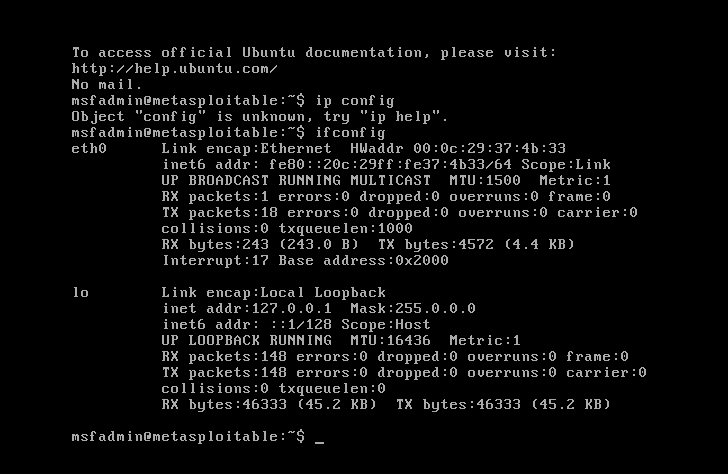

2.4 Linux靶机-metasploitable2的安装

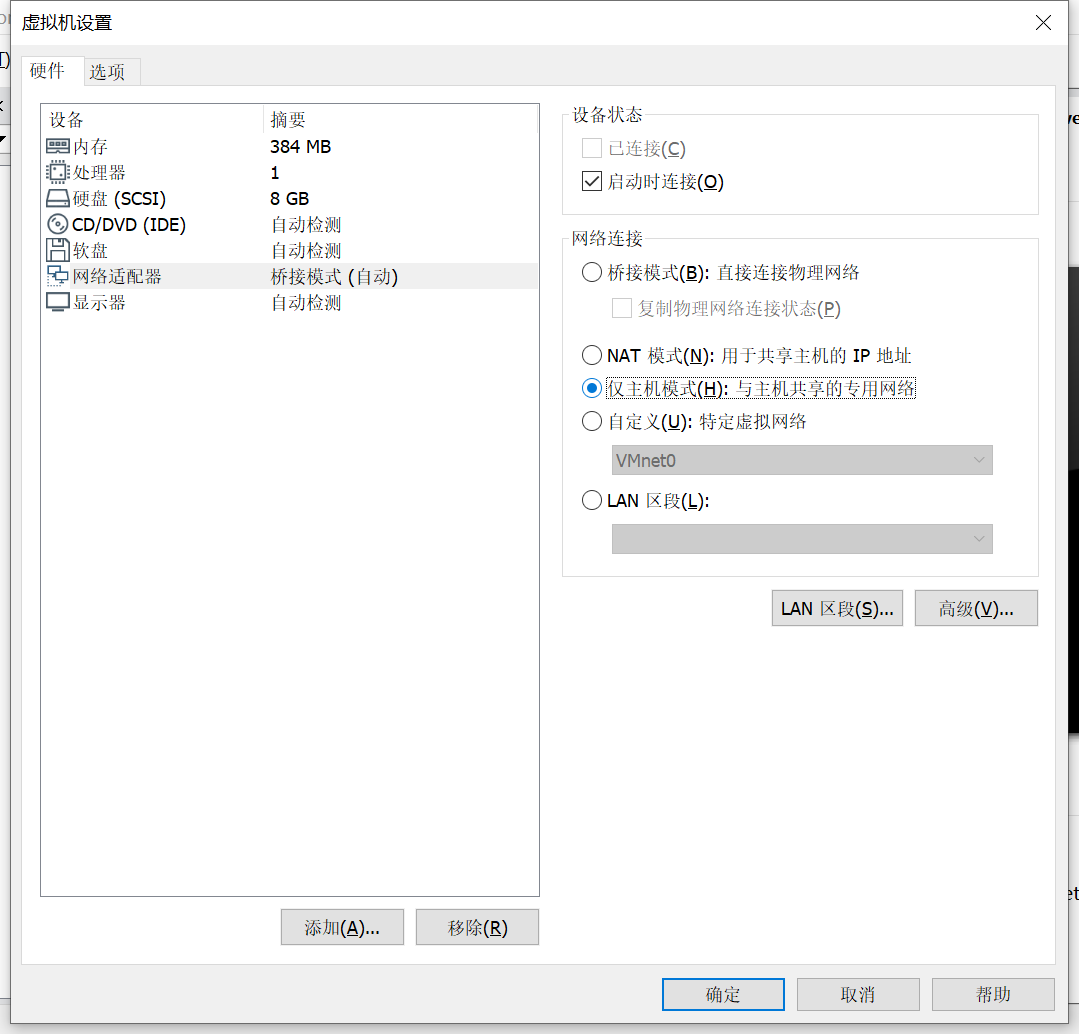

导入完成,设置网卡为仅主机模式;

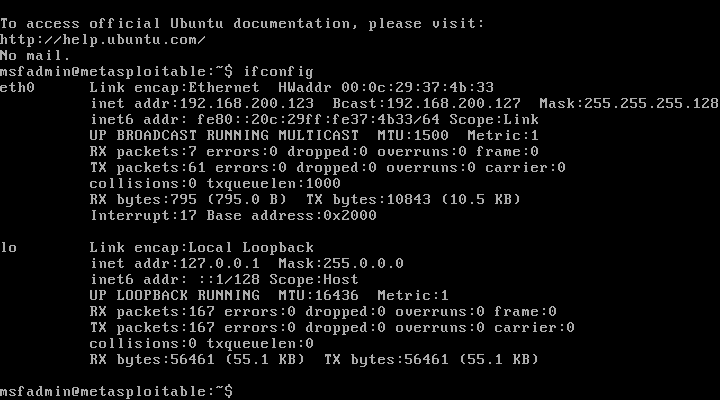

通过账户msfadmin、密码msfadmin登入系统,查看IP地址。

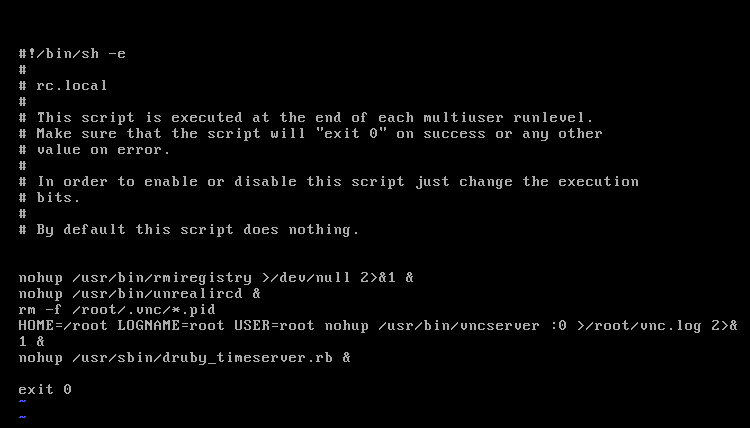

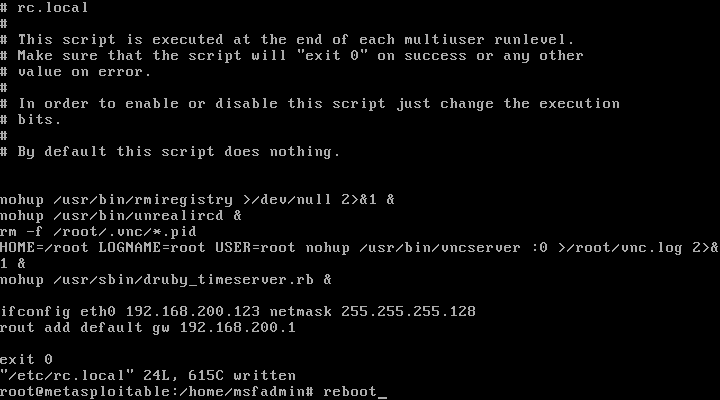

用sudo su获得root权限,然后执行vim /etc/rc.local,

按i进入编辑模式,在文件倒数第二行exit0之前,插入以下两句:

ifconfigeth0192.168.200.123netmask255.255.255.128

routadddefaultgw192.168.200.1;

按ESC键,再用“:wq”后回车保存退出。之后reboot重启;

用ifconfig查看ip;

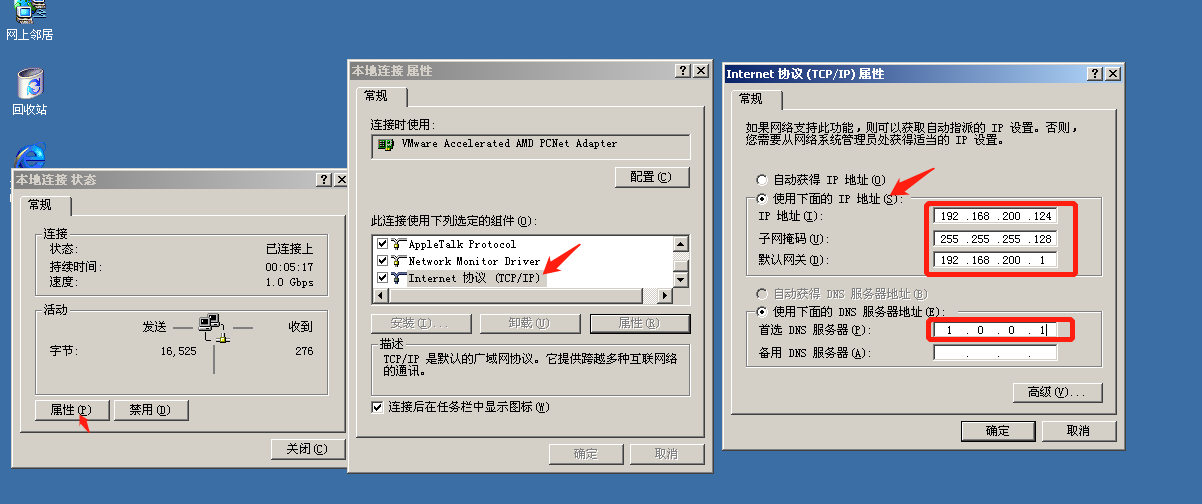

2.5 Windows靶机-Win2kServer的安装

设置网卡,选择仅主机模式;

进入系统后,在右下角打开网络设置,点开属性,选择Internet协议,在属性里设置IP地址;

2.6 SeedUbuntu的安装

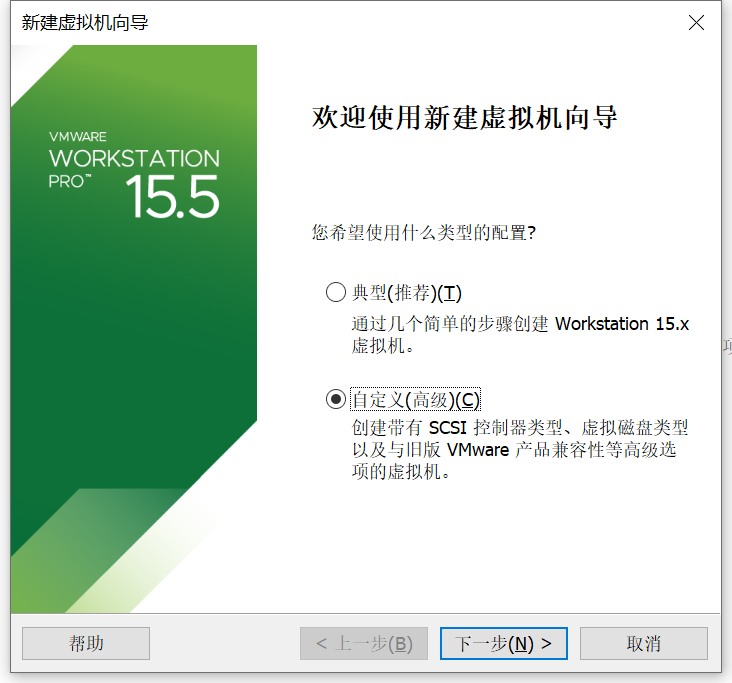

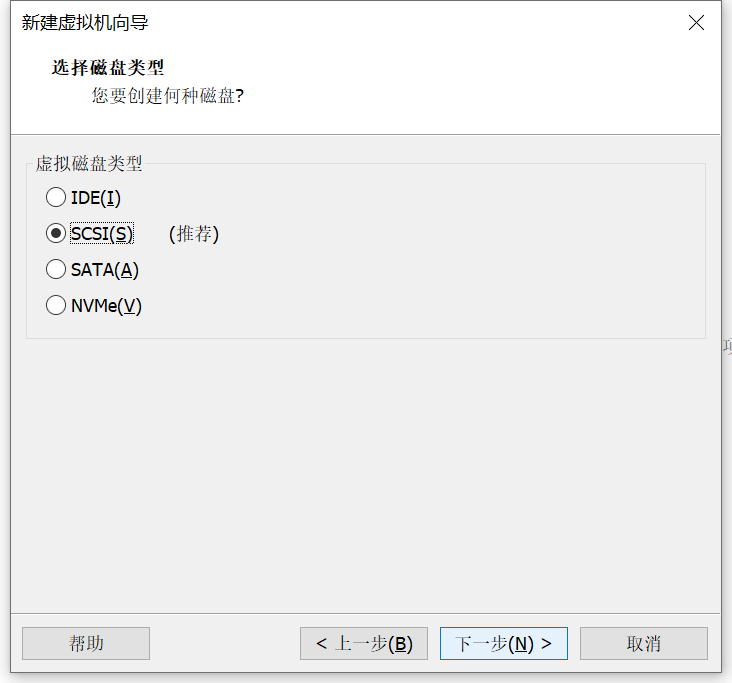

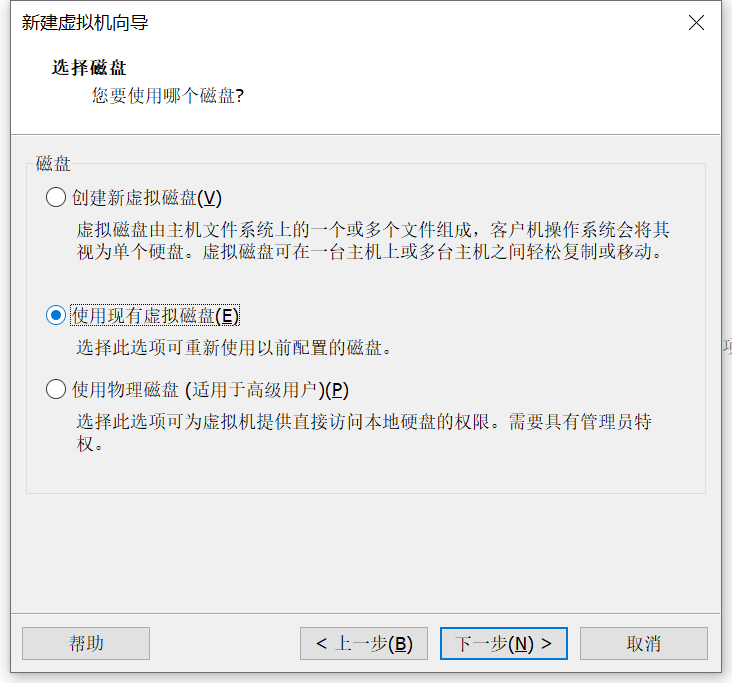

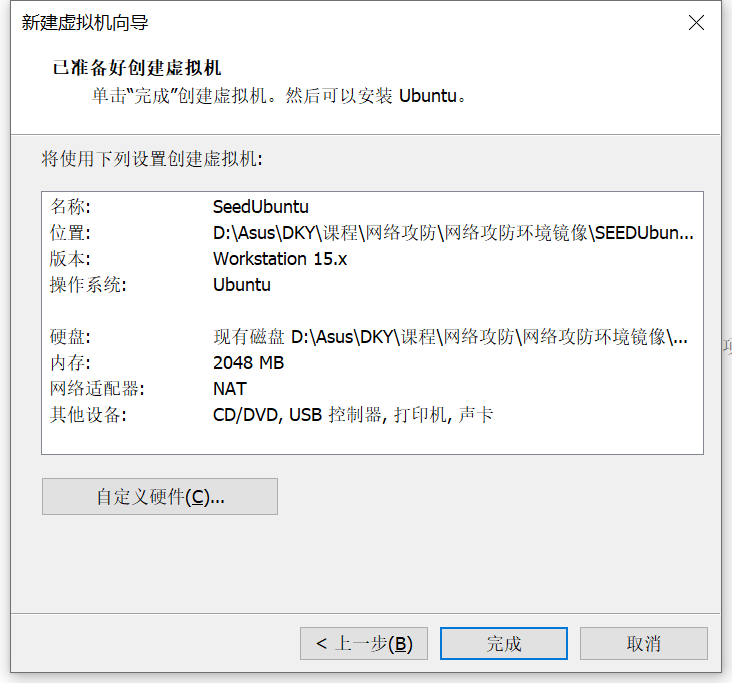

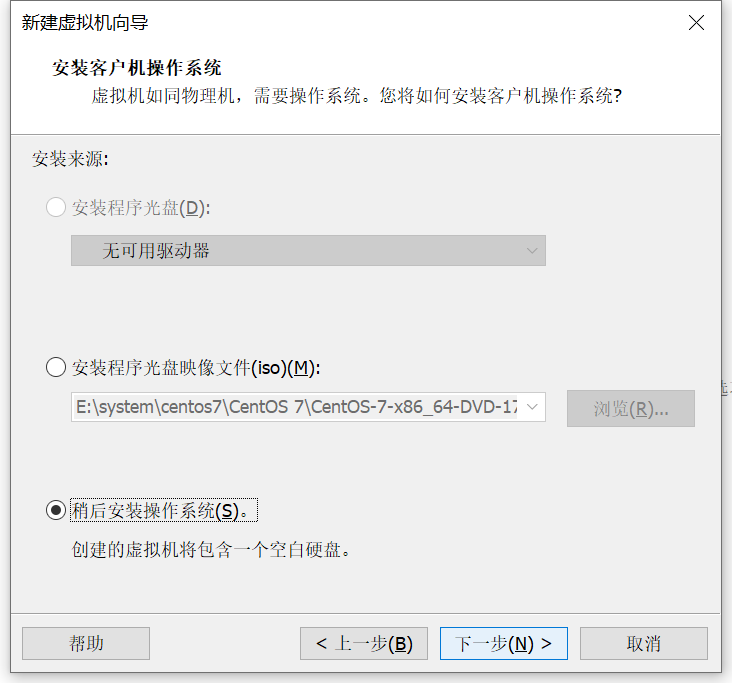

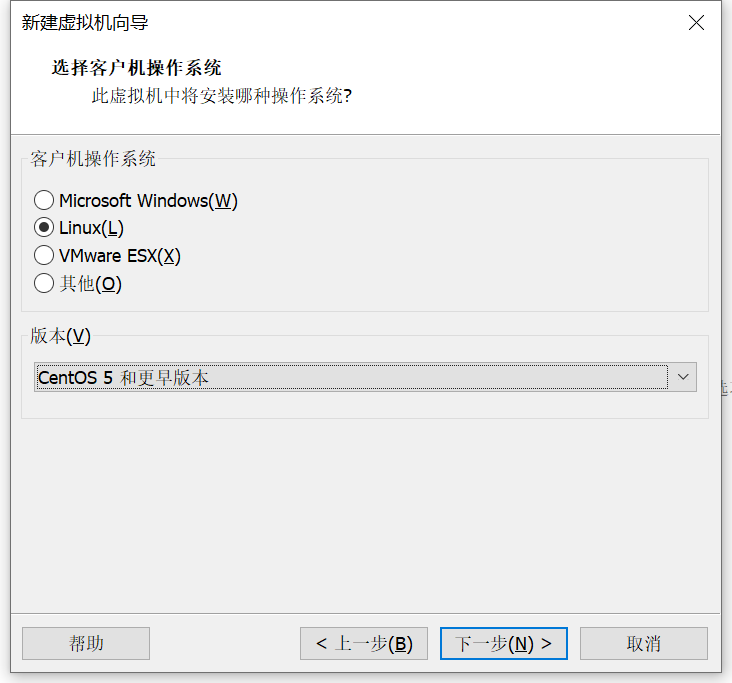

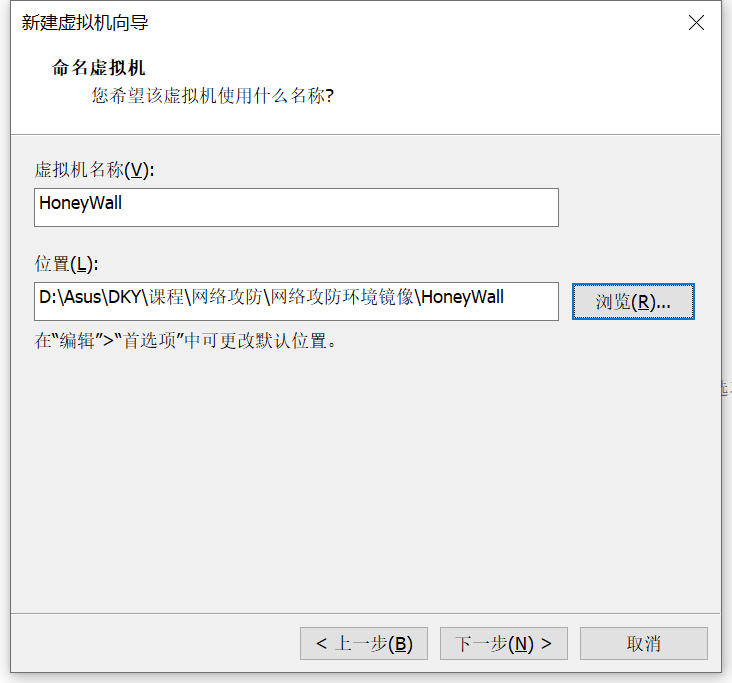

SEEDUbuntu由VM虚拟机vmdk磁盘镜像提供,在VMwareWorkstation主页选择新建虚拟机→自定义安装;下一步→稍后安装操作系统;下一步→选择Linux,版本Ubuntu;

下一步→使用现有虚拟磁盘;

下一步→在选择准备好的镜像文件;

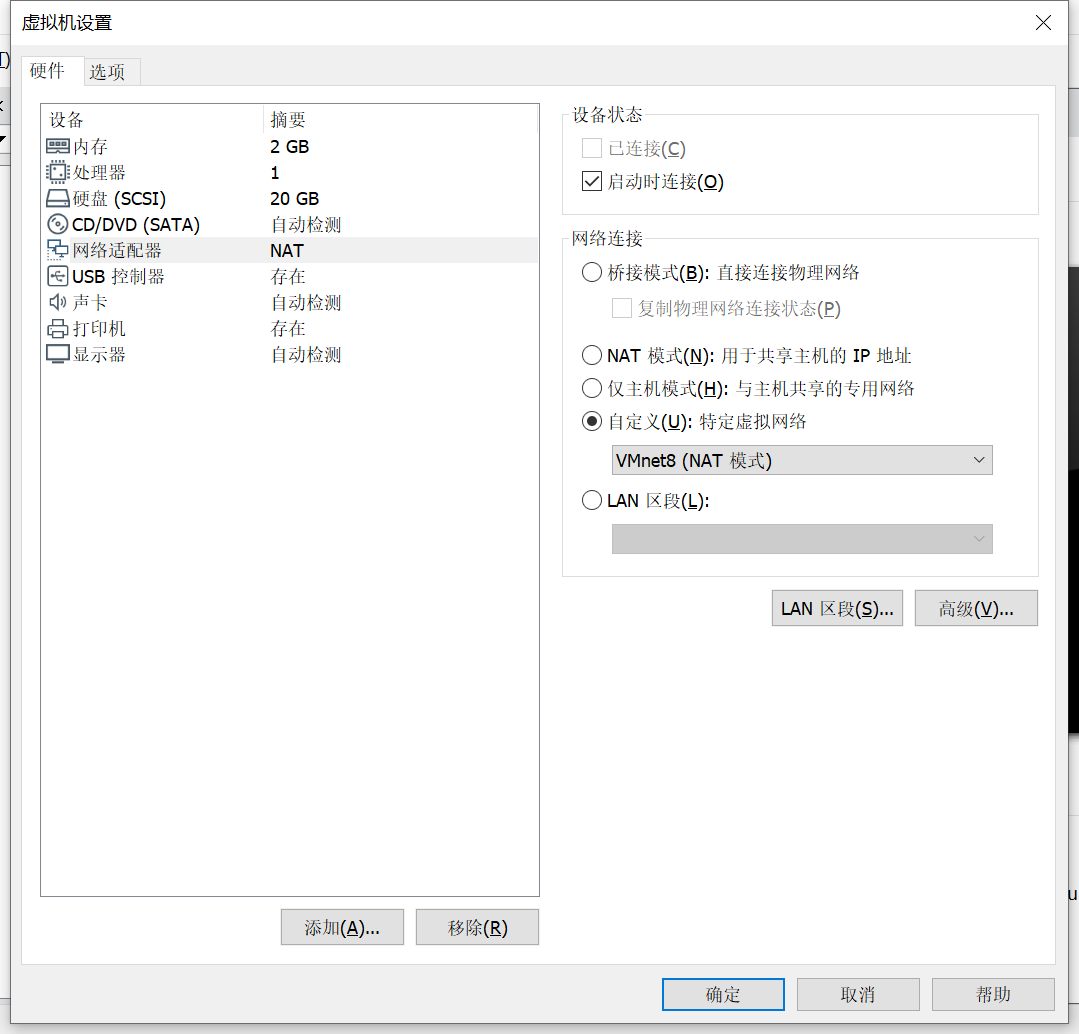

虚拟机建成,编辑设置,网卡选择自定义VMnet8:

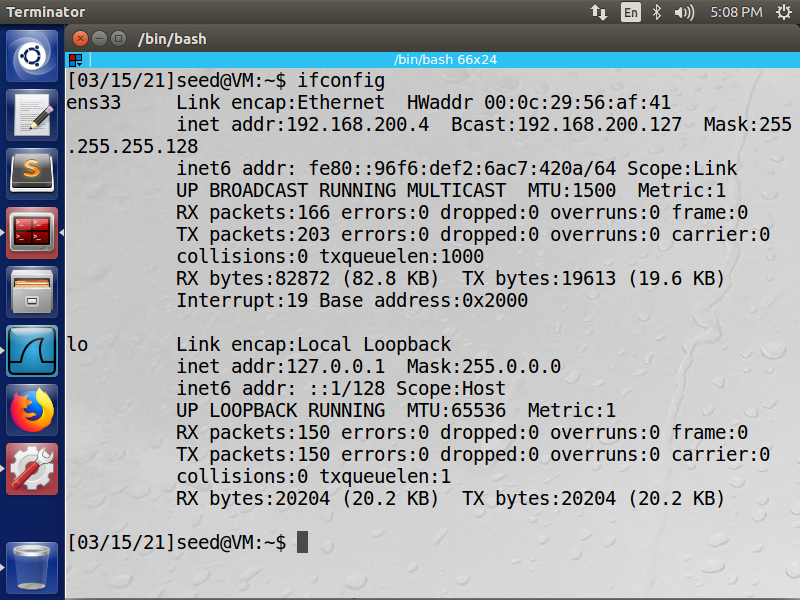

开启虚拟机;使用ifconfig命令查看网络信息;

Root密码:seedubuntu

2.7 蜜网网关的安装

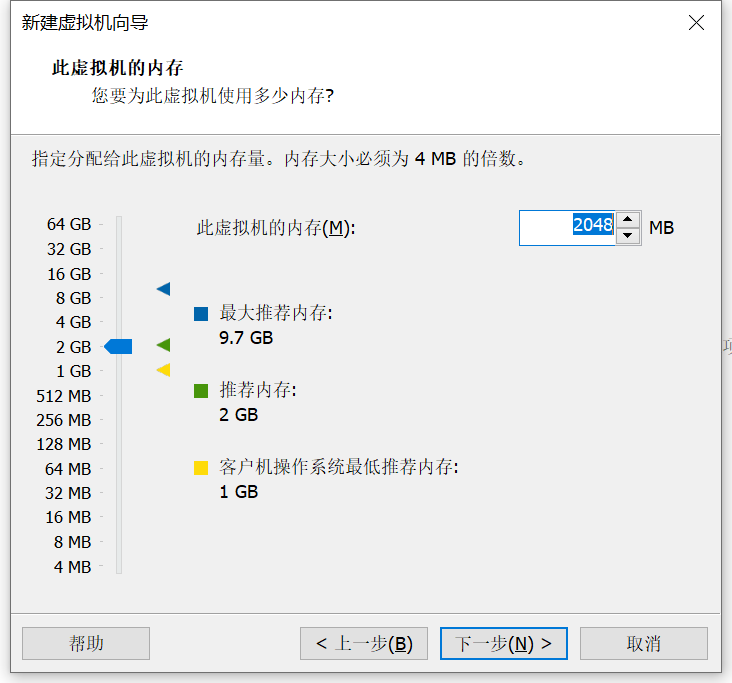

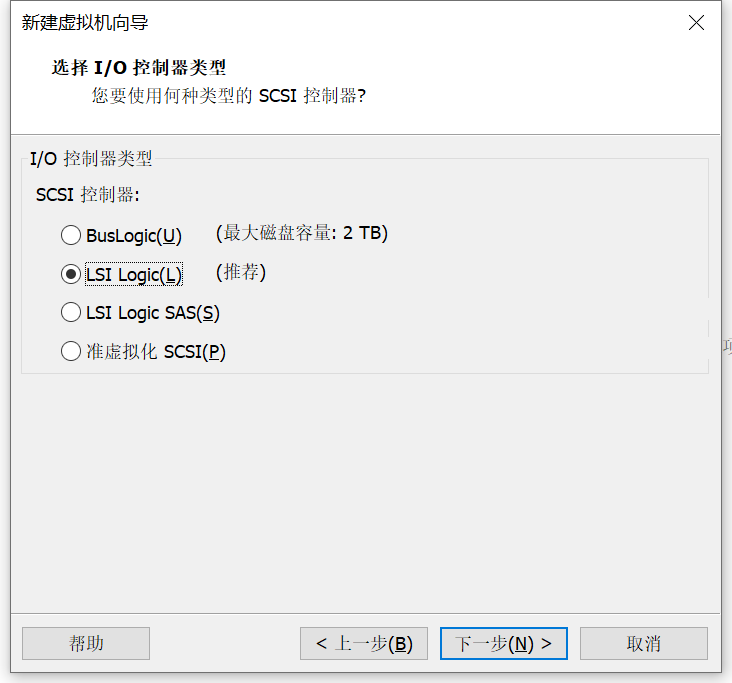

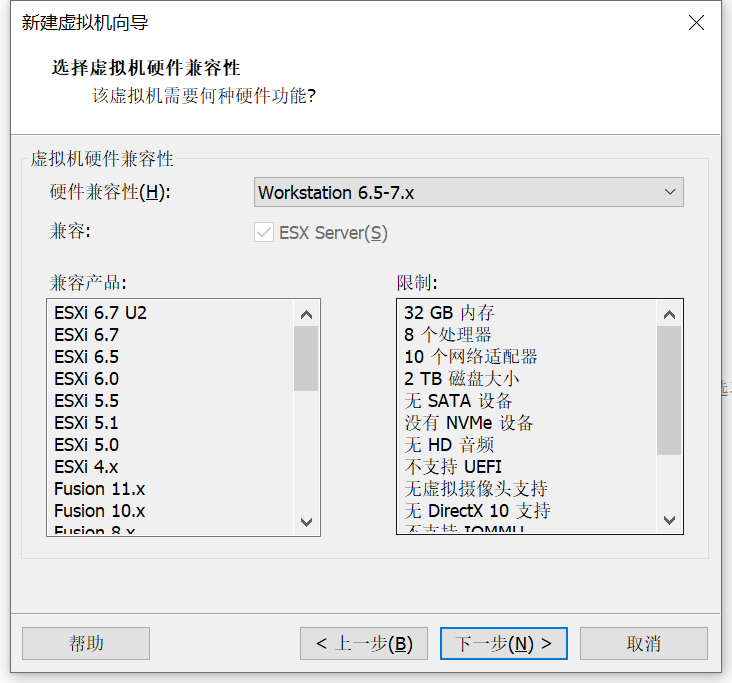

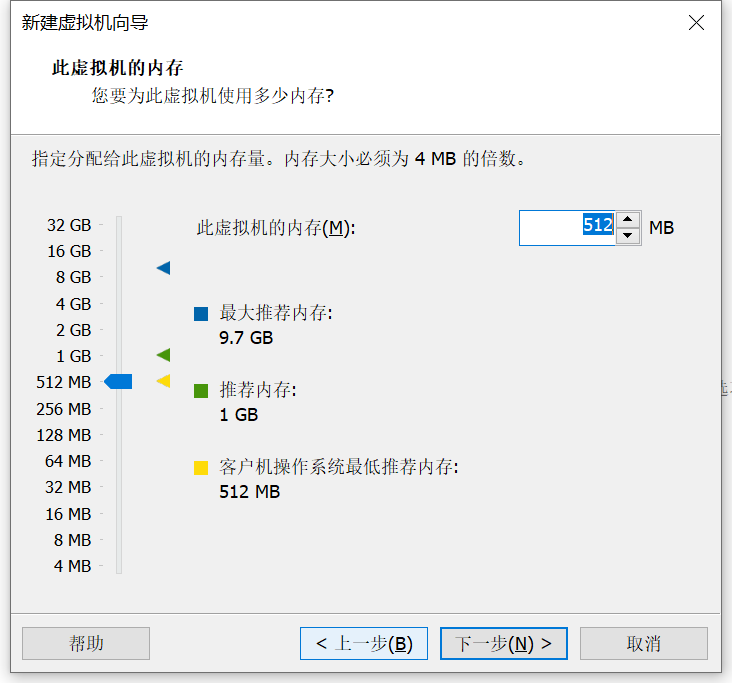

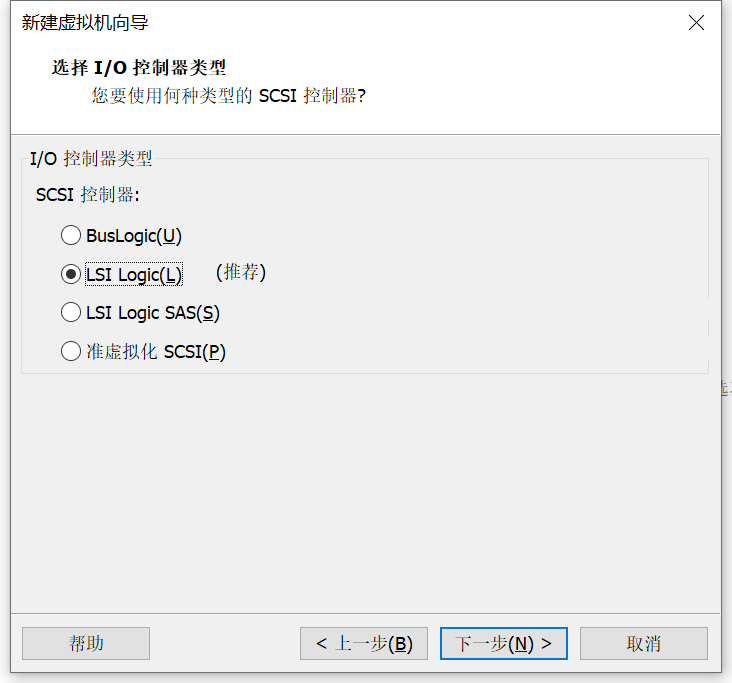

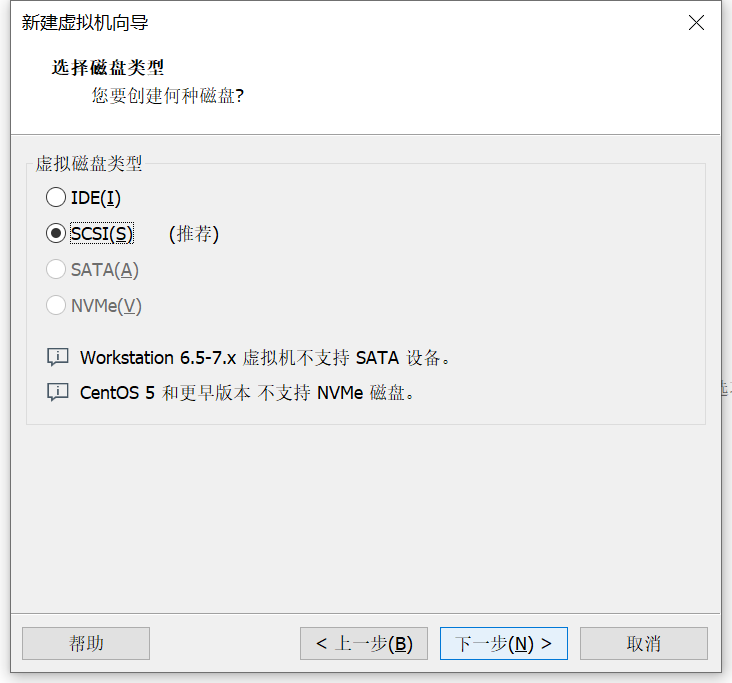

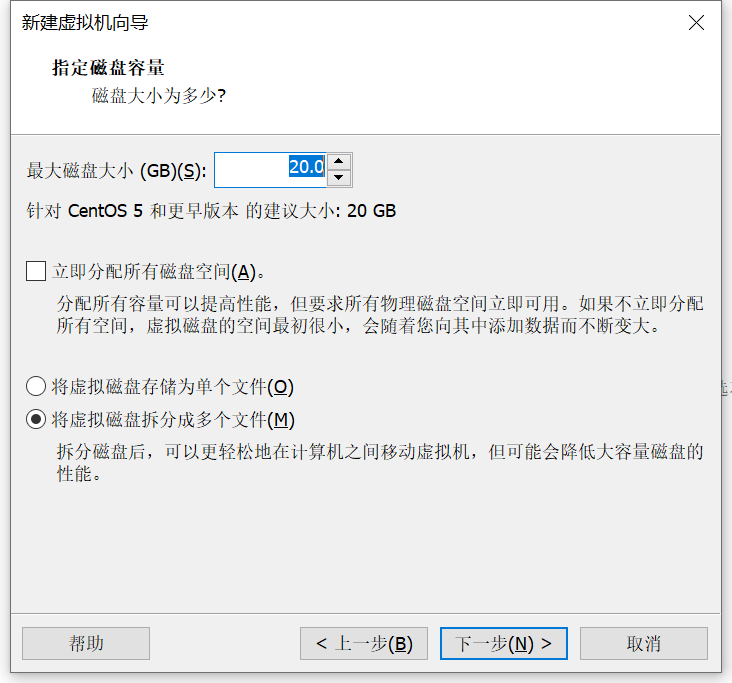

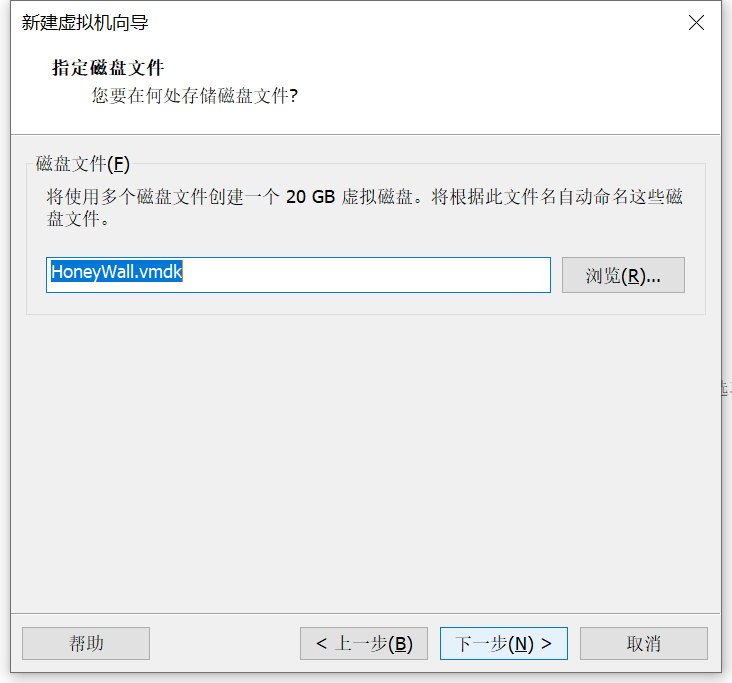

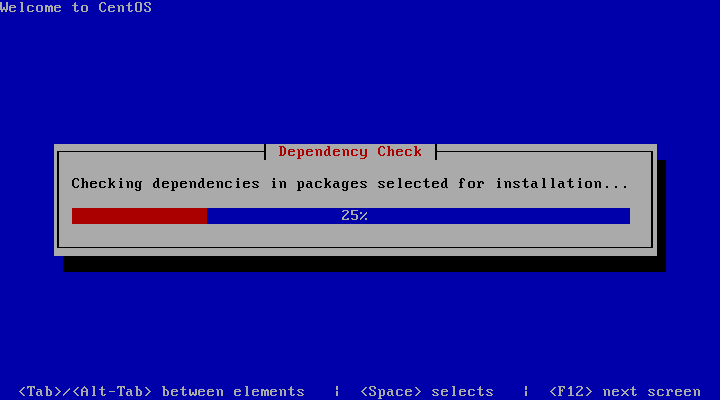

由于蜜罐的版本都比较老,这里兼容性选择Workstation6.5-7.x→下一步;

选择“centOS 5和更早版本”。

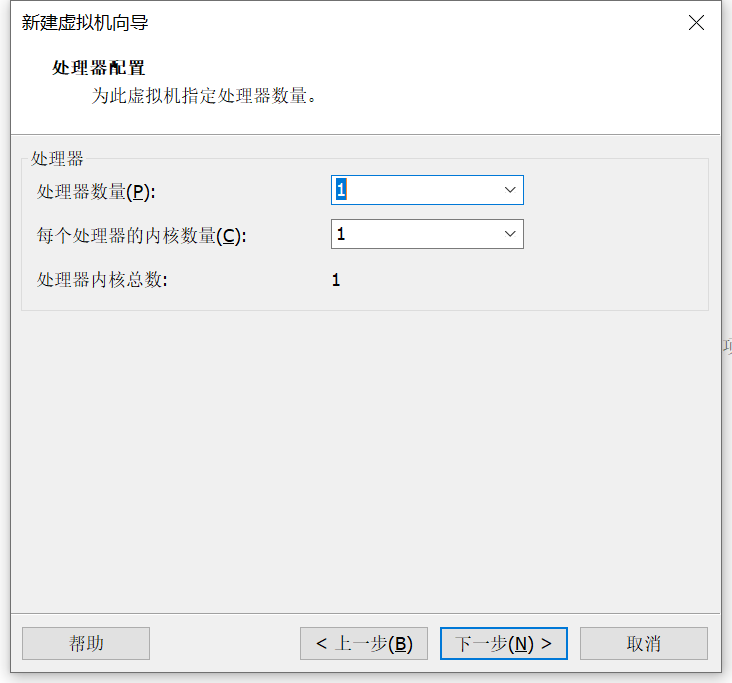

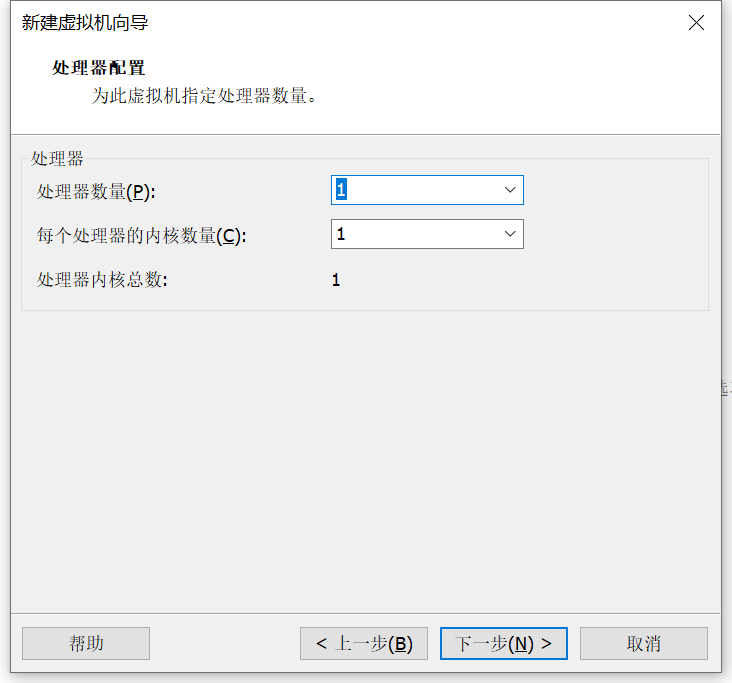

处理器数量设置为1。

编辑虚拟机设置→CD/DVD(IDE)→使用IOS映像文件→选择准备好的ios镜像文件;

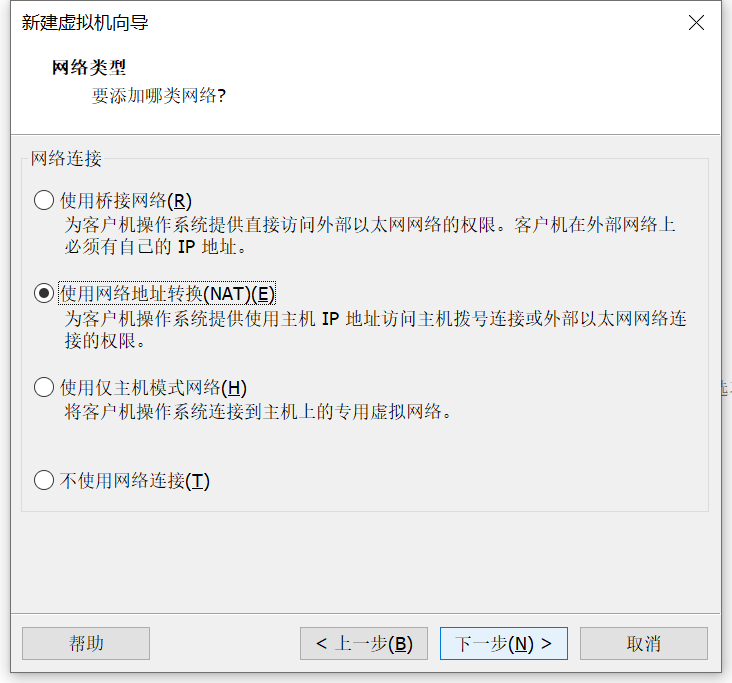

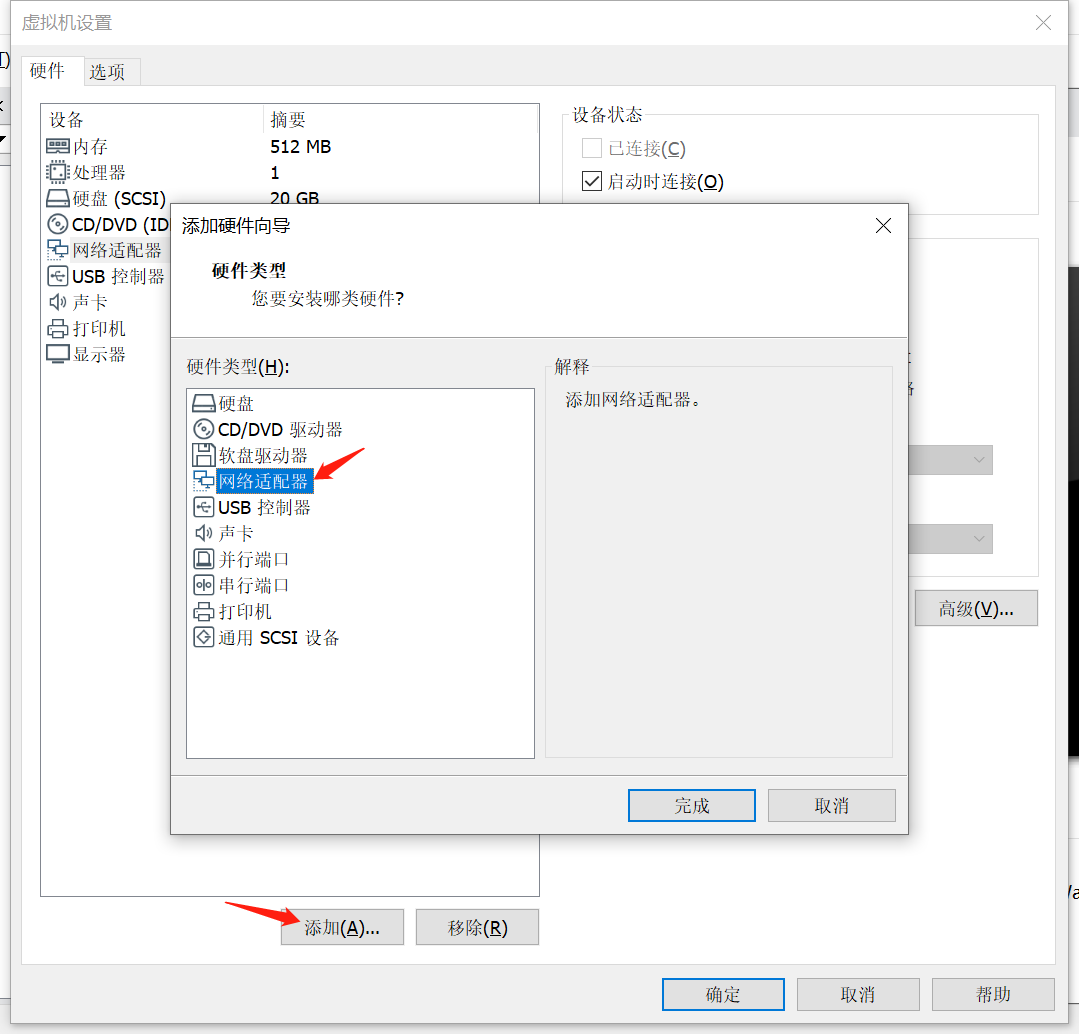

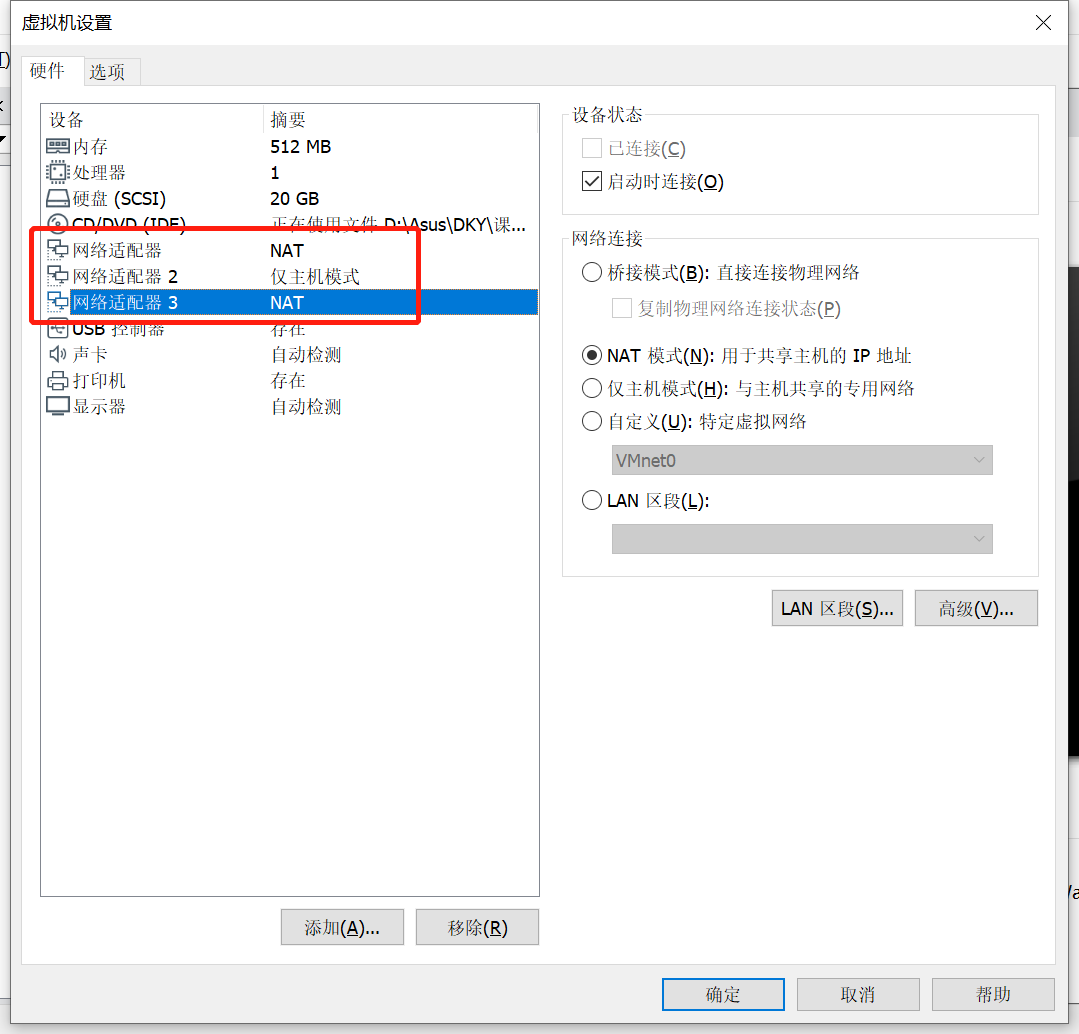

添加两个网络适配器;

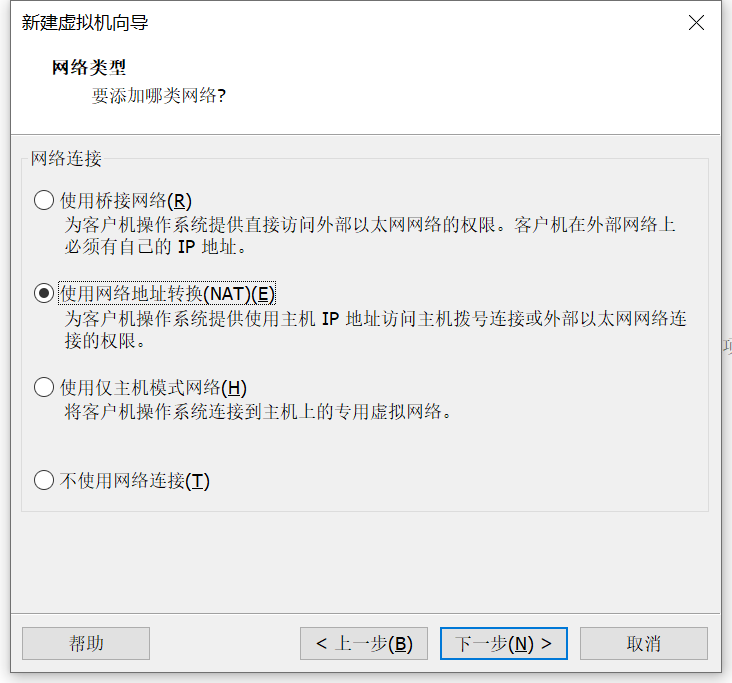

默认网卡设置NAT模式;2号设置仅主机模式;3号设置NAT模式;

登录系统,系统账号roo,默认密码honey

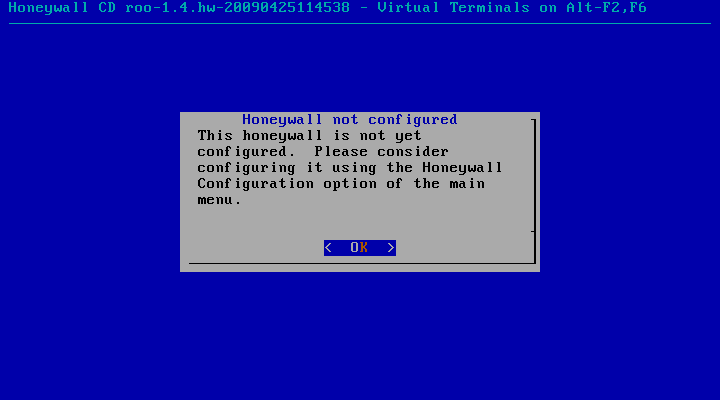

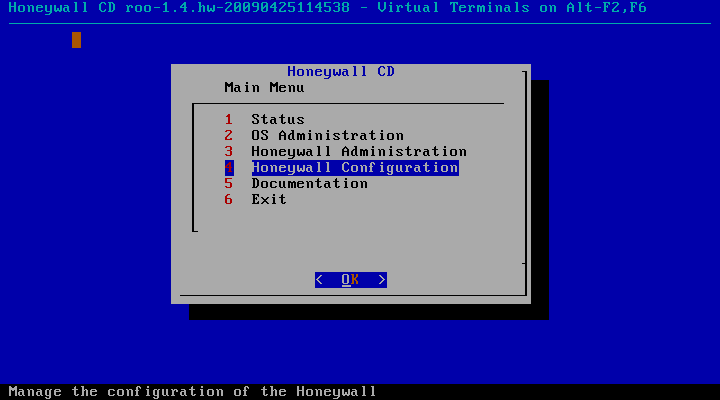

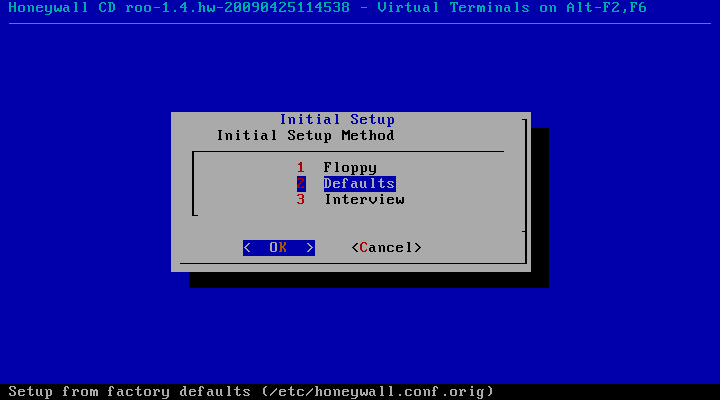

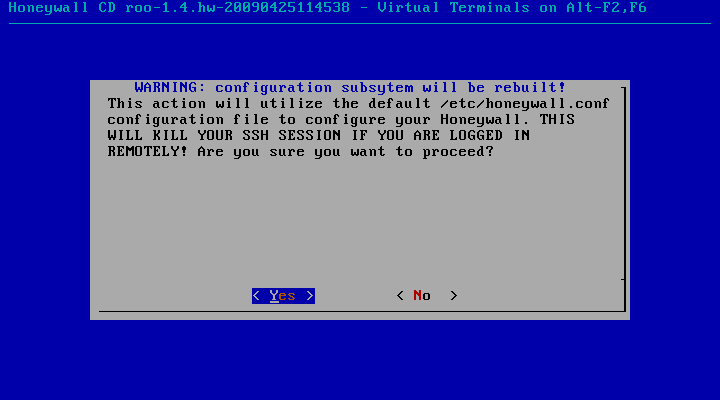

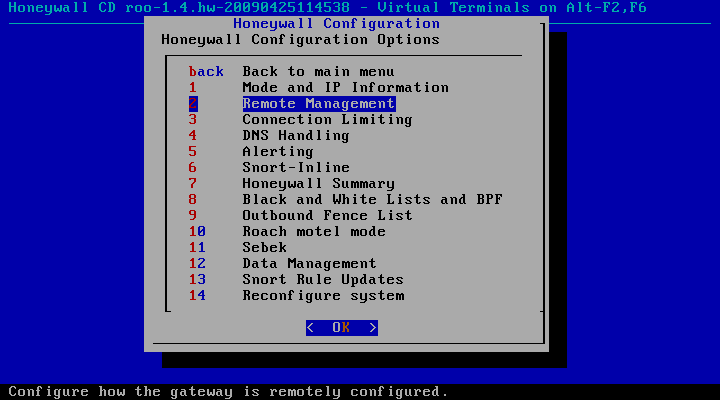

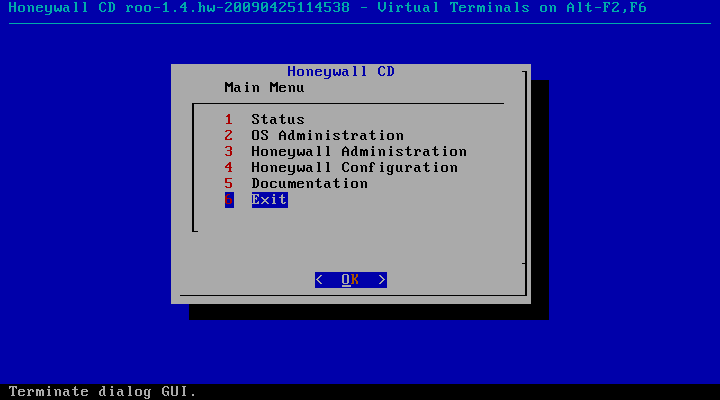

用su-提权进入root,第一次root需要进行配置,在Menu界面选择4,进行HoneyConfiguration设置;

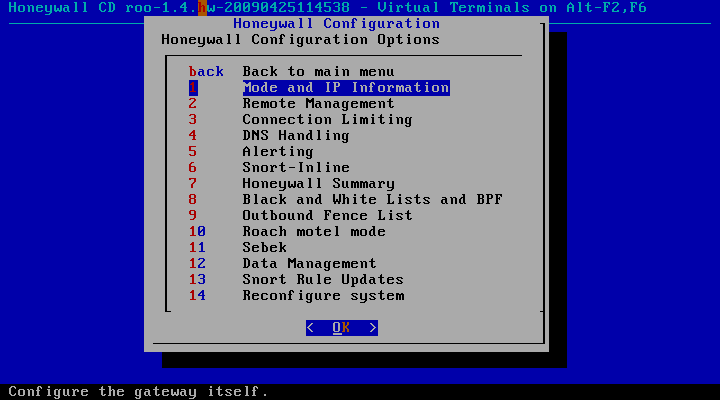

上面的设置完后自动跳回Menu界面,再次进入Honey

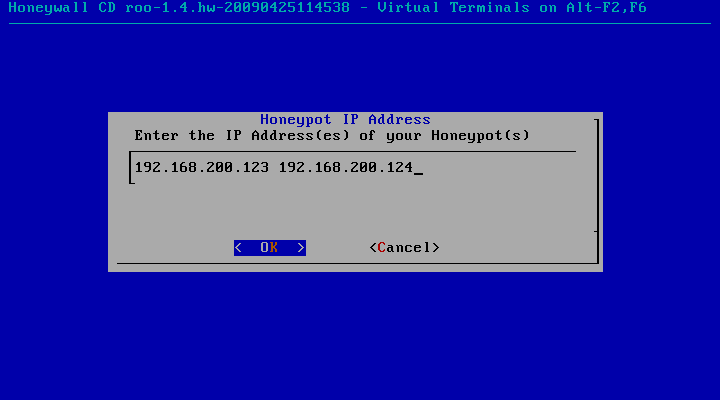

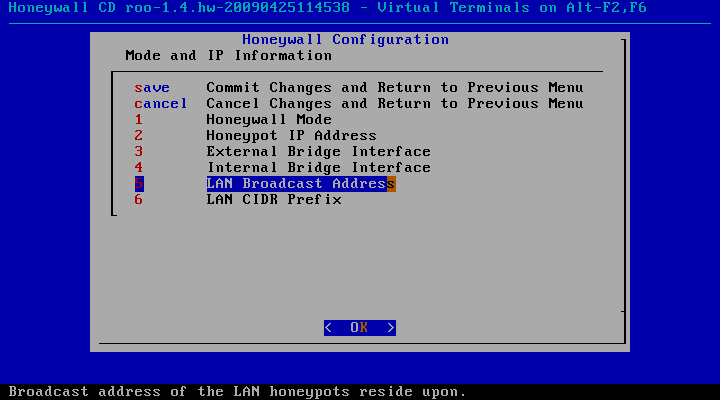

Configuration进行设置;选择1ModeandIPInformation→选择2进行蜜罐的IP设置:192.168.200.123【空格】192.168.200.124→OK回车;

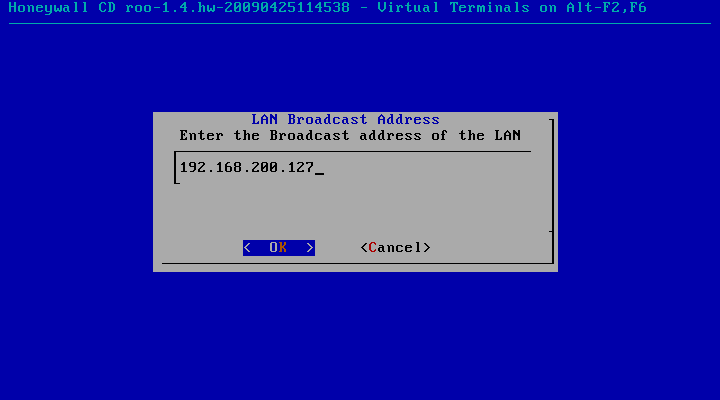

选择5LANBroadcastAddress进行设置蜜罐广播地址:192.168.200.127(NAT模式的VMnet8中可查看)→OK回车;

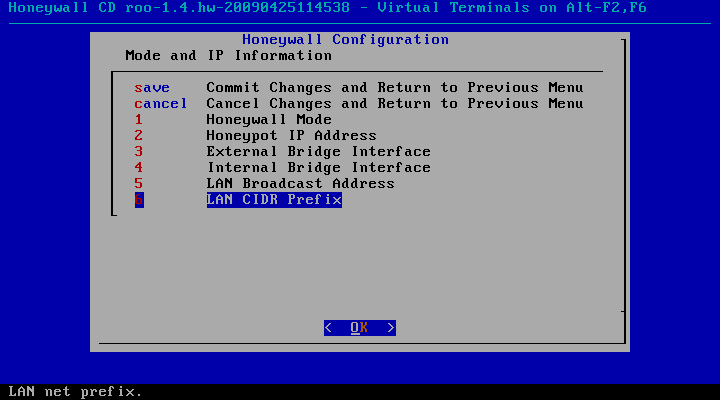

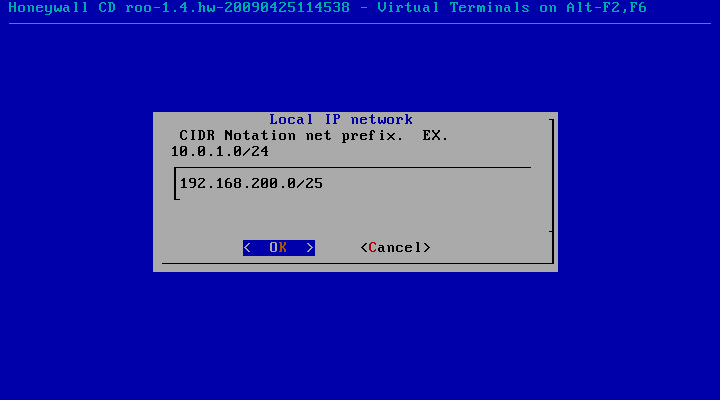

选择6LANCIDRPrefix(以CIDR格式配置蜜网网段)→OK

→设置LocalIPnetwork:192.168.200.0/25→OK回车;

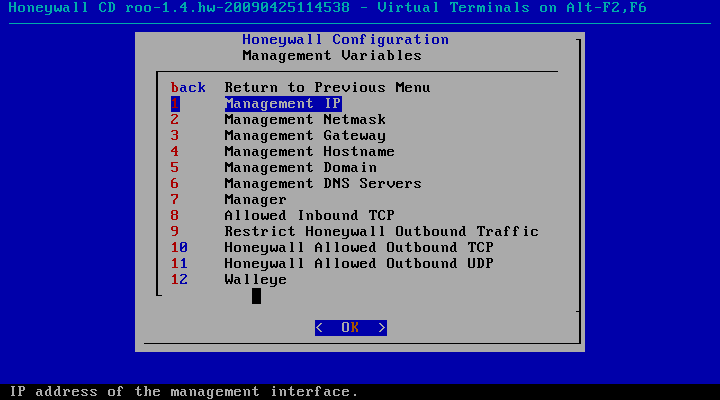

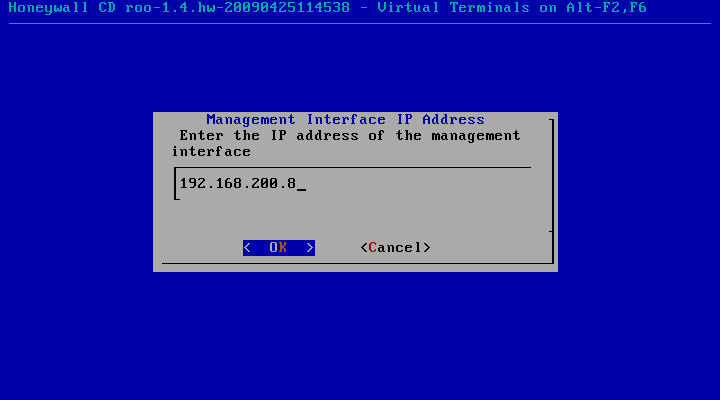

选择2Remotemanagement设置蜜网网管的相关信息→OK回车→选择1ManagementInterfaceIPAddress设置:192.168.200.8→OK回车;

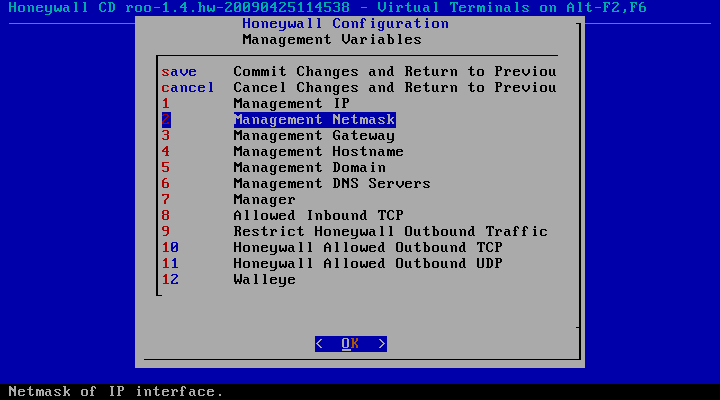

选择2ManagementNetmask设置蜜网网管的子网掩码(NAT网卡中可查看):

255.255.255.128→OK回车;

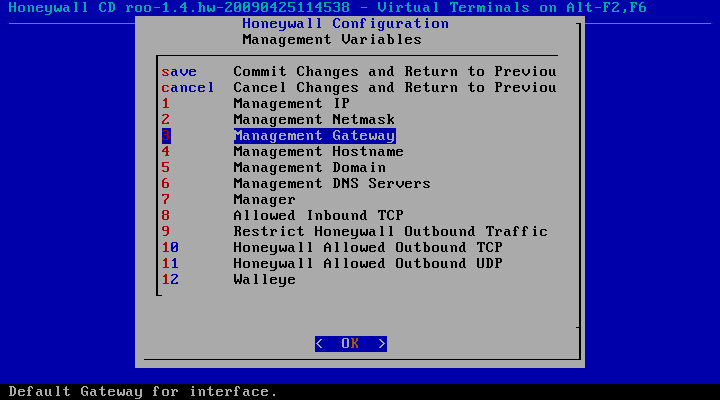

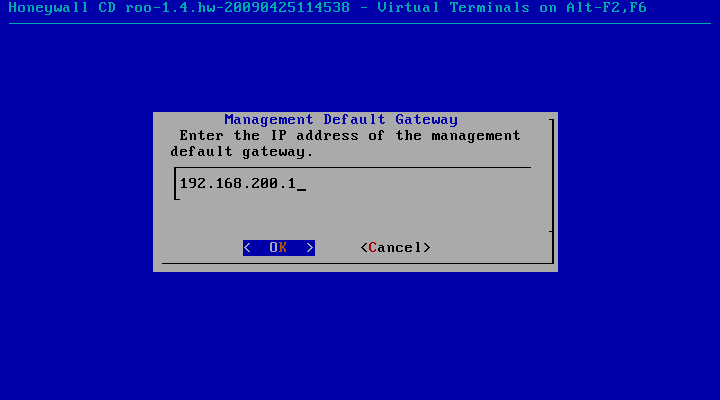

选择3ManagementGetway设置网关ip(NAT网卡中可查看):192.168.200.1→OK回车;

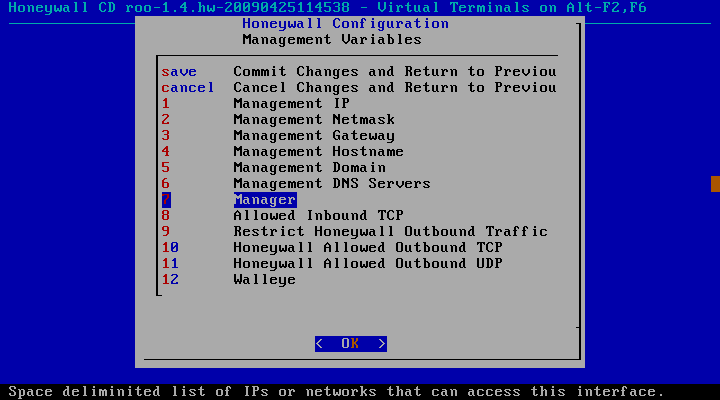

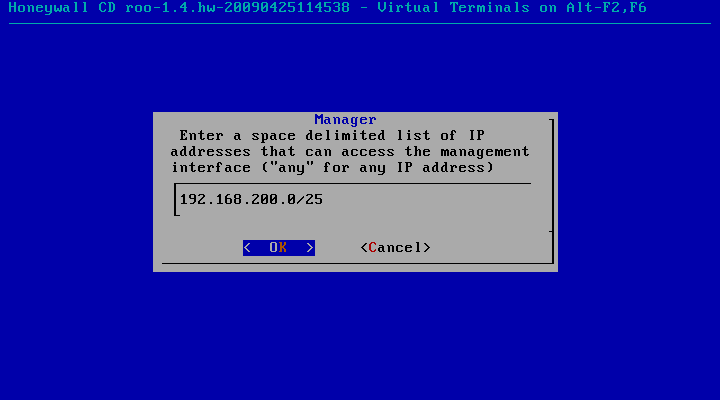

选择7Manager设置:192.168.200.0/25➡OK回车➡ok保存;

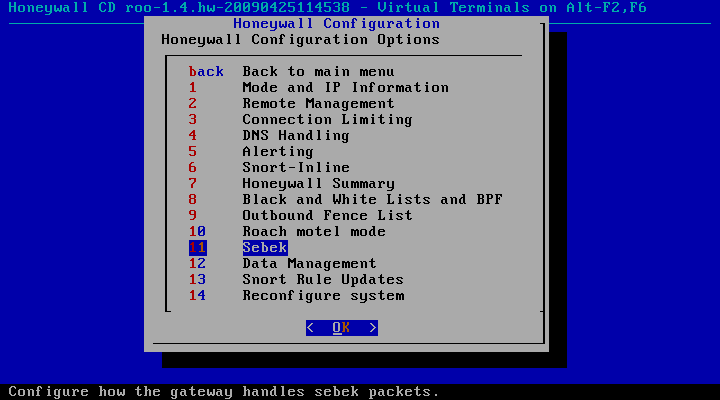

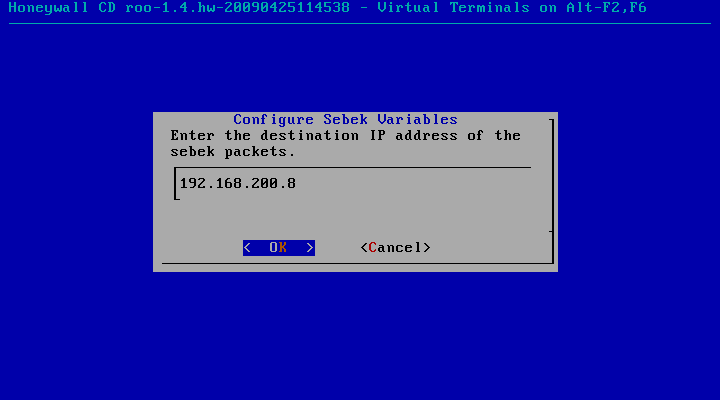

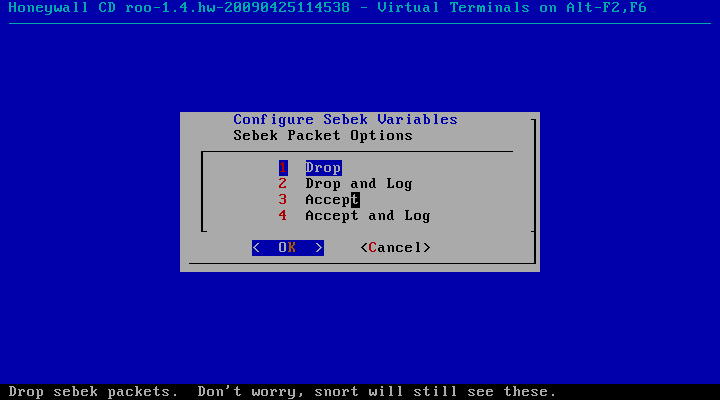

再次回到HoneywallConfiguration→选择11Sebek→OK回车→YES→设置:192.168.200.8→OK

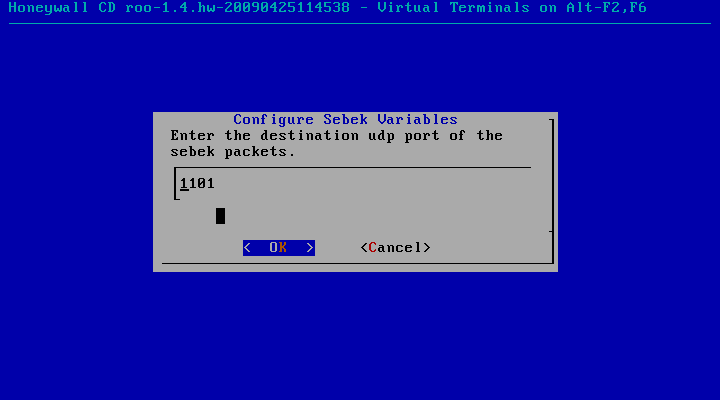

回车→设置S鄂北的连接UDP端口:默认1101即可→ok;

回到HoneywallCD界面→退出,这样就基本设置完毕了。

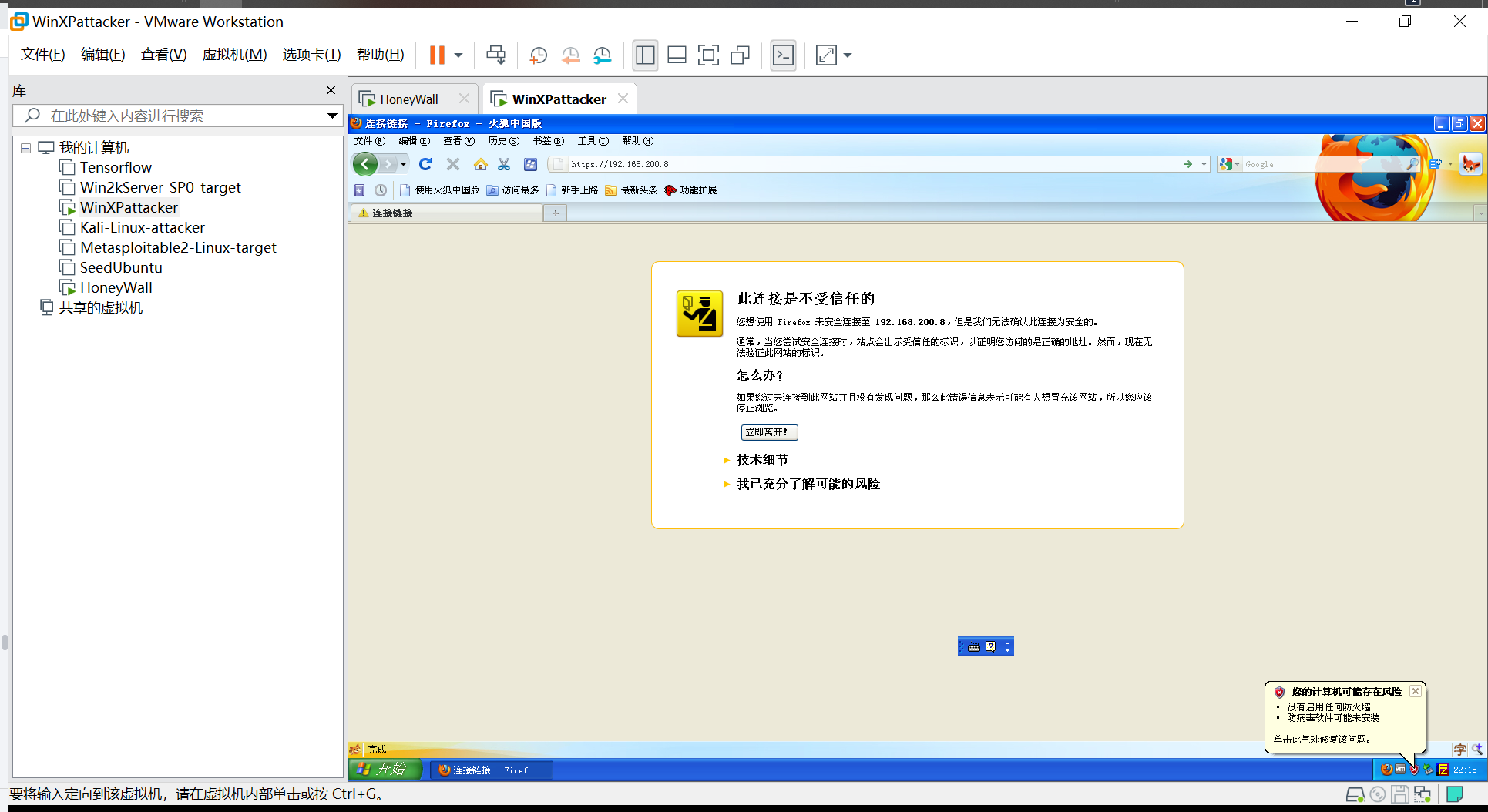

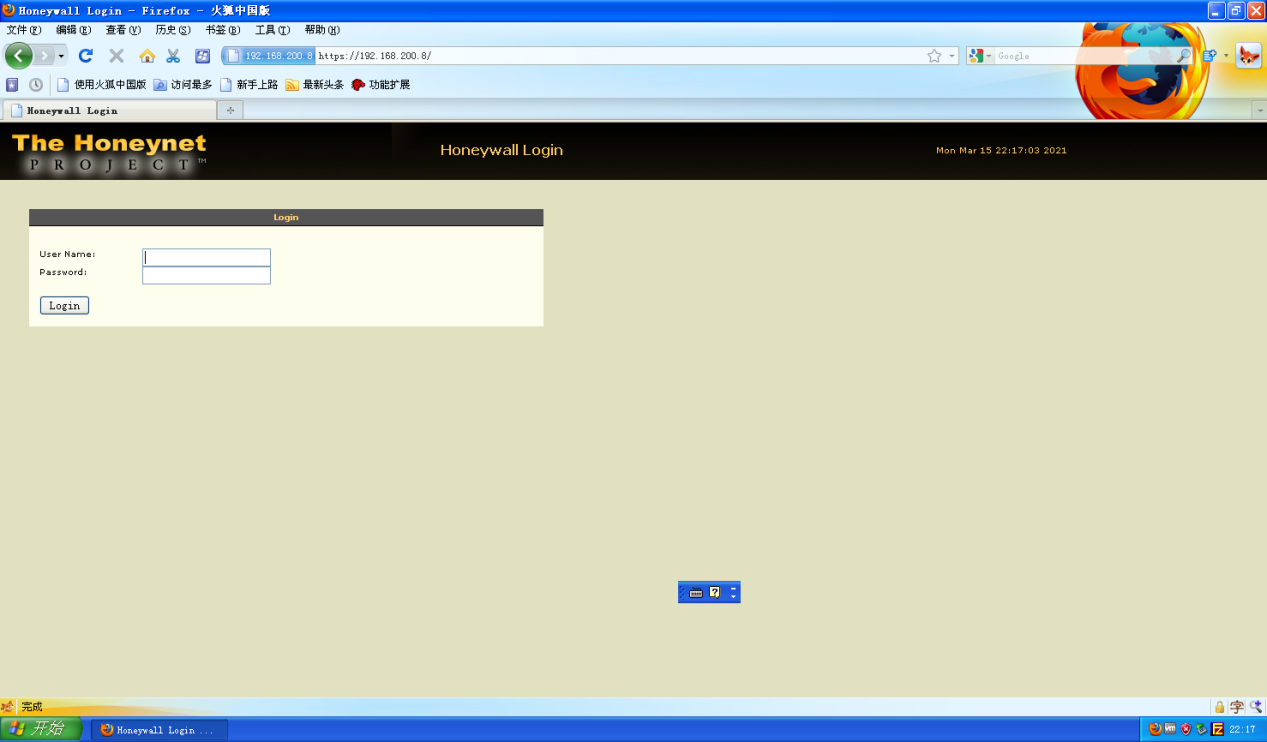

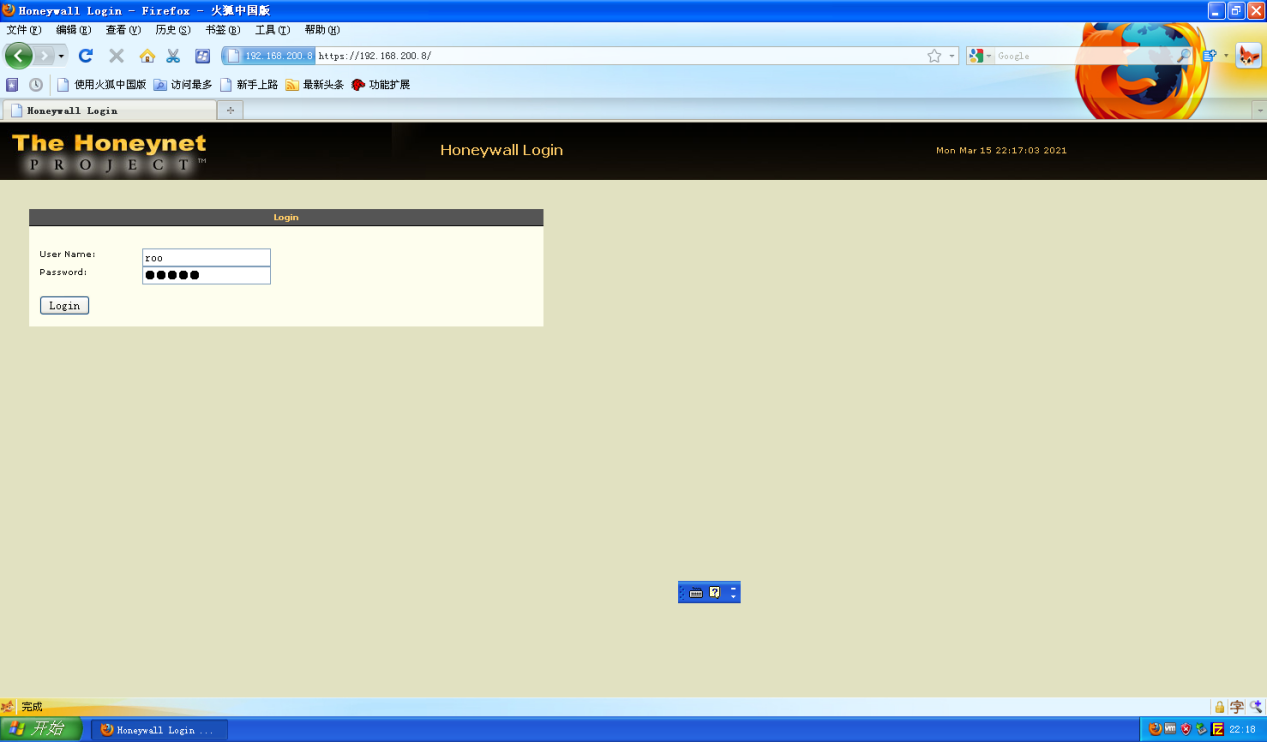

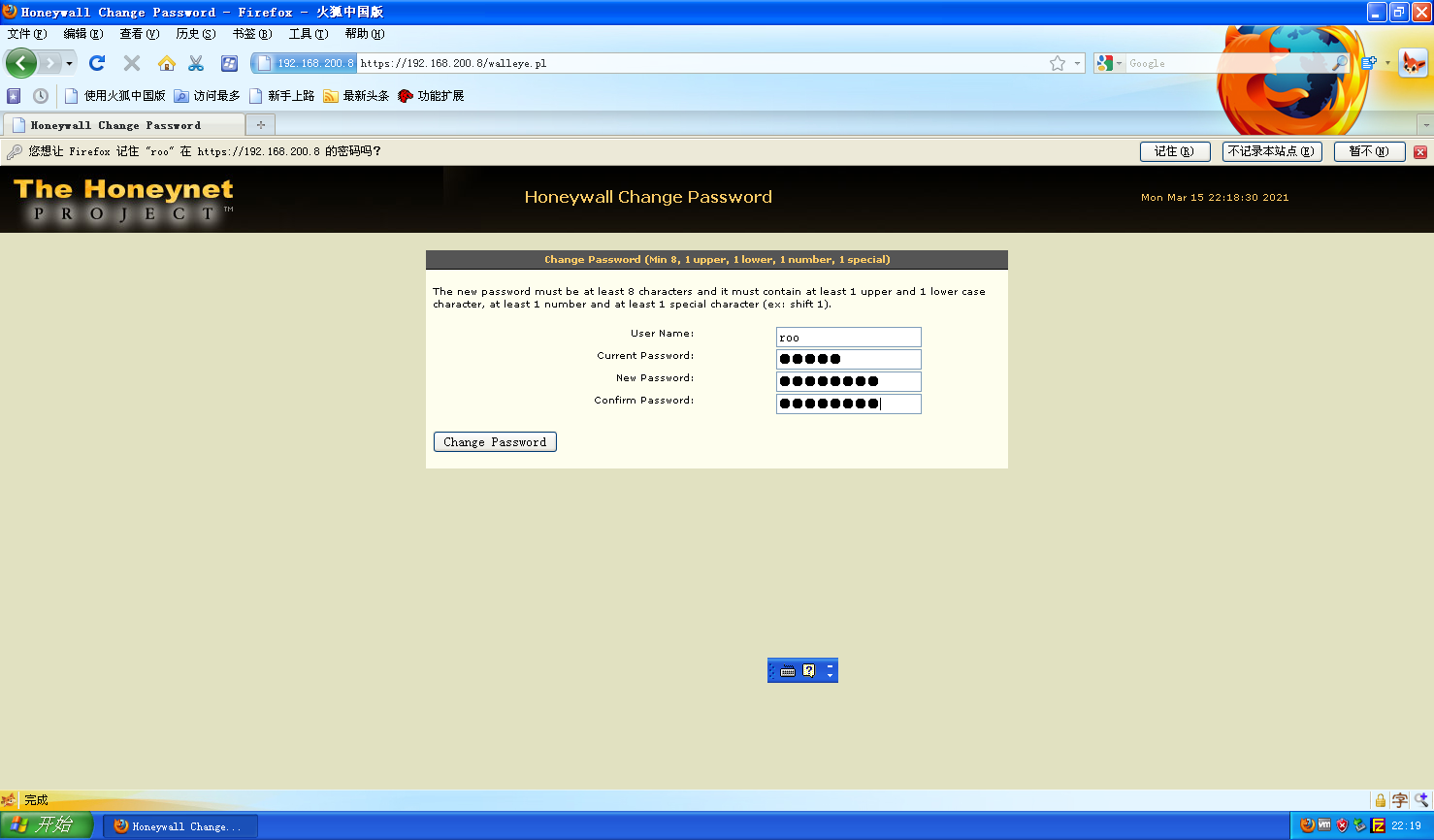

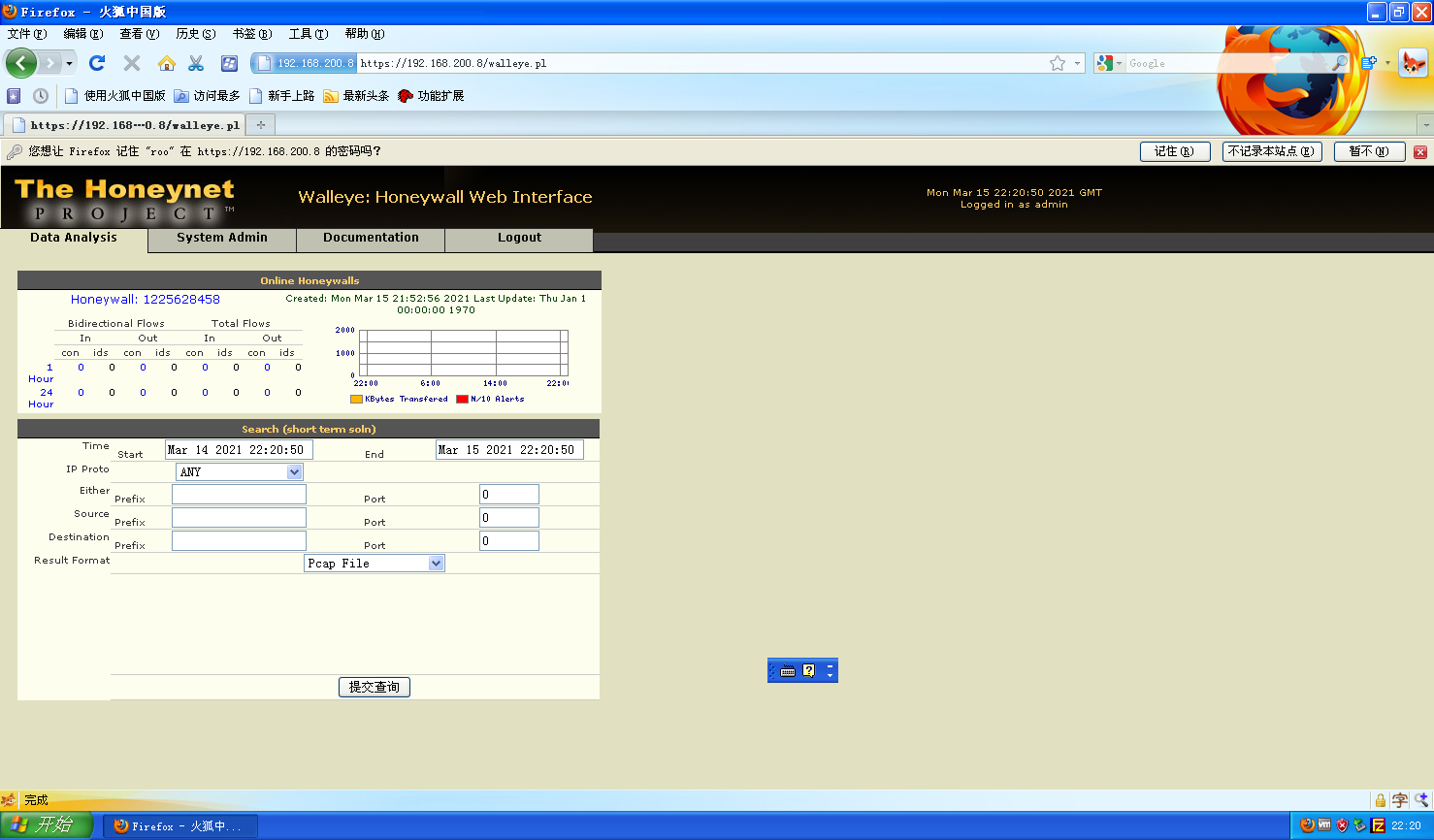

现在回到前面安装好的的windowsAttacker中,浏览器打开https://192.168.200.8(注意这里是https!这里会告诉你证书过期存在风险,选择打开即可);

前:roo,honey

后:roo,Test123@

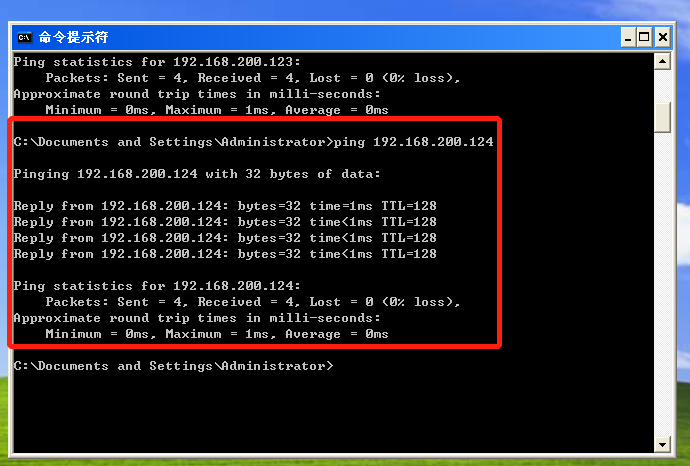

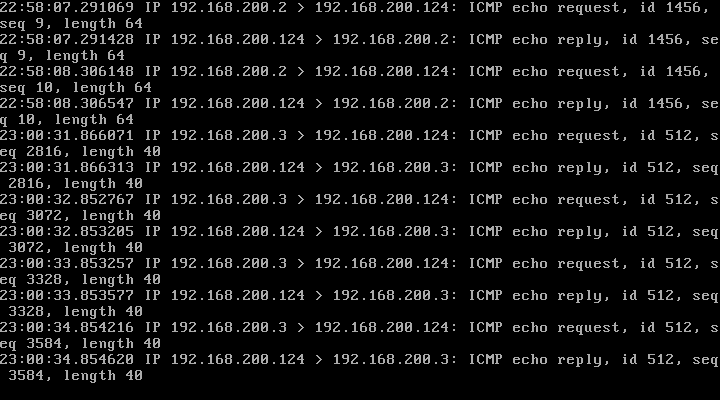

2.7 网络连通性测试

现在虚拟机都已部署好了,接下来我们需要测试它们之间的网络连通性以及蜜罐的监听功能,确保我们今后可以正常实

验。此处我们使用的工具是ping。

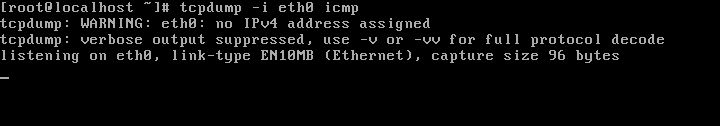

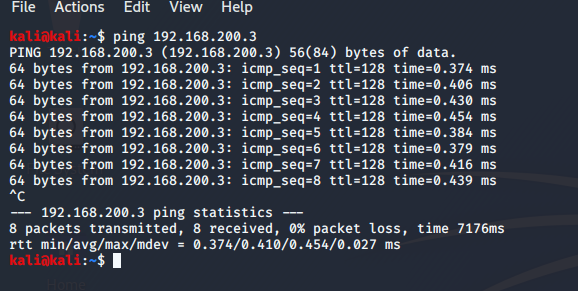

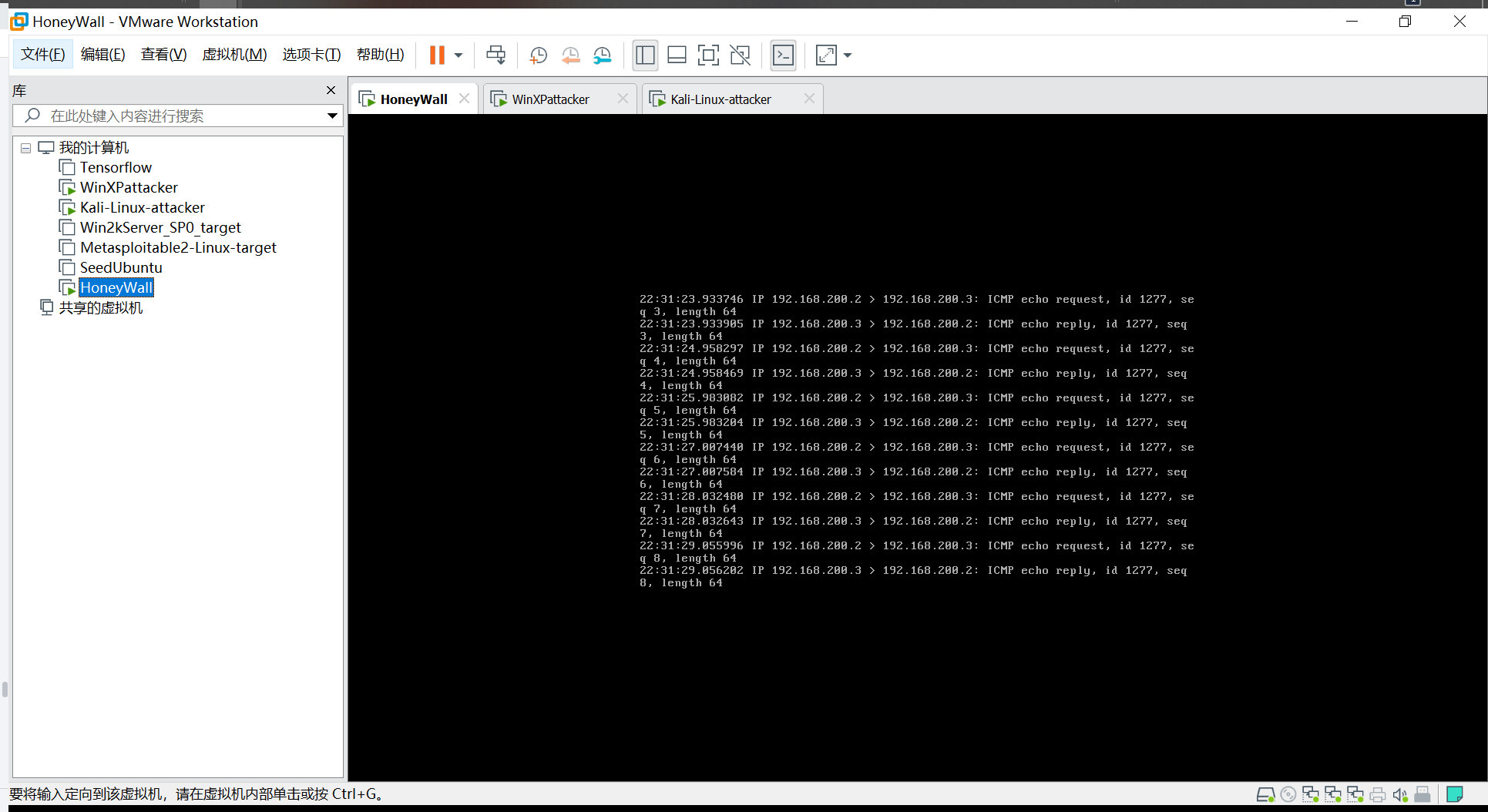

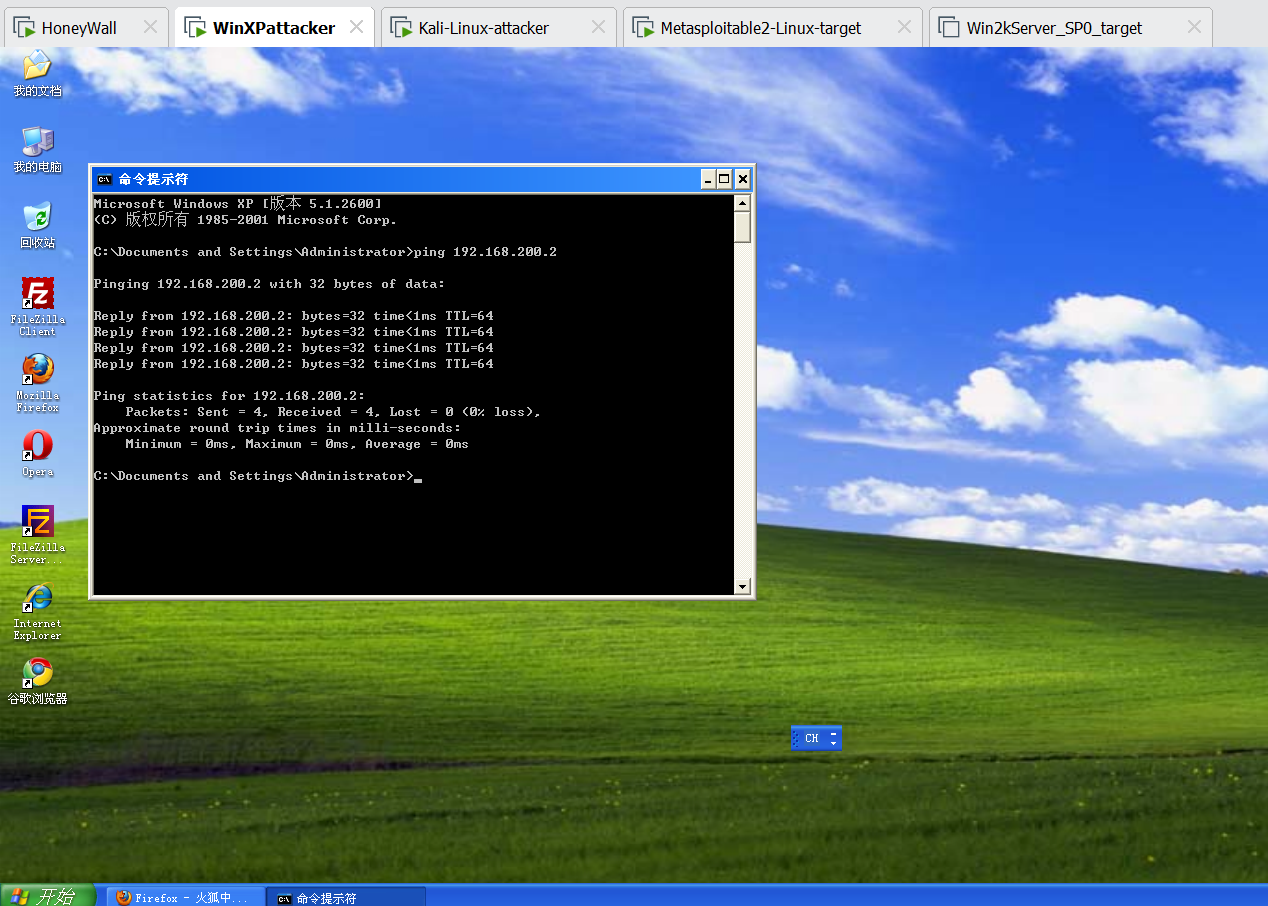

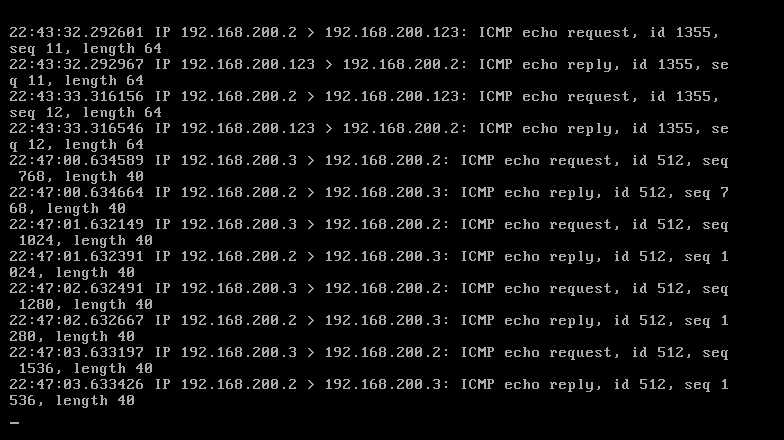

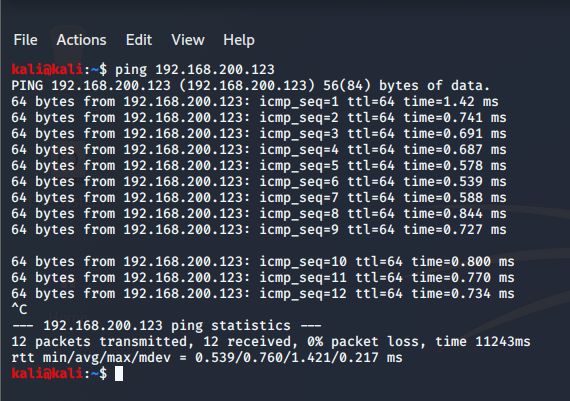

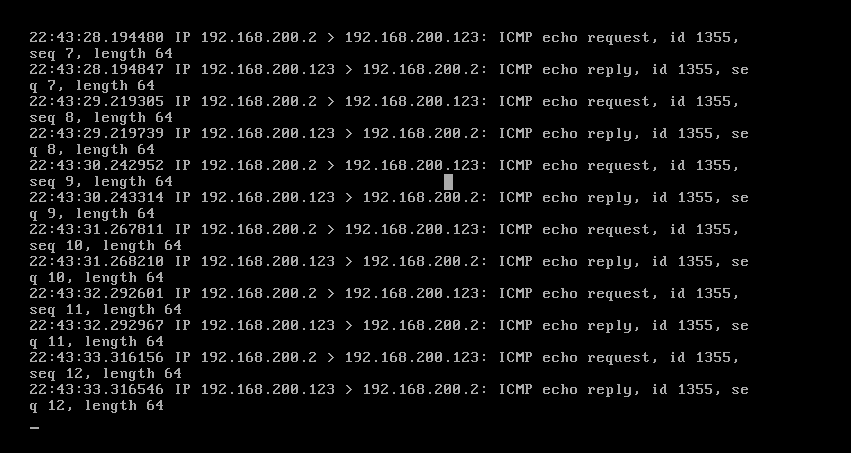

(1)在蜜网网关中,执行命令tcpdump-ieth0icmp开启蜜罐监听。

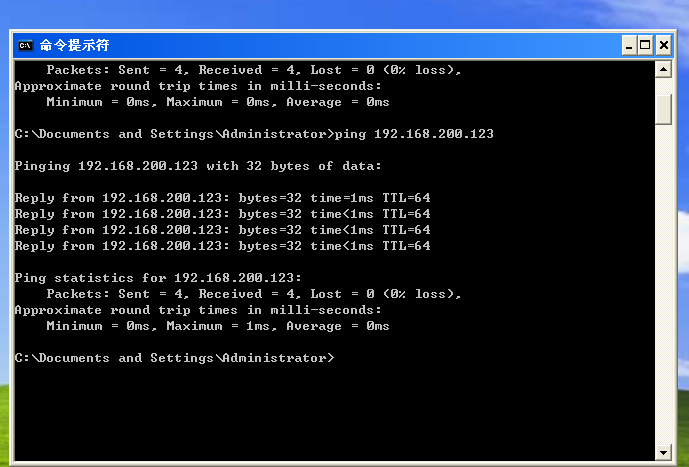

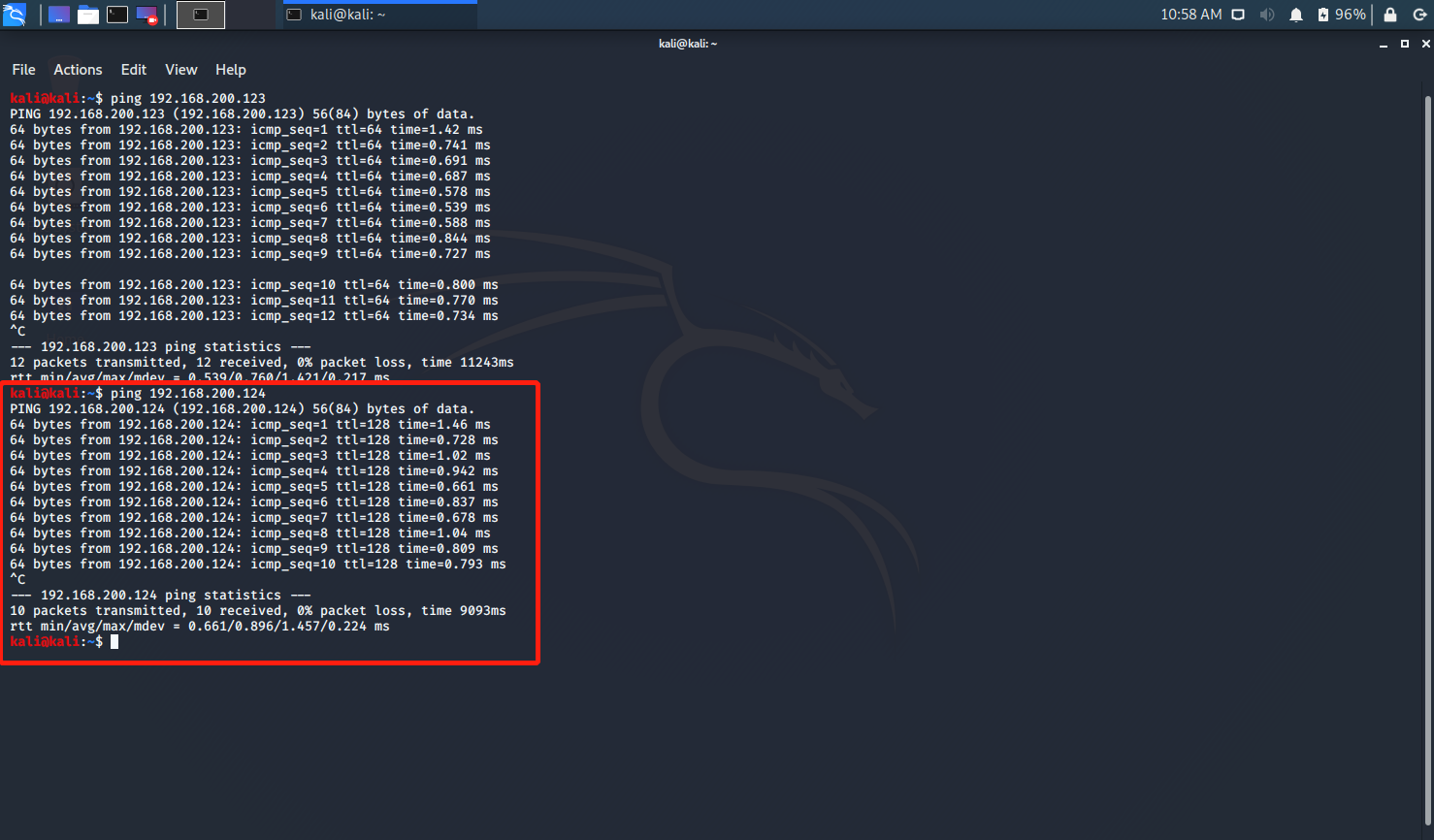

(2)在前面安装虚拟机的过程中,我们已经得到了每台虚拟机的IP地址,现在可以在任一台攻击机/靶机ping任一台靶机/

Kali(192.168.200.2)->winxp(192.168.200.3)

Kali(192.168.200.2)->Linux靶机-metasploitable(192.168.200.123)

winxp(192.168.200.3)->Linux靶机-metasploitable(192.168.200.123)

Kali(192.168.200.2)->Windows靶机-Win2kServer(192.168.200.124)

winxp(192.168.200.3)->Windows靶机-Win2kServer(192.168.200.124)

3.学习中遇到的问题即解决

问题1:不清楚各台计算机的角色作用以及网络环境

问题1解决方案:在反复阅读实验手册和课件,内容详细,一一对照。

4.学习感悟和思考

起初不知道如何着手,在反复阅读实验手册和课件,对各台电脑在攻防环境中扮演的角色及其所处网络环境有了较为清楚的理解。实验指导手册十分详细,但是涉及步骤较多,需要耐下心来,最后测试成功还是很开心的。

5.参考资料

[1]诸葛建伟.网络攻防技术与实践[M].北京.电子工业出版社.2011.47-61

[2]实践一_网络攻防环境搭建实验指导书

[3]参考博客:

https://www.cnblogs.com/sunmoyi/p/12432200.html

https://www.cnblogs.com/charlesxie/p/12436108.html

https://www.cnblogs.com/hsj910/p/12448396.html

[4]参考网页:

防黑阻击、入侵检测之蜜罐与蜜网

https://blog.csdn.net/cracker_love/article/details/1806933

蜜罐技术https://baike.so.com/doc/5722129-5934860.html

介绍什么是蜜罐:

https://jingyan.baidu.com/article/fa4125ac94e5a728ad70925d.html

基于第三代蜜罐网关ROO,简单搭建攻防网络环境:

http://www.docin.com/p-1307526953.html

网络基础知识整理:

https://blog.csdn.net/baidu_21217995/article/details/52055063