Exp5 信息搜集与漏洞扫描

1.实践目标

掌握信息搜集的最基础技能与常用工具的使用方法。

2.实践内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

3,实验操作与截图

3.1各种搜索技巧的应用

3.1.1搜索网址目录结构

kali终端输入

- msfconsole

- use auxiliary/scanner/http/dir_scanner

- set THREADS 20

- set RHOSTS www.baidu.com

- exploit

可以看到如下的目录。

原理:暴力破解一般就是指穷举法,它的原理就是使用攻击者自己的用户名和密码字典,一个一个去枚举,尝试是否能够登录。

3.1.2检测特定类型的文件

原理:filetype能对搜索结果的文件类型进行限定,格式为“检索词 filetype:文件类型”。

site能限制检索结果的来源,格式为“检索词 site:限制域名”(不要在“:”后的域名中输入“http:”和“www.”)。

操作:使用 site:sohu.com filetype:xls 新闻

打开文件可看到如下信息。

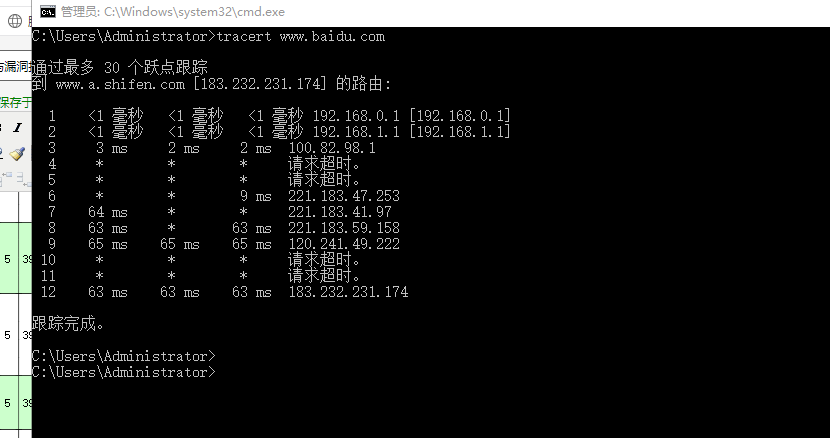

3.1.3.使用traceroute命令进行路由侦查

windows打开命令行输入tracert www.baidu.com

原理:traceroute 命令利用 ICMP 协议定位用户计算机和目标计算机之间的所有路由器。TTL 值可以反映数据包经过的路由器或网关的数量,通过操纵独立 ICMP 呼叫报文的 TTL 值和观察该报文被抛弃的返回信息,traceroute 命令能够遍历到数据包传输路径上的所有路由器。

3.2DNS IP 注册信息的查询

3.2.1whois查询

在终端输入 whois sohu.com 可查询到 3R 注册信息,包括注册人的姓名、组织和城市等信息。

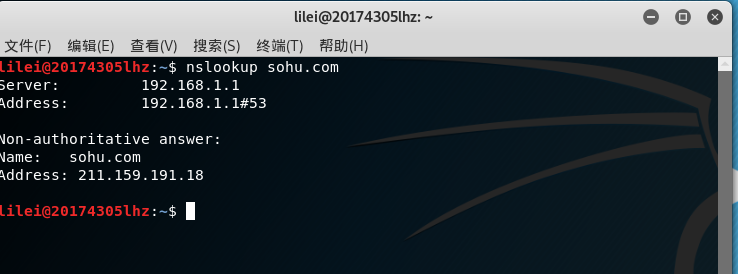

3.2.2.nslookup,dig域名查询

nslookup:slookup 可以得到 DNS 解析服务器保存的 Cache 的结果,但并不是一定准确的。

在终端输入nslookup sohu.com

dig:可以从官方 DNS 服务器上查询精确的结果.

在终端输入 dig sohu.com

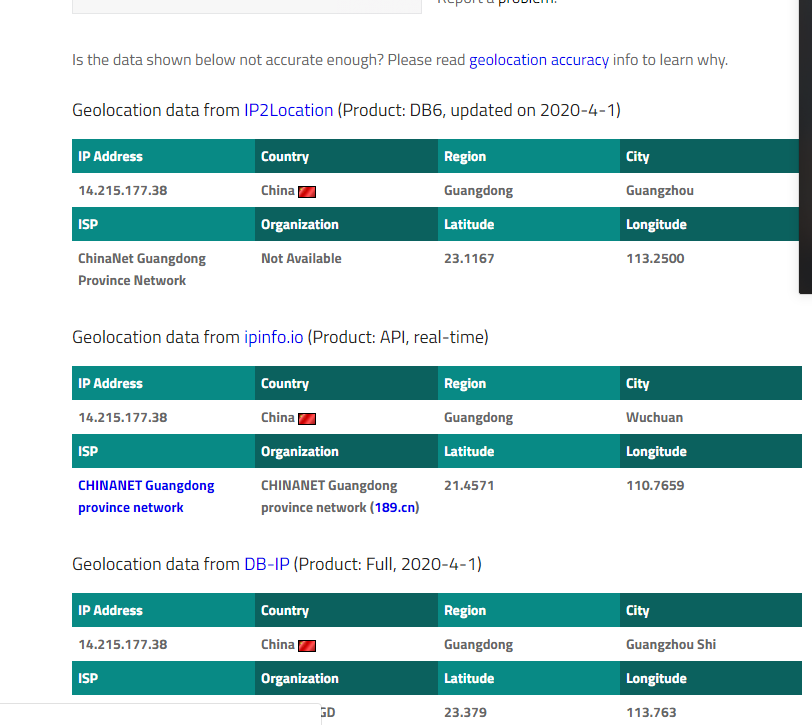

3.3.IP2Location 地理位置查询

3.3.1www.maxmind.com网站可以根据IP查询地理位置。

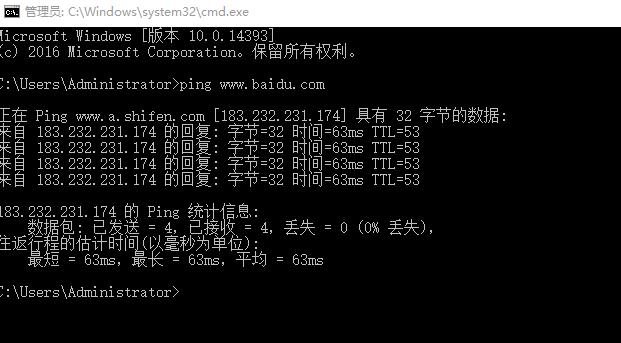

利用 ping www.baidu.com 的查看网站的 IP 地址 -> 打开网站网页 www.maxmind.com ->在网站下方输入 IP ->点击前往查看结果。

3.3.2IP-LOCATION 这个网站也可以查到

3.4基本的扫描技术

3.4.1主机发现

(1)ping 命令用发送 ICMP 报文的方法检测活跃主机

(2)metasploit 中的 arp_sweep 模块和 udp_sweep 模块

arp_sweep

- msfconsole

- use auxiliary/scanner/discovery/arp_sweep

- show options

- set RHOSTS 192.168.0.105/24

- set THREADS 50

- run

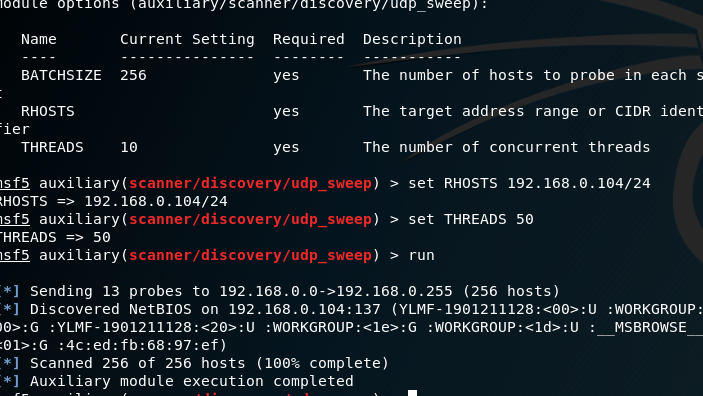

udp_sweep

- msfconsole

- use auxiliary/scanner/discovery/udp_sweep

- show options

- set RHOSTS 192.168.0.104/24

- set THREADS 50

- run

(3)nmap -sn

nmap -sn 参数可以用来探测某网段的活跃主机

3.4.2端口扫描

nmap -PU,nmap -PU参数是对UDP端口进行探测,与udp_sweep模块功能相同

输入命令nmap -PU 192.168.0.104/24

3.4.3版本探测

(1)nmap -O 选项让 Nmap 对目标的操作系统进行识别,获取目标机的操作系统和服务版本等信息

-

方法:输入命令

nmap -O 192.168.0.104

(2)nmap -sV 查看目标主机的详细服务信息

输入命令 nmap -sV -Pn 192.168.0.104

3.4.4具体服务的查点

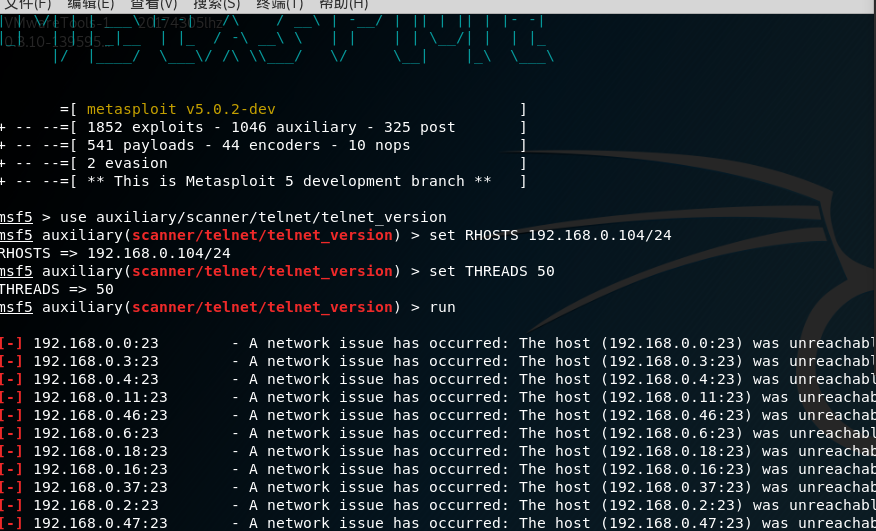

(1)Telnet服务扫描

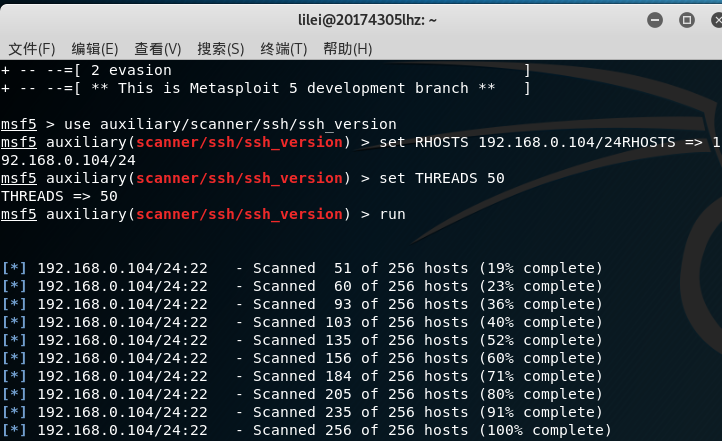

(2)SSH服务

- msfconsole

- use auxiliary/scanner/ssh/ssh_version

- set RHOSTS 192.168.0.105/24

- set THREADS 50

- run

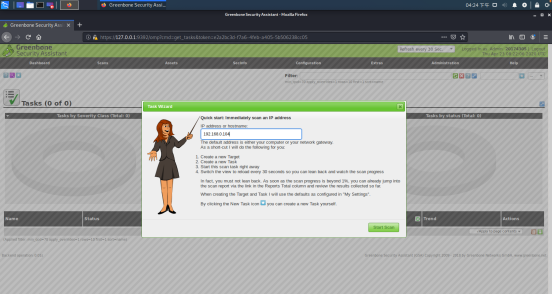

3.5漏洞扫描

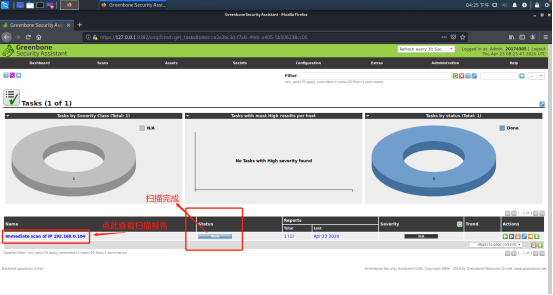

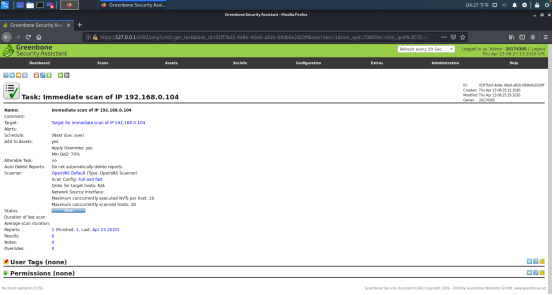

进入OpenVAS主页,依次进入“scans”-“tasks”-“task wizard”,输入待测主机IP地址192.168.0.104进行扫描。

扫描报告主页

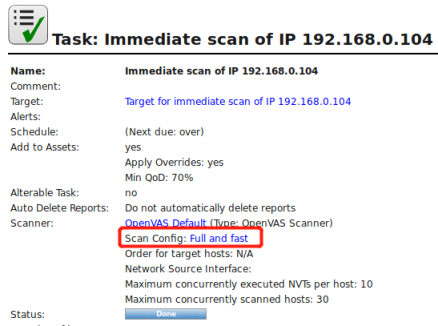

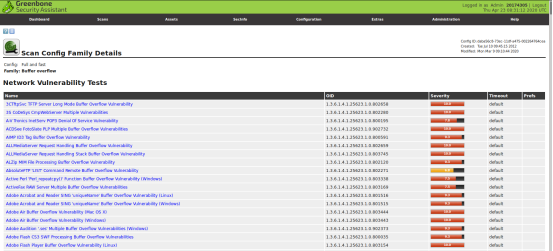

找到其中的full and fast进行查看

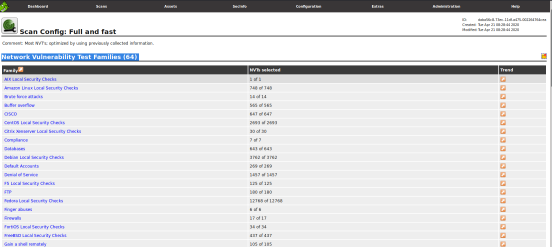

结果被分成了六大类,其中倒数两类为空。找到第一类网络漏洞测试结果中,

可以看到其下又分了许多小的类别。找到其中第四类缓冲区溢出漏洞进行查看。

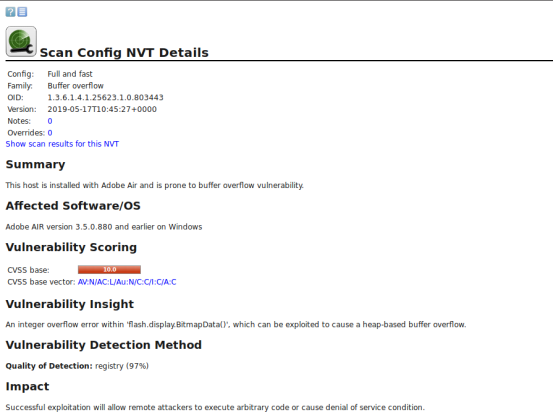

这里面有数百个缓冲区溢出漏洞,并且危险等级都很高,有的直接是最高危险等级。任意找一个漏洞进行查看,有如下结果。内容太多分了两张截图。

分析可知,目标主机与Adobe Air一起安装,容易出现缓冲区溢出漏洞。CVSS对该漏洞的评级为10。“flash.display.BitmapData()”中存在整数溢出错误,可利用该错误造成基于堆的缓冲区溢出。成功利用此漏洞将允许远程攻击者执行任意代码或造成拒绝服务情况。解决方法是把Adobe Air version 更新到3.5.0.1060或更新的版本。这说明在这个版本及后续的版本中,这个漏洞已经被修复了。

4,基础问题回答

(1)哪些组织负责DNS,IP的管理。

ICANN是统一整个互联网名称与数字地址分配的国际组织,旗下有三个支持组织,其中ASO负责IP地址系统的管理,DNSO负责互联网上的域名系统的管理,所以ICANN、ASO以及ASO旗下的地区性注册机构组织负责IP的管理,ICANN、DNSO以及DNSO旗下的注册机构组织负责DNS的管理。

(2)什么是3R信息。

注册人(Registrant)

注册商(Registrar)

官方注册局(Registry)

(3)评价下扫描结果的准确性。

扫描结果跟实际结果对比还是有差距的,不是完全准确的。

5,实验心得体会

本次实验也是一次重在分析的实验,不是很难,跟着操作一步步就能做出来。通过此次实验我初步掌握了一些扫描指令,让我不再是一个什么都不会的门外汉。除此之外,本次实验更让我知道了知己知彼才能更好防范他人的非法攻击。同时希望下次实验能有所进步。

浙公网安备 33010602011771号

浙公网安备 33010602011771号