44) Centos7的iptable和firewalld

- centos7里iptables和firewalld共存

- firewalld的底层调用iptables.建立在iptables之上

- firewalld再使用上主要比iptables更人性化

1- firewalld使用区域管理

划分不同的区域,制定出不同区域之前的访问控制策略来控制不同程序区域之间传送的数据流。

2- firewalld使用区域默认类型

ls /usr/lib/firewalld/zones/

block.xml dmz.xml drop.xml external.xml home.xml internal.xml public.xml trusted.xml work.xml

默认区域: public

种类: 活跃区域(active)和非活跃区域

firewall-cmd --list-all-zones ## 查看所有区域

firewall-cmd --get-active-zones ##查看活跃区

public (active)

firewall-cmd --set-default-zone=home ##设置默认区

3- firewalld中的区域与接口

-

一个网口只能属于一个zone,不能同时属于多个zone

-

一个zone可以对于多个网口

-

任何配置了一个网络接口的区域就是活动区域

firewall-cmd --zone=home --change-interface=eth0

firewall-cmd --list-all

home(active) ##变成活动状态

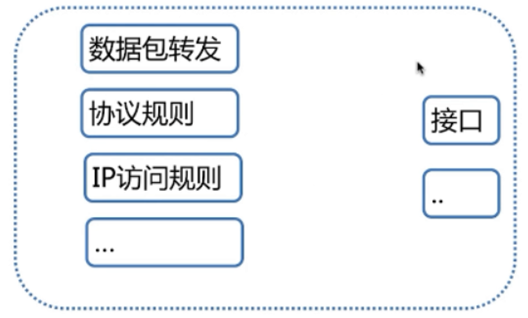

4- firewalld 规则配置

- 从外部访问服务器内部如果没有添加规则模式是阻止

- 从服务器内部访问服务器外部默认是允许的

- 想让规则永久生效加入 --permanent选项

- 每次更改规则后需执行firewalld-cmd --reload(动态加载新规则)

5- 区域说明

- 阻塞区(block): 任何传入的网络数据包都将被阻止

- 工作区(work) : 相信网络上的其他计算机,不会损害当前计算机

- 家庭区(home) : 相信网络上的其他计算机,不会损害当前计算机

- 公共区(public): 不相信网络上任何计算机,只选择接收传入的连接

- 隔离区(DMZ): 非军事区,内外网络之间增加一层网络,起缓冲作用。只有选择接受传入的连接

- 信任区(trusted): 所有连接都接受

- 丢弃区(drop) : 任何传入的连接都拒接

- 内部区(internal): 信任其他计算机,只接受传入的连接

- 外部区(external): 不信任其他计算机,只接受传入的连接

专注运维开发和开源技术!!

浙公网安备 33010602011771号

浙公网安备 33010602011771号