20232312 2025-2026-1 《网络与系统攻防技术》实验五实验报告

20232312 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

- 本次实验系统性地实践了网络信息搜集与安全评估。通过使用whois、dig、nslookup等命令,掌握域名和IP的溯源方法,能够定位网络实体的注册信息和地理位置。利用 Nmap进行主机发现、端口扫描和系统指纹识别,以及使用 Nessus进行深度漏洞扫描,学会如何评估目标网络的安全态势并识别潜在的攻击路径。此外,通过搜索引擎和Google Hacking技巧(如site:,filetype:, intitle:等高级语法),验证公开信息中可能存在的隐私泄露风险

2.实验过程

2.1 任务一:DNS与IP信息查询

2.1.1 目标域名选择

- 选择域名:

www.baidu.com

2.1.2 查询工具与方法

-

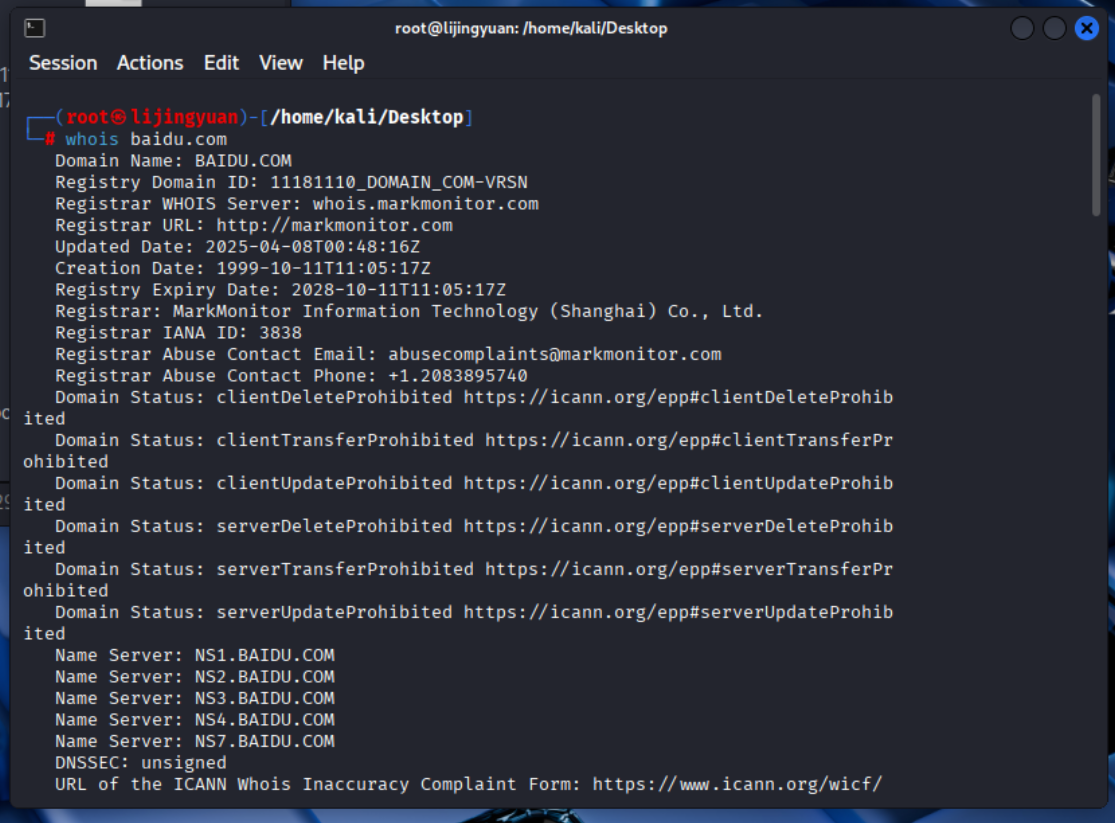

WHOIS查询(域名注册信息)

注册商为MarkMonitor,联系方式为Email:abusecomplaints@markmonitor.com

Phone:+1.2083895740` -

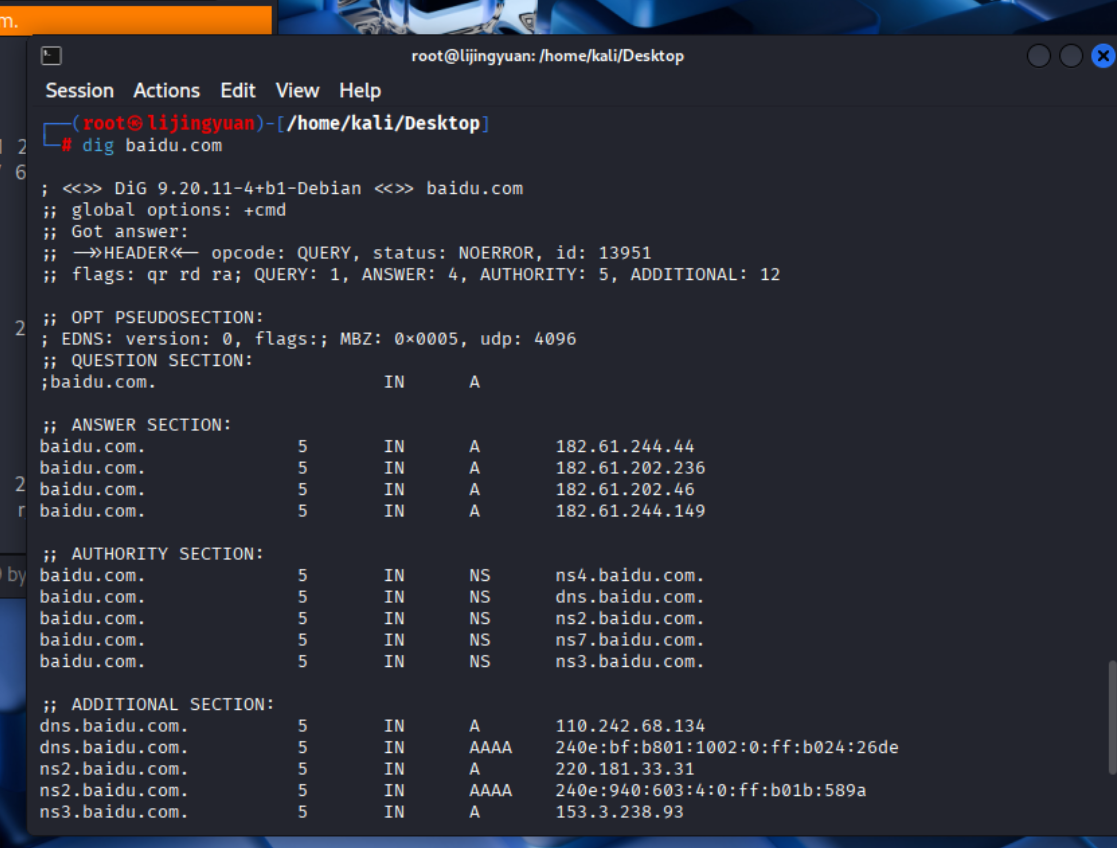

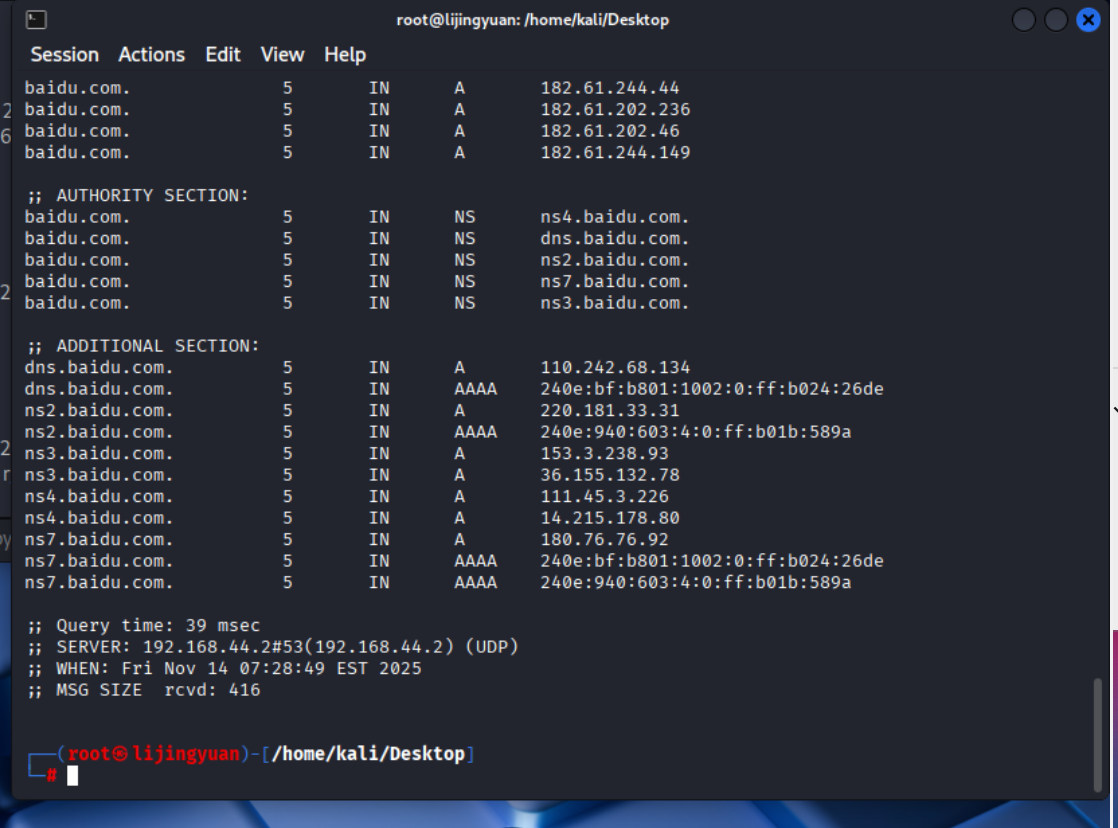

dig命令(DNS解析记录)

-

可以看到域名的IP为

182.61.244.44

182.61.202.236

182.61.202.46

182.61.244.149 -

baidu.com解析到了4个IP地址。这是大型网站常用的负载均衡技术,当访问baidu.com时,DNS系统会从这些地址中选择一个返回,请求分散到不同的服务器上,以保证服务的稳定性和响应速度

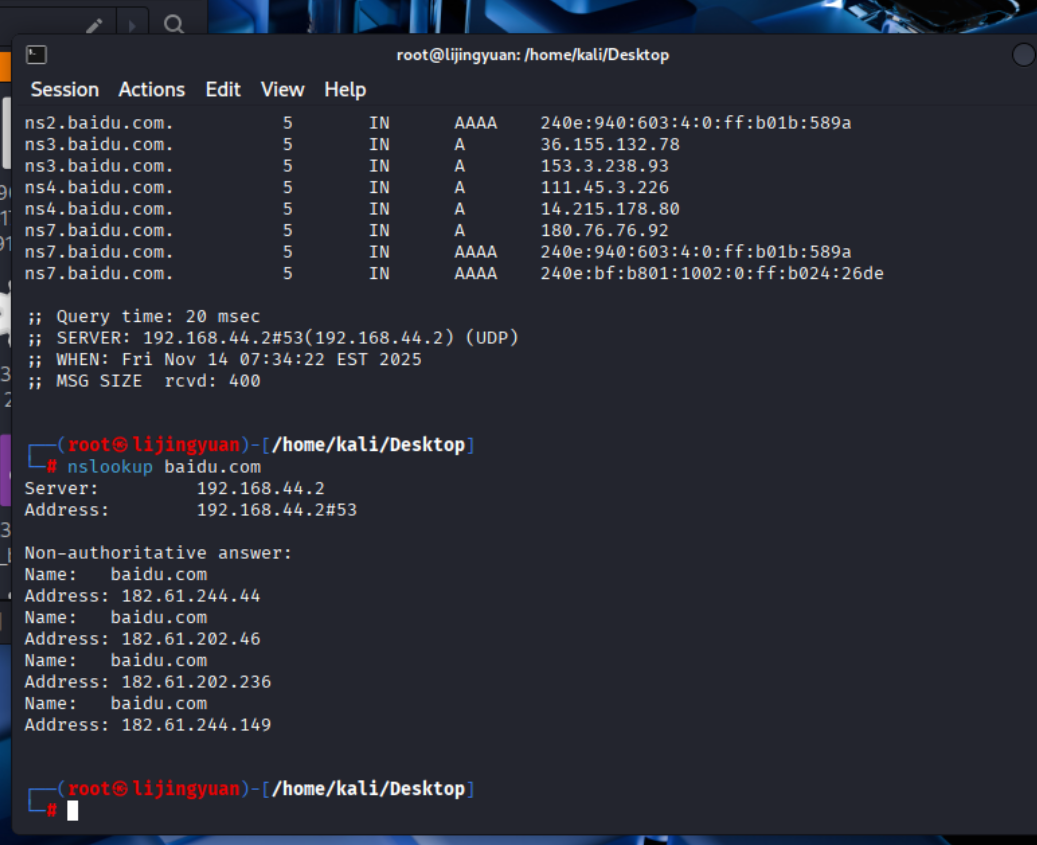

- nslookup命令(IP地址查询)

- 查询结果相同

- 在线工具辅助(IP地理位置查询)

- 查询结果如图所示

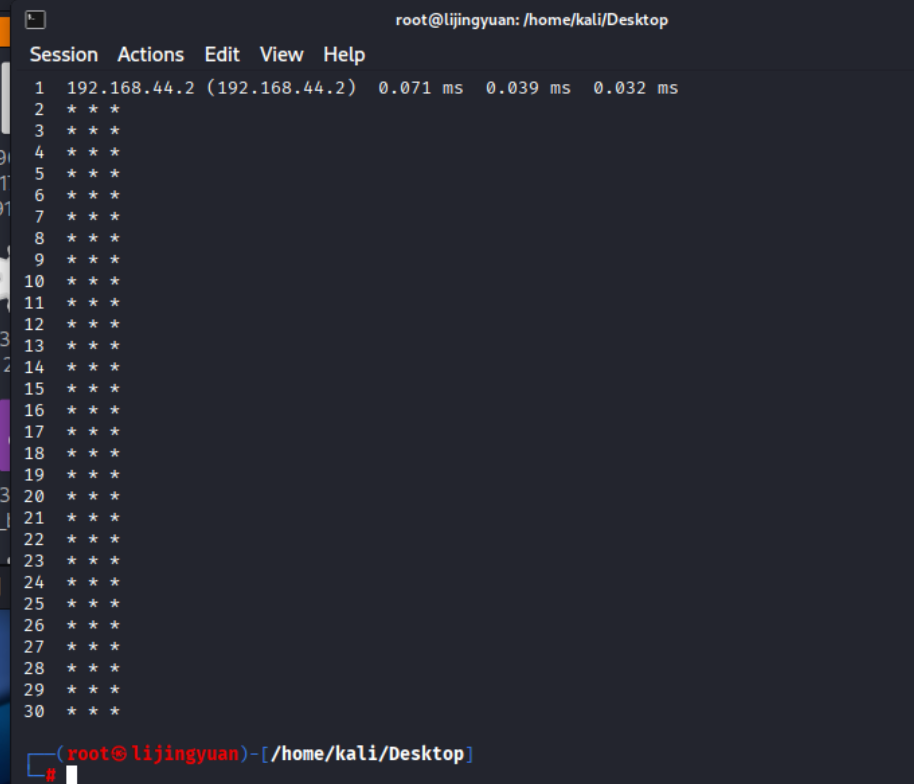

5.traceroute和tracert

-

首先通过

traceroute查询得到结果如下

-

在20232304冯天悦同学的指导下得知,从局域网网关之后的网络设备,通常是互联网服务提供商的网络设备主动丢弃了 traceroute的探测包(UDP),并未返回任何响应,是为了减少负荷

-

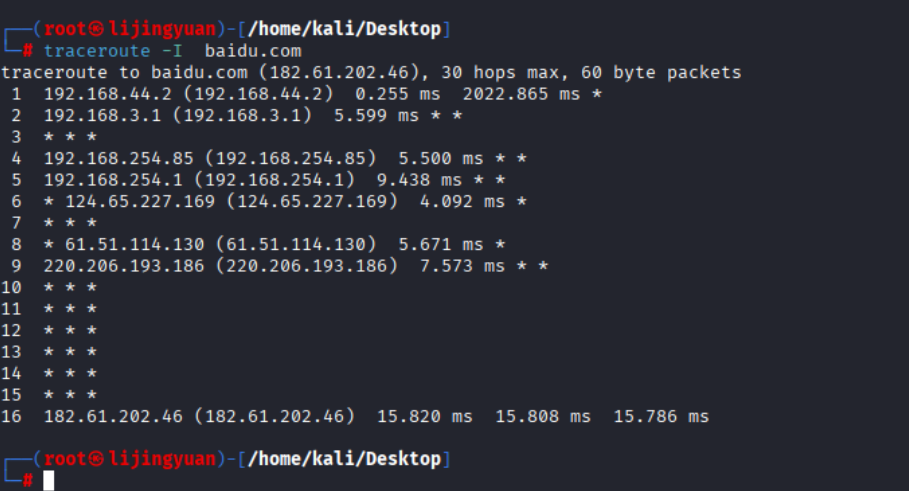

所以添加参数-I使用TCP和ICMP查询

-

可以看到查询到上述地址之一

-

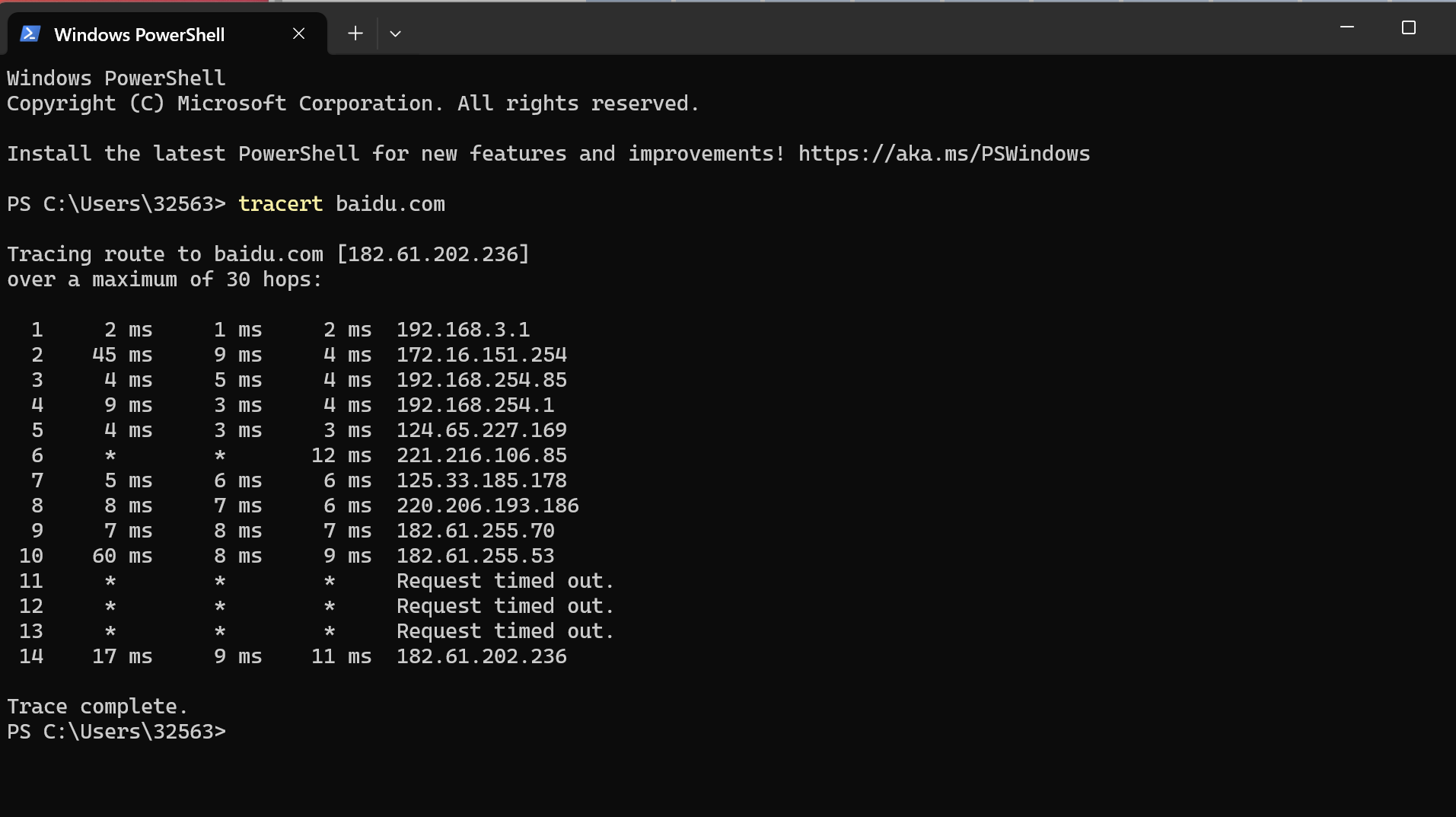

使用

tracert追踪,可以看到IP也和上面的一样

2.2 任务二:实时通信好友定位

2.2.1 目标平台选择

- 选择平台:QQ

2.2.2 实施方法

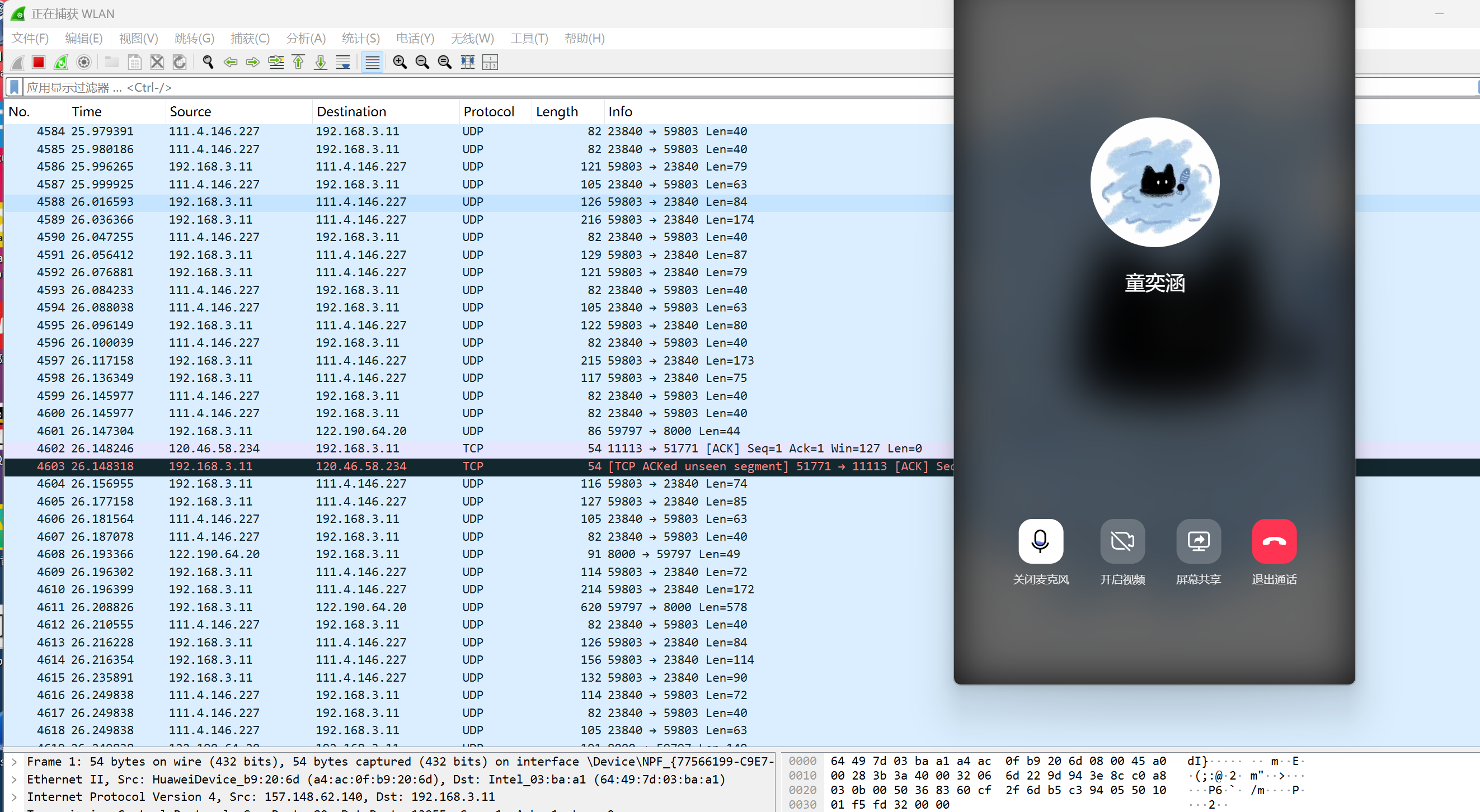

- 获取好友IP地址

-

通过Wireshark抓包分析QQ通信数据

-

由于语音通话即时性,可以确定

111.4.146.227这是对方地址。

- IP地理位置查询

-

使用查询工具辅助定位(好友在武汉上学)

-

可以看到定位还是比较准确的,使用更加精确的网站定位

-

发给好友确认后表示怎么定位到长江里面去了,但是具体地址还是在图里的,也基本准确

2.3 任务三:Nmap网络扫描

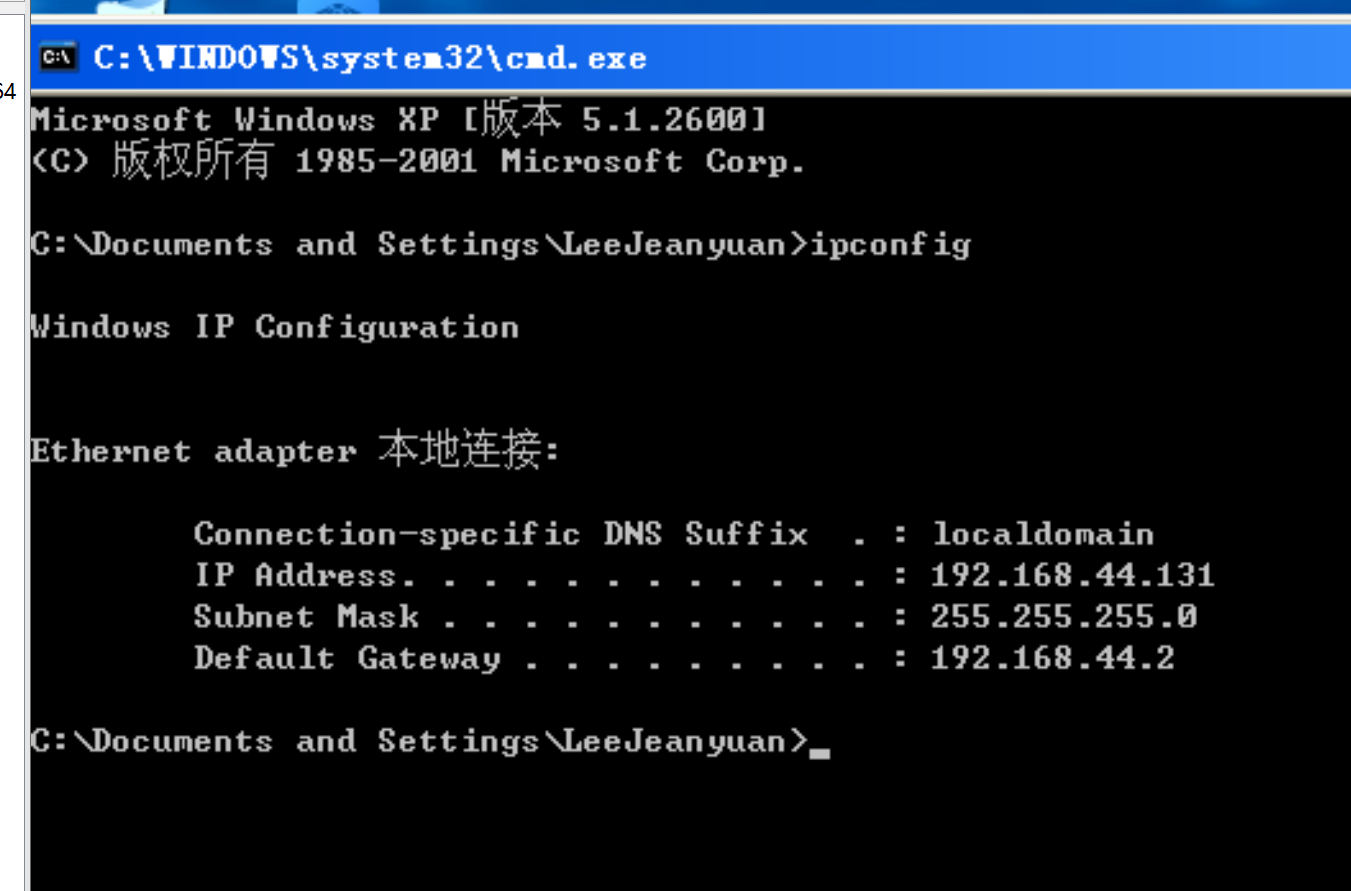

2.3.1 扫描目标靶机是否活跃

-

指定靶机IP地址段:

192.168.44.0/24

-

输入

nmap -sn 192.168.44.0/24

-

扫描网段:192.168.44.0/24(包含256个IP地址,从 192.168.44.0到192.168.44.255)

-

发现活跃主机:5台

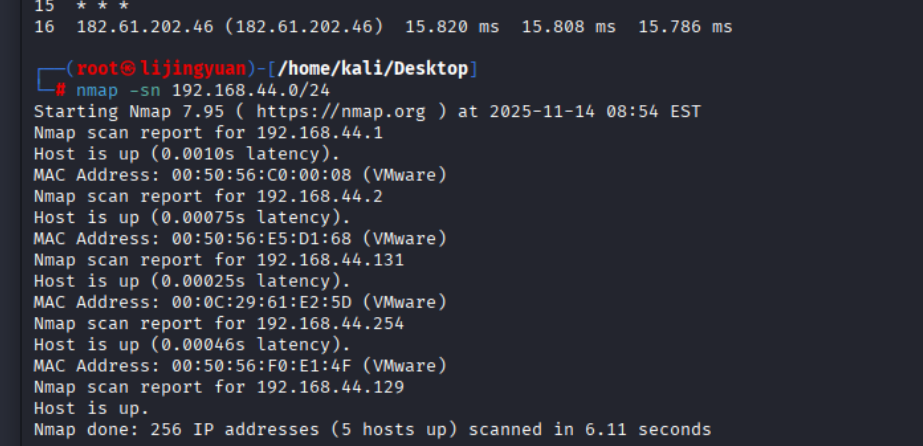

2.3.2 扫描开放端口

-

输入

nmap -sT -sU -p- 192.168.44.131

-sT是TCP Connect 扫描(完整 TCP 三次握手)

-sU是UDP 扫描(探测开放的 UDP 端口)

-p是扫描所有端口(1-65535),而不仅仅是默认的 1000 个常用端口

-

TCP端口服务(3个开放端口):

135/tcp - msrpc (Microsoft Remote Procedure Call)

139/tcp - netbios-ssn (NetBIOS Session Service)

445/tcp - microsoft-ds (Microsoft Directory Services/SMB文件共享) -

UDP端口服务(7个开放端口):

123/udp - ntp (Network Time Protocol - 时间同步服务)

137/udp - netbios-ns (NetBIOS Name Service - 名称解析)

138/udp - netbios-dgm (NetBIOS Datagram Service - 数据报服务)

445/udp - microsoft-ds (SMB over UDP)

500/udp - isakmp (IPSec VPN密钥交换协议)

1900/udp - upnp (Universal Plug and Play - 设备自动发现)

4500/udp - nat-t-ike (NAT穿越的IPSec VPN)

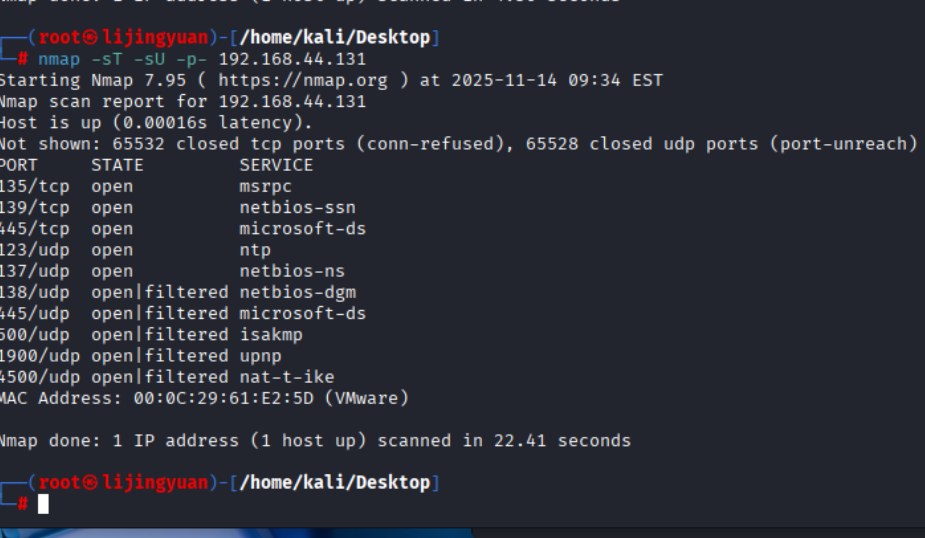

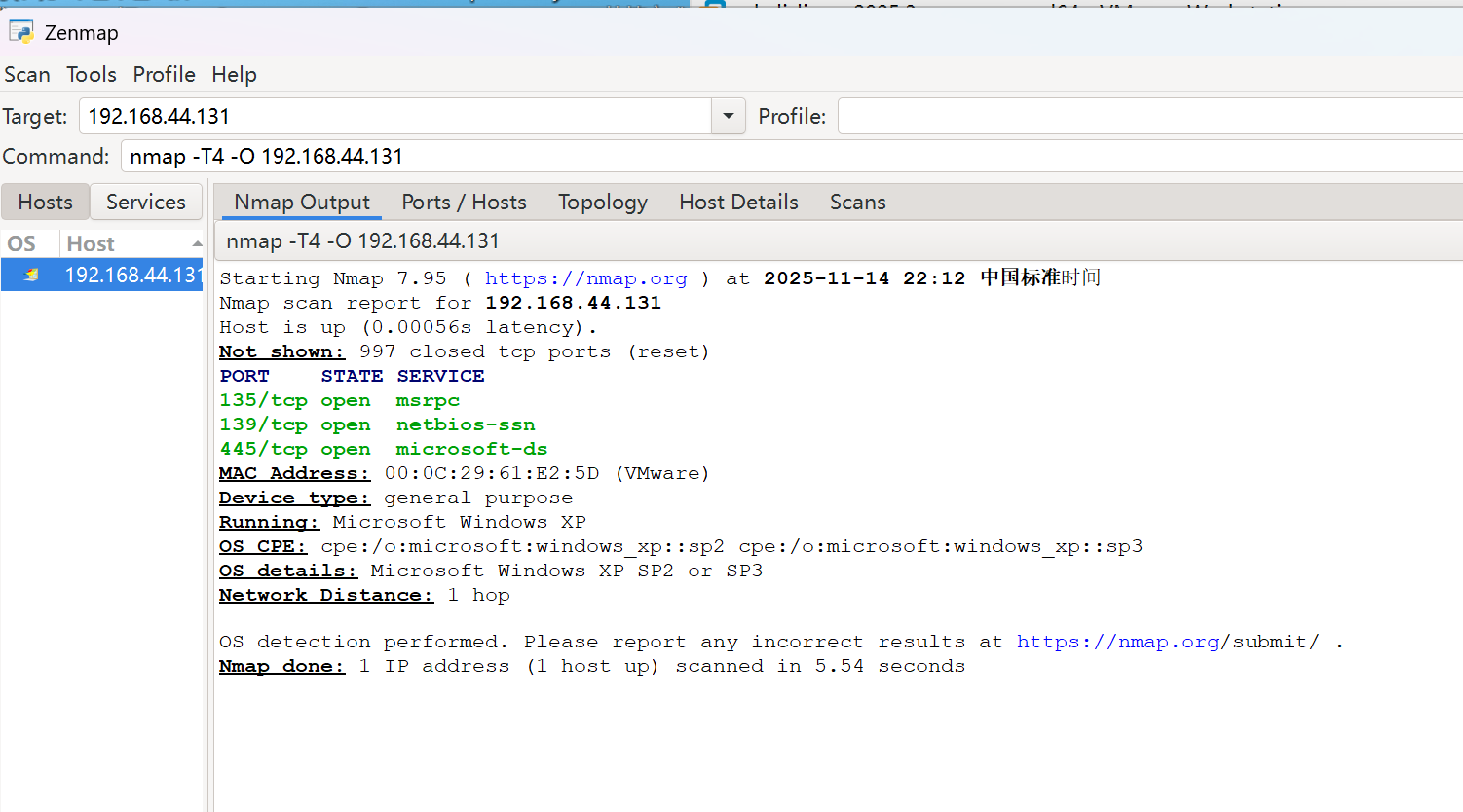

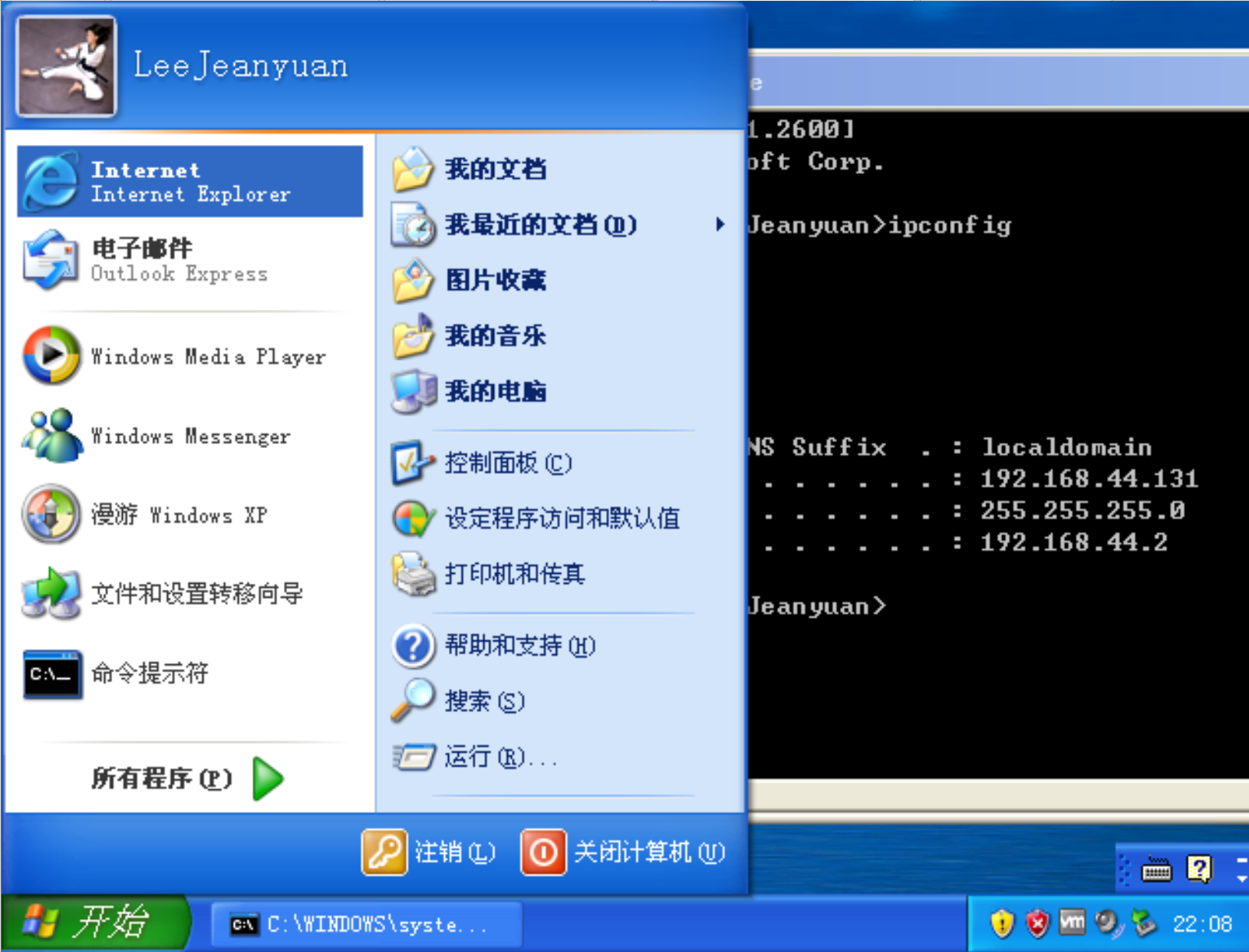

2.3.3 扫描操作系统

-

输入

nmap -T4 -O 192.168.44.131

-

(等待扫端口的时候在windows上做的)

-

看到系统版本为

Microsoft Windows XP SP2或SP3

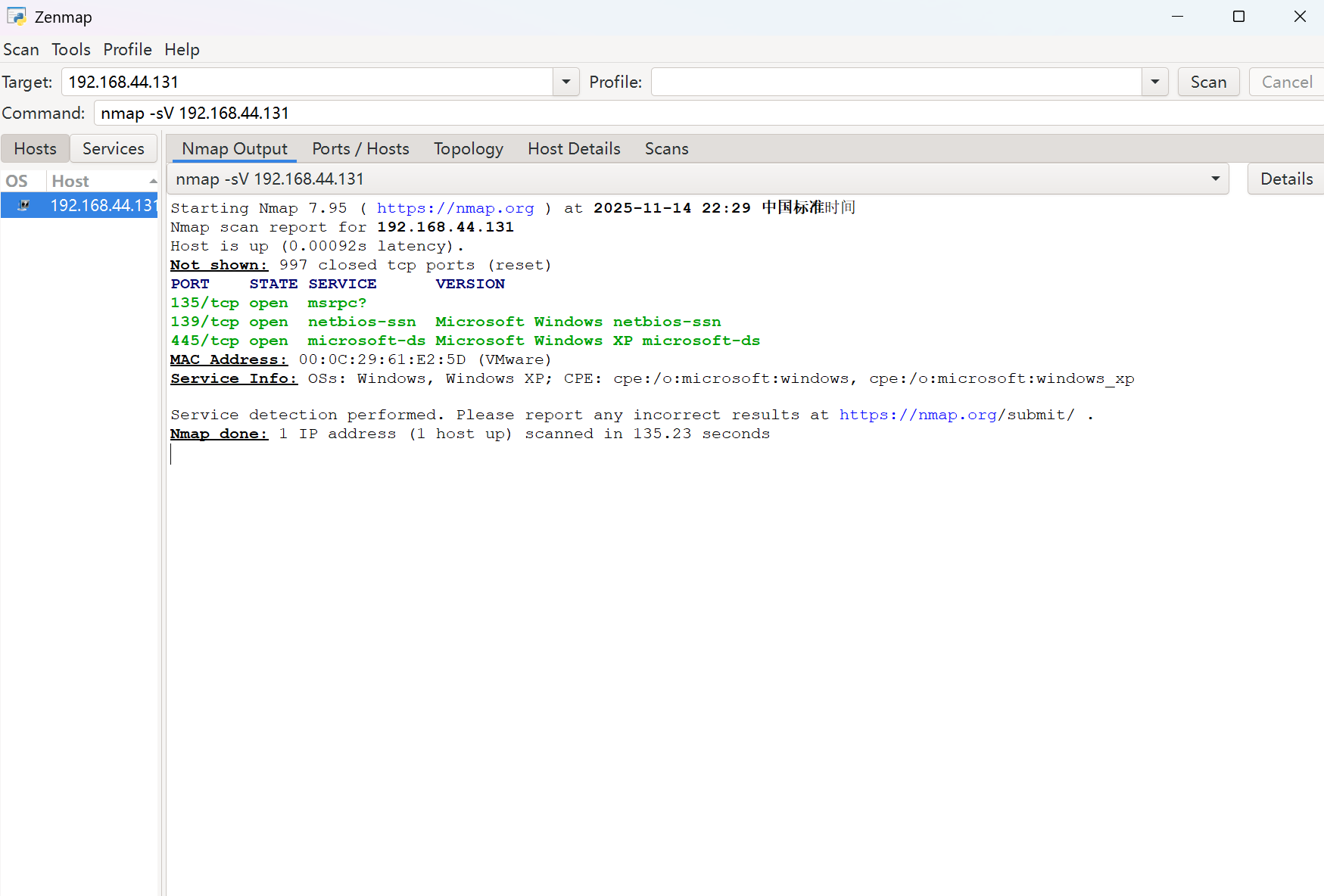

2.3.4 扫描服务

- 使用

nmap -sV 192.168.44.131扫描

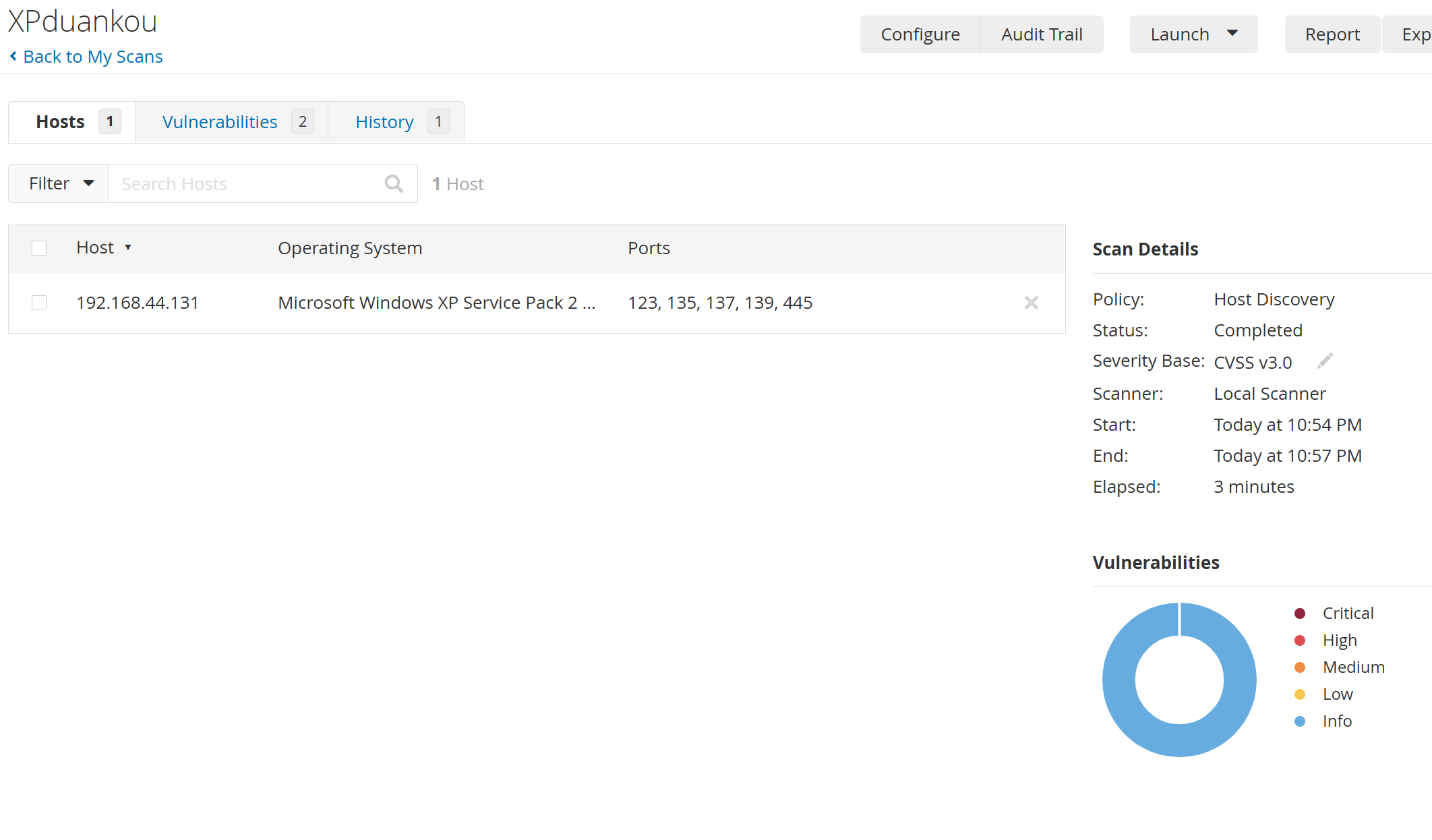

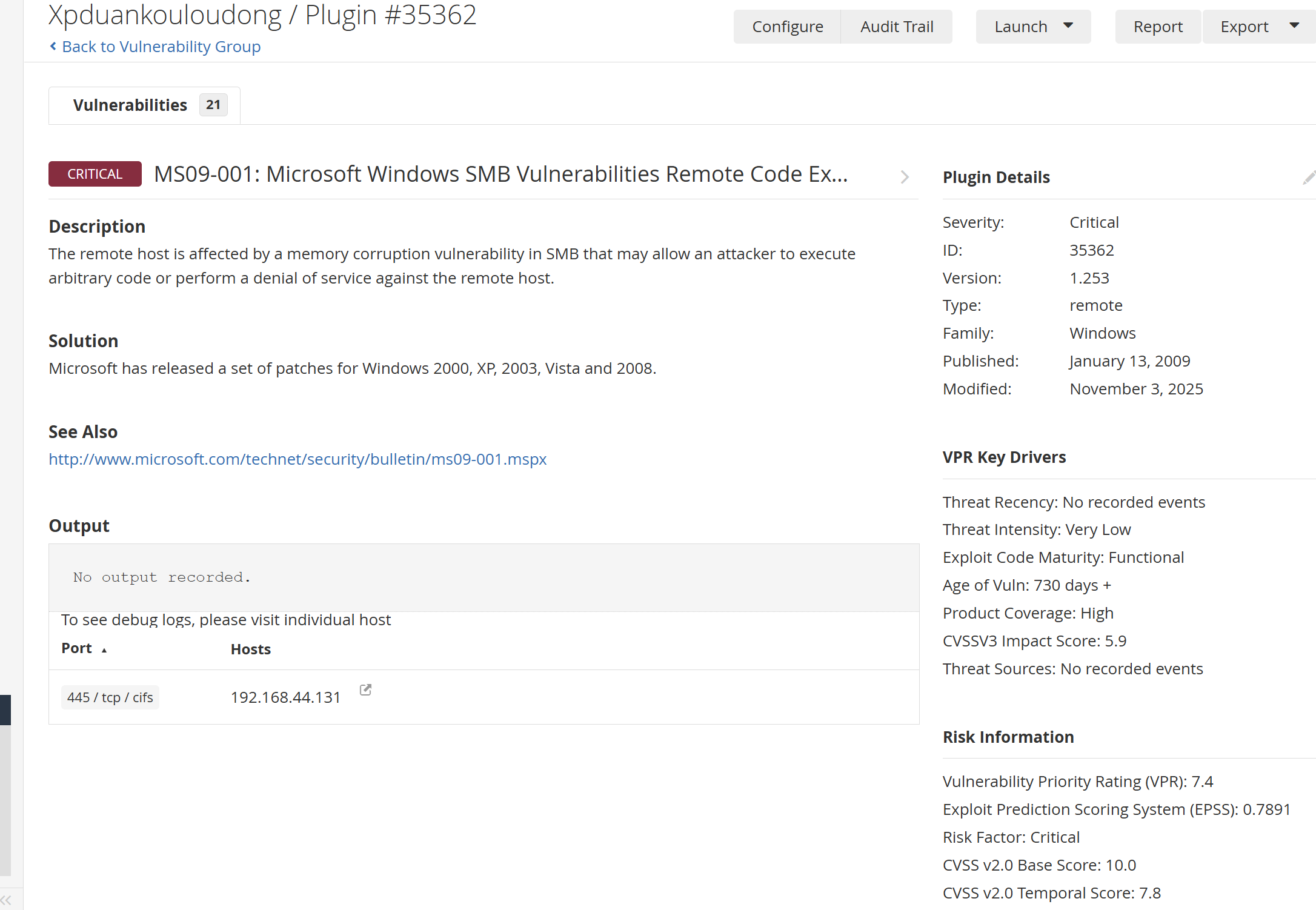

2.4 任务四:Nessus漏洞评估

2.4.1扫描目标

-

指定靶机IP:

192.168.44.131 -

首先关闭Defender

2.4.2 扫描端口

-

在Nessus中使用

host discovery扫描端口

-

可以看到扫描出以上端口

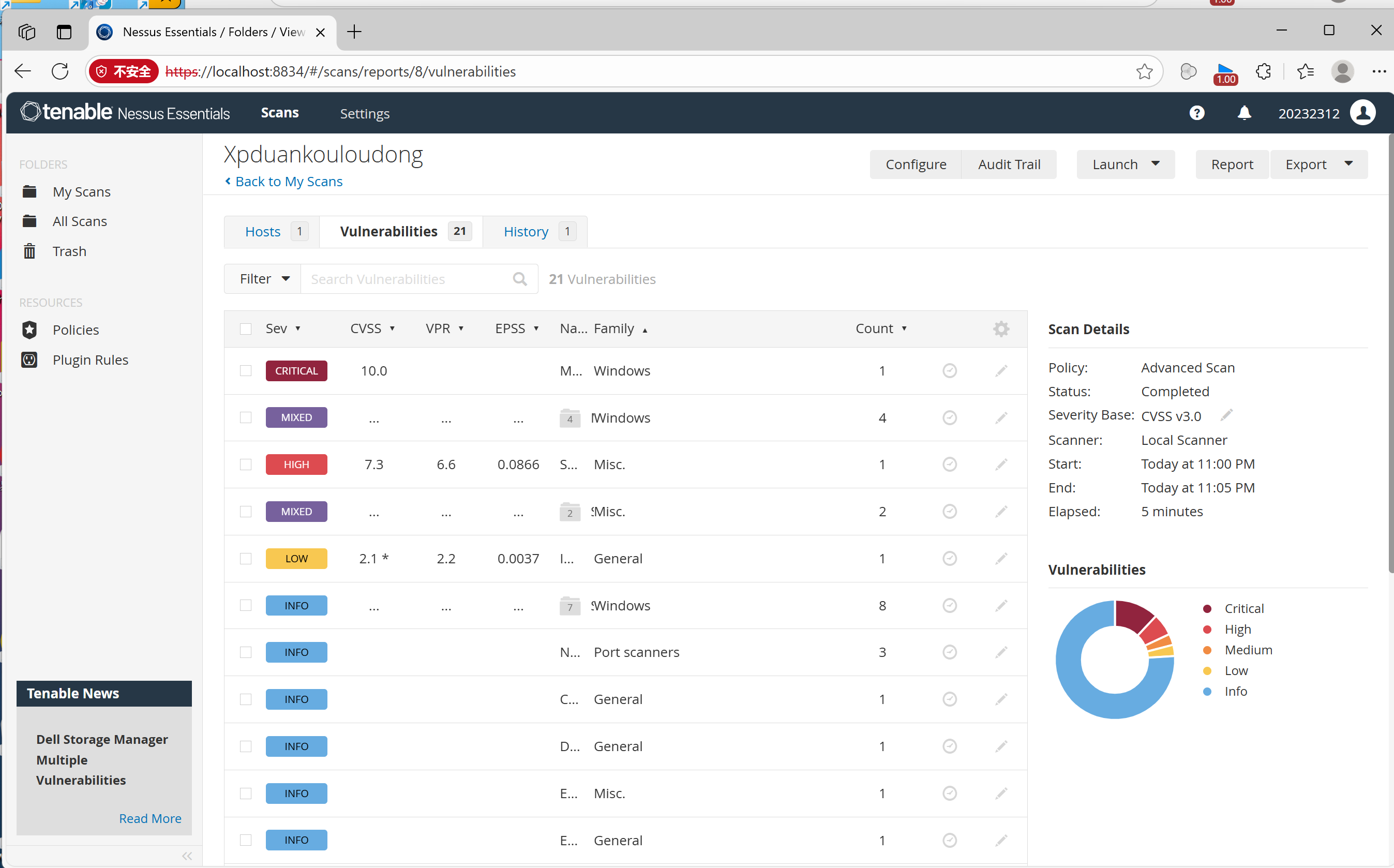

2.4.3 扫描主机

-

可以看到扫描出XP上许多漏洞

-

对于上述漏洞是可以进行攻击的,例如

-

通过查询得知以下信息

漏洞名称: MS09-001 - Microsoft Windows SMB协议远程代码执行漏洞

CVE编号: CVE-2008-4834, CVE-2008-4835, CVE-2008-4114

风险等级: 严重(Critical)

影响范围: Windows 2000/XP/2003/Vista/2008

核心问题: SMB协议处理恶意数据包时存在内存损坏漏洞,攻击者无需身份验证即可远程触发。

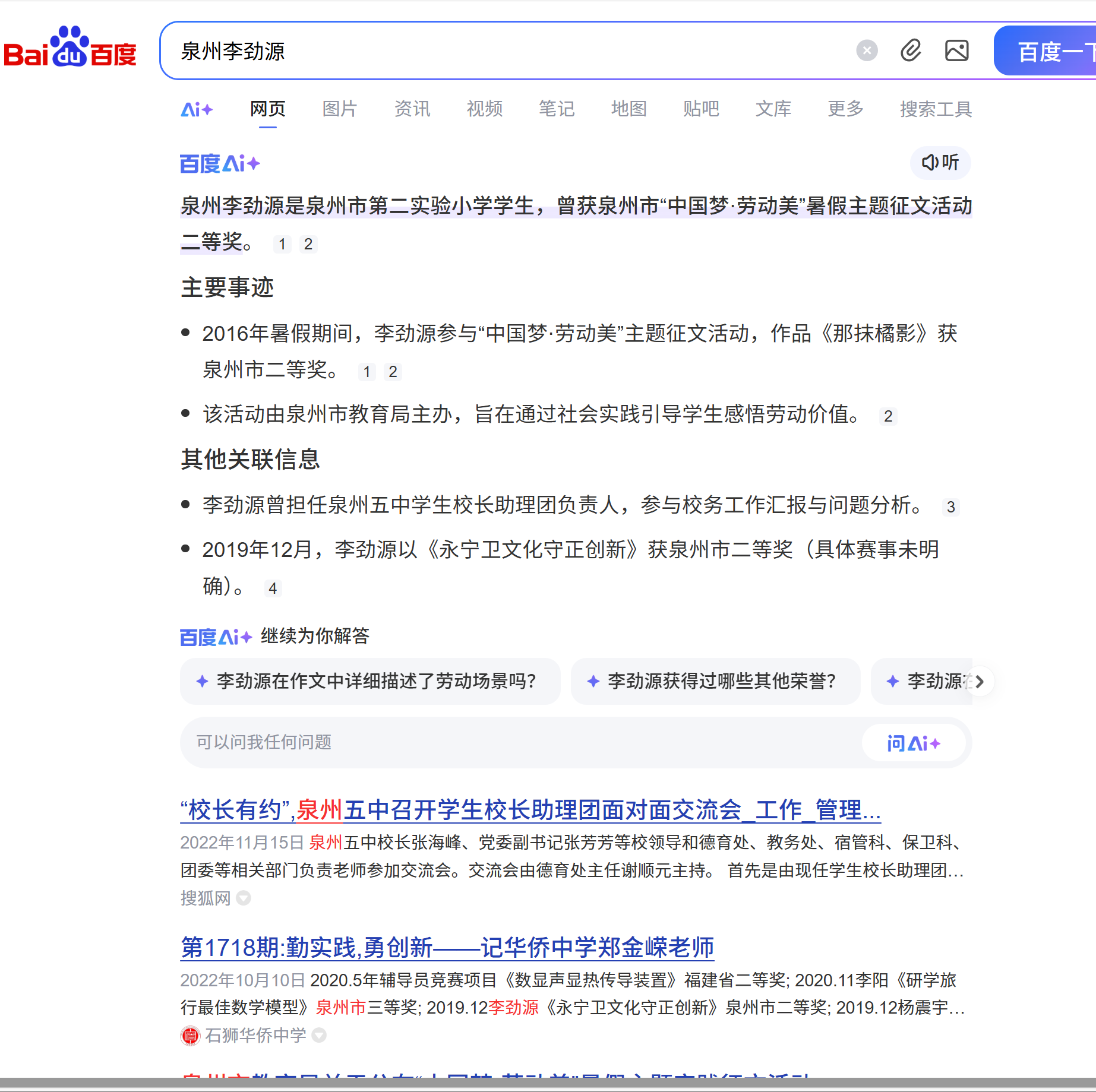

2.5 任务五:个人信息安全评估&&Google Hack

2.5.1 隐私泄露检查

- 搜索引擎追踪

-

在百度搜索姓名、学号、电话号码

-

搜索姓名

-

可以看到本人黑历史还是相当丰富相当准确被查找出来的

-

搜索学号

-

找到本人实验报告

-

搜索电话号码

-

查到归属地和运营商

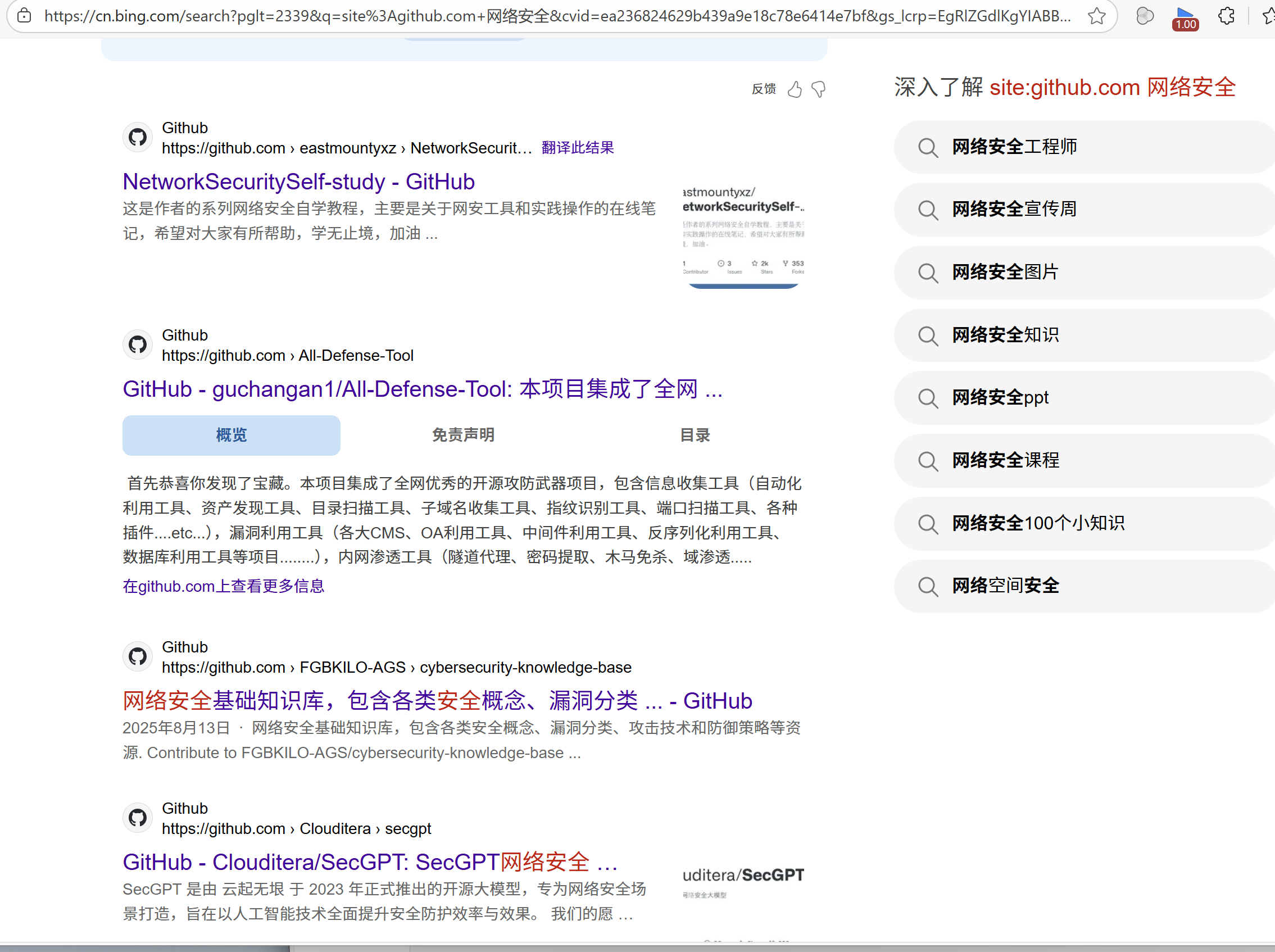

2.5.2 Google Hack技巧实践

使用10种高级搜索语法:

site:

功能描述: 将搜索结果限制在特定网站或域名下

使用示例:site:github.com 网络安全

- 如图所示

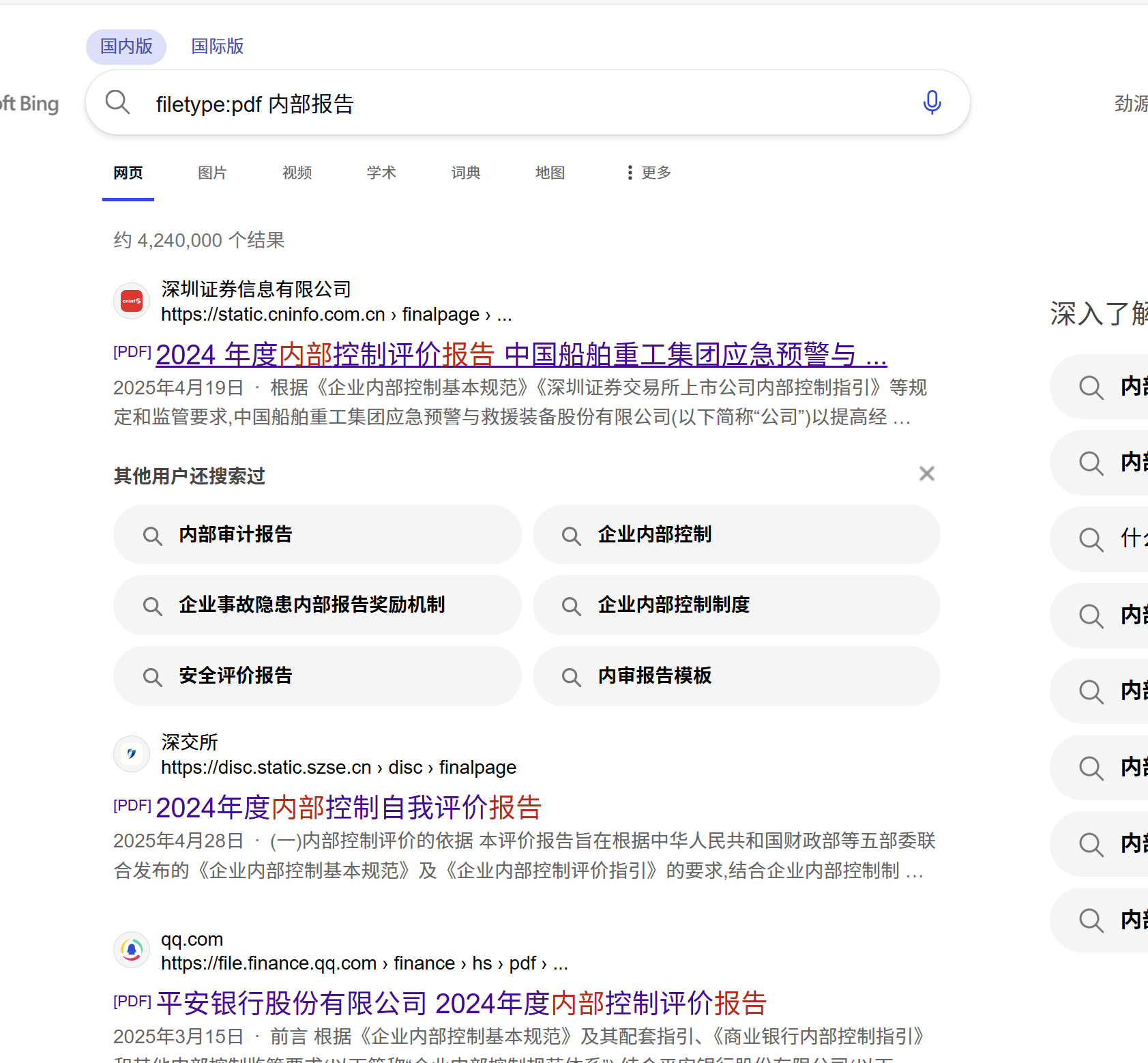

filetype:

功能描述: 搜索特定扩展名的文件(如PDF、DOC、XLS等)

使用示例:filetype:pdf 内部报告

- 能够查出pdf文件

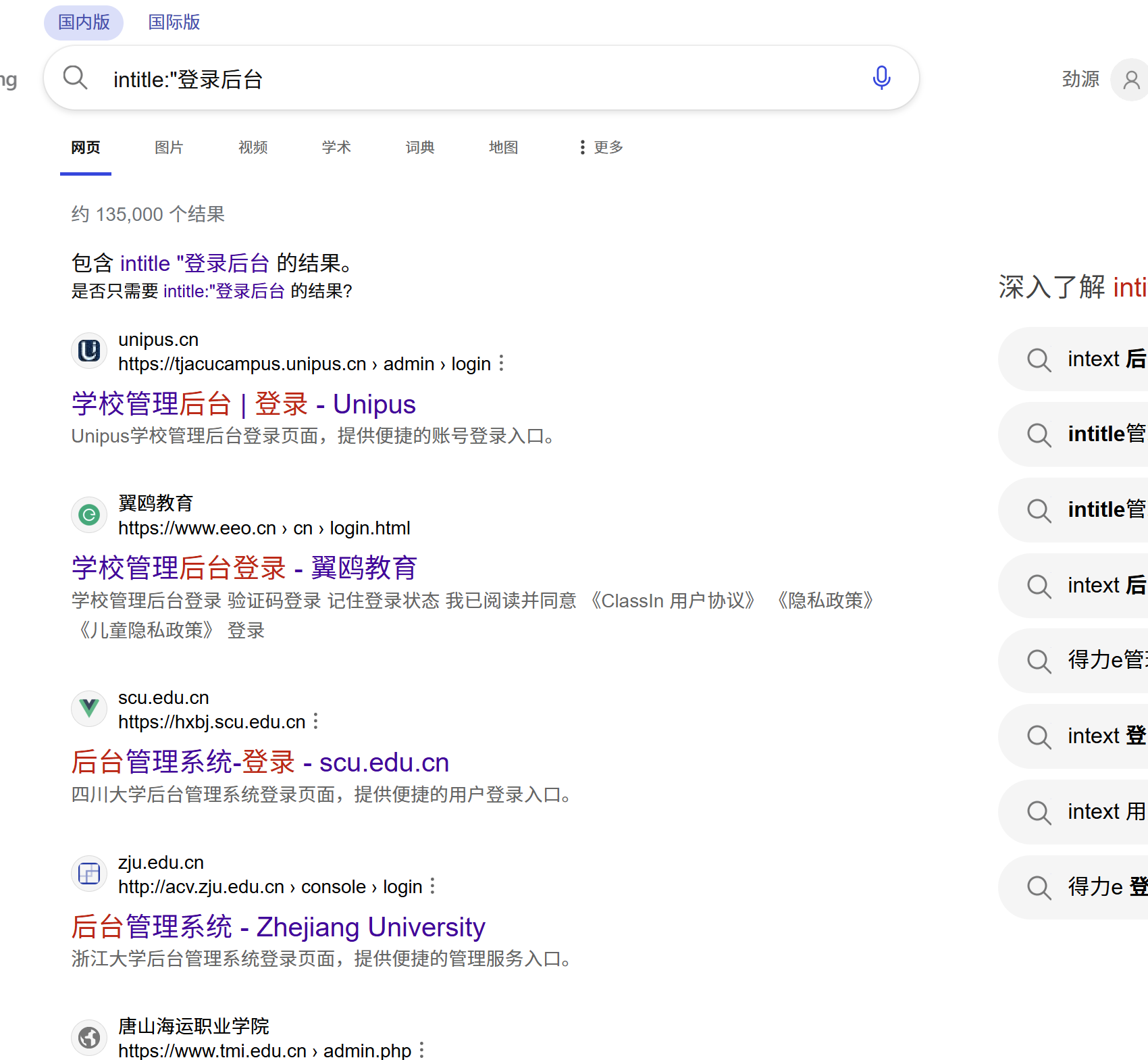

intitle:

功能描述: 搜索网页标题中包含特定关键词的页面

使用示例:intitle:"登录后台"

- 如图

inurl:

功能描述: 搜索URL链接中包含特定关键词的网页

使用示例:inurl:.php?id=百度

- 如图所示

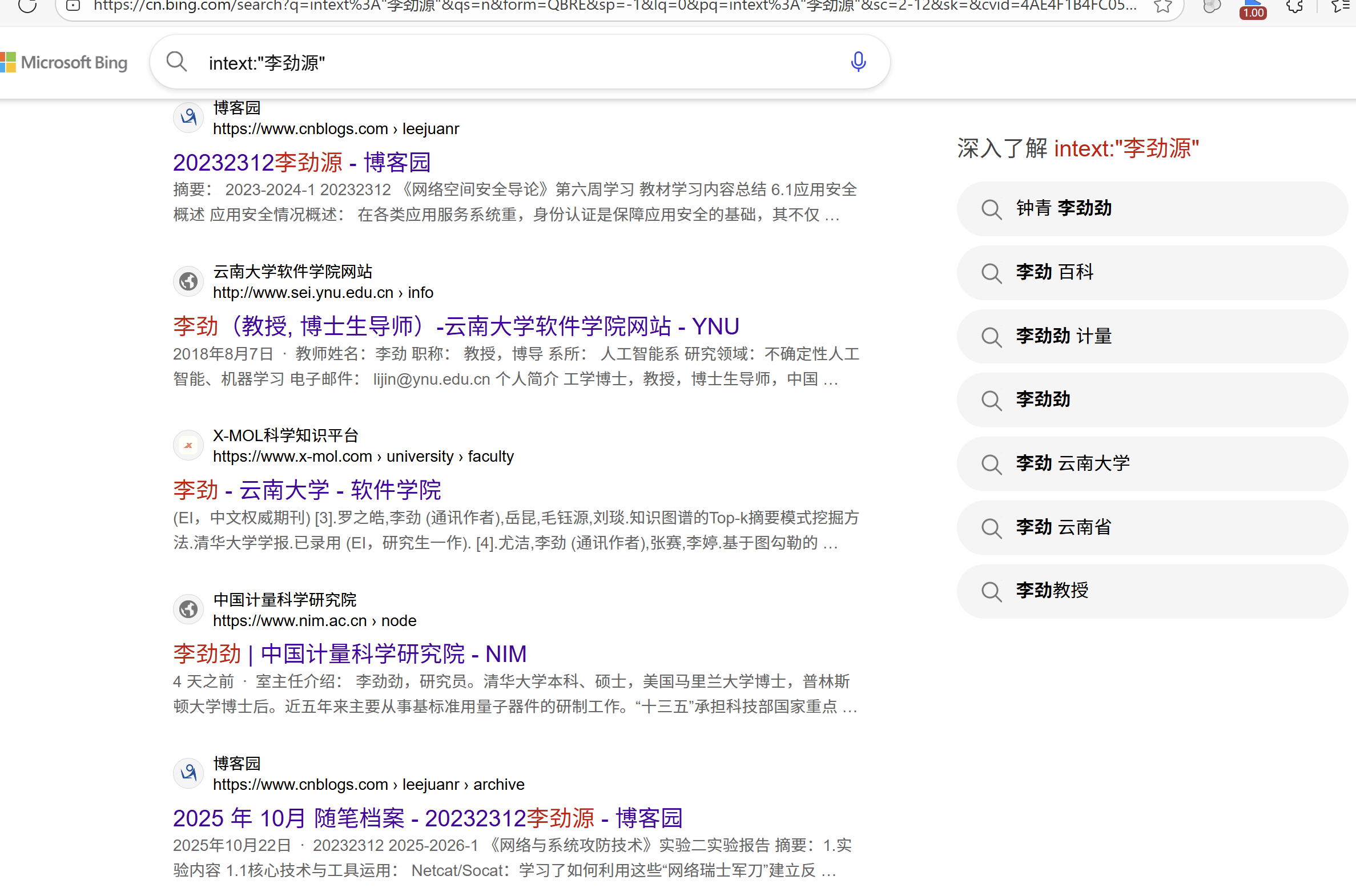

intext:

功能描述: 搜索网页正文内容中出现特定关键词的页面

使用示例:intext:"李劲源"

- 如图

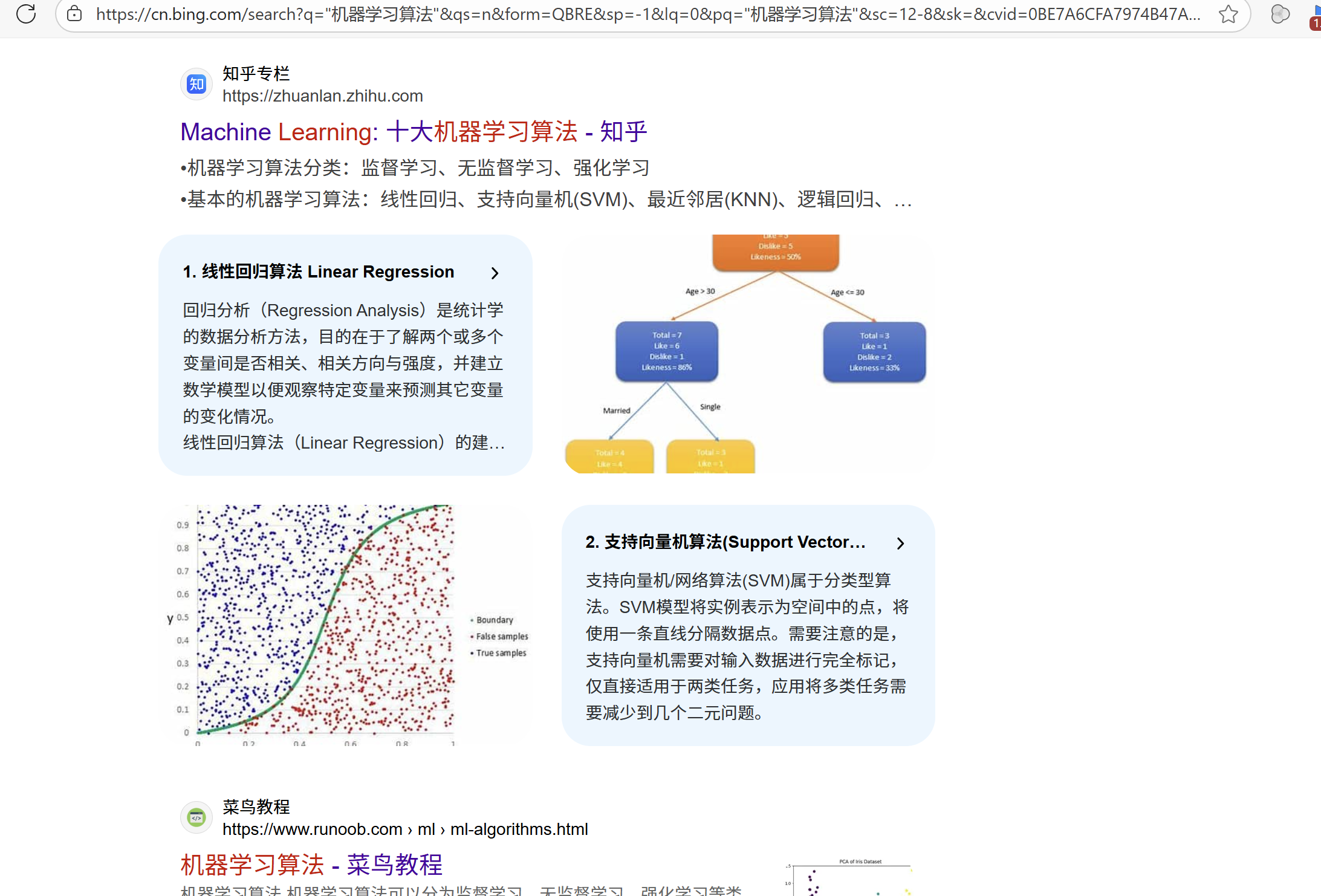

""(双引号)

功能描述: 精确匹配短语,搜索结果必须包含引号内的完整内容

使用示例:"机器学习算法"

- 如图

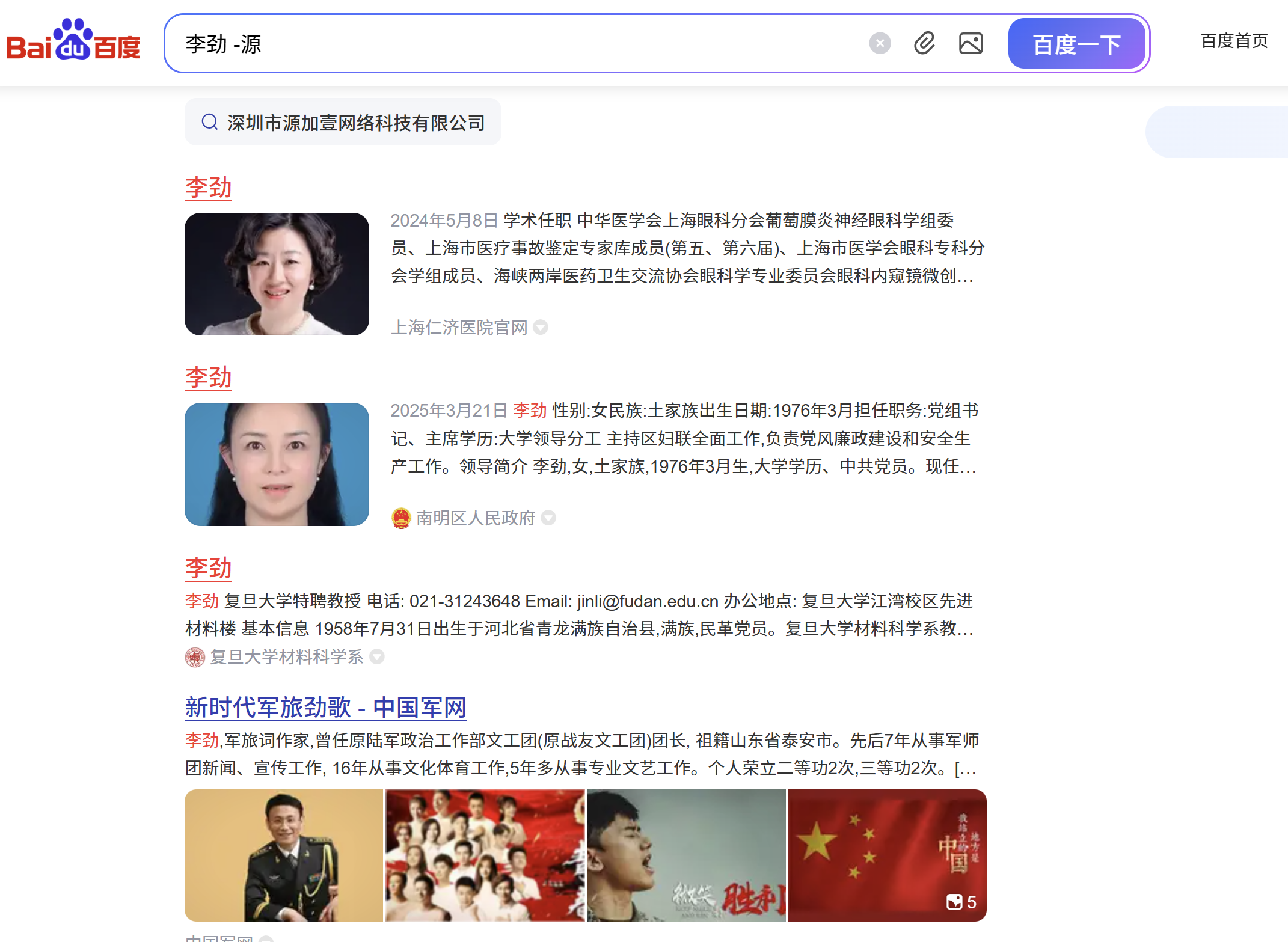

-(减号)

功能描述: 排除包含特定关键词的搜索结果

使用示例:李劲 -源

- 如图所示

OR

功能描述: 搜索包含多个关键词中任意一个的网页(OR必须大写)

使用示例:20232312李劲源 OR 杨文贤

- 如图

related:

功能描述: 查找与指定网站在内容或主题上相似的网站

使用示例:李劲源 related:cnblogs.com

- 如图

link:

功能描述: 查找所有链接到指定URL的网页

使用示例:link:http://www.baidu.com

- 如图

3.问题及解决方案

-

问题1:Nessus安装选项问题,在安装Nessus时,无法登录用户

-

问题1解决方案:出现这个情况是因为在注册用户之前已经挂载了证书,需要注意。Nessus需要再注册用户之后挂载证书,对于补救方法属实没有什么好想法,本人的做法是使用geek卸载之后再重装,在重装的过程多注意一下。

-

问题2:Nmap无法扫描虚拟机

-

问题2解决方案:无法扫描虚拟机是因为我用的windows XP的靶机默认是不允许被查找的,需要在设置中关闭防火墙,打开允许设备被查找才能扫描成功。

4.学习感悟、思考等

- 通过这次从信息搜集到漏洞扫描的完整实践,我深刻体会到网络安全攻防的本质就是一场信息战。公开的域名记录、无意泄露的日志文件或一个未修补的系统漏洞,都可能成为安全防线的突破口。这让我从过去模糊的“要安全”概念,转变为能具体感知到风险从何而来、如何发现,从而更深刻地理解了“防御始于可见”这一原则。这不仅是一系列工具的使用学习,更是一次安全思维的建立和实战视角的开拓。

浙公网安备 33010602011771号

浙公网安备 33010602011771号