2019-2020-1学期 20192415 《网络空间安全专业导论》第十二周学习总结

2019-2020-1学期 20192415

《网络空间安全专业导论》第十二周学习总结

第十章 密码学应用及其发展史

10.1 概念及发展历史

(一)概念

密码学包括两部分:

密码编码学(cryptography):主要研究信息的编码,构建各种安全有效的密码或协议。

密码分析学(cryptanalysis):研究破译密码获得消息,或对消息进行伪造。

(二)发展历史

第一阶段:古代→19世纪末,密码学发展早期的古典密码阶段

密码算法多采用字符的替代(substitution)和置换(permutation)。

第二阶段:20世纪初→1949年,近代密码学的发展阶段

机械替代手工计算,发明机械密码机、机电密码机,如:ENIGMA转轮机。

但密码算法的安全性仍然取决于对密码算法本身的保密。

第三阶段:1949年→1975年,现代密码学的早期发展阶段

Shannon发表划时代论文“保密系统的通信理论”

第四阶段:自1976年延续至今

Diffie和Hellman发表“密码学的新方向”,提出公钥密码的思想,引发变革,密码学进入公钥密码新时代。

1977,美国制定了数据加密标准,公开密码算法的细节。

10.2 密码算法

(一)对称密码【传统密码】

对称密码算法的基本特征是用于加密和解密的密钥相同,或者相对容易推导,因此也称为单密钥算法。

对称密码算法常分为两类:

-

分组密码:将明文消息编码表示后的数字(简称明文数字)序列,划分为长度为N的组(可看成长度为N的矢量),每组分别在密钥的控制下变换成等长的输出数字(简称密文数字)序列。

典例:DES/IDEA/AES/RC5/MARS/Twofish/CAST-256等。

-

流密码:利用少量的密钥(制乱元素)通过某种复杂的运算(密码算法)产生大量的伪随机位流,用于对明文位流的加密。

(二)非对称密码【公钥密码】

公钥密码体制是建立在数学函数的基础上。

公钥密码体制既可用于加密,也可用于数字签名。

缺点:计算复杂、耗用资源大、导致密文变长。

(三)安全哈希密码

哈希(Hash)函数是进行消息认证的基本方法,主要用于消息完整性检测和数字签名。

哈希函数接受一个消息作为输入,产生一个称为哈希值(也称散列值、消息摘要MD)

的输出。

h = H(M)

M 变长报文 h 定长的散列值

哈希函数的特点是可以应用到任意长度的数据上,并且能够生成大小固定的输出。

※哈希函数的对碰撞? 对不同的关键字可能得到同一散列地址,即k1≠k2而H(k1)=H(k2),这种现象称为碰撞(Collision)。 具有相同函数值的关键字对该散列函数来说称做同义词。

解决方法:https://blog.csdn.net/hotchange/article/details/80159671

10.3 网络空间安全中的密码学应用

密码技术可以解决以下安全保护问题:

(1)机密性保护问题:加密

(2)完整性保护问题:※循环冗余校验码 https://baike.baidu.com/item/循环冗余校验码/10168758?fr=aladdin

(3)可鉴别性保护问题:一般通过数字签名实现

(4)不可否认性保护问题:授权证书将授权者的身份以及对应的权限、许可绑定在一起

(5)授权与访问控制的问题

三种常见的密码产品:公钥设施基础(PKI)、虚拟专用网(VPN)、特权管理基础设施

(一) 公钥设施基础(PKI)

-

概述:一种遵循标准、利用公钥加密技术提供安全基础平台的技术和规范

![]()

-

PKI体系架构

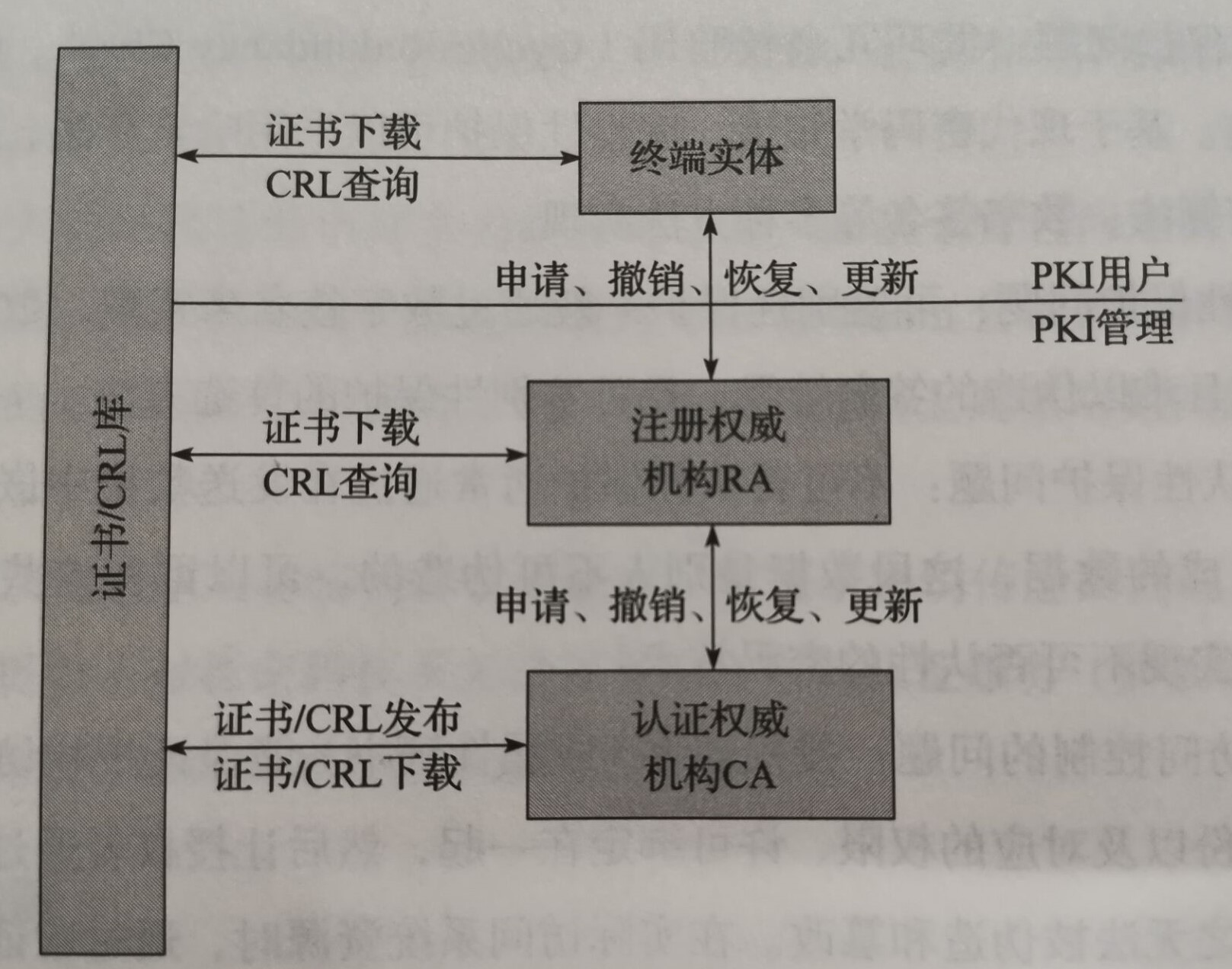

通过CA把用户公钥和用户的真正身份绑定在一起,产生数字证书;通过数字证书,用户能方便安全地获取对方公钥,可以离线验证公钥的真实性。CA:PKI核心组成部分 主要功能:证书的签发和管理,CRL的签发和管理,RA的设立、审核及管理 RA:CA认证机构的延伸(与CA在逻辑上是一个整体) 主要功能:进行用户身份信息的审核,管理和维护本区域用户的身份安全、数字证书的下载、数字证书的发放和管理、登记黑名单 数字证书:一段经CA签名的、包含拥有者身份信息和公开密钥的数据体,是各实体的身份证明,具有唯一性和权威性。 主要内容:证书体、签名算法、CA签名数据 证书/CRL库:发布、存储数字证书和证书撤销列表,供用户查询、获取其他用户的数字证书为系统CRL所用 终端实体(end entity):拥有公/私钥对和相应公钥证书的最终用户

※终端实体可以是人、设备、进程?

-

PKI互操作模型

信任模型描述了如何建立不同认证机构之间的认证路径,以及构建和寻找信任路径的规则。常用的PKI互操作模型:

1. 严格层次结构模型——集中式信任模型 A和B必须找到相同的祖先节点(中间根CA或根CA)才可以互相验证 优点:其结构与许多组织或单位的结构相似、容易规划 缺点:不同单位的CA必须在一个共同的根CA下,根CA会导致风险集中 2. 网状信任结构模型——分布式信任模型 每个终端实体都信任其证书签发CA;而CA之间如果信任,则以点对点的方式相互签发证书。 优点:结构灵活、扩展容易,适用动态变化的组织机构 缺点:证书路径的拓展与层次结构比较复杂,选择证书路径比较困难 3. 桥信任结构模型——中心辐射式信任模型 任何结构类型的PKI都可以通过桥CA连接在一起,实现相互信任;每个单独的信任域可通过桥CA扩展到多个CA之间。 -

PKI的应用与发展

PKI的应用举例:

基于PKI技术的IPSec协议已经成为构建VPN的基础 利用PKI,SSL协议支持在浏览器和服务器之间进行加密通信 结合SSL和数字证书,PKI技术可以保证在进行Web交易时多方面的安全需求PKI技术的发展变化:

属性证书,漫游证书,无线KPI

(二) 虚拟专用网(VPN)

-

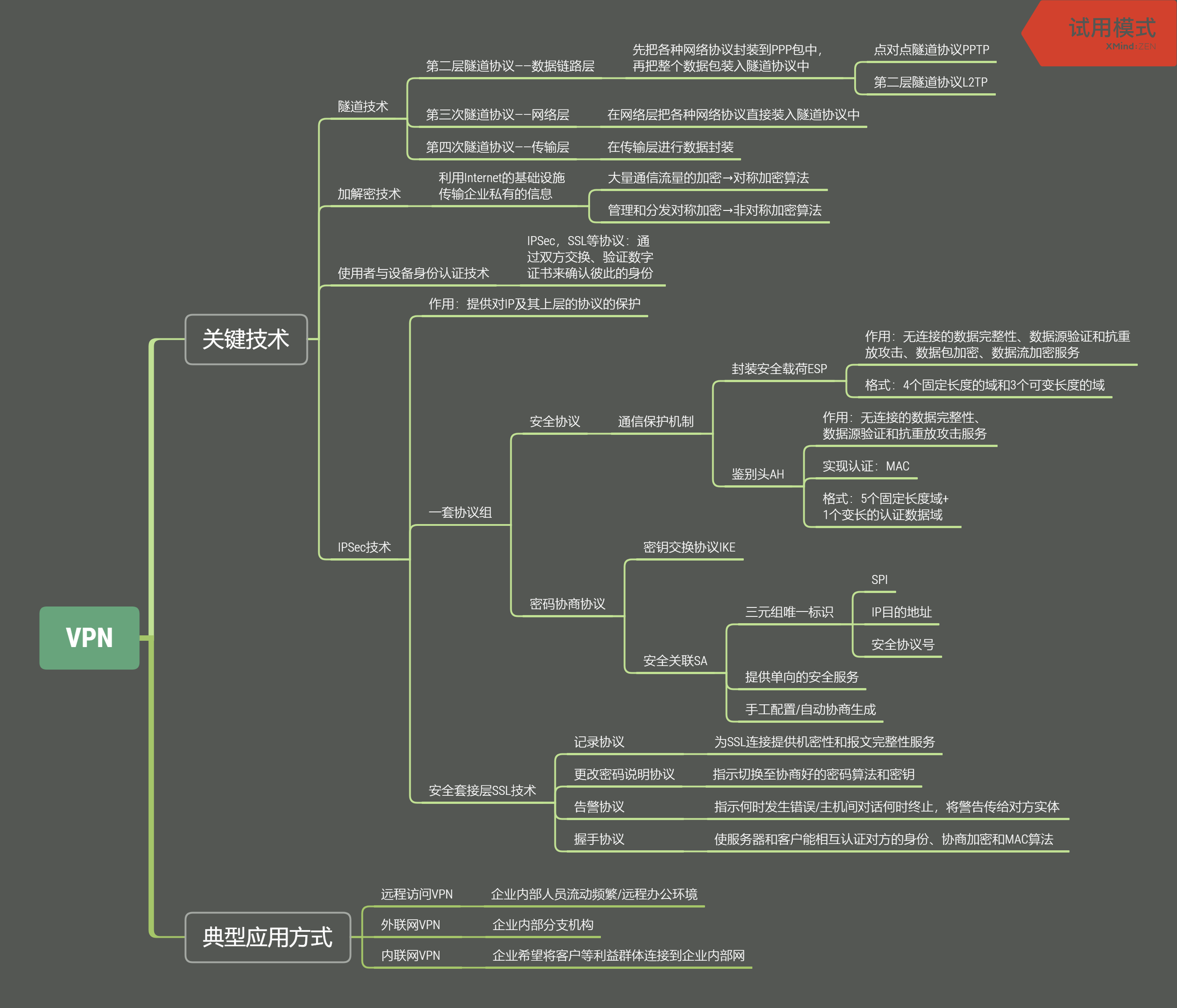

虚拟专用网络(VPN)通常是指在公共网络中,利用隧道技术建立一个临时的、安全的网络。

虚拟:相对传统的网络专用网络而言 专用/私有:为特点企业或用户所有的,只有经过授权的用户才可以使用 -

特点:成本低、安全保障、服务质量保证(不同等级)、可管理性、可扩展性(易于增加新的网络节点)

-

工作原理及关键技术、典型应用方式

![]()

※什么是MAC算法? MAC算法 (Message Authentication Codes) 带秘密密钥的Hash函数:消息的散列值由只有通信双方知道的秘密密钥K来控制。此时Hash值称作MAC。

(三) 特权管理基础设施

-

概述

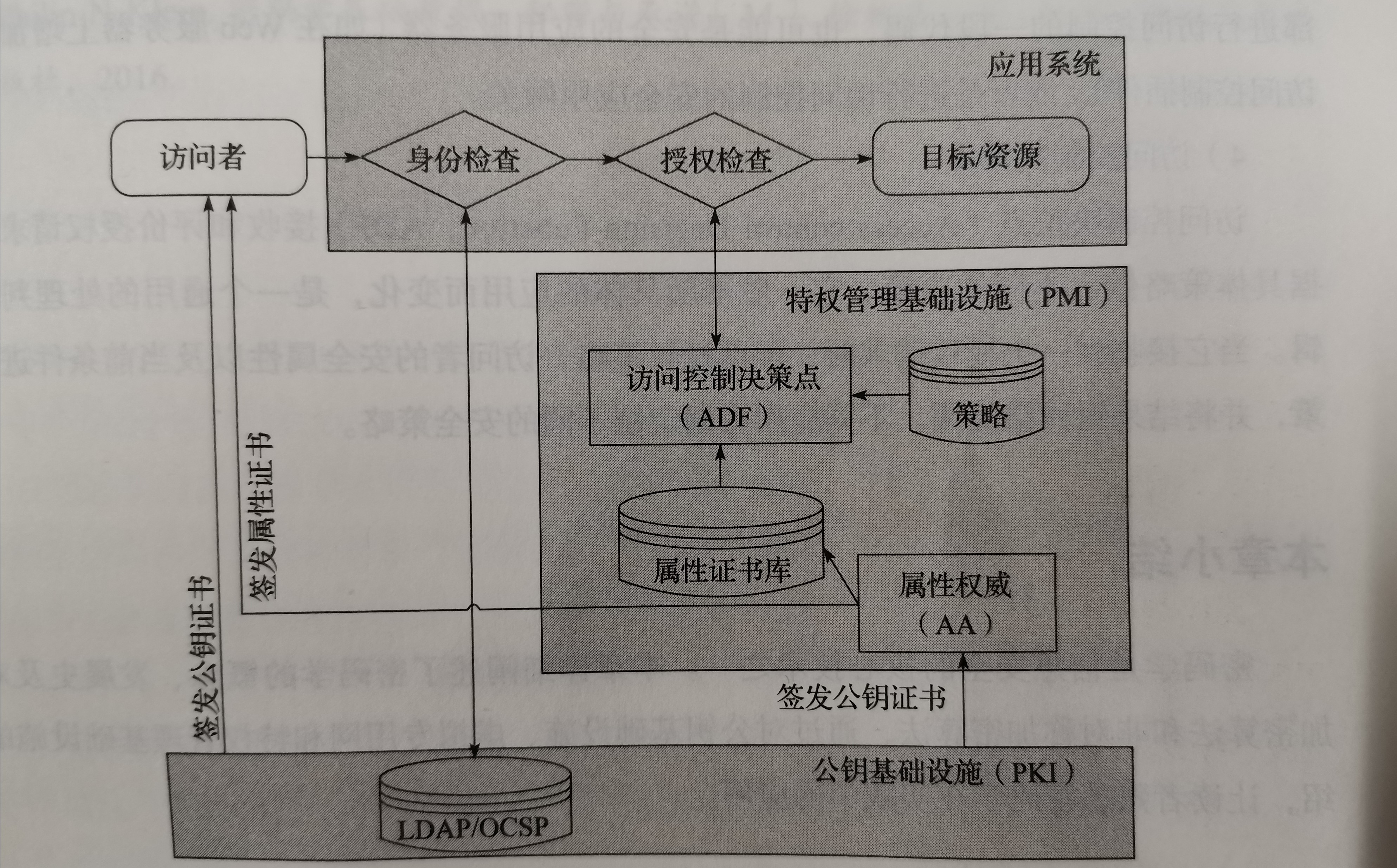

能够提供一种独立于应用资源,用户身份及访问权限的对应关系,保证用户能够获取授权信息。

-

组成

(1)属性证书AC

PMI使用AC表示权限信息,对权限生命周期的管理是通过管理证书的生命周期实现的。 AC是一种轻量级的数据体,不包含公钥信息。(2)属性权威机构AA

AA是PMI的核心服务节点。

AA主要是应用授权的受理,可以有多个层次。

(3)证书库(AC库)

证书库用于发布PMI用户的AC以及AC撤销列表(ACRL),以供查询。

PMI和PKI一起建设时,也可以直接使用PKI的LDAP作为PMI的AC/ACRL库。

-

应用的结构

PMI建立在PKI提供的可信的身份认证服务的基础上,采用基于属性证书的授权模式,提供用户身份到应用权限的映射。

实际应用中,PMI大多基于PKI来建设,也和PKI一起为应用程序提供安全支撑。

![]()

PMI和PKI比较:

主要区别: (1)PMI主要进行授权管理,证明用户有什么权限、能干什么→签证:同一个护照可以有多个国家的签证,能在指定时间进入相应的国家。 (2)PKI主要进行身份鉴别,证明用户身份。→护照:护照是身份证明,可以用来唯一标识个人。 相似之处: (1)为用户数字证书签名的实体被称为CA,签名AC的实体被称为AA。 (2)PKI信任源被称为根CA,PMI的信任源被称为SOA。 (3)CA可以有它们信任的次级CA,次级CA可以代理鉴别和认证,SOA可以授权给次级AA。 (4)如果用户需要废除其签名密钥,则CA将签发CRL.与之类似,如果用户需要废除授权允许(authorization permissions), AA将签发一个AC撒销列表。

浙公网安备 33010602011771号

浙公网安备 33010602011771号