NGFW-源NAT

一,源NAT简介

1.1什么是源NAT?

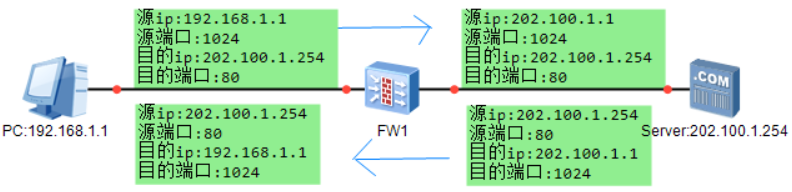

源NAT是指对报文中的源地址进行转换。通过源NAT技术将私网IP转换成公网IP地址,使私网用户可以利用公网地址访问Internet。

1.2NAT No-PAT

No-PAT是一种NAT转换时只转换地址,不转换端口,实现私网地址到公网地址一对一的转地址转换方式。适用于上网用户较少且公网地址数量与同时上网的数量相同的场景。原理如图1_1所示。

当PC访问Server,FW的处理过程为:①当报文到达FW时候,FW将报文的源IP转换为公网地址。②当回程报文返回至FW时,FW再将报文的目的地址转换为私网地址。

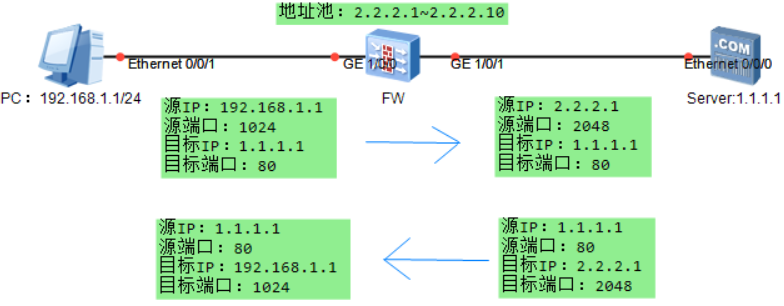

1.3NAPT

NAPT是一种同时转换地址和端口,实现多个私网地址公钥一个或多个公网地址的地址转换方式。适用于公网地址数量少,需要上网的私网用户数量大的场景。原理如图1_2所示。

1.4 Smart NAT

Smart Nat是No-PAT方式的一种补充。Smart NAT是一种可以在No-PAT的NAT模式下,指定某个IP地址预留做NAPT方式的地址转换方式。适用平时上网的用户数量少,公网IP地址数量与同时上网用户数基本相同,但个别时段上网用户激增的场景。

1.5 Easy IP

Easy-IP是一种利用出接口的公网IP地址作为NAT转后的地址,同时转换地址和端口的地址转换方式。对于接口IP是动态获取的场景,Easy-IP也一样支持。

1.6三元组NAT

三元组是一种同时转换地址和端口,实现多个私网地址公用一个或多个公网地址的地址转换方式。允许Internet上的用户主动访问私网用户,与基于P2P技术的文件共享,语音通信,视频传输等业务也可以很好的共存。当内网PC访问Internet时,如果FW采用五元组NAT(NAPT)方式进行地址转换,外部设备无法通过转换后的地址和端口主动访问内部PC。三元组NAT方式可以解决这个问题。

二,源NAT实验

2.1NAT No-PAT

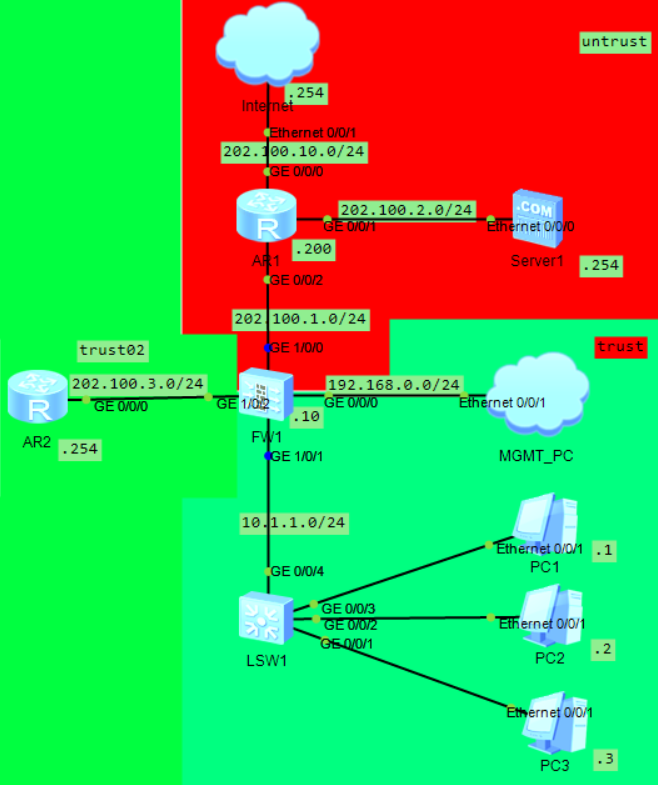

2.1.1拓扑图

2.1.2拓扑介绍

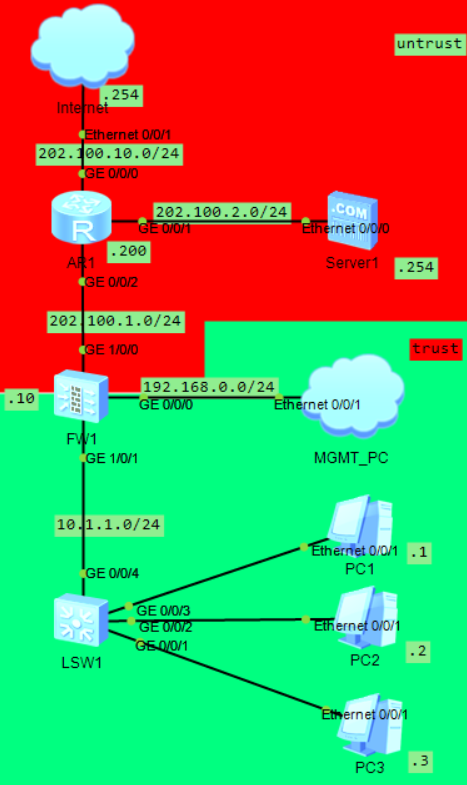

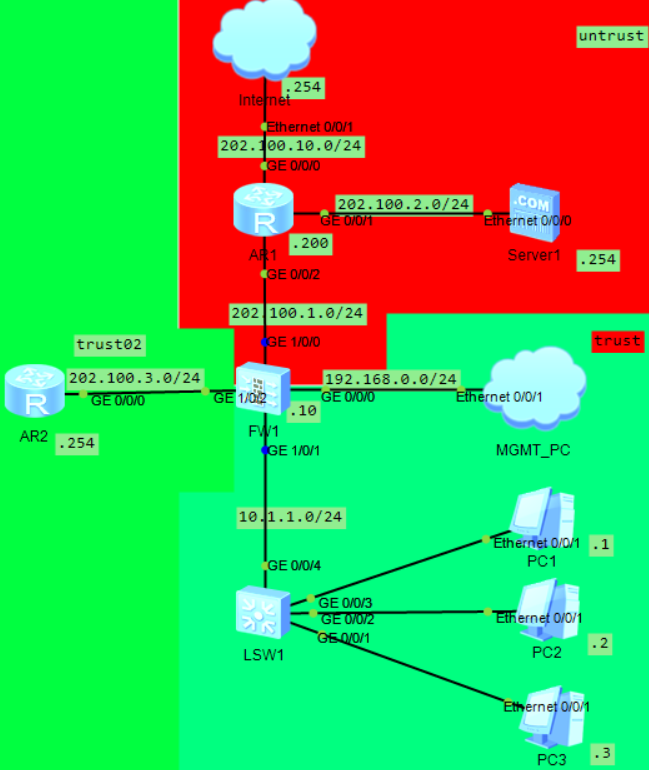

使用ENSP模拟的网络环境,Internet桥接在本地环回口可以访问公网地址。MGMT_PC桥接在物理网卡,管理图形化界面。使用No-PAT,PC访问公共网络。

IP地址的规划标注在拓扑图上。

2.1.3配置No-PAT

1.基础配置(IP地址配置,安全区域划分,部分路由互通略)

2.配置源地址池

[FW1]nat address-group No-PAT [FW1-address-group-No-PAT]mode no-pat local [FW1-address-group-No-PAT]section 202.100.10.20 202.100.10.21

3.配置NAT策略

[FW1]nat-policy [FW1-policy-nat]rule name No-PAT [FW1-policy-nat-rule-No-PAT]source-zone trust [FW1-policy-nat-rule-No-PAT]destination-zone untrust [FW1-policy-nat-rule-No-PAT]egress-interface GigabitEthernet 1/0/1 [FW1-policy-nat-rule-No-PAT]action source-nat address-group No-PAT

4.安全策略(源NAT转换发生在查找安全策略之后,所以需要放行私网地址。在查找安全策略过后,进行源NAT的转换)

[FW1]security-policy [FW1-policy-security]rule name No-PAT [FW1-policy-security-rule-No-PAT]source-zone trust [FW1-policy-security-rule-No-PAT]source-address 10.1.1.0 24 [FW1-policy-security-rule-No-PAT]destination-zone untrust [FW1-policy-security-rule-No-PAT]action permit

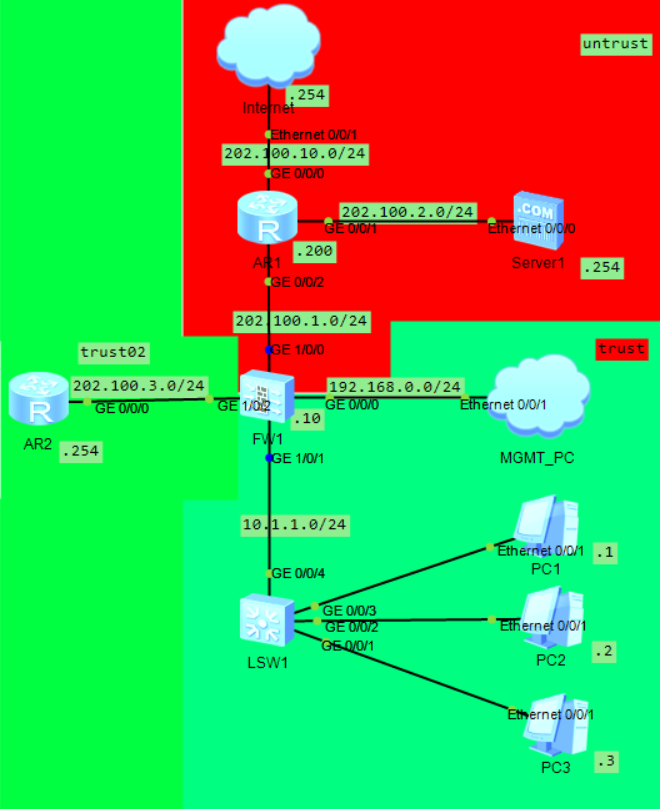

2.1.4现象测试

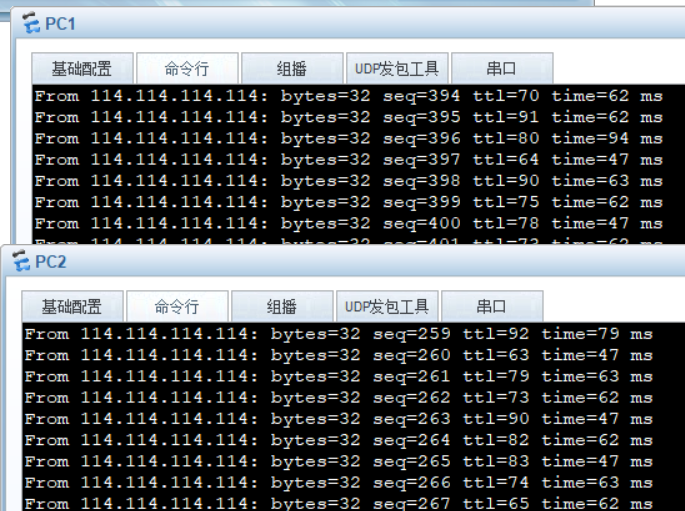

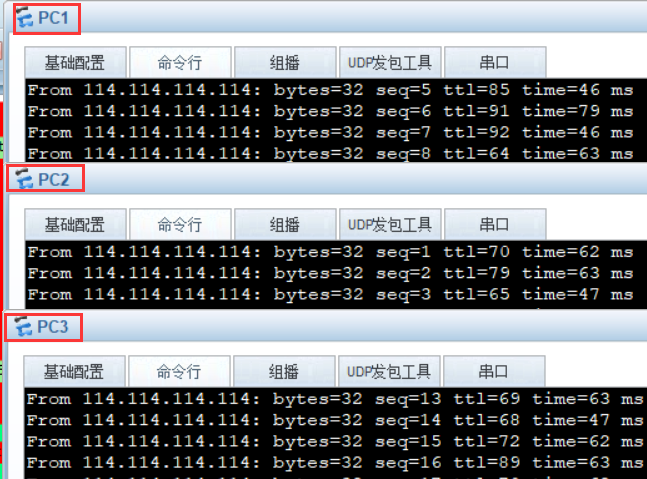

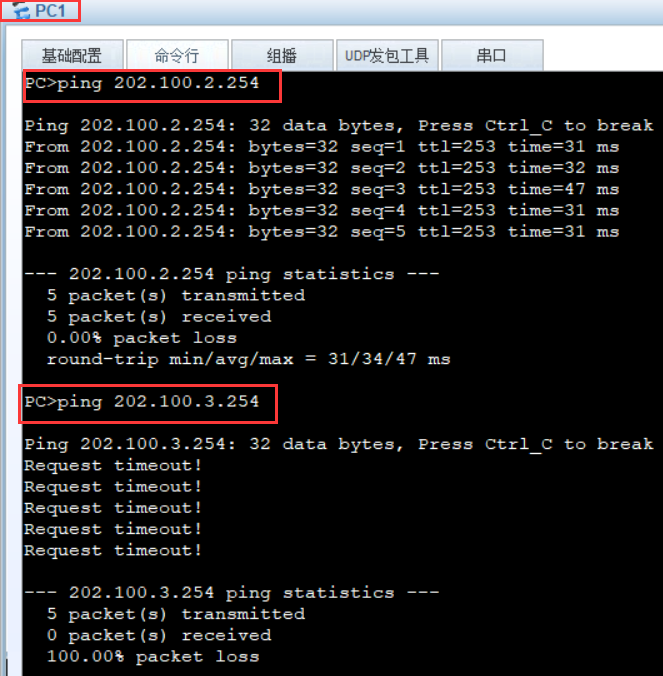

1.PC1和PC2可以与公网通信,PC3不可以通信,因为两个地址被PC1和PC2占用。

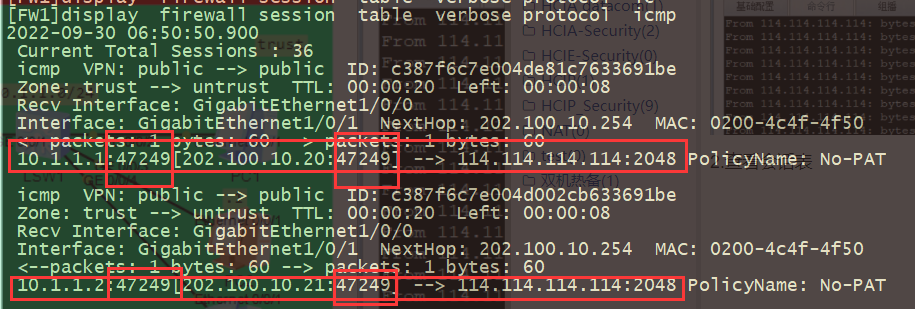

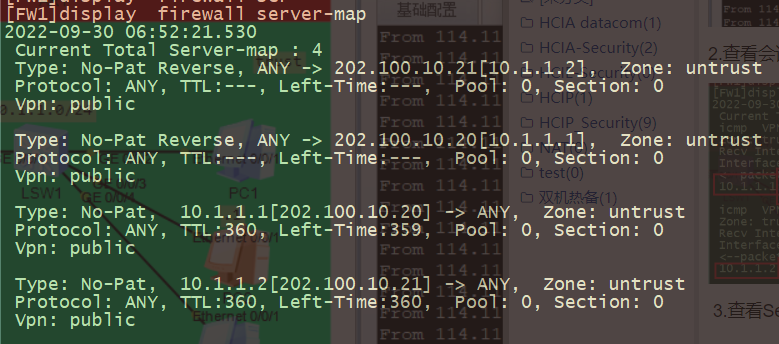

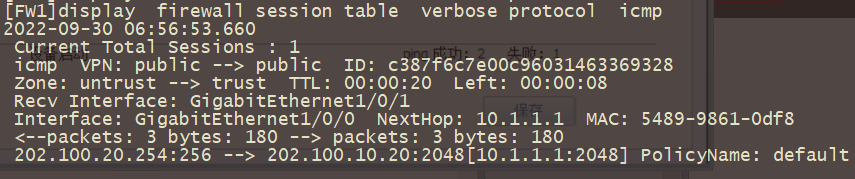

2.查看会话表转换地址,不转换端口

3.查看Server map表,如果地址不在被使用,即360秒后老化。

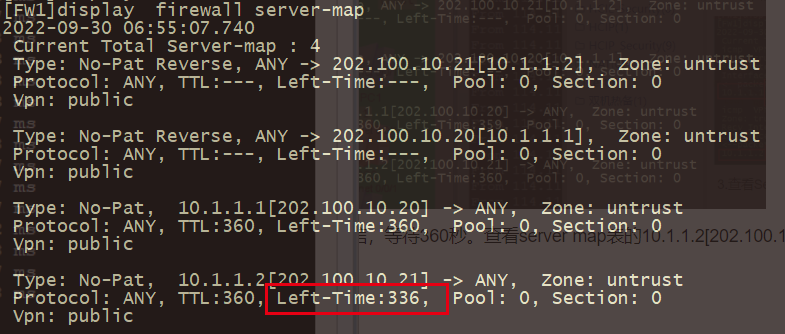

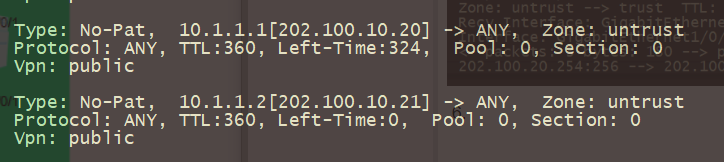

4.停止使用PC2的通信,等待360秒。查看server map表的10.1.1.2[202.100.10.21]的老化时间。

5.公网Server可以PC1通信

6.等待PC2的Server map表项老化后,PC3可以使用地址池地址转换源地址与外网通信

![]()

7.将NAT地址池由FW的出接口同一网段改为不同网段。

[FW1-policy-nat]dis this 2022-09-30 08:11:50.530 # nat-policy rule name No-PAT source-zone trust destination-zone untrust source-address 10.1.1.0 mask 255.255.255.0 action source-nat address-group SNAT # return

8,使用ServerPing地址池同网段地址,因为FW配置默认路由指向ISP设备,而ISP设备目标NAT地址池的下一跳指向FW,所以会产生路由环路。在FW上配置黑洞路由可以消除路由环路。如果地址池与接口地址同一网段则是增加一个ARP报文。

[FW1]ip route-static 202.100.50.0 24 NULL 0

9.对于地址池 的配置中的,local和global参数的区别转至2.3Smart-NAT中解释。

2.2NAPT

2.2.1拓扑图

2.2.2拓扑介绍

使用ENSP模拟的网络环境,Internet桥接在本地环回口可以访问公网地址。MGMT_PC桥接在物理网卡,管理图形化界面。FW下连三台PC,配置NAPT,使PC可以访问untrust区域。

2.2.3配置NAPT

1.基础配置(IP地址,路由互通,安全区域略)

2.配置NAPT地址池

[FW1]nat address-group SNAT [FW1-address-group-SNAT]mode pat [FW1-address-group-SNAT]section 202.100.1.50 202.100.1.51

3.配置NAT策略

[FW1]nat-policy [FW1-policy-nat]rule name NAPT [FW1-policy-nat-rule-NAPT]source-zone trust [FW1-policy-nat-rule-NAPT]destination-zone untrust [FW1-policy-nat-rule-NAPT]source-address 10.1.1.0 24 [FW1-policy-nat-rule-NAPT]action source-nat address-group SNAT

4.安全策略

# rule name NAPT source-zone trust destination-zone untrust source-address 10.1.1.0 mask 255.255.255.0 action permit #

2.2.4测试现象

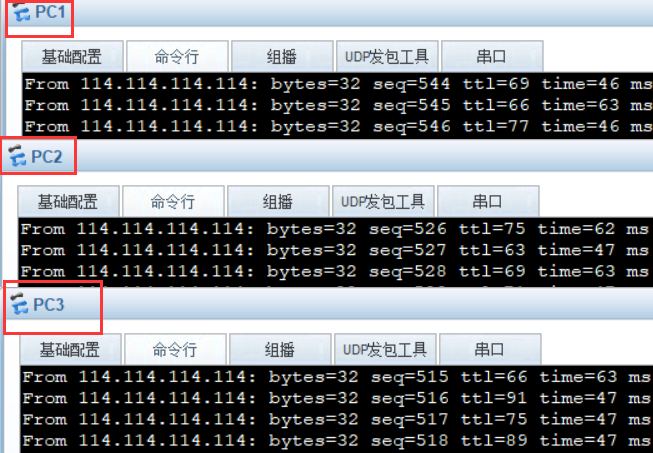

1.PC1,PC2,PC3均可以通过源转换地址池中的两个地址和公网进行通信。

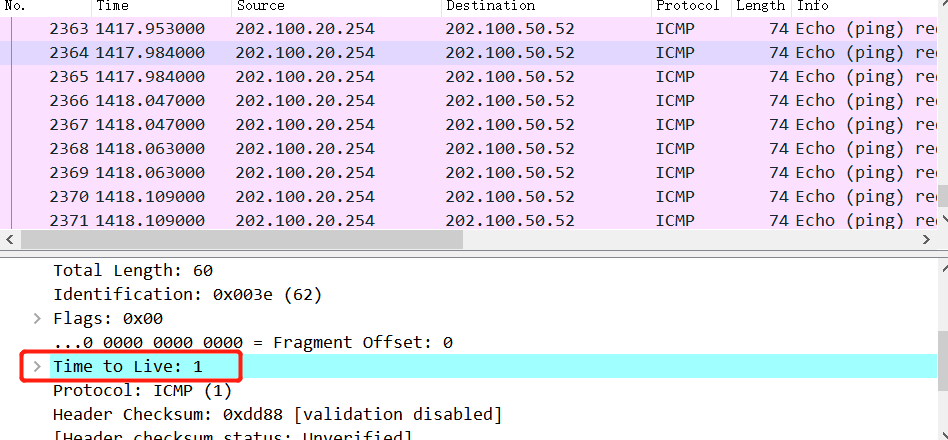

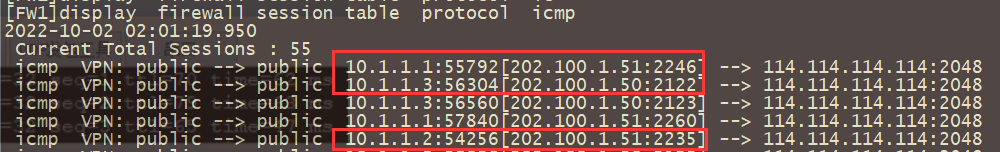

2.查看会话表,FW经过对需要转换的源IP源端口进行Hash计算,进行对应的转换,不同地址的不同端口对不同的流量进行区分。

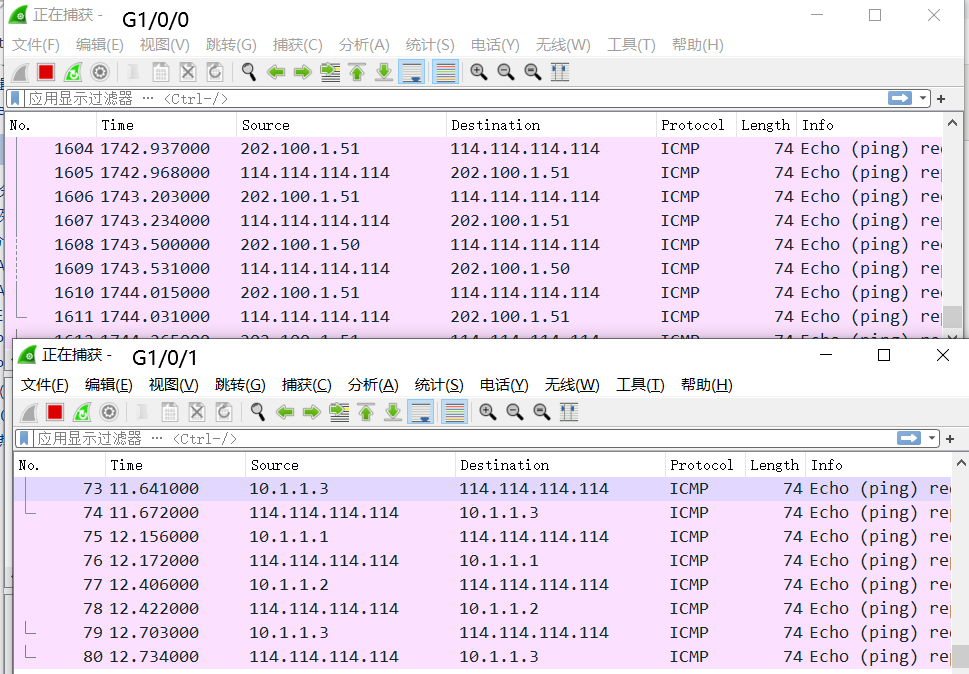

3.抓取FW的G1/0/0和G1/0/1端口的流量,可以清晰的比较报文经过FW后进行了NAT。

4.NAPT没有Sever-Map表,可能因为产生的表项太多,和表项会经常发生变化就没有设计。

[FW1]display firewall server-map 2022-10-02 02:07:18.000 Current Total Server-map : 0

5.NAPT在源地址和出接口地址不在同一网段时,同样存在路由环路的问题,可以配置黑洞路由消除路由环路。

2.3Smart NAT

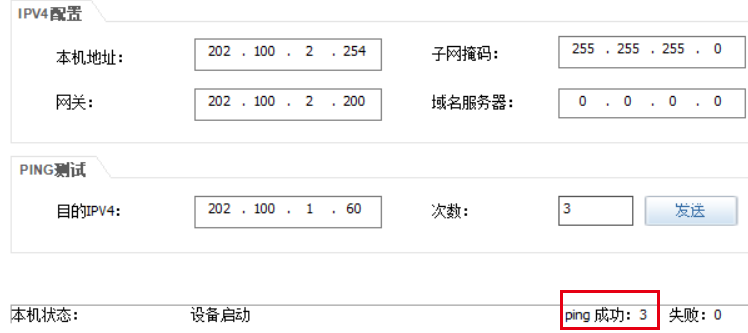

2.3.1拓扑图

2.3.2拓扑介绍

继续使用NAPT的拓扑,增加一个AR2和区域trust02,配置Smart Nat,一个不转换端口的公网地址供内网PC访问公网使用,当地址池不够时,使用转换地址和端口的方式访问公网。

2.3.3Smart Nat配置

1.使用NAPT的配置,删除NAPT的地址池和NAT策略,增加一个安全区域trust02。(配置略)

2.配置地址池

[FW1]nat address-group Smart-NAT [FW1-address-group-Smart-NAT]mode no-pat local [FW1-address-group-Smart-NAT]section 202.100.1.60 [FW1-address-group-Smart-NAT]smart-nopat 202.100.1.61

2.配置NAT策略

[FW1]nat-policy [FW1-policy-nat]rule name Smart-NAT [FW1-policy-nat-rule-Smart-NAT]source-zone trust [FW1-policy-nat-rule-Smart-NAT]destination-zone untrust [FW1-policy-nat-rule-Smart-NAT]source-address 10.1.1.0 24 [FW1-policy-nat-rule-Smart-NAT]action source-nat address-group Smart-NAT

3.安全策略(略),同样是查询安全策略后进行源地址的转换。

2.3.4测试现象

1.PC1,PC2,PC3与公网均可以通信

2.查询会话表,供no-pat的地址被PC占用地址池不够用时,NAPT的地址转换源端口为PC2和PC3来进行与公网的通信。

icmp VPN: public --> public ID: c387f987224e30891263390231 Zone: trust --> untrust TTL: 00:00:20 Left: 00:00:18 Recv Interface: GigabitEthernet1/0/1 Interface: GigabitEthernet1/0/0 NextHop: 202.100.1.200 MAC: 00e0-fc24-48c8 <--packets: 1 bytes: 60 --> packets: 1 bytes: 60 10.1.1.3:6402[202.100.1.61:3206] --> 114.114.114.114:2048 PolicyName: NAPT icmp VPN: public --> public ID: c387f987224e878a1a63390227 Zone: trust --> untrust TTL: 00:00:20 Left: 00:00:08 Recv Interface: GigabitEthernet1/0/1 Interface: GigabitEthernet1/0/0 NextHop: 202.100.1.200 MAC: 00e0-fc24-48c8 <--packets: 1 bytes: 60 --> packets: 1 bytes: 60 10.1.1.1:3842[202.100.1.60:3842] --> 114.114.114.114:2048 PolicyName: NAPT icmp VPN: public --> public ID: c387f987224d220edd6339022d Zone: trust --> untrust TTL: 00:00:20 Left: 00:00:14 Recv Interface: GigabitEthernet1/0/1 Interface: GigabitEthernet1/0/0 NextHop: 202.100.1.200 MAC: 00e0-fc24-48c8 <--packets: 1 bytes: 60 --> packets: 1 bytes: 60 10.1.1.2:5378[202.100.1.61:3202] --> 114.114.114.114:2048 PolicyName: NAPT

3.同样需要配置黑洞路由来消除和出接口不是同一网段的黑洞路由。

4.配置了local参数后,在Server map表中会限制安全区域的访问。

[FW1]display firewall server-map 2022-10-02 04:14:19.500 Current Total Server-map : 2 Type: No-Pat Reverse, ANY -> 202.100.1.60[10.1.1.1], Zone: untrust Protocol: ANY, TTL:---, Left-Time:---, Pool: 1, Section: 0 Vpn: public Type: No-Pat, 10.1.1.1[202.100.1.60] -> ANY, Zone: untrust Protocol: ANY, TTL:360, Left-Time:360, Pool: 1, Section: 0 Vpn: public

5.同时此时只能通过10.1.1.1所在的trust访问untrust区域,放行安全策略后,untrust也可以通过反向server map访问PC1。

6.将NAT地址池参数配置为global全局。

# nat address-group Smart-NAT 1 mode no-pat global smart-nopat 202.100.1.61 section 0 202.100.1.60 202.100.1.60 #

7.使用PC1与公网通信,查看Server map表

[FW1]display firewall server-map 2022-10-02 05:09:28.530 Current Total Server-map : 2 Type: No-Pat Reverse, ANY -> 202.100.1.60[10.1.1.1], Zone:--- Protocol: ANY, TTL:---, Left-Time:---, Pool: 1, Section: 0 Vpn: public Type: No-Pat, 10.1.1.1[202.100.1.60] -> ANY, Zone:--- Protocol: ANY, TTL:360, Left-Time:360, Pool: 1, Section: 0 Vpn: public

8.根据server-map表转发时,不限制安全区域。及时在NAT策略中配置源目区域,也不生效。PC1在从对不同的区域进行访问时候,只要安全策略允许通过则可以进行通信。查看会话表,确实通过不同的区域访问时进行了源NAT转换。

[FW1]display firewall session table verbose protocol icmp 2022-10-02 05:41:57.910 Current Total Sessions : 7 icmp VPN: public --> public ID: c387f987224ded0e9a6339249c Zone: trust --> trust02 TTL: 00:00:20 Left: 00:00:10 Recv Interface: GigabitEthernet1/0/1 Interface: GigabitEthernet1/0/2 NextHop: 202.100.3.254 MAC: 00e0-fcbd-50e3 <--packets: 1 bytes: 60 --> packets: 1 bytes: 60 10.1.1.1:27428[202.100.1.60:27428] --> 202.100.3.254:2048 PolicyName: trust02 icmp VPN: public --> public ID: c387f987224ede8eb763392499 Zone: trust --> untrust TTL: 00:00:20 Left: 00:00:07 Recv Interface: GigabitEthernet1/0/1 Interface: GigabitEthernet1/0/0 NextHop: 202.100.1.200 MAC: 00e0-fc24-48c8 <--packets: 1 bytes: 60 --> packets: 1 bytes: 60 10.1.1.1:26660[202.100.1.60:26660] --> 114.114.114.114:2048 PolicyName: NAPT

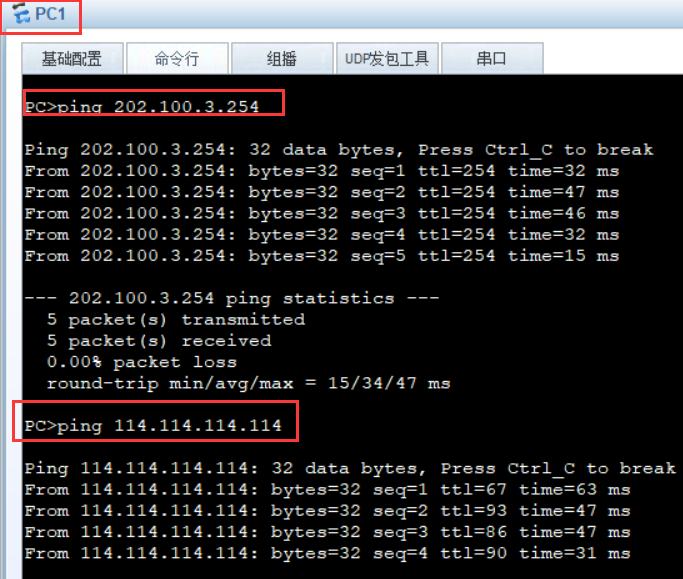

2.4Easy-IP

2.4.1拓扑图

2.4.2拓扑介绍

继续使用该拓扑图,配置EASY-IP使PC访问公网。

2.4.3EASY-IP配置

Easy-ip的配置简单。

[FW1]nat-policy [FW1-policy-nat]rule name Easy-ip [FW1-policy-nat-rule-Easy-ip]source-zone trust [FW1-policy-nat-rule-Easy-ip]destination-zone untrust [FW1-policy-nat-rule-Easy-ip]source-address 10.1.1.0 24 [FW1-policy-nat-rule-Easy-ip]action source-nat easy-ip

2.4.4测试现象

直接使用出接口地址进行源NAT转换,访问公网。通过不同的端口号来区分不同的流量。

[FW1]display firewall session table verbose protocol icmp 2022-10-02 06:11:47.890 Current Total Sessions : 2 icmp VPN: public --> public ID: c387f987224e5c09dd63392ba3 Zone: trust --> untrust TTL: 00:00:20 Left: 00:00:19 Recv Interface: GigabitEthernet1/0/1 Interface: GigabitEthernet1/0/0 NextHop: 202.100.1.200 MAC: 00e0-fc24-48c8 <--packets: 1 bytes: 60 --> packets: 1 bytes: 60 10.1.1.1:27947[202.100.1.10:2054] --> 114.114.114.114:2048 PolicyName: NAPT icmp VPN: public --> public ID: c387f987224e308e2463392ba2 Zone: trust --> untrust TTL: 00:00:20 Left: 00:00:18 Recv Interface: GigabitEthernet1/0/1 Interface: GigabitEthernet1/0/0 NextHop: 202.100.1.200 MAC: 00e0-fc24-48c8 <--packets: 1 bytes: 60 --> packets: 1 bytes: 60 10.1.1.1:27691[202.100.1.10:2053] --> 114.114.114.114:2048 PolicyName: NAPT

2.5三元组NAT

2.5.1拓扑图

2.5.2拓扑介绍

依然继续使用该拓扑,配置三元组NAT。

2.5.3三元组NAT配置

1.配置地址池

[FW1]nat address-group 3NAT [FW1-address-group-3NAT]mode full-cone local [FW1-address-group-3NAT]route enable [FW1-address-group-3NAT]section 202.100.1.70 202.100.1.71

2.配置NAT策略

[FW1]nat-policy [FW1-policy-nat]rule name 3NAT [FW1-policy-nat-rule-3NAT]source-zone trust [FW1-policy-nat-rule-3NAT]destination-zone untrust [FW1-policy-nat-rule-3NAT]source-address 10.1.1.0 24 [FW1-policy-nat-rule-3NAT]action source-nat address-group 3NAT

浙公网安备 33010602011771号

浙公网安备 33010602011771号