BUUCTF逆向DAY-1[1-4]

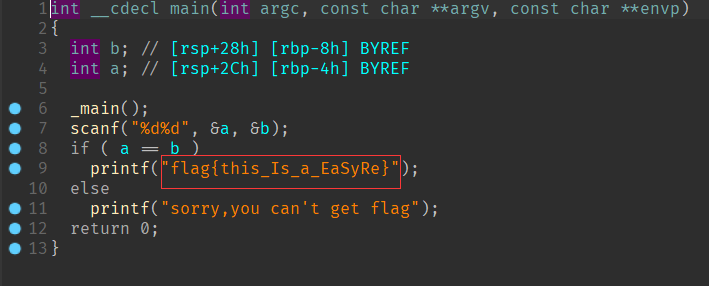

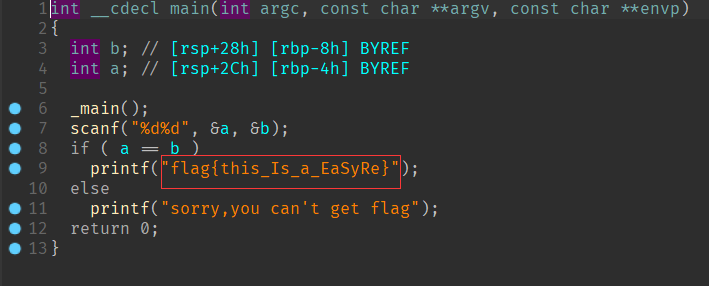

easyre

IDA64打开,f5反编译main函数直接得到flag

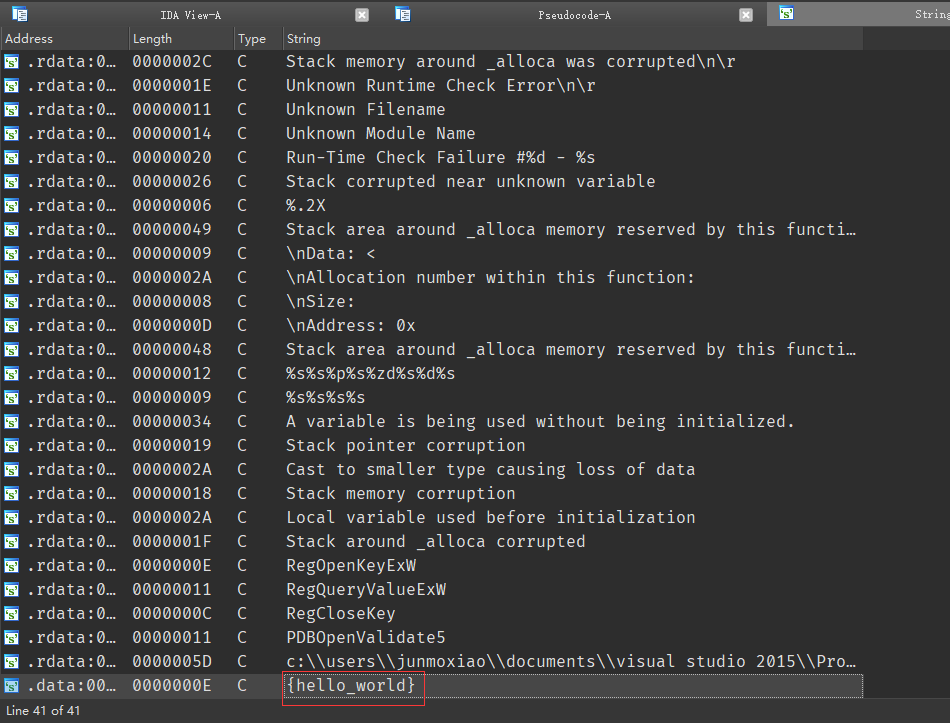

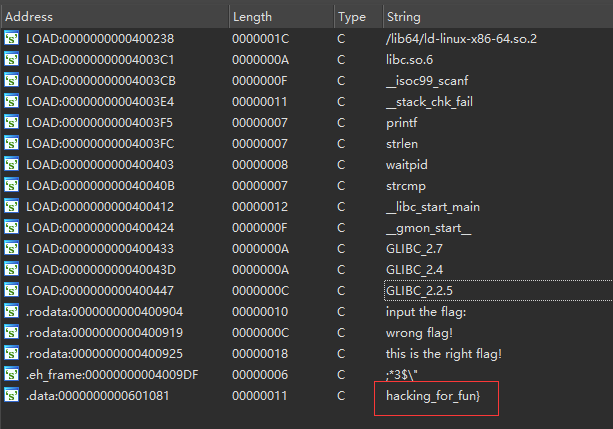

reverse1

IDA64打开,shift+f12查看字符串直接找到flag

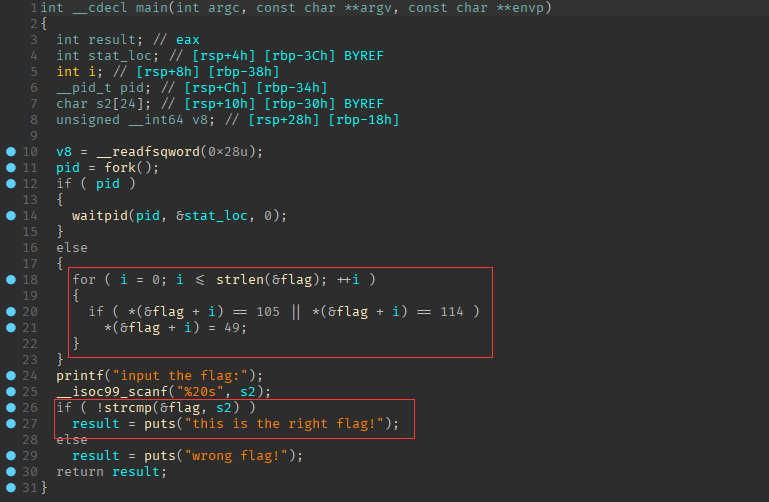

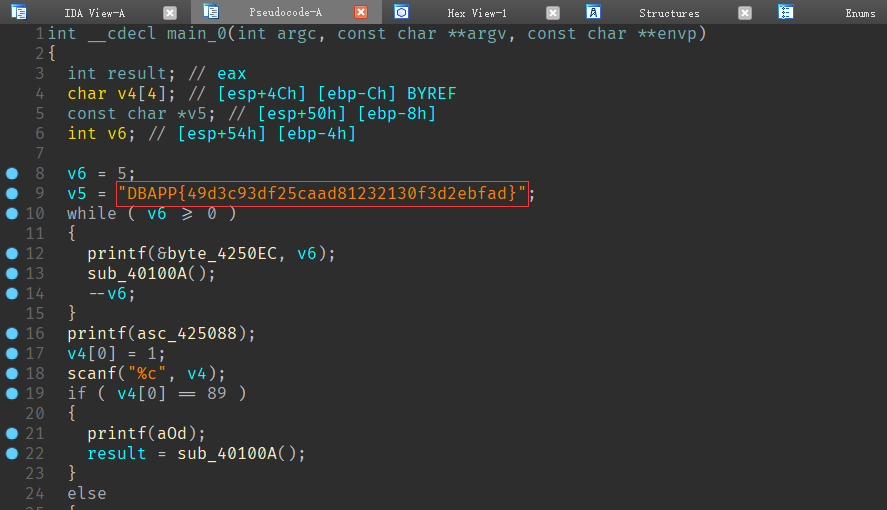

reverse2

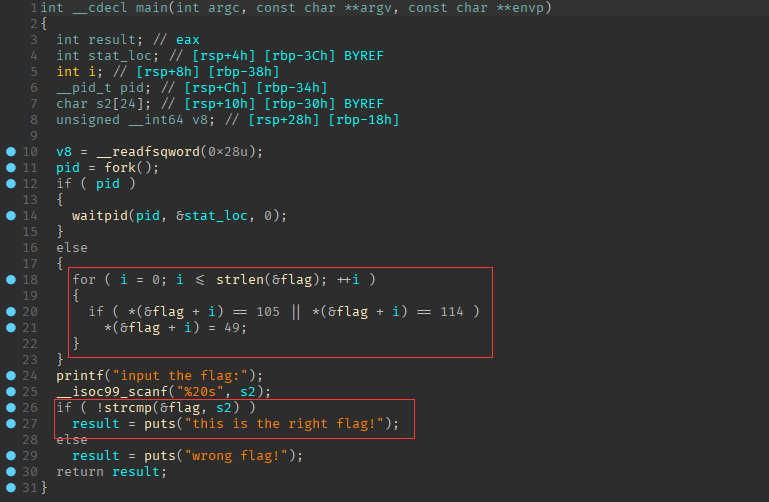

IDA64打开

找到了与flag相关的代码

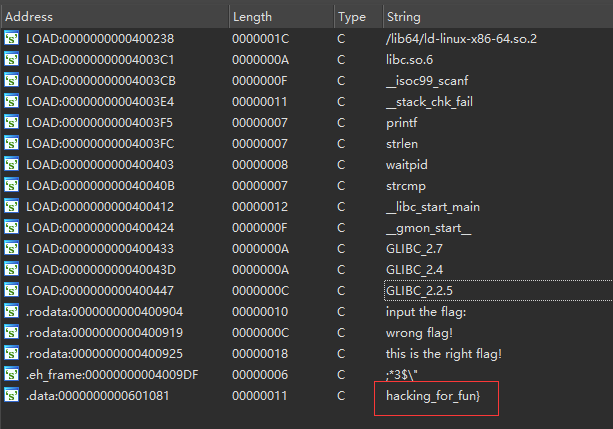

shift+f12查看字符串

找到了hacking_for_fun

根据上面的代码flag应该是把字符串中的i r 换成1

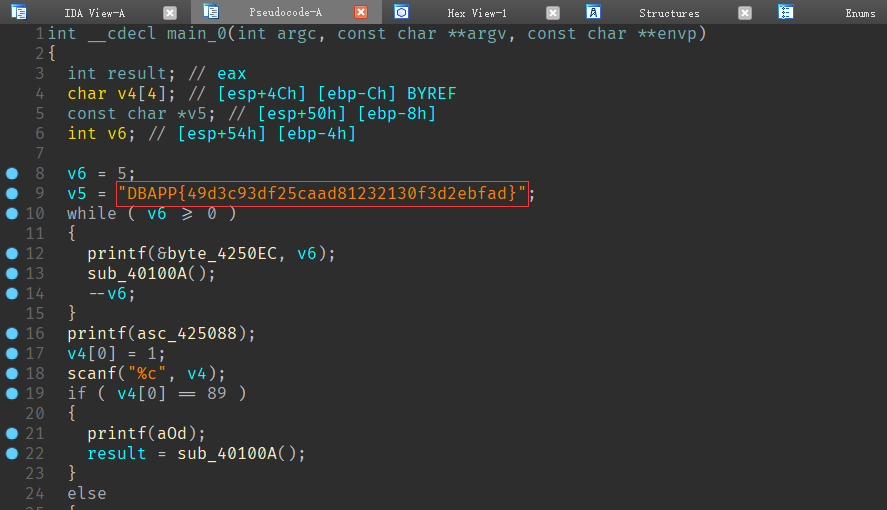

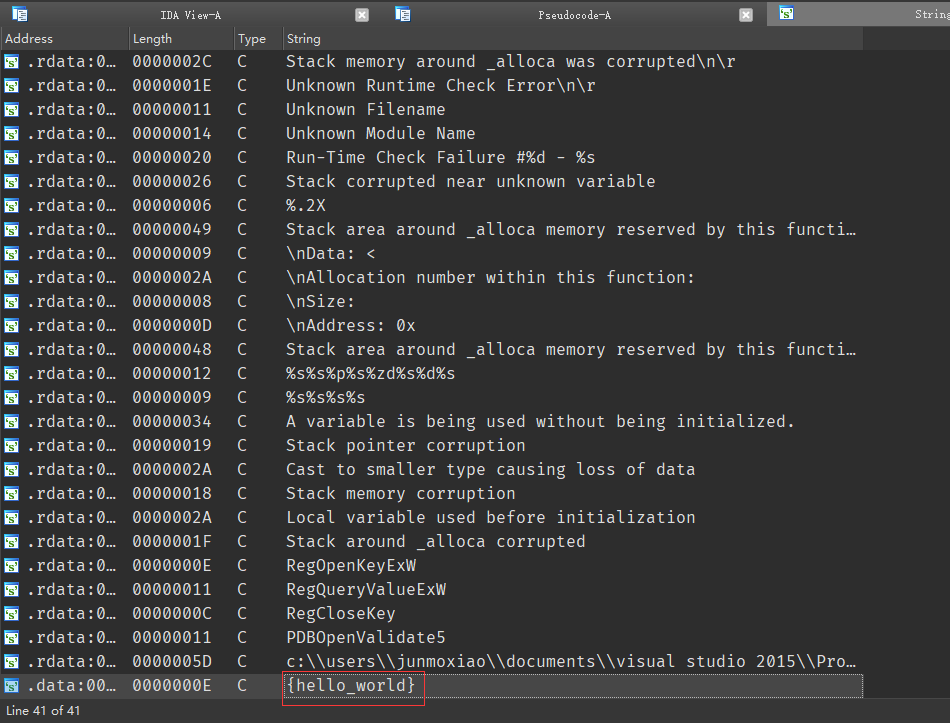

内涵的软件

IDA打开,f5反编译_main函数,然后查看追踪_main_0函数得到flag

IDA64打开,f5反编译main函数直接得到flag

IDA64打开,shift+f12查看字符串直接找到flag

IDA64打开

找到了与flag相关的代码

shift+f12查看字符串

找到了hacking_for_fun

根据上面的代码flag应该是把字符串中的i r 换成1

IDA打开,f5反编译_main函数,然后查看追踪_main_0函数得到flag