20145230熊佳炜《网络对抗》实验六:信息收集和漏洞扫描技术

20145230熊佳炜《网络对抗》实验六:信息收集和漏洞扫描技术

信息收集

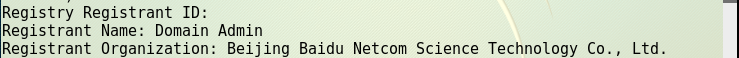

whois

-

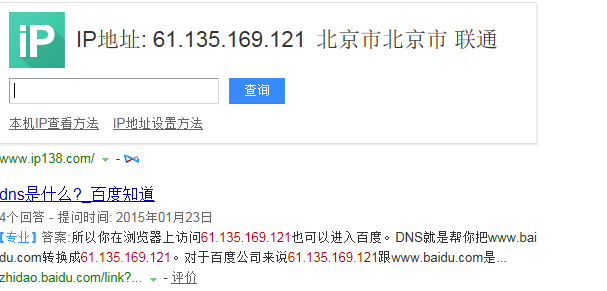

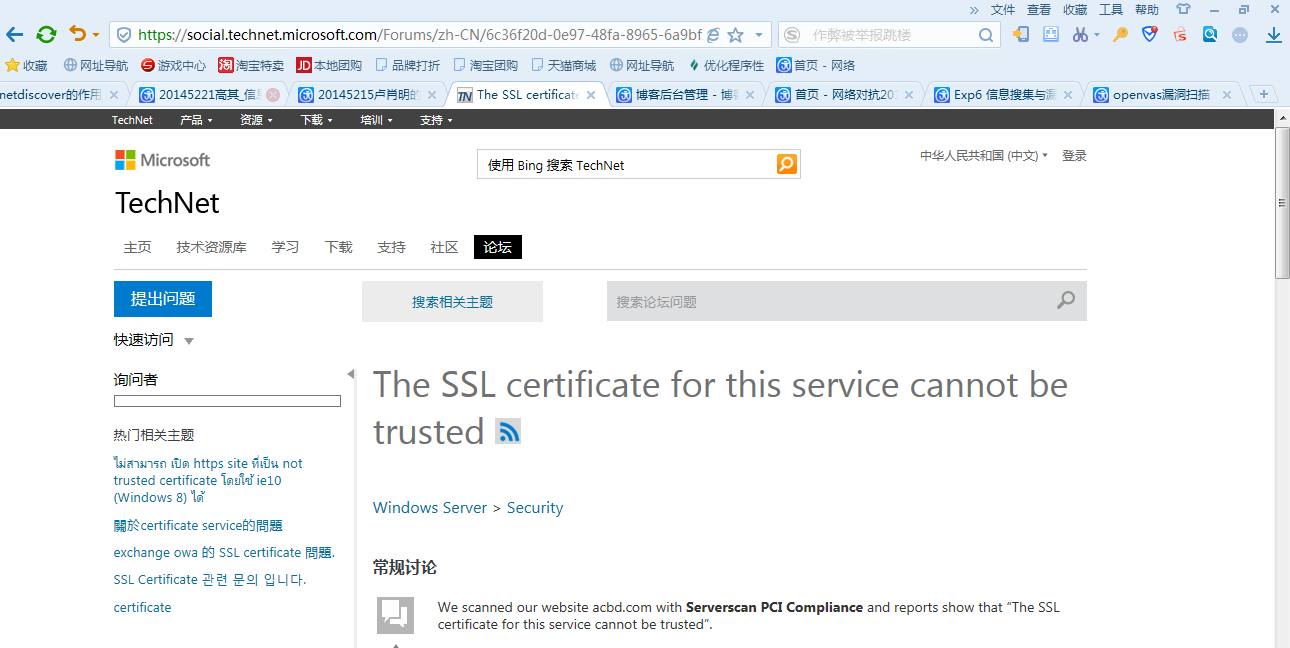

whois可以用来查询是用来查询域名的IP以及所有者等信息的传输协议。

![]()

-

我们可以查询一下baidu的一些信息,可以看到百度的IP地址,也可以看到我们的whois版本是2.0,服务器的名字是BAIDU.COM.CN。还可以看到百度登记者组织的相关信息,也能看到省份是北京,也能看到一些电话、传真等信息。

![]()

![]()

![]()

dig

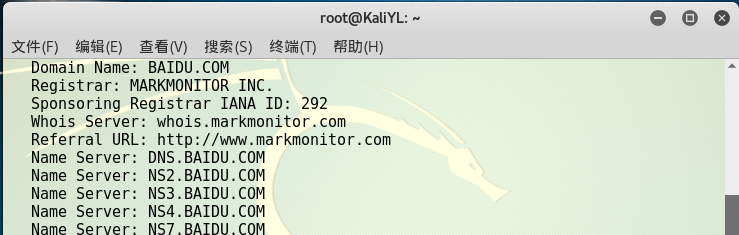

- dig(域信息搜索器)命令是个用于询问 DNS 域名服务器的灵活的工具。它执行DNS搜索,显示从受请求的域名服务器返回的答复。

![]()

nslookup

- nslookup可以指定查询的类型,我们主要可以用来诊断基础结构信息。我们可以看到服务器地址的信息,百度的地址是192.168.226.2。我们可以看到百度的权威名字是www.a.shifen.com。

![]()

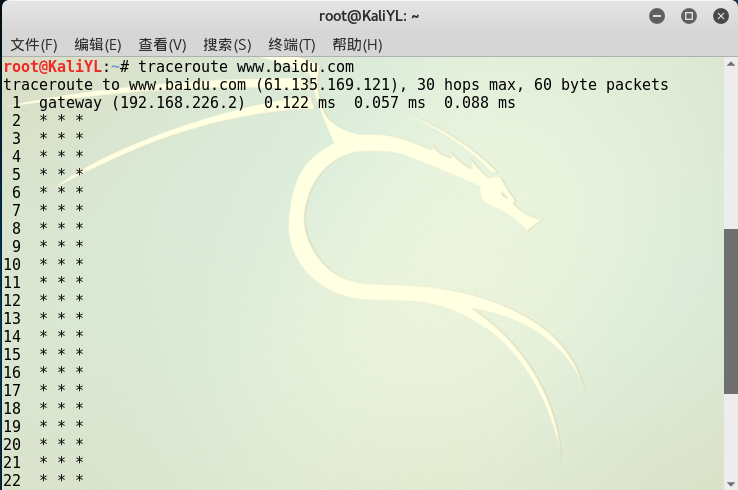

tracert

- tracert是路由跟踪查询命令,可以清楚地看到我们IP数据包访问百度需要经过很多路径,可以看到第一条就是我们虚拟机的网关IP地址。

![]()

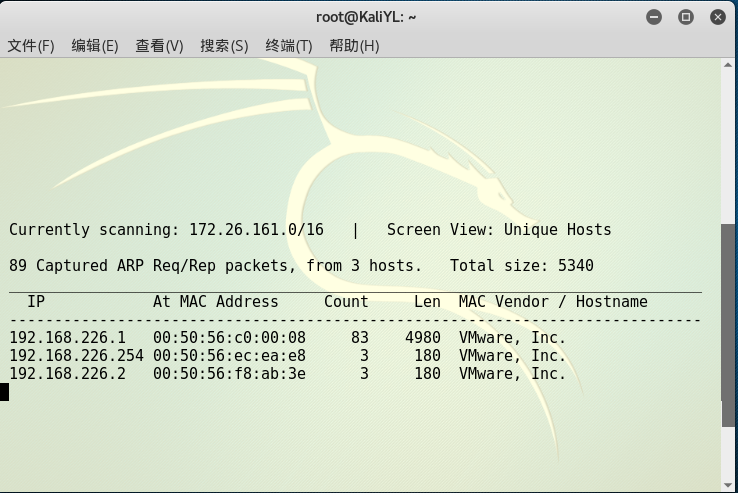

netdiscover

- 是一个主动/被动的ARP侦查命令,可以对我们的主机进行探测。

![]()

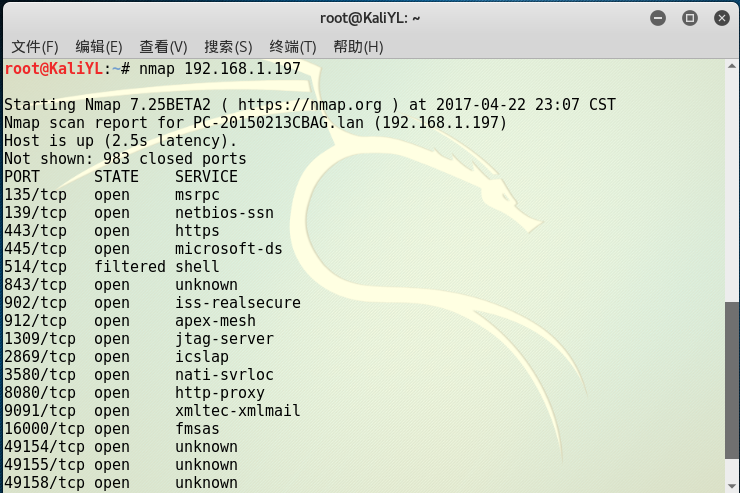

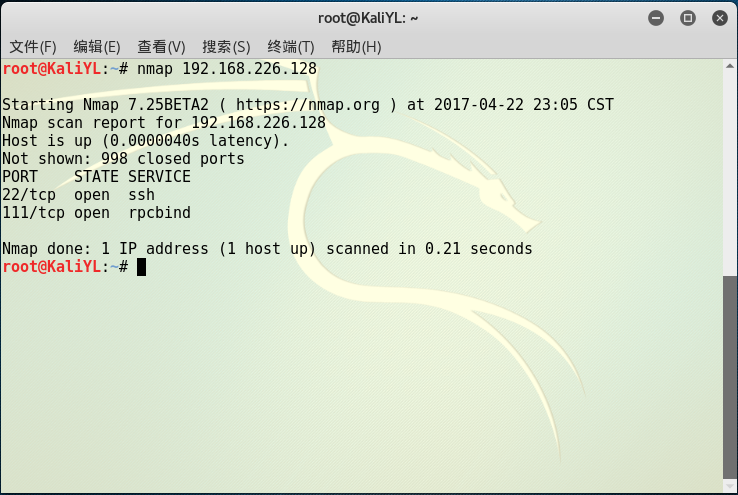

nmap扫描

- 可以用nmap扫描一下我们的主机,我们可以看到我们的kali虚拟机只开放了2个端口,而在我们的windows主机上开放了17个端口。

![]()

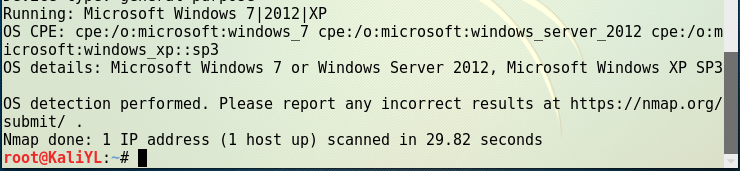

- 还可以看出我们的操作系统是windows 7。

![]()

漏洞扫描

-

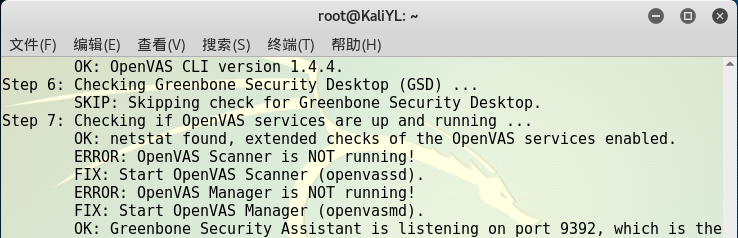

我们需要用到的是我们kali中的openvas指令,第一步我们需要输入check-setup来看一下我们Kali中openvas的安装状态。很明显,第一遍我们的安装状态是有错误的,我们需要对其进行修复。

![]()

-

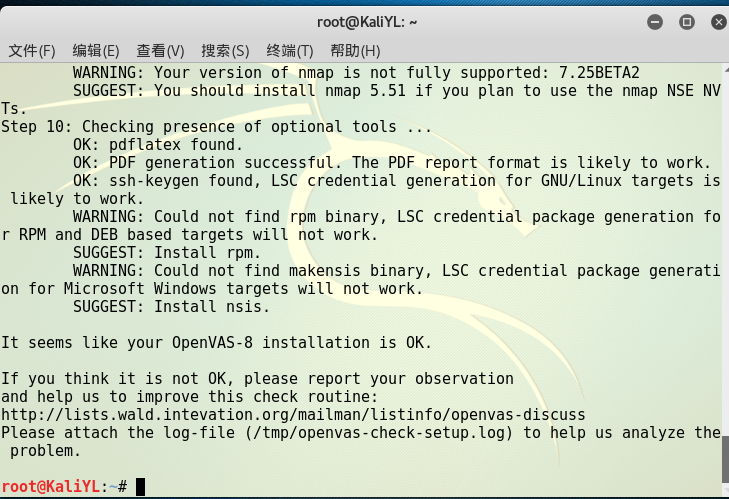

修复了两个error后再检测一下就发现我们的openvas可以用了。

-

然后我们需要用openvasmd可以设定一下我们登陆的初始用户名和密码。

![]()

-

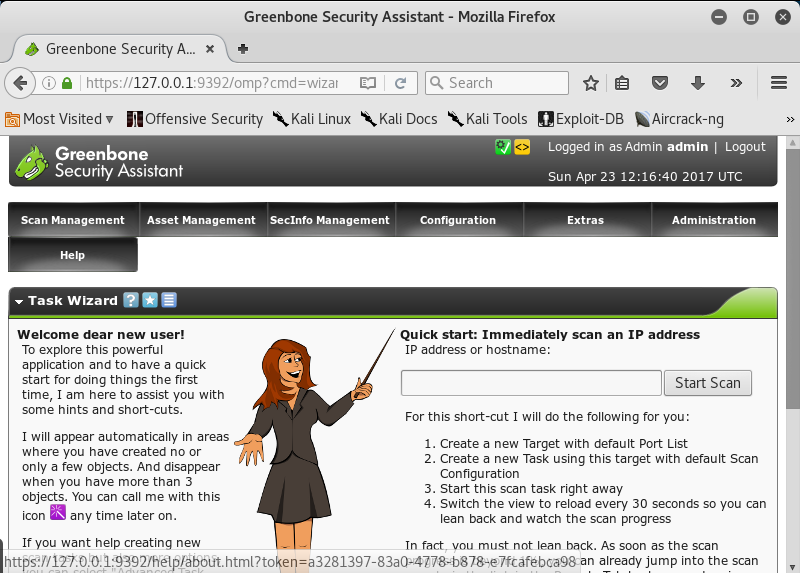

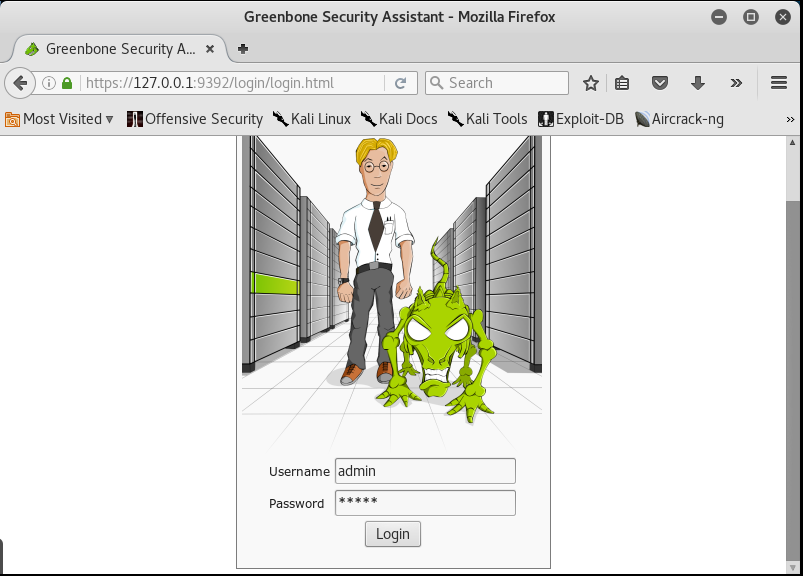

最后用openvas-start就可以开启我们的服务,开启后登陆我们的扫描网站。

![]()

-

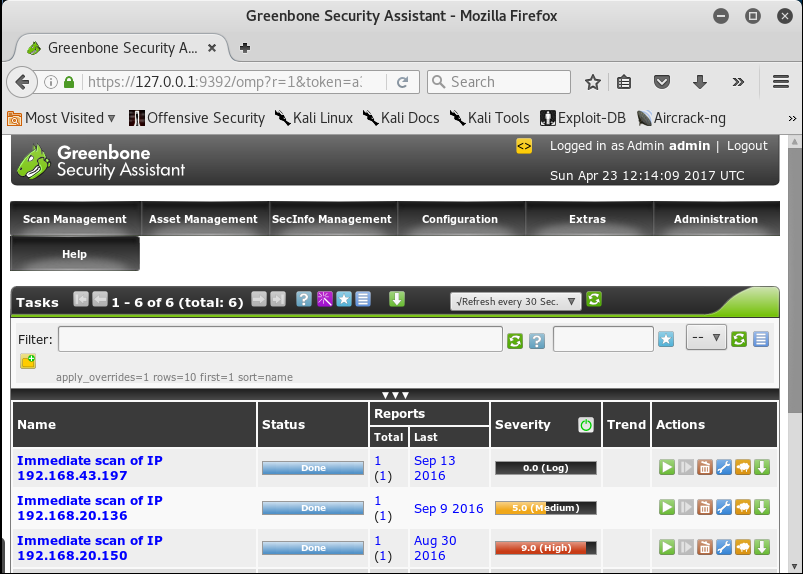

登录成功后我们可以进入初始界面,可以选择新建task来指定一个IP地址进行扫描。

![]()

-

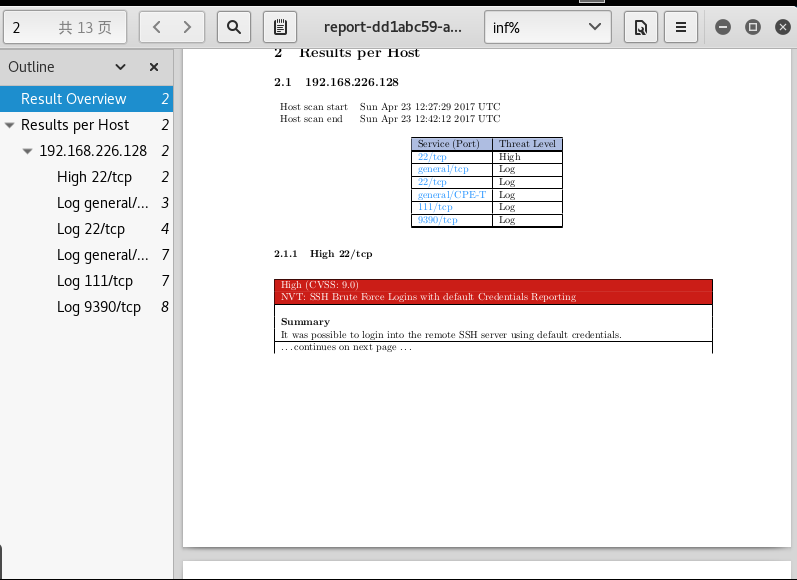

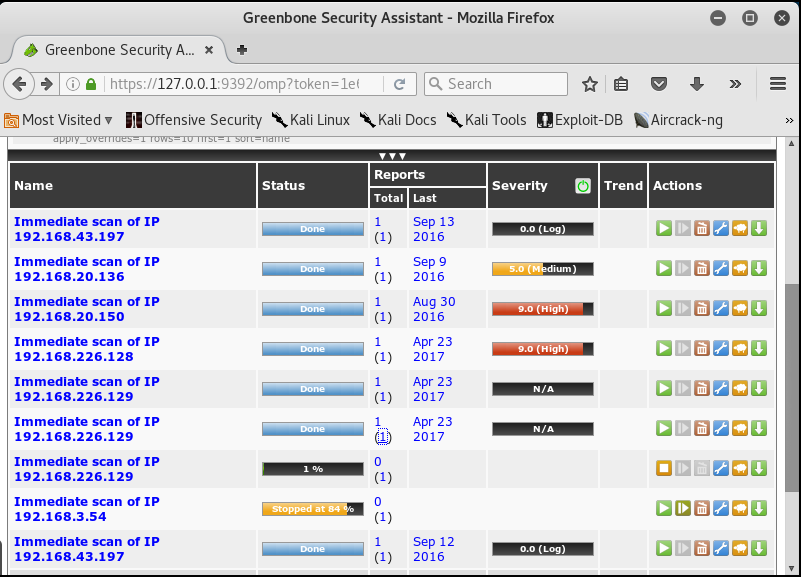

扫描成功后会有许多报告,我们可以看到我们kali漏洞的报告,windows 7的程序太多,扫描要花很长时间,所以我们就没有扫描我们主机。

![]()

-

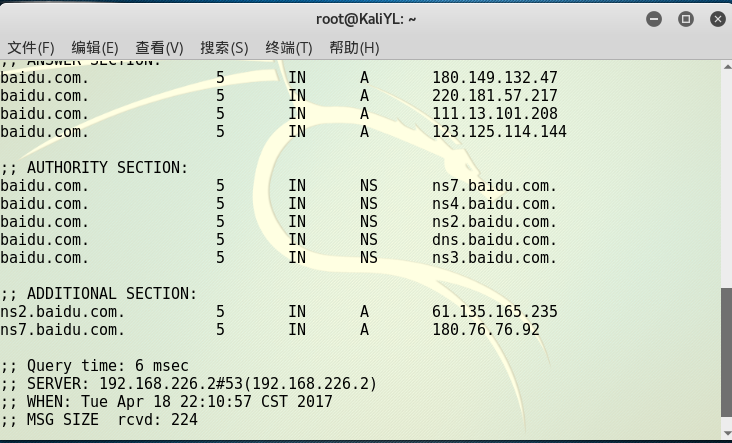

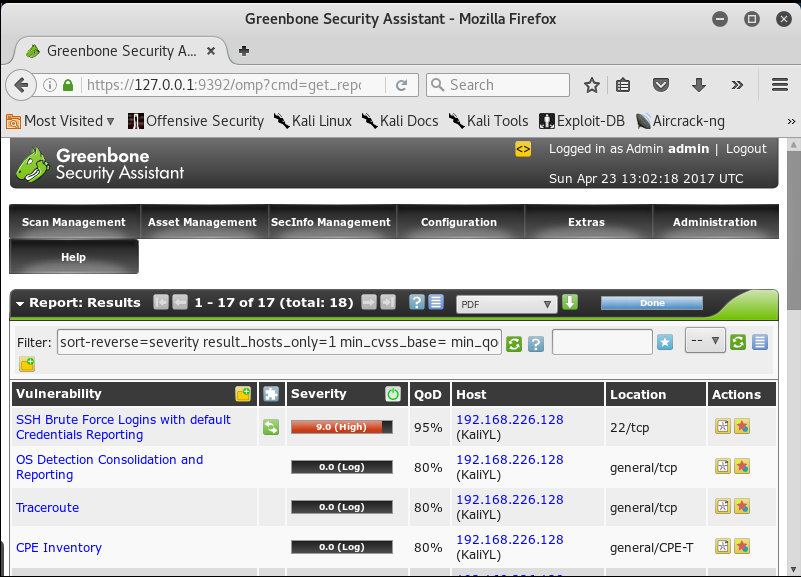

其中一个高位漏洞我们可以显而易见,是一个发生在关于TCP 22端口的漏洞,我们可以进去下载pdf看详细信息,还可以去微软安全网站上面去搜索我们的漏洞信息,可以看到我们的这个漏洞主要是不受信任。

![]()

感受

- 这次实验呢,总体来说不太困难,我们主要就是学会用一些命令与网站去搜集一些我们需要的信息,比如DNS信息啊,IP地址信息来源啊什么的。漏洞扫描我们用的是我们kali中的openvas命令,其实,我们之前做过的实验中ver-scan网站可以进行对某一程序进行扫描,上学期记得做信息安全技术实验时我们还用过一个x-scan软件对我们计算机进行漏洞扫描,而现在来说,很多大网络公司都推出了很多新款杀毒软件,它们也都能提供对自己系统全方位的扫描,有了这么多的扫描,我们就可以实现对自己主机的实时监控,以防非法入侵。

基础问答

(1)哪些组织负责DNS,IP的管理。

答:ICANN是互联网名称与数字地址分配机构是一个非营利性的国际组织,成立于1998年10月,是一个集合了全球网络界商业、技术及学术各领域专家的非营利性国际组织,负责在全球范围内对互联网唯一标识符系统及其安全稳定的运营进行协调,包括互联网协议地址的空间分配、协议标识符的指派、通用顶级域名以及国家和地区顶级域名系统的管理、以及根服务器系统的管理。这些服务最初是在美国政府合同下由互联网号码分配当局以及其它一些组织提供。

这三个支持组织是: 1. 地址支持组织负责IP地址系统的管理。 2. 域名支持组织负责互联网上的域名系统(DNS)的管理。 3.协议支持组织负责涉及Internet协议的唯一参数的分配。此协议是允许计算机在因特网上相互交换信息,管理通讯的技术标准。

- PS:以上信息来自百度百科。

(2)什么是3R信息。

答:注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)就是我们说的3R信息。

浙公网安备 33010602011771号

浙公网安备 33010602011771号