20232315 2025-2026-1 《网络与系统攻防技术》实验五实验报告

目录

一、实验基本信息

-

实验环境:Kali Linux虚拟机 + VMware Workstation;windows主机

-

实验工具:Wireshark、在线IP地理位置查询工具、Nessus等

-

实验时间:2025.11.15

二、实验内容

-

从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取指定信息

-

尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

-

使用nmap开源软件对靶机环境进行扫描,回答指定问题并给出操作命令

-

使用Nessus开源软件对靶机环境进行扫描,回答指定问题并给出操作命令

-

通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题;并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

三、实验过程

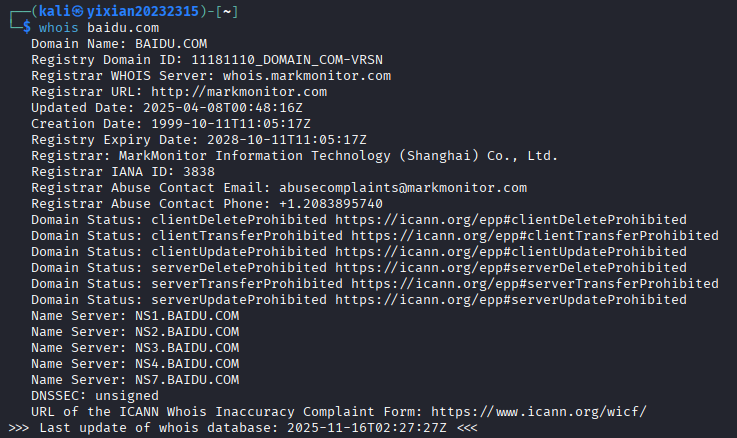

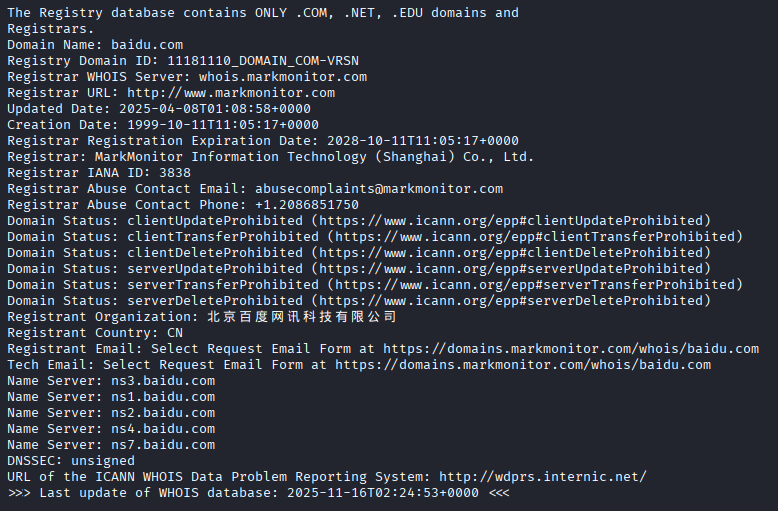

3.1 选择DNS域名进行查询(选择`baidu.com`),获取相应信息

-

使用

whois查询域名注册信息(whois可用于查询域名/IP注册信息)

- DNS注册人及联系方式

| 查询项目 | 结果 |

|---|---|

| 域名 | baidu.com |

| 注册人/组织 | 北京百度网讯科技有限公司 |

| 注册商 | MarkMonitor Information Technology (Shanghai) Co., Ltd. |

| 创建时间 | 1999-10-11 |

| 过期时间 | 2028-10-11 |

| 名称服务器 | ns1.baidu.com, ns2.baidu.com, ns3.baidu.com, ns4.baidu.com, ns7.baidu.com |

| 联系方式 | 注册组织的联系方式通过MarkMonitor的隐私保护服务进行了隐藏,需要使用在线表单进行联系 |

-

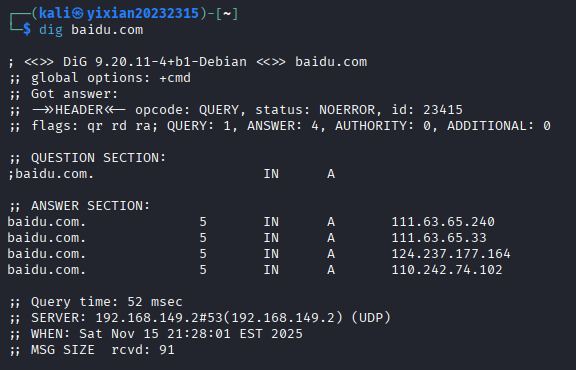

使用

dig获取域名解析 IP

-

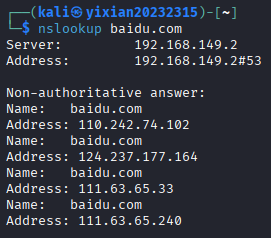

使用

nslookup查询 IP

- 该域名对应IP地址(该域名对应四个IP地址)

| IP地址 | 110.242.74.102, 124.237.177.164, 111.63.65.33, 111.63.65.240 |

|---|

-

使用

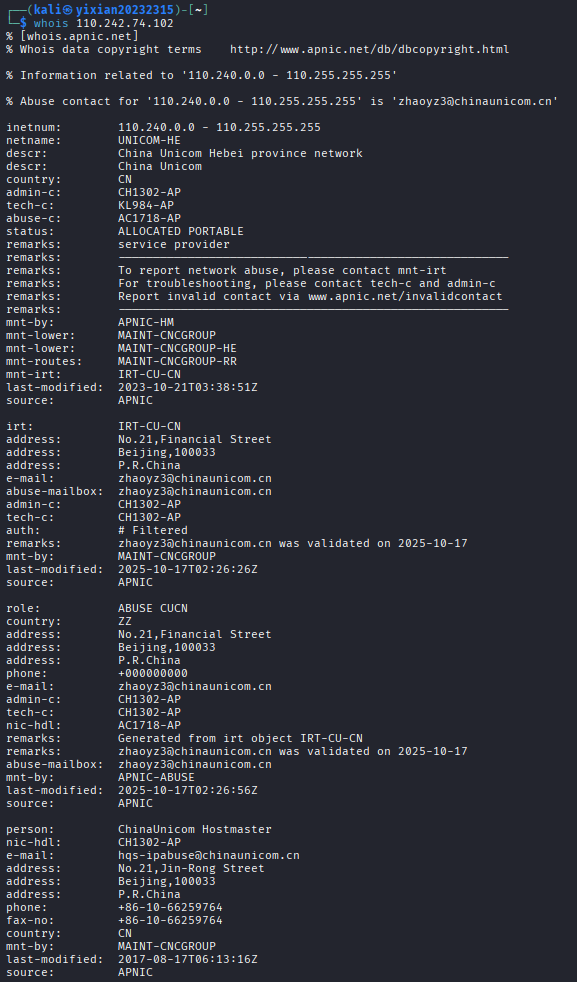

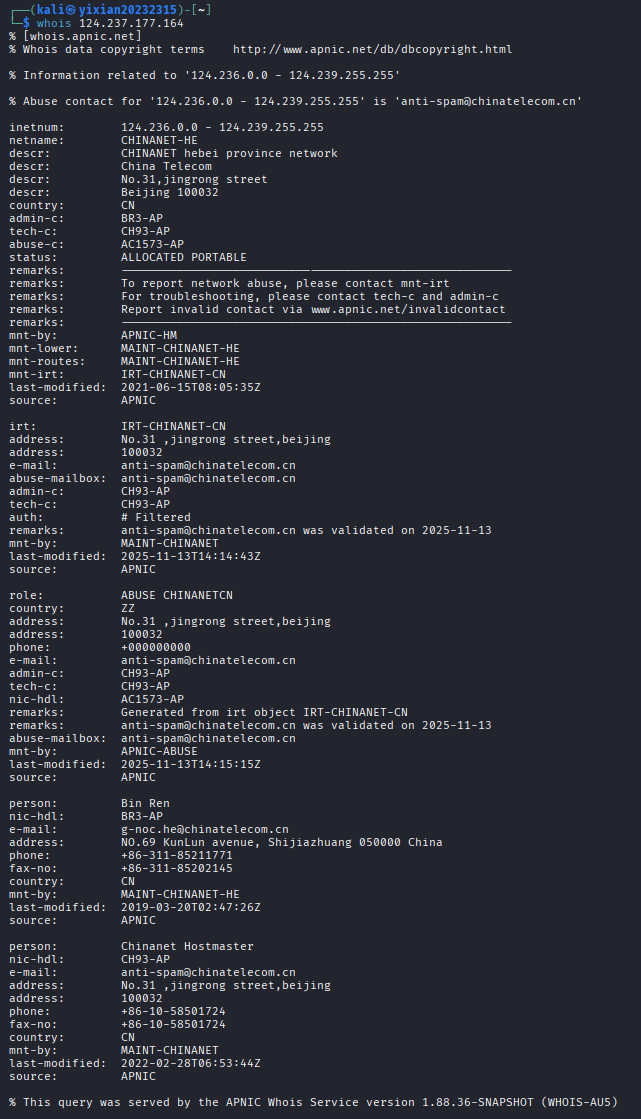

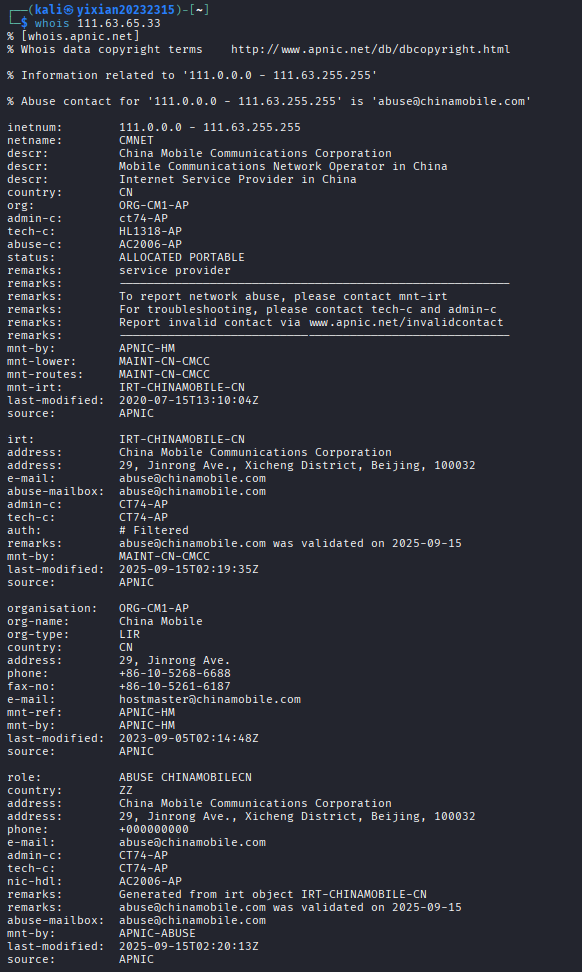

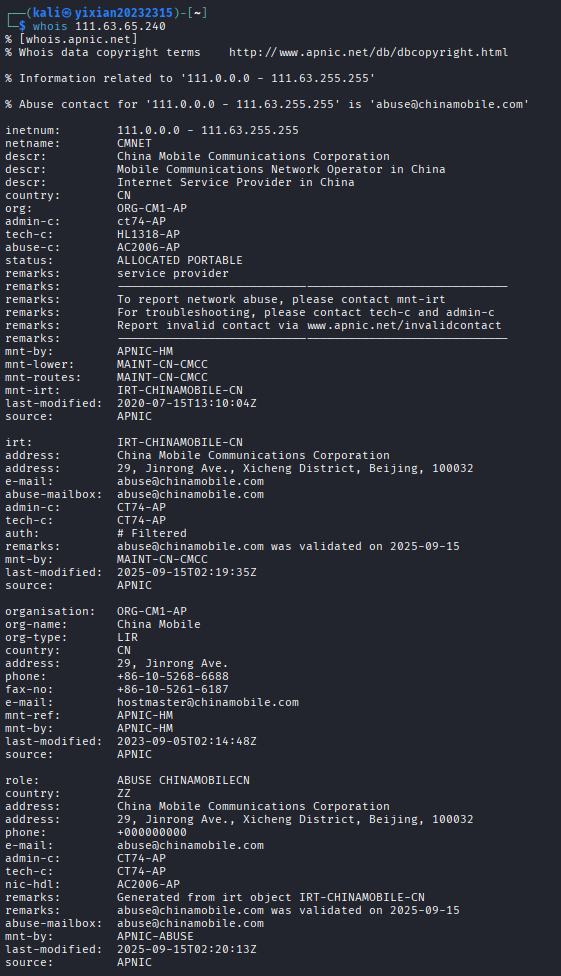

whois查询IP地址

- IP注册人及联系方式

| IP地址 | 注册人(运营商) | 网络名称 | 滥用投诉邮箱 | 联系电话 |

|---|---|---|---|---|

| 110.242.74.102 | 中国联通河北省分公司 | UNICOM-HE | zhaoyz3@chinaunicom.cn | +86-311-86681601 |

| 124.237.177.164 | 中国电信河北省分公司 | CHINANET-HE | anti-spam@chinatelecom.cn | +86-311-85211771 |

| 111.63.65.33 | 中国移动通信集团 | CMNET | abuse@chinamobile.com | +86-10-5268-6688 |

| 111.63.65.240 | 中国移动通信集团 | CMNET | abuse@chinamobile.com | +86-10-5268-6688 |

-

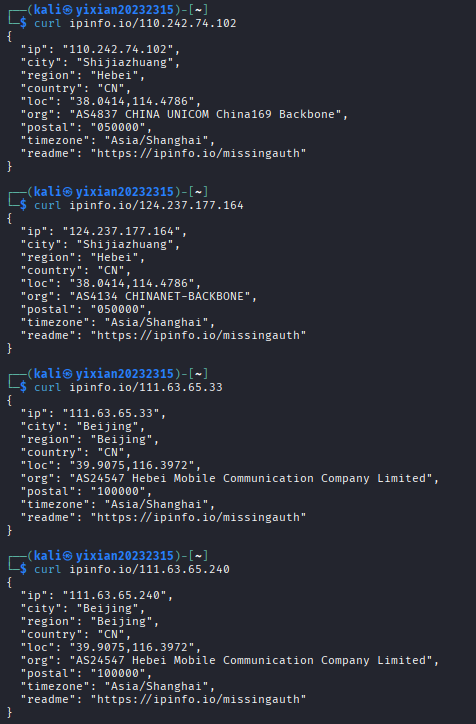

使用

crul查询精确地址信息

- IP地址所在国家、城市和具体地理位置

| IP地址 | 运营商 | 城市 | 省份 | 国家 | 经纬度 | 邮政编码 | 自治系统 |

|---|---|---|---|---|---|---|---|

| 110.242.74.102 | 中国联通 | 石家庄市 | 河北省 | CN | 38.0414,114.4786 | 050000 | AS4837 |

| 124.237.177.164 | 中国电信 | 石家庄市 | 河北省 | CN | 38.0414,114.4786 | 050000 | AS4134 |

| 111.63.65.33 | 中国移动 | 北京市 | 北京市 | CN | 39.9075,116.3972 | 100000 | AS24547 |

| 111.63.65.240 | 中国移动 | 北京市 | 北京市 | CN | 39.9075,116.3972 | 100000 | AS24547 |

-

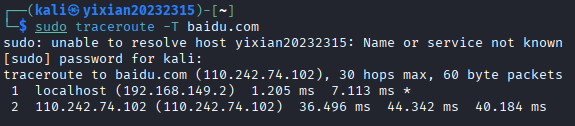

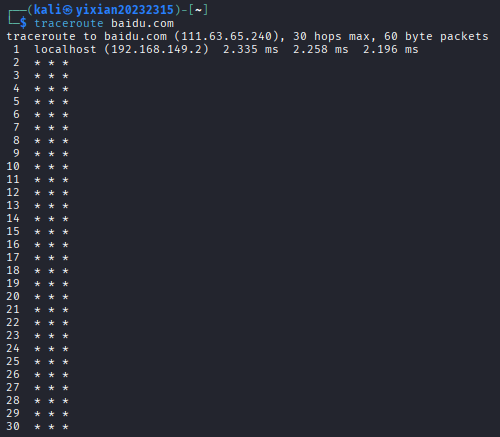

使用

traceroute追踪路由

-

第1跳: 本地网关

192.168.149.2,响应时间1.2-7.1ms -

第2跳: 直接到达目标IP

110.242.74.102,响应时间36-44ms -

路径很短,说明这是在局域网或虚拟环境中的测试

-

-

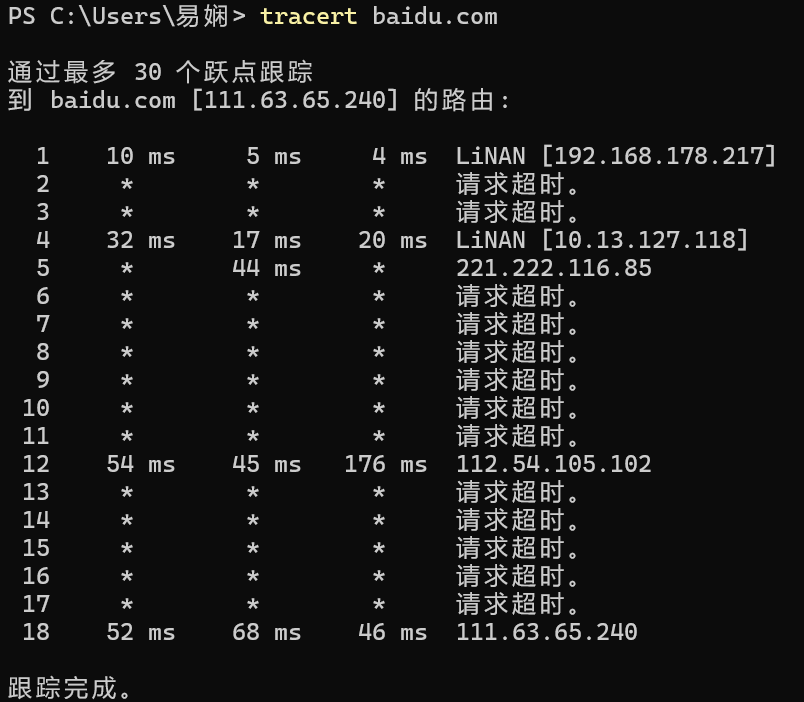

使用

tracert在windows上追踪路由

-

第1跳:局域网网关

192.168.178.217,响应时间10ms -

第2-3跳:超时,运营商内部节点,不响应ICMP

-

第4跳:运营商网络节点10.13.127.118

-

第5跳:中国移动骨干网节点 221.222.116.85,响应时间44ms

-

第6-11跳:超时,中间路由,被防火墙过滤

-

第12跳:接近目标网络的节点112.54.105.102

-

第13-17跳:超时,百度入口路由,被安全策略过滤

-

第18跳:百度服务器(目标)111.63.65.240,响应时间52ms

-

-

使用在线工具查询IP地理位置,使用在线工具

https://www.ip138.com/,查询110.242.74.102、124.237.177.164、111.63.65.33、111.63.65.240的IP地理位置

3.2 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

-

给微信好友(室友20232320黄馨仪)打语音通话,通过wireshark抓包,获取其地理位置,我的IP为

192.168.178.79,抓包如下,通过我的IP过滤UDP包,获取对方IP

由抓包结果可见,我的IP与IP

123.121.157.103、172.16.177.104都有较多的的UDP包数据传输,可以IP123.121.157.103、172.16.177.104为腾讯语音中继服务器 -

用在线工具查询IP地址具体位置,无法直接获取对方IP,可以通过中继服务器锁定对方模糊地理位置

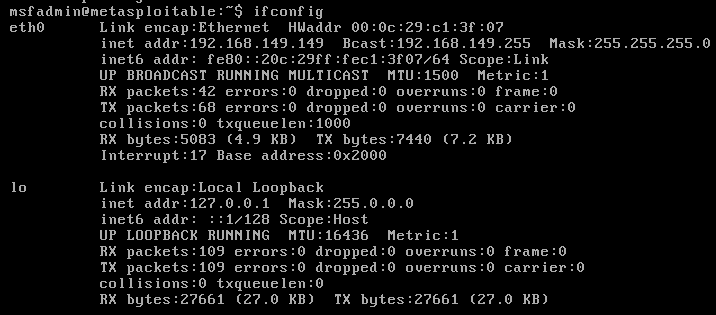

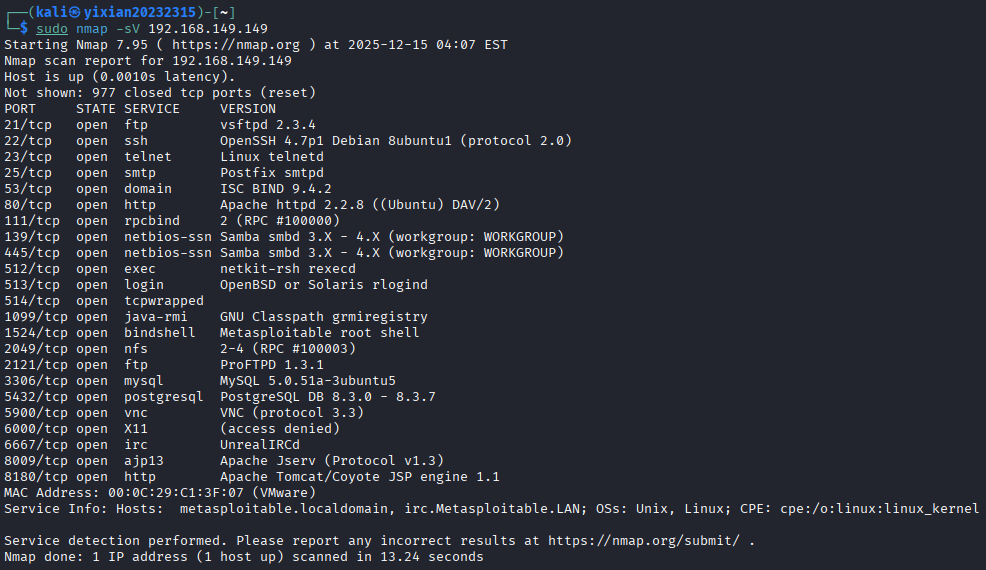

3.3 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

-

使用作为Metasploitable2靶机,靶机IP地址为192.168.149.149

-

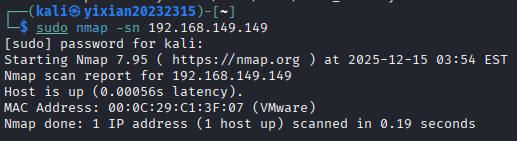

使用

sudo nmap -sn 192.168.149.149命查看令靶机IP地址是否活跃

-

-sn:让 Nmap 只进行主机发现,不扫描端口,从而快速得到结果 -

Host is up说明靶机处于活跃状态

-

-

查看靶机开放了哪些TCP和UDP端口

-

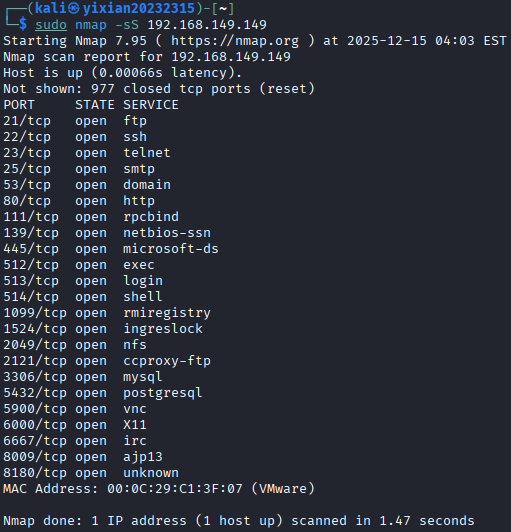

使用

sudo nmap -sS 192.168.149.149命令查看TCP端口与服务

扫描发现了大量开放的TCP端口,表明这是一台运行着多种网络服务的Linux主机,其中开放了包括FTP、SSH、Web服务(HTTP)、数据库(MySQL、PostgreSQL)、远程管理(VNC、Telnet)以及多个早期网络服务在内的二十多个端口

-

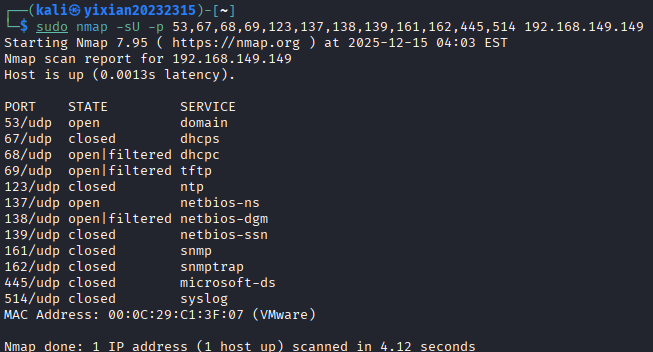

使用

sudo nmap -sU -p 53,67,68,69,123,137,138,139,161,162,445,514 192.168.149.149扫描常见的UDP端口

靶机

192.168.149.149的UDP服务暴露情况远少于TCP,仅确认开放了DNS服务(53端口)和NetBIOS名称服务(137端口),同时有几个端口(68、69、138)的状态为“open|filtered”,表明可能存在防火墙过滤或服务响应异常,而其余探测的常用UDP端口均处于关闭状态,这显示靶机的UDP服务配置相对简单或受到限制

-

-

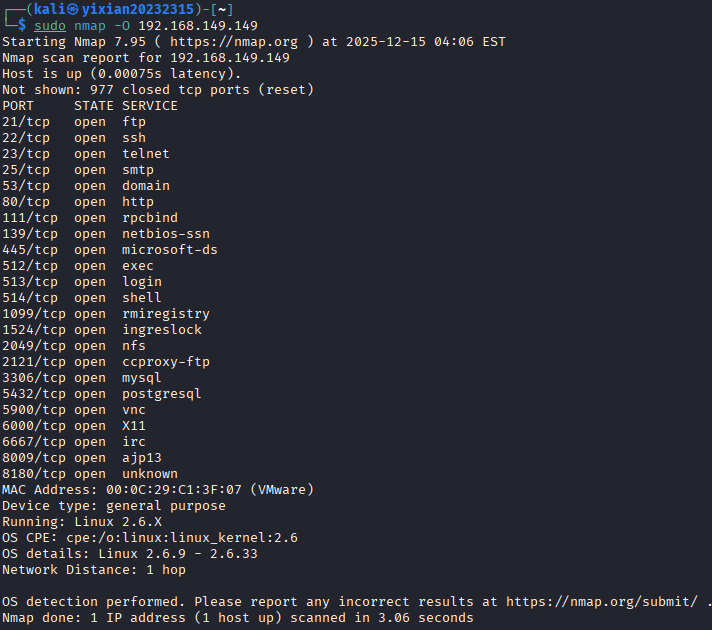

使用命令

sudo nmap -O 192.168.149.149查看靶机安装了什么操作系统,版本是多少

靶机

192.168.149.149被识别为一台运行Linux内核的设备,其具体版本推测为较旧的2.6系列,范围在2.6.9到2.6.33之间 -

使用命令

sudo nmap -sV 192.168.149.149查看靶机上安装了哪些服务

靶机

192.168.149.149上运行的众多网络服务均暴露出陈旧且存在已知高危漏洞的特定版本,例如vsftpd 2.3.4的后门漏洞、Samba 3.x的远程代码执行漏洞、以及存在后门的UnrealIRCd和Java RMI服务

3.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

-

靶机上开放了哪些端口

-

靶机各个端口上网络服务存在哪些安全漏洞

-

你认为如何攻陷靶机环境,以获得系统访问权

3.5 通过搜索引擎搜索自己在网上的足迹,练习使用Google hack搜集技能完成搜索

-

通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

-

先后在百度、搜狐搜索了我的名字“易娴”,只有重名的,并没有发现我的个人信息

-

-

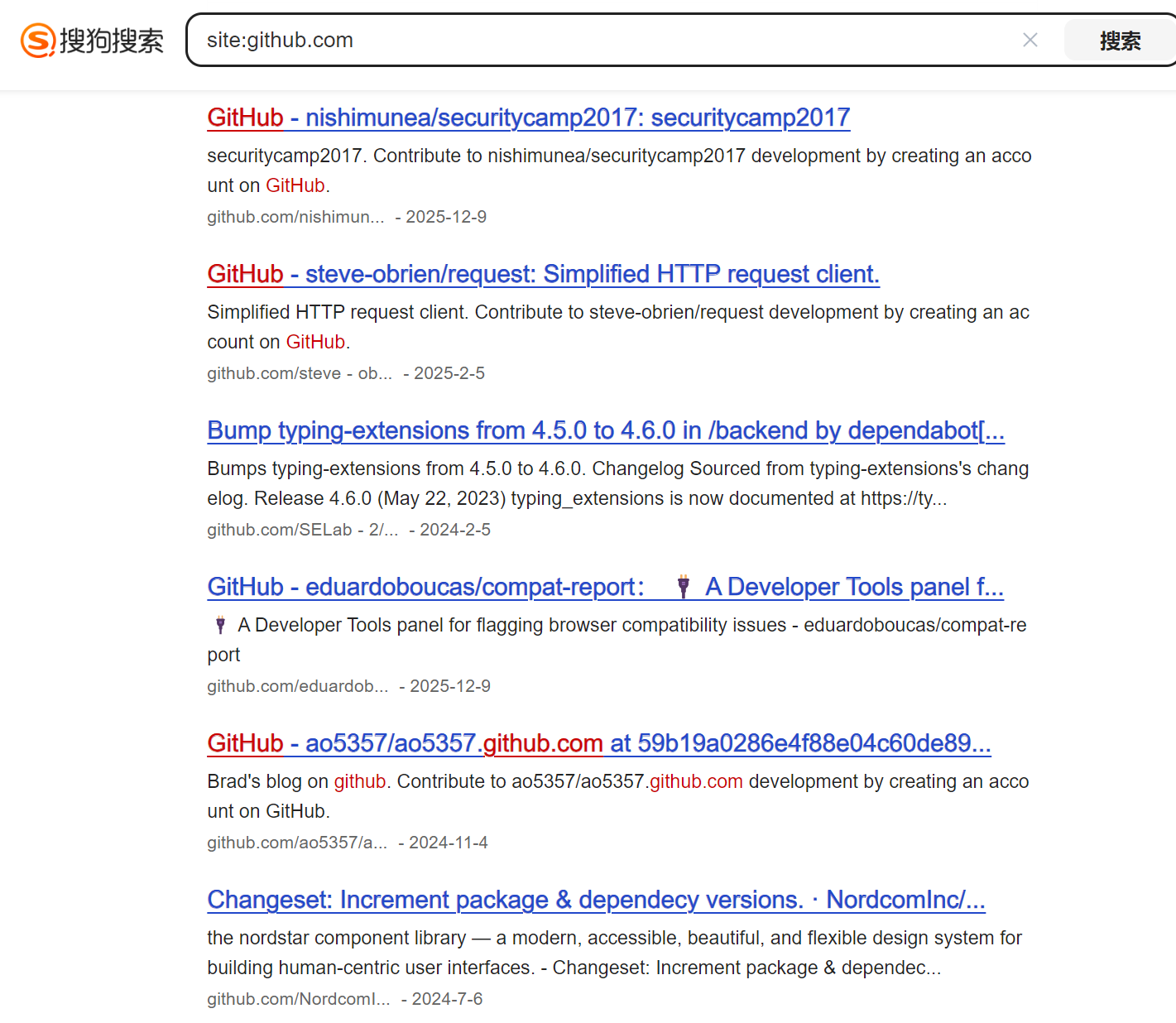

练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

-

site:——将搜索范围限定在某个网站或域名内

可以看到搜索结果左下角的网站都是

github.com -

intitle:——搜索网页标题中包含特定关键词的页面

可以看到搜索结果的标题中都含有“网络攻防”

-

inurl:——搜索URL地址中包含特定关键词的页面

可以看到各种登录的链接

-

intext:——搜索网页正文内容中包含特定关键词的页面

-

filetype:——搜索特定类型的文件(如pdf, xls, doc)

可以看到搜索结果都是PDF文件

-

A OR B——查找包含A或包含B或同时包含A和B的网页

-

-(减号)——从搜索结果中排除包含特定关键词的页面

-

link:——查找所有链接到某个特定URL的网页

-

cache:——查看搜索引擎为某个网页保存的缓存快照

-

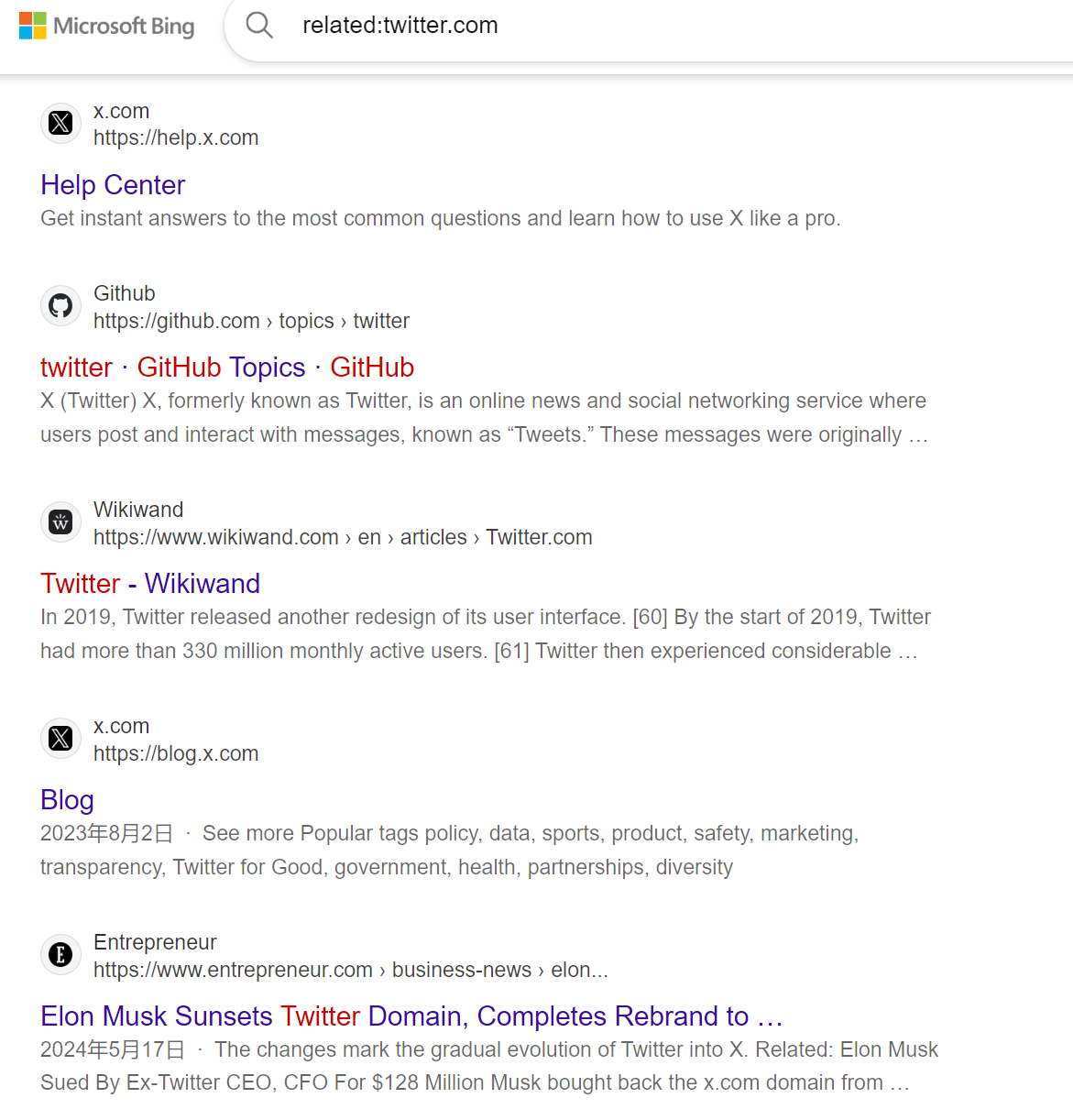

related:——查找与指定网址类似的其他网站

-

四、问题及解决方案

1. 追踪路由时路由节点没有响应ICMP

问题:使用traceroute追踪路由时路由节点没有响应ICMP

原因:可能是中间路由器的防火墙阻止了traceroute数据包,或者受企业或ISP网络的安全策略限制,这在受保护的网络环境中是正常现象

解决:用sudo traceroute -T baidu.com命令使用TCP SYN包进行路由追踪,模仿真实连接。

五、实验感想

通过本次系统性的网络攻防实验,我深刻理解了信息搜集作为网络攻防“第一公里”的关键地位。实验从基础的域名、IP信息查询,到主机探测与服务识别,再到深度漏洞评估,最后延伸至开源情报与搜索引擎高级利用,构建了一个从外围到核心、从被动收集到主动探测的完整认知链条。

最让我印象深刻的是通过Nmap扫描发现靶机开放的22个TCP端口及其对应的陈旧服务版本,这相当于直接呈现了一份攻击方案。将这些信息与Nessus扫描出的具体CVE漏洞相结合,就可以有具体的、可复现的攻击路径,这让我认识到信息搜集技术的重要与有用。

攻击者只需找到一个脆弱点,而防御者需要保护整个暴露面。实验中的靶机正是因为同时存在多个高危服务而极易被攻陷。本次实验让我更清晰地认识到作为防御者应如何“隐藏”和“加固”。它让我明白,坚固的安全防线始于对自身暴露面的清醒认知,而技术能力与谨慎责任的结合,才是网络安全领域从业者的立身之本。

浙公网安备 33010602011771号

浙公网安备 33010602011771号