玄机——第六章 流量特征分析-小王公司收到的钓鱼邮件 wp

玄机——第六章 流量特征分析-小王公司收到的钓鱼邮件 wp

1. 简介

服务器场景操作系统 None

服务器账号密码 None None

任务环境说明

注:样本请勿在本地运行!!!样本请勿在本地运行!!!样本请勿在本地运行!!!

应急响应工程师小王在 WAF 上发现了一段恶意流量,请分析流量且提交对应 FLAG

2.参考文章

玄机——第六章 流量特征分析-小王公司收到的钓鱼邮件 wp_玄机注册码-CSDN博客

3.步骤

1. 下载数据包文件 hacker1.pacapng,分析恶意程序访问了内嵌 URL 获取了 zip 压缩包,该 URL 是什么将该 URL作为 FLAG 提交 FLAG(形式:flag{xxxx.co.xxxx/w0ks//?YO=xxxxxxx}) (无需 http、https);

解题思路

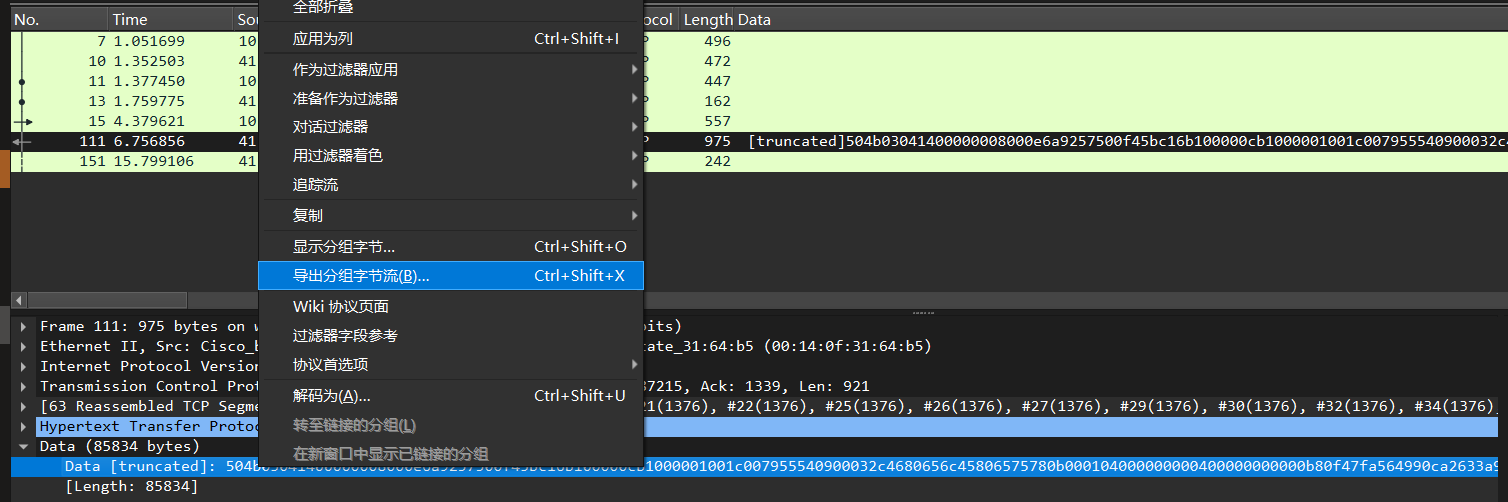

(1). 首先下载附件hacker1.pacapng,发现后缀为“.pacapng”,将他放入wireshark中查看流量信息

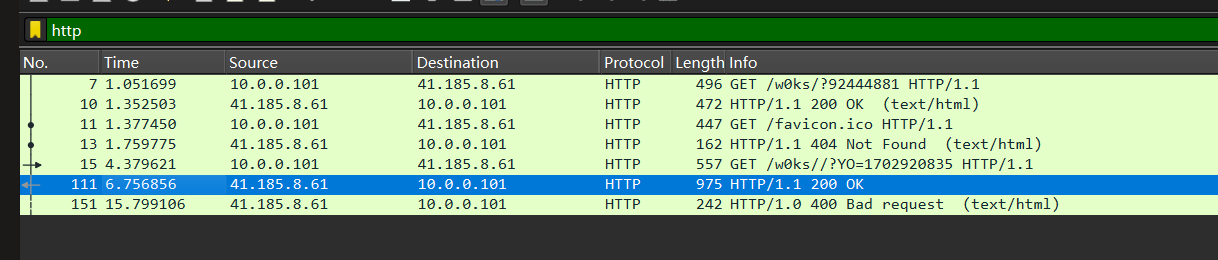

(2). 根据题目中所说恶意程序访问了内嵌 URL 获取了 zip 压缩包,于是我们对流量进行筛选过滤,通过url访问下载的,所以我们过滤http协议。

我们可以发现有三条访问的请求和响应数据包

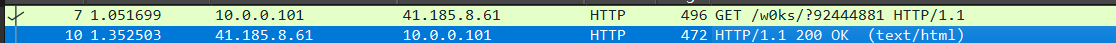

(3). 首先我们查看第一条访问

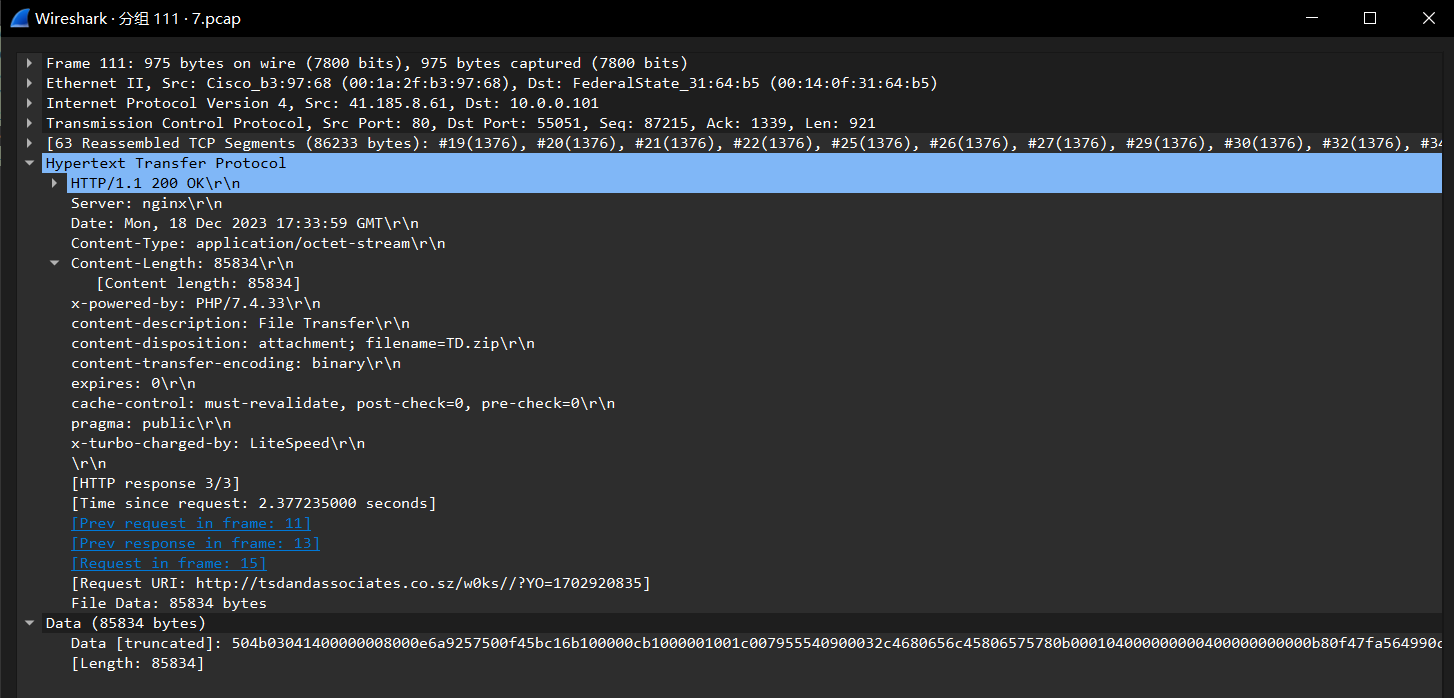

可以看到返回状态码是200,是响应成功的。查看响应包

Content-encoded entity body (gzip): 182 bytes -> 197 bytes 表示响应包进行了gzip压缩,但是在响应包中我们没有发现有zip文件

再往下看发现Line-based text data: text/html (1 lines)

Line-based text data: text/html (1 lines):也就是服务器向我们电脑浏览器发动的网页的内容,这是我们浏览器也就是应用层接收到的数据

可以看到网页的内容是指向另一个url,并且通过他的js代码分析

<script>

function red(){

window.location.href = document.getElementById("url").getAttribute("data-url")

}setTimeout(red,3000);

</script>

表示是每等待3秒钟,然后根据页面中 id 为 "url" 的元素的 data-url 属性,将页面重定向到相应的 URL。

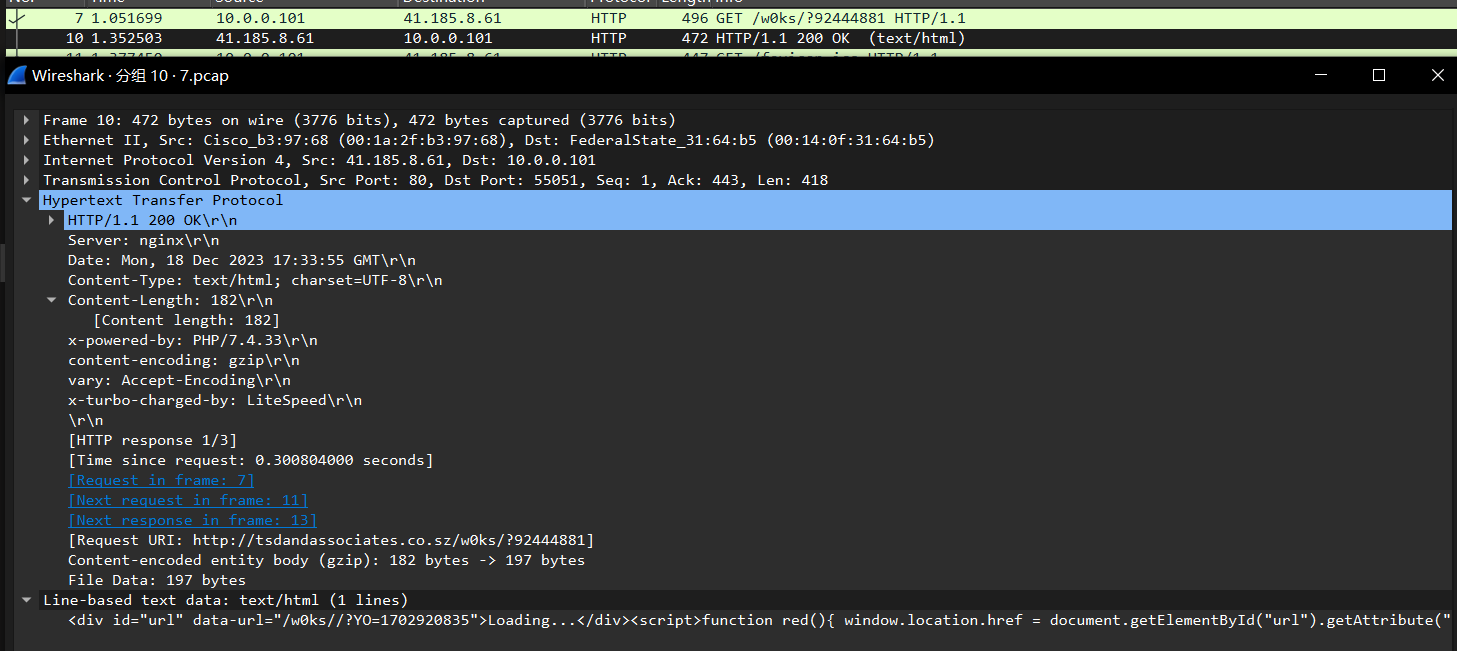

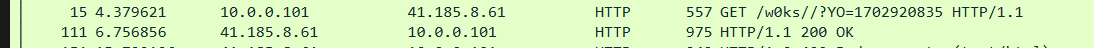

(4). 查看关于这个url的响应包

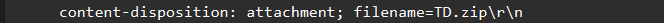

可以看到响应包中指出文件名为TD.zip

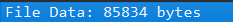

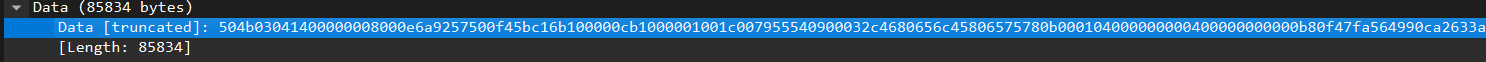

并且我们可以发现返回的数据data大小

根据数据的文件头为PK可以知道为zip类型的文件,确定最终的url路径“tsdandassociates.co.sz/w0ks//?YO=1702920835”

flag{tsdandassociates.co.sz/w0ks//?YO=1702920835}

补充常见的文件头

文件头(也称为文件签名或魔数)是文件开头的一段特定字节序列,用于标识文件类型。

常见的图片文件头

压缩文件

ZIP: 50 4B 03 04(对应ASCII为 PK)

位图(Bitmap)

BMP: 42 4D(对应ASCII为 BM)

图像交换(Interchange)

GIF: 47 49 46 38(对应ASCII为 GIF8)

JPEG文件

JPEG: FF D8 FF

便携式网络图形(Portable Network Graphics)

PNG: 89 50 4E 47 0D 0A 1A 0A(对应ASCII为 .PNG....)

2. 下载数据包文件 hacker1.pacapng,分析获取到的 zip 压缩包的 MD5 是什么 作为 FLAG 提交 FLAG(形式:flag{md5})

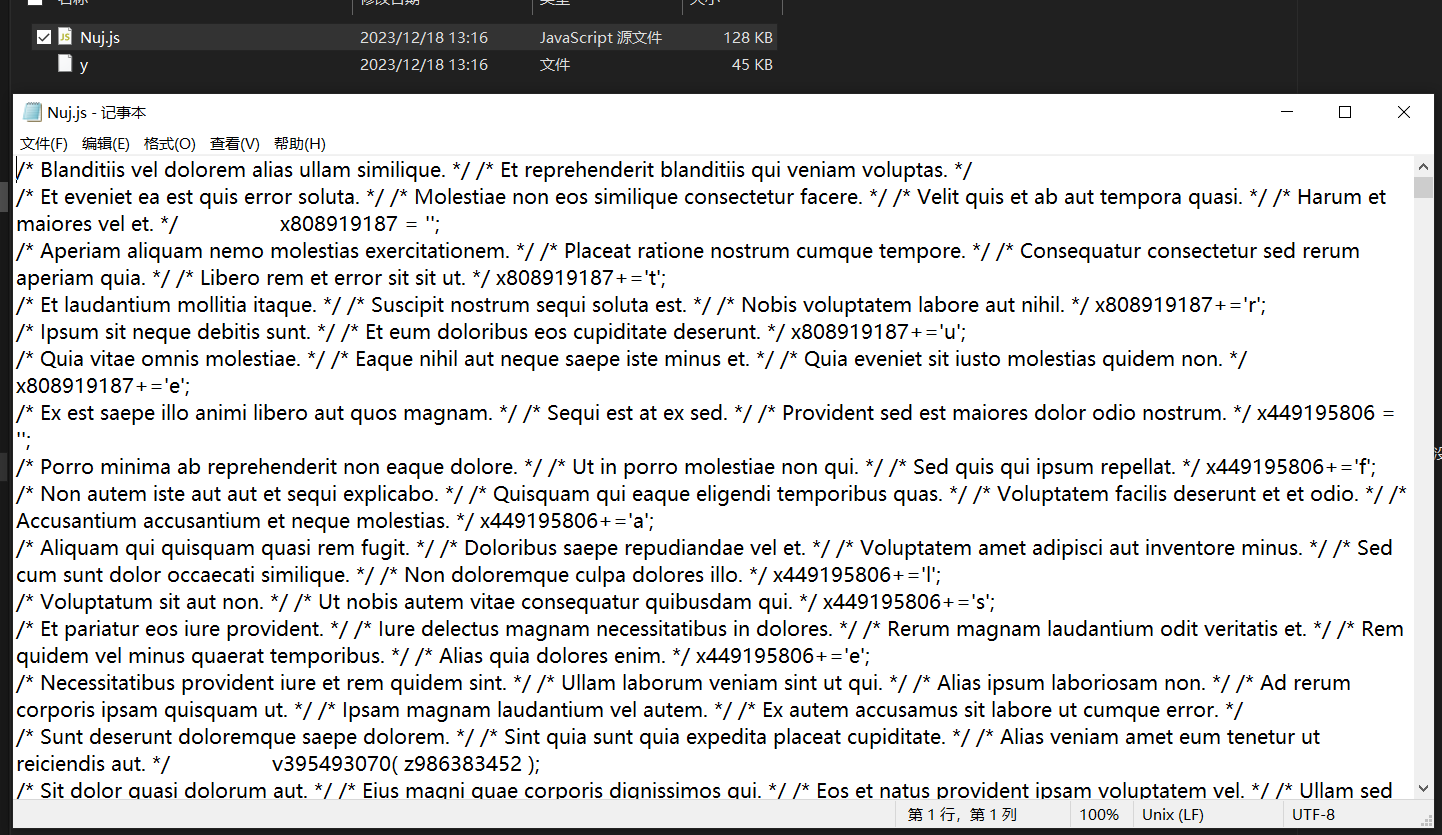

(1). 首先需要获取zip的压缩包的md5,需要先将zip文件下载,分析数据响应包,找到zip数据位置

(2). 并且将data作为数据流导出来

命名后缀为.zip

保存打开后会发现有两个文件

我们需要将zip文件进行md5加密,可以用到certutil工具

Certutil 是 Windows 操作系统上预装的工具,可用于 校验文件MD5、SHA1、SHA256,下载恶意文件和免杀。

具体用法可以使用 certutil -? 命令查询

(3). 使用certutil进行md5加密

certutil -hashfile test.zip MD5

最终得到flag

flag{f17dc5b1c30c512137e62993d1df9b2f}

3. 下载数据包文件 hacker1.pacapng,分析 zip 压缩包通过加载其中的 javascript 文件到另一个域名下载后续恶意程序, 该域名是什么?提交答案:flag{域名}(无需 http、https)

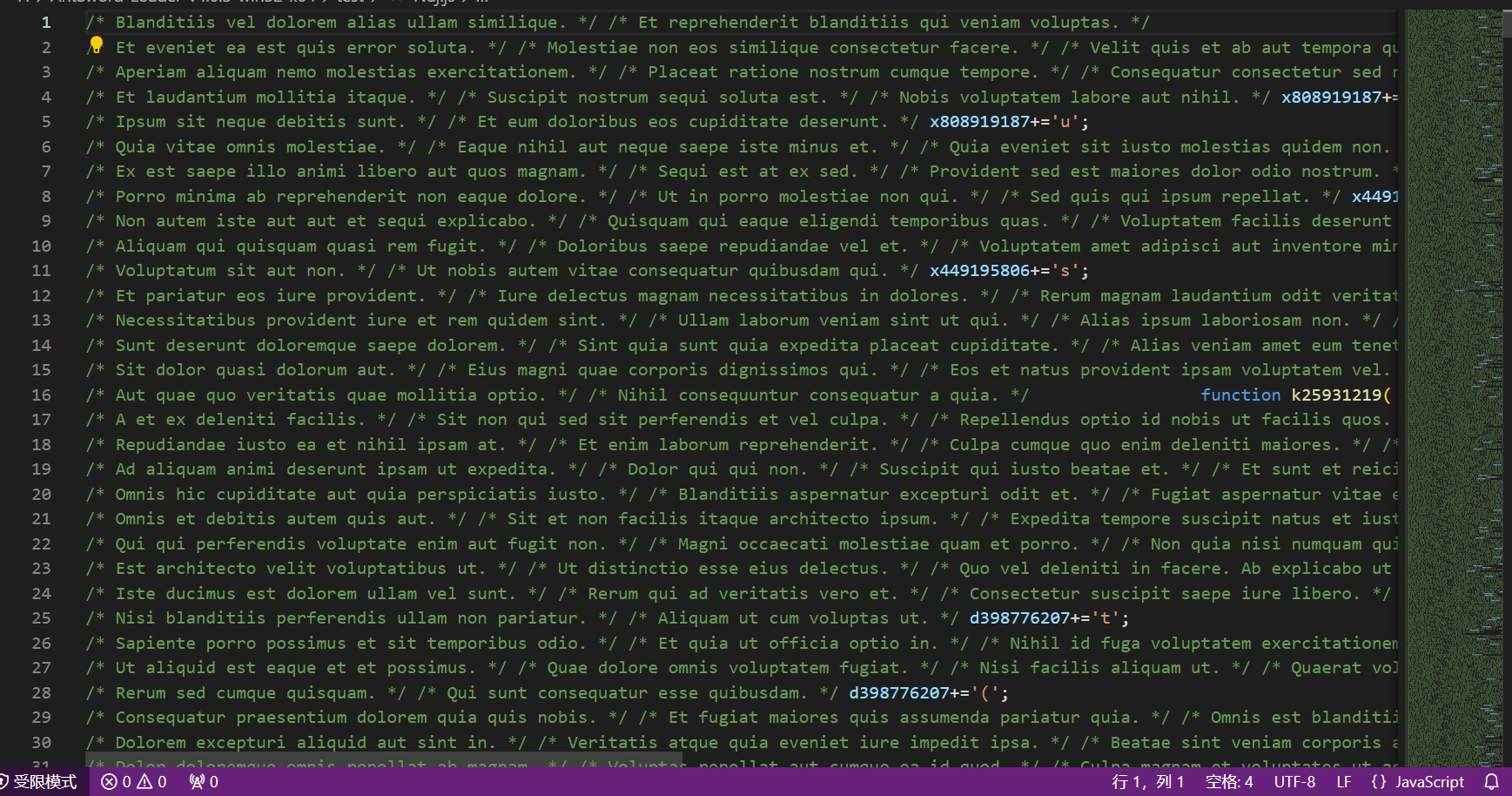

(1). 需要找到js文件中下载恶意程序的域名,我们使用记事本打开js文件

发现存在很多注释混淆,我们再次使用visual studio code打开

很明显能够看到真正执行的代码,我们将注释的代码删除掉,可以使用快捷键,具体请参考

【vscode】vscode 一键删除所有注释_除去代码注释-CSDN博客

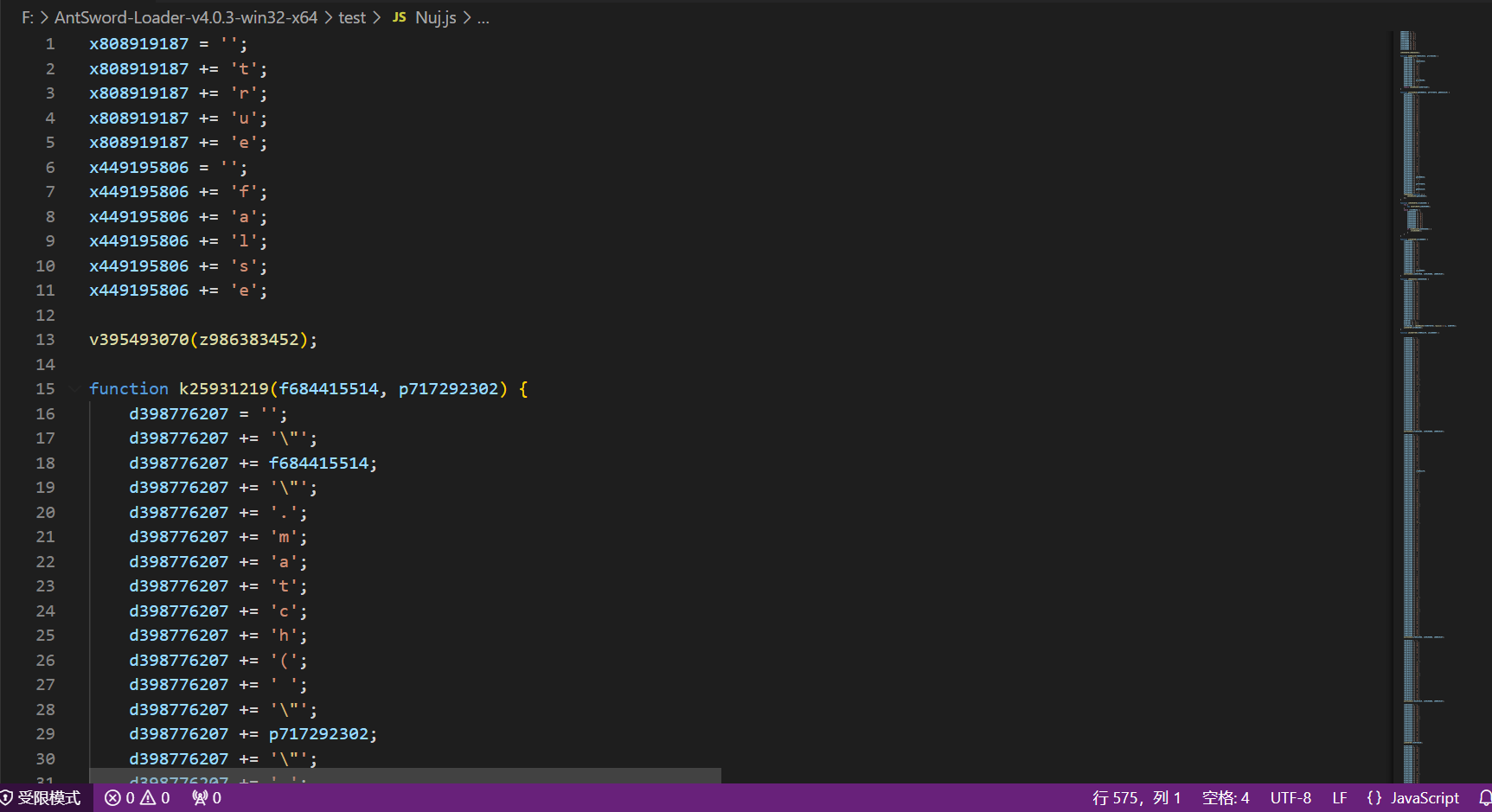

删除注释后

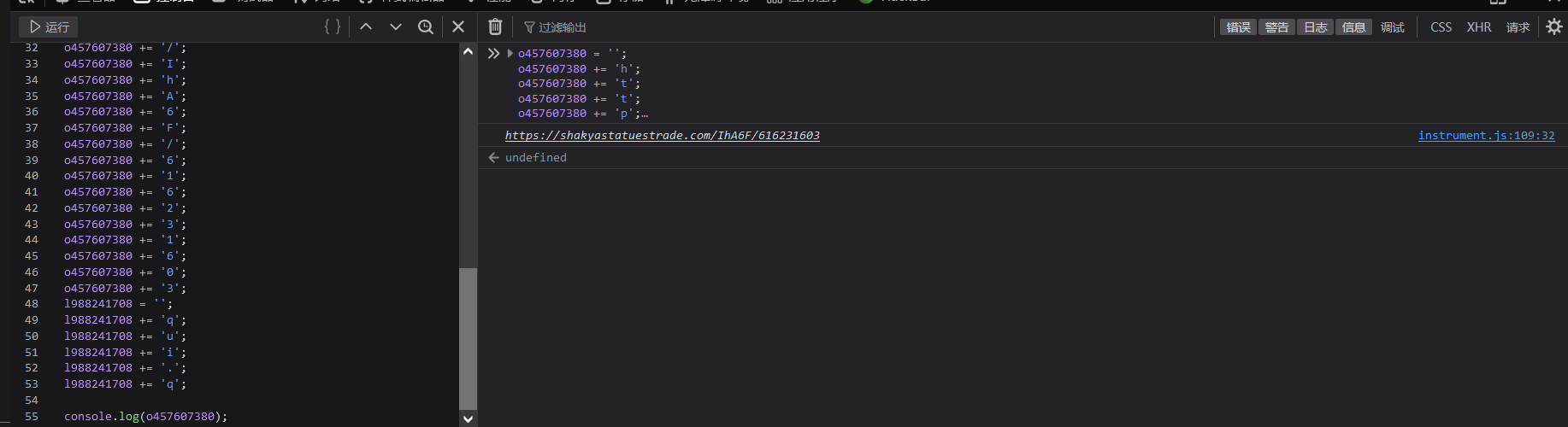

(2). 分析代码发现,很多参数都是依靠一个一个字符进行拼接的,所以我需要找到拼接成域名的变量

很明显发现变量“o457607380”的前几个字符为https,确定“o457607380”拼接成域名

将代码放入浏览器自带的js代码进行执行

得到恶意域名https://shakyastatuestrade.com/IhA6F/616231603

flag{shakyastatuestrade.com}

浙公网安备 33010602011771号

浙公网安备 33010602011771号