数据包字段练习

墨者练习平台

浏览器信息伪造

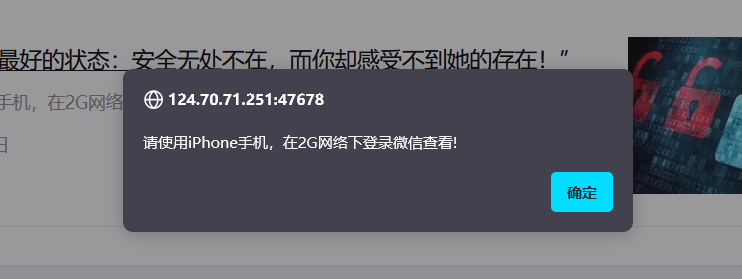

- 首先打开链接发现

- 点击出现提示,发现需要使用ipone手机,且在2G网络下查看

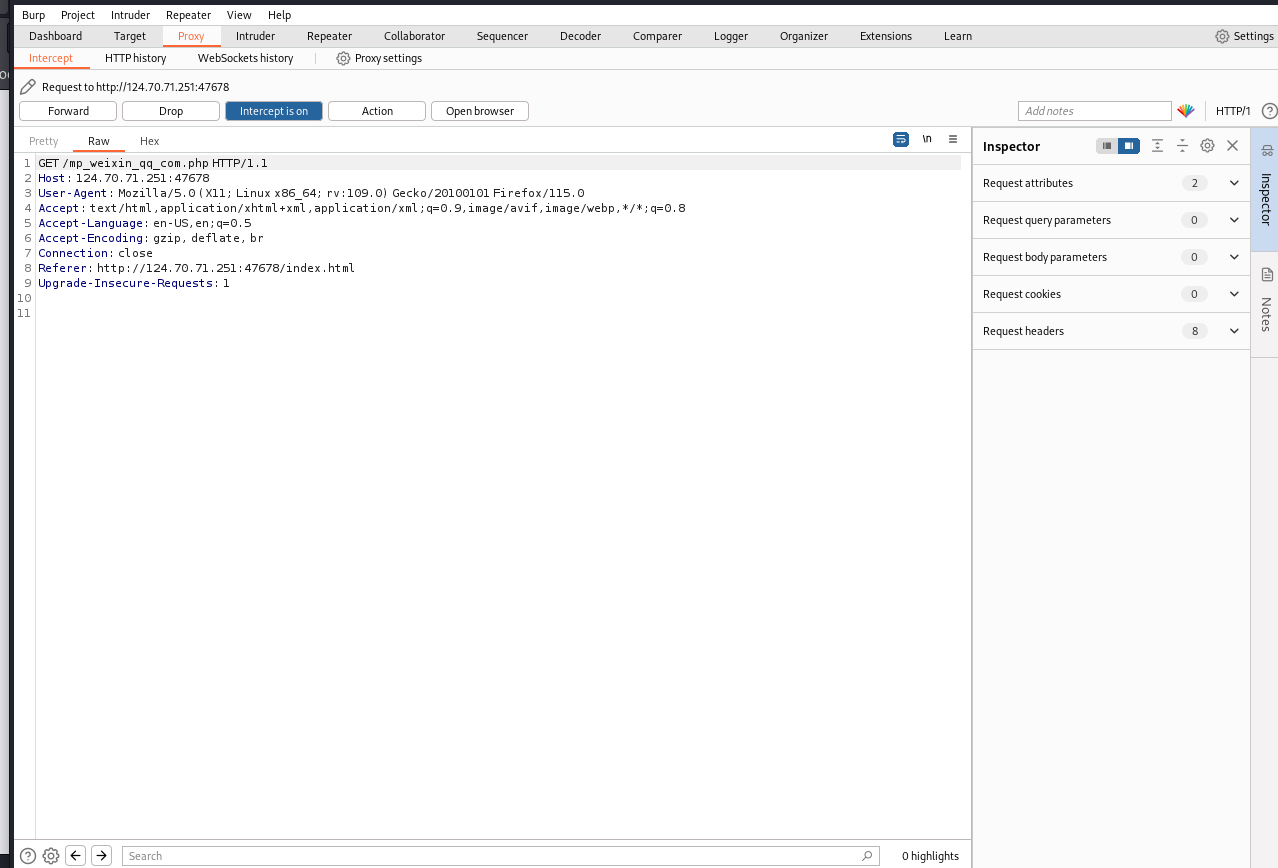

- 使用bp进行抓包

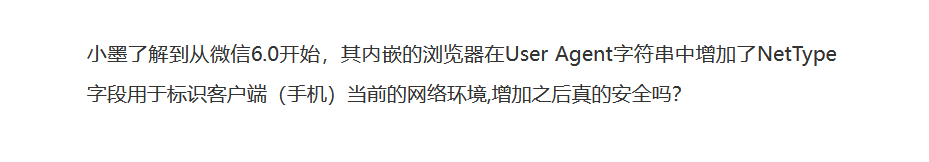

- 在回头看题目的提示,发现数据包中会有NetType字段用来识别客户端当前的环境,也就是说我们需要伪造数据包的NetType字段,使其为ipone手机的2G网。

- 上网搜索NetType字段如何编写

iPhone 5 / iOS 8.0 / Wifi

Mozilla/5.0 (iPhone; CPU iPhone OS 8_0 like Mac OS X) AppleWebKit/600.1.4 (KHTML, like Gecko) Mobile/12A365 MicroMessenger/6.0 NetType/WIFI

iPhone 5 / iOS 8.0 / 2G

Mozilla/5.0 (iPhone; CPU iPhone OS 8_0 like Mac OS X) AppleWebKit/600.1.4 (KHTML, like Gecko) Mobile/12A365 MicroMessenger/6.0 NetType/2G

iPhone 5 / iOS 8.0 / 3G

Mozilla/5.0 (iPhone; CPU iPhone OS 8_0 like Mac OS X) AppleWebKit/600.1.4 (KHTML, like Gecko) Mobile/12A365 MicroMessenger/6.0 NetType/3G+

红米 / Android 4.2.2 / Wifi

Mozilla/5.0 (Linux; U; Android 4.2.2; zh-cn; 2014011 Build/HM2014011) AppleWebKit/534.30 (KHTML, like Gecko) Version/4.0 Mobile Safari/534.30 MicroMessenger/6.0.0.50_r844973.501 NetType/WIFI

小米3 / Android 4.4.2 / Wifi (微信5.3还没有提供 NetType 字段)

Mozilla/5.0 (Linux; Android 4.4.2; MI 3 Build/KOT49H) AppleWebKit/537.36 (KHTML, like Gecko) Version/4.0 Chrome/30.0.0.0 Mobile Safari/537.36 MicroMessenger/5.3.0.51_r697493.440

魅族17安卓11

User-Agent: Mozilla/5.0 (Linux; Android 11; meizu 17 Pro Build/QKQ1.200127.002; wv) AppleWebKit/537.36 (KHTML, like Gecko) Version/4.0 Chrome/86.0.4240.99 XWEB/3193 MMWEBSDK/20220105 Mobile Safari/537.36 MMWEBID/7592 MicroMessenger/8.0.19.2080(0x2800137A) Process/toolsmp WeChat/arm64 Weixin NetType/WIFI Language/zh_CN ABI/arm64

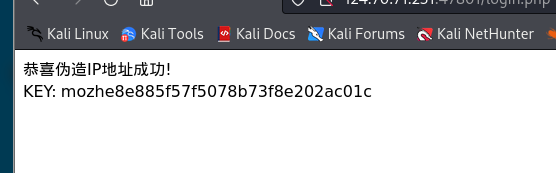

- 进行伪造

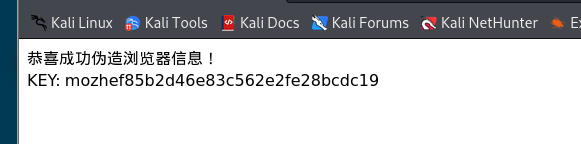

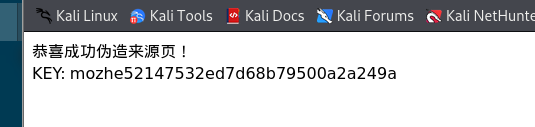

- 在发送得到key值

来源页伪造

- 首先点击访问

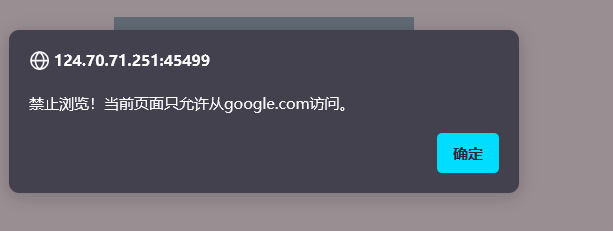

- 发现一个搜索框,再点击发现提示需要从google.com访问

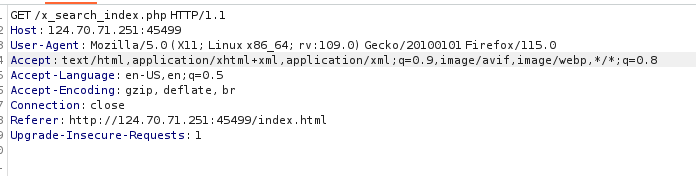

- 我们知道数据包中有一个字段Referer

Referer:表明产生请求的网页URL。如比从网页/icconcept/index.jsp中点击一个链接到网页/icwork/search,再向服务器发送的GET/icwork/search中的请求中,Referer是http://hostname:8080/icconcept/index.jsp。这个属性可以用来跟踪web请求是从什么网站来的。

- 所以我们需要伪造字段Referer的值为google.com即可

- 开始抓包并且进行伪造

- 最终得到

IP地址伪造(第1题)

- 打开发现

- 尝试弱口令admin,admin,弹出提示框

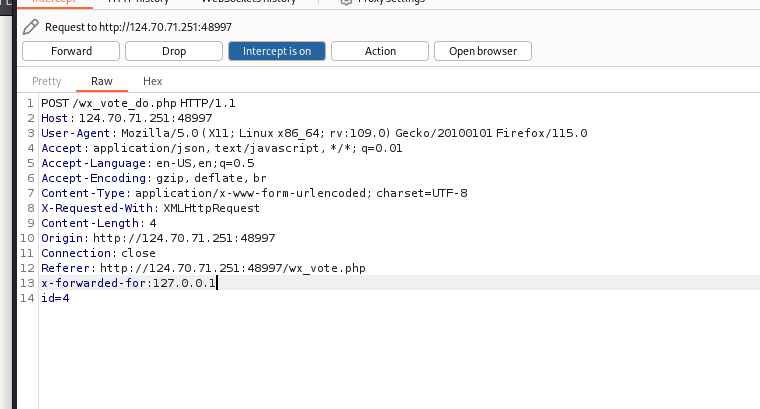

- 发现ip被禁止了,于是需要伪造我们的ip地址,数据包中的字段X_Forwarded_For:用来表示 HTTP 请求端真实 IP。

X_Forwarded_For:用来表示 HTTP 请求端真实 IP。

- 抓包进行伪造,提示说需要服务器上登录,于是我们伪造ip为127.0.0.1

- 最终得到

投票常见漏洞分析溯源

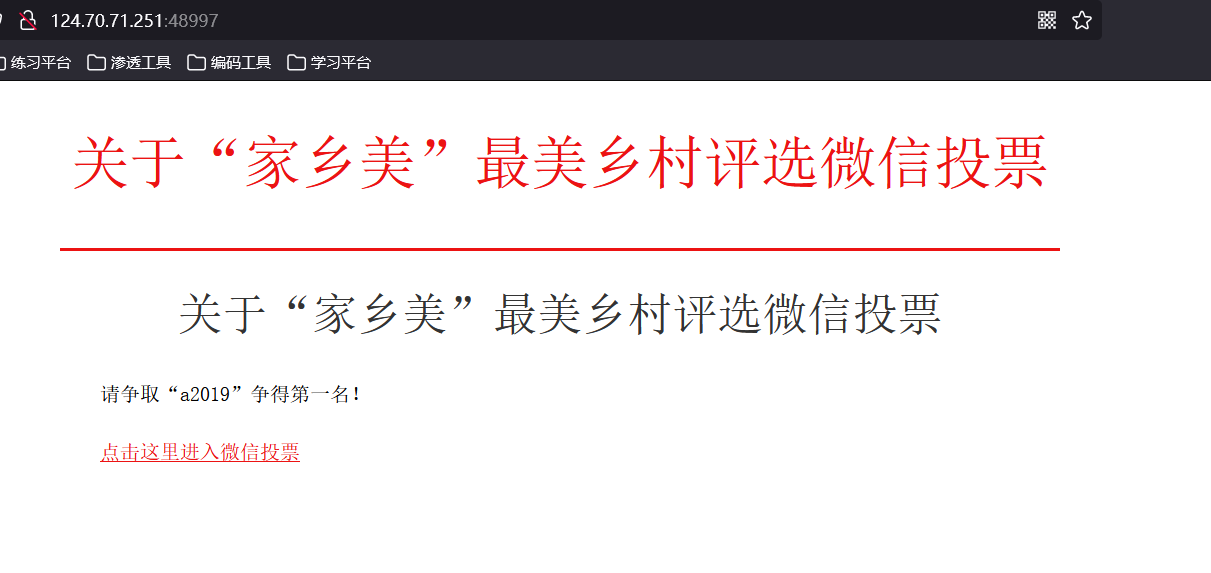

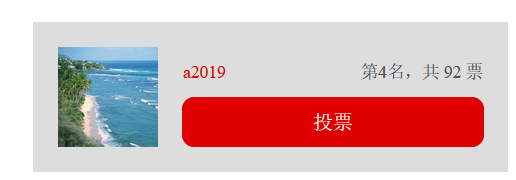

- 打开页面

- 在点击进入微信投票

- 再尝试点击一个进行投票,提示我们需要使用微信进行投票

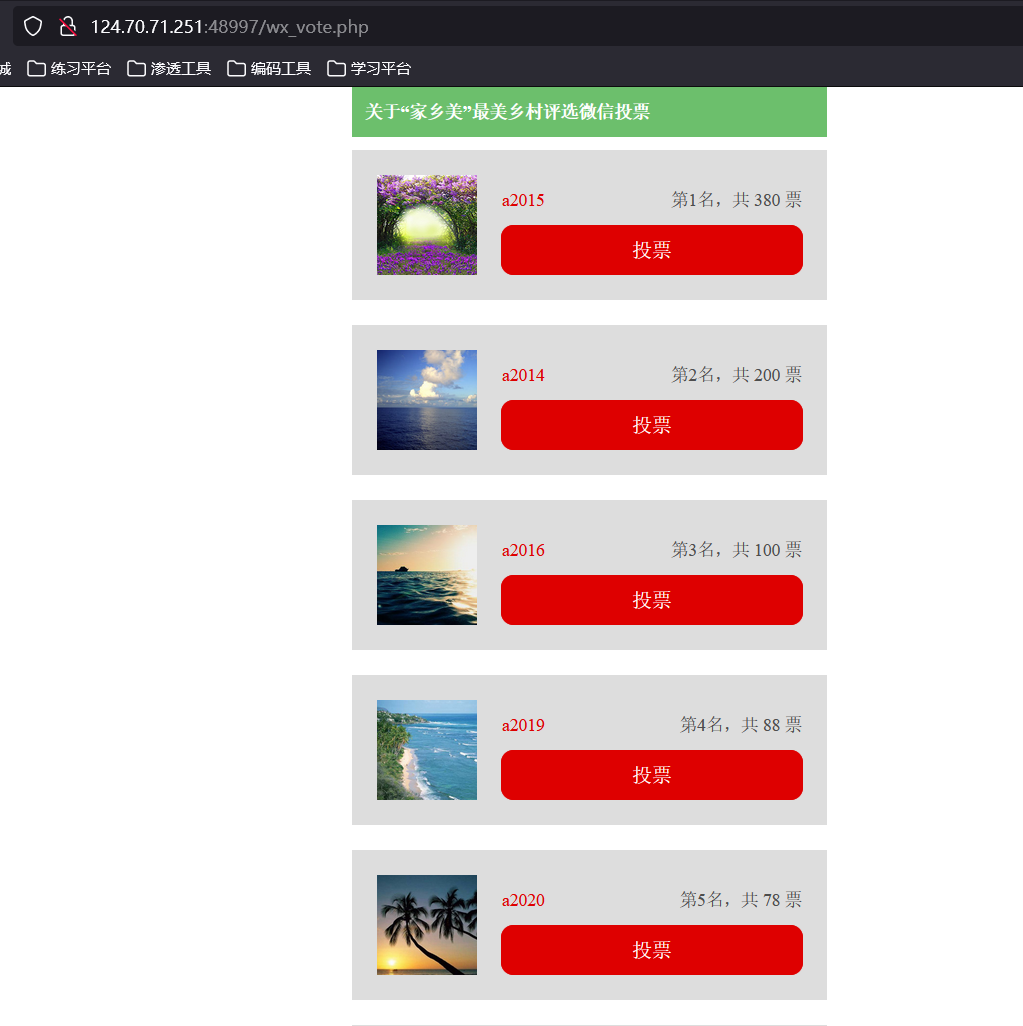

- 于是我们尝试去伪造User-Agent

User-Agent:是客户浏览器名称。

- 搜索微信的User-Agent

# 在iPhone下,返回

Mozilla/5.0 (iPhone; CPU iPhone OS 5_1 like Mac OS X) AppleWebKit/534.46 (KHTML, like Gecko) Mobile/9B176 MicroMessenger/4.3.2

# 在Android下,返回 在Android下,返回

Mozilla/5.0 (Linux; U; Android 2.3.6; zh-cn; GT-S5660 Build/GINGERBREAD) AppleWebKit/533.1 (KHTML, like Gecko) Version/4.0 Mobile Safari/533.1 MicroMessenger/4.5.255

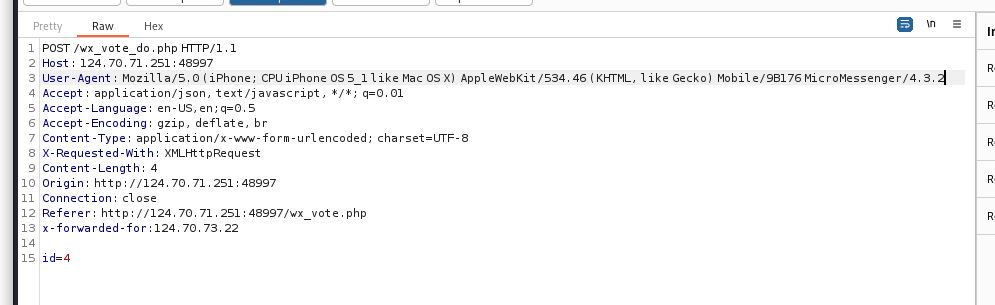

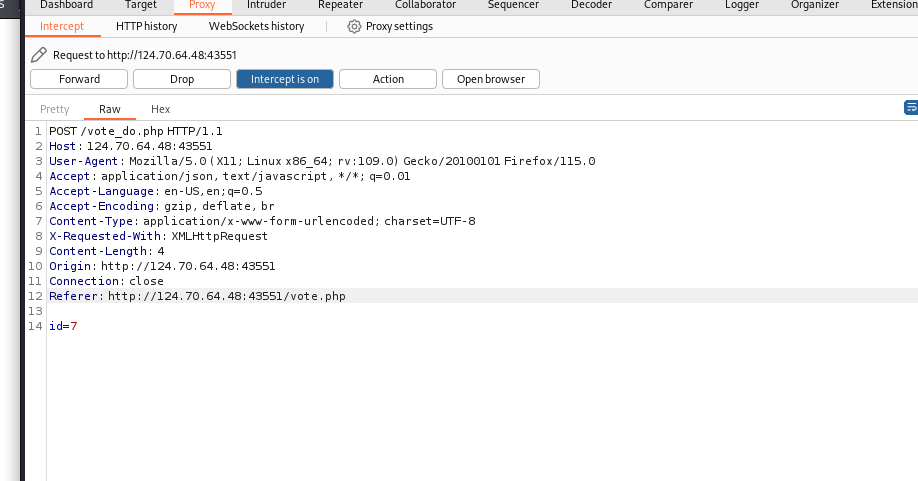

- 抓包尝试进行伪造

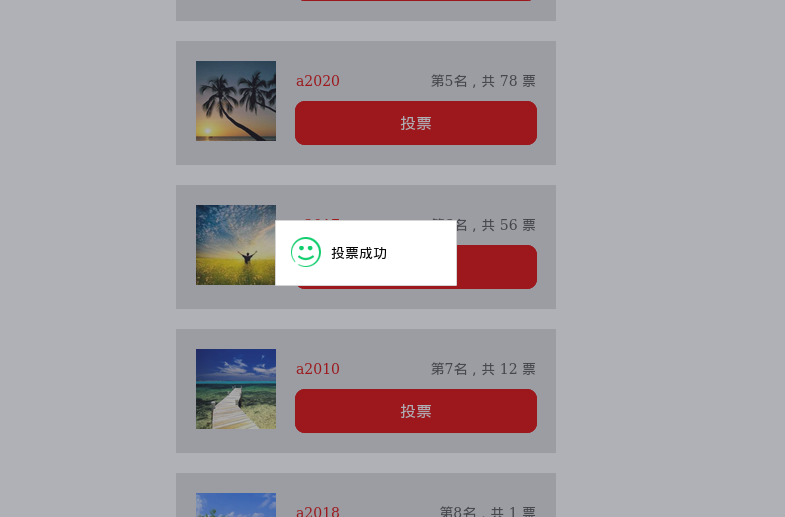

- 最终提示投票成功,但是当我再次进行投票时发现提示今天投票就会已用完,一个用户只能投一次

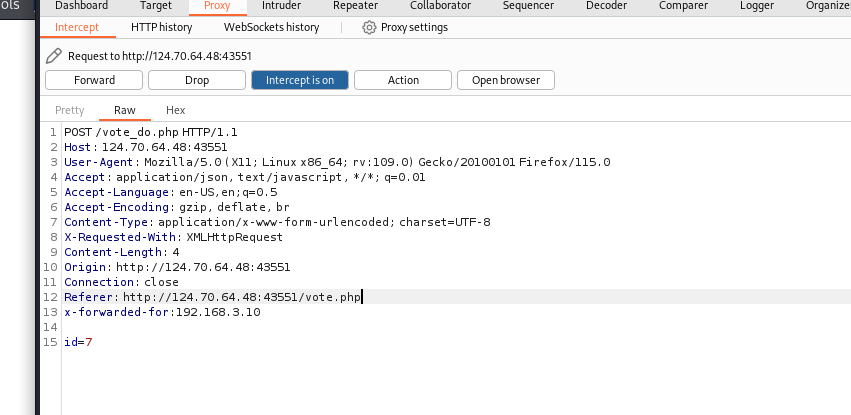

- 我猜测是对ip进行了限制,一个ip只能投一次,于是再尝试对ip进行伪造

- 出现投票成功

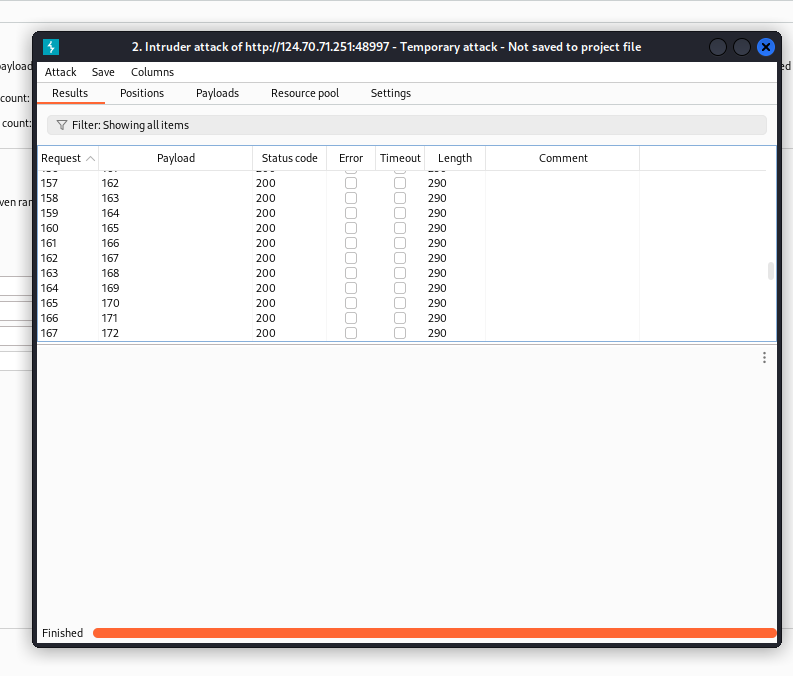

- 但是题目提示的是将a2019投票成第一,所以我们需要不断的修改ip地址进行投票,手工是很复杂的,所以我们尝试使用bp的intruter模块

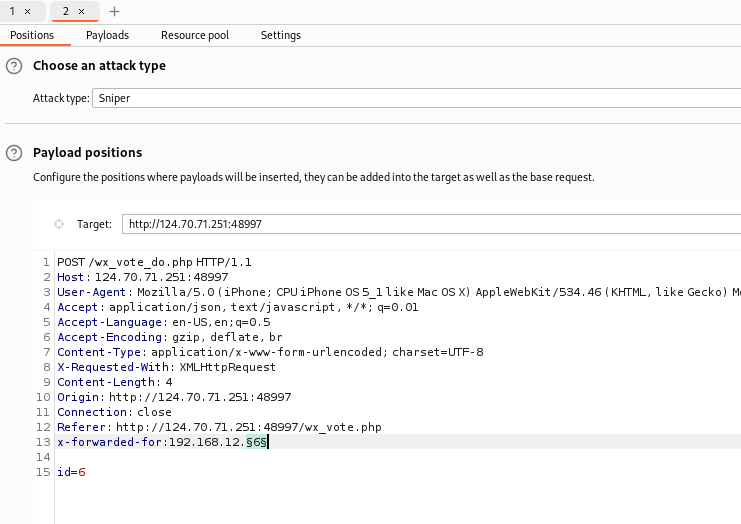

- 添加ip地址为变量

- 设置成数字为6-254

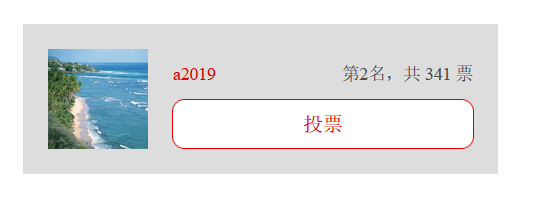

- 点击开始攻击,发现a2019从92票变成了341

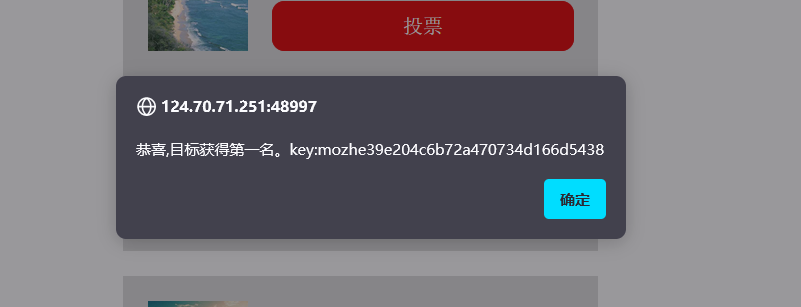

- 发现还是不够,继续修改参数进行多次发送数据包,最终第一名,获得key

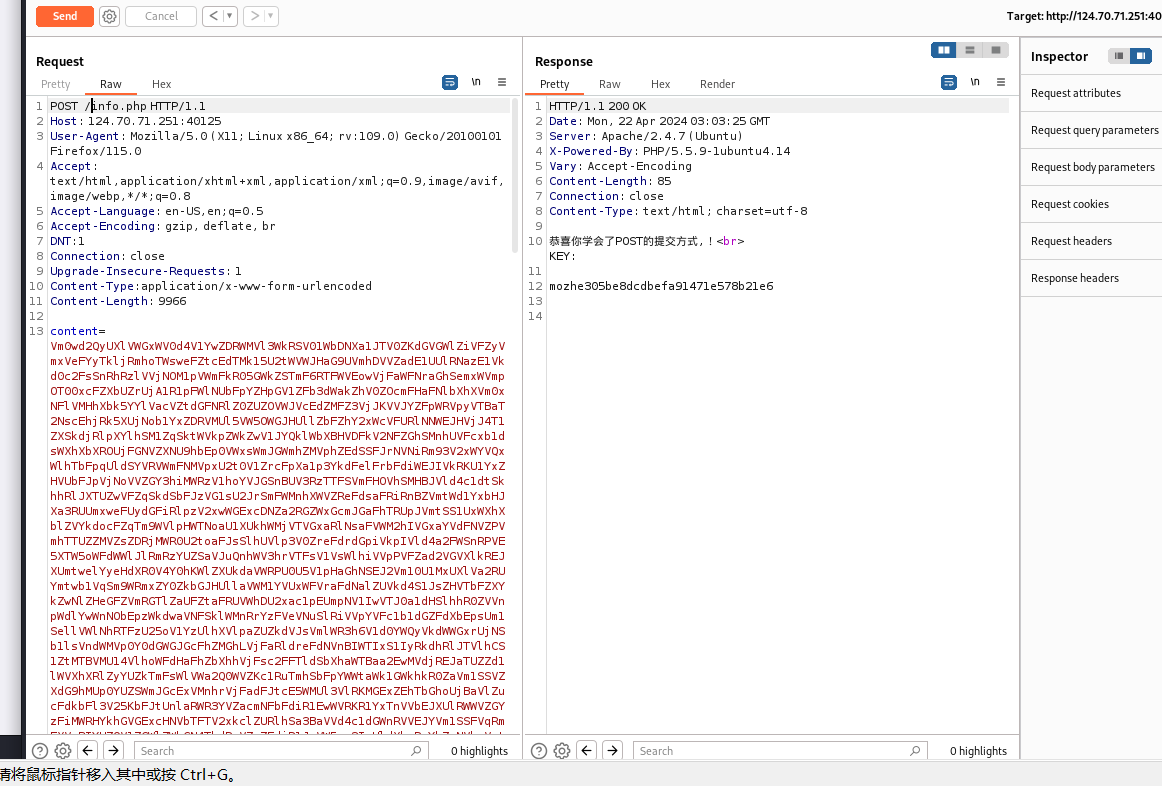

HTTP动作练习

- 打开网站

- 点击发现url太长了,请求错误

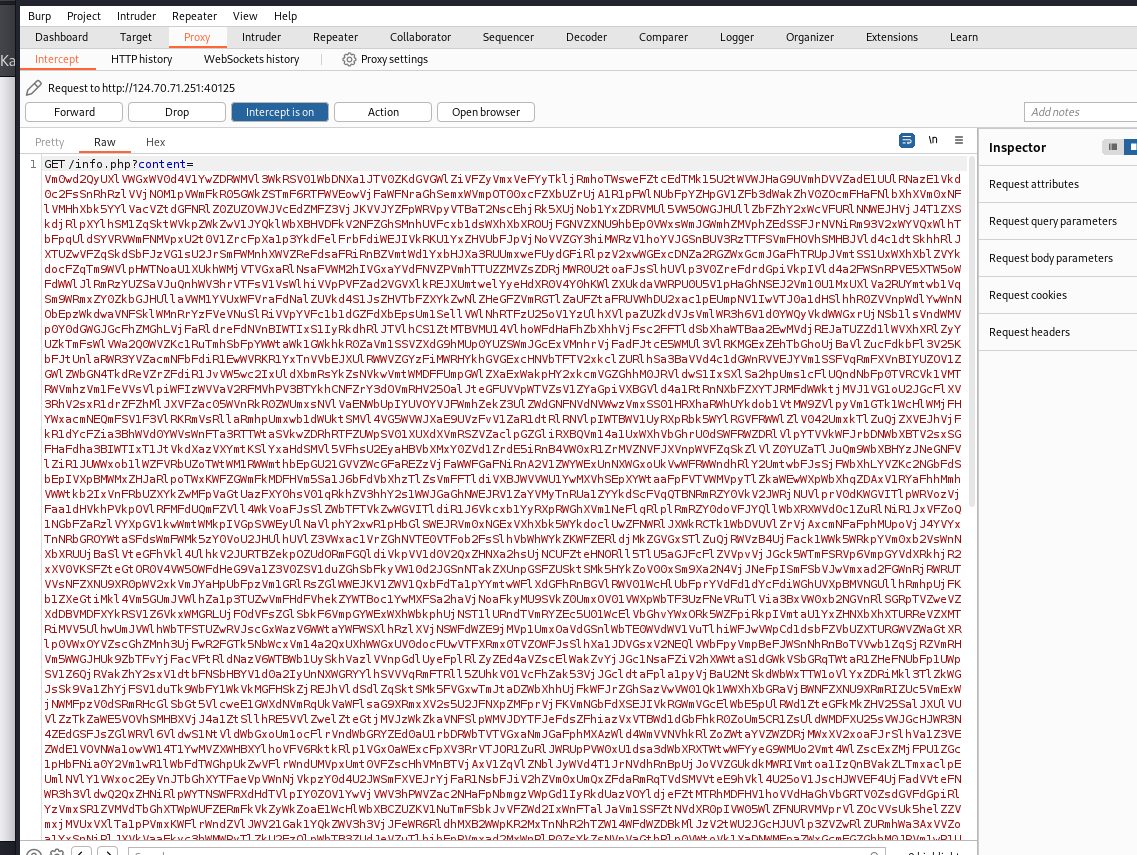

- 尝试抓包发现,为get请求,且url太长

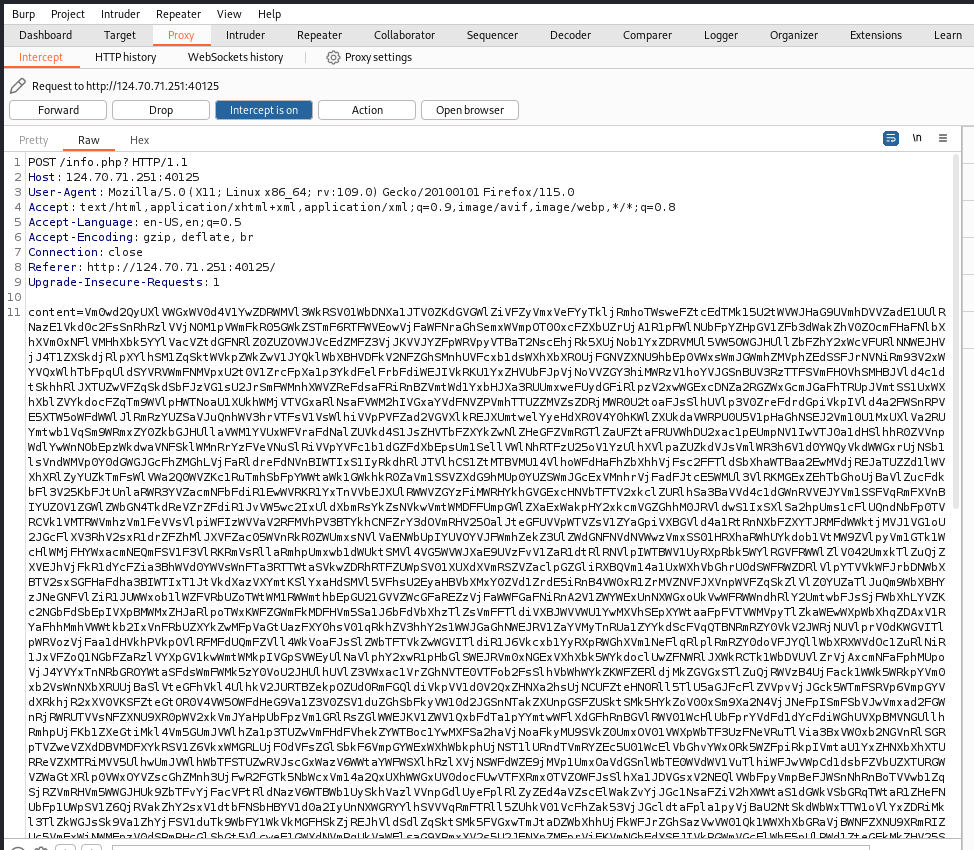

- 于是我们可以尝试修改为post请求

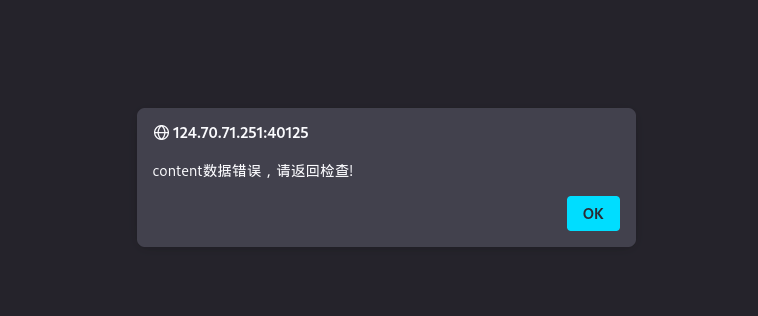

- 但是出现content数据错误的提示

- 伪造post请求的数据包

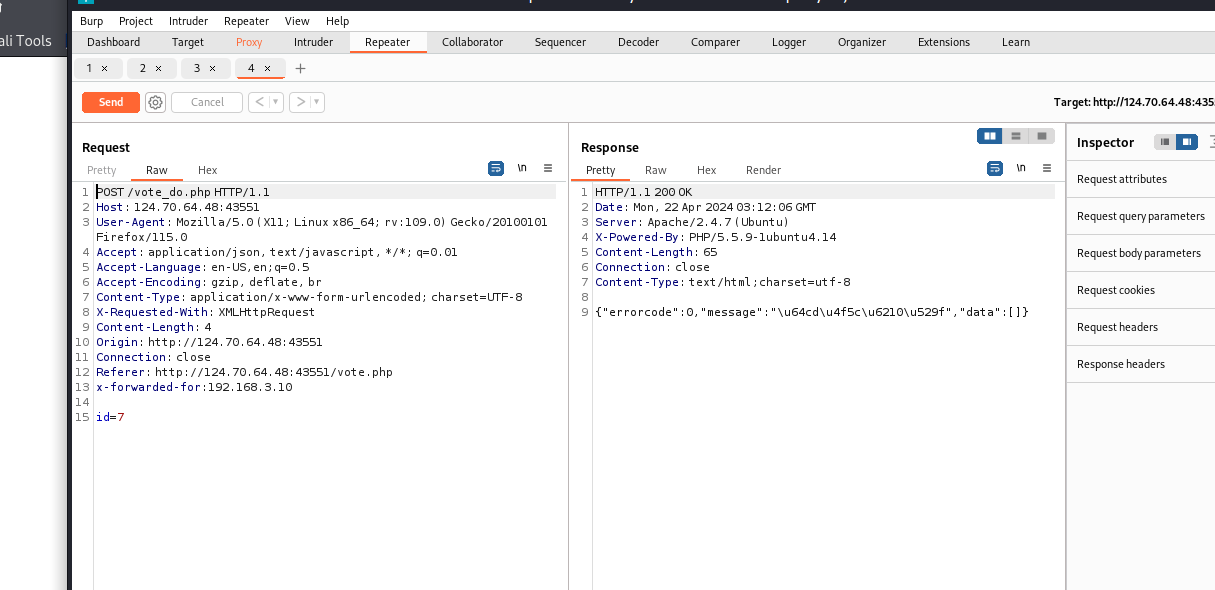

投票系统程序设计缺陷分析

- 打开网站

- 进行投票,发现可以进行投票,但是限制一人只能进行一次

- 但是我们想要ggg获取第一,所以我们需要伪造ip进行投票,所以尝试抓包进行伪造

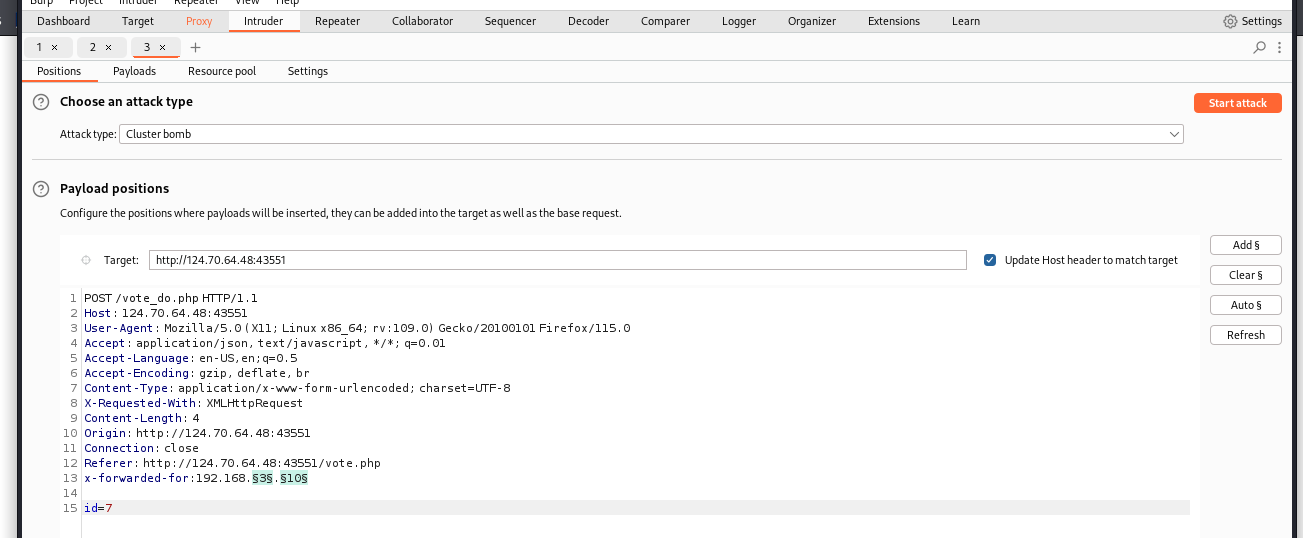

- 对数据包进行伪造x-forwarded-for

- 发现投票成功

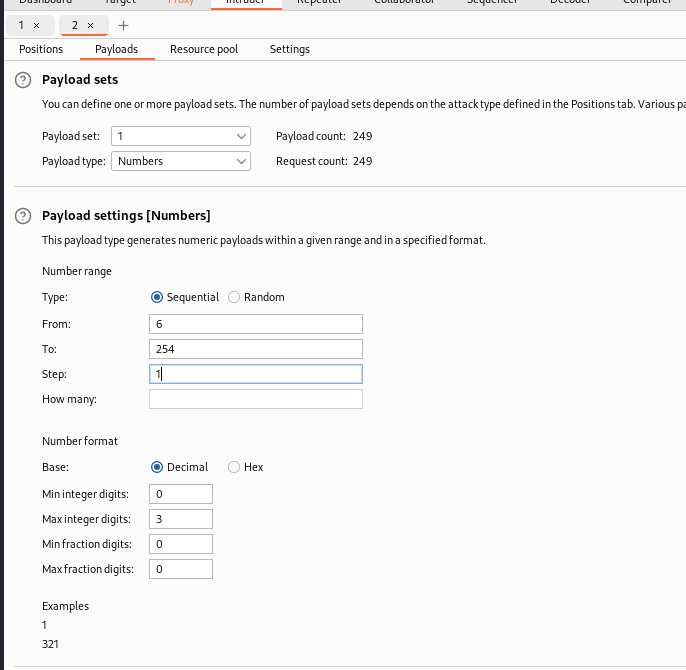

- 于是将数据包发到intruder模块进行多次修改ip进行数据包发送,并且设置两个参数,将攻击模式设置为Cluster bomb

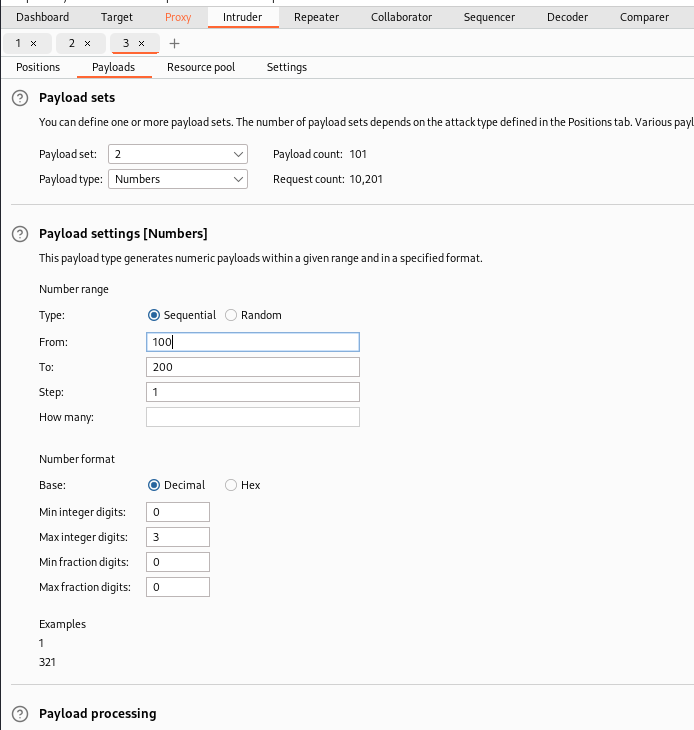

- 同时将参数设置为数字,且范围为100-200,将有10201种ip进行投票

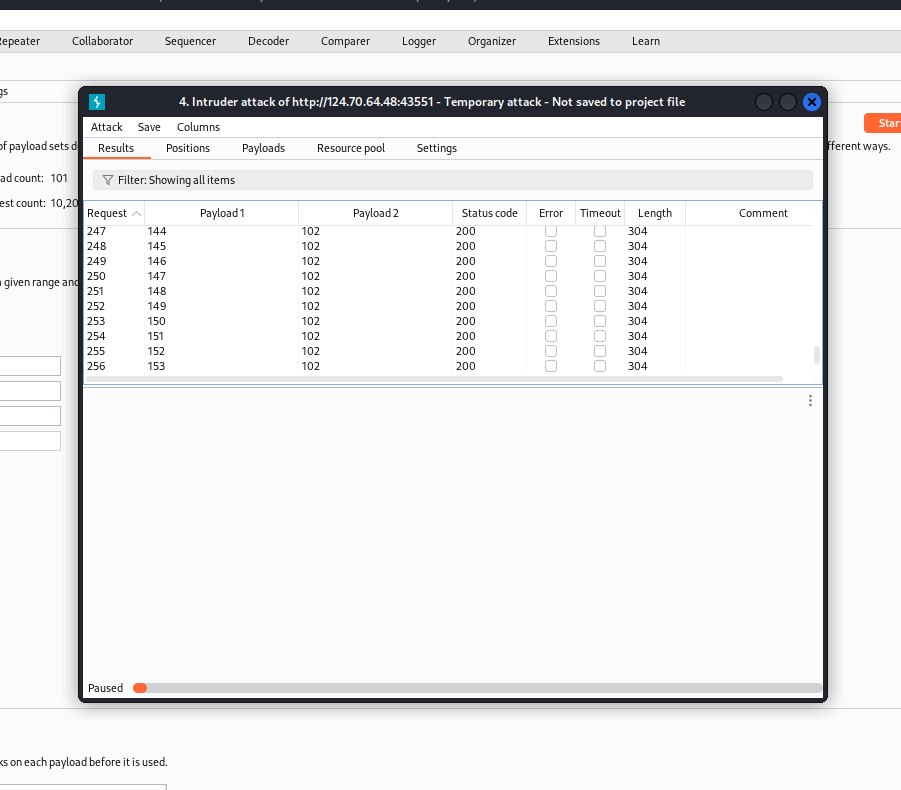

- 开始攻击,在票数达到第一时,我们取消攻击

- 最终第一,获取key

浙公网安备 33010602011771号

浙公网安备 33010602011771号