信息收集

在安全测试中,信息收集是非常重要的一个环节,掌握信息的多少将影响后续发现漏洞的成功几率。

可以从三个方面对目标网站进行信息收集。

一、有无web

1、基于网站的信息收集,首先得确定有无CDN。

CDN的全称是Content Delivery Network,即内容分发网络。CDN是构建在现有网络基础之上的智能虚拟网络,依靠部署在各地的边缘服务器,通过中心平台的负载均衡、内容分发、调度等功能模块,使用户就近获取所需内容,降低网络拥塞,提高用户访问响应速度和命中率。但在安全测试过程中,若目标存在CDN服务,将会影响到后续的安全测试过程。

2、判断是否有CDN:

1)看响应时间 (可以利用在线工具:http://ping.chinaz.com/)

2)ping ip或域名,看是否会出现变化

3)nslookup 域名,看是否会有很多节点

3、当确定该网站不存在CDN时

1)尝试获取程序源码(开源CMS)和操作系统、搭建平台、数据库类型等。

2)分析不同站点搭建类型

- 目录站点:点击网页内容出现不同的页面,所有网页都存在网站根目录 下的

- 端口站点:输入不同端口可以打开不同页面

- 子域名站点:主域名和子域名可能在同网段(存在内网安全隐患),也可能不在一个服务器上

- 旁注/c段站点:旁注为同服务器不同站点的渗透方案;c段为同网段不同服务器不同站点的渗透方案

旁注的意思就是从同台服务器上的其他网站入手,提权把服务器端了,就自然也可以把该网站拿下。

C段嗅探:每个IP有ABCD四个段(192.168.0.1,A段就是192,B段是168,C段是0,D段是1)而C段嗅探的意思是拿下它同-C段中的其中一台服务器,也就是说是D段1-255中的一台服务器,然后利用工具嗅探拿下该服务。

- 类似域名站点…(常用域名后缀:.cn .com .net)

3)防护应用WAF(安全感,宝塔,云盾...)

Web应用防护墙(Web Application Firewall,简称WAF)是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品,主要用于防御针对网络应用层的攻击,像SQL注入、跨站脚本攻击、参数篡改、应用平台漏洞攻击、拒绝服务攻击等。

快速识别WAF:可以使用WAF00F

4、当确定该网站存在CDN时

1)子域名查询:有的网站主域名会做CDN,但是子域名可能不会做

- 二级域名和三级域名查到的结果可能不一样

- 主域名和子域名查询到的可能不一样

- DNS历史记录 = 第三方接口(接口查询)

- 采集/国外请求( 同类型访问)

- 邮件源码查ip,对比第三方查询,结合ip所在地区分析

2)邮件服务查询:我们访问别人可能会通过CND,但别人访问我们通常不会走CDN

3)国外地址请求:国外没有cdn节点的话,可能直接走原ip

4)遗留文件(inurl:phpinfo.php),扫描全网(get-site-ip.com,fuckcdn,zmap)

5)黑暗引擎搜索特定文件(shosan搜指定hash)(zoomeye,fofa)

6)dns历史记录,以量打量:CDN节点是有流量上限的,用光之后就会直通原机,这也是一种流量攻击

? 本地清下dns,然后hosts里写上得到的ip和域名,如果是cdn可能会出现刷新异常,如果打开很快大概率是原来的ip

二、有无APP

在安全测试中,若WEB无法取得进展或无WEB的情况下,我们需要借助APP或其他资产在进行信息收集,从而开展后续渗透。

1、涉及web的内容继续判断有无cdn等

2、非web协议的部分可以使用尝试提取,反编译逆向等方法

1)APE提取 一键反编译提取

使用反编译工具,尝试获取包了里的源码

2)APP抓数据包

使用burp suite设置代理,或者wireshark抓数据包,进行分析

3)各种第三方应用相关探针技术

三、有无其他

1、第三方应用

数据库应用(mysql,mssql,oracle...)

各种管理平台(weblogic,phpmyadmin...)

各种第三方应用(vsftpd,nexus,git...)

2、资产信息

whois备案,github

其中Github监控:

便于收集整理最新exp或poc

便于发现相关测试目标的资产

3、微信公众号 员工内部群

通过公众号内容可以获取一些蛛丝马迹,也可以化身间谍👍

附录

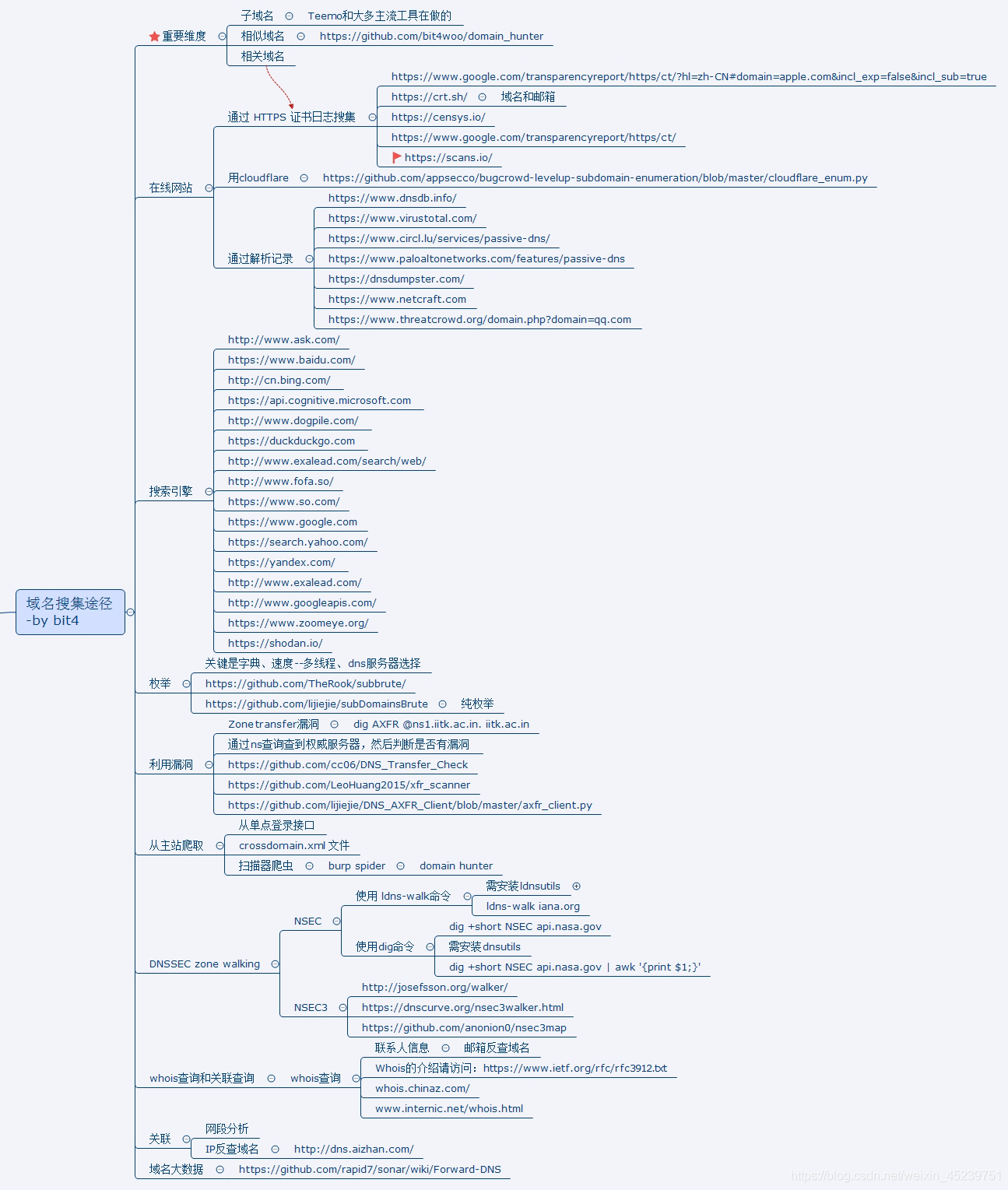

下图为子域名信息的详细搜集方法。

浙公网安备 33010602011771号

浙公网安备 33010602011771号