# 20209117 2019-2020-2 《网络攻防实践》第一周作业

20209117 2019-2020-2 《网络攻防实践》第一周作业

一.知识点梳理与总结

(1)网络防御技术:信息加密、访问控制、防火墙、入侵防御、恶意代码防范、安全审计与查证等。

(2)密码技术应用:密码学与密码体制、加解密技术、认证技术、公钥基础设施(PKI)等。

(3)网络安全应用:链路层安全应用802.1X、网络层安全应用IPSec、传输层安全应用SSL、虚拟专用网VPN、无线局域网安全协议802.11i、WEB安全应用SET。

(4)学习下载并安装使用VMware-workstation,安装部署各种实验虚拟机、实现虚拟机之间的连接。

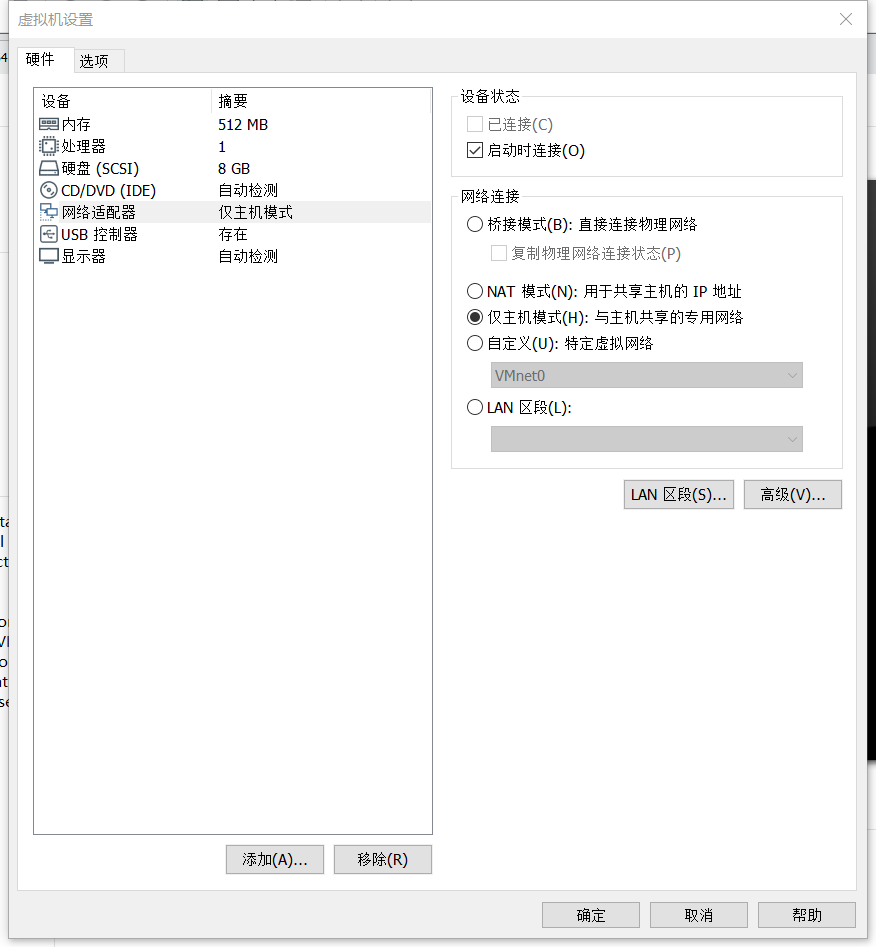

(5)VMware上操作系统的网络连接方式:

• 桥接方式(Bridge):将主机网卡与虚拟机虚拟的网卡利用虚拟网桥进行通信。在桥接的作用下,类似于把物理主机虚拟为一个交换机,所有桥接设置的虚拟机连接到这个交换机的一个接口上,物理主机也同样插在这个交换机当中,所以所有桥接下的网卡与网卡都是交换模式的,相互可以访问而不干扰。

• 网络地址转换方式(NAT):在NAT模式中,主机网卡直接与虚拟NAT设备相连,然后虚拟NAT设备与虚拟DHCP服务器一起连接在虚拟交换机VMnet8上,这样就实现了虚拟机联网。

• 主机方式(Host-Only):Host-Only模式将虚拟机与外网隔开,使得虚拟机成为一个独立的系统,只与主机相互通讯。要使得虚拟机能联网,可以将主机网卡共享给VMware Network Adapter VMnet1网卡,从而达到虚拟机联网的目的。

二.攻防环境搭建详细过程

实验要求:利用提供的虚拟机镜像和VMWare Workstations软件,在自己的笔记本电脑或者P上部署一套个人版网络攻防实践环境,至少包括一台攻击机、一台靶机、SEED虚拟机和蜜网网关,并进行网络连通性测试,确保各个虚拟机能够正常联通。撰写详细实验报告,细致说明安装和配置过程(截图)、过程说明、发现问题和解决问题过程,以及最后测试结果。

- 1:攻防环境的拓扑结构图

- 2:环境搭建过程

(1)VMWare Workstations的安装

(2)虚拟网卡的配置

①点击VMware Workstation主页

左上方的编辑,打开虚拟网络编辑器,点击右下方更改设置。

②VMnet0默认设置无需更改;

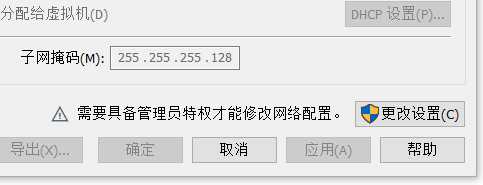

③VMnet1设置成仅主机模式,关闭DHCP服务,配置子网IP:192.168.200.128,

子网掩码:255.255.255.128;

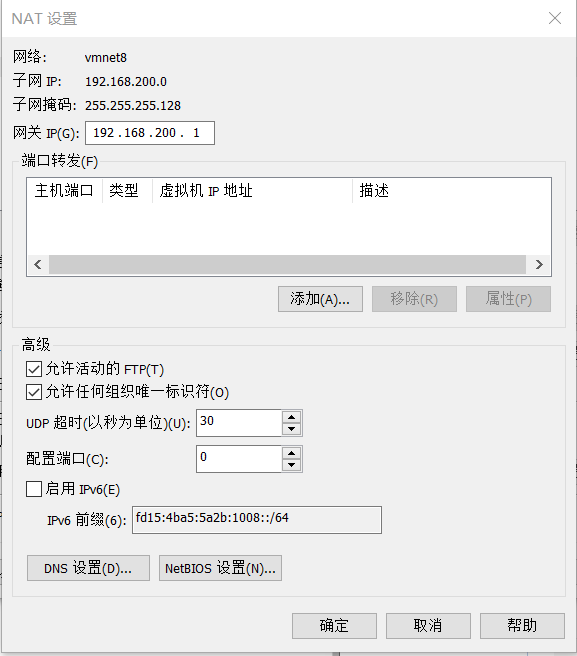

④VMnet8配置成192.168.200.0/25网段,开启DHCP服务,开启NAT。

打开NAT设置,网关IP设置为192.168.200.1。

打开DHCP设置,起始IP地址:192.168.200.2;结束IP地址:192.168.200.120。

⑤最后点击确定,虚拟网卡就配置完成了。

(3)Linux攻击机kali的安装和配置

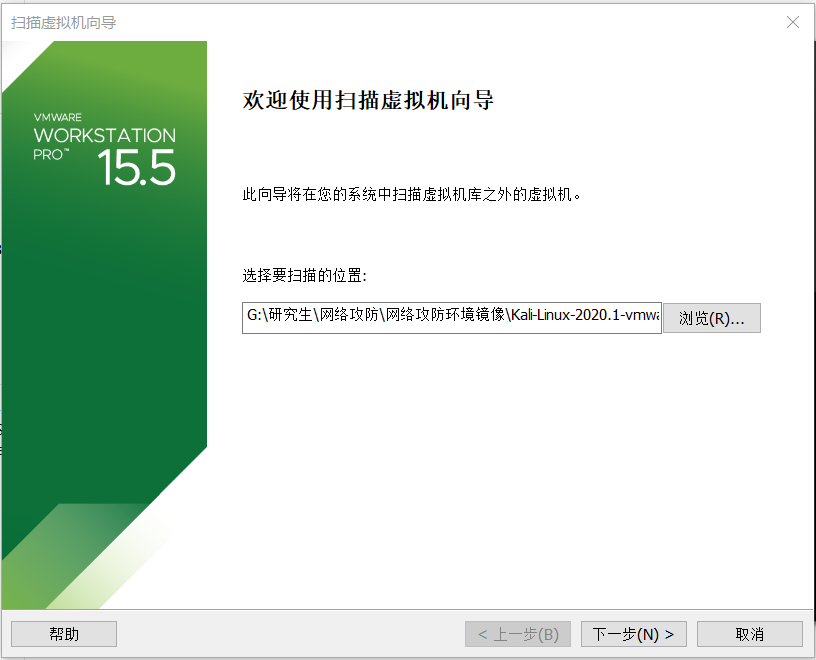

①解压下载好的镜像文件,kali是以vmx文件形式提供的,可以通过扫描虚拟机直接导入;在VMware Workstation主页的文件中打开扫描虚拟机,在浏览中选择解压好的kali的文件夹,点击下一步→完成→关闭。

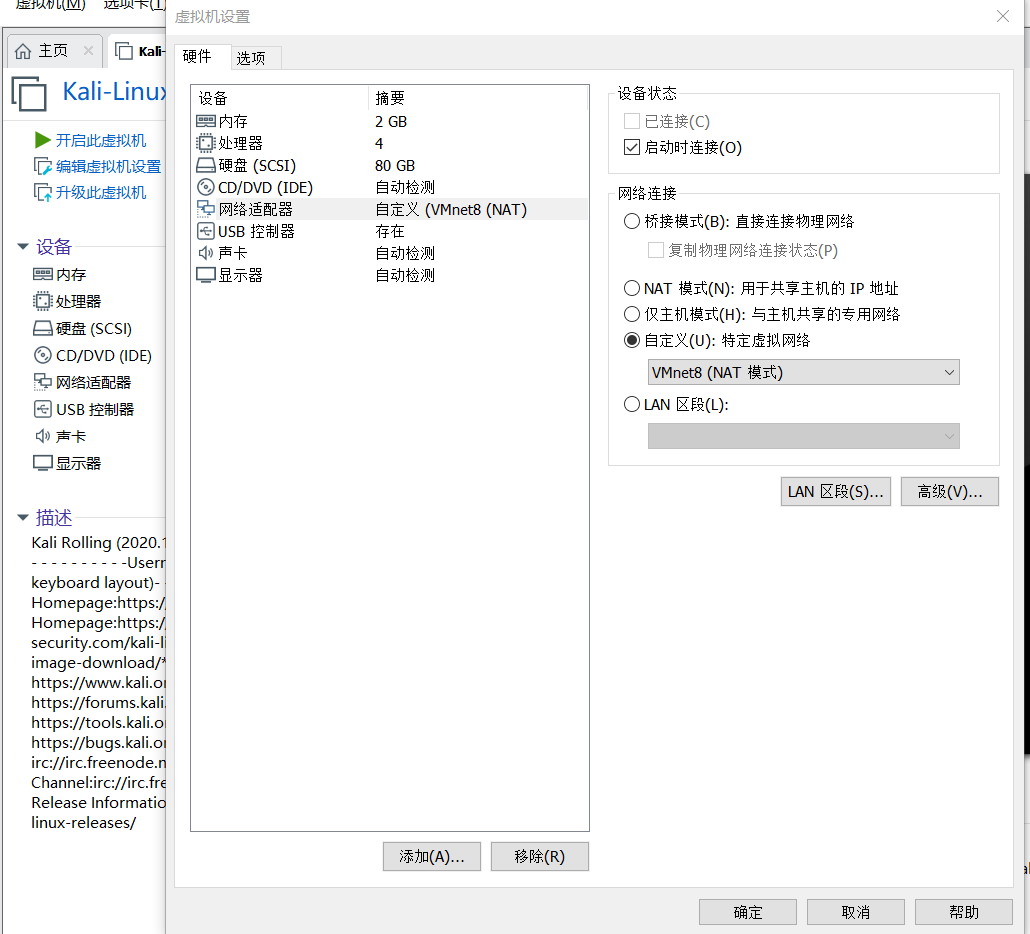

②设置kali的网卡。打开虚拟机界面,点击“编辑虚拟机设置”,点击网络适配器,设置成NAT模式或者自定义的VMnet8,点击确定。

③完成设置,开启虚拟机。

用户名:kali

密码:kali

root密码:kali

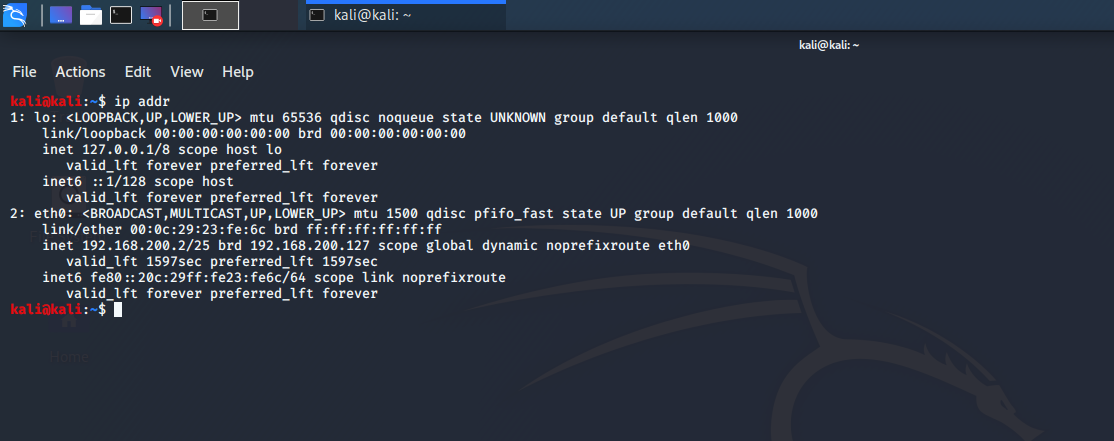

④进入系统后,打开Terminal,就可以输入命令了。使用ip addr命令可查看ip地址等消息。

(4)windows攻击机winXPattacker的安装和配置

①WinXPattacker同样由vmx文件提供,导入方式与上述kali相同,此处略过

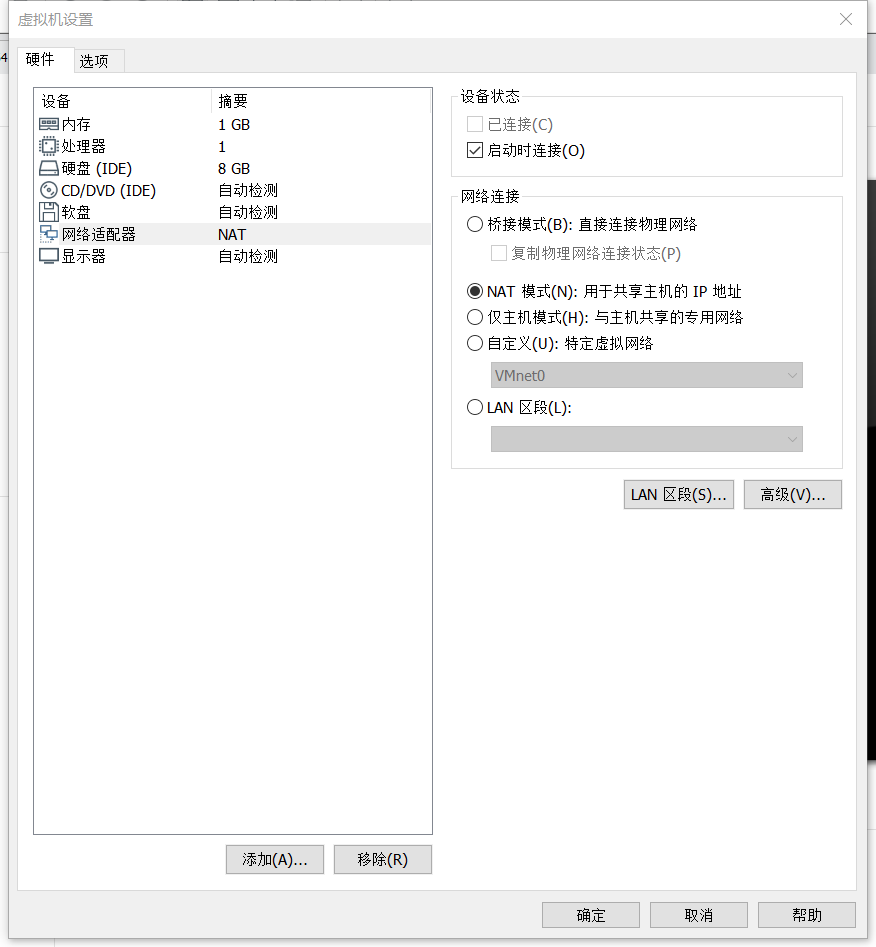

②导入完成后设置网卡,选择NAT

模式,确定。

③设置完成后开启虚拟机:

用户名:Administrator

密码:mima1234

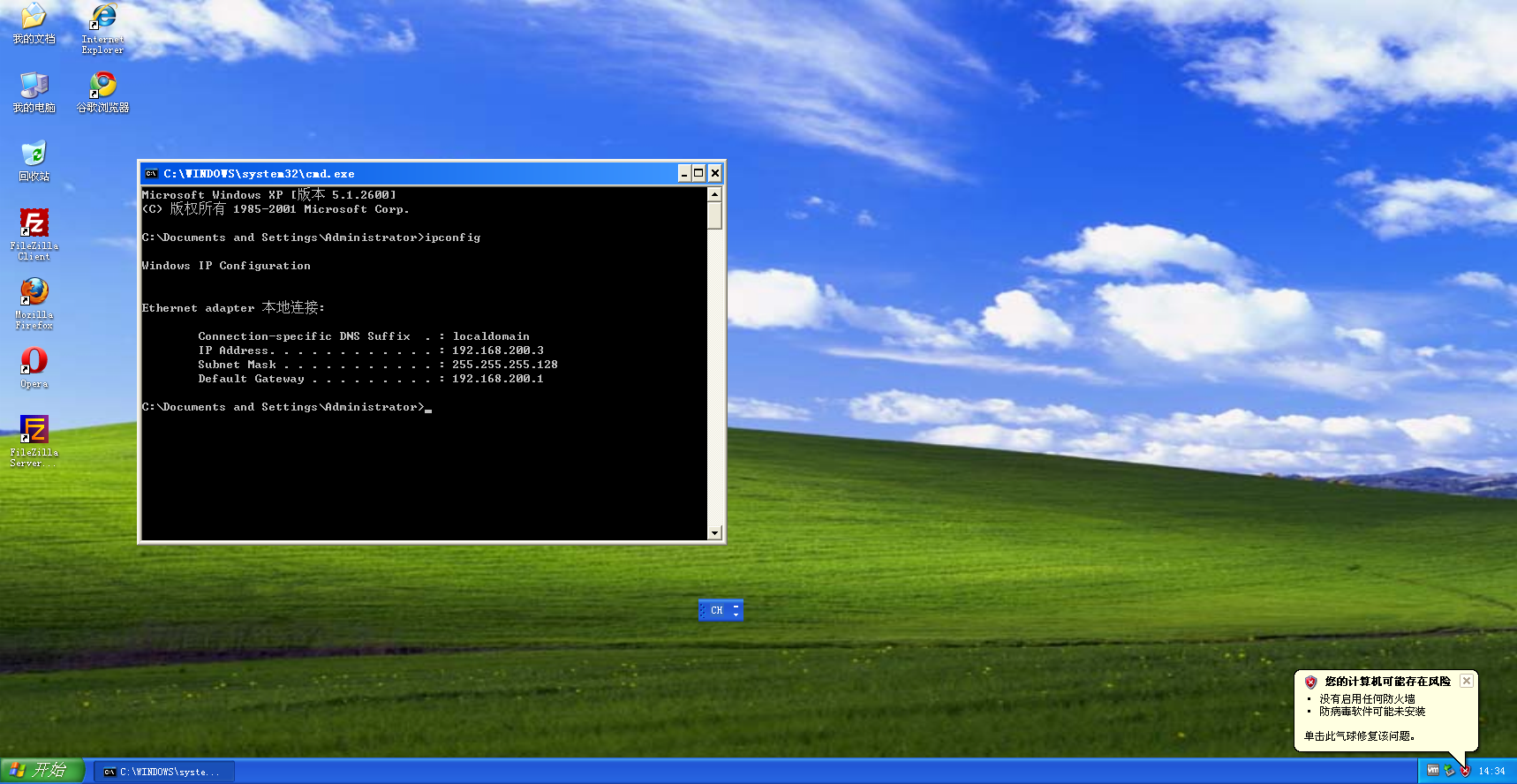

④进入系统后,使用win+R打开shell,输入ipconfig查

看本机IP。

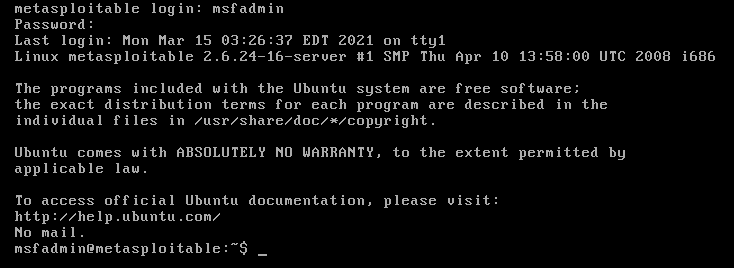

(5)Linux靶机metasploitable2的安装和配置

①Metasploitable2-Linux同样提供了vmx文件,导入方式也与kali相同,此处略过。

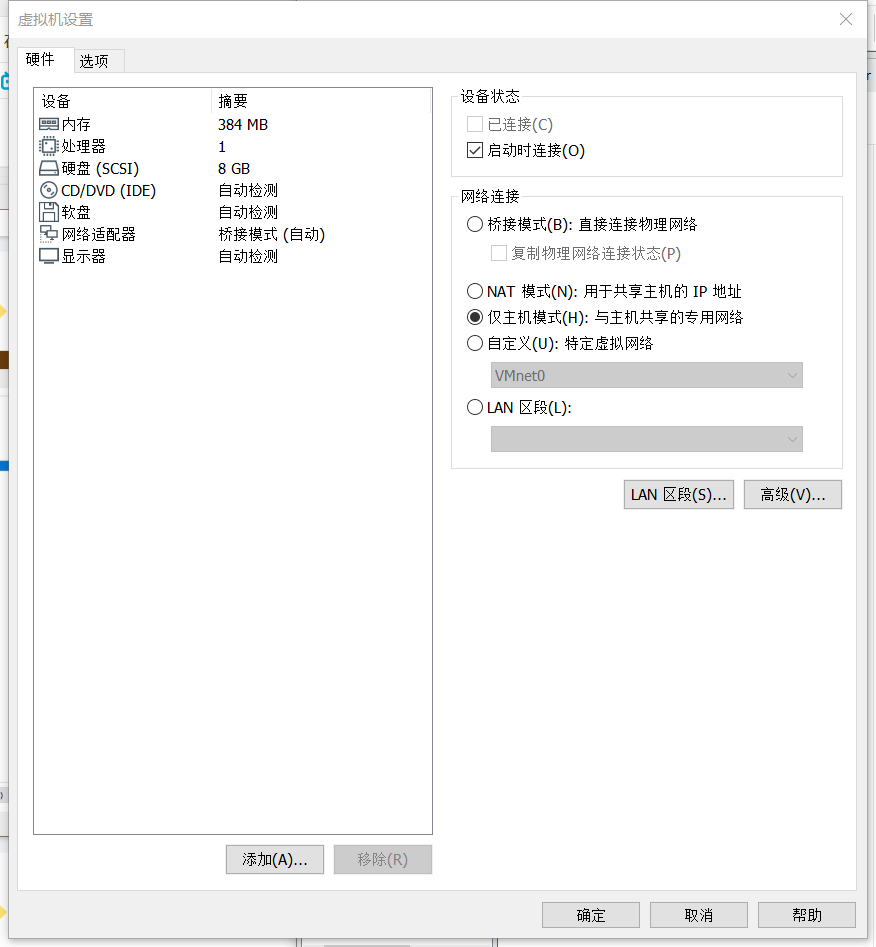

②导入完成,设置网卡为仅主机模式;

③设置完成后开启虚拟机:

用户名:msfadmin

密码:msfadmin

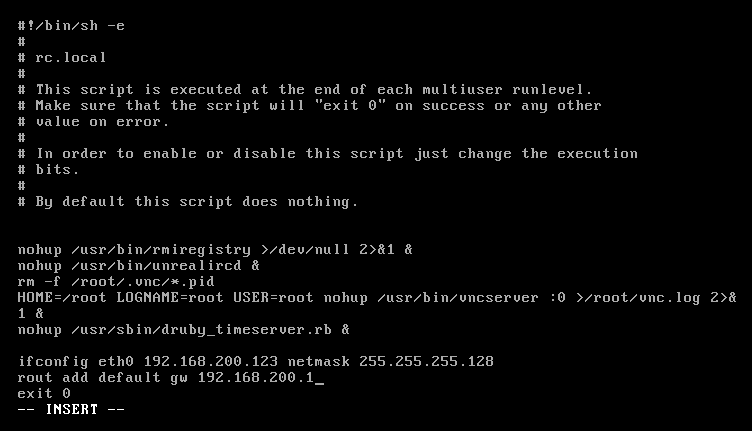

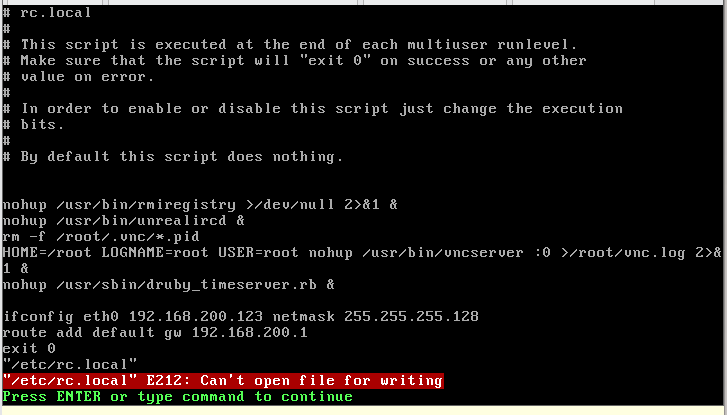

④执行命令:

sudo vim /etc/rc.local

按回车,按i进入编辑模式,在文件倒数第二行exit0之前,插入以下两句:

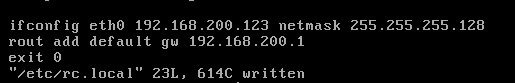

ifconfig eth0 192.168.200.123 netmask 255.255.255.128

rout add default gw 192.168.200.1

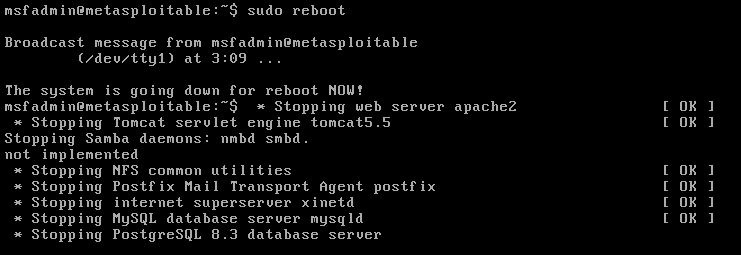

⑤输入完毕后按ESC键后输入“:wq”后回车保存退出。再输入sudo reboot重启。

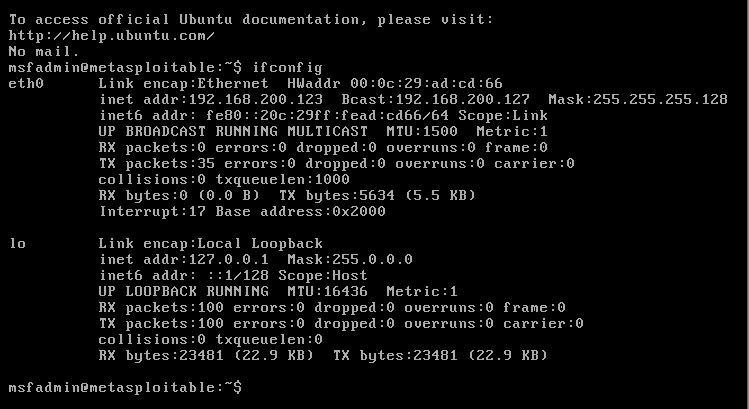

⑥用ifconfig查看ip。

(6)Windows靶机Win2kServer的安装和配置

①Windows靶机Win2kServer的镜像也由vmx文件形式提供,导入方式与kali相同,此处略过。

②导入后,设置网络,选择仅主机模式;

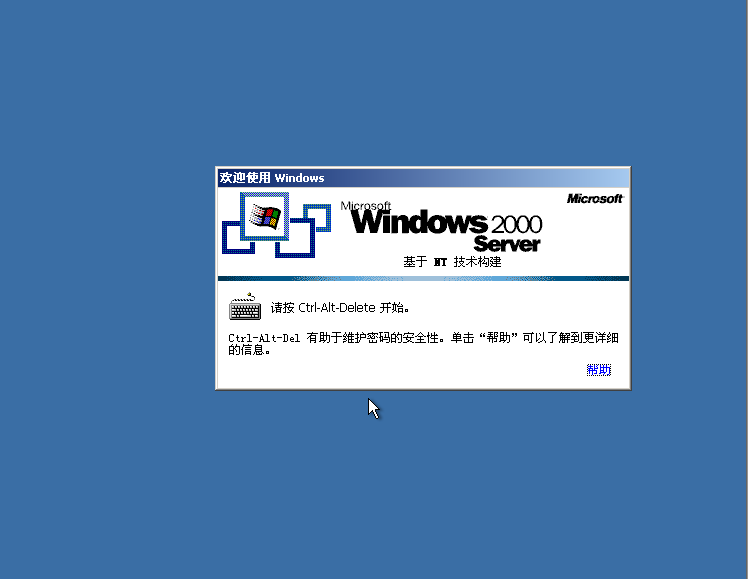

③设置完成,开启虚拟机:

使用Ctrl+Alt+Delete继续

用户名:Administrator

密码:mima1234

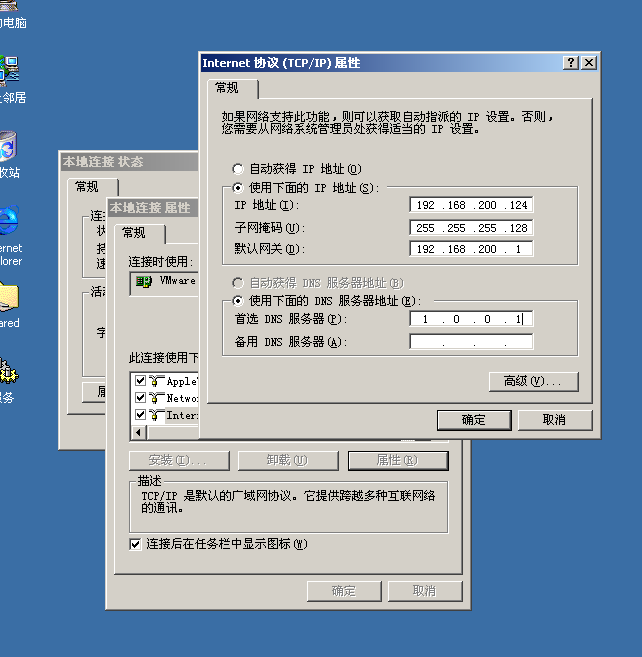

④进入系统后,在右下角打开网络设置(图中两个显示器),点开属性,在组件中选择Internet协议,在属性里设置IP地址。

IP地址:192.168.200.124

子网掩码:255.255.255.128

默认网关:192.168.200.1

首选DNS服务器:1.0.0.1

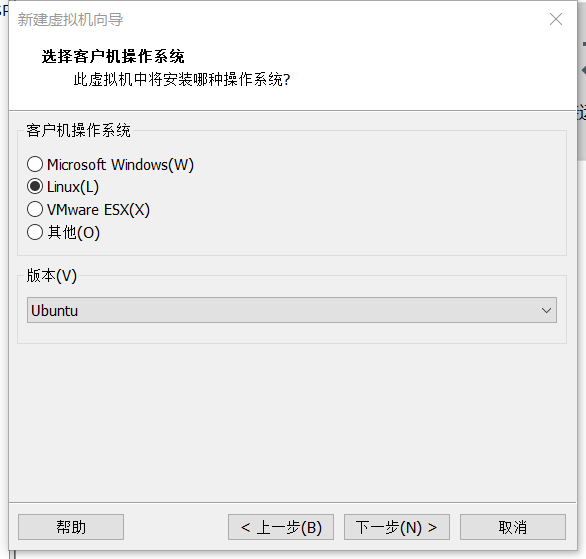

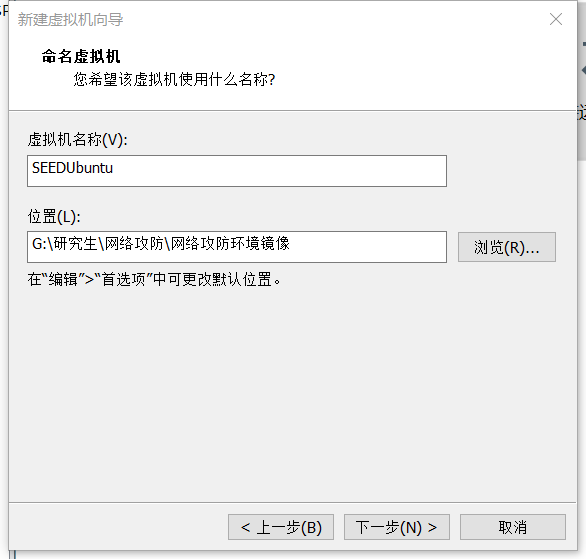

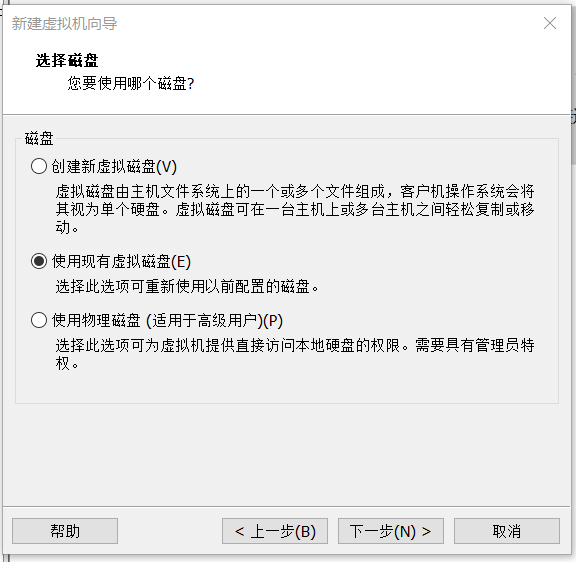

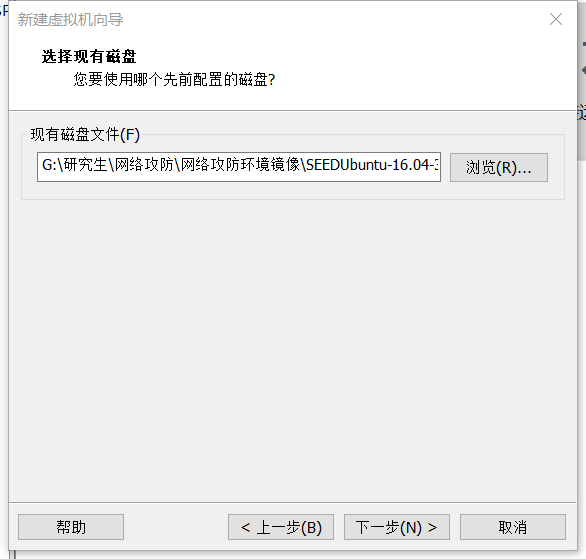

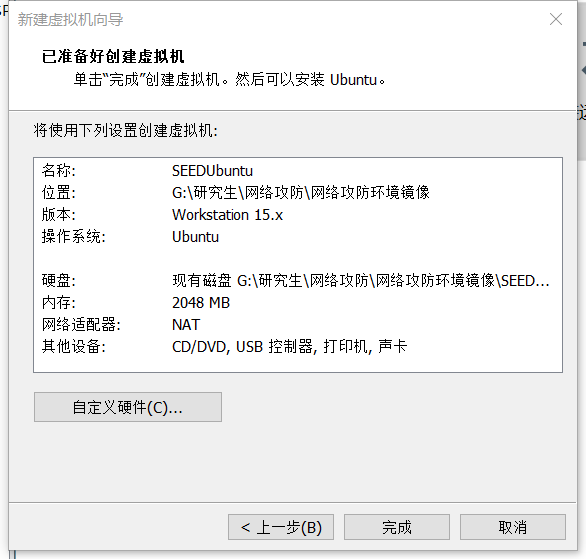

(7)SeedUbuntu的安装和配置

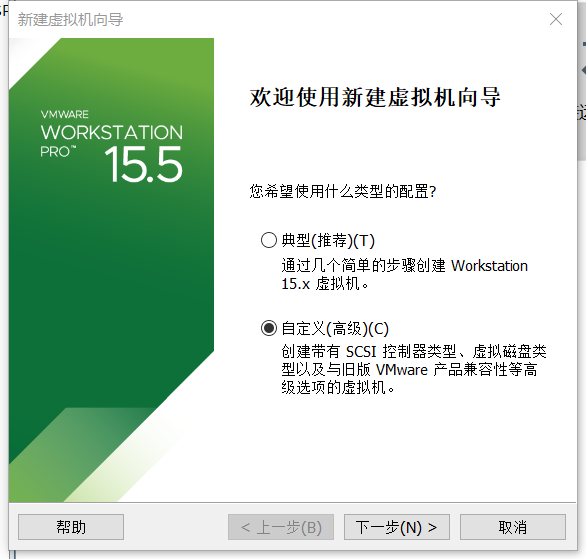

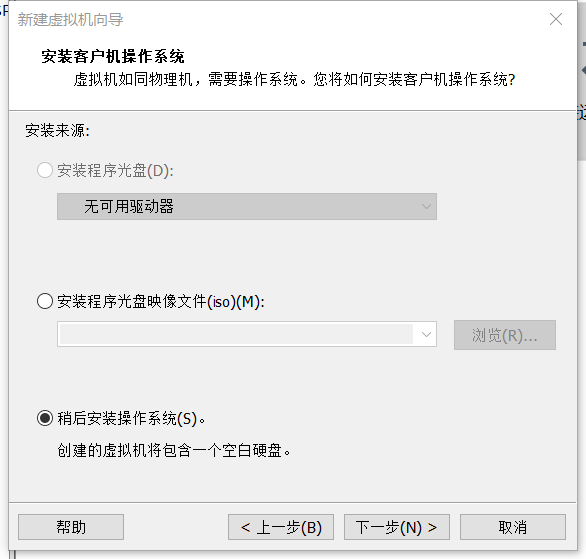

①SEEDUbuntu由VM虚拟机vmdk磁盘镜像提供,在VMware Workstation主页选择创建新的虚拟

机→自定义安装→下一步。

下一步→稍后安装操作系统。

下一步→选择Linux,版本Ubuntu。

按自己的情况编辑名称和位置。

此后一直点击“下一步”。

选择磁盘时选择“使用现有虚拟磁盘”。

找到解压好的文件“SEEDUbuntu-16.04-32bit.vmdk”。

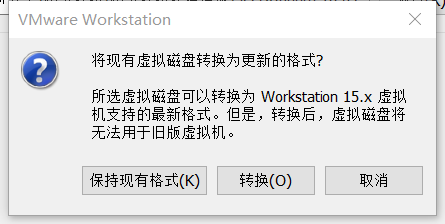

点击“保持现有格式”。

完成创建。

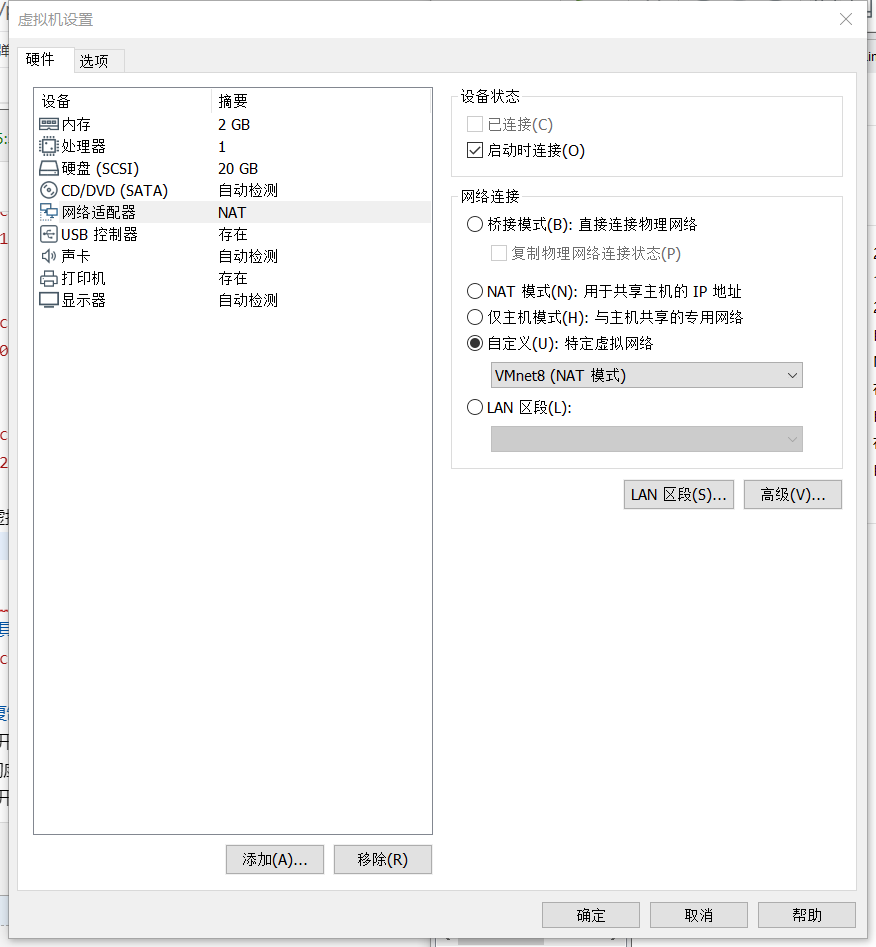

②打开虚拟机界面,点击“编辑虚拟机设置”,网络适配器中的网络连接选择自定义VMnet8。

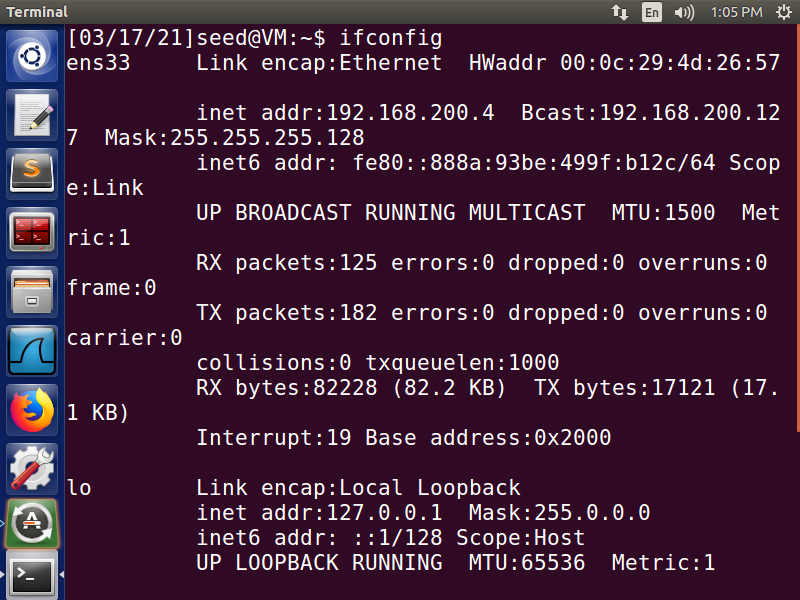

③开启虚拟机。桌面右键点击“Open Terminal”,使用ifconfig命令查看网络信息。

Root密码:seedubuntu

(8)蜜网网关的安装

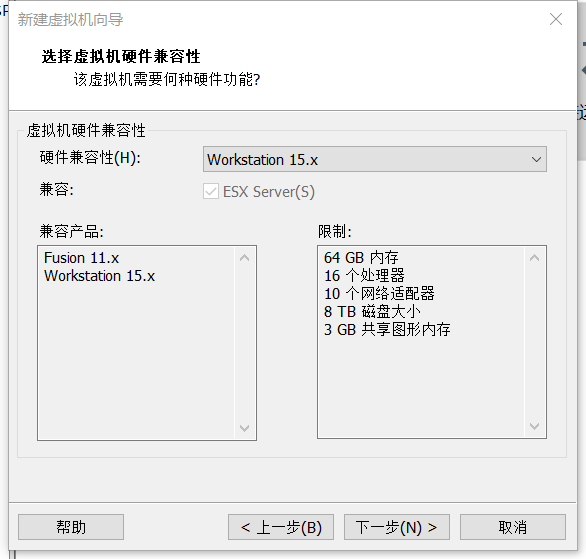

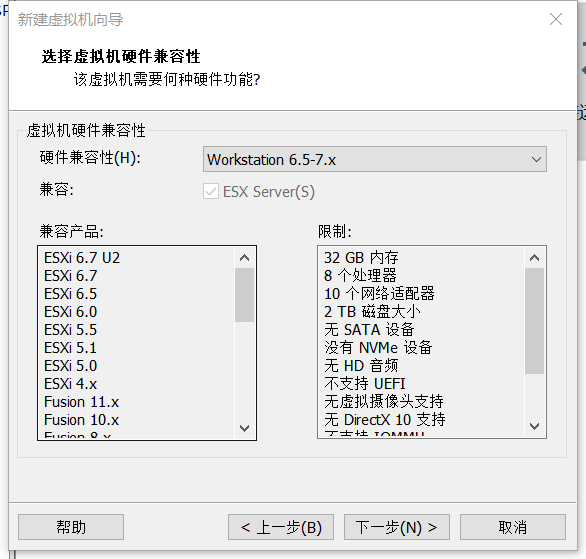

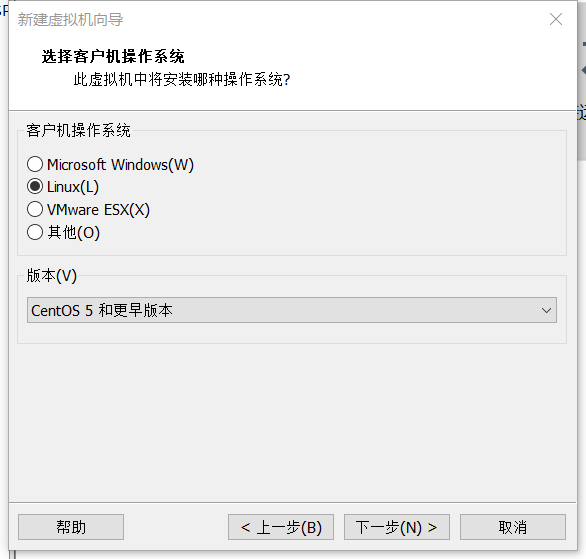

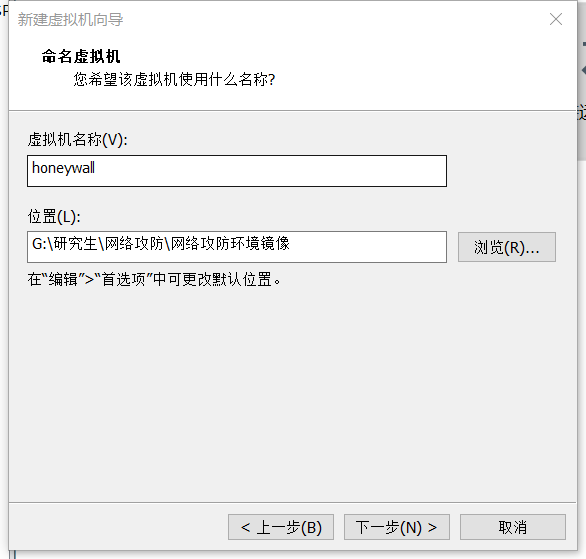

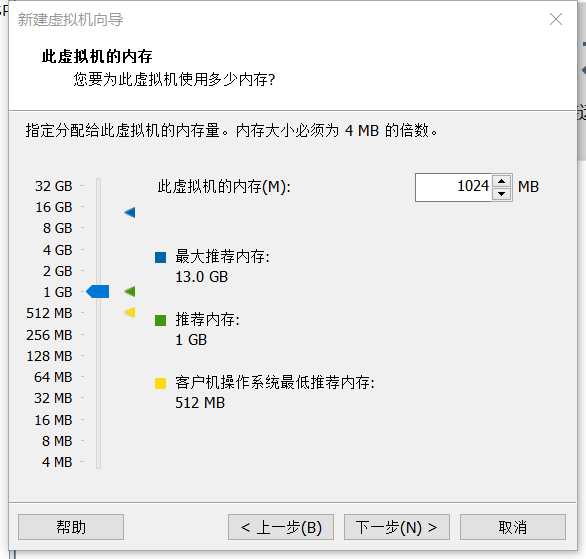

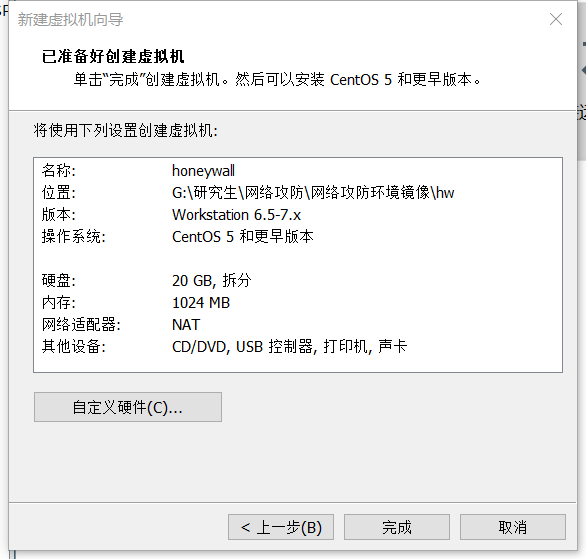

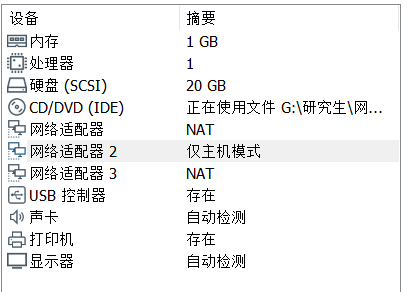

①在VMware Workstation主页选择创建新的虚拟机 → 自定义安装 → 下一步。

②由于蜜罐的版本都比较老,这里兼容性选择Workstation6.5-7.x → 下一步。

③此后的操作如下图,其余直接点击“下一步”。

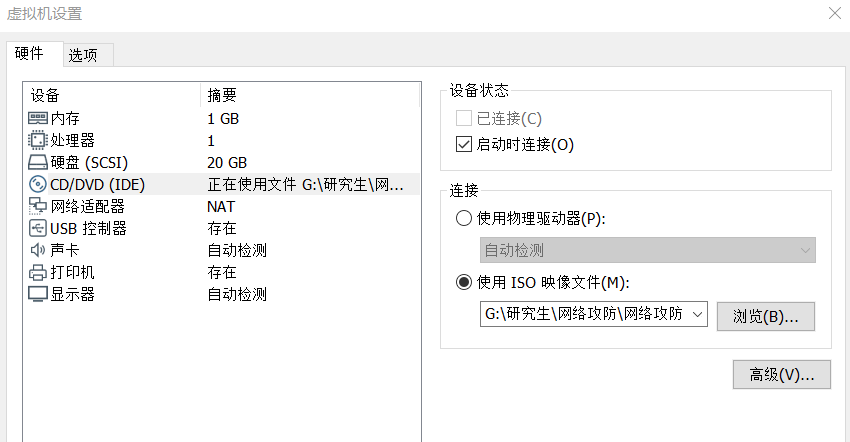

④完成后,开打虚拟器界面,点击编辑虚拟机设置。在CD/DVD(IDE)设置使用IOS映像

文件,选择准备好的ios镜像文件。

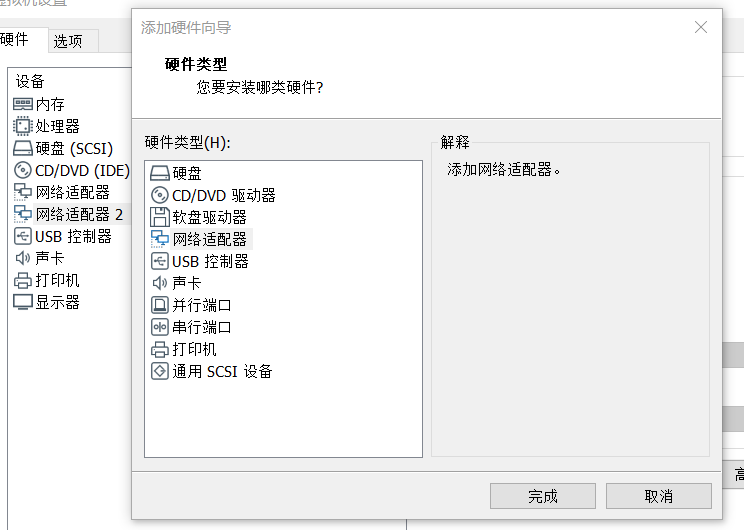

添加两个网络适配器。

默认网络适配器设置NAT模式;2号设置仅主机模式;3号设置NAT模式。

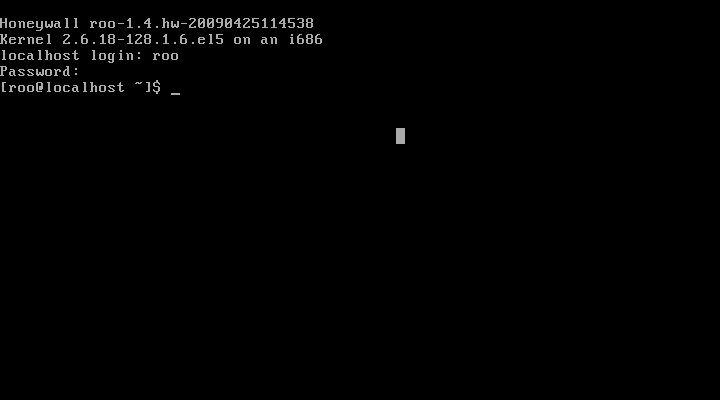

⑤开启虚拟机。

用户名:roo;密码:honey;

root密码:honey

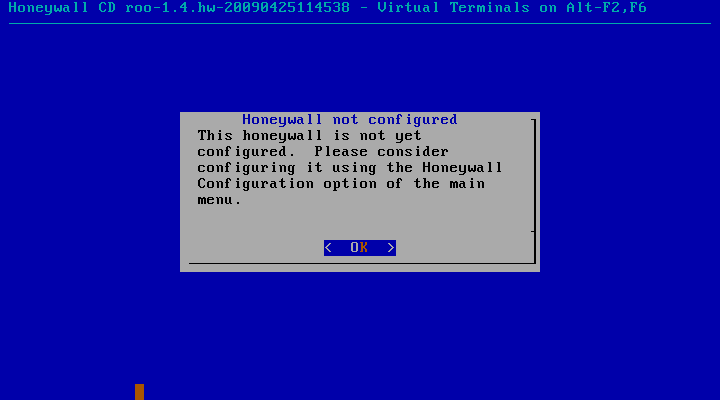

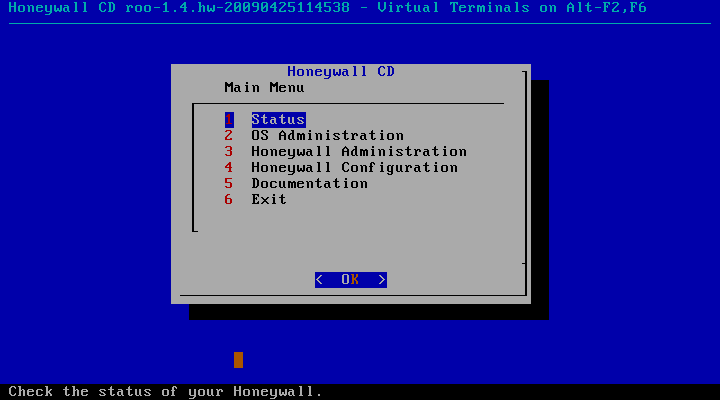

④用su-提权进入root,第一次root需要进行配置。

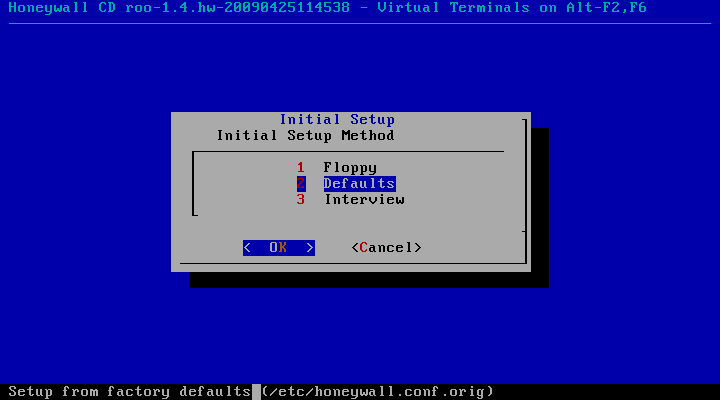

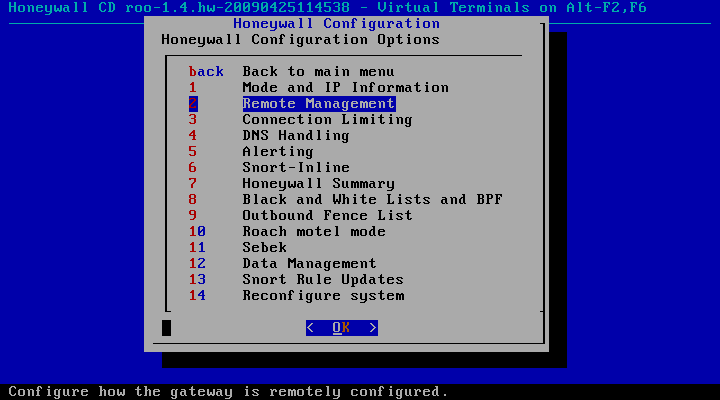

在Menu界面选择4,进行Honey Configuration设置。遇到“warning”界面都选“yes”。

下图界面中选2。

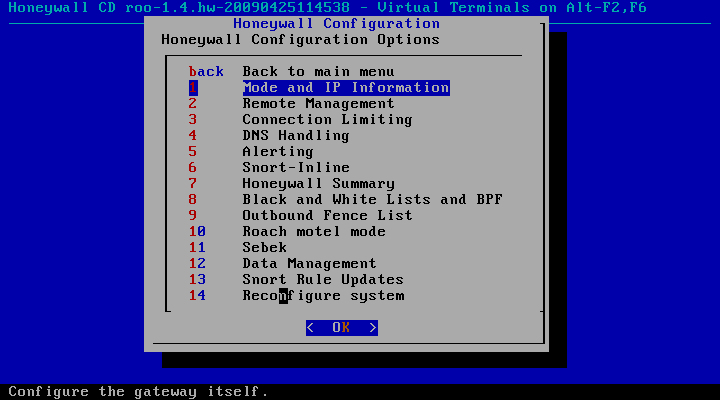

上面的设置完后自动跳回Menu界面,再次进入HoneyConfiguration进行设置。

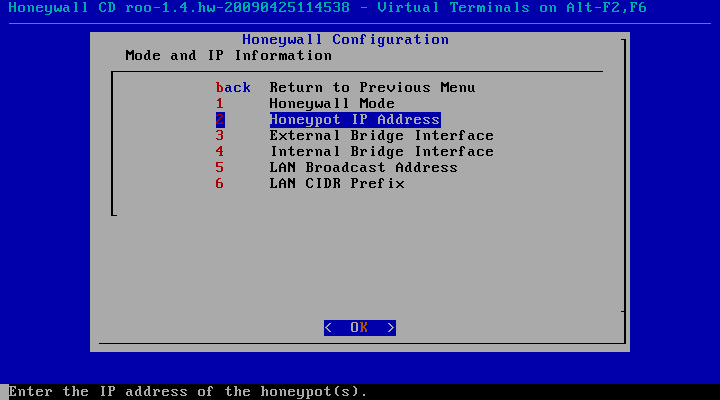

选择1 Mode and IP Information。

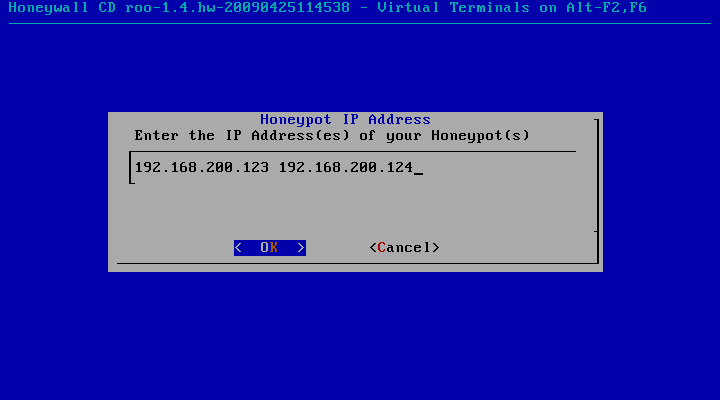

选择2进行蜜罐的IP设置。

输入:192.168.200.123【空格】192.168.200.124。结束后回车。

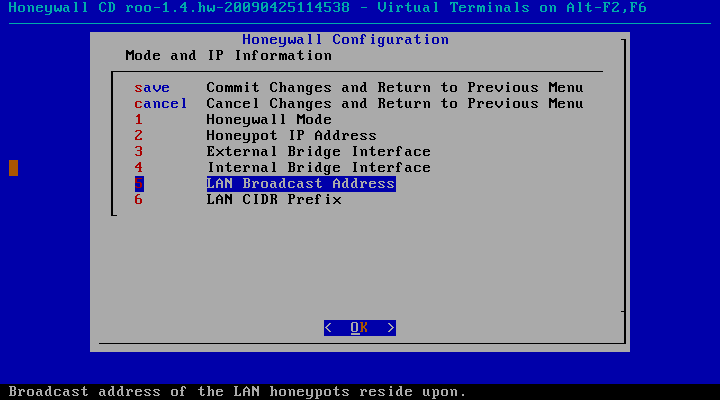

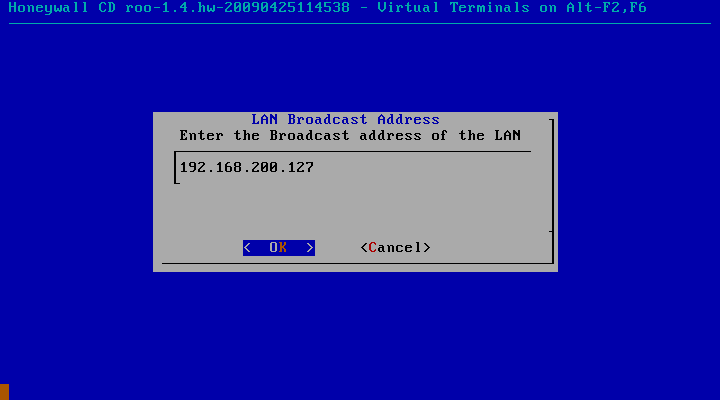

选择5 LAN Broadcast Address。

进行设置蜜罐广播地址:192.168.200.127。

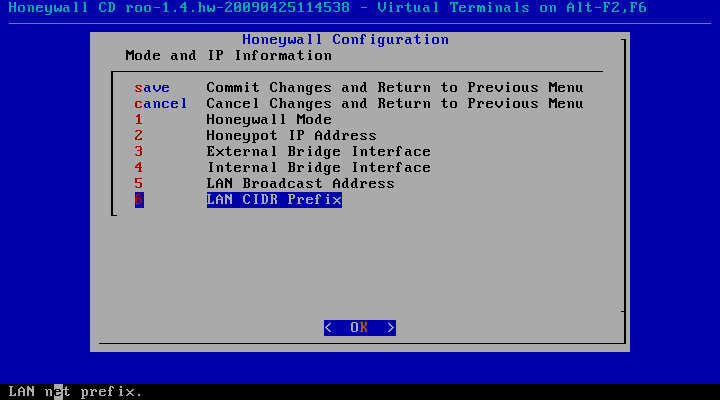

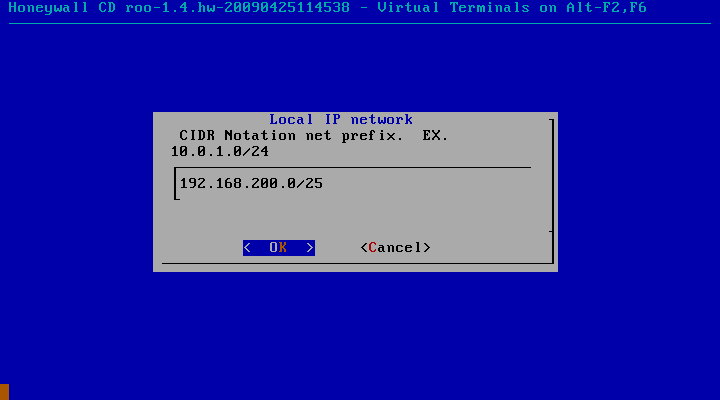

选择6 LAN CIDR Prefix(以CIDR格式配置蜜网网段)。

设置Local IP network:192.168.200.0/25。

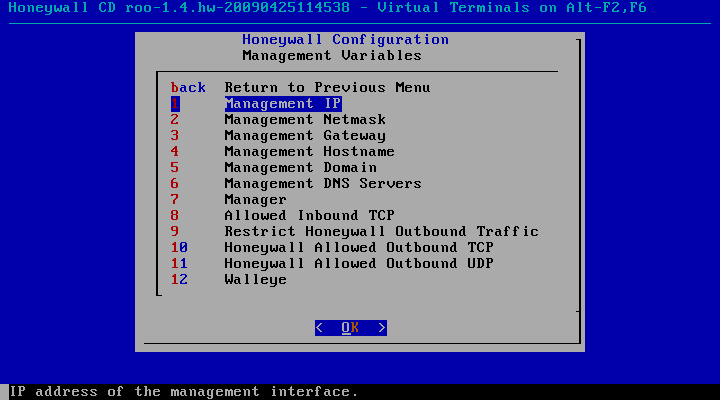

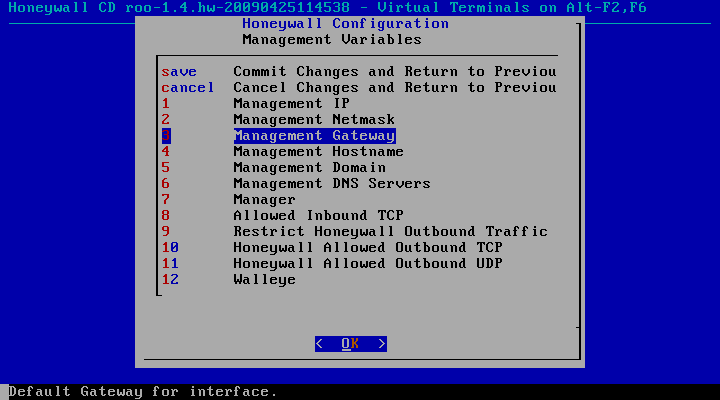

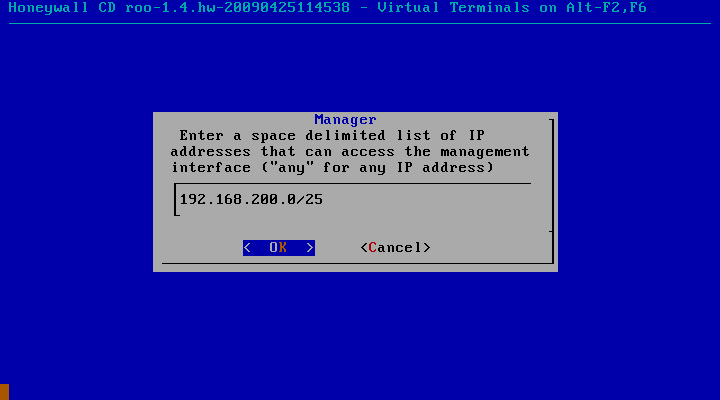

确定回车后再次回到Honeywall Configration设置,选择2 Remote management设置蜜网网管的相关信息。

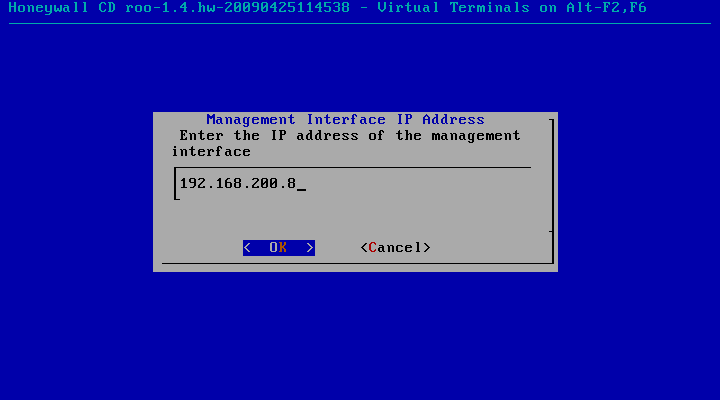

选择1 Management IP,设置:

192.168.200.8。

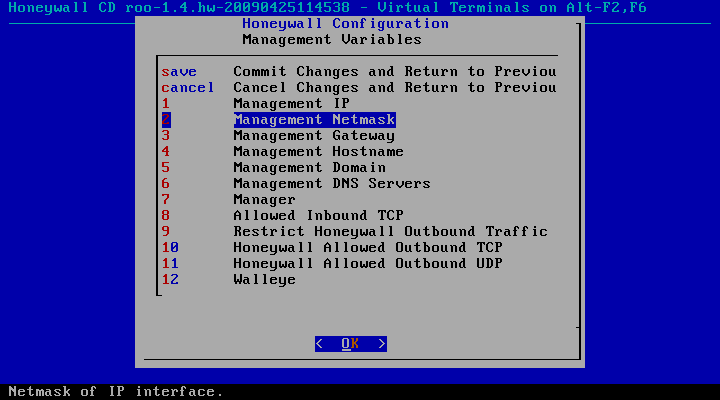

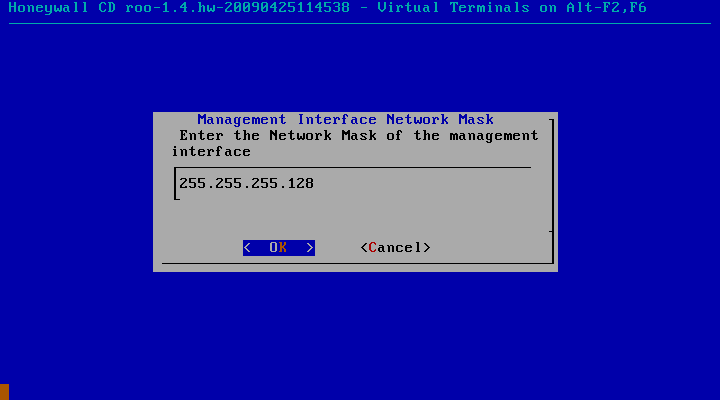

选择2 Management Netmask设置蜜网网管的子网掩码:255.255.255.128。

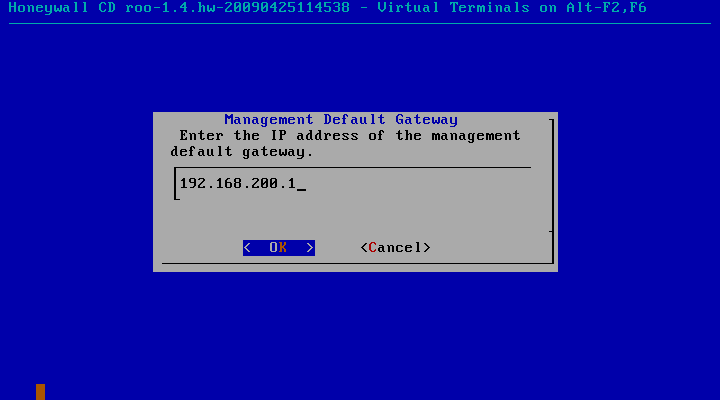

选择3 Management Getway设置网关ip:192.168.200.1。

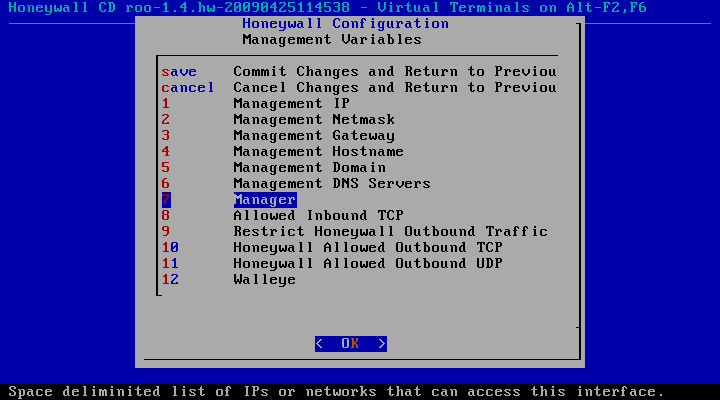

选择7 Manager设置:192.168.200.0/25。

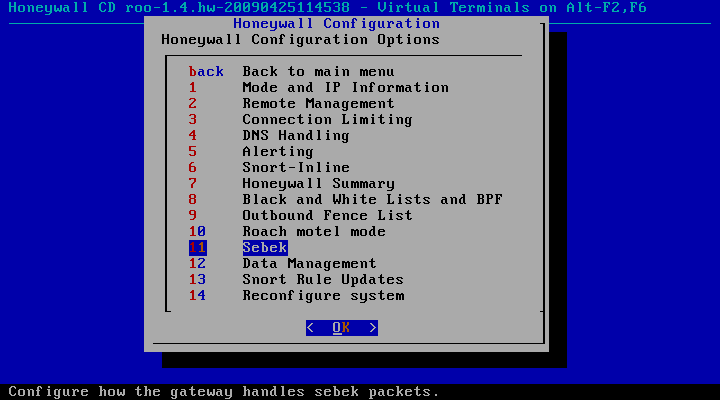

上述修改保存后再次回到Honeywall Configuration并选择11 Sebek。

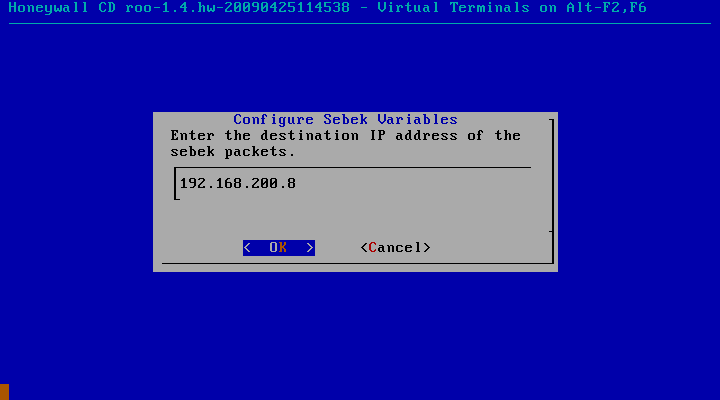

OK回车 → YES → 设置:192.168.200.8。

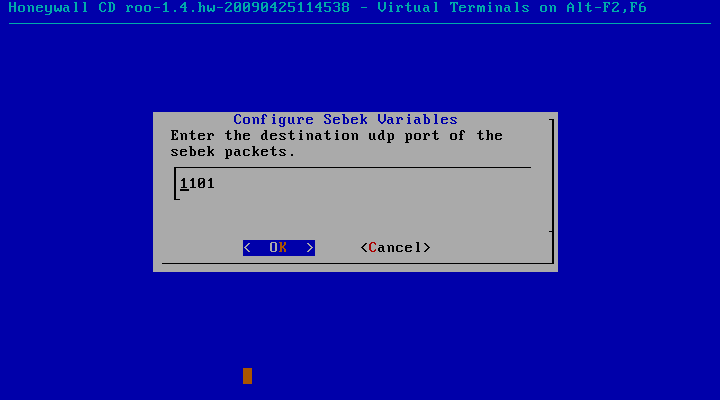

设置Sebek的连接UDP端口:默认1101即可。

点击OK后回到Honeywall CD界面,设置完毕。

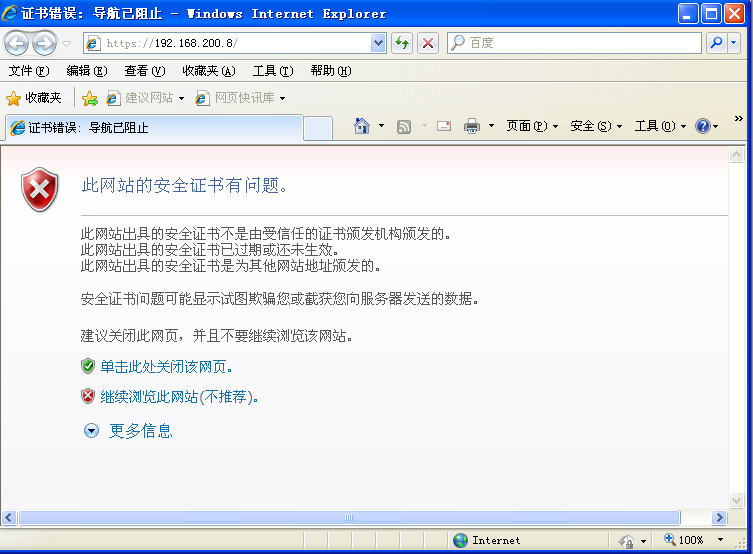

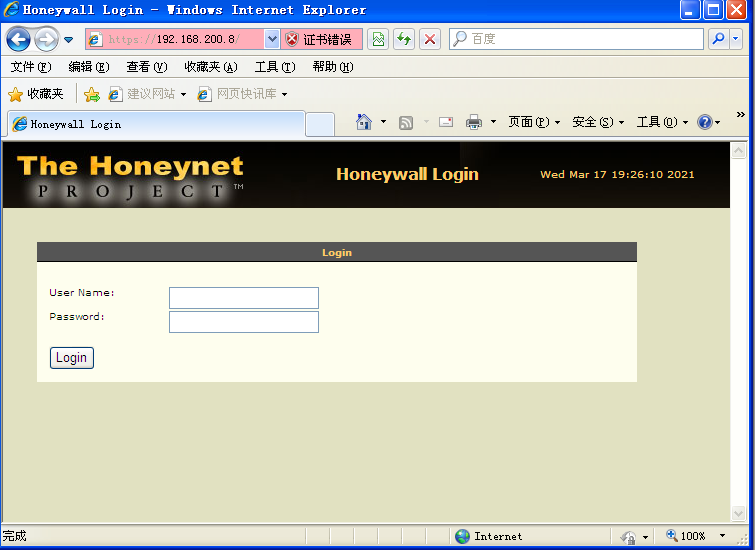

⑤现在回到前面安装好的WinXPattacker中,通过浏览器打开https://192.168.200.8

(注意这里是https!这里会告诉你证书过期存在风险,选择打开即可)。

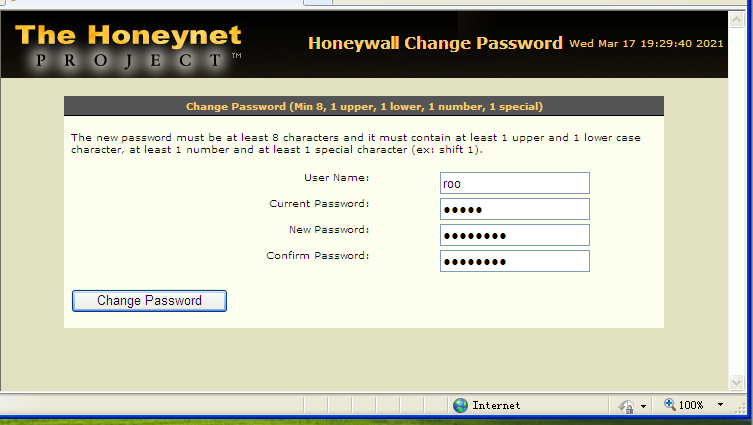

按前文提到的蜜网用户名密码登录蜜网网关,重置密码:要求8位,必须含有有字母大小写,有数字,有特殊符号,最后确认。

(密码设置为:Jyh0816-)

- 3:网络连通性测试

部署好虚拟机后,使用ping测试它们之间的网络连通性以及蜜罐的监听功能。

①在蜜网网关中,执行命令tcpdump -i eth0 icmp开启蜜罐监听。

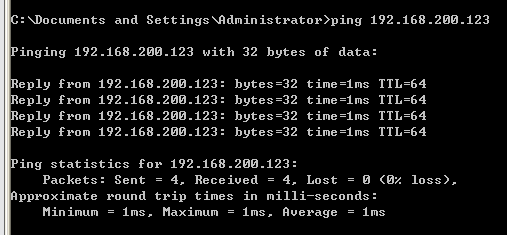

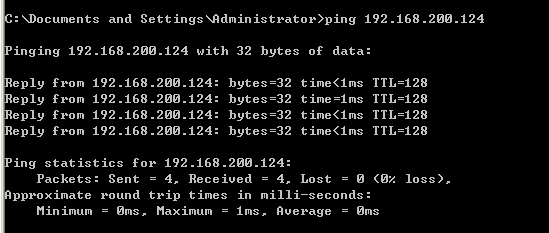

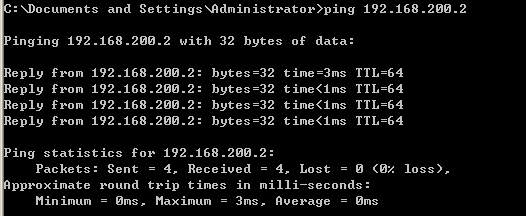

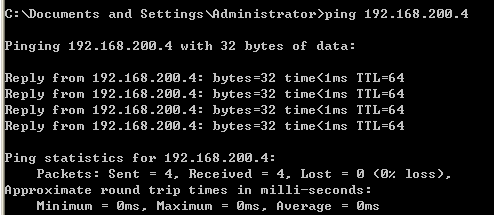

②各镜像的ip地址如下:

| 虚拟机 | ip地址 |

|---|---|

| kali攻击机 | 192.168.200.2 |

| WinxPattacker攻击机 | 192.168.200.3 |

| metasploitable-linux靶机 | 192.168.200.123 |

| Win2kServer靶机 | 192.168.200.124 |

| SEED | 192.168.200.4 |

WinxPattacker攻击机 ping metasploitable-linux靶机

WinxPattacker攻击机 ping Win2kServer靶机

WinxPattacker攻击机 ping kali攻击机

WinxPattacker攻击机 ping SEEDUbuntu

经测试,所有虚拟机可以顺利连通。

- 4:攻击机、靶机、SEED虚拟机和蜜网网关的功能以及所包含相关攻防软件的功能

(1)攻击机:发起网络攻击的主机。本环境中包括BackTrack R3和Windows XP Attacker两台攻击机。可以进行网络扫描、渗透攻击、程序逆向分析,密码破解,监视、反汇编和编译等功能。

(2)靶机:被网络攻击的目标主机。本环境中包括Linux Metasploitable和Windows 200 Server,一般靶机存在许多安全漏洞的软件包,如tomcat5.5、distcc、Metasploit等软件,可以针对其进行网络渗透攻击,网络服务弱口令破解,获取远程访问权等。

(3)SEED虚拟机:是信息安全教育实验环境虚拟机,由SEED项目提供,可以进行TCP/IP协议栈攻击,SQL注入,XSS漏洞的phpBB论坛应用程序等操作。

(4)蜜网网关:通过构建部署陷阱网络进行诱骗与分析网络攻击的网关,能够提供网络攻击的行为监控、检测和分析。

(5)相关攻防软件的功能:

• Snort:拥有嗅探器、数据包记录器和网络入侵检测系统三种工作模式。嗅探器模式是从网络上读取数据包并作为连续不断的流显示在终端上。数据包记录器模式把数据包记录到硬盘上。网络入侵检测模式让snort分析网络数据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。

• cpdump:可以将网络中传送的数据包完全截获下来提供分析。它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、or、not等逻辑语句来帮助你去掉无用的信息。

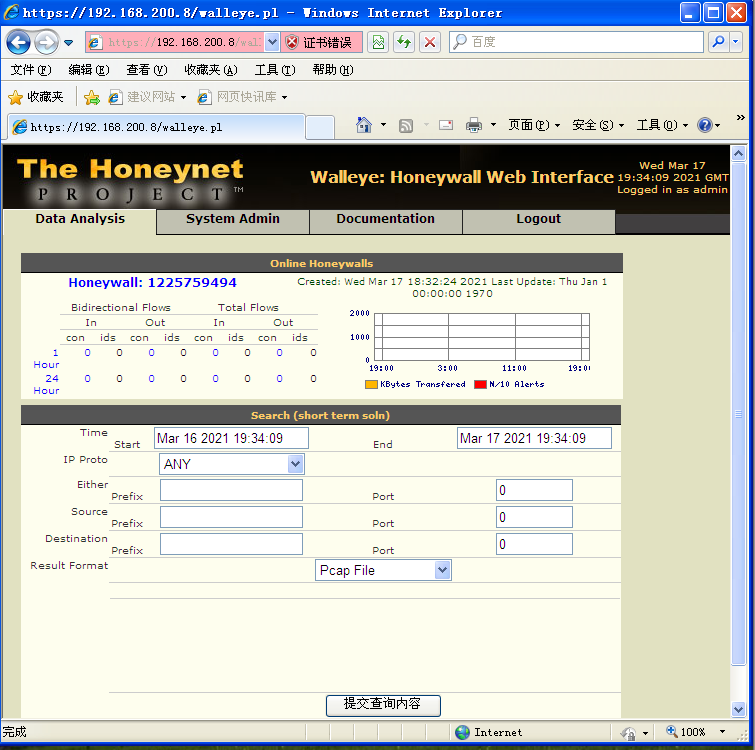

• Walleye:基于浏览器的数据分析及系统管理工具,用于捕获数据查看网络流视图、进程树视图和进程详细视图。

• Metasploit:一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程。

• Aircrack-NG:一个与802.11标准的无线网络分析有关的安全软件,主要功能有:网络侦测,数据包嗅探,WEP和WPA/WPA2-PSK破解。Aircrack-ng可以工作在任何支持监听模式的无线网卡上(设备列表请参阅其官方网站)并嗅探802.11a,802.11b,802.11g的数据,该程序可运行在Linux和Windows上。

• Gerix Wifi Cracker:一个aircrack图形用户界面的无线网络破解工具。

• Kismet:一个无线扫描工具,该工具通过测量周围的无线信号,可以扫描到周围附近所用可用的Ap,以及信道等信息。同时还可以捕获网络中的数据包到一个文件中。可以方便分析数据包。

• Nmap:Linux下的网络扫描和嗅探工具包,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称 fingerprinting)。

• Ophcrack:一个使用Rainbow table来破解视窗操作系统下的LAN Manager散列(LM hash)的计算机程序,它是基于GNU通用公共许可证下发布的开放源代码程序。可以在短至几秒内破解最多14个英文字母的密码,有99.9%的成功率。

• Wireshark:一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

• BeEF:由ruby语言开发的专门针对浏览器攻击的框架。

• Hydra:一款爆破神器,可以对多种服务的账号和密码进行爆破,包括Web登录、数据库、SSH、FTP等服务,支持Linux、Windows、Mac平台安装。

• OWASP Mantra Security Framework :一套基于 Chromium 和 Firefox的工具、插件和脚本。

• Cisco OCS Mass Scanner:通过telnet以及默认密码扫描思科路由器。

- 5:更新

在安装好Windows靶机Win2kServer后打开虚拟机,出现以下对话,更新系统。

三.学习中遇到的问题及解决

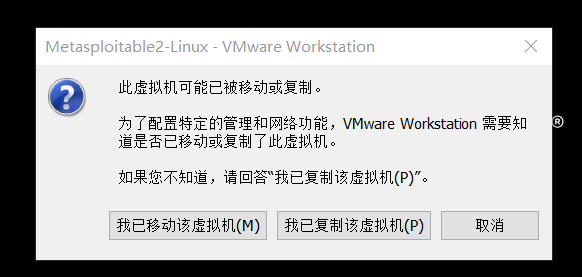

- 问题1:打开虚拟机时报警,具体如图所示:

- 问题1解决方案:点击“我已复制该虚拟机(P)”。

1、我已移动该虚拟机:表示打开后,虚拟机的网卡的mac地址不变,如果复制的是本地的虚拟机,复制前的虚拟机和复制后的虚拟机同时开机会造成网络冲突。

2、我已复制该虚拟机:表示打开复制后的虚拟机的网卡的物理地址是新生成的,这样怎么开机都不会有网卡问题,所以VMware本身也是建议不知道的就选这个选项。 - 问题2:修改metasploitable2虚拟器中的文件时,使用命令无法修改文件。

- 问题2解决方案:在命令前加上“sudo”。更应该注意,vim后有空格。

Linux sudo命令以系统管理者的身份执行指令,也就是说,经由 sudo 所执行的指令就好像是 root 亲自执行。

四.学习感悟和思考

1、在安装和配置虚拟机时一定要注意细节,操作要细致,有可能很小的一个误操作使虚拟机不能正常开启并使用。

2、在虚拟机系统中输入代码时,要注意是否有空格,错误或者缺少空格也会是代码无法运行。

3、只有在目标虚拟机运行状态下,才能ping目标虚拟机的ip地址。