20199119 2019-2020-2 《网络攻防实践》第2周作业

1.学习总结

学习网络攻防需要实验环境,而虚拟化技术使得在有限硬件资源下可以构建功能丰富、易于部署使用的网络攻防环境,部署攻防环境还可以了解掌握热点技术,不会像一些低级骇客和脚本小子一样只会在网页到处插代码或者机械的用脚本工具。

一个基础的网络攻防实验环境至少需要:

- 靶机:包含系统和应用程序安全漏洞,并作为攻击目标的主机。

- 攻击机:安装一些专用的攻击软件,用于发起网络攻击的主机。Linux更适合作为攻击机平台。

- 攻击监测、分析和防御平台:最佳位置是靶机的网关,可以基于Linux操作系统构建网关主机,并通过集成各种软件使其具备网络攻击监测、分析与防御的功能。

- 网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接。

密网:通过构建部署陷阱网络进行诱骗与分析网络攻击的一种技术手段。

密网网关:透明网关的攻击行为捕获与分析平台,并在蜜罐主机上通过 Sebek软件记录系统攻击行为。

虚拟密网:蜜网架构基于虚拟机技术在单一主机上进行部署。在陷阱网络中部署靶机作为攻击目标,利用密网网关作为网络攻击监测、分析与防御平台,并在网关外网口虚拟攻击网段和攻击机,从而构成个人版的虚拟化网络攻防实验环境。

2.攻防环境搭建详细过程

ip地址在后边配置均有,此截图不再赘述。

VMware网络环境配置,通过 编辑——>虚拟网络编辑器,可以更改网络环境配置

选择 VMnet1,设置如下

选择 VMnet8,设置如下

点击NAT设置,设置如下

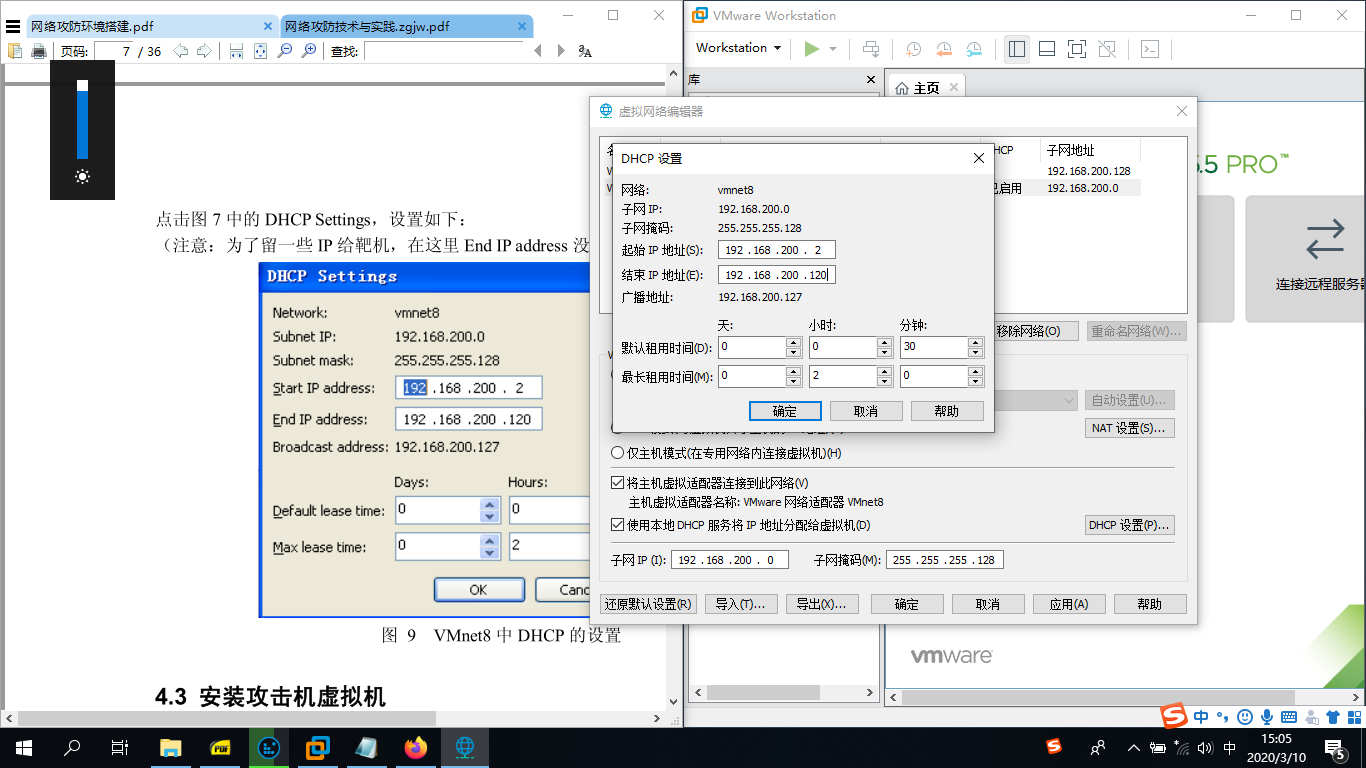

点击DHCP设置,设置如下

至此,VMware网络环境配置完毕

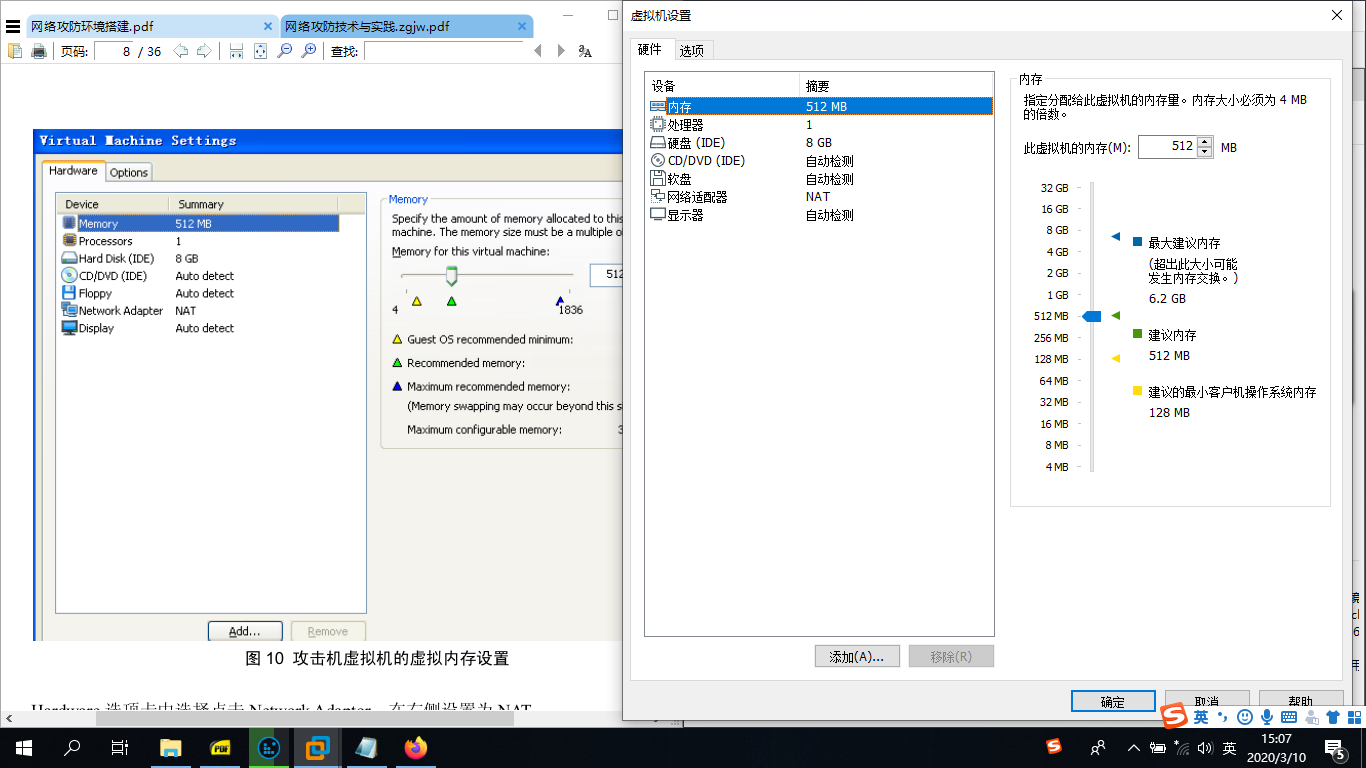

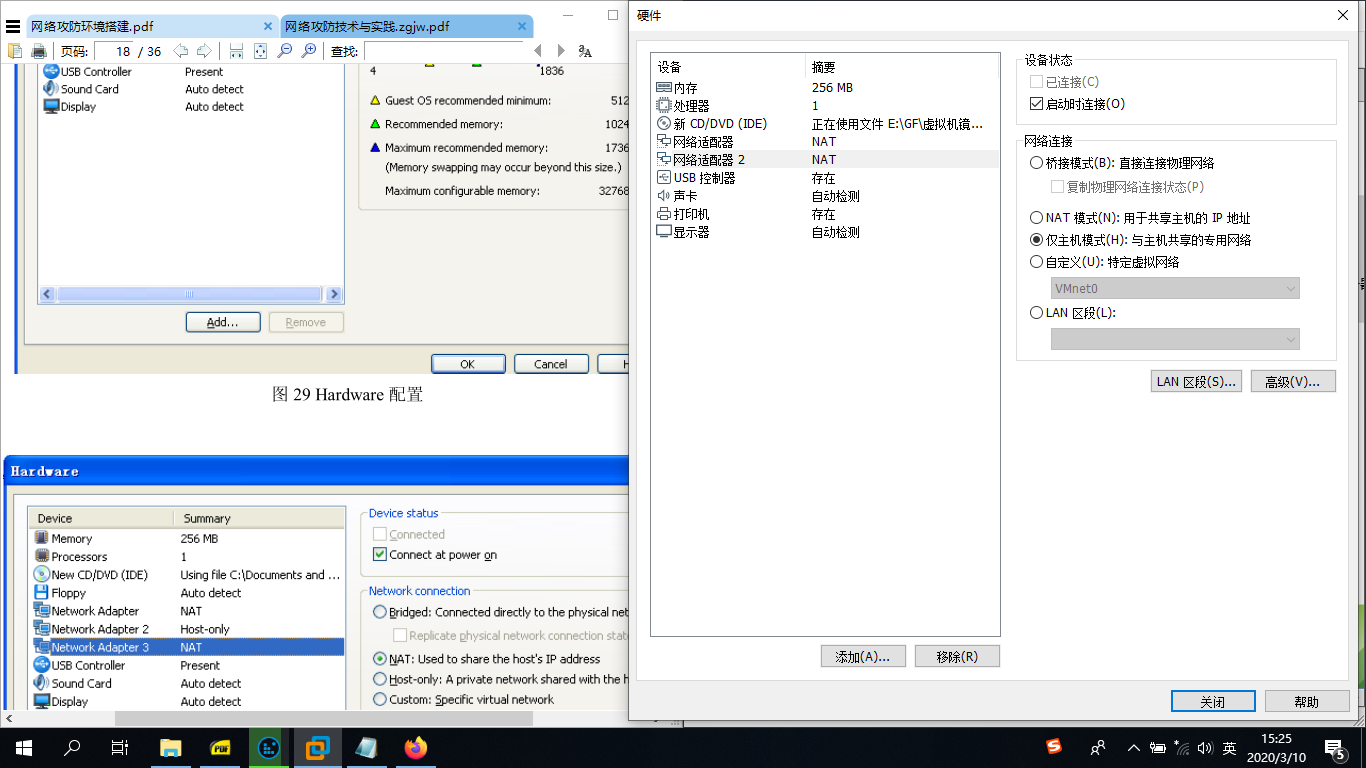

选择虚拟机攻击机,设置如下

进入虚拟机攻击机,默认密码mima1234,进入系统通过windows+r调出运行,输入cmd调出命令行输入ipconfig,可以看出攻击机ip地址为192.168.200.2

至此,攻击机配置完毕

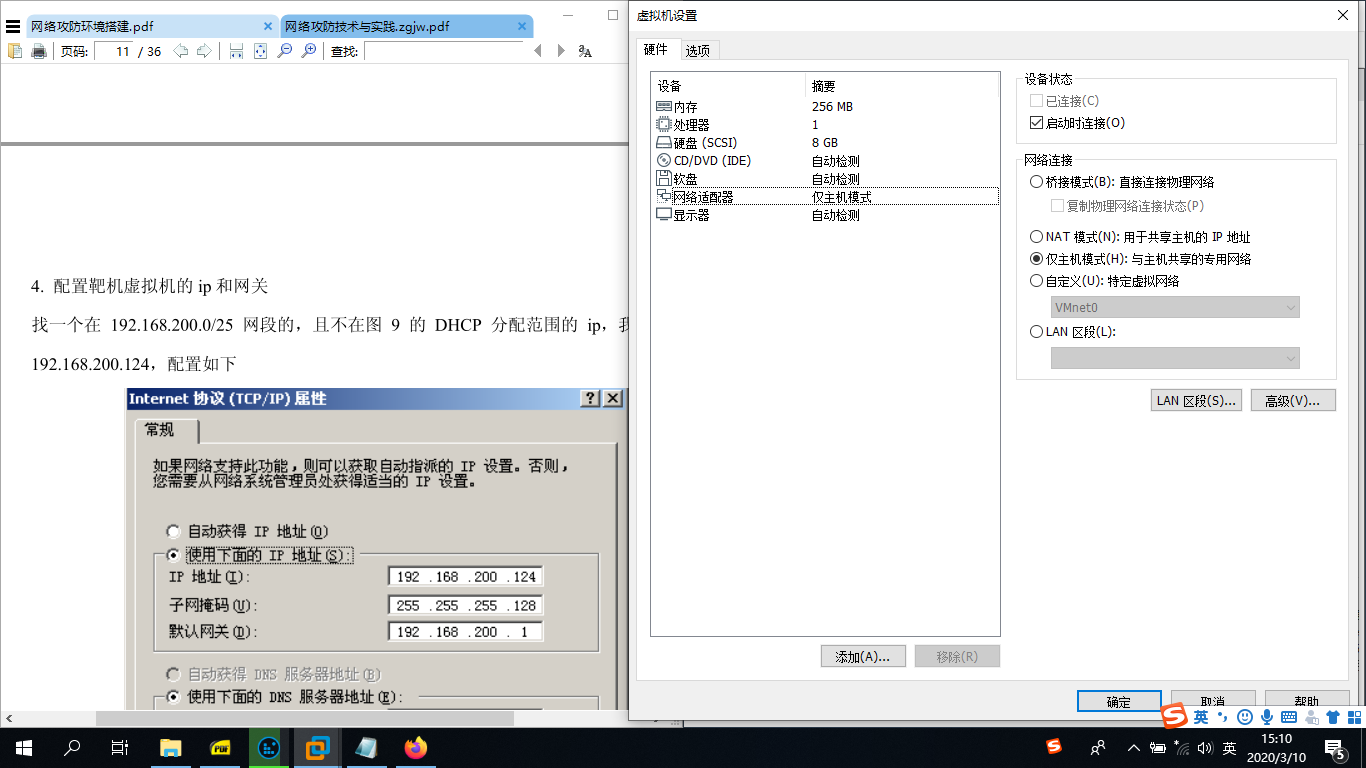

选择VM_Win2kServer_SP0_target作为windows系统靶机,设置如下,选择仅主机模式

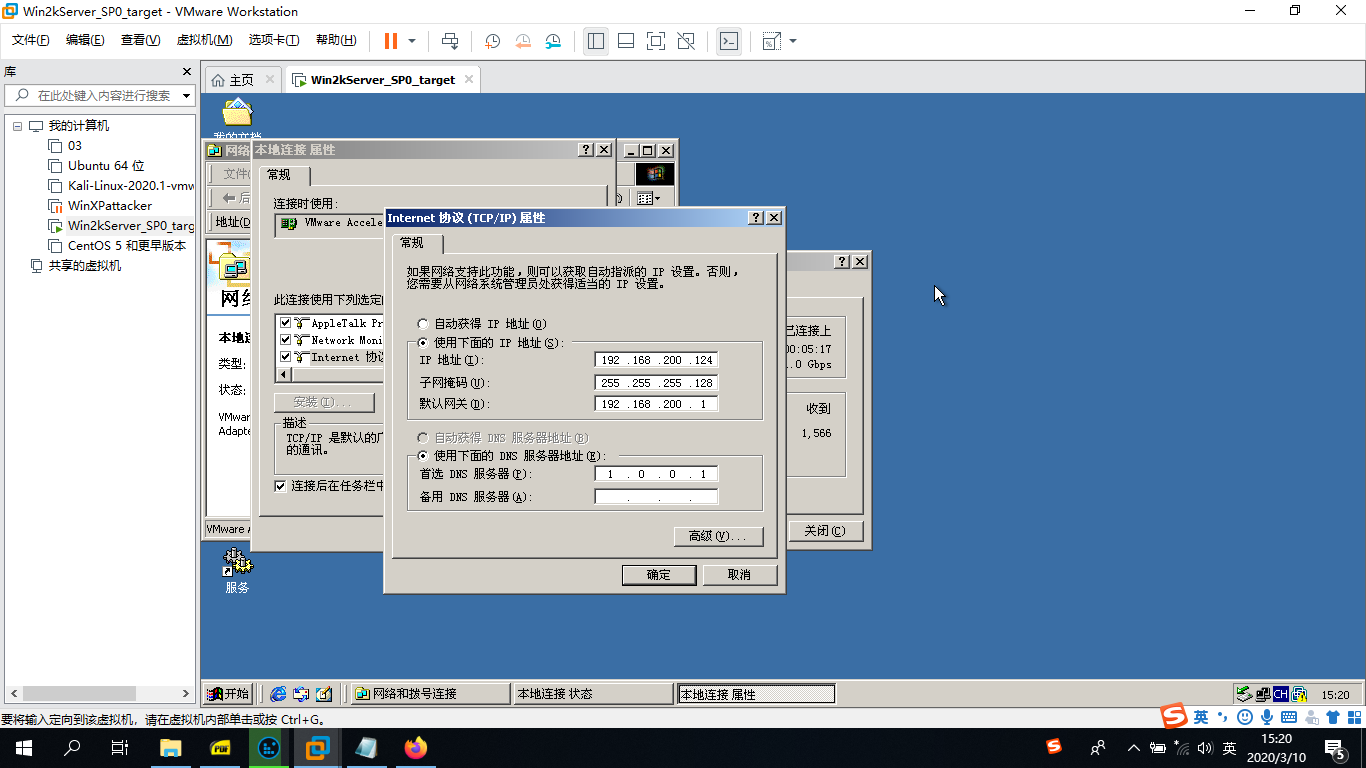

进入靶机,默认密码mima1234,进入系统打开网上邻居,右键单击本地连接,选择属性,选择Internet协议,配置靶机的ip和网关,配置如下

至此,靶机配置完毕

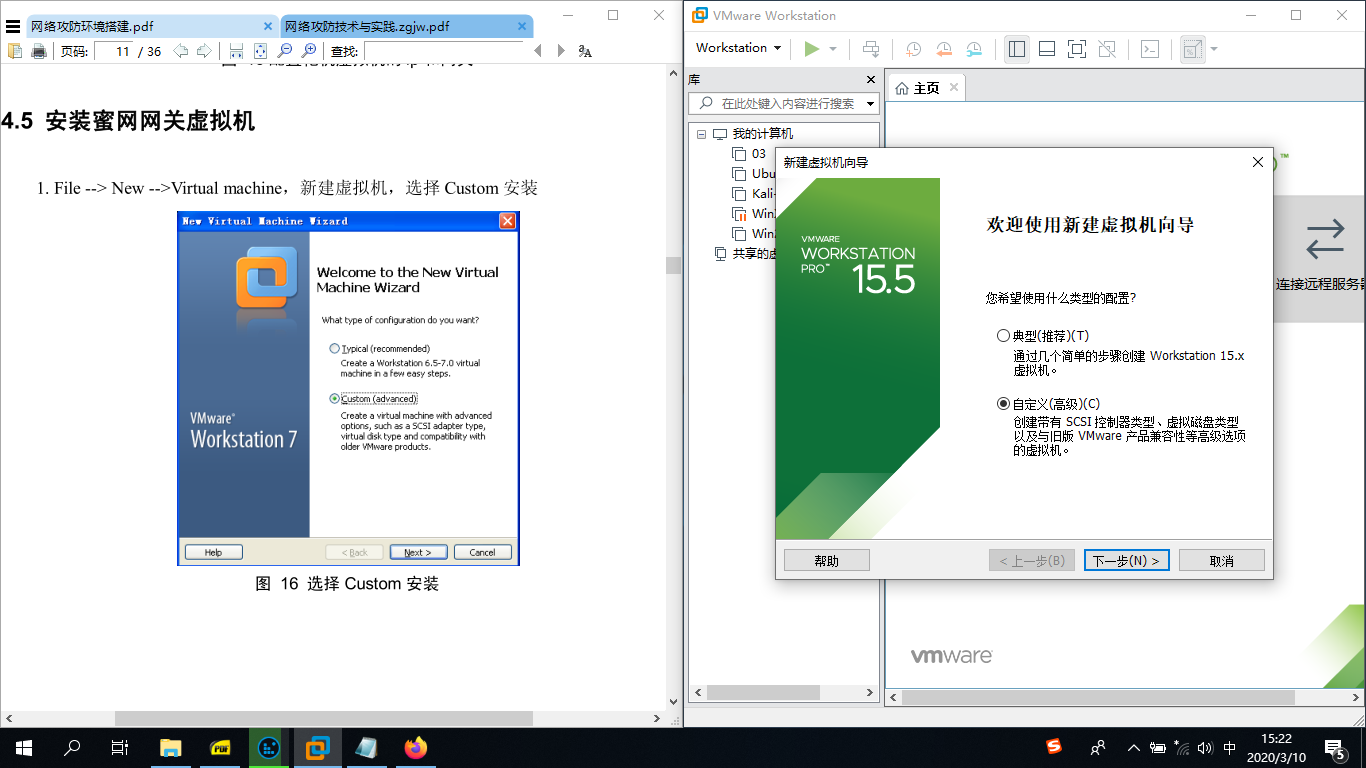

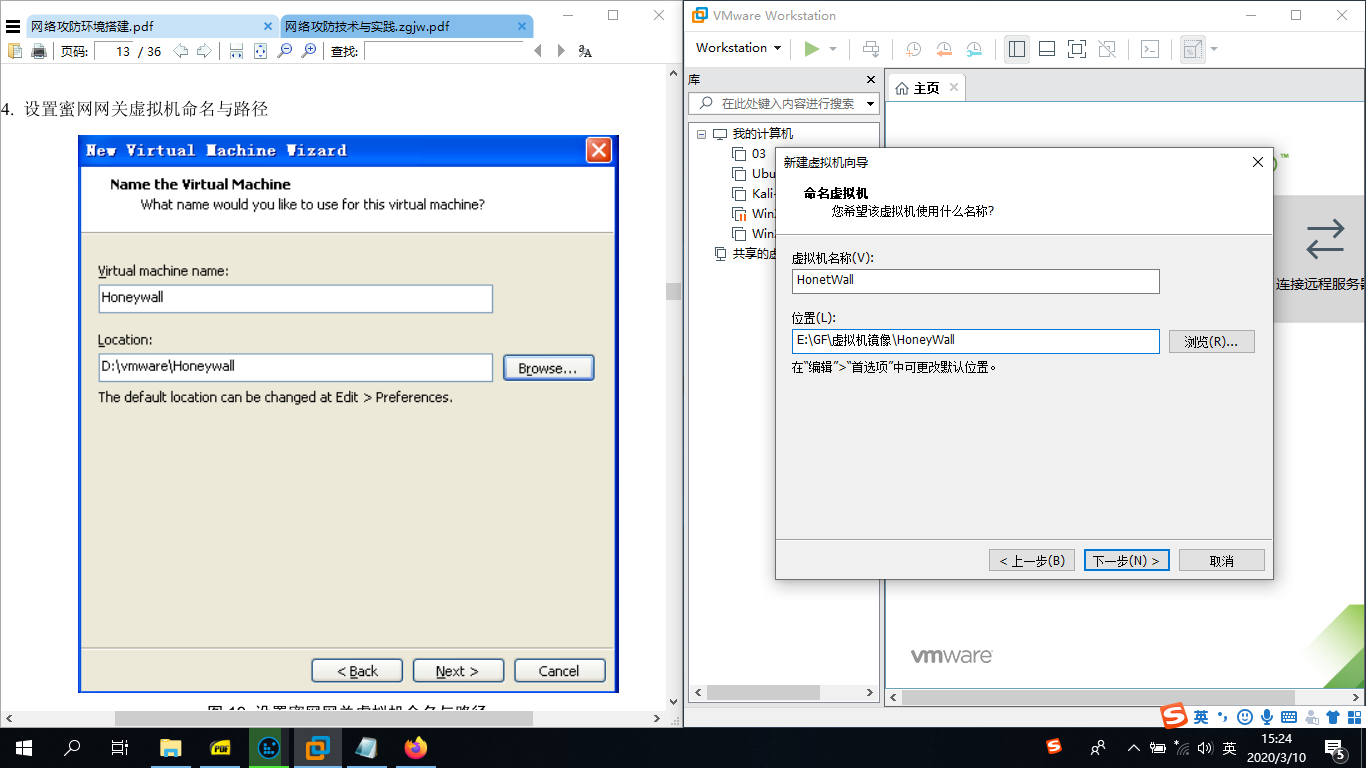

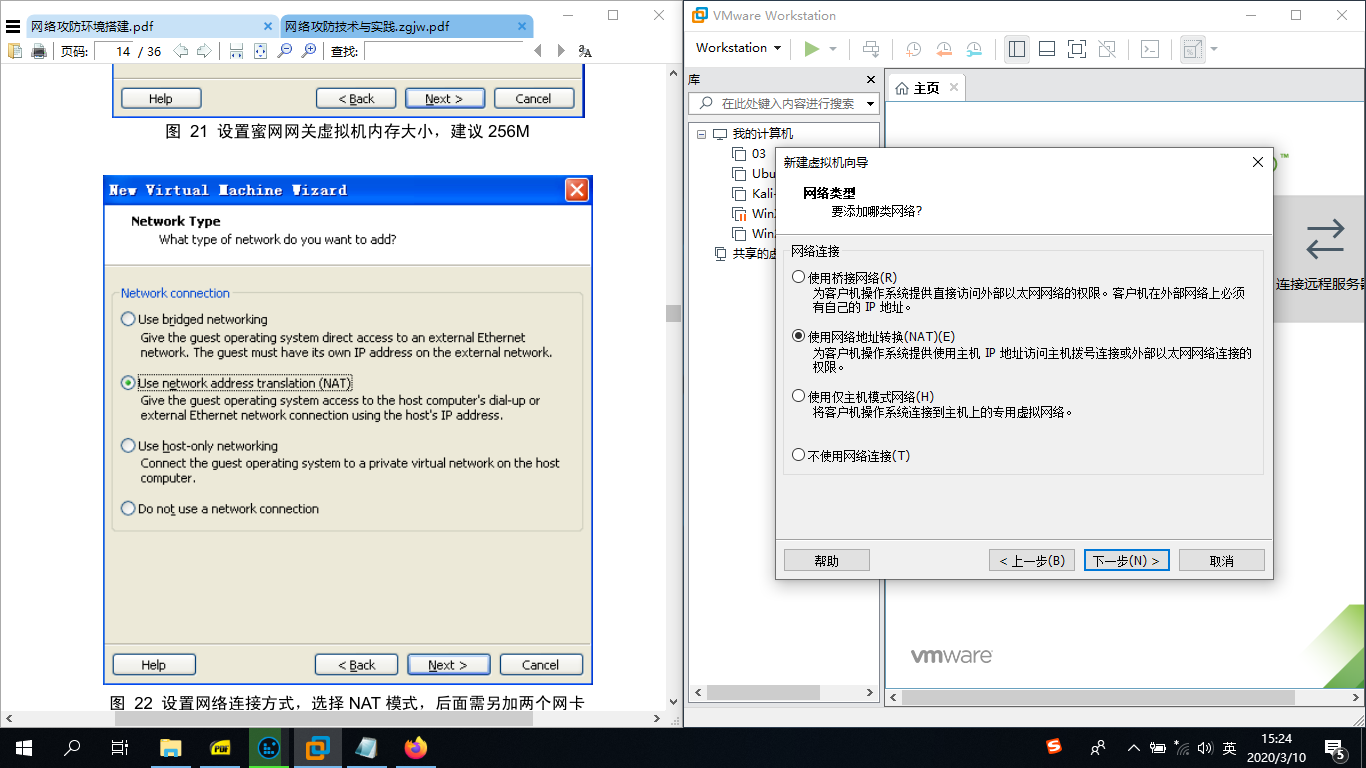

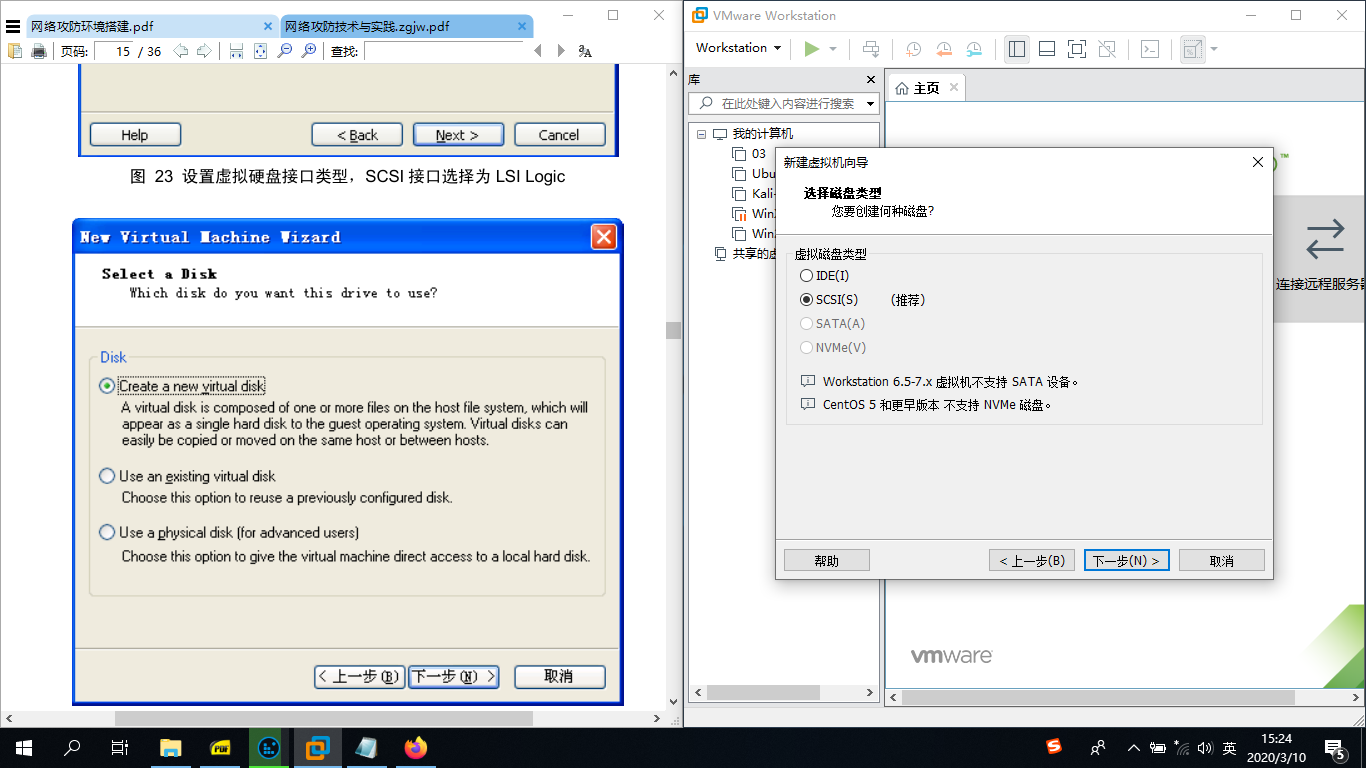

安装蜜网网关虚拟机

选择新建虚拟机,选择自定义安装,一步步安装如下

至此,蜜网网关虚拟机安装完毕

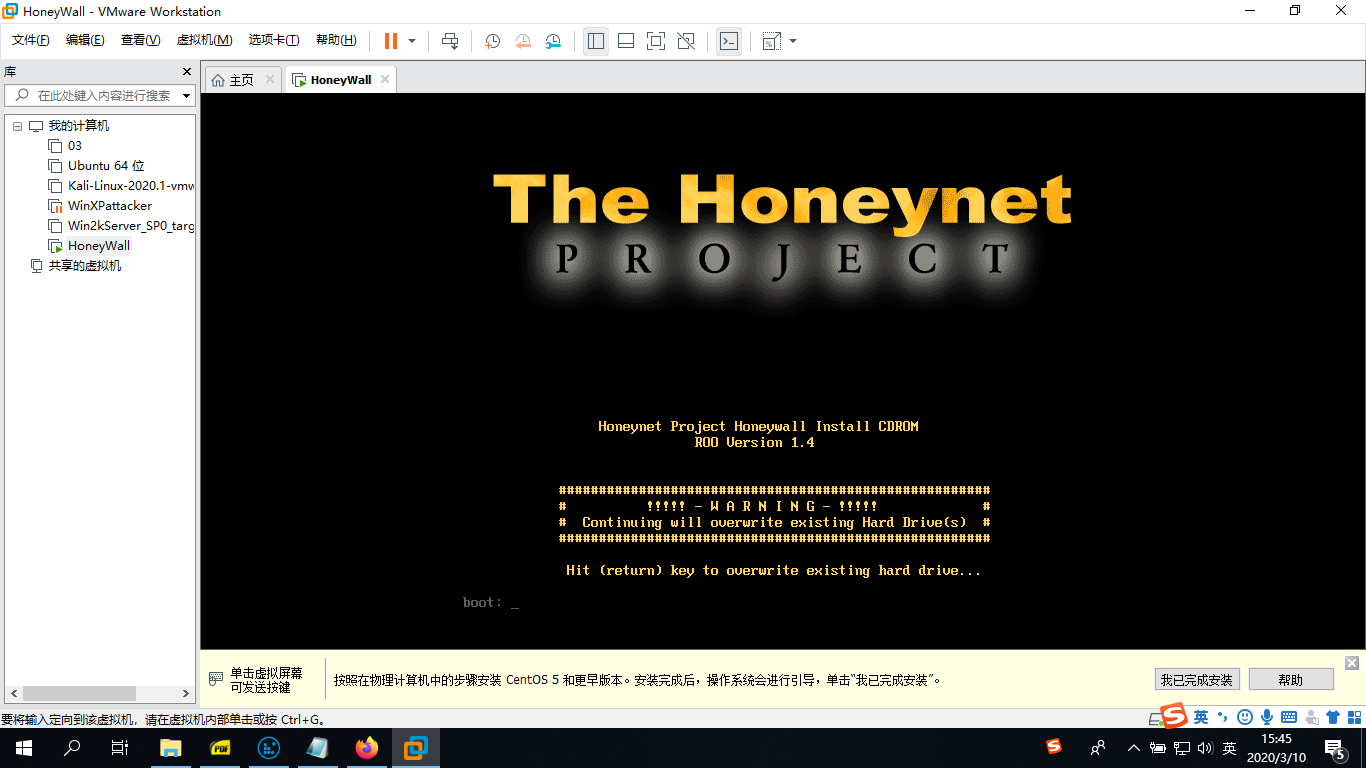

安装蜜网网关软件,回车键确定开始安装

蜜网网关软件安装完毕,进入登录界面,登录账号为roo,密码honey,通过su -命令,提升权限至root

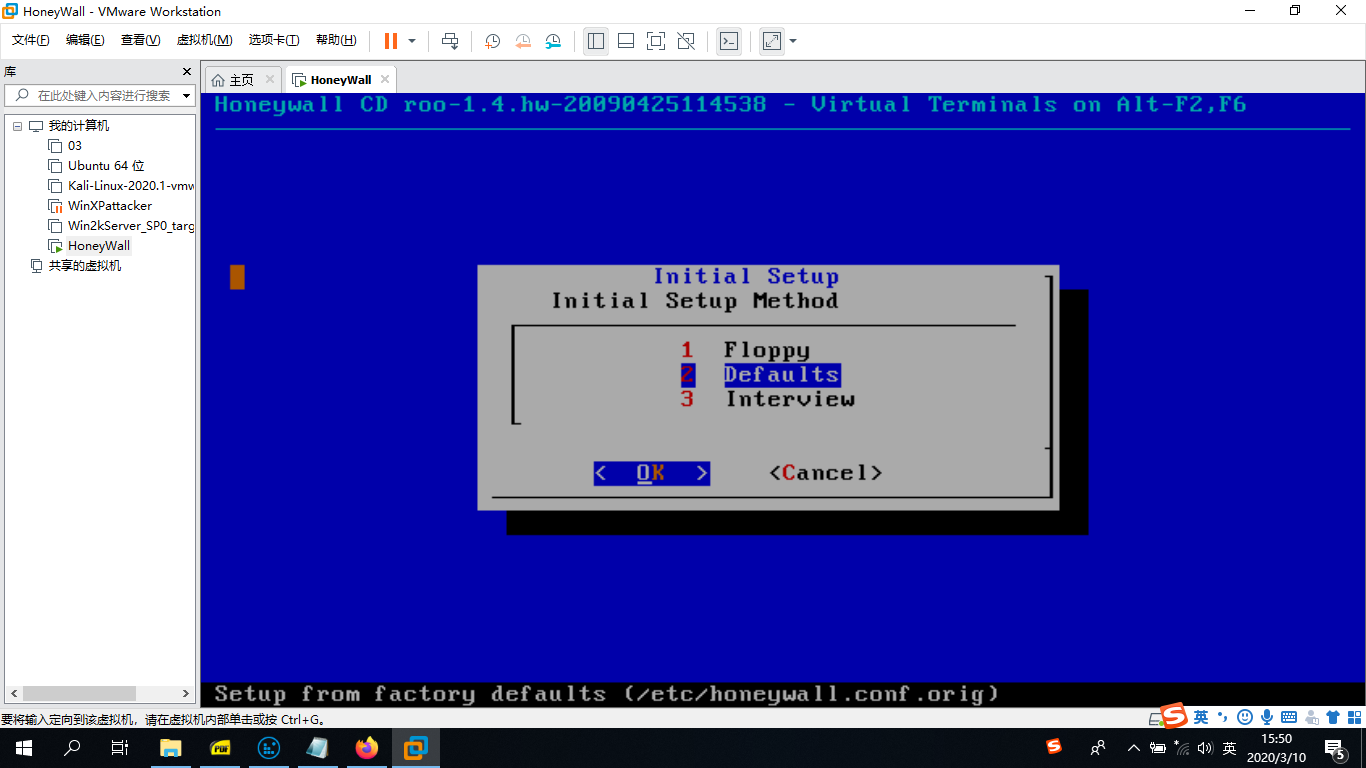

蜜网网关初始配置界面

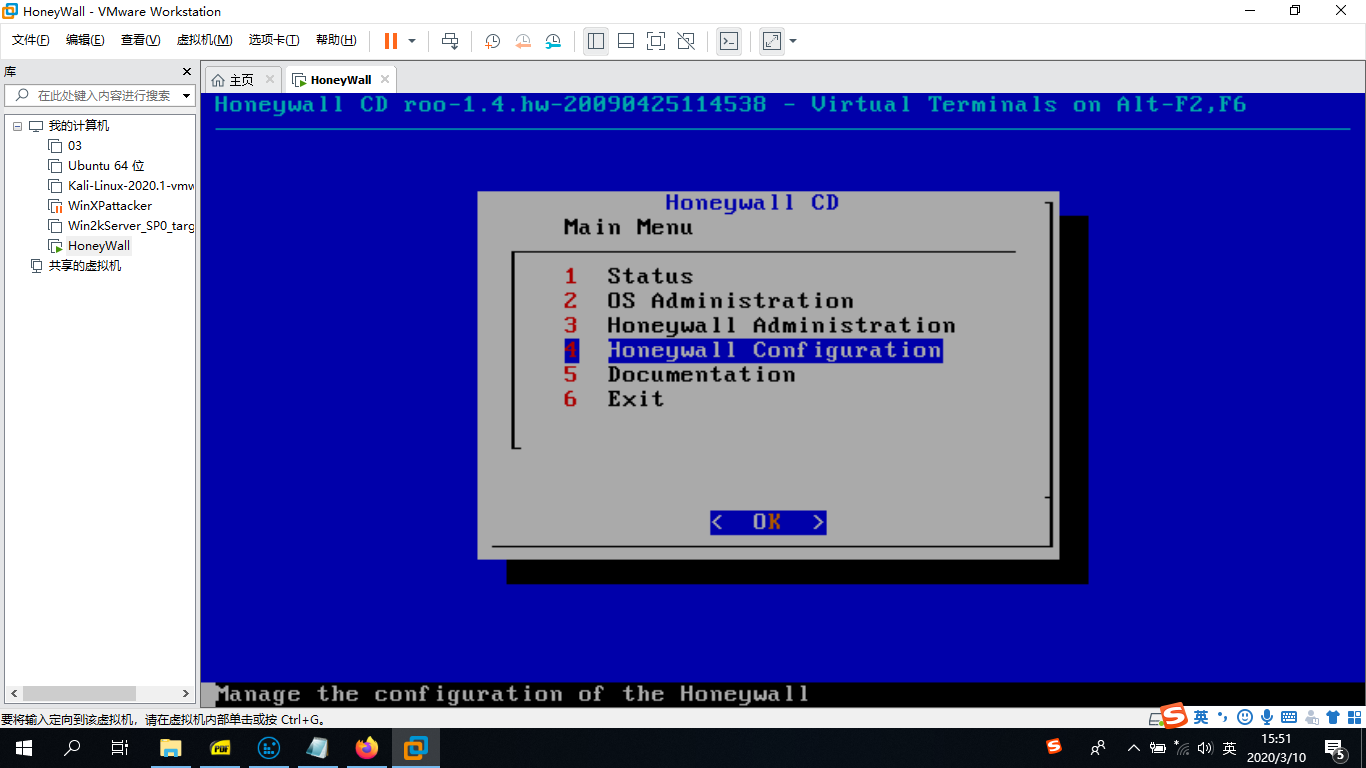

蜜网网关配置菜单选项界面,选择 4 Honeywall Configuration 进行配置

对 The Honeynet Project 的不承担风险声明选择 Yes

选择 Defaults 配置方式

之后会rebuild

蜜罐信息配置

进入蜜网网关配置界面,选择 4 HoneyWall Configuration

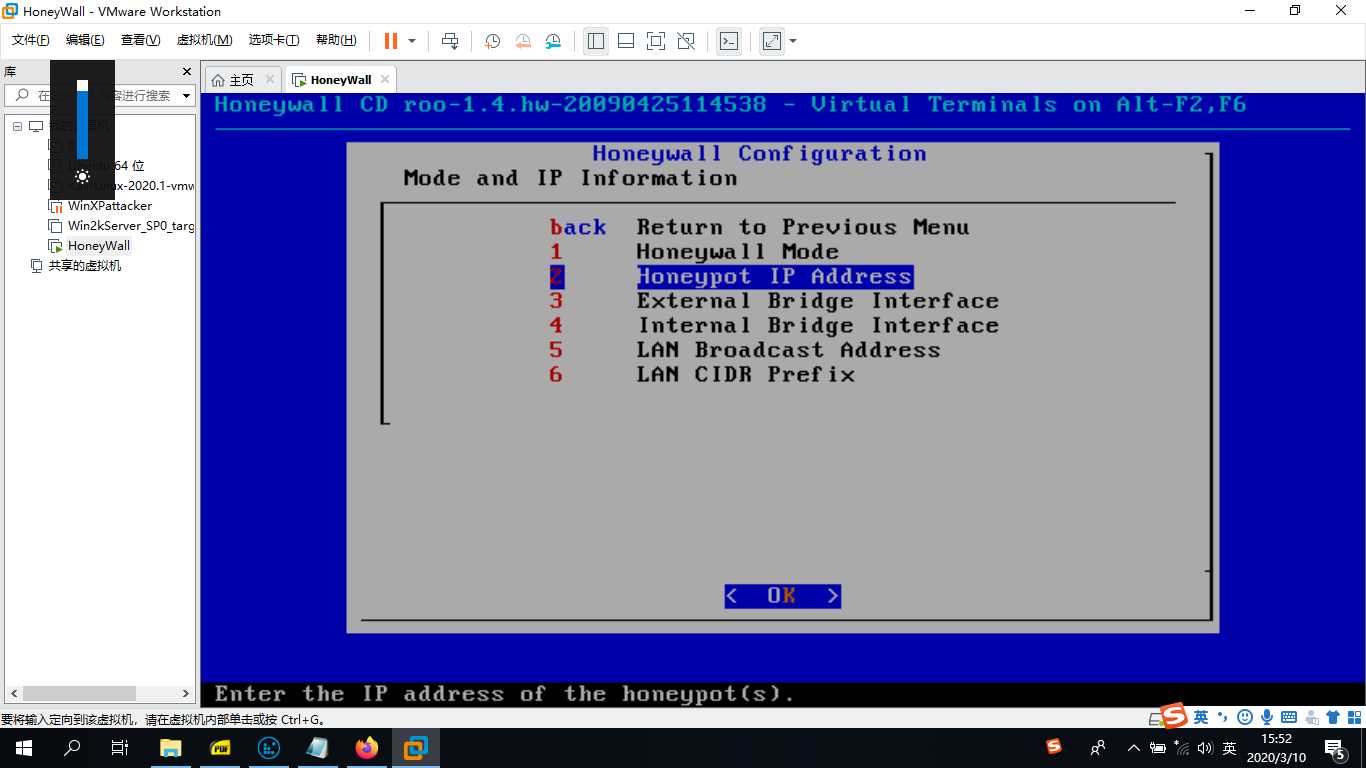

选择 1 Mode and IP Information

选择 2 Honeypot IP Address

蜜罐 IP 信息配置,空格分隔多个 IP 地址

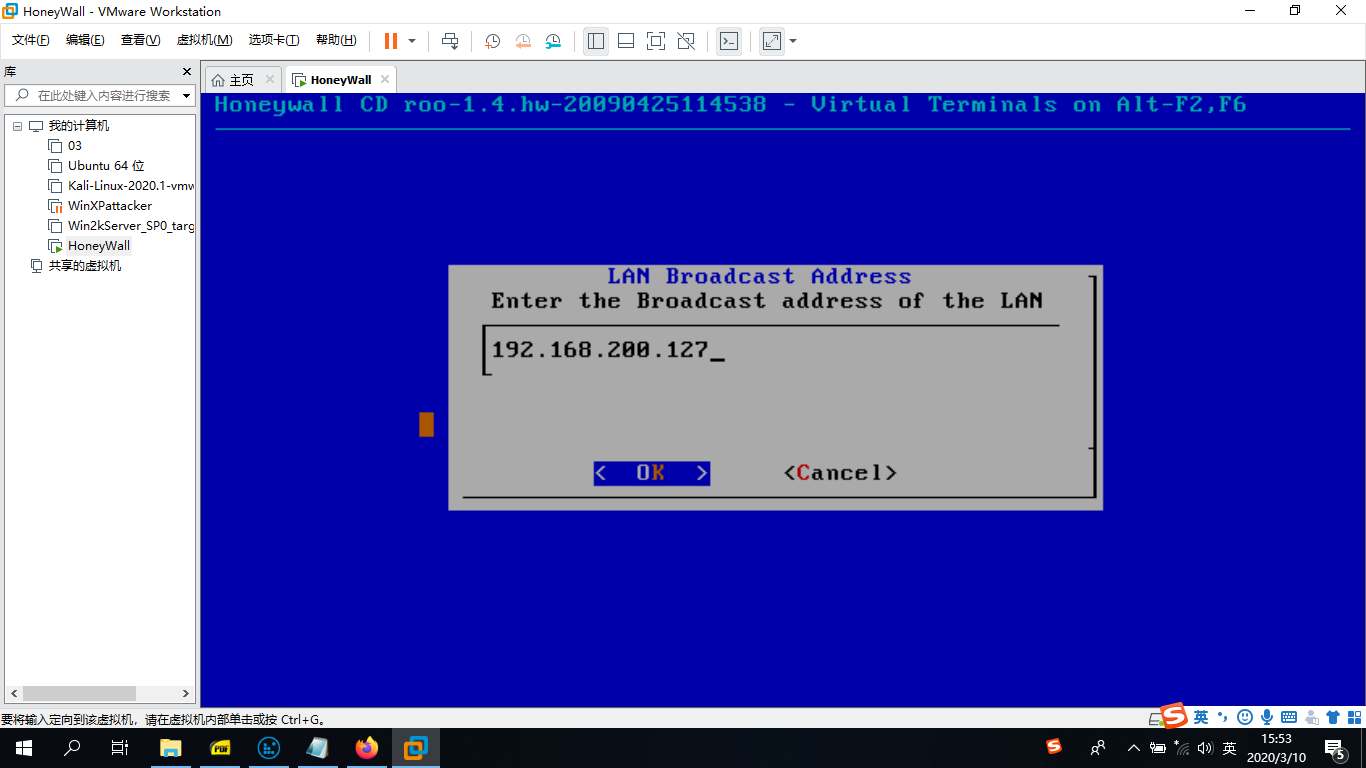

选择 5 LAN Broadcast Address

蜜网网段的广播 IP 地址

选择 6 LAN CIDR Prefix

蜜网网段配置,CIDR 格式

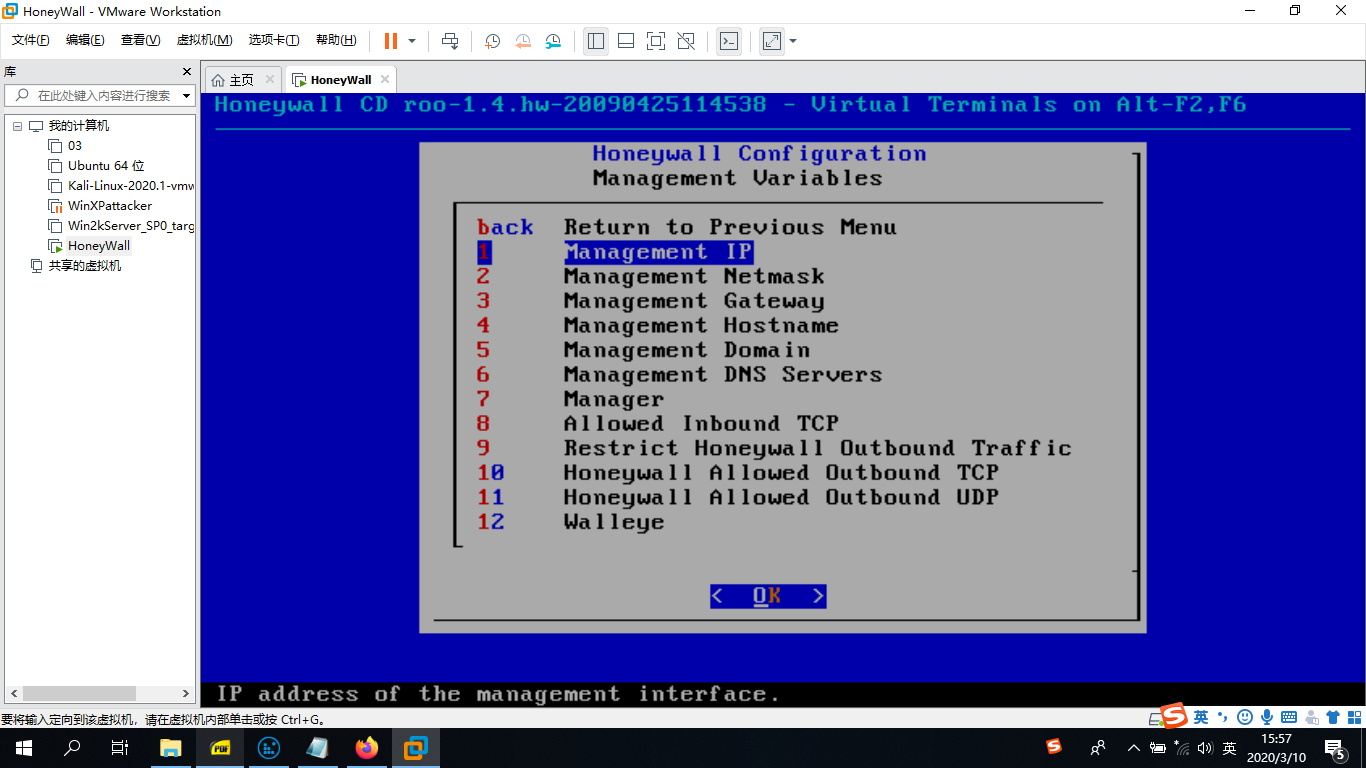

蜜网网关管理配置

蜜网网关配置主界面,选择 4 HoneyWall Configuration

选择 2 Remote Management

选择 1 Management IP Address

设置管理口的 IP 地址

选择 2 Management Netmask,管理口 IP 地址的掩码

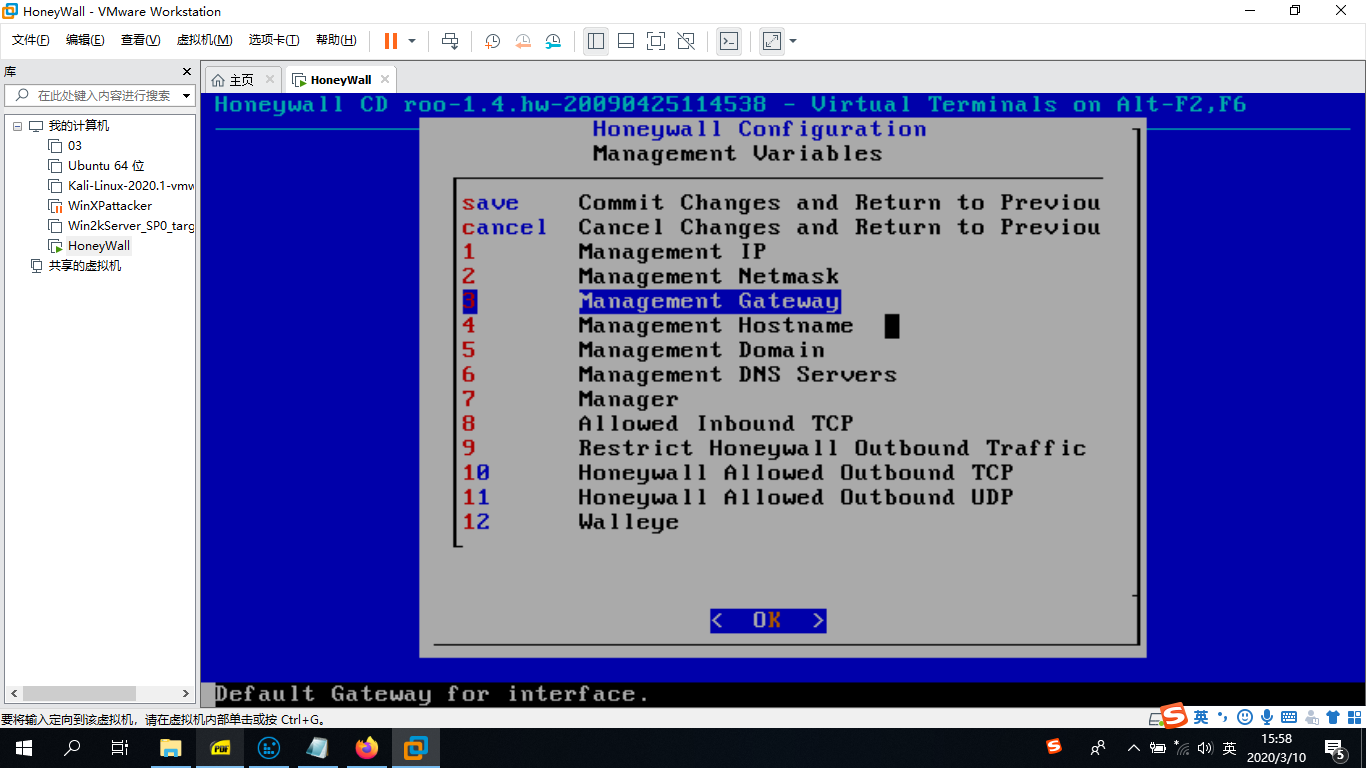

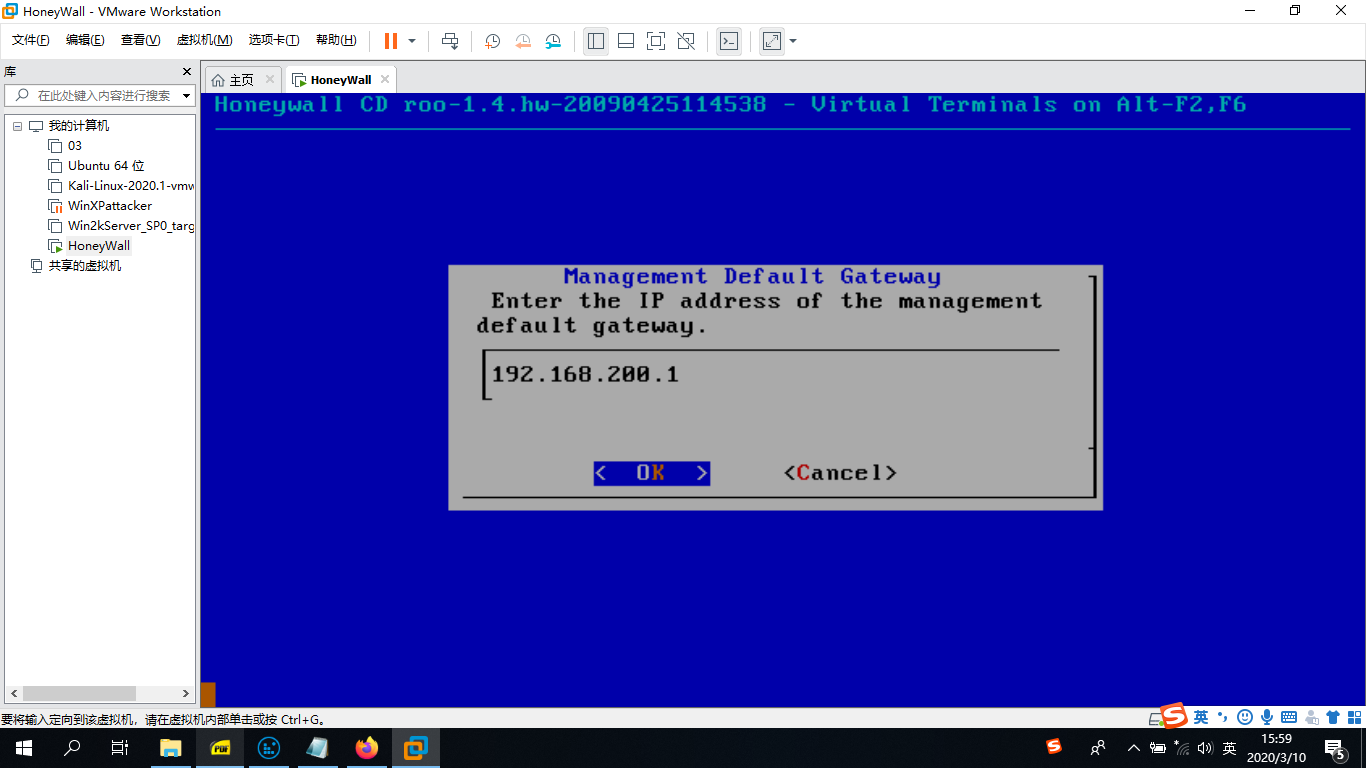

选择 3 Management Gateway

管理口的网关

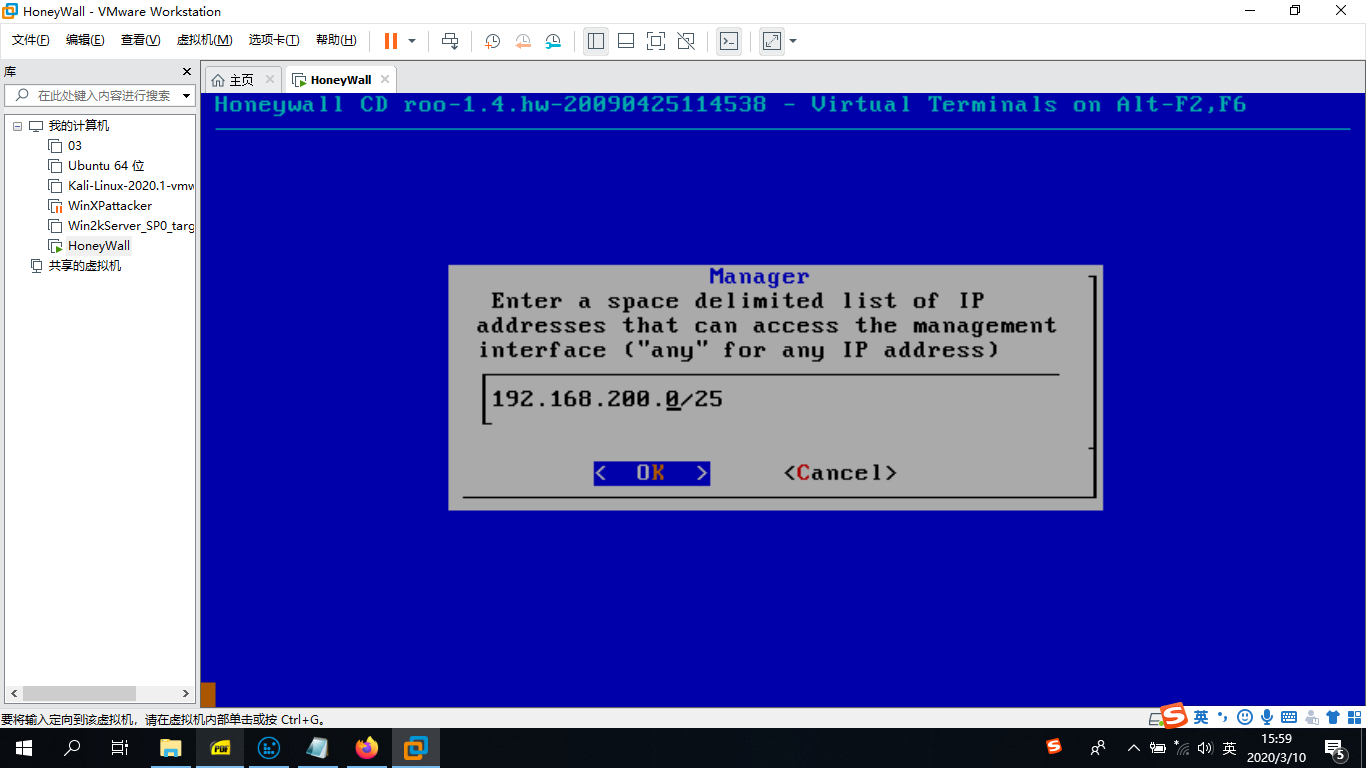

选择 7 Manager

设置可以管理蜜网网关的远程控制端 IP 范围,以 CIDR 格式填写,可有多个 IP 网段,中间用空格分隔

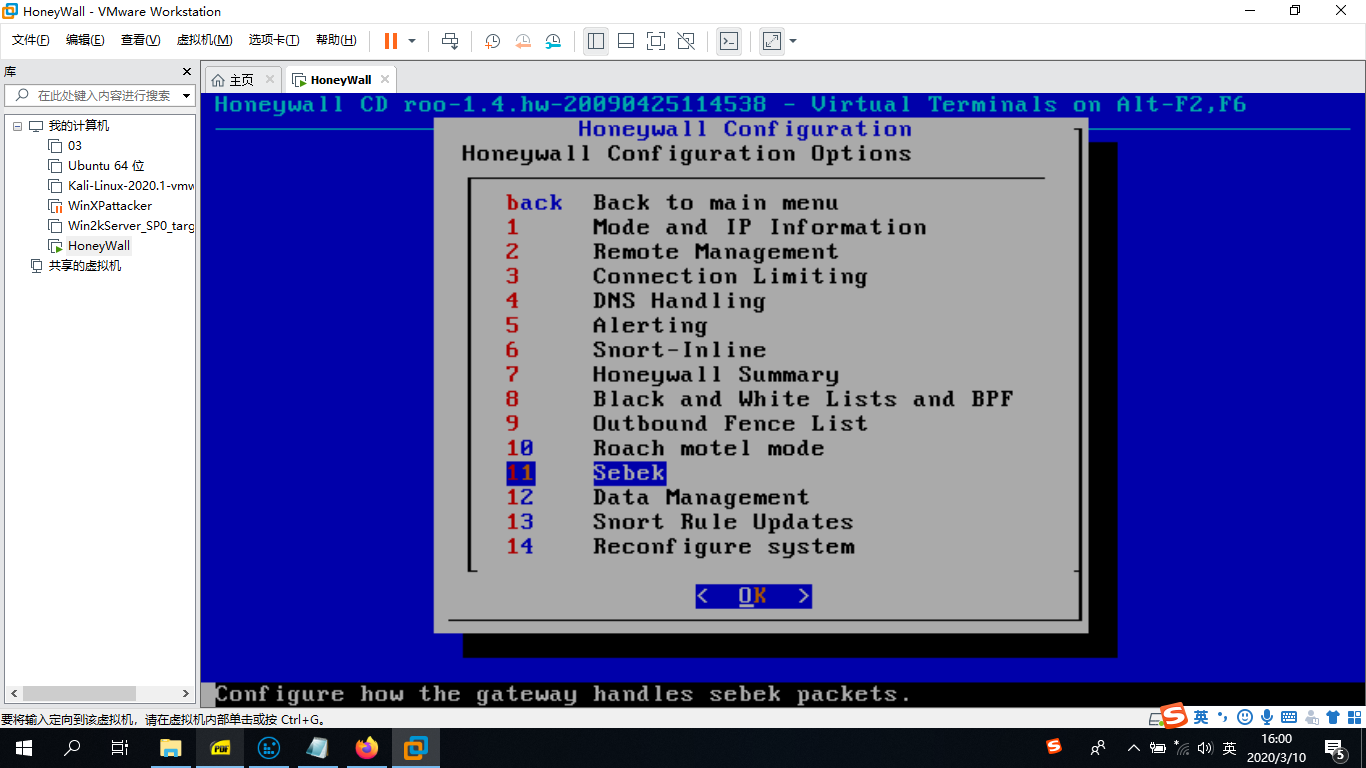

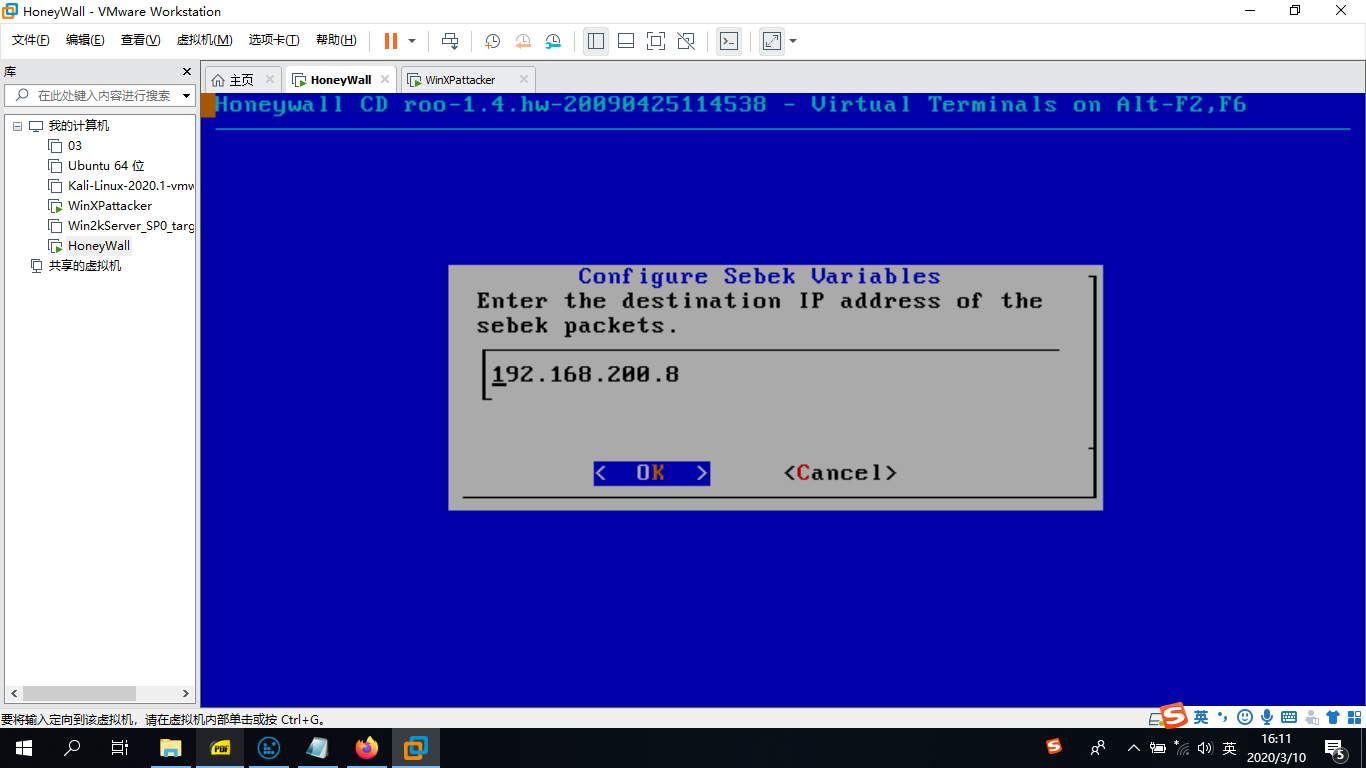

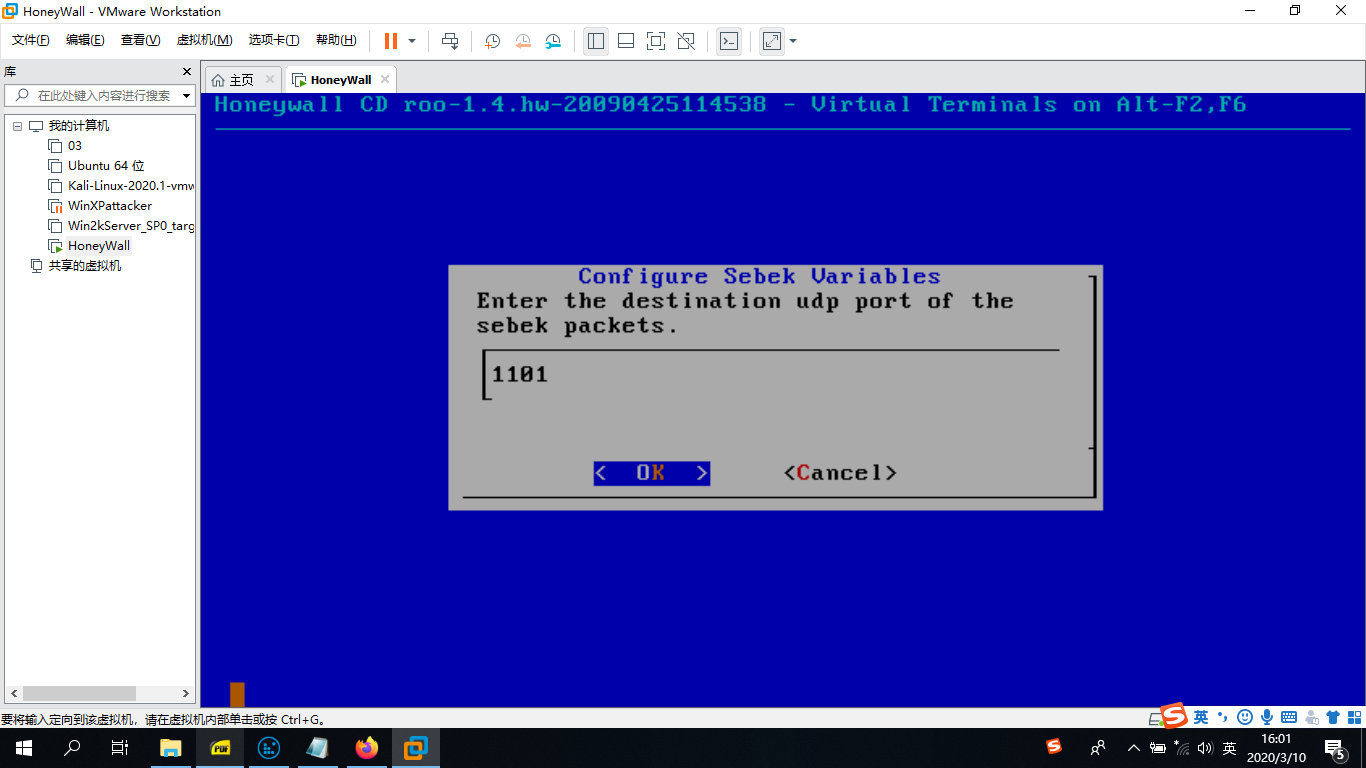

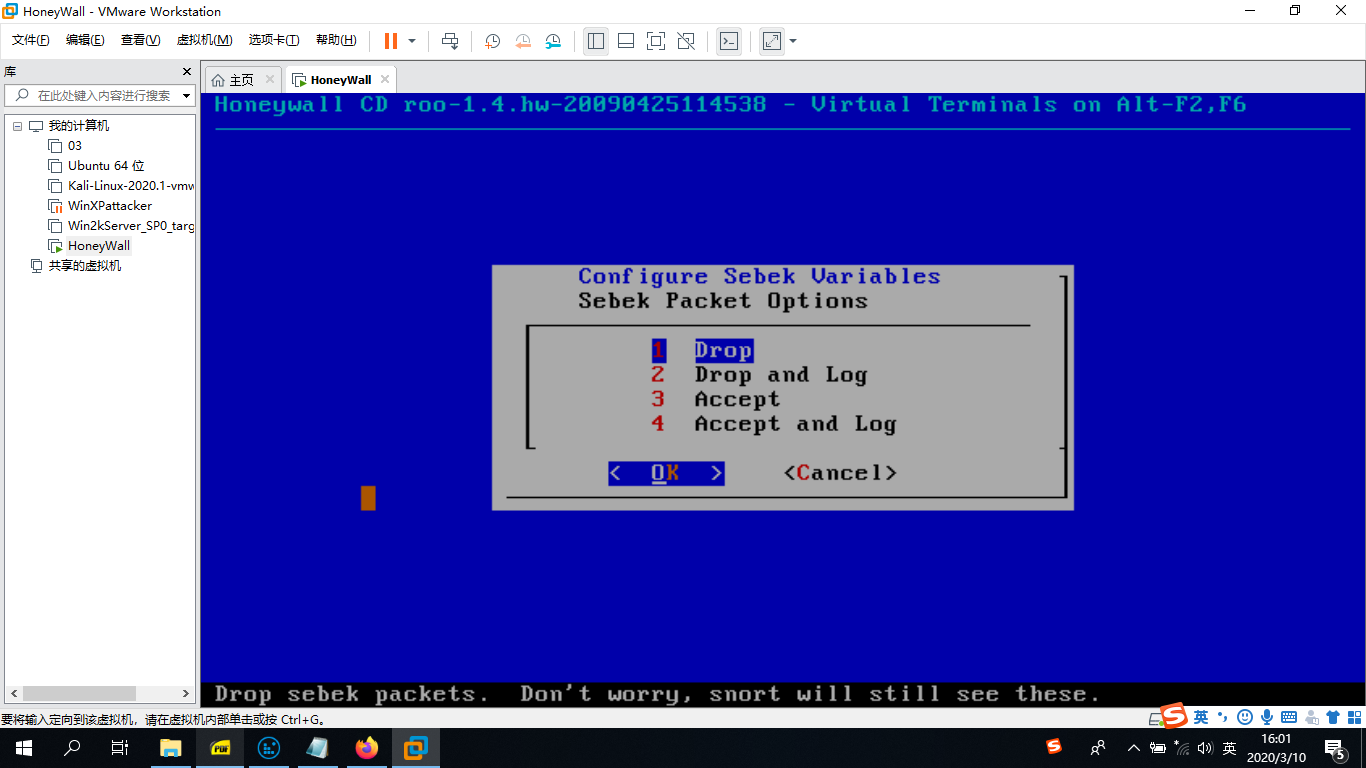

Sebek 服务器端配置

蜜网网关配置主界面,选择 4 HoneyWall Configuration

选择 11 Sebek

Sebek 服务器端 IP 地址,设置为管理口 IP

目标端口选择为 1101

Sebek 数据包处理选项选择为 Drop

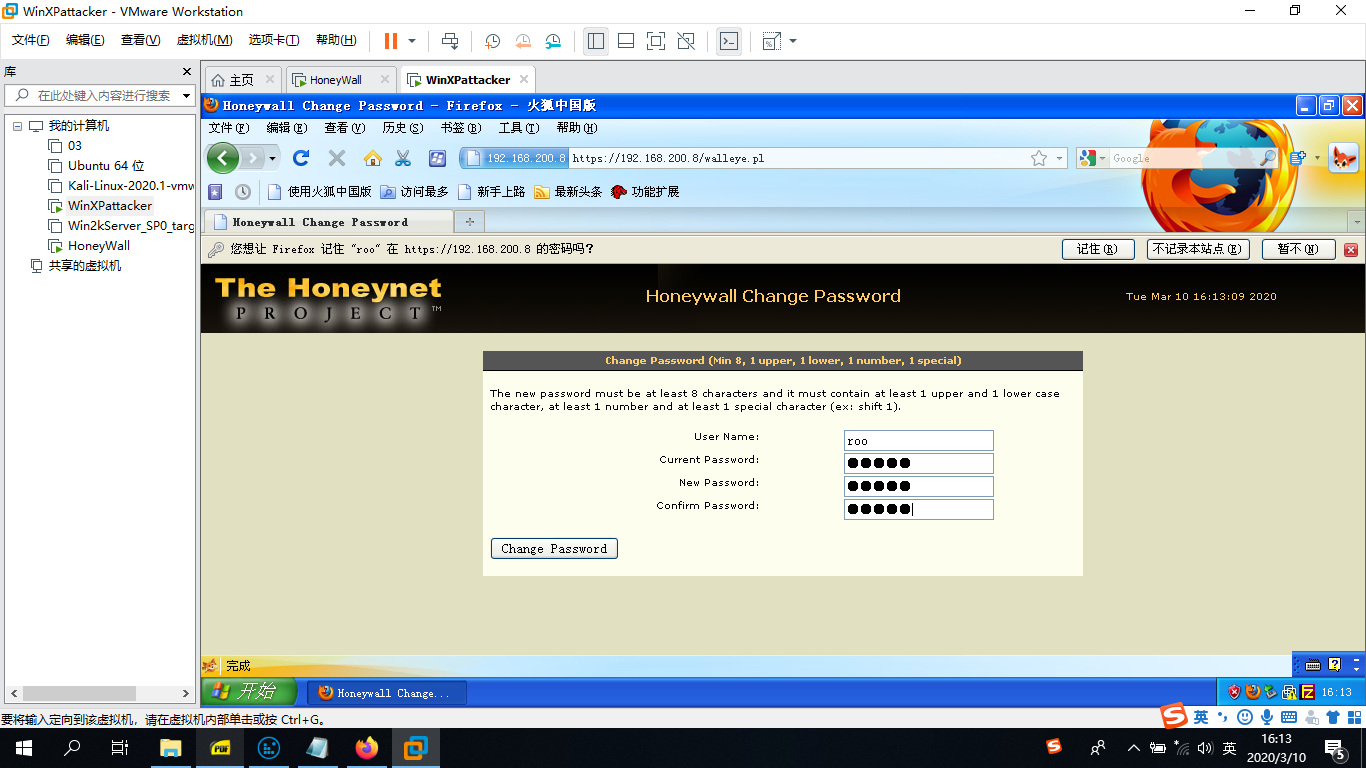

测试蜜网网关的远程管理

测试 walleye 远程访问,需要修改密码,密码至少为8位,需有大写,特殊符号以及数字

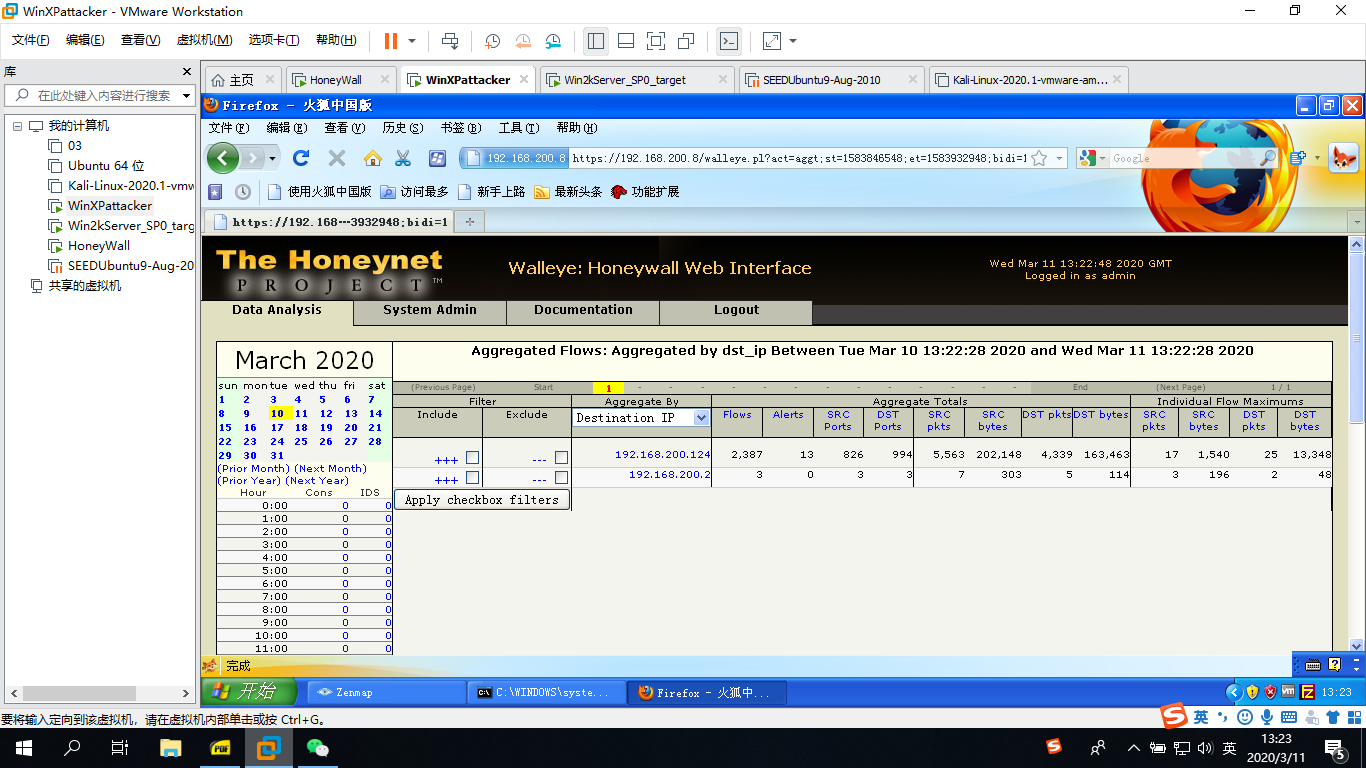

在 192.168.200.2 攻击机虚拟机上访问 https://192.168.200.8 , 结果如下

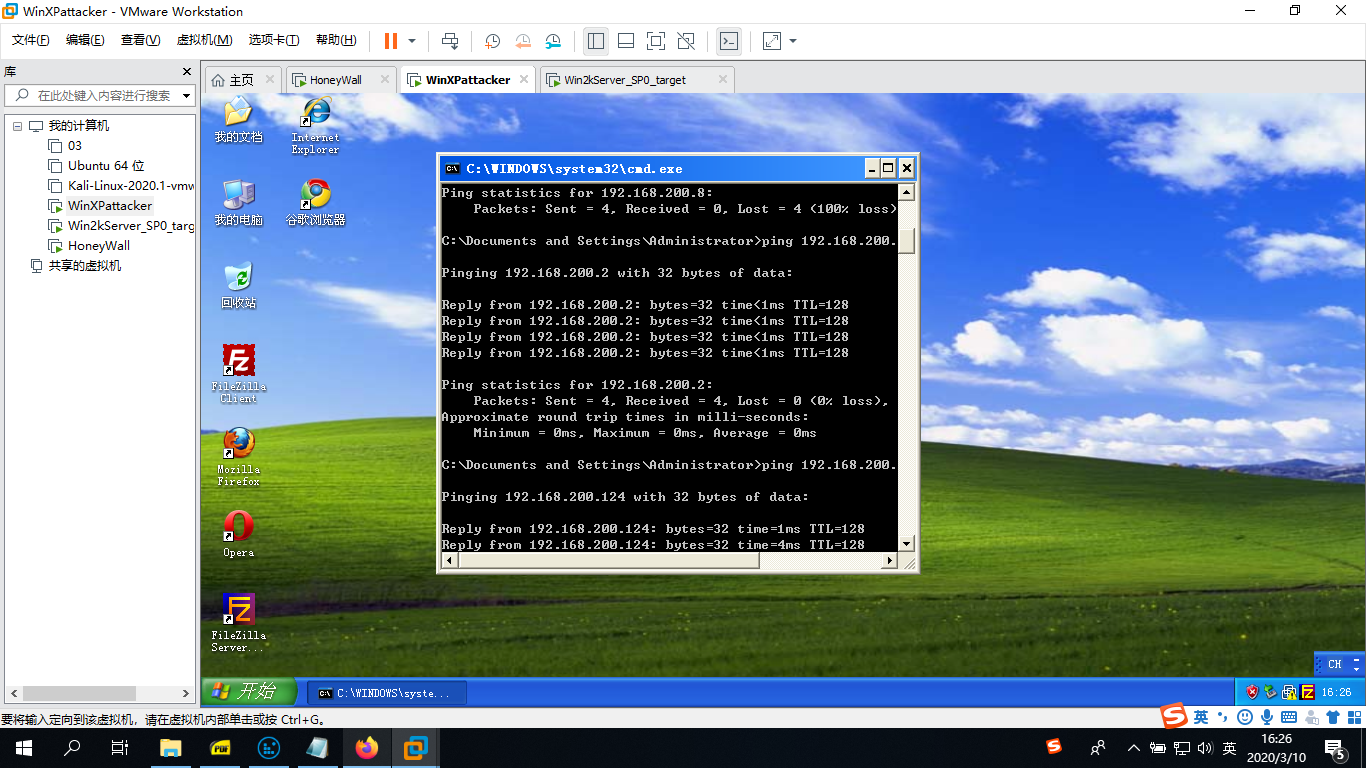

测试网络连接

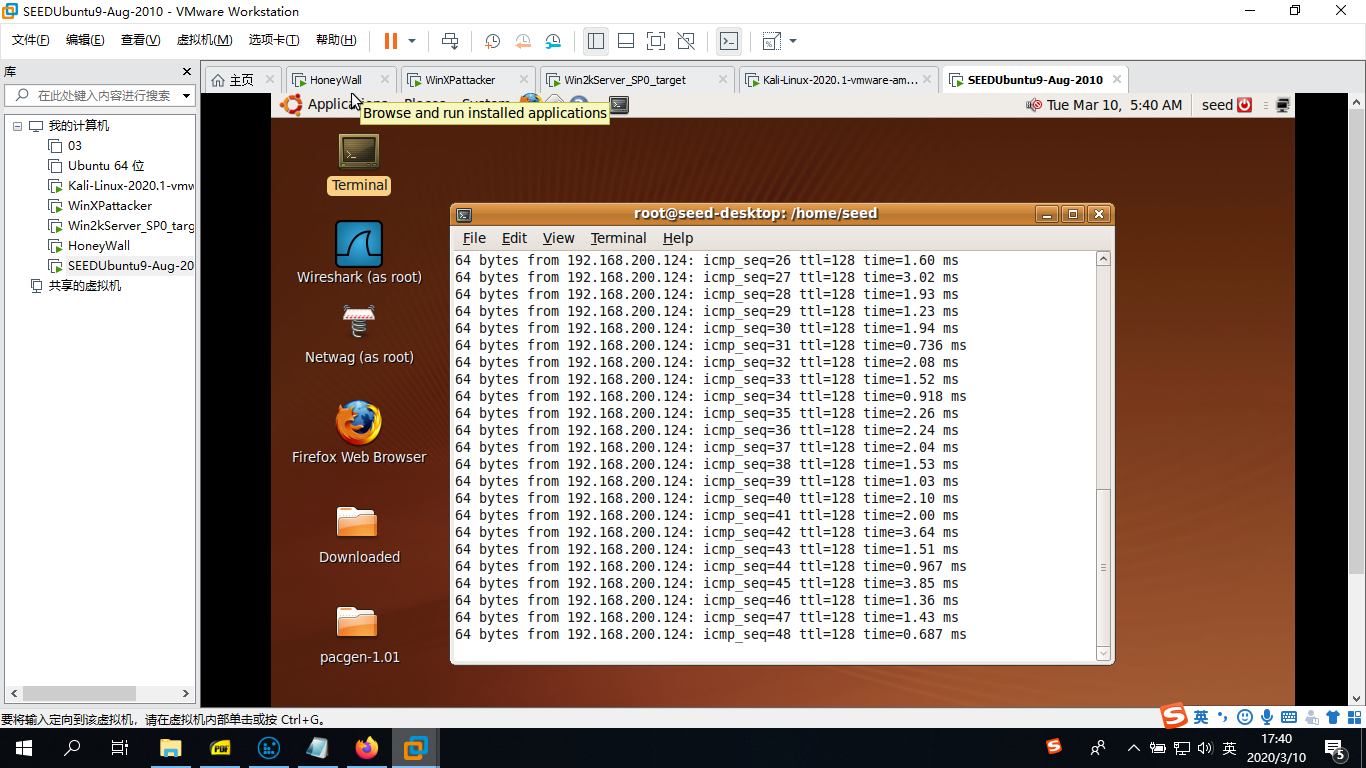

在攻击机虚拟机ping靶机,收到回复,表示连通

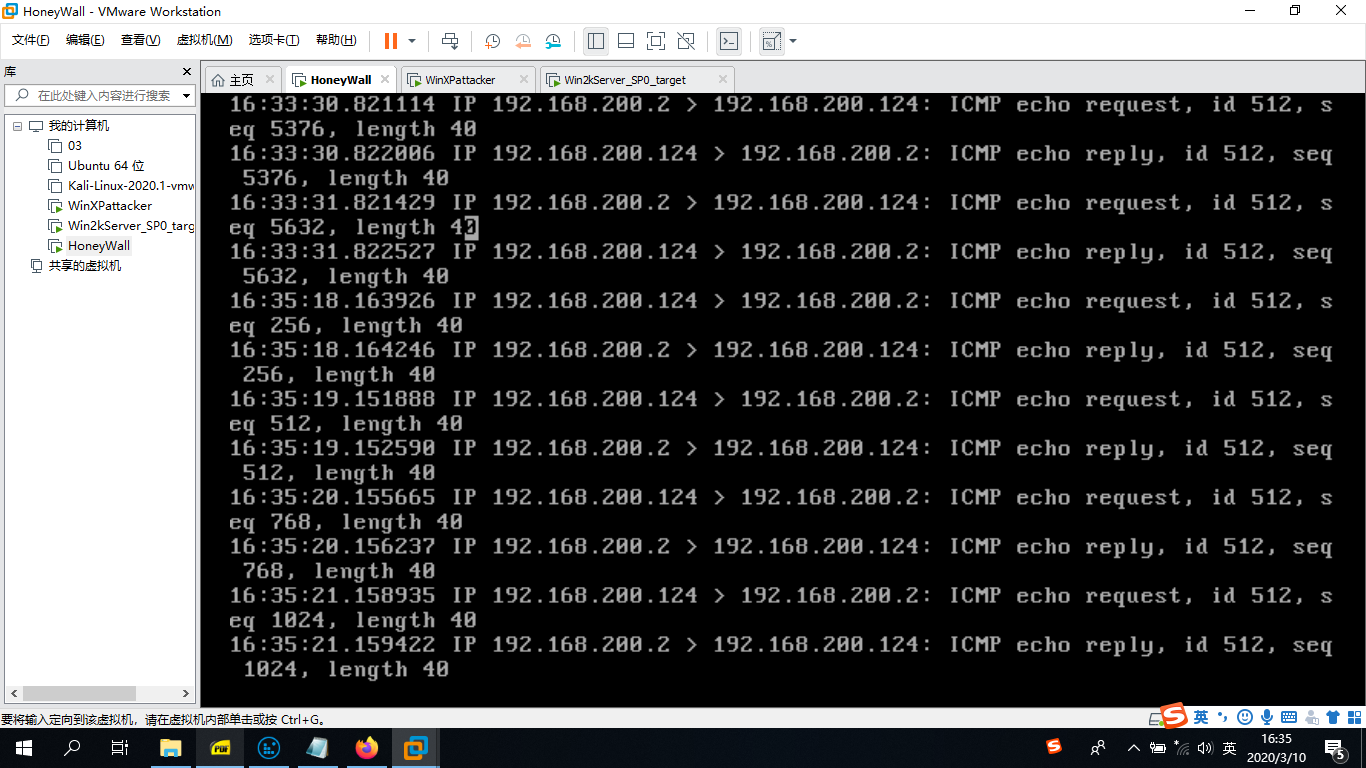

在蜜网网关上监听 ICMP ping 包是否通过外网口和内网口,此操作需要root权限,以下为监听到的信息,可以看出,攻击机发出请求,靶机回复或者靶机请求,攻击机回复,表示两者连通良好

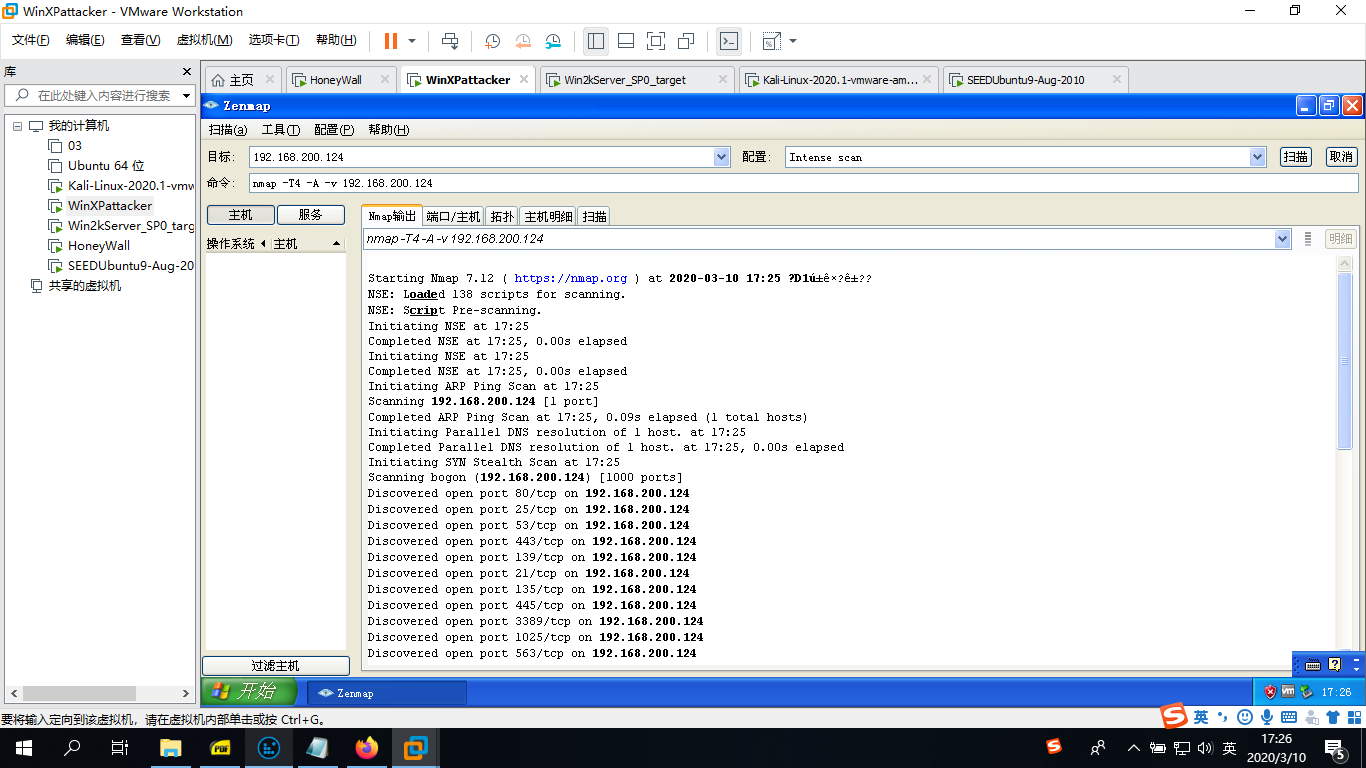

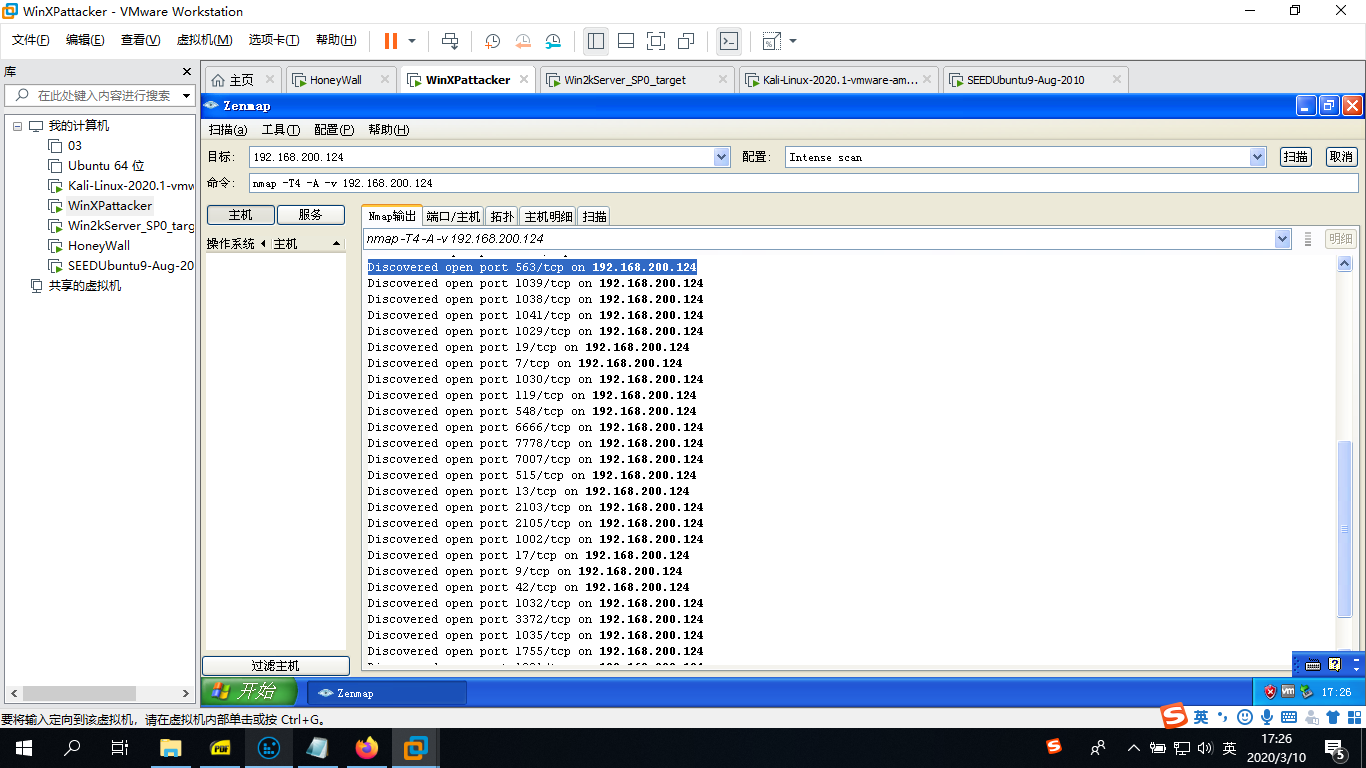

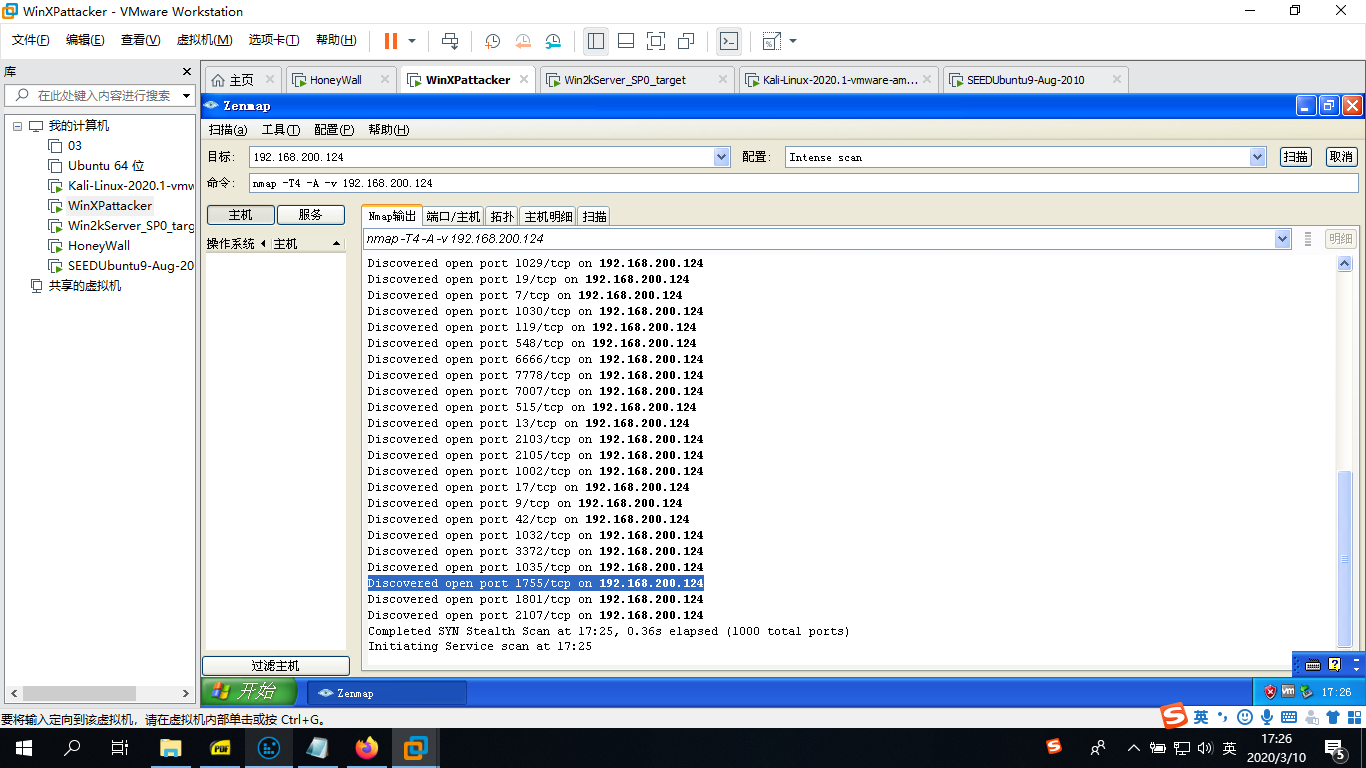

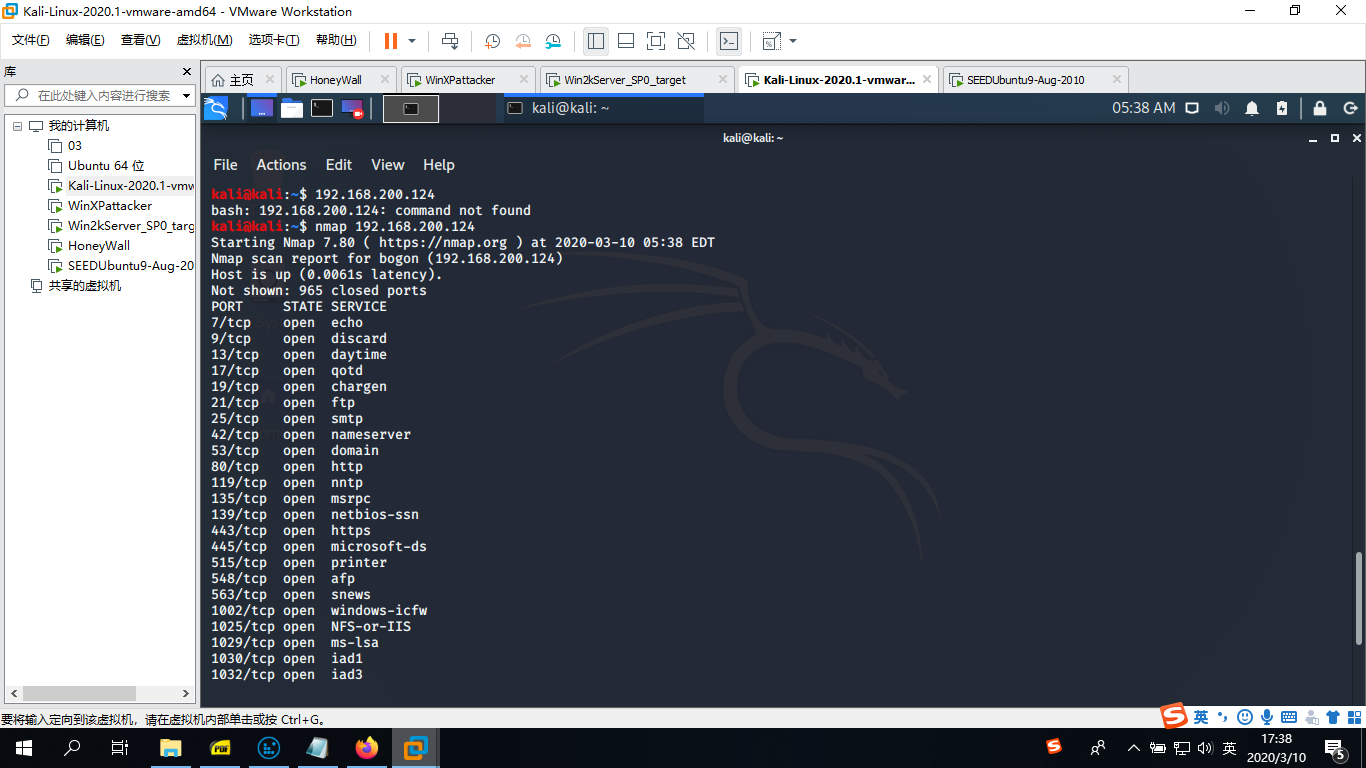

在攻击机安装vmware tools,以便与主机之间移动文件,打开nmap,输入靶机ip地址,可以看到靶机开放了以下端口,通过端口漏洞可以进行攻击,比如sql注入等

这时通过远程管理蜜网网关,下载并打开pacp文件可以看到Ping的详细信息

解压缩SEEDUbuntu,在虚拟机打开,设置如下

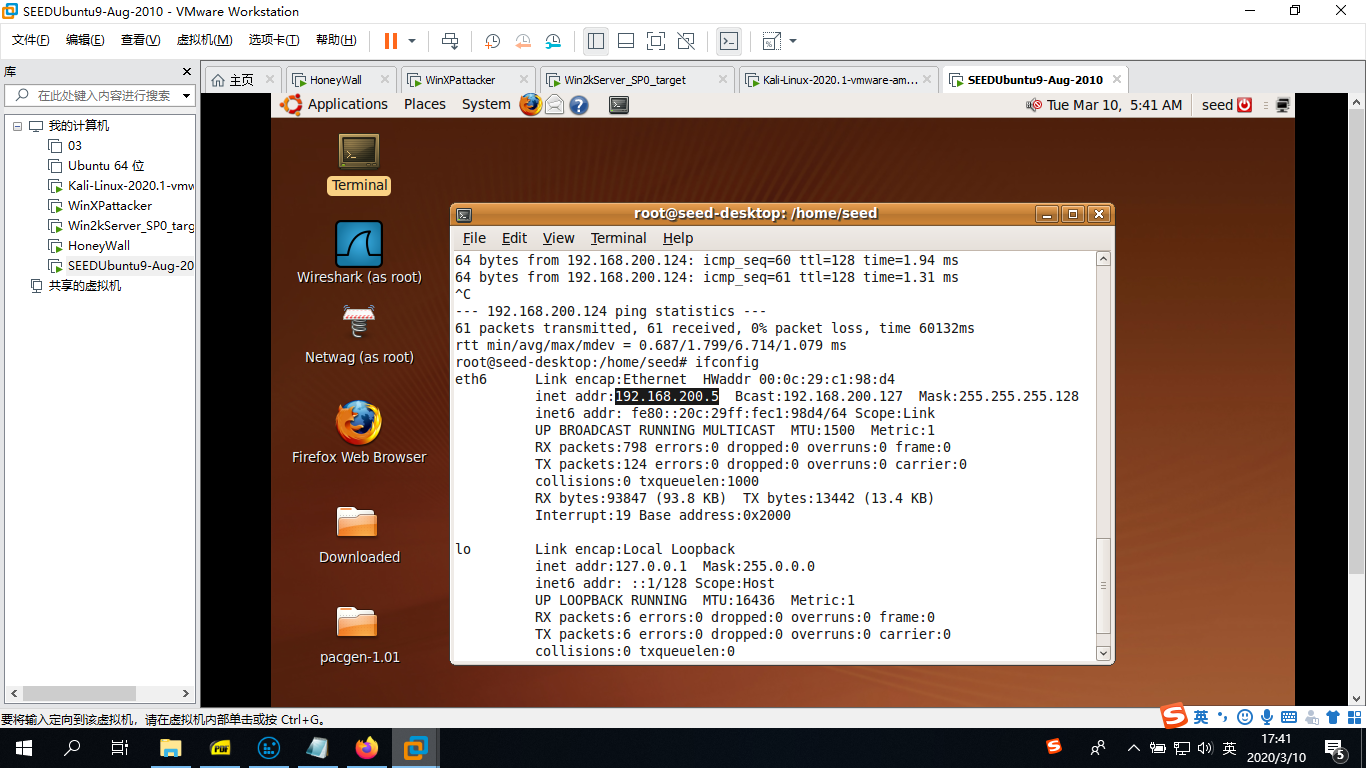

进入系统,账号密码为seed\dees,提权为root的命令为su -,输入密码即可进入root权限,首先ifconfig命令发现系统ip为192.168.200.5,ping靶机

在蜜网网关监听如下

linux系统攻击机选择kali,kali系统自带一系列攻击软件,比如nmap,burp,msf等热门攻击软件,kali直接打开nmap,输入nmap ip即可使用nmap进行扫描,开始信息收集,为攻击做准备

渗透攻击测试

直接使用kali的metasploit,输入针对 MS03-026 即插即用服务漏洞的渗透攻击命令,获得反向的 shell。

至此,本次实验结束。

3.学习中遇到的问题及解决

问题1:在安装蜜网网关虚拟机时,按照教程把iso文件直接放入,结果由于版本较早会执行简易安装,之后会遇到无法安装蜜网网关软件问题

解决:新建虚拟机时,不直接放入iso文件,而是在虚拟机安装完成之后在设置中加入iso文件,不仅安装完整,并且直接出现安装蜜网网关软件,不用输入命令调出安装软件界面。

问题2:2020版本的kali,在终端输入apt-get update && upgrade会碰到错误

解决:2020版本的kali对于以往版本用户来说比较坑,直接下载vm文件时,默认用户密码为kali\kali,不是root账户,需要sudo passwd root命令设置root密码(用惯了root,会忽略,困惑了一会儿,之后才发现没root),登录为root权限时,apt-get update && upgrade不会再报错,kali官方源比较慢,因此一般会换软件源,通过vim /etc/apt/sources.list更换软件源,之后再更新会加快速度。

问题3:远程管理蜜网网关时,显示不清

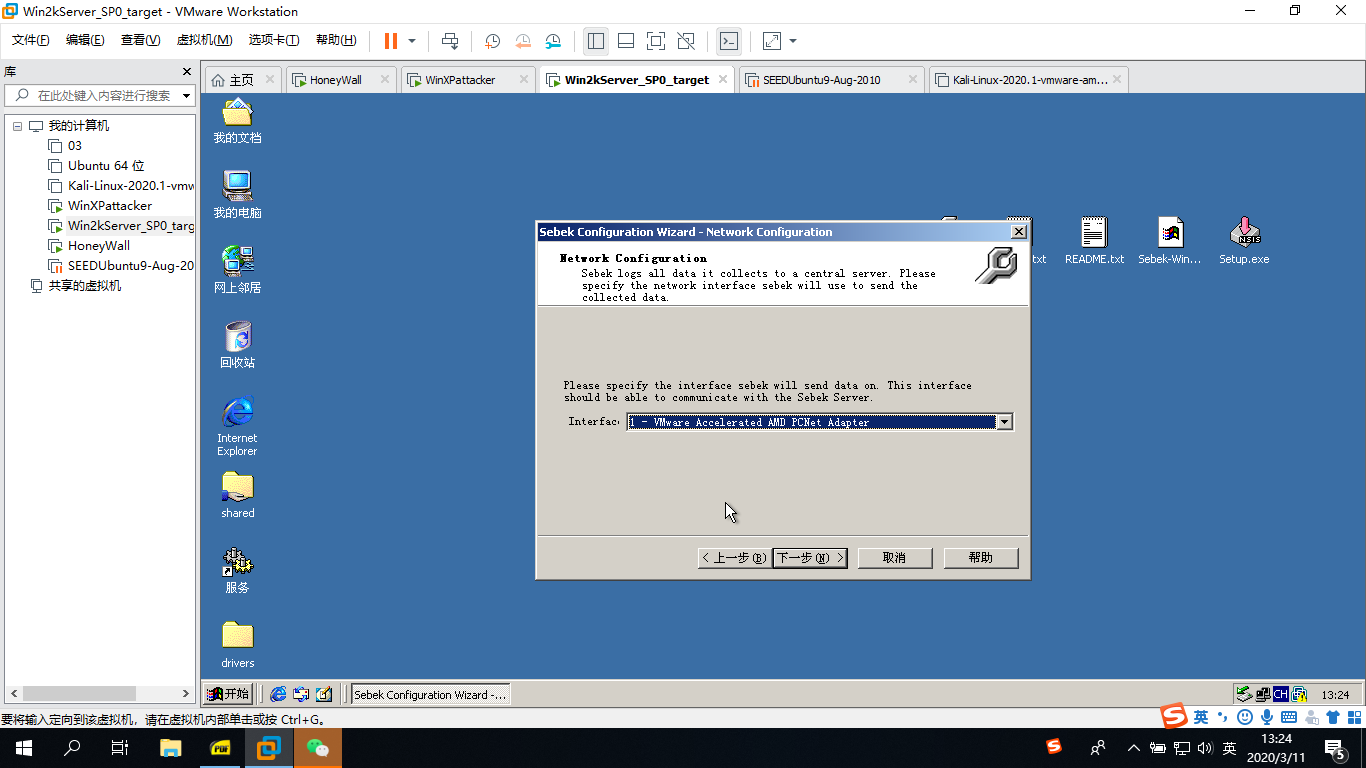

解决:怀疑是没有安装sebek导致,因此在csdn找到sebek下载到本地,由于windows靶机安装vmtools出错,因此选择共享文件夹形式将sebek拷贝到虚拟机,参考如下如何将文件传到虚拟机,将文件拖到桌面会比较方便,以下为sebek设置过程

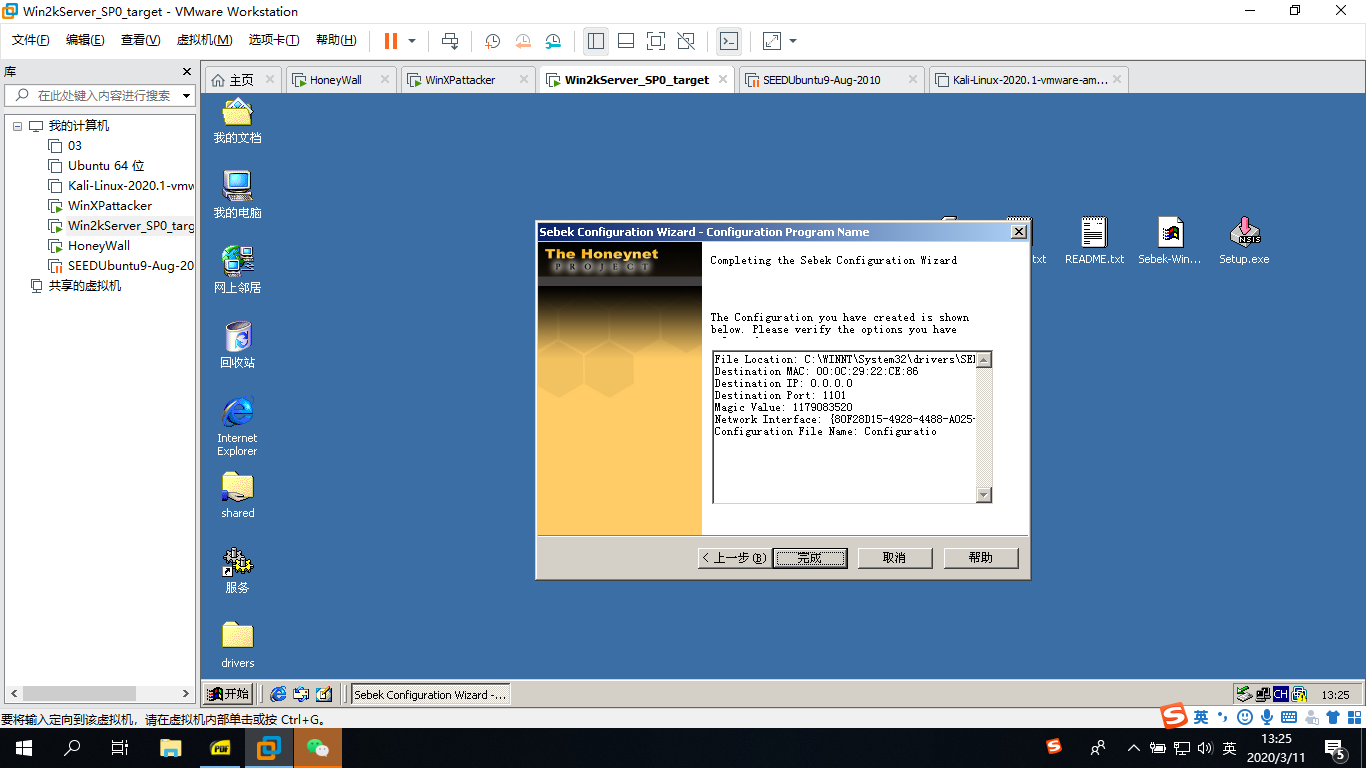

在蜜网网关虚拟机上执行 ifconfig eth2,得到管理口 eth2 的 MAC 地址,填入下图所示的 Sebek 服务器端配置对话框

通过攻击机的nmap再次扫描靶机,登录远程管理,就可以看到详细信息。

4.学习感想和体会

本次通过实验二的整体攻防环境配置学习过程,让我学到了很多,以往总听说Ping命令,到真正的使用才发现可利用性很高,比如抓许多合法肉鸡即骇客的肉鸡向一个ip地址不停地ping,有可能会造成DDOS攻击,并且初步使用了nmap,为信息收集开了个头,同时也发现自己很多的不足,还需要持续的学习下去。

浙公网安备 33010602011771号

浙公网安备 33010602011771号