Driftnet——中间人攻击获取局域网数据流中的图片

DRIFTNET

Driftnet watches network traffic, and picks out and displays JPEG and GIF images for display.

1.思路

目的:获取局域网中某台计算机数据流中的图片。

方案:使用Ettercap发动中间人攻击来获取数据流,方式为ARP欺骗。使用Driftnet从数据流中捕获并显示图片。

2.准备

- 计算机A(攻击机,kali 2021.1)

- 计算机B(靶机,此次采用接入局域网的手机)

- Ettercap(kali系统自带,v 0.8.3.1)

- Driftnet(需要使用APT自行安装)

- 局域网环境

3.扫描主机,确定靶机

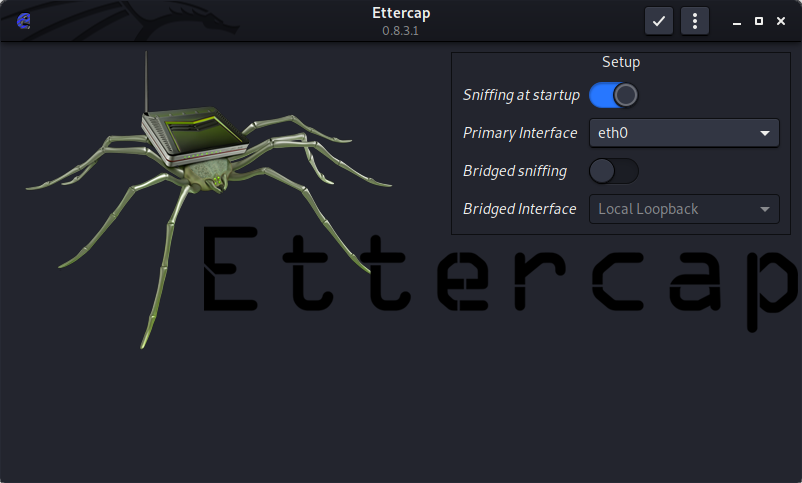

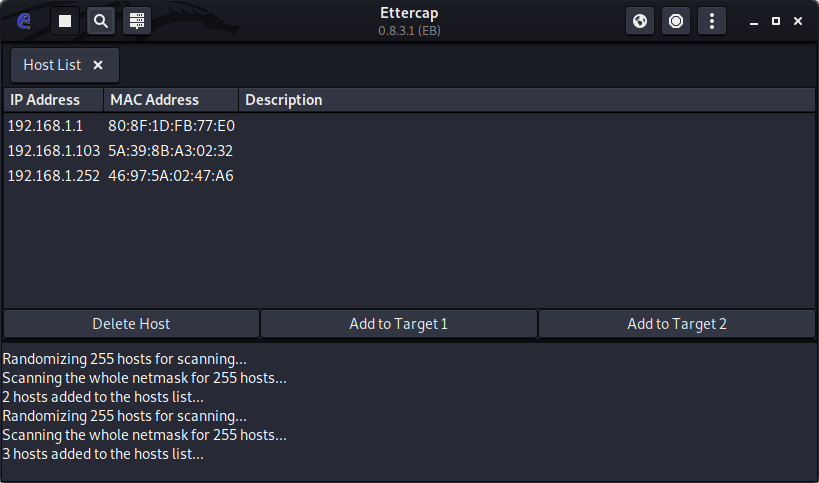

打开Ettercap程序,开启Sniffting at startup,接口选择eth0,点击对号(ACCEPT)。点击放大镜扫描主机,显示主机列表。

在主机列表中依据IP和MAC来确定靶机,可以直接从靶机处查看以获得IP和MAC,也可以使用Nmap等工具来进行扫描探测。

本次靶机为192.168.1.103,网关为192.168.1.1。

4.进行ARP攻击,获取数据流。

分别将网关和靶机添加到Target 1和Target 2。(添加时无所谓对应关系)

点击中间人菜单,选择ARP攻击,默认勾选Sniff remote connections,点击OK开始攻击。

选择查看->链接,当靶机与外界通信的时候,主机列则会显示靶机IP地址和与靶机通信的服务器IP地址。

至此,中间人攻击完成,成功获取靶机数据流。

5.对数据流进行图片提取

靶机需要通过http方式来浏览图片,若是使用https方式则因数据加密而无法捕获图片。测试时可多挑选几个http网站进行测试。

执行driftnet程序时,可以选择实时显示捕获图片或者保存捕获的图片以便之后分析。

方案一:只想即时看到捕获的图片,图片不用保存,可使用以下命令。程序启动后driftnet会弹出一个窗口,当靶机浏览图片并且数据包未加密时,该窗口会显示捕获到的图片。(点击窗口中的图片可以保存到但概念目录)

driftnet -i eth0

参数说明:

-i 设置要监听的接口

方案二:若只想保存捕获图片以便之后分析,则可使用以下命令。

新建一个临时目录用以保存图片,程序捕获的图片都将保存于此文件夹中。

driftnet -d /home/rosebud7/driftfile/img_temp -a -i eth0

参数说明:

-d 指定临时目录

-a 附加模式:捕获图片并保存到临时目录;不显示捕获图片窗口。

-i 设置要监听的接口

6.至此,成功获取局域网中某台计算机数据流中的图片。

2021-05-25 16:31:01

浙公网安备 33010602011771号

浙公网安备 33010602011771号